Proxifier+Burp Suite微信小程序抓包详细教程

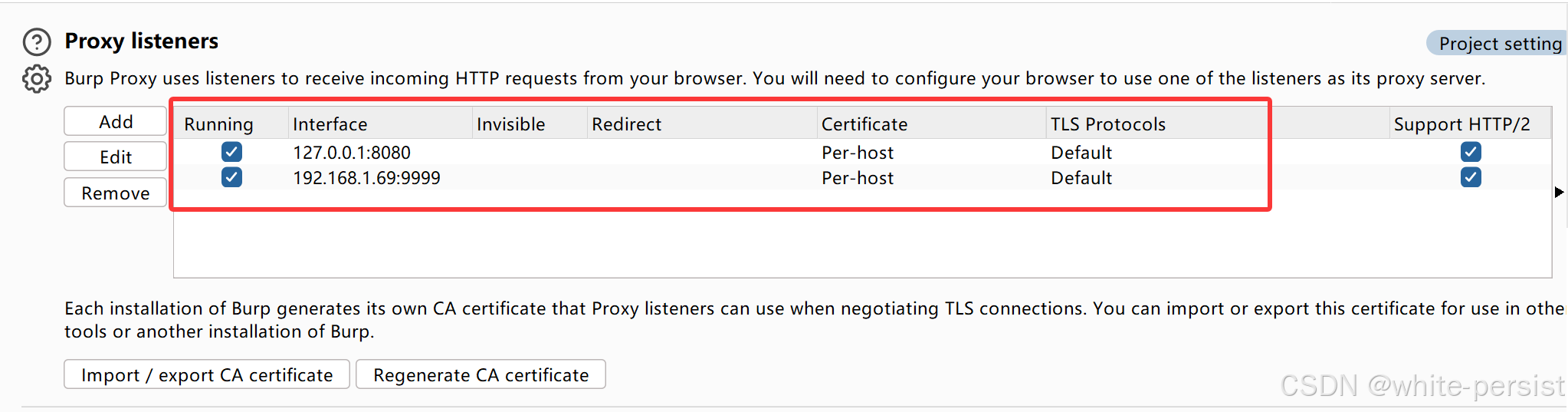

设置好代理和端口

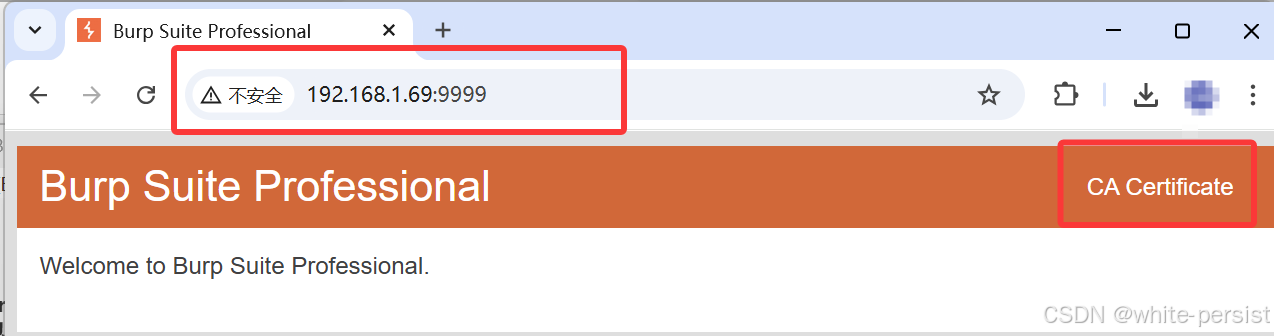

去下载CA证书

点击证书后下载

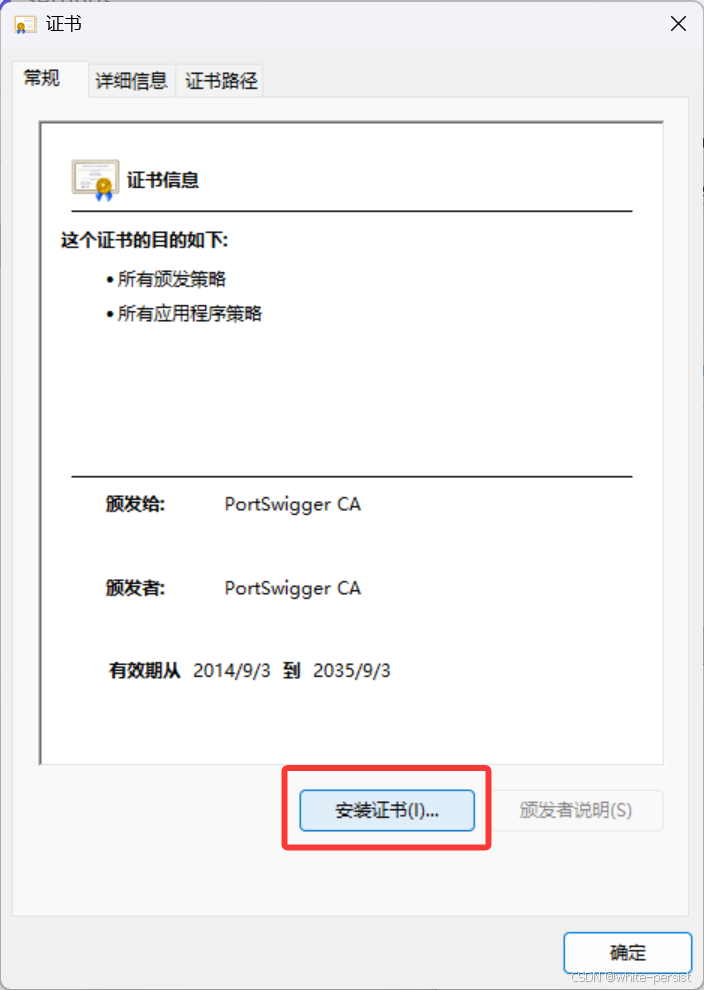

安装证书到电脑里

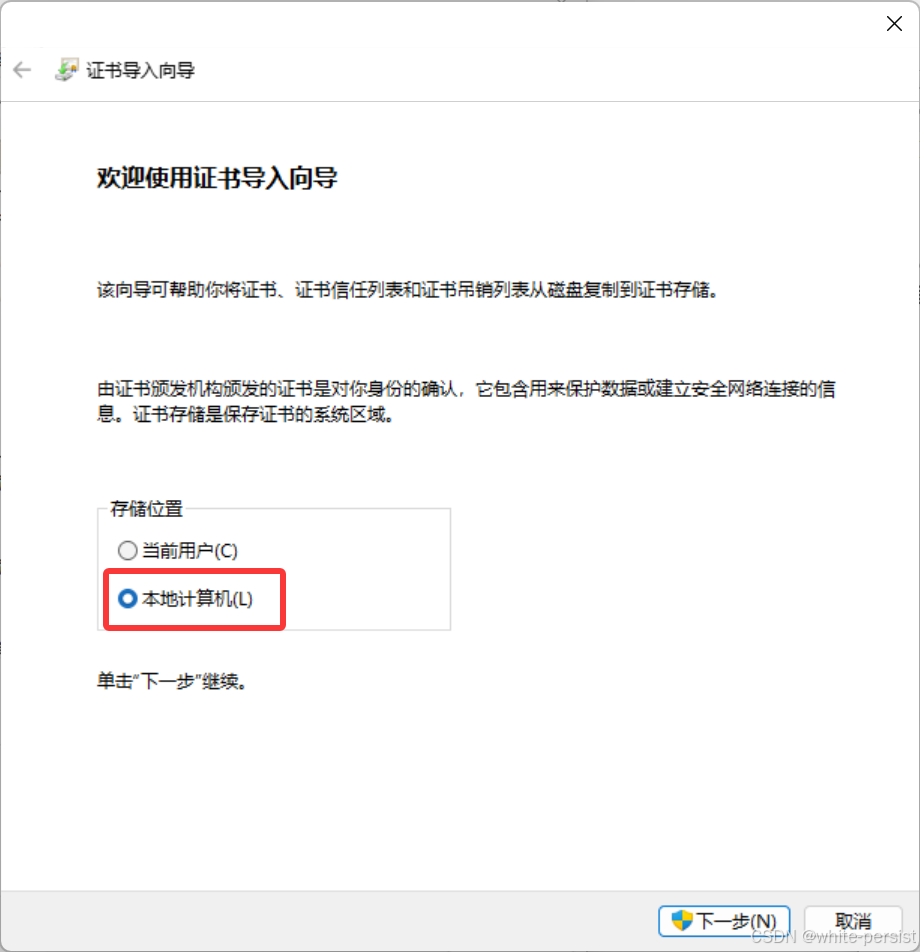

安装的本地计算机,下一步

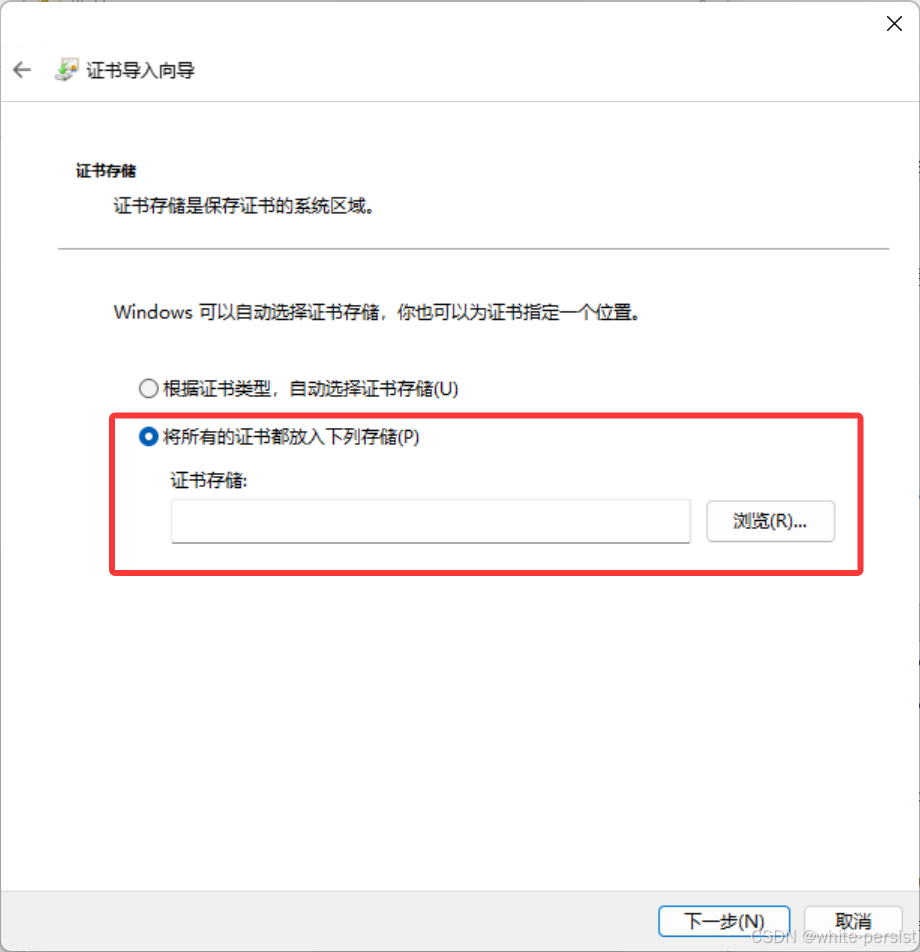

点击浏览

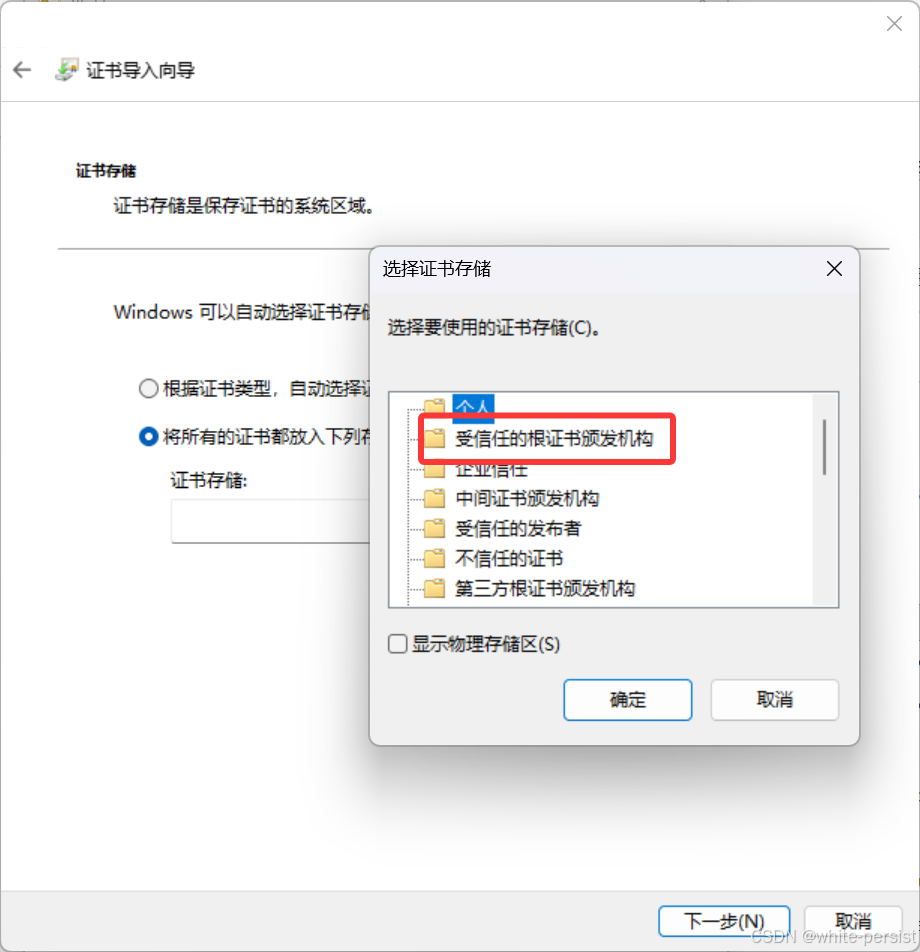

点击受信任的根证书颁发机构,下一步

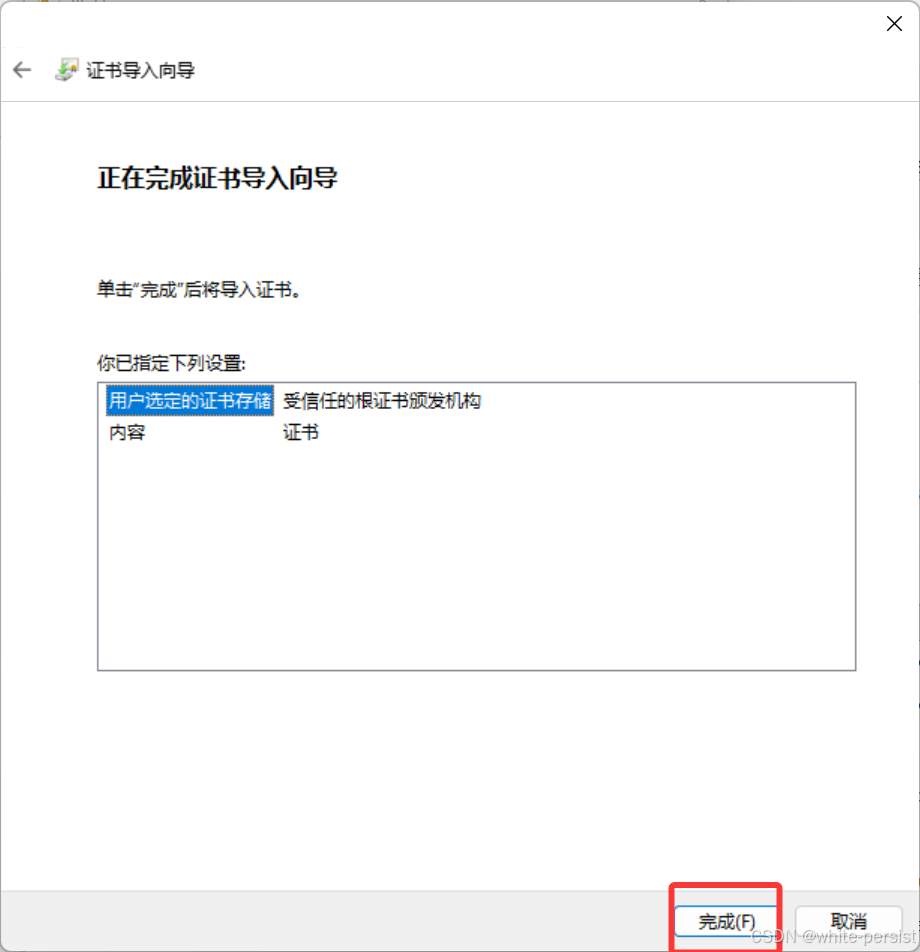

证书安装完成

打开proxifier,配置proxifier

我下载的是汉化版的proxifier,建议去官网下载官方的软件,操作流程都是一样的,只不过是英文的,可以看懂

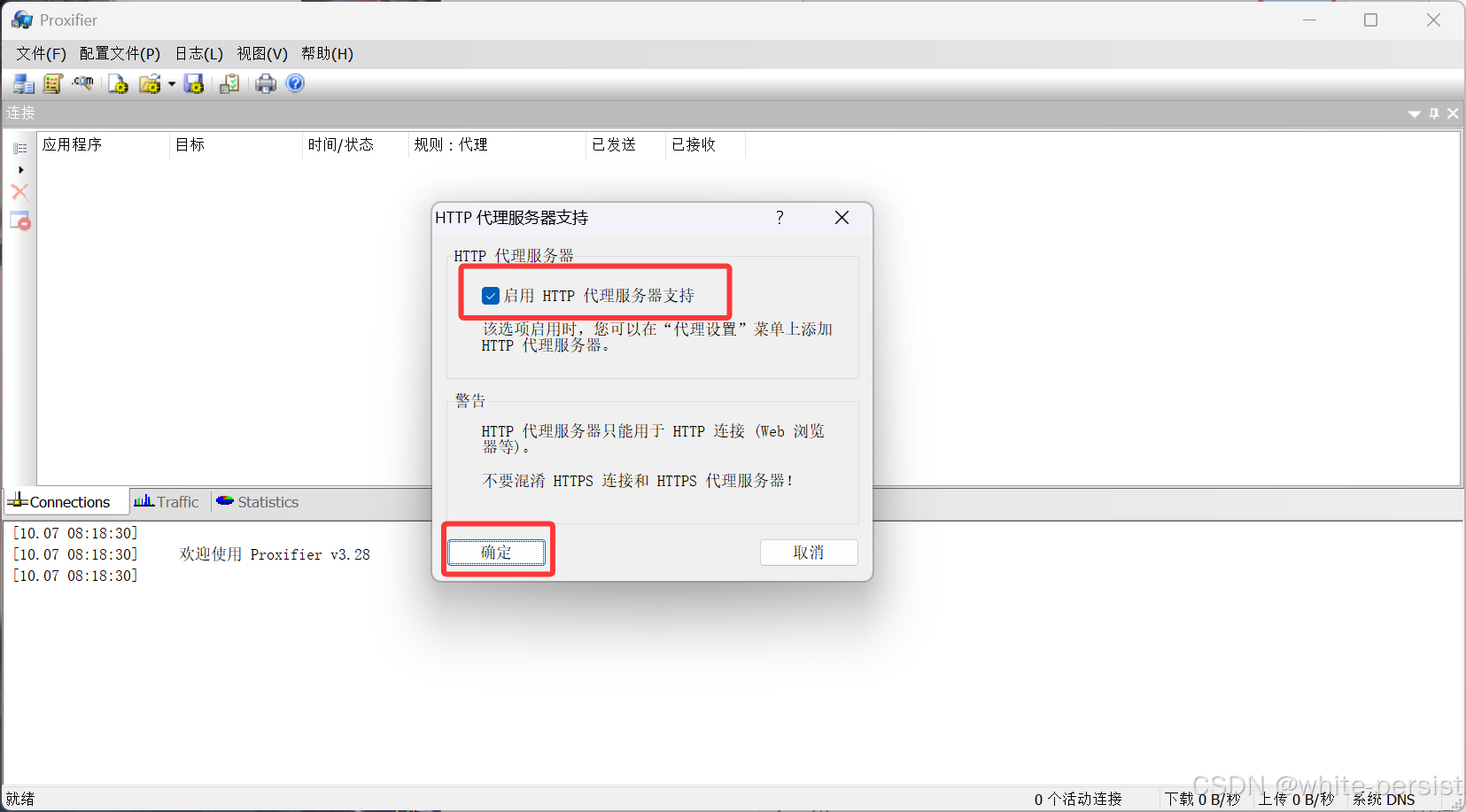

点击高级advanced,打开http代理服务器

打开启用http服务器支持,确定

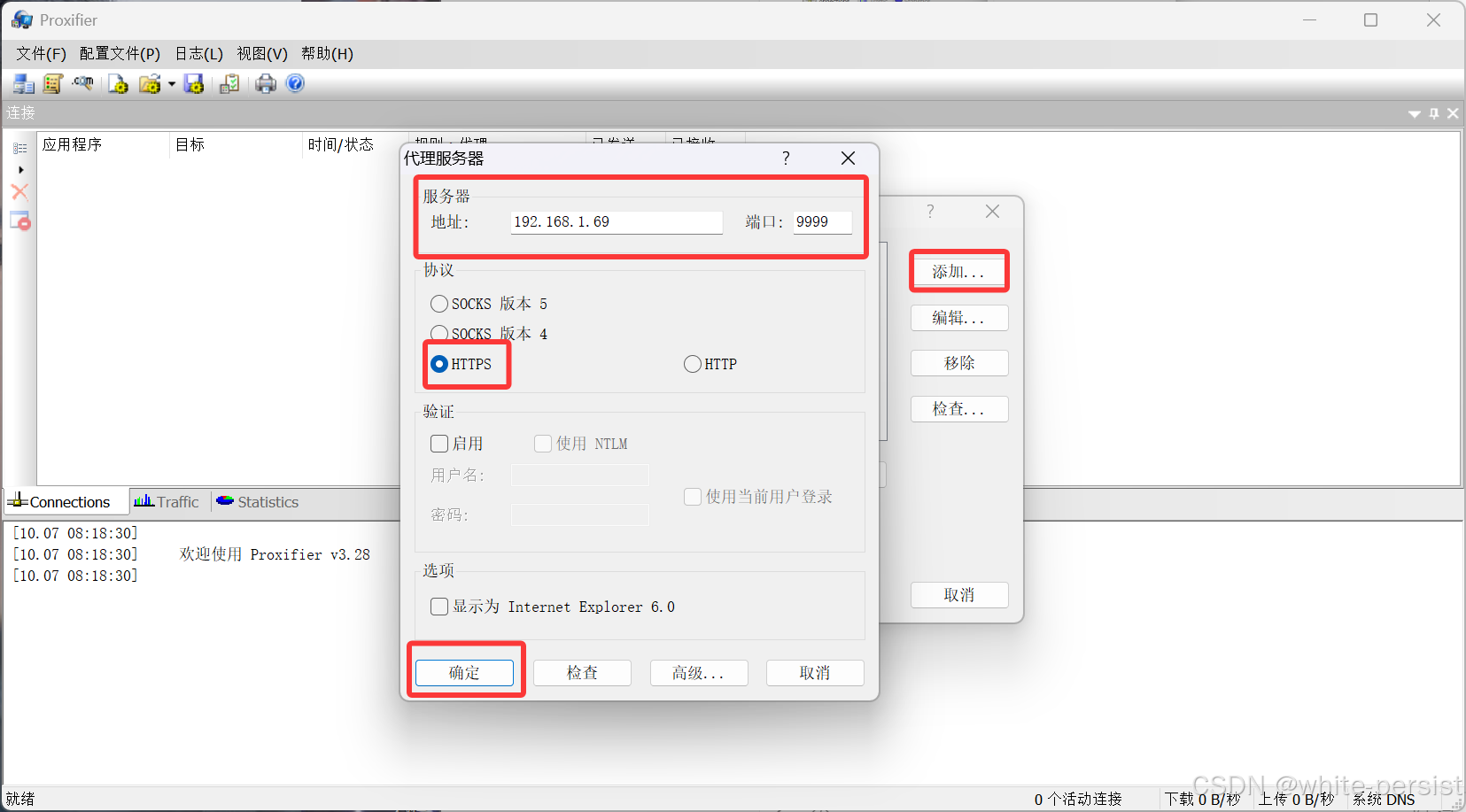

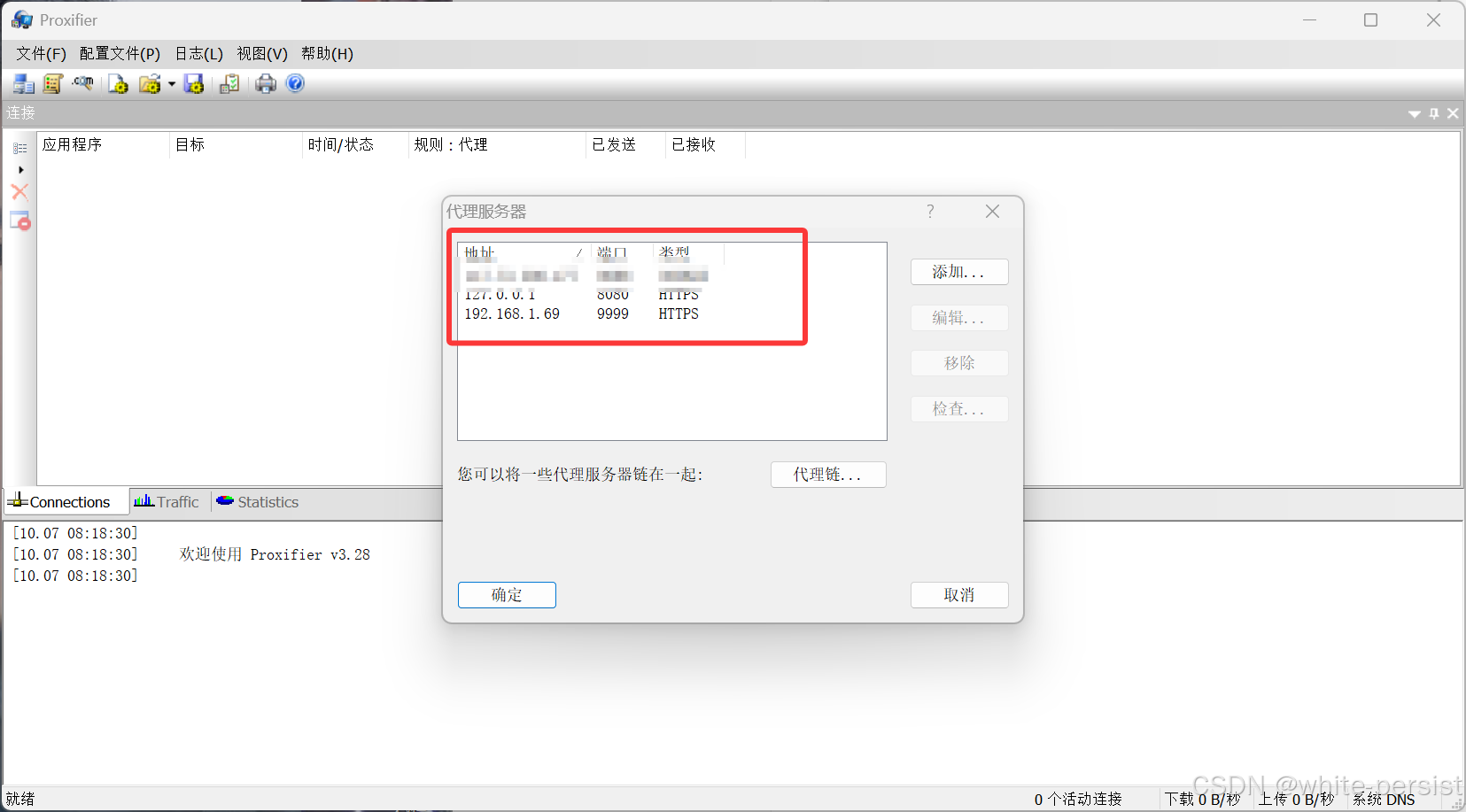

打开代理服务器

点击添加 IP + 端口,协议是https,确定

配置好后,点击确定

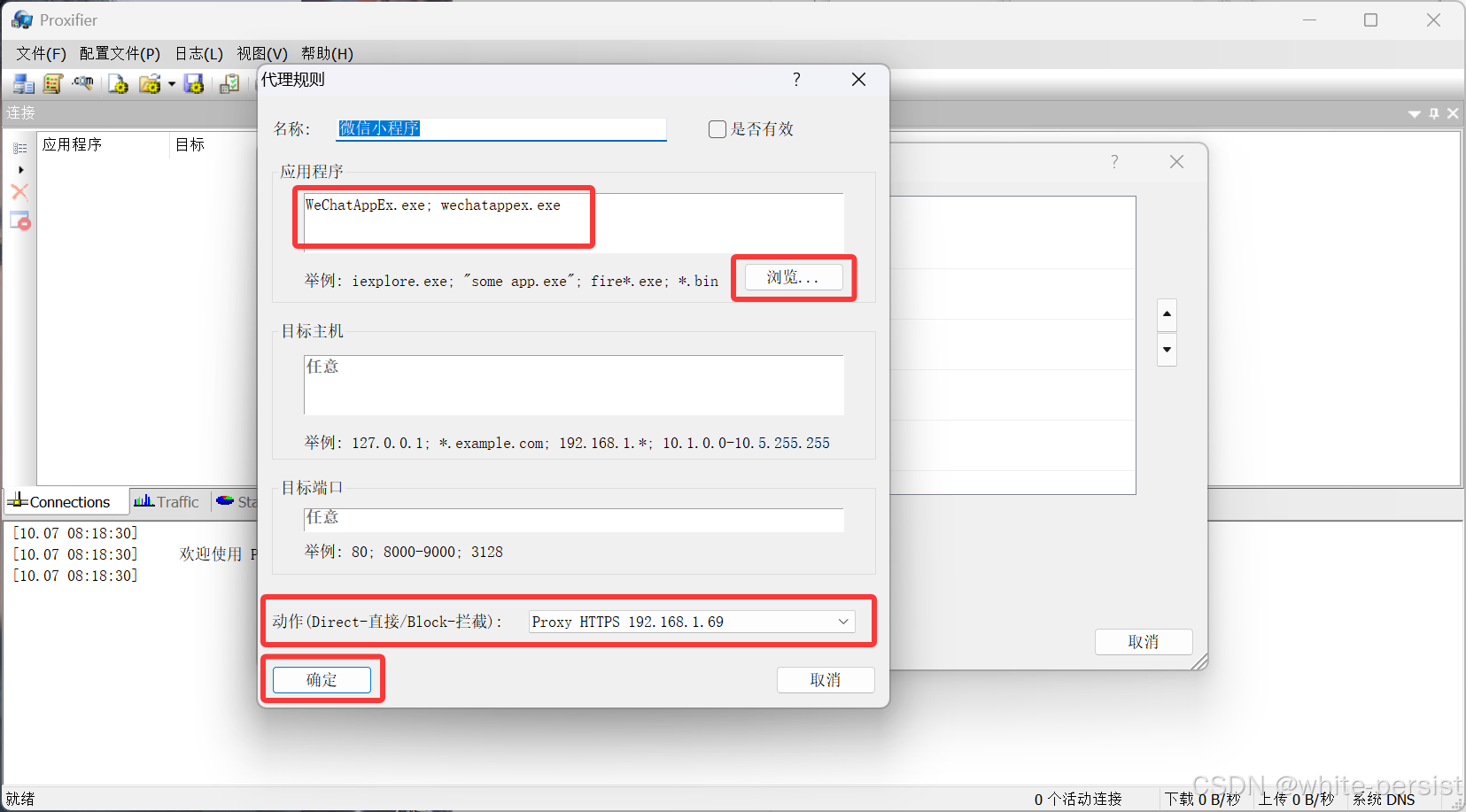

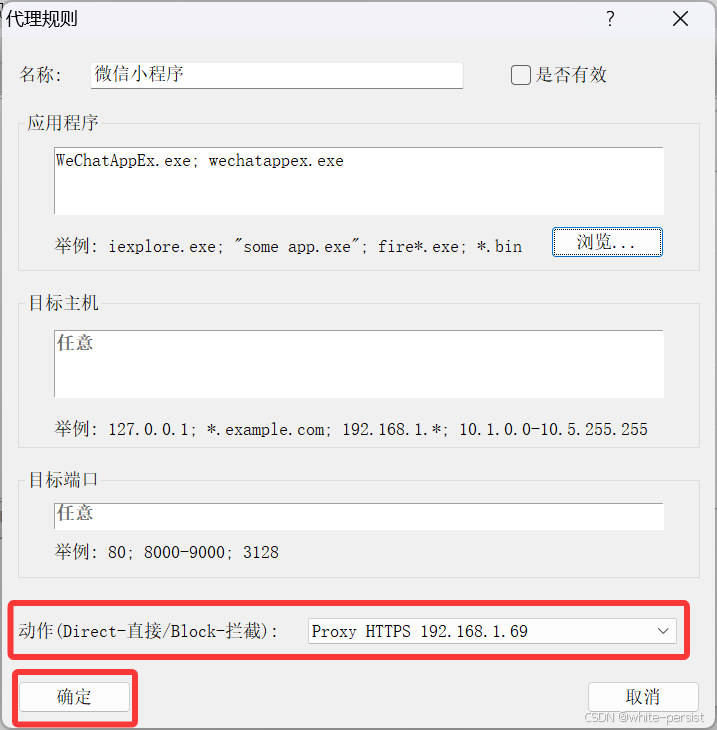

打开代理规则

点击浏览

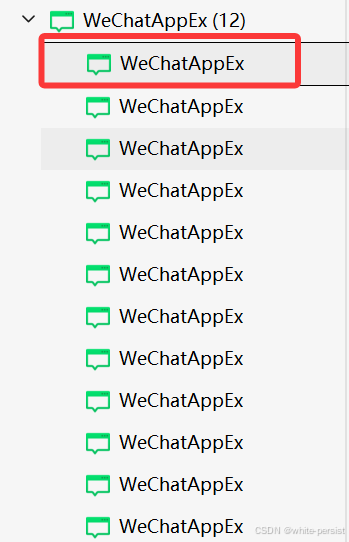

在任务管理器的进程中找到WeChatAppEx,任意选一个打开文件所在路径

进入runtime文件夹,复制路径进proxifier

再回答proxifier中配置代理192.168.1.69与 burp 中设置的一致,确定

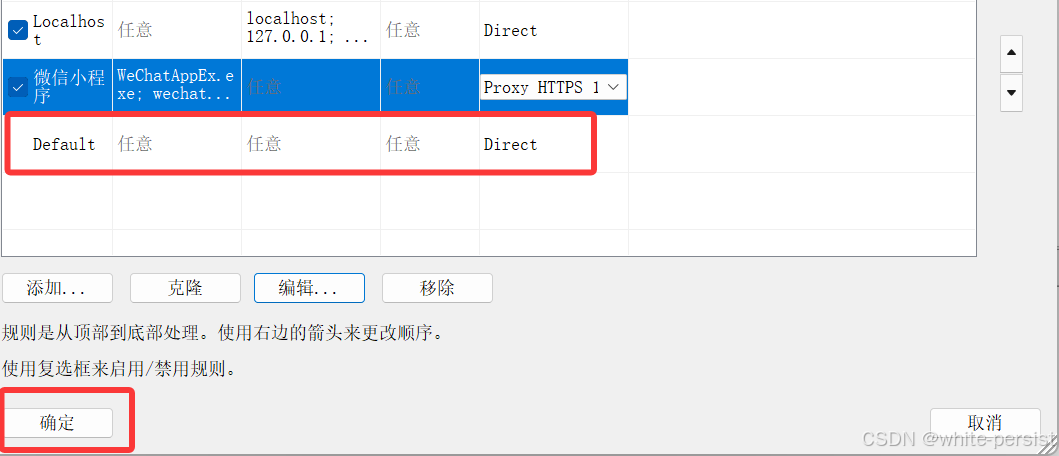

Default设置为Direct,点击确定

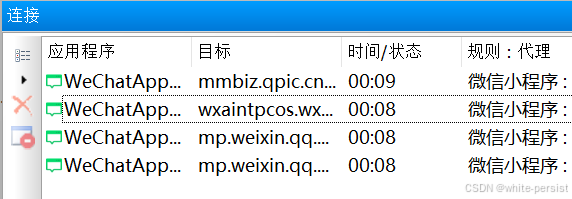

可以看见代理隧道搭建好了

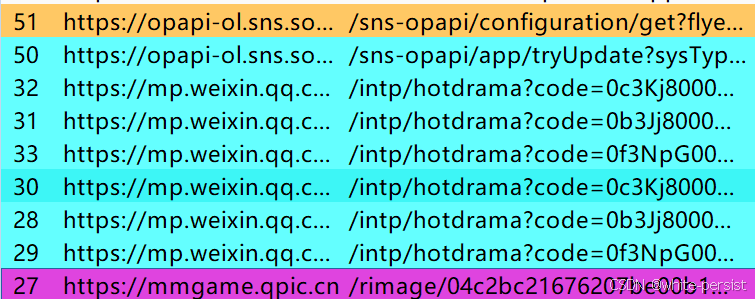

回到burp中可以看到微信小程序的请求包,完成burp直接在电脑端抓取微信小程序的包。

下面来进行原理的深度解析:

微信小程序渗透测试实战:从抓包分析到漏洞挖掘的全链路思考

因渗透测试的需要,我们常常面临各类应用的安全评估需求,而微信小程序因其跨平台特性和庞大的用户基数,已成为企业业务布局的重要载体。但小程序的通信加密、代理绕过机制等特性,使其抓包分析相比传统 Web 应用更具挑战性。本文将从实战角度出发,详解如何利用 Proxifier+Burp Suite 构建稳定的小程序抓包环境,并结合真实测试案例阐述抓包分析在漏洞挖掘中的核心价值。

一、为什么小程序抓包值得深入研究?

微信小程序采用 "本地渲染 + 远程 API" 的架构模式,其通信层存在三个显著特点,直接影响渗透测试效率:

- 代理绕过机制:小程序内核(X5 内核)默认会忽略系统级代理设置,直接通过微信主进程建立网络连接

- 证书校验严格:对 HTTPS 证书的信任链验证比普通浏览器更严苛,自签证书易被拦截

- 通信加密普遍:部分小程序会对请求体 / 响应体进行额外加密(如 AES、RSA),增加数据分析难度

这些特性导致传统 "设置系统代理 + 安装 Burp 证书" 的方法往往失效。而有效的抓包是后续漏洞挖掘的基础 ------ 通过分析 API 交互,我们能快速定位越权访问、敏感信息泄露、参数篡改等高频漏洞。

二、技术原理:构建小程序流量拦截通道

要实现小程序抓包,需解决两个核心问题:强制流量走代理 和建立证书信任链。Proxifier 与 Burp Suite 的组合正是为此设计:

- Burp Suite:作为中间人代理,负责拦截、修改、重放 HTTP/HTTPS 流量

- Proxifier:通过进程级代理规则,强制微信小程序相关进程的流量流向 Burp,突破系统代理绕过限制

两者的协同原理可简化为:

小程序进程 → Proxifier(强制代理) → Burp Suite(流量拦截) → 目标服务器三、实战环境搭建:从 0 到 1 的抓包配置

3.1 基础环境准备

- 操作系统:Windows 10/11(微信 PC 端优先选择 3.9.5 及以下版本,高版本可能加强代理限制)

- 工具版本:Burp Suite Professional 2023.11、Proxifier 4.07(建议官方版,避免汉化版功能缺失)

- 辅助工具:任务管理器(用于定位小程序进程路径)、证书管理工具(certmgr.msc)

3.2 Burp Suite 核心配置

-

代理监听设置

进入

Proxy → Options → Add,配置监听地址为127.0.0.1,端口8080(避免与其他服务冲突),勾选All interfaces和Support invisible proxying(支持透明代理) -

CA 证书导出

访问

http://burp(需确保浏览器走 Burp 代理),下载burp_cacert.der证书,后续将其导入系统信任库

3.3 系统证书信任配置

- 双击下载的证书,选择 "安装证书",存储位置选择 "本地计算机"(关键:小程序进程以系统权限运行,用户级证书无效)

- 选择 "将所有证书放入下列存储",点击 "浏览",选择 "受信任的根证书颁发机构"

- 完成导入后,通过

certmgr.msc确认证书已在 "受信任的根证书颁发机构→证书" 列表中

3.4 Proxifier 进程代理规则配置

-

添加代理服务器

进入

配置文件 → 代理服务器 → 添加,地址填写 Burp 监听地址127.0.0.1,端口8080,协议选择HTTPS -

启用 HTTP 代理支持

进入

配置文件 → 高级 → HTTP代理服务器,勾选 "启用 HTTP 服务器支持",端口保持默认(与 Burp 一致) -

配置小程序进程规则

- 打开任务管理器,在 "进程" 选项卡中找到

WeChatAppEx.exe(小程序独立进程),右键 "打开文件所在位置",记录路径(通常为C:\Users\[用户名]\AppData\Roaming\Tencent\WeChat\XPlugin\Plugins\WeChatAppEx\ [版本号]\runtime\WeChatAppEx.exe) - 在 Proxifier 中进入

配置文件 → 代理规则 → 添加,应用程序选择上述路径的WeChatAppEx.exe,动作选择 "通过代理服务器"(即步骤 1 添加的 Burp 代理) - 关键设置:将默认规则(Default)动作改为 "直接连接",避免其他进程流量干扰

- 打开任务管理器,在 "进程" 选项卡中找到

-

验证代理通道

启动微信并打开任意小程序,Proxifier 主界面应显示

WeChatAppEx.exe的流量通过127.0.0.1:8080传输,Burp 的Proxy → Intercept面板可看到拦截的请求包

四、实战案例:某电商小程序漏洞挖掘过程

以某生鲜电商小程序为例,展示抓包分析在漏洞挖掘中的具体应用:

4.1 信息收集阶段:API 接口枚举

通过持续抓包,发现该小程序主要使用https://api.xxx.com/v1/前缀的接口,核心业务接口包括:

user/info:获取用户信息order/list:查询订单列表goods/detail?id=xxx:获取商品详情

观察请求头发现,身份验证依赖Authorization: Bearer [token],且 token 有效期长达 24 小时,未采用刷新机制。

4.2 漏洞发现:水平越权与敏感信息泄露

- 越权测试 :拦截

order/list请求,将响应中的其他用户订单 ID 替换到order/detail?id=xxx接口,发现无需额外验证即可查看他人订单信息(包含收货地址、电话等敏感数据) - 参数篡改 :在

cart/update接口中,将商品单价price=99改为price=1,提交后订单金额同步变更,且支付流程未再次校验价格(存在业务逻辑漏洞) - 证书信任绕过验证:尝试删除系统中的 Burp 证书后,小程序立即提示 "网络异常",说明其确实依赖根证书信任机制,未采用证书 pinning(证书锁定),降低了后续测试难度

五、常见问题与解决方案

| 问题现象 | 可能原因 | 解决方法 |

|---|---|---|

| Burp 无任何小程序流量 | 进程路径配置错误 | 重新定位WeChatAppEx.exe最新路径(微信更新可能导致路径变化) |

| HTTPS 请求显示 "unknown" | 证书未安装到 "本地计算机" | 卸载证书后,重新选择 "本地计算机" 存储位置安装 |

| 部分请求无法拦截 | 小程序使用 WebSocket 协议 | 在 Burp 的Proxy → Options中启用 WebSocket 支持 |

| 抓包后小程序频繁闪退 | Proxifier 规则冲突 | 检查是否有其他规则对微信主进程生效,仅保留WeChatAppEx.exe规则 |

六、进阶思考:从抓包到深度测试

抓包仅是渗透测试的起点,基于拦截的流量可进一步开展:

- 动态参数分析 :对加密请求体(如包含

data: "xxx=="),可结合反编译小程序源码(通过wxapkg解包工具)定位加密逻辑,实现参数解密 / 重放 - 批量漏洞扫描:将高频接口(如用户信息、订单查询)导入 Burp Intruder,利用 Payload 列表测试越权、注入等漏洞

- 业务逻辑梳理:通过持续抓包绘制 API 调用流程图,识别关键业务节点(如支付、登录)的逻辑缺陷

需注意:小程序的通信协议可能随微信版本迭代变化,测试前需确认目标小程序的基础库版本(通过微信开发者工具查看),避免因版本差异导致测试方法失效。

结语

小程序抓包看似是基础操作,但其背后涉及代理机制、证书信任、进程级流量控制等多维度技术点。对于渗透测试而言,熟练掌握这类环境搭建技巧,不仅能解决 "看得见流量才能测得深" 的核心问题,更能培养从现象到本质的技术分析能力。在实际测试中,我们需始终结合业务场景思考 ------ 漏洞往往隐藏在正常的 API 交互中,而有效的抓包分析正是打开漏洞之门的第一把钥匙。