1. 时代背景:边界消失与"裸奔"的终端

随着"混合办公"成为常态,企业的数据边界已从受保护的内网机房延伸到了员工家中的个人 PC。然而,这种灵活性带来了致命的安全风险:

- BYOD(自带设备)的复杂性: 员工 PC 既处理办公文档,又运行各种不可信的第三方软件。

- 勒索病毒的精准打击: 现代勒索病毒不再仅仅是全盘加密,而是针对性地嗅探

.doc、.pdf、.key等敏感文件夹。 - 权限管理的真空: 传统的防火墙无法感知本地进程对特定文件夹的非法篡改。

2. 技术剖析:为什么传统杀毒软件挡不住勒索病毒?

2.1 特征库落后于变种速度

传统方案依赖特征比对。然而,勒索病毒利用代码混淆和多态性,每小时可产生数千个新变种。对于"零日攻击(Zero-day)",特征库无能为力。

2.2 绕过文件系统过滤驱动(FSD)

高级勒索病毒会尝试卸载或通过直接 I/O 操作绕过标准的安全软件。如果在用户态(User Mode)进行拦截,往往为时已晚。

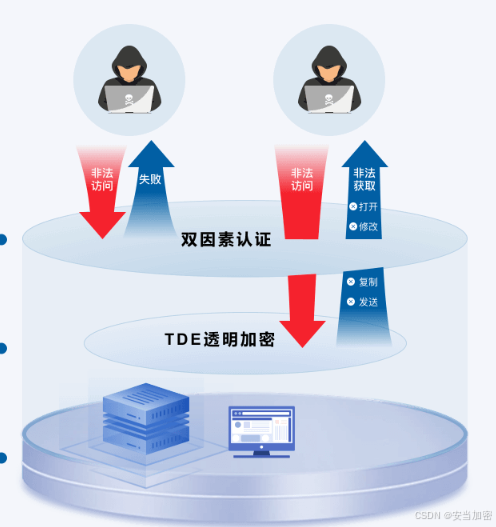

3. 零信任架构在本地文件治理中的应用

零信任的核心原则是**"从不信任,始终验证"**。将此原则应用于个人 PC 的文件夹治理,意味着:任何进程(无论是 Word 还是病毒)访问受保护目录,都必须经过实时的策略判定。

3.1 基于 Minifilter 的内核级拦截模型

要在个人 PC 上构建坚固的"安全沙箱",必须深入 Windows 内核层。利用 FileSystem Minifilter Driver 技术,可以在文件系统操作执行前进行拦截。

假设一个写请求(IRP_MJ_WRITE)发起,安当 RDM 等驱动级保护产品的逻辑如下:

- 捕获 I/O 路径: 识别目标是否为受保护的"敏感文件夹"。

- 进程身份校验: 提取发起请求的进程 ID、数字签名及哈希值。

- 决策判定: 匹配白名单策略。如果是未知进程或非法篡改行为,直接在内核态阻断请求。

3.2 动态加密与"密文隔离"

在零信任控制下,敏感文件夹内的文件应以密文形式存储。

- 透明加解密: 只有受信任的应用(如加密过的企业协同软件)在读取时,驱动层才会实时解密提供明文。

- 非许可访问: 勒索病毒即便强行拷贝走了文件,拿到的也只是基于 SM4 算法加密的乱码。

4. 实战方案:构建个人 PC 的"核心数据隔离区"

4.1 敏感文件夹的逻辑隔离

通过** RDM防勒索**,用户可以为个人 PC 划定一个或多个"核心资产保护区"。这些区域在操作系统底层被标记为高安全等级。

4.2 场景模拟:防御一次定向勒索攻击

- 渗透阶段: 员工不慎下载了带有木马的邮件附件,病毒获得普通用户权限。

- 侦查阶段: 病毒试图扫描

D:\Work_Project目录下的所有文件。 - 触发拦截: RDM 监测到非白名单进程试图对受保护目录发起

FindNextFile或CreateFile请求。 - 实时阻断: 系统弹出预警,并在内核层封禁该进程的 I/O 句柄,病毒看到的目录是空的或无法打开。

5. 深度对比:驱动级隔离 vs. 传统备份

| 维度 | 传统备份方案 | RDM 驱动级防护 |

|---|---|---|

| 实时性 | 存在备份周期,可能丢失数据 | 瞬时拦截,数据无损 |

| 资源占用 | 备份时 CPU 和 IO 负载极高 | 内核级轻量过滤,几乎无感知 |

| 防御效果 | 无法阻止泄露,只能事后恢复 | 从源头禁止非法访问和加密 |

| 合规性 | 纯备份不符合"密评"要求 | 支持国密算法,满足合规审计 |

6. 治理闭环:审计、溯源与自动响应

一个完整的安全闭环不仅要能"挡住",还要能"说清"。

- 全量日志审计: 记录每一个试图访问敏感文件夹的进程轨迹。

- 异常行为分析: 如果某个进程短时间内大量修改文件头,系统将自动触发保护。

- 云端协同: 终端产生的告警可实时上报给企业安全运营中心(SOC),实现全局联动。

7. 总结:构建终端安全的"最后 100 米"

在后远程办公时代,我们不能寄希望于员工的自身安全意识。通过 安当 RDM 这种基于驱动层、支持零信任控制的国产化防护产品,企业可以实现在不改变员工操作习惯的前提下,为个人 PC 穿上一层"防弹衣"。

这种从"应用感知"深入到"驱动隔离"的技术转向,正是未来十年终端安全治理的核心趋势。