大家好,Spring Cloud 系列第八篇安全重磅! 上一期《Seata 分布式事务实战:AT / TCC / Saga / XA 场景对比》帮大家解决事务一致性,今天我们直击微服务"安全大门"------统一认证授权:Spring Authorization Server + OAuth2 + JWT 生产级方案!

为什么 2026 年必须掌握这套栈?

- Spring Authorization Server:Spring 官方授权服务器(取代旧版 OAuth2),支持 OAuth2.1 + OIDC

- OAuth2:标准协议,授权码/客户端凭证/密码模式全覆盖

- JWT:无状态令牌,微服务间安全传输,取代 Session

- 组合拳:实现统一认证、授权、单点登录(SSO)、网关鉴权,防 CSRF/XSS/越权

- 根据 OWASP 2025-2026 报告,90%+ 微服务漏洞源于认证弱点,这套方案减少安全风险 70%

- 大厂落地:阿里/字节/腾讯/美团/京东 API 安全标配

一、2026 年微服务认证授权现状 & 为什么选 Spring Authorization Server + OAuth2 + JWT?

1.1 当前版本 & 生态

- Spring Authorization Server:1.3.x(基于 Spring Security 6.3.x,2025 年底发布,2026 年主流)

- OAuth2:2.1 标准,新增 PKCE 防码拦截

- JWT:Spring Security 原生支持,集成 Jose4j/JWT.io

- 核心亮点:

- 零配置起步,自定义 Grant Type

- 与 Gateway/Nacos/Seata 无缝集成

- 支持 GraalVM,原生镜像安全部署

- 性能:JWT 验证 < 1ms,高并发下优于 Session

1.2 对比其他认证框架

| 框架/方案 | 易用性 | 标准支持 | 无状态 | SSO | 社区活跃 | 大厂落地 | 推荐指数 |

|---|---|---|---|---|---|---|---|

| Spring Authorization Server + OAuth2 + JWT | ★★★★★ | ★★★★★ | ★★★★★ | ★★★★★ | ★★★★★ | 阿里/字节/腾讯 | 首选 |

| Keycloak | ★★★★ | ★★★★★ | ★★★★ | ★★★★★ | ★★★★ | 国际化 | 备选 |

| Auth0 | ★★★★★ | ★★★★ | ★★★★★ | ★★★★ | ★★★ | 云服务 | 非开源 |

| Spring Security OAuth2 (旧) | ★★★ | ★★★ | ★★★ | ★★★ | ★★ | 旧项目 | 迁移 |

| Shiro/CAS | ★★★ | ★★ | ★★ | ★★★ | ★★ | 单体 | 淘汰 |

二、基础实战:搭建 Authorization Server + 客户端认证

2.1 Authorization Server 搭建

2.1.1 依赖xml

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-oauth2-authorization-server</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>2.1.2 配置 Security

java

@Configuration

@EnableWebSecurity

public class SecurityConfig {

@Bean

public SecurityFilterChain securityFilterChain(HttpSecurity http) throws Exception {

http

.authorizeHttpRequests(auth -> auth.anyRequest().authenticated())

.formLogin(Customizer.withDefaults())

.oauth2AuthorizationServer(Customizer.withDefaults()); // 开启授权服务器

return http.build();

}

@Bean

public RegisteredClientRepository registeredClientRepository() {

RegisteredClient client = RegisteredClient.withId("order-client")

.clientId("order")

.clientSecret("{noop}secret") // 生产用 bcrypt

.clientAuthenticationMethod(ClientAuthenticationMethod.CLIENT_SECRET_BASIC)

.authorizationGrantType(AuthorizationGrantType.AUTHORIZATION_CODE)

.authorizationGrantType(AuthorizationGrantType.REFRESH_TOKEN)

.redirectUri("http://localhost:8081/login/oauth2/code/order")

.scope("read") // 自定义 scope

.build();

return new InMemoryRegisteredClientRepository(client); // 生产用 Jdbc

}

@Bean

public JWKSource<SecurityContext> jwkSource() {

RSAKey rsaKey = Jwks.generateRsa();

JWKSet jwkSet = new JWKSet(rsaKey);

return (jwkSelector, securityContext) -> jwkSelector.select(jwkSet);

}

@Bean

public ProviderSettings providerSettings() {

return ProviderSettings.builder().issuer("http://localhost:9000").build();

}

}- 启动后访问:/oauth2/authorize?client_id=order&response_type=code&scope=read&redirect_uri=...

2.2 客户端(Resource Server)集成

2.2.1 依赖xml

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-oauth2-resource-server</artifactId>

</dependency>2.2.2 配置

spring:

security:

oauth2:

resourceserver:

jwt:

issuer-uri: http://localhost:9000 # 授权服务器

jwk-set-uri: http://localhost:9000/oauth2/jwks2.2.3 保护 AP

java

@Configuration

@EnableWebSecurity

public class ResourceSecurityConfig {

@Bean

public SecurityFilterChain securityFilterChain(HttpSecurity http) throws Exception {

http

.authorizeHttpRequests(auth -> auth

.requestMatchers("/order/**").hasAuthority("SCOPE_read")

.anyRequest().authenticated()

)

.oauth2ResourceServer(oauth2 -> oauth2.jwt(Customizer.withDefaults()));

return http.build();

}

}- 调用:带 Authorization: Bearer [JWT] 访问 /order

2.3 网关统一鉴权(Gateway 集成)

spring:

cloud:

gateway:

routes:

- id: order_route

uri: lb://order-service

predicates:

- Path=/order/**

filters:

- TokenRelay= # 转发 JWT三、OAuth2 + JWT 高级功能实战 + 深度剖析

3.1 OAuth2 授权码模式 + PKCE

- 客户端请求码:/oauth2/authorize?response_type=code&code_challenge=[PKCE]

- 换 Token:POST /oauth2/token?grant_type=authorization_code&code=[code]

- 原理:防码拦截,PKCE 用 code_verifier 验证

3.2 JWT 生成 + 自定义 Claim

java

@Bean

public OAuth2TokenCustomizer<JwtEncodingContext> jwtCustomizer() {

return context -> {

JwtClaimsSet.Builder claims = context.getClaims();

claims.claim("user_id", "123"); // 自定义 Claim

};

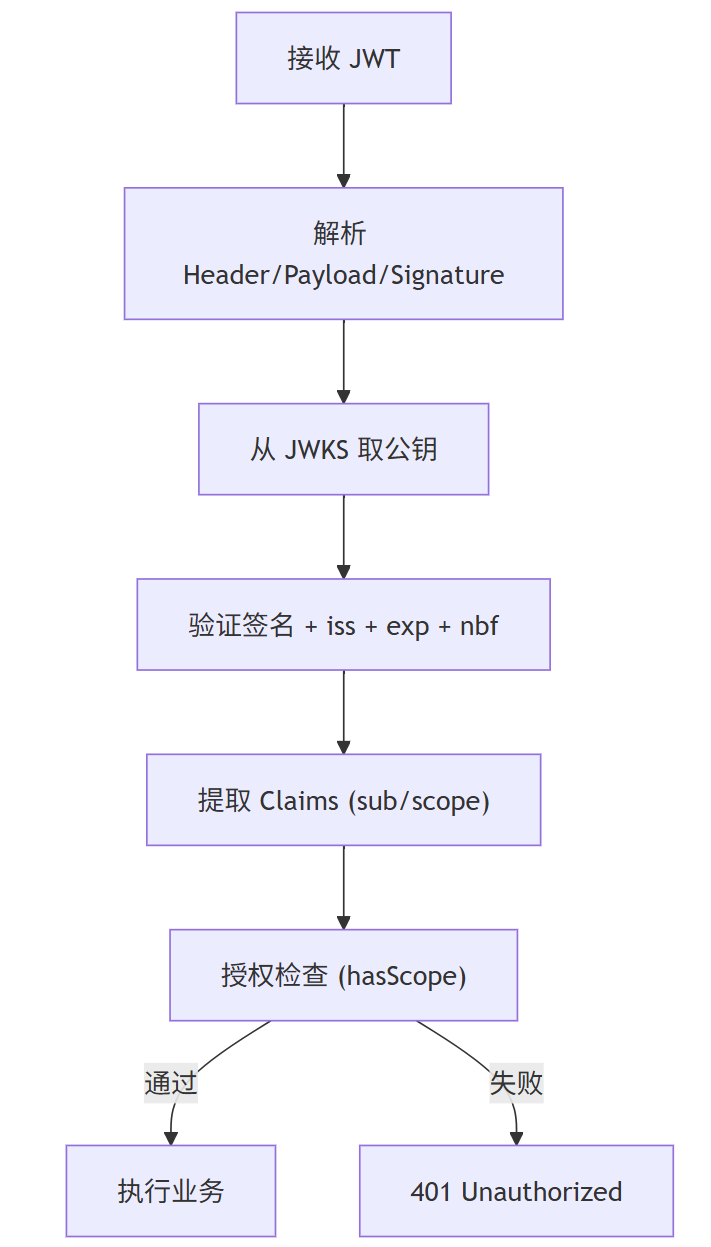

}- 验证:Resource Server 自动解析 JWT,hasAuthority("SCOPE_read")

3.3 单点登录(SSO) + 注销

- SSO:用 OIDC 扩展,/oauth2/authorize?response_type=code&scope=openid

- 注销:POST /connect/logout,失效 JWT

3.4 深度原理剖析

-

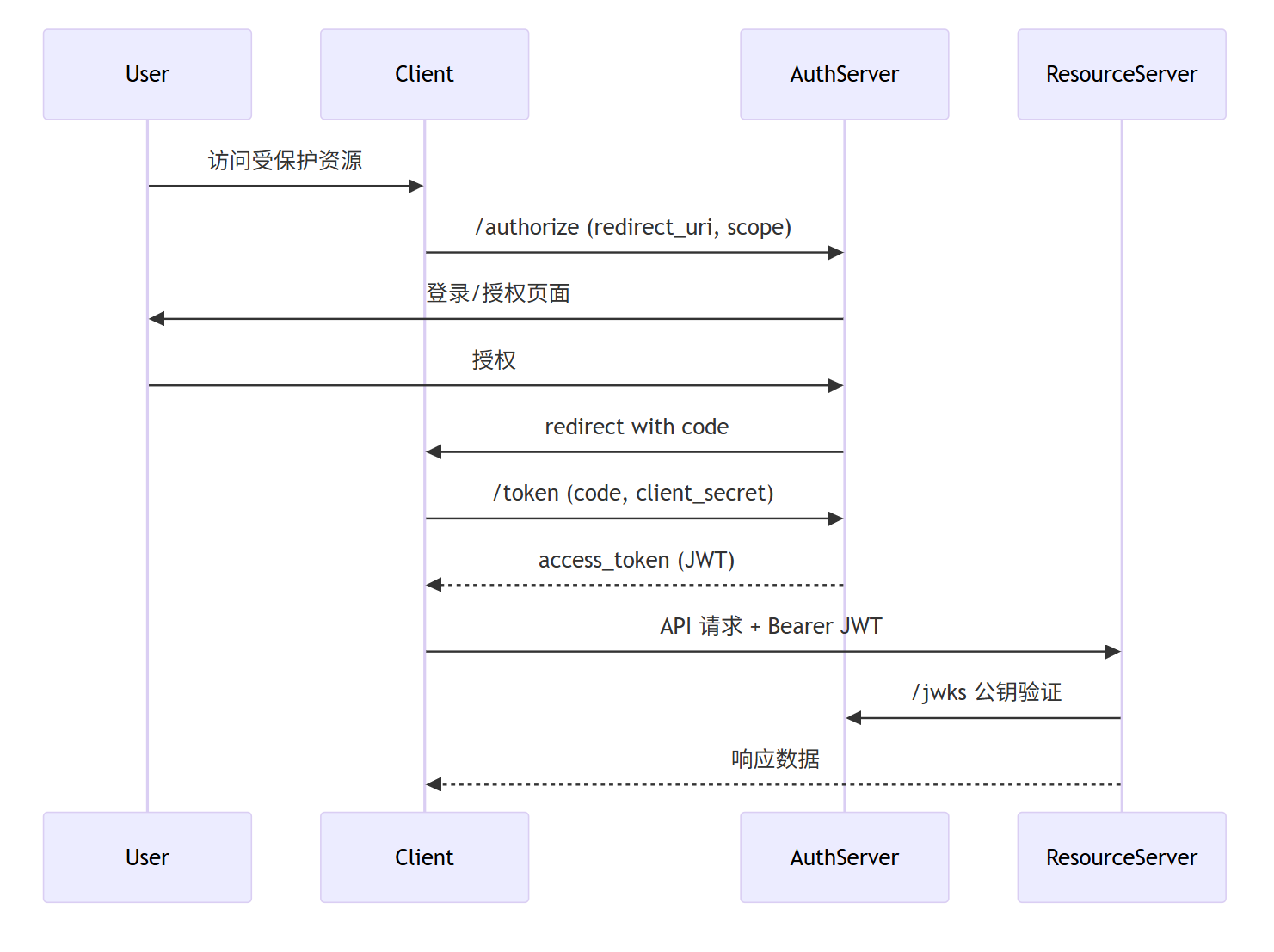

OAuth2 流程:Client → Auth Server (授权) → Token → Resource Server (验证)

-

JWT 结构:Header (alg=RS256) + Payload (sub/iss/exp/scope) + Signature

-

源码级:OAuth2AuthorizationServerConfigurer 配置端点

java// 简化版 JwtDecoder public Jwt decode(String token) { // 验证签名 + exp + iss return Jwt.withTokenValue(token).header("alg", "RS256").build(); } -

为什么无状态:JWT 自包含,不需 Session 查 DB,适合分布式。

OAuth2 授权码流程图

JWT 验证流程图

四、生产级应用:微服务统一认证 + 授权 + 安全

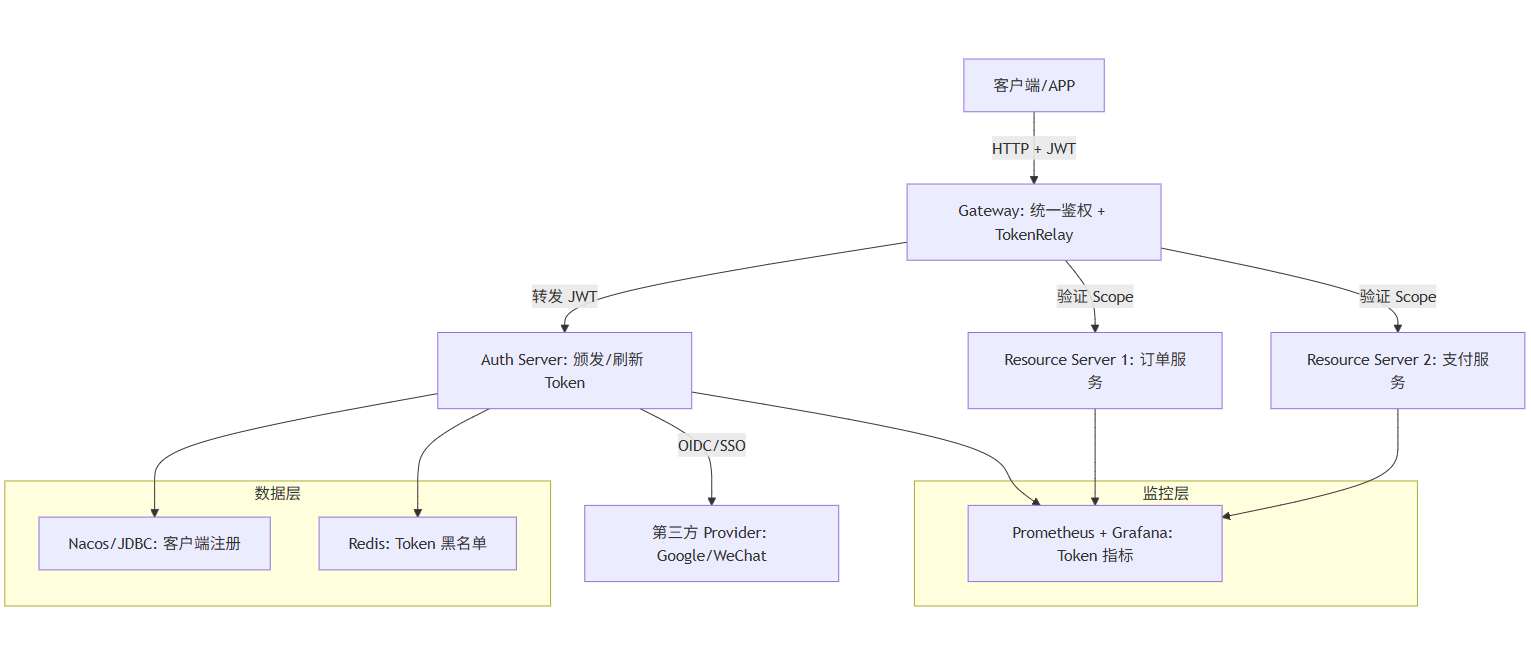

在生产环境中,这套栈不止是"登录发 Token",而是构建零信任架构:所有请求都需验证身份、权限、上下文。以下深度剖析生产级应用场景、集成细节、最佳实践。

4.1 统一认证:网关层拦截 + Auth Server 协作

- 场景:微服务集群(如订单/支付/用户),所有外部请求经 Gateway 统一认证,内部调用用 JWT 传播。

- 集成细节:

- Gateway 用 Spring Cloud Gateway + OAuth2 Filter 拦截 unauthorized 请求,重定向到 Auth Server /authorize。

- 代码示例(Gateway Filter):

java

@Component

public class AuthGatewayFilter implements GlobalFilter {

@Override

public Mono<Void> filter(ServerWebExchange exchange, GatewayFilterChain chain) {

ServerHttpRequest request = exchange.getRequest();

String token = request.getHeaders().getFirst("Authorization");

if (token == null && !isPublicPath(request.getPath().value())) {

// 重定向到 Auth Server

ServerHttpResponse response = exchange.getResponse();

response.setStatusCode(HttpStatus.FOUND);

response.getHeaders().setLocation(URI.create("http://auth-server:9000/oauth2/authorize?..."));

return response.setComplete();

}

// 验证 JWT 或转发

return chain.filter(exchange);

}

private boolean isPublicPath(String path) {

return path.startsWith("/public/") || path.equals("/health");

}

}- 最佳实践:

- 用 Nacos 动态注册客户端(RegisteredClient),支持热添加新服务。

- 结合 Sentinel 限流认证接口,防暴力破解(登录 QPS < 100)。

- 深度Tip:生产用 JdbcRegisteredClientRepository 持久化客户端,避免内存丢失;加密 client_secret 用 PasswordEncoder。

4.2 细粒度授权:RBAC + ABAC + 自定义 Grant

- 场景:角色-based (RBAC) 如 admin/read-only;属性-based (ABAC) 如 "user.age > 18"。

- 集成细节:用@PreAuthorize注解方法级授权:

java

@RestController

public class OrderController {

@GetMapping("/order/{id}")

@PreAuthorize("hasAuthority('SCOPE_read') and #id == principal.userId") // ABAC: 仅本人订单

public OrderDTO getOrder(@PathVariable Long id) {

return orderService.getOrder(id);

}

}- 自定义 Grant Type:

java

@Bean

public OAuth2AuthorizationGrantTypeResolver grantTypeResolver() {

return grantType -> {

if ("device_code".equals(grantType)) {

return new DeviceCodeGrantType();

}

return null;

};

}- 最佳实践:

- 集成 Seata 事务:分布式事务,在事务中验证权限

- 多租户:用 JWT claim "tenant_id",过滤数据(Spring Data JPA@Query动态 where)。

- 深度Tip:用 Spring Security Expression 扩展 ABAC,支持 SpEL(如 "@authService.canAccess(#id)" 调用自定义服务)。

4.3 联邦身份 + SSO + 第三方集成

- 场景:企业 SSO(如 Google/WeChat 登录),联邦身份(OIDC 跨域)。

- 集成细节:

- 配置 OIDC Provider:

java

@Bean

public OAuth2AuthorizationServerConfigurer<HttpSecurity> oidcConfigurer() {

return configurer -> configurer

.oidc(oidc -> oidc

.clientRegistrationEndpoint(Customizer.withDefaults()) // .well-known/openid-configuration

);

}- SSO 流程:用户登录 Auth Server → 颁发 ID Token (JWT with openid scope) → 客户端验证。

- 最佳实践:

- 第三方集成:用 spring-boot-starter-oauth2-client,支持 Google/Facebook 等 provider。

- 注销传播:用 front-channel logout,通知所有客户端失效 Session。

- 深度Tip:生产用 Redis 缓存黑名单 Token(revoked tokens),防 JWT 滥用;集成 AI 风险引擎(如检测异常登录 IP)。

4.4 安全最佳实践:防常见攻击 + 合规

- 防 CSRF/XSS:OAuth2 默认 CSRF Token;JWT 用 HttpOnly/Secure Cookie 传输。

- 防越权:用@PostFilter("filterObject.owner == principal.username") 过滤集合结果。

- 合规(GDPR/HIPAA):JWT claim 加 consent(用户同意),日志审计 token 事件。

- 深度优化:用 ECDSA 签名算法(比 RSA 快),短 exp + rotation keys。

- 生产架构图

五、生产避坑 & 监控 + 优化

5.1 常见坑 & 解法

- JWT 泄露 → 短 exp (15min) + refresh_token

- 客户端 secret 明文 → 用 bcrypt 哈希

- 性能瓶颈 → 缓存 JWKS,异步验证

- 多租户 → 自定义 Issuer per tenant

- 监控缺失 → 集成 Micrometer,监控 token 发放/验证率

5.2 监控大盘推荐

- Prometheus + Grafana:指标如 oauth2_tokens_issued / validation_failures

- ELK:日志 token 事件

六、总结 & 行动计划

Spring Authorization Server + OAuth2 + JWT 是微服务安全的"铁三角",从认证到授权,全链路防护你的系统!立即行动:

- 搭建 Auth Server + 基本授权码

- 集成 JWT + 自定义 Claim + 网关

- SSO + 安全优化 + 测试

下一期:《Spring Cloud Stream + RocketMQ 实现可靠消息 & 事务消息》