随着容器和K8s的广泛应用,云原生环境中的攻击事件也呈现出显著增长趋势。 K8s集群往往由多个节点组成,一旦攻击者获取集群权限,就可以控制整个集群的所有资源,其效果其实不亚于域控失陷。

本期「攻击篇」将深入学习和掌握容器和K8s的攻击手法,从攻击者的视角来思考问题,不仅可以帮助我们更全面地识别云原生安全风险,还能更有效地制定防御策略,提升云原生环境的安全能力。

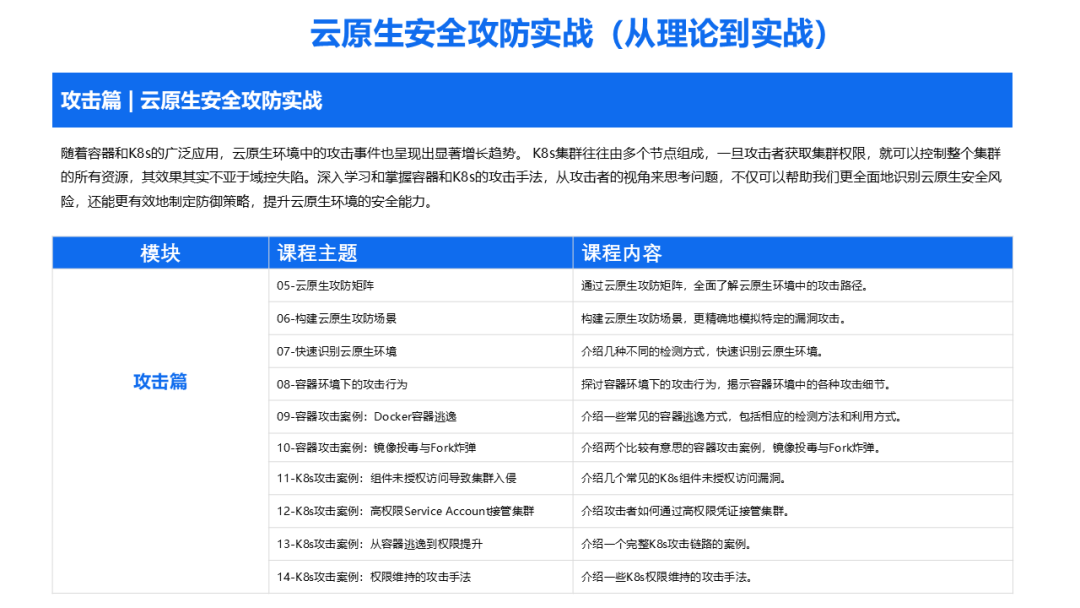

01、云原生攻防矩阵:借助ATT&CK框架,我们可以系统地整理和归纳容器和K8s的攻击行为,从攻击者的视角提炼出关键的战术和技术,构建一个全面的攻击者视角的知识库。

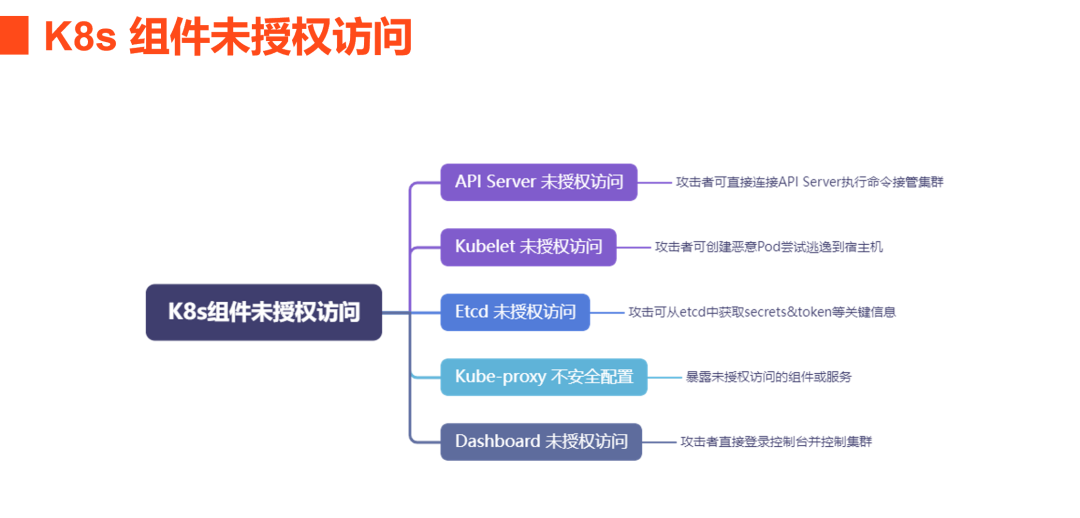

02、K8s攻击案例:组件未授权访问:K8s是一个由多个服务组件协同工作的容器编排平台,但是,如果这些组件的配置不安全,就有可能存在未授权访问的安全风险。如果攻击者能够成功进行未授权访问,就有可能导致整个集群节点遭受入侵。

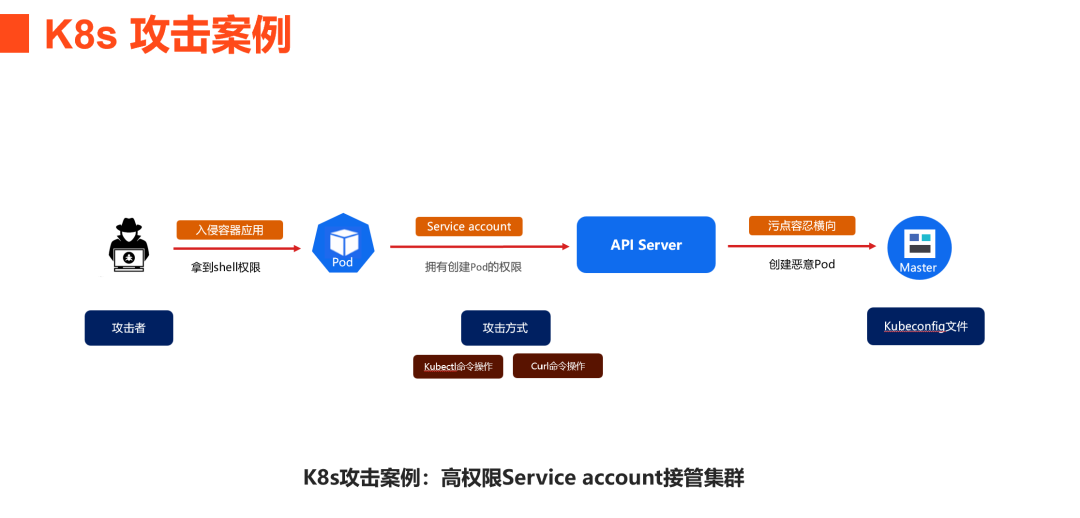

03、K8s攻击案例:Service Account高权限利用:攻击者成功入侵了一个容器内的web应用,并获得了这个Pod的shell权限,这个时候,如果Pod关联的Service Account拥有创建Pod的权限, 攻击者就可以利用污点容忍的方式,将一个恶意Pod调度到Master节点上,通过在恶意Pod中挂载根目录,攻击者就可以获取到Master节点上的 kubeconfig 文件,从而直接接管整个K8s集群。

04、K8s攻击案例:从容器逃逸到权限提升:在一个完整的K8s攻击链路里,攻击者往往会通过入侵容器应用拿到shell权限,作为起始攻击点,随后从容器中逃逸到宿主机,获取宿主机权限。接下来,攻击者会进一步攻击k8s集群的组件或窃取高权限凭证完成K8s权限提升。

在这个课程体系里,我们将以攻击和防御为视角,深入探讨K8s和容器的安全,我花了近两年的时间里,梳理了整个云原生安全的技术框架,精心制作了一套关于云原生安全攻防的视频课程,内容都是干货满满,从实战到技巧,都是非常有诚意的。

欢迎加入知识星球,深入学习云原生安全攻防的完整视频课程,踏上一段云原生安全的学习之旅。