一、部署前置准备

- 环境要求:支持 Win7 客户端访问的 IIS 版本(推荐IIS 7.5+,对应 Windows Server 2008 R2,与 Win7 终端兼容性最佳,符合商业终端部署场景)。

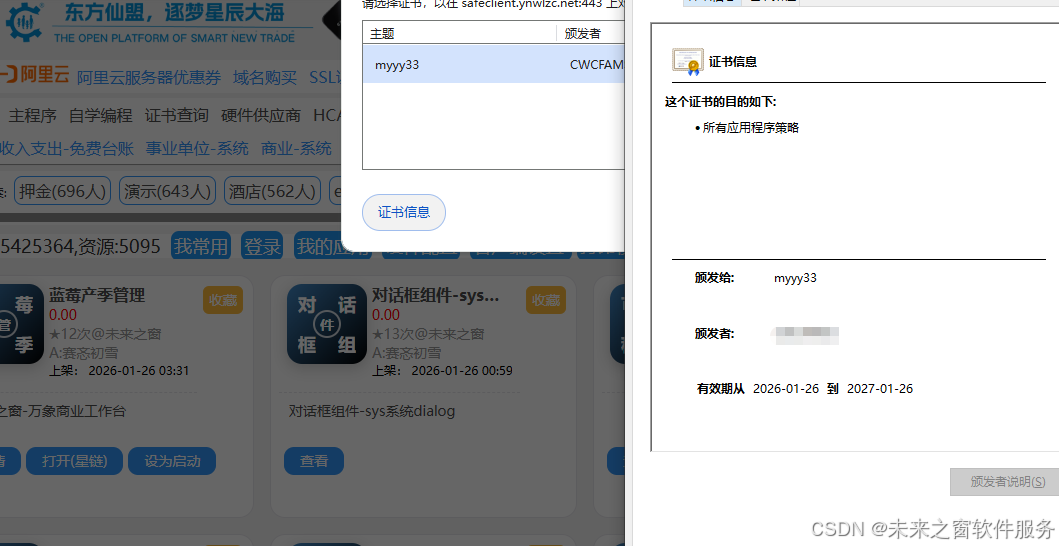

- 证书准备:

- 生产环境(公网商业使用):可信 CA 签发的服务器证书(格式:

.pfx,含公钥 + 私钥,需记住导出密码),若需双向认证,额外准备可信 CA 根证书、客户端.pfx证书。 - 内网商业测试:自建 CA 签发的服务器

.pfx、根证书ca.crt、客户端.pfx(已将根证书导入 Win7 商业终端(certutil -addstore -f root 根证书路径),确保终端信任自建 CA)。

- 生产环境(公网商业使用):可信 CA 签发的服务器证书(格式:

- 权限要求:登录服务器的账号需具备管理员权限(商业服务器通常为域管理员账号),确保能修改 IIS 配置和服务器证书存储。

- 前提检查:IIS 已安装「SSL/TLS 安全功能」------ 控制面板→程序→启用或关闭 Windows 功能→Internet 信息服务→万维网服务→安全,勾选「SSL 证书」「TLS 1.0/1.1/1.2」(兼容 Win7 商业终端)。

二、核心步骤 1:IIS 部署单向认证(HTTPS,保障商业终端数据传输安全)

单向认证仅验证服务器身份,加密商业终端与 IIS 之间的传输数据,防止终端上传的账号、业务数据被窃听、篡改,是商业终端访问的基础安全要求。

步骤 1:导入服务器证书到 IIS 服务器

- 打开 IIS 管理器:服务器桌面按下

Win+R,输入inetmgr,回车打开。 - 左侧选中服务器名称(而非具体网站),右侧「功能视图」找到「服务器证书」,双击打开。

- 右侧「操作」面板点击「导入 」,弹出导入向导:

- 选择服务器证书

.pfx文件的路径(商业环境建议存放于服务器非系统盘D:\Cert\Server\,做好权限管控,仅管理员可读)。 - 输入

.pfx文件的导出密码(证书生成时设置)。 - 勾选「允许此证书被导出」(可选,便于后续备份,商业环境建议勾选,做好备份加密存储)。

- 证书存储选择「个人」,点击「完成」,此时服务器证书列表中会出现该证书(显示证书域名 / 颁发者)。

- 选择服务器证书

步骤 2:为商业业务网站配置 HTTPS(绑定证书)

- 回到 IIS 管理器,左侧展开「网站」,选中你的商业业务网站(如「Enterprise_Business_System」)。

- 右侧「操作」面板点击「绑定 」,弹出「网站绑定」窗口,点击「添加」。

- 配置绑定参数(核心适配商业终端访问):

- 类型:选择「https」。

- IP 地址:选择服务器的内网 / 公网 IP(商业终端需能访问该 IP,内网场景通常为局域网固定 IP)。

- 端口:默认「443」(HTTPS 标准端口,商业终端无需手动输入端口,更便捷)。

- SSL 证书:下拉选择刚才导入的服务器证书,点击「确定」。

- (可选,商业环境推荐)删除网站的「http 80 端口」绑定,或配置 HTTP 自动跳转 HTTPS,避免终端用户访问明文端口。

步骤 3:配置 SSL/TLS 协议(兼容 Win7 商业终端,提升安全性)

- 选中目标商业网站,右侧「功能视图」找到「SSL 设置」,双击打开。

- 配置核心参数:

- SSL 协议:取消「SSL 2.0」「SSL 3.0」(存在安全漏洞,商业环境禁止使用),勾选「TLS 1.0 」「TLS 1.1 」「TLS 1.2」(Win7 商业终端不支持 TLS 1.3,必须保留前三者)。

- 客户端证书:选择「忽略」(单向认证核心配置,不验证客户端证书)。

- 右侧「操作」面板点击「应用」,保存配置。

步骤 4:验证单向认证效果(商业终端侧)

- 从 Win7 商业终端打开浏览器,输入

https://服务器IP/(或商业域名)。 - 无安全警告(可信 CA 证书),或仅提示「该网站的安全证书由你未选择信任的机构颁发」(自建 CA,已提前导入根证书则无此提示),正常访问业务网站。

- 查看浏览器地址栏,显示「锁形图标」,说明数据传输已加密,满足商业终端数据传输安全要求。

三、核心步骤 2:IIS 部署双向认证(防非法登录,保障商业终端账号安全)

双向认证要求「服务器验证终端身份 + 终端验证服务器身份」,即使商业账号密码泄露,无对应客户端证书的设备也无法登录 IIS 业务系统,从根本上杜绝非法登录、账号冒用,符合高安全等级商业终端场景(如财务、核心业务系统)。

步骤 1:前置准备(补充配置)

- 已完成「单向认证」部署(基础依赖)。

- 将CA 根证书 导入 IIS 服务器的「本地计算机→受信任的根证书颁发机构」(确保服务器信任签发客户端证书的 CA):

- 服务器上右键

ca.crt,选择「安装证书」→「本地计算机」→「下一步」→「将所有证书放入下列存储」→「浏览」→选择「受信任的根证书颁发机构」→「完成」。

- 服务器上右键

- Win7 商业终端已导入「客户端

.pfx证书」(导入到「个人证书」存储区,通过certmgr.msc图形界面操作)。

步骤 2:配置 IIS 网站双向认证

- 打开 IIS 管理器,选中目标商业业务网站,双击右侧「SSL 设置」。

- 修改核心配置(双向认证关键):

- 客户端证书:从「忽略」改为「要求」(强制验证客户端证书,无合法证书直接拒绝访问;若需兼容部分无证书终端,可选择「接受」,后续通过业务系统做二次校验)。

- 保留 TLS 1.0/1.1/1.2 勾选(兼容 Win7 商业终端)。

- 右侧「操作」面板点击「应用」,保存配置。

步骤 3:(可选)细化客户端证书验证(商业环境高级配置)

若需限制仅指定客户端证书可访问,可通过「IIS 管理器→网站→功能视图→URL 授权」或「web.config」配置证书筛选,仅允许符合条件的客户端证书(如指定颁发者、证书主题)访问,进一步提升商业终端访问安全性。

步骤 4:验证双向认证效果(商业终端侧)

- 未导入客户端证书的 Win7 设备(或非法设备)访问

https://服务器IP/,直接弹出「403.7 - 禁止访问:客户端证书必需」错误,无法进入业务系统,实现防非法登录。 - 已导入合法客户端证书的 Win7 商业终端访问时,浏览器会自动弹出选择客户端证书的窗口(或静默验证,取决于浏览器配置),选择对应证书后,正常访问业务系统,确保仅授权终端可登录。

四、商业终端安全部署关键注意事项

- 证书管控:商业环境中,服务器

.pfx、客户端.pfx需加密存储,定期更换(建议 1 年以内),作废证书及时从 IIS 服务器和 Win7 终端中删除,防止证书泄露被滥用。 - 权限管控:IIS 服务器的「服务器证书」目录、客户端证书存储区,仅授权核心运维人员访问,禁止普通用户修改,符合商业终端安全权限最小化原则。

- 兼容性:针对 Win7 商业终端,禁止启用 TLS 1.3,避免无法建立连接;同时关闭 SSL 2.0/3.0,防范 POODLE 等安全漏洞攻击。

- 日志监控:开启 IIS 的 SSL 访问日志(IIS 管理器→网站→日志记录),记录终端访问的证书信息、IP 地址,便于商业终端安全事件溯源(如非法证书访问尝试)。

- 备份:定期备份 IIS 服务器证书(通过「服务器证书→导出」)和 Win7 终端客户端证书,避免证书丢失导致业务中断。

五、与 Nginx 部署的商业场景对比(补充文档完整性)

| 部署方式 | 适用商业场景 | 优势 | 注意点 |

|---|---|---|---|

| IIS + SSL/TLS | 企业内网 Windows 环境、.NET 架构商业系统、与 Win7 终端深度兼容 | 操作图形化,无需命令行,与 Windows 服务器生态无缝集成,运维成本低(适合 Windows 运维团队) | 仅支持 Windows 服务器,高并发场景性能弱于 Nginx |

| Nginx + SSL/TLS | 公网商业系统、高并发场景、跨平台架构 | 性能优异,配置灵活,支持反向代理、负载均衡,跨平台部署 | 需命令行配置,对运维人员技术要求稍高 |

总结

- IIS 部署核心流程:导入服务器证书→绑定 HTTPS 端口→配置 SSL/TLS 协议→(双向认证)开启客户端证书要求,全程图形化操作,适配 Windows 商业运维场景。

- 单向认证保障商业终端数据传输加密,双向认证实现防非法登录,可根据商业业务的安全等级选择对应部署方案。

- 部署关键需兼顾「Win7 终端兼容性」(勾选 TLS 1.0-1.2)和「商业安全要求」(证书加密存储、权限管控、日志溯源)

阿雪技术观

在科技发展浪潮中,我们不妨积极投身技术共享。不满足于做受益者,更要主动担当贡献者。无论是分享代码、撰写技术博客,还是参与开源项目维护改进,每一个微小举动都可能蕴含推动技术进步的巨大能量。东方仙盟是汇聚力量的天地,我们携手在此探索硅基生命,为科技进步添砖加瓦。

Hey folks, in this wild tech - driven world, why not dive headfirst into the whole tech - sharing scene? Don't just be the one reaping all the benefits; step up and be a contributor too. Whether you're tossing out your code snippets, hammering out some tech blogs, or getting your hands dirty with maintaining and sprucing up open - source projects, every little thing you do might just end up being a massive force that pushes tech forward. And guess what? The Eastern FairyAlliance is this awesome place where we all come together. We're gonna team up