车钥匙

汽车不仅是交通工具,也是移动的资产。一百年来,车钥匙的进化史,本质上就是一场**"便利性"与"安全性"**的博弈史。

1 机械钥匙时代:纯粹的物理防御

在 20 世纪 90 年代以前,车钥匙和家里的门钥匙没啥两样。

-

原理: 纯机械结构。齿形(Key Bitting)对上了锁芯,就能转动。

-

安全性: 取决于锁芯的复杂度和钢材的硬度。

-

破解: 暴力撬锁,或者用铁丝钩门把手。

-

防盗能力: 极低。 电影里偷车只需两根电线对火就能启动发动机。

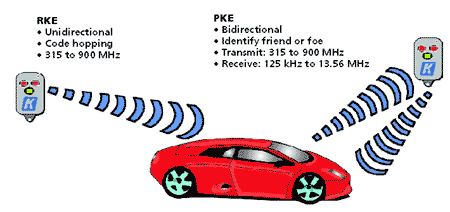

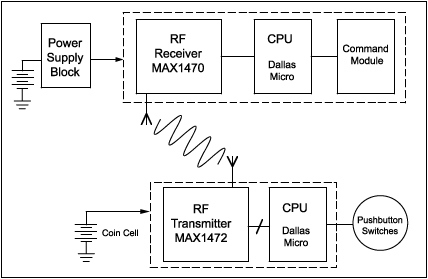

2 遥控钥匙(RKE)与防盗芯片:无线电的初登场

为了解决"对火偷车"的问题,汽车引入了电子验证。

- 引擎防盗 (Immobilizer) ------ "你得有芯"

-

原理: 钥匙柄里埋了一颗无源 RFID 芯片(Transponder)。当钥匙插入锁孔,点火线圈发出磁场给芯片供电,读取 ID。

-

意义: 这是汽车安全的第一次质变。即使你能撬开车门、接通电线,但没有芯片 ID 验证,ECU(发动机电脑)会切断油路,车打不着火。

- RKE (Remote Keyless Entry) ------ "按一下解锁"

-

原理: 钥匙发出 315MHz / 433MHz 的射频信号。

-

技术: 早期是固定码(容易被录制),后来升级为 滚动码 (Rolling Code)。每次按键,发送的密码都会变,防止重放攻击。

-

局限: 你还是得把钥匙掏出来,按一下。

3 无钥匙进入(PKE/PEPS):舒适的代价与中继攻击的噩梦

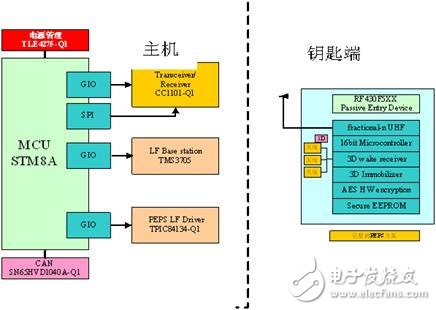

21 世纪初,豪华车开始标配 PEPS (Passive Entry Passive Start),也就是我们常说的"无钥匙进入/一键启动"。

-

体验: 钥匙放在兜里不用掏。手拉门把手,门自动开;按启动键,车自动走。

-

原理:

-

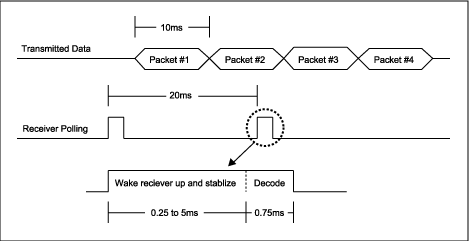

低频唤醒 (LF, 125kHz): 当你拉门把手时,车身天线发出低频信号,"唤醒"周围的钥匙。

-

高频应答 (UHF, 433MHz): 钥匙醒来后,通过高频信号回复 ID。

-

RSSI 测距: 车通过低频信号的强弱(RSSI)粗略判断钥匙是不是在车旁边。

-

致命 Bug:中继攻击 (Relay Attack)

-

原理: 黑客拿着两个无线电中继器。一个贴着车门,一个贴着车主(比如车主在餐厅吃饭)。中继器把车发出的"唤醒信号"传给钥匙,再把钥匙的"应答信号"传回给车。

-

后果: 车以为钥匙就在旁边,门开了,车开走了。

-

根本原因: LF/UHF 技术无法精确测距。 只要信号能传过去,车就分不清距离。

4 手机即钥匙(Phone as a Key):蓝牙的尴尬与UWB的救场

随着智能手机的普及,把车钥匙装进手机(Digital Key)成为了刚需。

- 蓝牙 (BLE) 的尝试与尴尬

-

方案: 用手机蓝牙替代实体钥匙的 LF/UHF。

-

原理: 靠蓝牙的 RSSI(信号强度)来判断距离。

-

尴尬现场:

-

"罚站": 手机放在屁股兜里,人体把信号挡住了。你站在车门边拉把手,车没反应(以为你在远处)。你需要像跳大神一样转个身,或者把手机掏出来。

-

"误开": 你住在二楼,车停在楼下。蓝牙信号穿墙下去了,车以为你在旁边,门锁自动解开了。

-

安全性: 蓝牙同样无法防御中继攻击。

- UWB (Ultra-Wideband) 的救场

为了解决蓝牙"测不准"和"不安全"的问题,UWB 登场了。

-

降维打击:

-

测距原理: 从 RSSI(猜强度)变成了 ToF(测飞行时间)。光速是恒定的,挡不住,骗不了。

-

精度: 10 厘米。车能精准知道手机是在车外 1 米,还是车内 1 米。

-

防中继: 物理层的 STS 加密 和时间戳检测,让中继攻击彻底失效(一中继,时间就变长,距离就露馅)。

总结

车钥匙的发展史,就是**从"防君子不防小人"(机械),到"方便但有漏洞"(PEPS/蓝牙),最后走向"既方便又安全"(UWB)**的过程。填补前几代技术留下的安全大坑。