原文链接:统信 UOS OpenSSL 漏洞如何修复?外网 / 内网两种方式一次讲清

在信创终端和服务器环境中,OpenSSL 属于最核心、也是最敏感的基础组件之一。一旦 OpenSSL 出现安全漏洞,往往会被列为高危或必须整改项,直接影响系统安全合规。近日,统信官方发布了 OpenSSL 相关安全公告(UTSA-2025-991322),明确给出了修复版本。本文将以统信桌面操作系统(UOS Desktop)为例,手把手演示如何确认漏洞、并完成修复,同时覆盖:

可联网环境修复方式

内网 / 离线环境修复方式

修复后验证方法

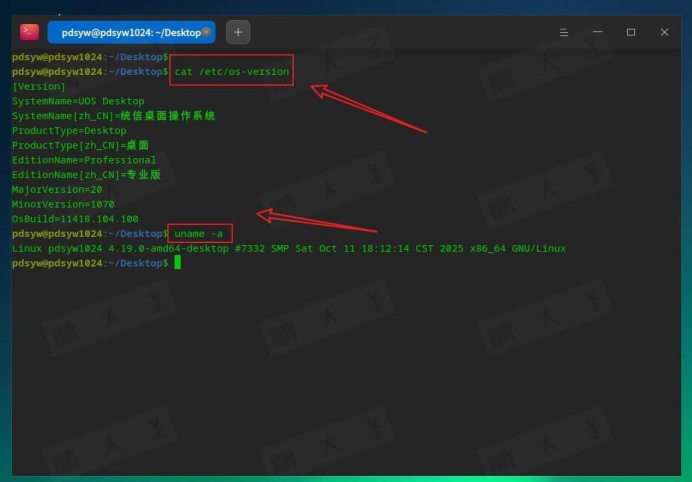

1.查看系统信息

pdsyw@pdsyw1024:~/Desktop$ cat /etc/os-version

[Version]

SystemName=UOS Desktop

SystemName[zh_CN]=统信桌面操作系统

ProductType=Desktop

ProductType[zh_CN]=桌面

EditionName=Professional

EditionName[zh_CN]=专业版

MajorVersion=20

MinorVersion=1070

OsBuild=11418.104.100

pdsyw@pdsyw1024:~/Desktop$ uname -a

Linux pdsyw1024 4.19.0-amd64-desktop #7332 SMP Sat Oct 11 18:12:14 CST 2025 x86_64 GNU/Linux

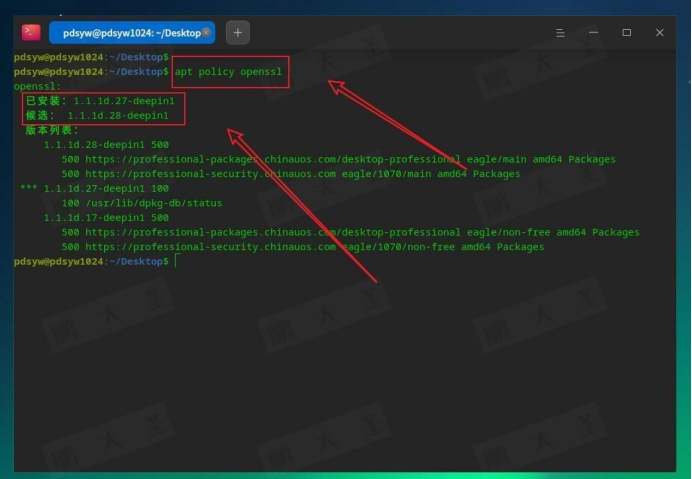

2.查看当前openssl版本

说明当前系统使用的是 1.1.1d.27-deepin1,

而官方仓库中已提供 1.1.1d.28-deepin1 作为修复版本。

pdsyw@pdsyw1024:~/Desktop$ apt policy openssl

openssl:

已安装:1.1.1d.27-deepin1

候选: 1.1.1d.28-deepin1

版本列表:

1.1.1d.28-deepin1 500

• 500 https://professional-packages.chinauos.com/desktop-professional eagle/main amd64 Packages

• 500 https://professional-security.chinauos.com eagle/1070/main amd64 Packages

*** 1.1.1d.27-deepin1 100

• 100 /usr/lib/dpkg-db/status

1.1.1d.17-deepin1 500

• 500 https://professional-packages.chinauos.com/desktop-professional eagle/non-free amd64 Packages

• 500 https://professional-security.chinauos.com eagle/1070/non-free amd64 Packages

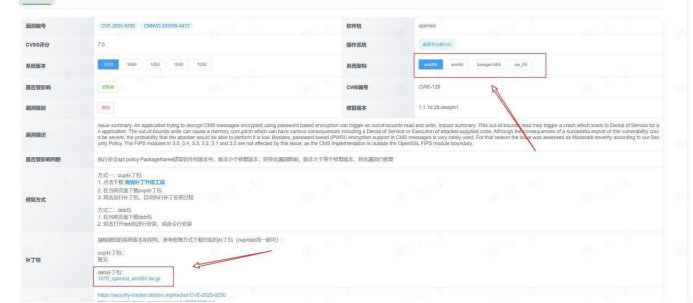

3.查看修复版本

统信官方已在安全公告中明确指出:

漏洞编号:UTSA-2025-991322

修复版本:1.1.1d.28-deepin1

官方安全公告地址如下(建议存档):

https://src.uniontech.com/#/security_advisory_detail?utsa_id=UTSA-2025-991322&status=

这是判断是否需要整改、以及整改是否合规的重要依据。

4.互联网修复方式

1)在更新界面点击更新

在可联网环境下,直接通过系统更新界面执行更新即可。系统会自动拉取安全仓库中的修复版本。

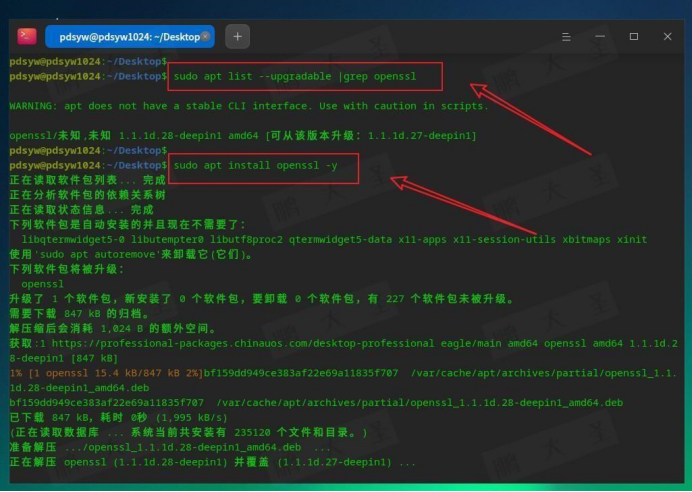

2)通过命令行更新

pdsyw@pdsyw1024:~/Desktop$ sudo apt list --upgradable |grep openssl

WARNING: apt does not have a stable CLI interface. Use with caution in scripts.

openssl/未知,未知 1.1.1d.28-deepin1 amd64 [可从该版本升级:1.1.1d.27-deepin1]

pdsyw@pdsyw1024:~/Desktop$

pdsyw@pdsyw1024:~/Desktop$ sudo apt install openssl -y

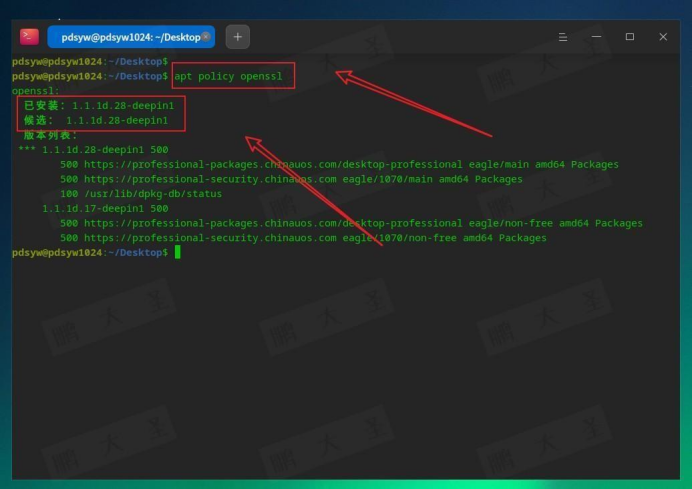

3)查看更新后的版本

pdsyw@pdsyw1024:~/Desktop$ apt policy openssl

openssl:

已安装:1.1.1d.28-deepin1

候选: 1.1.1d.28-deepin1

版本列表:

*** 1.1.1d.28-deepin1 500

• 500 https://professional-packages.chinauos.com/desktop-professional eagle/main amd64 Packages

• 500 https://professional-security.chinauos.com eagle/1070/main amd64 Packages

• 100 /usr/lib/dpkg-db/status

1.1.1d.17-deepin1 500

• 500 https://professional-packages.chinauos.com/desktop-professional eagle/non-free amd64 Packages

• 500 https://professional-security.chinauos.com eagle/1070/non-free amd64 Packages

5.内网环境修复方式

1)下载对应版本的补丁包

在 政企内网、涉密环境、无外网终端 中,通常无法直接联网升级,此时需要采用离线补丁方式。在可联网环境下,访问官方安全公告页面,下载对应架构的 OpenSSL 修复补丁包(.deb)。

https://src.uniontech.com/#/security_advisory_detail?utsa_id=UTSA-2025-991322&status=

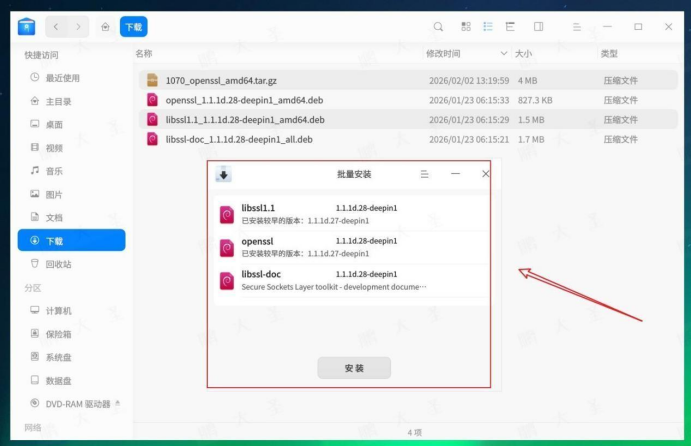

2)解压补丁包

将补丁包拷贝到目标终端,例如 ~/Downloads 目录。

3)图形化批量安装补丁包

选中所有 .deb 包

右键 → 使用软件安装器

按提示完成安装

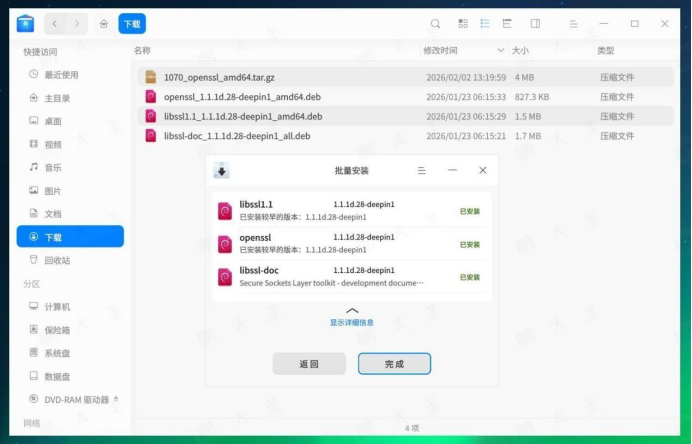

4)安装完成

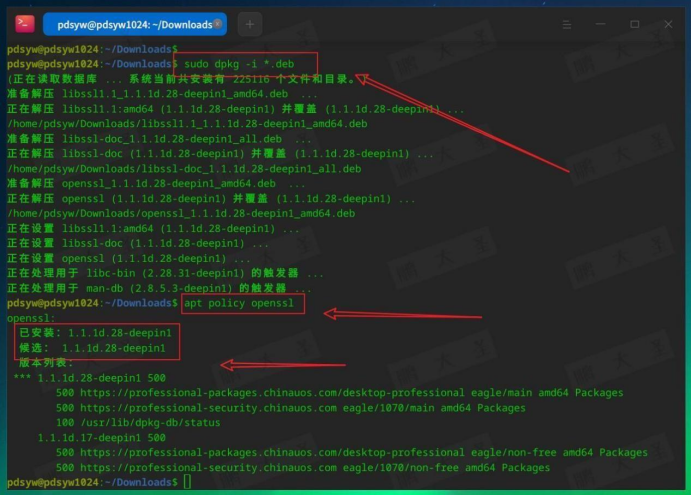

5)命令行批量安装补丁包

确认版本已变更为 1.1.1d.28-deepin1,说明内网修复成功。

pdsyw@pdsyw1024:~/Downloads$ sudo dpkg -i *.deb

pdsyw@pdsyw1024:~/Downloads$ apt policy openssl

一般情况下,OpenSSL 库本身升级不强制要求重启系统,但依赖 OpenSSL 的服务(如浏览器、部分客户端程序)建议重启应用,若为服务器环境,建议按变更流程安排维护窗口。通过以上步骤,可以完整完成统信 UOS OpenSSL 漏洞修复:

明确漏洞公告与修复版本

外网环境直接升级

内网环境离线补丁修复

修复后版本可验证、可审计

对于信创环境来说,基础组件漏洞修复不仅是技术问题,更是合规问题。建议运维人员将此类操作形成标准整改流程文档,便于审计与复盘。