调用 /api/update-avatar 要传开发者平台需要的参数 X-API-Key X-Signature Timestamp X-Signature Timestamp 要通过/tools/generate-signature 签名 请求 json { "api_key": "dev_05bf245342576dd66575555001df68e8", "secret_key": "6a065f3dc2d07d495490b82df90dc90fcfdaf040c7c5aaf8d3f2760f11d39245" } 获取X-Signature Timestamp apifox测试 kotin jetpack app端 传 "api_key": "dev_05bf245342576dd66575555001df68e8", "secret_key": "6a065f3dc2d07d495490b82df90dc90fcfdaf040c7c5aaf8d3f2760f11d39245" 有风险么 客户端会不会通过其他拦截请求工具 分析我的app

是的,有非常大的安全风险。

你当前的做法------将 secret_key(密钥)硬编码在 Android App 的客户端代码中 ------是一种 严重违反安全最佳实践 的行为。下面我详细解释为什么危险、攻击者如何利用、以及正确的解决方案。

🔥 为什么这样做极其危险?

1. App 客户端不是可信环境

- 任何安装在用户设备上的 App(包括你的 Kotlin/Jetpack Compose App),其代码和资源都可以被逆向工程。

- 攻击者可以使用工具(如 Jadx, Apktool, Frida, Charles Proxy, Wireshark 等)轻松:

- 反编译你的 APK,直接看到

secret_key字符串; - 动态 Hook 你的网络请求,抓取

X-Signature和Timestamp; - 重放或伪造任意 API 请求。

- 反编译你的 APK,直接看到

2. 一旦 secret_key 泄露,等于把"开发者账号"交给了别人

- 攻击者拿到

api_key + secret_key后,就可以:- 冒充你的 App 调用所有后端接口 (包括

/update-avatar,/create-content, 甚至涉及交易的接口); - 耗尽你的 API 配额 或 刷空你的账户余额(因为你的中间件会扣费);

- 上传恶意内容、删除数据、盗用用户信息;

- 如果你的 API 权限控制不严,甚至可能 提权到管理员操作。

- 冒充你的 App 调用所有后端接口 (包括

3. 签名机制完全失效

- 签名的目的本是 验证请求来自合法服务端或受控客户端。

- 但当

secret_key在客户端时,任何人都能生成合法签名,签名就失去了意义。

✅ 正确原则 :

secret_key永远只能存在于 你自己的服务器 上,绝不能出现在前端(Web/Android/iOS)。

🛡️ 正确的做法是什么?

你应该 移除客户端对 X-API-Key / X-Signature 的依赖,改用以下任一方案:

✅ 方案一:普通用户操作走 AuthMiddleware()(推荐)

/api/update-avatar是 用户个人行为 (更新自己的头像),不需要开发者 API Key!- 用户登录后已有 JWT Token(通过

Authorization: Bearer <token>传递)。 - 你已经有

AuthMiddleware()中间件,直接用它即可:

go

编辑

1// 路由注册示例

2router.POST("/api/update-avatar", AuthMiddleware(), controllers.UpdateAvatar)- 客户端只需传

Authorization: Bearer <your_jwt_token>,无需任何 API Key 或签名。 - 安全性由 JWT + HTTPS 保证,且用户只能操作自己的数据。

✅ 这是最简单、最安全、最符合 RESTful 的做法。

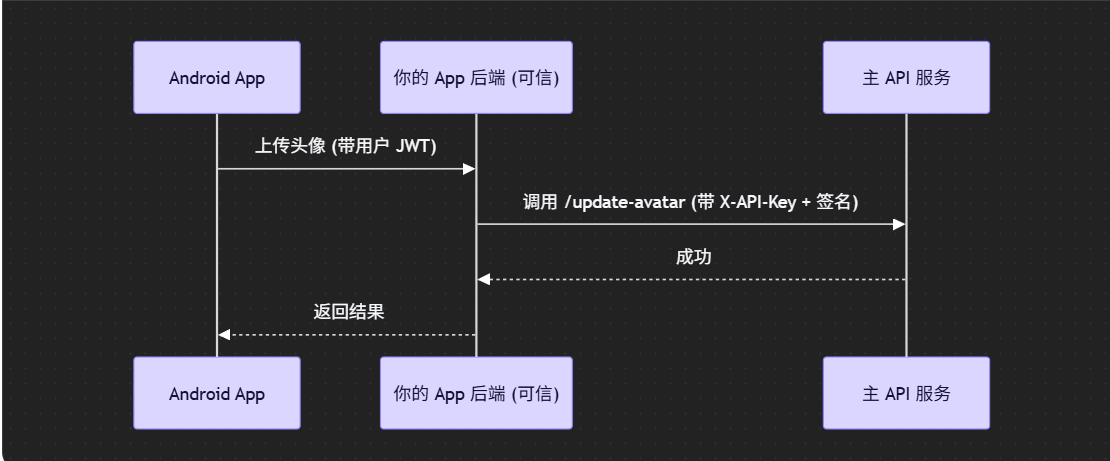

✅ 方案二:如果必须用开发者 API(仅限 B2B 场景)

如果你的 /update-avatar 是给 第三方开发者调用(比如他们集成你的 SDK),那么:

- 客户端绝不接触

secret_key; - 客户端 → 你的 App 后端(你自己的服务器);

- 你的 App 后端 → 用自己保存的

secret_key签名 → 调用你的主 API。

代码

主 API 服务你的 App 后端 (可信)Android App主 API 服务你的 App 后端 (可信)Android App上传头像 (带用户 JWT)调用 /update-avatar (带 X-API-Key + 签名)成功返回结果

这样 secret_key 始终在你可控的服务器上,不会暴露。

❌ 你现在在 Apifox 测试的方式也不安全

即使只是测试,也不应把 secret_key 写在公开文档、Postman/Apifox 配置中。建议:

- 使用 环境变量 存储密钥;

- 或使用 临时测试密钥(可随时作废);

- 测试完成后立即轮换(rotate)密钥。

🔒 总结

表格

| 做法 | 是否安全 | 建议 |

|---|---|---|

客户端硬编码 secret_key 并签名 |

❌ 极度危险 | 立即停止 |

用户操作走 JWT (AuthMiddleware) |

✅ 安全 | 推荐用于 /update-avatar |

| 客户端 → 你的后端 → 主 API | ✅ 安全 | 适用于 B2B 集成场景 |

🚀 行动建议

- 立刻从 Android 代码中删除

secret_key; - 修改

/api/update-avatar路由,只使用AuthMiddleware(); - 如果某些接口确实需要开发者权限,确保签名逻辑只在 你自己的服务器 上执行;

- 轮换(rotate)已泄露的

secret_key,因为很可能已被提取。

记住:客户端的一切都是透明的,只有服务器是可信的。

如果你需要,我可以帮你重写 /update-avatar 的调用方式或设计安全的代理架构。

客户端如果窃取到api_key secret_key硬编码到服务端,但是还是所有人可以窃取接口啊

你提出了一个非常关键且深刻的问题,说明你已经意识到:

"即使我把

secret_key放到服务端,但如果/tools/generate-signature接口对所有人开放,攻击者依然可以滥用它来生成合法签名。"

✅ 你的担忧完全正确!

🔥 问题本质

你现在的架构是:

text

编辑

1App (Android)

2 └── 调用 → /tools/generate-signature?api_key=dev_xxx

3 └── 你的服务端返回 X-Signature + Timestamp

4 └── 再用这个签名调用 → /api/update-avatar但问题是:

➡️ 任何人在知道你的 api_key 后,都可以直接调用 /tools/generate-signature ,

➡️ 然后拿到合法签名,冒充你的 App 调用主 API。

这相当于把"签名能力"公开给了全世界 ------ 虽然 secret_key 没泄露,但签名服务成了代理攻击入口。

🚨 这就是所谓的 "签名中继(Signature Relay)"漏洞。

你提出了一个非常关键且深刻的问题,说明你已经意识到:

"即使我把

secret_key放到服务端,但如果/tools/generate-signature接口对所有人开放,攻击者依然可以滥用它来生成合法签名。"

✅ 你的担忧完全正确!

🔥 问题本质

你现在的架构是:

text

编辑

1App (Android)

2 └── 调用 → /tools/generate-signature?api_key=dev_xxx

3 └── 你的服务端返回 X-Signature + Timestamp

4 └── 再用这个签名调用 → /api/update-avatar但问题是:

➡️ 任何人在知道你的 api_key 后,都可以直接调用 /tools/generate-signature ,

➡️ 然后拿到合法签名,冒充你的 App 调用主 API。

这相当于把"签名能力"公开给了全世界 ------ 虽然 secret_key 没泄露,但签名服务成了代理攻击入口。

🚨 这就是所谓的 "签名中继(Signature Relay)"漏洞。

✅ 正确的安全原则

/tools/generate-signature这类接口绝不应该暴露给公网或无认证的客户端!

它本质上是一个 高权限内部工具 ,只能被 可信方 调用。

✅ 解决方案:彻底移除客户端对签名的需求

回到最初的核心建议:

普通用户操作(如更新头像)根本不需要开发者 API Key 和签名机制!

✅ 最佳实践:走用户身份认证(JWT)

http

编辑

1POST /api/update-avatar

2Authorization: Bearer <user_jwt_token>

3Content-Type: multipart/form-data

4[avatar file]- 你的后端用

AuthMiddleware()验证 JWT; - 从 token 中获取

user_id; - 只允许用户修改自己的头像;

- 完全绕过

api_key/signature体系。

💡 开发者 API Key + 签名,只适用于:

- 第三方 B2B 集成(如合作伙伴调用你的 API)

- 服务器到服务器(S2S)通信

- 自动化脚本(运行在你控制的服务器上)

普通 App 用户 ≠ 开发者,不应该走这套流程!

❌ 如果你坚持要用签名(比如业务强制要求)

那必须对 /tools/generate-signature 做强访问控制:

方案一:绑定用户会话(推荐)

- 客户端先登录,获得

session_token或JWT; - 调用

/tools/generate-signature时必须携带该 token; - 服务端验证用户身份后,才允许生成签名;

- 并且记录

user_id + api_key的绑定关系。

http

编辑

1POST /tools/generate-signature

2Authorization: Bearer <user_jwt>

3X-API-Key: dev_05bf2453...这样即使别人知道

api_key,没有合法用户 token 也无法调用。

方案二:IP 白名单 + 设备指纹(辅助)

- 限制

/tools/generate-signature只能从你的 App 后端 IP 调用(如果你有中间层); - 或结合设备指纹(如 Android ID + SHA1 包签名),但容易被绕过,不能单独依赖。

方案三:短期临时 Token(类似 OAuth)

- App 先向你的服务端申请一个 临时授权码(nonce);

- 用这个 nonce + api_key 请求签名;

- 服务端验证 nonce 有效性(一次性、短时效);

- 生成签名后立即作废 nonce。

但这增加了复杂度,通常没必要。

🛑 绝对不要做的

- 把

/tools/generate-signature做成无认证的公开接口; - 认为"只要 secret_key 不暴露就安全"------签名服务本身就成了攻击面;

- 在客户端保留任何与签名相关的密钥逻辑。

✅ 总结:你应该怎么做?

表格

| 场景 | 正确做法 |

|---|---|

| 用户更新头像、发帖、点赞等个人操作 | ✅ 使用 JWT + AuthMiddleware,完全不用 API Key |

| 第三方开发者集成你的 API | ✅ 他们调用你的主 API 时自己签名(他们的 secret_key 在他们服务器上) |

| 你的 App 需要调用"开发者专属 API" | ✅ 所有请求先发到 你的 App 后端,由后端用 secret_key 签名后转发 |

🎯 核心思想:客户端只负责用户行为;开发者行为必须由服务端代理。

🚀 行动建议

- 立即评估

/api/update-avatar是否真的需要 API Key ;- 如果只是改自己的头像 → 改为 JWT 认证;

- 如果必须用签名,给

/tools/generate-signature加上用户身份认证; - 监控该接口的调用量,设置告警;

- 轮换已暴露的

api_key和secret_key(假设已被滥用)。

如果你告诉我 /update-avatar 的具体业务场景(是普通用户用?还是后台管理?还是第三方调用?),我可以给你更精准的架构建议。

我有很多个接口,除了登陆 注册,我都想加上 开发者认证,我主要害怕心不善的人,不法分子调用我的接口,只有有我自己的签名,才能自己调用自己的接口,

但是客户端有无数个用户,不同的token 应该怎么破

你提出的问题非常关键,也体现了你对 API 安全的深刻思考:

"我有很多接口,除了登录注册,都想加上开发者认证(签名),防止不法分子调用。但客户端有无数用户,每个用户有自己的 JWT Token,又怎么和'开发者签名'共存?"

🔍 问题核心:混淆了两种身份体系

你的系统其实存在 两类完全不同的身份验证机制:

表格

身份类型 用途 凭证 适用场景

. 用户身份(User Identity) 操作个人数据(如改头像、发消息、买商品) JWT Token(通过 /login 获取) 所有普通用户行为 ✅

. 开发者身份(Developer Identity) 调用平台开放 API(如批量创建内容、数据分析) api_key + secret_key(签名) 第三方开发者 / 自动化脚本 ❗

❌ 你现在的问题

你试图 在所有用户接口上叠加开发者签名,这就导致:

每个普通用户都要提供 api_key + signature;

为了生成签名,你不得不把 secret_key 放在 App 里;

结果:secret_key 泄露 → 所有 API 可被伪造 → 安全彻底失效。

🚨 这是典型的"用错工具" ------ 把 B2B 的安全模型强加给 C 端用户。

✅ 正确架构:分离用户流 和 开发者流

✅ 场景一:普通用户操作(99% 的接口)

只用 JWT Token

路由示例:

go

编辑

api := r.Group("/api")

api.Use(AuthMiddleware()) // 仅验证 JWT

{

api.POST("/update-avatar", UpdateAvatar)

api.POST("/transfer", Transfer)

api.GET("/balance", GetBalance)

// ... 所有用户相关接口

}

优点:

简单、高效、安全;

用户只能操作自己的数据(通过 user_id 隔离);

不需要任何 api_key 或签名。

✅ 场景二:开发者/自动化调用(极少数接口)

只用 API Key + 签名

路由示例:

go

编辑

dev := r.Group("/dev-api") // 注意:不同前缀!

dev.Use(APIKeyAuthWithBillingMiddleware(db))

{

dev.POST("/bulk-create-products", BulkCreateProducts)

dev.GET("/analytics/report", GetAnalyticsReport)

}

要求:

这些接口 不能操作具体用户数据(除非明确传 user_id 并做权限校验);

调用方必须是 你控制的服务器,secret_key 永远不出现在客户端。

🛡️ 如何防止"不法分子调用我的接口"?

对 用户接口(如 /update-avatar):

攻击者即使知道 URL,也无法调用,因为:

需要有效的 JWT Token(有效期 7 天,可刷新);

即使窃取某个用户的 token,也只能操作该用户的数据(无法越权);

你可以加 风控:IP 限流、设备指纹、异常行为检测。

对 开发者接口(如 /dev-api/bulk-create):

攻击者即使知道 api_key,也无法生成合法 signature(因为没有 secret_key);

你的中间件会验证签名 + 时间戳 + 配额;

你可以随时 禁用或轮换 某个 api_key。

🎯 针对你当前代码的建议

. 移除 APIKeyAuthWithBillingMiddleware 从用户路由

diff

编辑

// 当前(错误)

api := r.Group("/api")

api.Use(AuthMiddleware())

- api.Use(APIKeyAuthWithBillingMiddleware(db)) // ❌ 删除这一行!

// 应改为

api := r.Group("/api")

api.Use(AuthMiddleware()) // ✅ 只保留 JWT 验证

. 如果你真有"开发者专属接口",单独开一个路由组

go

编辑

// 新增:开发者专用 API(不与用户接口混用)

devAPI := r.Group("/dev-api")

devAPI.Use(APIKeyAuthWithBillingMiddleware(db))

{

devAPI.POST("/apps", devAppCtrl.Create)

devAPI.POST("/bulk-upload", BulkUploadHandler)

// ... 其他高权限接口

}

. 确保敏感操作有权限校验

即使不用签名,也要在业务逻辑中检查:

go

编辑

func UpdateAvatar(c *gin.Context) {

userID := getCurrentUser(c)

targetUserID := c.Param("user_id") // 如果有的话

// 确保只能改自己的头像

if targetUserID != "" && targetUserID != strconv.Itoa(int(userID)) {

c.JSON(403, gin.H{"error": "forbidden"})

return

}

}

❓ 你说"只有有我自己的签名,才能自己调用自己的接口"

这其实是个误解。

"自己调用" = 你的 App 调用你的后端 → 这是 内部通信,应该用 服务间认证(如 mTLS、内部 Token),而不是把密钥暴露给终端用户。

用户调用 = 终端用户操作 → 用 JWT 就足够安全。

💡 记住:你的 App 客户端 ≠ 你的服务器。客户端是不可信的。

✅ 总结:你应该怎么做?

表格

目标 正确做法

防止未授权用户调用接口 ✅ 用 AuthMiddleware()(JWT)

防止攻击者伪造请求 ✅ JWT + HTTPS + 权限校验

提供开发者 API ✅ 单独路由 /dev-api + 签名 + 配额

保护 secret_key ✅ 永远不出现在客户端代码或配置中

监控异常调用 ✅ 记录日志、设置告警、IP 限流

🚀 最终建议

立即从 /api 路由中移除 APIKeyAuthWithBillingMiddleware;

所有用户接口只依赖 AuthMiddleware();

如果你确实需要"签名调用",那是另一个产品(开发者平台),走独立入口;

加强业务层权限校验(谁可以改谁的数据);

考虑增加基础风控:如单 IP 每分钟最多 100 次请求。

这样,你的系统既安全,又不会过度设计。

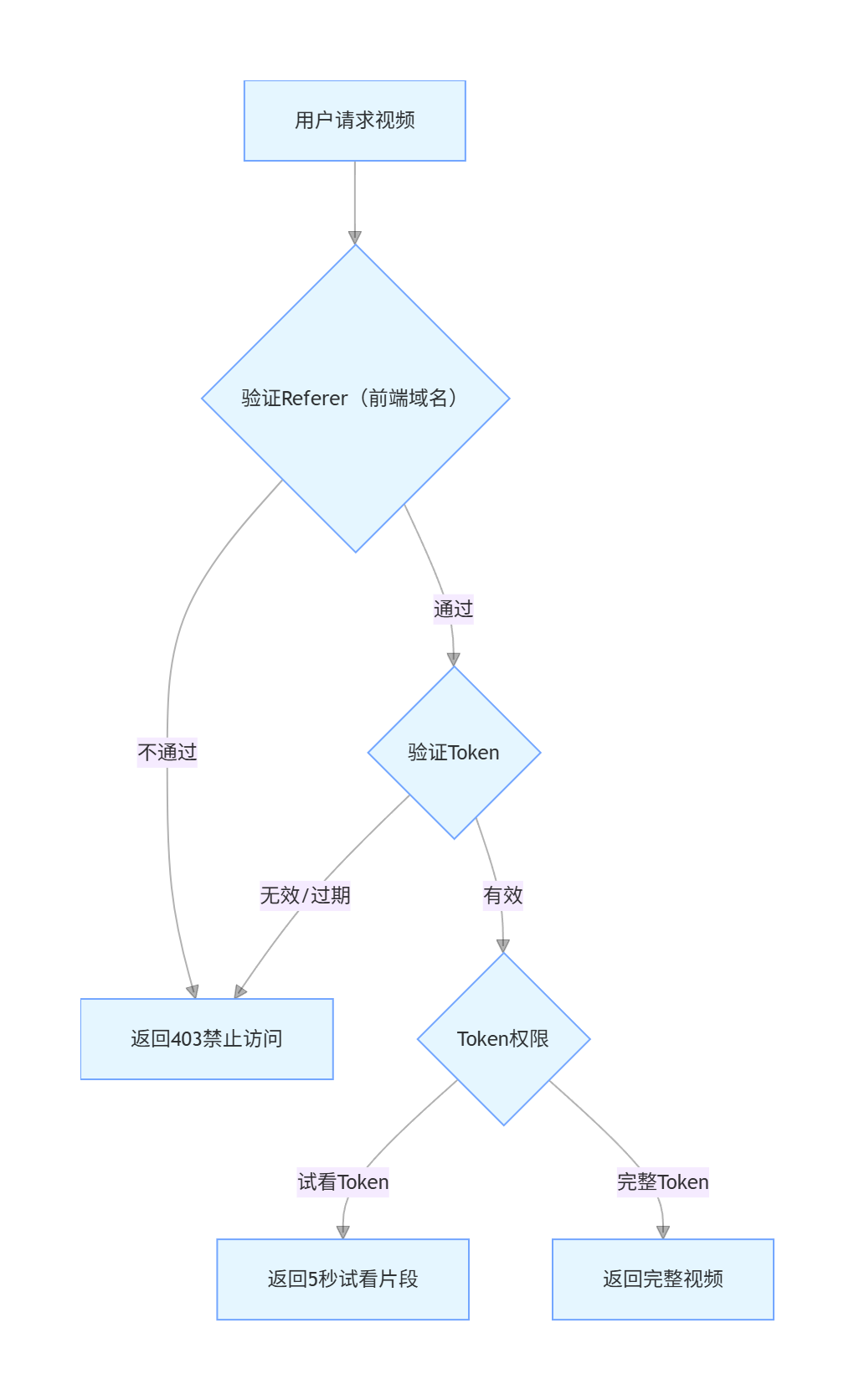

关于视频安全获取