项目中涉及到了本地内网服务与公网服务的交互,从而学习了一下有关内网穿透的相关知识,我用的是FRP方式实现内网穿透。

核心步骤:公网服务器部署 FRP 服务端(frps),本地部署 FRP 客户端(frpc),配置客户端映射本地 WiFi 的 Java 服务端口,公网服务器开放对应端口,另一台服务访问「公网服务器 IP + 映射端口」即可。

我的公网服务部署在了linux上,本地内网服务是在windows上,所以frps部署在linux上,frpc部署在了windows上。

一.windows服务部署

1.下载地址:https://github.com/fatedier/frp/releases/download/v0.65.0/frp_0.65.0_windows_amd64.zip

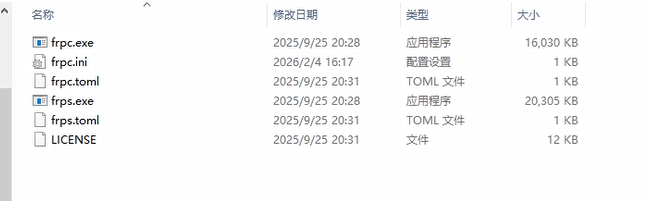

解压后的目录结构

其中frpc.ini为新建文件,文件中的内容如下:

common\] server_addr = 1.1.1.1 # 替换为你的公网Linux服务器公网IP(必填!) server_port = 7000 # 与服务端bind_port一致,固定7000 token = frp123456 # 与服务端token一致,固定frp123456 # Windows本地Java服务映射规则(名称可自定义,不能重复,如\[windows-java-8081\]) \[windows-java-8081

type = tcp # 协议,Java Web/HTTP/TCP服务都用tcp,无需修改

local_ip = 127.0.0.1 # Windows本地服务IP,127.0.0.1即可(服务需监听0.0.0.0)

local_port = 8081 # Windows上要访问的本地服务端口(你的Java服务端口)

remote_port = 8081 # 公网服务器映射端口,Linux将访问这个端口,需开放TCP 8081(安全组/防火墙)

2.windows客户端启动方式

(1)临时启动:进入FRP目录cmd进入控制台,输入frpc.exe -c frpc.ini

缺点为关闭cmd窗口服务会自动关闭

(2)窗口后台运行:进入FRP目录cmd进入控制台,输入start /b frpc.exe -c frpc.ini

避免关闭 cmd 就停止

二.linux端服务部署

1.下载地址:https://github.com/fatedier/frp/releases/download/v0.65.0/frp_0.65.0_linux_amd64.tar.gz

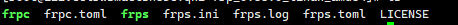

解压后的目录结构为:

其中frps.ini为新建文件,文件内容如下:

common

bind_port = 7000 # FRP客户端与服务端通信端口,必须开放TCP 7000(安全组/防火墙)

token = frp123456 # 自定义认证令牌,客户端必须和这个一致,防止他人非法连接

服务端启动方式:

后台启动并输出日志,关闭终端也不会停

nohup ./frps -c ./frps.ini > frps.log 2>&1 &

验证启动成功(查看7000端口是否监听)

netstat -tnlp | grep 7000

以上配置完成,并启动成功后直接通过公网ip+windows端服务端口+接口路径即可访问内网服务

三.关键必做(否则穿透失败!)

- 公网 Linux 服务器安全组 / 防火墙 开放两个 TCP 端口:

7000(通信端口)、8081(映射端口); - Windows 上的 Java 服务必须监听 0.0.0.0(而非 127.0.0.1),否则 FRP 转发后也访问不到;

- Windows 临时关闭防火墙测试(或放行 frpc.exe 和 8081 端口),防止本地拦截。