目录

[1.1 Linux软件分发的"青铜时代"](#1.1 Linux软件分发的"青铜时代")

[1.2 包管理器的"黄金时代"](#1.2 包管理器的"黄金时代")

[1.3 .run文件的"登场时刻"](#1.3 .run文件的"登场时刻")

[2.1 文件构成:三层设计哲学](#2.1 文件构成:三层设计哲学)

[2.2 技术实现原理](#2.2 技术实现原理)

[2.2.1 文件合并技术](#2.2.1 文件合并技术)

[2.2.2 自解压机制](#2.2.2 自解压机制)

[2.3 一个真实案例:分析NVIDIA驱动的.run文件](#2.3 一个真实案例:分析NVIDIA驱动的.run文件)

[3.1 执行流程](#3.1 执行流程)

[3.2 权限模型](#3.2 权限模型)

[4.1 优势](#4.1 优势)

[4.2 劣势和安全风险](#4.2 劣势和安全风险)

[6.1 技术定义](#6.1 技术定义)

[6.2 文件格式规范](#6.2 文件格式规范)

[6.3 执行模型](#6.3 执行模型)

[6.4 安全性分析](#6.4 安全性分析)

[7.1 安全使用指南](#7.1 安全使用指南)

[7.2 现代替代方案](#7.2 现代替代方案)

引言:那个神秘的.run文件

你是否曾在Linux世界下载软件时,遇到一个以.run结尾的"神秘文件"?它不像.deb那样熟悉,也不如AppImage那样时髦,但它却在Linux软件分发中扮演着独特而重要的角色。今天,让我们一同揭开.run文件的神秘面纱。

一、历史渊源:从源码编译到一键安装

1.1 Linux软件分发的"青铜时代"

在Linux早期(90年代末至21世纪初),软件分发主要依赖源码编译:

tar -zxvf software.tar.gz

cd software/

./configure

make

sudo make install这种方式的弊端显而易见:

-

编译耗时长(想想编译GIMP或LibreOffice需要多久)

-

依赖关系复杂(著名的"依赖地狱")

-

对新手极不友好

1.2 包管理器的"黄金时代"

各大发行版推出了自己的包管理器:

-

Debian/Ubuntu:

.deb+apt -

Red Hat/Fedora:

.rpm+yum/dnf -

Arch Linux:

PKGBUILD+pacman

但这些方案存在局限性:

-

跨发行版兼容性差

-

更新周期受发行版维护者限制

-

软件版本可能滞后

1.3 .run文件的"登场时刻"

在此背景下,.run文件应运而生。它最早出现在商业软件领域,因为商业软件开发者希望:

-

控制分发渠道

-

提供统一的安装体验

-

绕过发行版打包流程

典型案例:

-

NVIDIA显卡驱动(最早采用.run格式之一)

-

Oracle数据库客户端

-

MATLAB for Linux

二、技术架构:解剖.run文件的"三明治结构"

2.1 文件构成:三层设计哲学

text

┌─────────────────────────────────────────┐

│ Shell脚本头部 │ ← 用户交互层

│ #!/bin/bash │

│ echo "正在安装..." │

│ # 安装逻辑和用户交互 │

├─────────────────────────────────────────┤

│ 嵌入的二进制数据 │ ← 数据层

│ (通常是tar、gzip压缩的程序文件) │

│ _______________________________________│

│ [二进制数据开始标记] │

│ ◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼ │

│ ◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼◼ │

├─────────────────────────────────────────┤

│ 安装后处理脚本 │ ← 系统集成层

│ # 创建桌面图标 │

│ # 更新系统菜单 │

│ # 设置环境变量 │

└─────────────────────────────────────────┘2.2 技术实现原理

2.2.1 文件合并技术

#!/bin/bash

# 第一部分:安装脚本

echo "开始安装..."

# 使用tail或sed提取二进制部分

ARCHIVE_START=$(grep -n "^__ARCHIVE_START__" $0 | cut -d: -f1)

# 提取并解压嵌入的数据

tail -n +$((ARCHIVE_START + 1)) $0 | tar -xz

# 第二部分:安装后的配置

echo "配置环境..."

# 标记数据开始

__ARCHIVE_START__

# 这里开始是二进制数据(实际不可读)2.2.2 自解压机制

.run文件利用文件偏移量实现自解压:

# 实际实现通常更复杂,使用更精确的偏移计算

#!/bin/bash

# 计算脚本自身大小

SCRIPT_SIZE=$(grep -a -b "^__ARCHIVE_START__" $0 | cut -d: -f1)

dd if=$0 bs=1 skip=$SCRIPT_SIZE | tar -xz2.3 一个真实案例:分析NVIDIA驱动的.run文件

# 查看NVIDIA驱动.run文件的头部

$ head -50 NVIDIA-Linux-x86_64-535.154.05.run

#!/bin/bash

# NVIDIA Installer

# 检查系统架构

ARCH=$(uname -m)

if [ "$ARCH" != "x86_64" ]; then

echo "不支持的架构"

exit 1

fi

# 检查内核版本

KERNEL=$(uname -r)

# 解压嵌入的驱动模块

tail -n +XXX $0 > /tmp/nvidia.tar

tar -C /tmp -xf /tmp/nvidia.tar

# 编译和安装内核模块

cd /tmp/NVIDIA-Linux-x86_64-535.154.05

make module

sudo make install

# 剩余部分是压缩的驱动文件...三、运行机制:从点击到安装的全过程

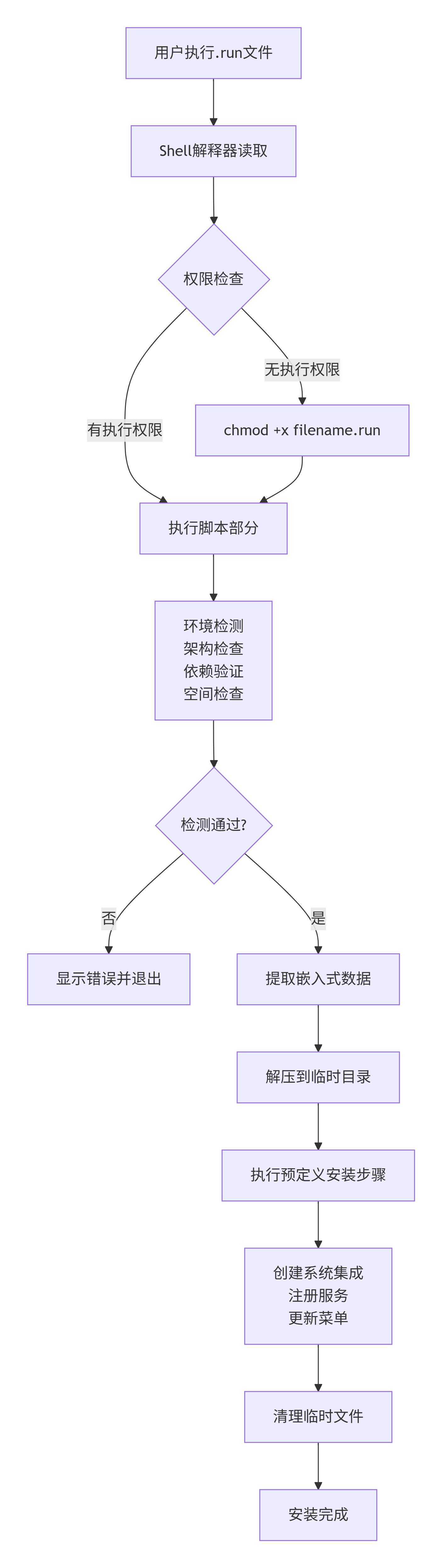

3.1 执行流程

3.2 权限模型

.run文件涉及复杂的权限管理:

-

用户空间操作:解压、用户目录安装

-

系统级操作 :需要

sudo权限(内核模块、系统目录) -

混合权限模型:部分操作用户权限,部分需要root

四、优缺点分析:辩证看待.run文件

4.1 优势

-

开发者友好

# 单一文件分发 # 内置安装逻辑 # 无需考虑发行版差异 -

用户简化

# 从复杂的编译安装中解放 # 提供统一的安装界面 # 自动处理依赖关系(部分) -

商业价值

-

控制安装流程

-

集成许可证检查

-

统计安装数据

-

4.2 劣势和安全风险

-

安全风险

bash

# 恶意脚本可能: # rm -rf / # 删除系统文件 # curl恶意软件 # 下载后门 # 窃取敏感信息 # 读取用户数据 -

系统集成问题

-

不遵循Filesystem Hierarchy Standard(FHS)

-

污染系统目录结构

-

难以卸载和清理

-

-

依赖管理缺失

-

无法利用系统包管理器解决依赖

-

可能导致库版本冲突

-

五、与其他安装格式的对比

| 特性 | .run文件 | .deb/.rpm | AppImage | Snap/Flatpak |

|---|---|---|---|---|

| 跨发行版 | 是 | 否 | 是 | 是 |

| 权限需求 | 通常需要root | 需要root | 用户级 | 沙盒权限 |

| 系统集成 | 部分集成 | 完全集成 | 无集成 | 受控集成 |

| 更新机制 | 手动或自更新 | 包管理器 | 手动 | 自动更新 |

| 安全性 | 低(完全信任) | 中等 | 中等 | 高(沙盒) |

| 文件大小 | 中等 | 小 | 大(包含依赖) | 大 |

六、学术视角:技术规范与标准化

6.1 技术定义

.run文件 是一种复合型可执行文件,采用分段式存储结构 ,将Bourne Shell脚本与二进制数据流通过特定分隔符(如__ARCHIVE_START__)进行拼接,利用UNIX文件系统的执行权限机制和Shell解释器的脚本处理能力,实现自解压自安装功能。

6.2 文件格式规范

.run文件 = 脚本头 + 分隔符 + 数据段

1. 脚本头 (Header Script)

- 必须包含有效的shebang(如#!/bin/bash)

- 实现安装逻辑和用户交互

- 包含数据提取算法

2. 分隔符 (Delimiter)

- 明确的标记行,如"__ARCHIVE_START__"

- 用于定位数据段起始位置

3. 数据段 (Data Segment)

- 压缩的归档文件(常用tar.gz格式)

- 包含应用程序二进制文件和资源6.3 执行模型

.run文件的执行遵循分阶段处理模型:

Phase 1: 脚本解释执行

└── 环境检测 → 用户交互 → 权限验证

Phase 2: 数据提取

└── 定位分隔符 → 计算偏移量 → 提取数据流

Phase 3: 系统集成

└── 文件部署 → 服务注册 → 桌面集成

Phase 4: 清理与验证

└── 临时文件清理 → 安装结果验证6.4 安全性分析

从计算机安全角度,.run文件存在以下风险:

-

完整性风险:缺乏数字签名验证机制

-

权限提升风险:脚本可能滥用sudo权限

-

隐蔽信道风险:可能嵌入隐蔽的数据提取逻辑

-

持久化风险:安装后可能植入持久化后门

七、最佳实践与现代替代方案

7.1 安全使用指南

bash

# 1. 始终检查文件来源和哈希值

sha256sum NVIDIA-Linux-x86_64-535.154.05.run

# 2. 使用沙盒环境测试

firejail --net=none ./installer.run

# 3. 审查脚本内容

sed -n '1,/__ARCHIVE_START__/p' installer.run

# 4. 限制权限运行

RUNUSER=nobody ./installer.run --no-root7.2 现代替代方案

-

AppImage:真正的"运行即用",无需安装

chmod +x MyApp.AppImage ./MyApp.AppImage -

Flatpak/Snap:沙盒化、自动更新

flatpak install flathub org.gimp.GIMP snap install code --classic -

容器化部署:Docker/Podman

podman run -v /home/user/data:/data myapp:latest

八、未来展望:.run文件的演进

.run文件作为特定历史时期的产物,其设计理念正在被现代技术吸收和超越:

-

容器化继承:Docker镜像的单文件分发思想

-

沙盒化改进:借鉴Snap/Flatpak的安全模型

-

云原生演进:向WebAssembly等轻量级运行时发展

结语:技术的传承与演进

.run文件在Linux发展史上扮演了桥梁角色 ------连接了源码编译时代和现代包管理时代。它教会我们一个重要理念:用户友好的安装体验是软件成功的关键因素之一。

虽然.run文件正逐渐被更安全、更现代的格式取代,但它所代表的"一体化安装体验"思想,将持续影响未来的软件分发技术。

技术小贴士:

# 如果你想创建自己的.run文件,可以使用makeself工具 makeself --gzip ./package_dir myapp.run "我的应用" ./setup.sh # 这比手动拼接脚本和归档文件要安全可靠得多

"理解一种技术,不仅要看它如何工作,更要看它为何存在。" ------ 这或许是我们研究.run文件最大的收获。