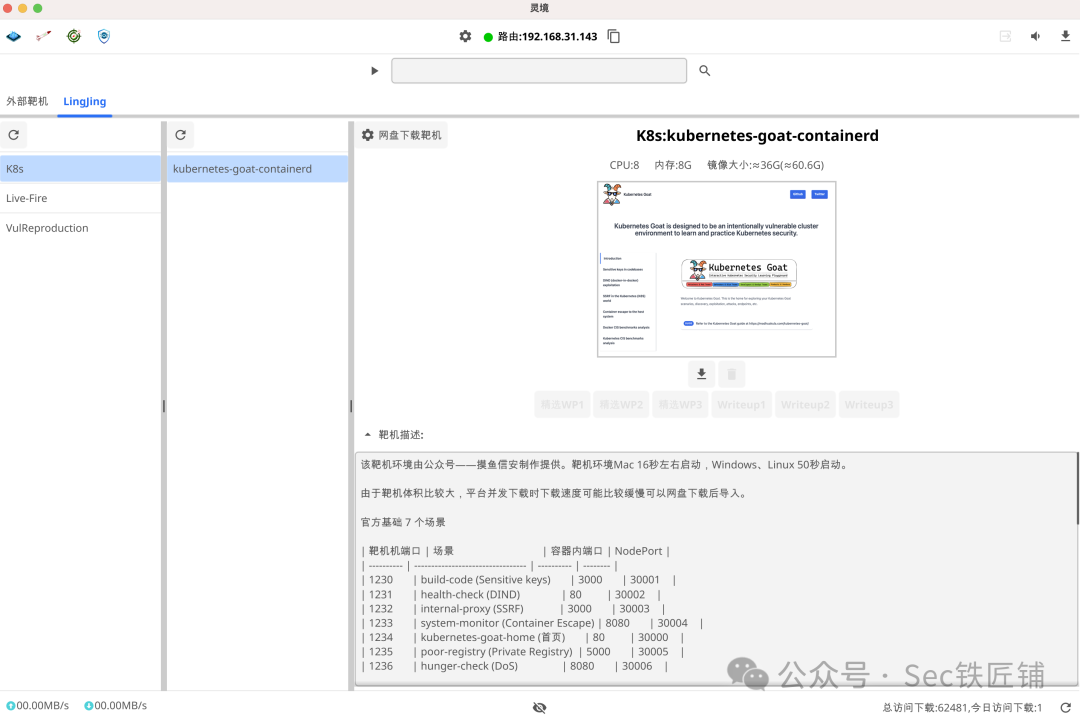

LingJing(灵境)平台项目

靶场项目访问地址

https://github.com/414aaj/LingJing

网盘下载地址

夸克:https://pan.quark.cn/s/e6f3a48329fb

百度:https://pan.baidu.com/s/14mjUdqHhoSEfVqe2h9VqoQ?pwd=cz94新增K8s kubernetes-goat-container靶机

部署

灵境平台

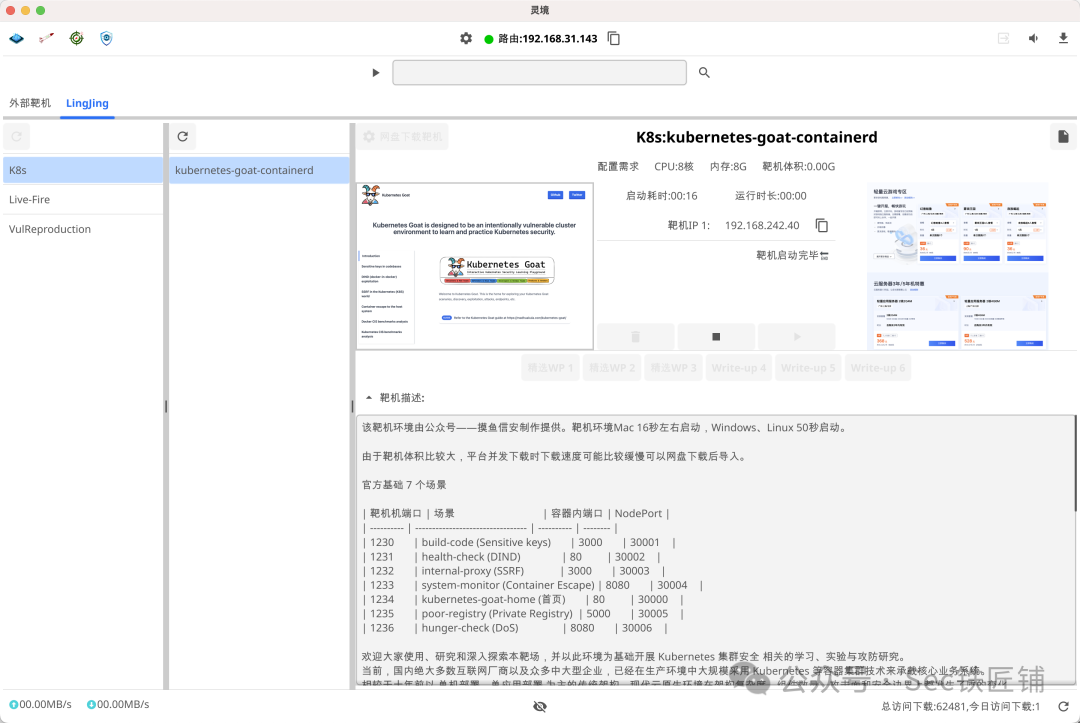

一键点击下载、免靶机环境安装、一键启动。Mac 物理机16秒左右启动,Windows、Linux 50秒左右启动。

本地/离线部署模式

(难度:⭐⭐⭐⭐,中等偏上)

如果你想在自己的电脑或服务器上部署,难度主要不在于 Goat 本身,而在于 Kubernetes 集群的搭建 。核心难点:搭建 Kubernetes 集群本身是出了名的"复杂",涉及 Docker、kubeadm、网络插件(CNI)、镜像拉取等一系列繁琐步骤,很容易遇到网络或配置问题34。Goat 的部署:一旦 K8s 集群搭建好,部署 Goat 本身其实非常简单。通常只需要几条命令(git clone + 执行一个 Shell 脚本)即可自动部署所有漏洞场景。 评价:难的是"地基"(K8s),而不是"房子"(Goat)。

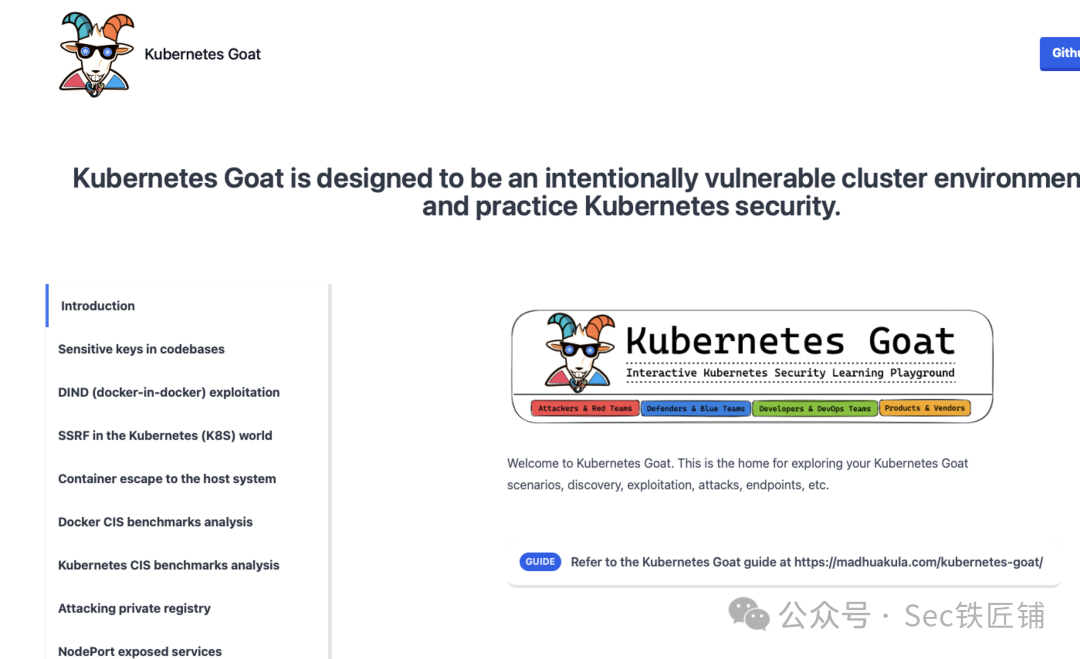

靶机概述/介绍

kubernetes-goat-container靶机 是灵境靶场平台专为云原生安全训练设计的高仿真交互式靶机,基于广受欢迎的开源项目 Kubernetes Goat 构建。该靶机模拟了一个故意存在多种安全缺陷的 Kubernetes 集群环境,旨在帮助安全研究人员、红队成员和运维人员在受控环境中深入理解云原生架构下的常见漏洞、攻击路径与防御策略。

此靶机镜像由公众号摸鱼信安 制作,灵境平台 进行适配,已适配Mac arm64、Windows amd64、Ubuntu amd64物理机,使用 kind 部署的 kubernetes-goat 环境,只支持 containerd 容器,所以这套环境是 docker 部署的。(由于kubernetes-goat环境部署比较复杂,再次感谢摸鱼信安 对原项目进行改造后交由灵境平台提供给大家学习)

⚠️注:由于靶机体积比较大,平台并发下载时下载速度可能比较缓慢可以网盘下载后导入。

靶机特色

● 真实攻防场景:涵盖容器逃逸、Docker-in-Docker(DinD)滥用、SSRF、敏感信息泄露、RBAC 权限配置错误等超过 10 种典型云原生安全漏洞。

● 交互式学习:提供引导式挑战流程,用户可通过实际操作完成从信息收集、漏洞利用到权限提升的完整渗透链条,强化实战能力。

● 全链路复现:真实复刻生产环境中常见的配置失误与安全隐患,如暴露的 NodePort 服务、不安全的 Helm 部署、容器内加密挖矿行为等。

● 技术覆盖面广:涉及 Kubernetes 安全基线、运行时监控(Falco)、网络策略(NSP)、策略引擎(Kyverno)及 eBPF 可观测性工具(Cilium Tetragon)等前沿技术实践。

● 即启即用:集成于灵境平台,支持一键部署与快速销毁,无需复杂环境配置,极大降低云原生安全学习门槛。

学习目标

● 掌握容器与 Kubernetes 环境下的常见攻击手法;

● 熟悉云原生环境下应急响应与日志分析流程;

● 提升对 CIS 基线、最小权限原则、运行时防护等安全最佳实践的理解;

● 为红蓝演练中的云环境攻防提供实战经验积累。

用到的部分镜像

aquasec/kube-bench:latest

madhuakula/hacker-container:latest

madhuakula/k8s-goat-batch-check:latest

madhuakula/k8s-goat-build-code:latest

madhuakula/k8s-goat-cache-store:latest

madhuakula/k8s-goat-health-check:latest

madhuakula/k8s-goat-hidden-in-layers:latest

madhuakula/k8s-goat-home:latest

madhuakula/k8s-goat-hunger-check:latest

madhuakula/k8s-goat-info-app:latest

madhuakula/k8s-goat-internal-api:latest

madhuakula/k8s-goat-metadata-db:latest

madhuakula/k8s-goat-poor-registry:latest

madhuakula/k8s-goat-system-monitor:latest

madhuakula/k8s-goat-helm-tiller:latest访问路径

官方基础 7 个场景

| 宿主机端口 | 场景 | 容器内端口 | Node-Port |

|---|---|---|---|

| 1230 | build-code (Sensitive keys) | 3000 | 30001 |

| 1231 | health-check (DIND) | 80 | 30002 |

| 1232 | internal-proxy (SSRF) | 3000 | 30003 |

| 1233 | system-monitor (Container Escape) | 8080 | 30004 |

| 1234 | kubernetes-goat-home (首页) | 80 | 30000 |

| 1235 | poor-registry (PrivateRegistry) | 5000 | 30005 |

| 1236 | hunger-check (DoS) | 8080 | 30006 |

基于 kubernetes-goat 的集群内容(红蓝队+甲乙方视角)学习(后续更新)

欢迎大家使用、研究和深入探索本靶场,并以此环境为基础开展 Kubernetes 集群安全 相关的学习、实验与攻防研究。当前,国内绝大多数互联网厂商以及众多中大型企业,已经在生产环境中大规模采用 Kubernetes 等容器集群技术来承载核心业务系统。相较于十年前以 单机部署、单应用部署 为主的传统架构,现代云原生环境在架构复杂度、组件数量、攻击面和安全边界上都发生了质的变化。Kubernetes 集群涉及容器运行时、镜像仓库、网络插件、存储、CI/CD、权限与身份管理等多个关键环节,任何一个环节的配置不当,都可能成为攻击者横向移动和权限提升的入口,掌握集群安全攻防技能对于提升个人技术水平和职业竞争力非常重要。

其它说明

Falco 概述

Falco 是一个强大的云原生运行时安全工具,由于内核驱动限制在 Kind(Kubernetes in Docker)环境中 Falco 无法正常工作

Falco 的工作原理

Falco 通过以下方式进行系统监控:

应用程序

↓

系统调用 (syscall)

↓

Falco 内核驱动 / eBPF 探针

↓

实时检测和警报

关键依赖:

eBPF(Extended Berkeley Packet Filter)- 需要 Linux 内核 >= 4.14

内核驱动加载 - 需要在运行时动态加载内核模块

/sys 和 /proc 访问 - 需要完整的系统接口什么是Kind ?

Kind 节点本质上是 Docker 容器,而不是真实的虚拟机或物理服务器。

Host OS (macOS / Linux / Windows / 灵境)

↓

Docker 守护进程

↓

Docker 容器 (kindest/node:v1.27.3)

↓

Kubernetes 集群 (Kind)

关键依赖:

eBPF(Extended Berkeley Packet Filter)- 需要 Linux 内核 >= 4.14

内核驱动加载 - 需要在运行时动态加载内核模块

/sys 和 /proc 访问 - 需要完整的系统接口| 限制项 | 问题 | 影响 |

|---|---|---|

| 内核驱动加载 | Docker 容器中无法加载主机内核模块 | Falco 驱动加载失败 |

| 权限隔离 | 容器有受限的 Linux 权限 | 无法访问完整的 /sys 接口 |

| eBPF 限制 | eBPF 程序需要特殊的内核支持 | eBPF 探针无法挂载 |

| /proc 和 /sys | 容器内的 /proc 和 /sys 是受限视图 | 无法获得准确的系统信息 |

| 内核版本 | Kind 容器继承宿主机内核 | 若宿主机内核不支持,则完全无法使用 |

Falco 的需求与 Kind 的矛盾

| 需求 | Falco | Kind | 可行性 |

|---|---|---|---|

| 内核驱动加载 | ✅ 必需 | ❌ 不支持 | ❌ |

| eBPF 权限 | ✅ 必需 | ⚠️受限 | ⚠️ |

| /sys 完整访问 | ✅ 必需 | ❌ 受限 | ❌ |

| /proc 完整访问 | ✅ 必需 | ⚠️受限 | ⚠️ |

| CAP_SYS_RESOURCE | ✅ 必需 | ⚠️受限 | ⚠️ |

| 内核版本 >= 4.14 | ✅ 必需 | ✅ 支持 | ✅ |

结论:Kind 缺少 Falco 运行的关键条件。

灵境平台简介

LingJing 是一款桌面级本地网络靶场:在线拉取靶机镜像,无需手动配置虚拟网络;一键拉起跨架构靶机,内置路由与流量可视化,M 系列 Mac 也能运行 AMD64 镜像,即将补齐内置攻击机,零配置完成从入门到红蓝对抗的全流程演练,为网络安全学习者和从业者提供一个高效、真实的实战训练环境,助力每一位用户在网络安全领域快速成长。

LingJing 靶场已上架 60+ 环境,覆盖 Vulhub、VulnHub、VulnTarget、红日、maze-sec靶机知攻善防应急响应等主流系列,原创与自制靶机后续更新,一键即可开打。(正在尝试创新设计一种打靶模式:以 2D RTS 游戏风格实现互联网侧和近源渗透实景模拟,为用户带来全新的训练体验(如蒙支持,将为创作提供持续动力)。这些靶场资源覆盖广泛的安全技术方向,满足教育教学、专业培训与实战演练的需求,包括但不仅限于:Web 安全:SQL 注入(盲注/报错/联合)、XSS、文件上传、CSRF、RCE、信息泄露一次打全;内网纵深:多层拓扑+域控一键起,横向移动、权限提升、Kerberos 票据、NTLM 中继、域信任全链打通;中间件框架:Apache/Nginx/Tomcat/Struts2/Spring 经典漏洞秒级复现;Java 安全:Web 漏洞、反序列化链、编码陷阱即开即调;业务与客户端:认证绕过、越权、弱加密等逻辑缺陷现场教学;红队对抗:多跳 C2、端口转发、代理链、隧道战术,全流程验证。

平台特点

-

高效部署:靶机环境可通过平台一键下载、免配置安装,实现高效部署,大大节省时间和精力。

-

秒级启动:单靶机启动时间在 5 至 30 秒(域环境------域成员和域控启动后需要时间建立通信,因此启动速度相对较慢),具体耗时与物理机性能密切相关。

-

严格网络控制:靶机通信由平台内部路由进行严格控制,禁止出网访问,保障网络环境的安全与稳定。

-

在线更新功能:平台具备在线更新功能,可及时同步最新版本,确保用户始终使用最新功能和安全修复。

-

轻量级镜像:镜像压缩体积更小,节省存储空间,便于快速下载和部署。

-

高速下载:靶机镜像采用云端分布式多节点部署,支持断点续传高速下载,进一步提升用户体验。

LingJing平台旨在提升跨架构兼容性、提供丰富的靶场资源以及灵活的配置能力,为网络安全学习者和从业者提供一个高效、真实的实战训练环境,助力每一位用户在网络安全领域快速成长。