步骤

1.判断文件类型

file不能判断,但根据文件名mem猜测是内存镜像。

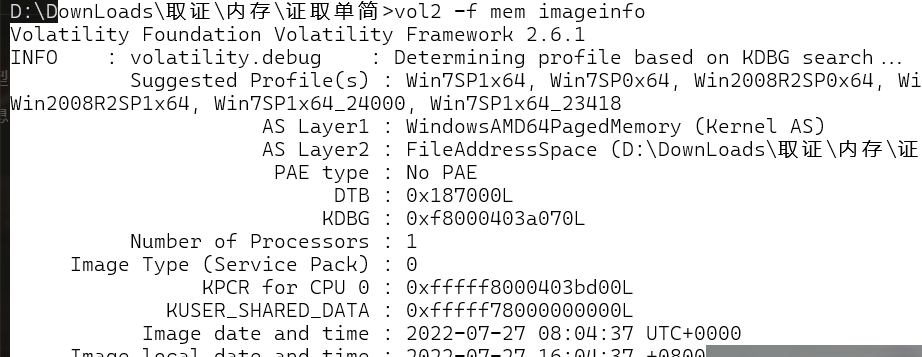

2.获取镜像信息

bash

vol2 -f mem imageinfo

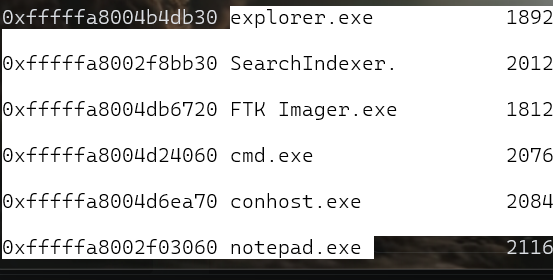

3.查看进程

bash

vol2 -f mem --profile=Win7SP1x64 pslist

发现有notepad.exe,cmd.exe,explorer.exe等可疑进程,分析这几个可疑进程。

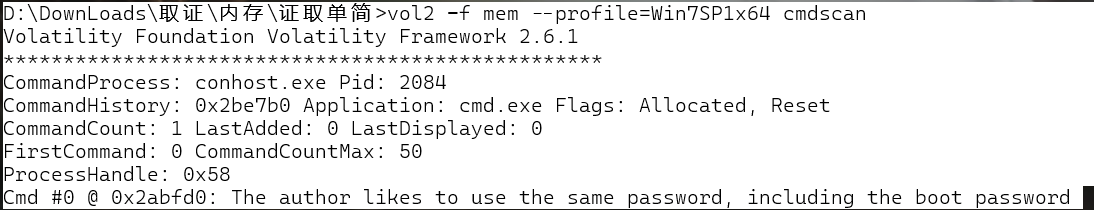

4.cmdscan

显示cmd历史命令

bash

vol2 -f mem --profile=Win7SP1x64 cmdscan

发现提示:这个作者喜欢使用相同的密码,包括开机密码。所以这里尝试获取密码。

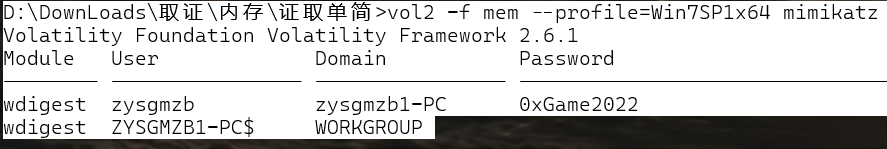

5.mimikatz

提取明文密码

bash

vol2 -f mem --profile=Win7SP1x64 mimikatz

获取到密码0xGame2022

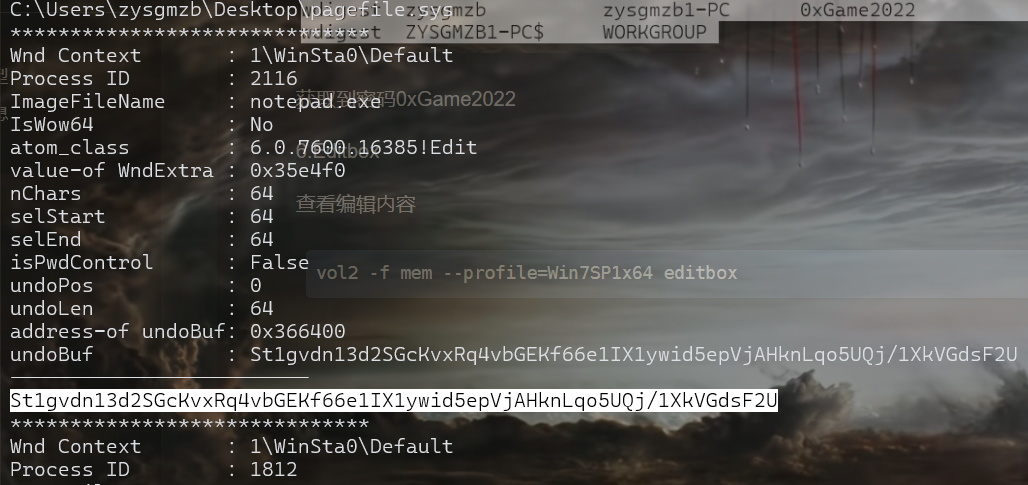

6.Editbox

查看编辑内容

bash

vol2 -f mem --profile=Win7SP1x64 editbox

在这里发现一段编码。根据最后面几个字符反过来是U2Fsd(为AES加盐加密)和题目名字为倒置的猜测应该要倒置这段编码并解密,密码为上面得到的密码。