一、什么是 GRE(通用路由封装)

GRE(Generic Routing Encapsulation) ,即通用路由封装协议,是一种三层 VPN 隧道技术。

它的核心作用:把原本不能跨公网传输的数据包,重新打包封装,像 "快递包裹" 一样,在互联网上安全、透明地传输。

简单理解:

总部和分公司都在公网上;

直接访问不安全、也无法直接互通;

通过两端设备(防火墙 / 路由器)建立一条虚拟的 "专线";

数据走这条虚拟通道,就像在同一个局域网里互通。

特点 :

配置简单、部署快;

不依赖专用线路,利用现有互联网即可;

能封装多种协议,实现跨地域互通;

配合华为 USG6000 防火墙,可再叠加安全策略,更稳定可靠求。

二、设备核心配置思路

1、总部与分公司两台PC可以相互访问;

2、总部与分公司跨运营商,通过私网地址可以互访。

三、配置步骤

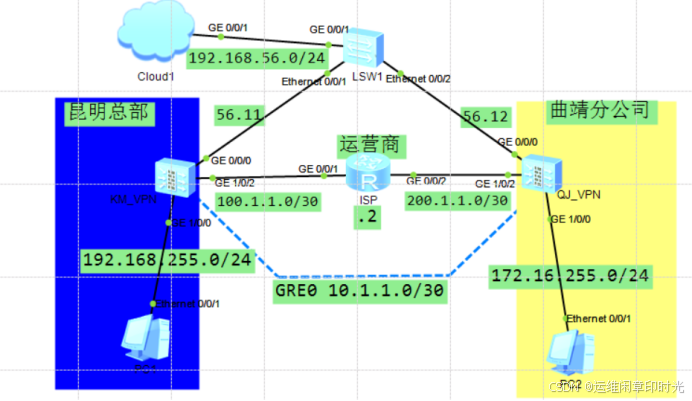

3.1 拓扑图

3.2 ISP(运营商) 的配置如下

sysname ISP

interface G0/0/1

ip address 100.1.1.2 30

interface G0/0/2

ip address 200.1.1.2 30

interface LoopBack0

ip address 8.8.8.8 32

3.3 KM_VPN的配置如下(以下都是web页面配置,简单方便)

sysname KM_VPN

#防火墙web管理地址配置

interface G0/0/0

description to MGMT

ip address 192.168.56.11 24

service-manage all permit

#接口IP配置

interface G1/0/0

description to PC_IP

ip address 192.168.255.254 24

service-manage ping permit

interface G1/0/2

description to ISP

ip address 100.1.1.1 30

service-manage ping permit

#创建Tunnel0( GRE接口 )接口,并配置接口IP地址

interface Tunnel0

ip address 10.1.1.1 30

tunnel-protocol gre

source 100.1.1.1

destination 200.1.1.1

alias GRE_vpn

#创建安全域( 单独用于GRE接口的 ),并把GRE接口加入安全域

firewall zone name Tunnet0

set priority 70

add interface Tunnel0

#把其他接口加入对应的安全域

firewall zone trust

add interface GigabitEthernet0/0/0

add interface GigabitEthernet1/0/0

firewall zone untrust

add interface GigabitEthernet1/0/2

#配置对象IP地址

ip address-set KMPC_IP type object

address 0 192.168.255.0 mask 24

ip address-set QJPC_IP type object

address 0 172.16.255.0 mask 24

ip address-set RGE_IP_D type object

address 0 200.1.1.1 mask 32

ip address-set GRE_IP_S type object

address 0 100.1.1.1 mask 32

#安全策略

security-policy

rule name 上网策略

source-zone trust

destination-zone untrust

source-address address-set KMPC_IP

action permit

#NAT策略

nat-policy

rule name NAT策略

source-zone trust

egress-interface GigabitEthernet1/0/2

source-address address-set KMPC_IP

action source-nat easy-ip

#配置静态路由

ip route-static 0.0.0.0 0.0.0.0 100.1.1.2

ip route-static 172.16.255.0 255.255.255.0 Tunnel0 10.1.1.2

#安全策略(GRE配置,配置三条策略即可)

security-policy

rule name GRE-Trust_Gre #协议为ICMP

source-zone trust

destination-zone Tunnet0

source-address address-set KMPC_IP

destination-address address-set QJPC_IP

service icmp

action permit

rule name GRE-Untr_local #协议为GRE

source-zone untrust

destination-zone local

source-address address-set RGE_IP_D

destination-address address-set GRE_IP_S

service gre

action permit

rule name GRE-Gre_Trust #协议为ICMP

source-zone Tunnet0

destination-zone trust

source-address address-set QJPC_IP

destination-address address-set KMPC_IP

service icmp

action permit

3.4 QJ_VPN的配置如下

sysname QJ_VPN

#防火墙web管理地址配置

interface G0/0/0

description to MGMT

ip address 192.168.56.12 24

service-manage all permit

#接口IP配置

interface G1/0/0

description to PC_IP

ip address 172.16.255.254 24

service-manage ping permit

interface G1/0/2

description to ISP

ip address 200.1.1.1 30

service-manage ping permit

#创建并进入Tunnel接口视图,并配置接口IP地址

interface Tunnel0

ip address 10.1.1.2 30

tunnel-protocol gre

source 200.1.1.1

destination 100.1.1.1

alias GRE_vpn

#创建安全域,并把对应的接口加入安全域

firewall zone name Tunnet0

set priority 70

add interface Tunnel0

#把接口加入对应的安全域

firewall zone trust

add interface GigabitEthernet0/0/0

add interface GigabitEthernet1/0/0

firewall zone untrust

add interface GigabitEthernet1/0/2

#配置对象IP地址

ip address-set KMPC_IP type object

address 0 192.168.255.0 mask 24

ip address-set QJPC_IP type object

address 0 172.16.255.0 mask 24

ip address-set RGE_IP_S type object

address 0 200.1.1.1 mask 32

ip address-set GRE_IP_D type object

address 0 100.1.1.1 mask 32

#安全策略

security-policy

rule name 上网策略

source-zone trust

destination-zone untrust

source-address address-set QJPC_IP

action permit

#NAT策略

nat-policy

rule name NAT策略

source-zone trust

egress-interface GigabitEthernet1/0/2

source-address address-set QJPC_IP

action source-nat easy-ip

#配置静态路由

ip route-static 0.0.0.0 0.0.0.0 200.1.1.2

ip route-static 192.168.255.0 255.255.255.0 Tunnel0 10.1.1.1

#安全策略(GRE配置)

security-policy

rule name GRE-Trust_Gre #协议为ICMP

source-zone trust

destination-zone Tunnet0

source-address address-set QJPC_IP

destination-address address-set KMPC_IP

service icmp

action permit

rule name GRE-Untr_local #协议为GRE

source-zone untrust

destination-zone local

source-address address-set RGE_IP_D

destination-address address-set GRE_IP_S

service gre

action permit

rule name GRE-Gre_Trust #协议为ICMP

source-zone Tunnet0

destination-zone trust

source-address address-set KMPC_IP

destination-address address-set QJPC_IP

service icmp

action permit

- 测试结果

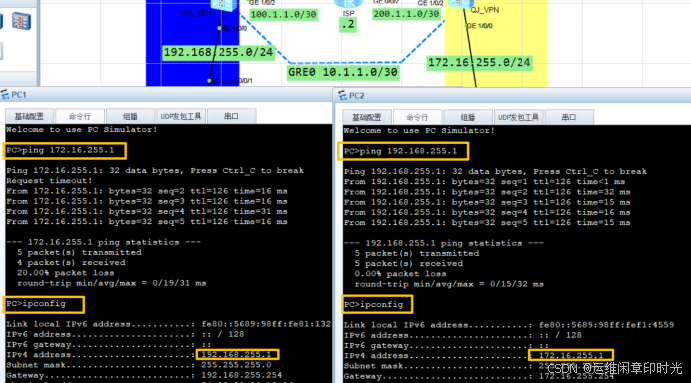

4.1 总部与分公司PC终端互ping

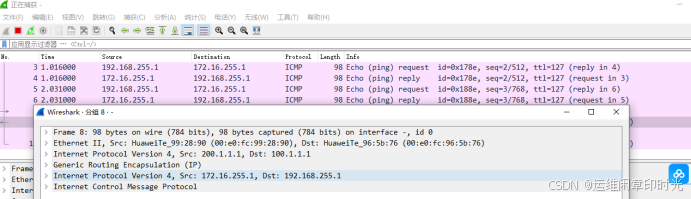

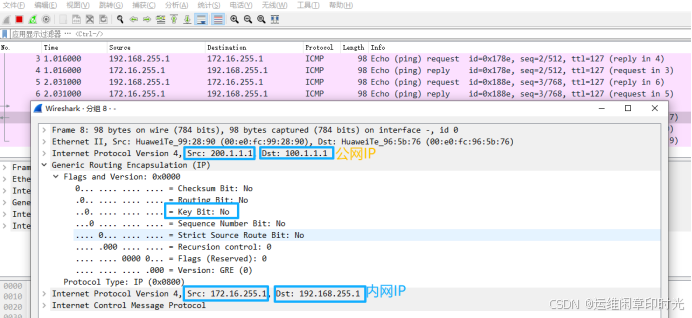

4.2 抓包

通过网盘分享的文件:企业跨地域互联隧道部署与互通配置.7z

防火墙账号密码:admin/Huawei@123

链接: https://pan.baidu.com/s/1mDziDHrd-yw9XPb5_IHkYw?pwd=2p9s 提取码: 2p9s