在 .NET 生态系统中,中间语言(MSIL)的易读性为知识产权保护带来了巨大挑战。默认情况下,编译后的二进制文件保留了完整的元数据信息,通过反编译工具(如 dnSpy, ILSpy)几乎可以无损还原源代码。本文将系统性地探讨如何在 .NET Framework 4.5.2 环境下,通过混淆(Obfuscation) 、加壳(Packing) 、强名称签名(Strong Name)以及运行时检测构建多层防御体系。

一、 攻防背景:为什么你的代码需要"穿上盔甲"?

C# 的编译产物并非底层机器码,而是托管在 CLR(公共语言运行时)上的 MSIL。这种特性导致了以下安全风险:

-

核心算法外泄:商业逻辑被竞品低成本抄袭。

-

授权校验绕过:黑客通过修改指令(如将 brtrue 篡改为 brfalse)直接跳过登录或注册逻辑。

-

敏感信息暴露:硬编码的连接字符串、API 秘钥被提取。

为了应对这些挑战,我们需要从多个维度构建防御矩阵。

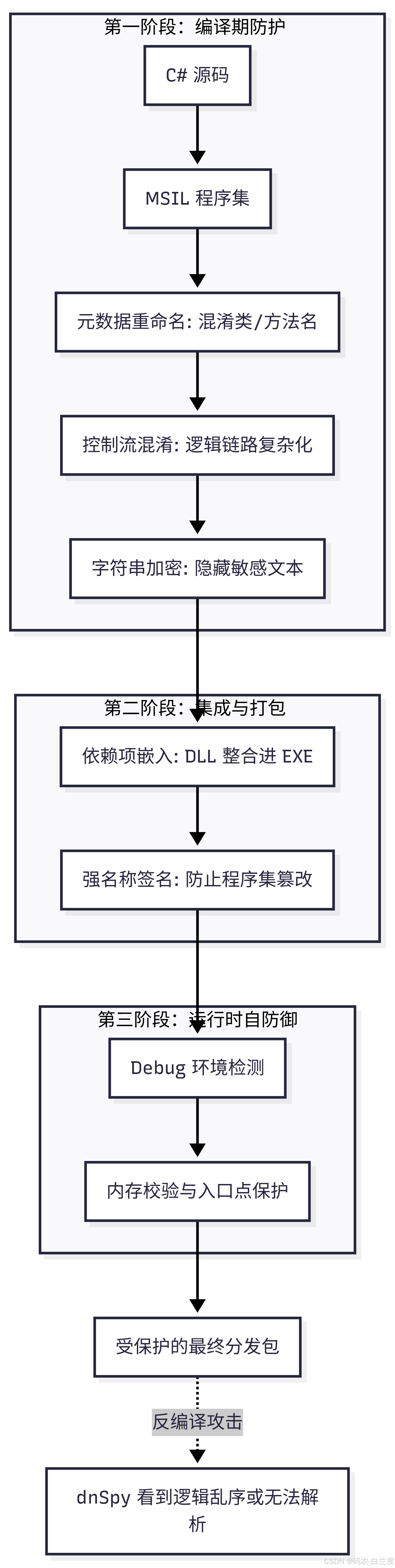

二、 纵深防御架构图

以下图表展示了从源代码到发布版本经过的三级防御处理:

三、 核心技术深度解析

1. 代码混淆 (Obfuscation)

混淆的本质是在不改变程序逻辑的前提下,破坏程序的可读性。

-

名称混淆 (Renaming):利用短字符(如 a, b, c)替换具有语义的变量名和方法名。

-

控制流混淆 (Control Flow):引入虚假跳转和复杂的嵌套循环,使反编译器生成的 C# 代码呈现出极其扭曲的逻辑结构。

-

字符串加密 (String Encryption):通过私有算法对明文字符串进行对称加密,仅在运行时内存中解密。

2. 加壳与资源打包 (Packing)

通过将所有的动态链接库(DLL)作为资源嵌入主程序(EXE),可以隐藏程序的真实模块依赖,并有效防止黑客针对特定业务 DLL 的独立分析。

3. 强名称签名 (Strong Name Signing)

强名称由程序集的标识、公钥和数字签名组成。它能确保程序集的唯一性 和完整性,防止 DLL 被注入式修改。

四、 实战配置:基于 Obfuscar 的混淆实现

Obfuscar 是 .NET 领域内兼具稳定性与性能的开源混淆器。它完美兼容 .NET 4.5.2。

步骤 1:NuGet 集成

在 Visual Studio 2017 的包管理器控制台中运行:

Install-Package Obfuscar -Version 2.2.33步骤 2:建立 Obfuscar.xml 策略文件

在项目根目录创建该文件。这是定义混淆深度的"剧本":

<?xml version='1.0'?>

<Obfuscator>

<!-- 定义全局变量 -->

<Var name="InPath" value="." />

<Var name="OutPath" value=".\Obfuscated" />

<!-- 混淆策略核心配置 -->

<Var name="RenameProperties" value="true" />

<Var name="RenameEvents" value="true" />

<Var name="RenameFields" value="true" />

<Var name="KeepPublicApi" value="false" /> <!-- EXE程序应设为false以达到最高混淆度 -->

<Var name="HidePrivateApi" value="true" />

<Var name="ReuseNames" value="true" /> <!-- 开启名称重用,极大增加逆向难度 -->

<!-- 高级防护开关 -->

<Var name="ControlFlowObfuscation" value="true" />

<Var name="StringEncryption" value="true" />

<!-- 程序集模块定义 -->

<Module file="$(InPath)\MainBusinessApp.exe" />

</Obfuscator>步骤 3:集成 MSBuild 自动化构建

为了让每次"重新生成"都能自动混淆,需在项目属性 -> 生成事件 -> 后期生成事件中填入:

"$(SolutionDir)packages\Obfuscar.2.2.33\tools\Obfuscar.Console.exe" Obfuscar.xml五、 进阶防护:运行时环境主动防御

除了静态的代码混淆,我们还需要在代码中埋入"哨兵",检测程序是否正在被非法分析。

1. 反调试检测 (Anti-Debugging)

在程序的入口点(Program.cs)加入环境检测逻辑:

using System;

using System.Diagnostics;

using System.Windows.Forms;

static class SecurityGuard

{

public static void CheckEnvironment()

{

// 1. 基础托管调试检测

if (Debugger.IsAttached)

{

Environment.FailFast("检测到托管调试器运行。");

}

// 2. 利用 Win32 API 检测非托管调试器 (如 x64dbg)

if (IsDebuggerPresent())

{

Environment.FailFast("检测到系统调试器。");

}

}

[System.Runtime.InteropServices.DllImport("kernel32.dll")]

private static extern bool IsDebuggerPresent();

}2. 防止 ILDASM 导出

通过在 AssemblyInfo.cs 中添加特性,可以阻止一些基础工具对程序集进行 IL 导出:

[assembly: System.Runtime.CompilerServices.SuppressIldasm]六、 技术痛点与规避 (Critical Issues)

在混淆过程中,开发者必须处理以下三个共性难题:

-

反射失效 (Reflection Failures) :

混淆器重命名了方法名,但代码中通过字符串引用的方法名未变。

- 解决:使用 [Obfuscation(Exclude = true)] 标记那些被反射调用的成员。

-

数据绑定异常 (DataBinding Issues) :

WinForms 的 Control.DataBindings 依赖于属性名称。

- 解决:在 Obfuscar.xml 中通过 <SkipProperty name="..." /> 排除绑定属性,或在代码中使用特性。

-

序列化与反序列化 (Serialization) :

JSON 或 XML 序列化通常依赖属性名作为键值。

- 解决:建议在 DTO 类上统一添加 Exclude 特性,确保数据存储格式的一致性。

在安全领域,防御是对抗成本的博弈。没有任何技术可以实现"绝对不可破解",但通过混淆与加壳的深度集成,我们可以将破解的时间成本从小时级提升到周级甚至月级,从而迫使攻击者由于ROI(投资回报率)过低而放弃。

对于 .NET 4.5.2 的老旧项目,这种多层防御架构是平衡兼容性与安全性的最佳实践。

博主注:由于混淆具有不可逆性,建议在最终发布前进行全量回归测试,特别是涉及外部配置加载和跨程序集反射的逻辑。如有疑问,欢迎在评论区交流。