在 AI 安全领域,HexStrike AI 已成为最受欢迎的 MCP(Model Context Protocol)服务器之一。它将 Kali Linux 上 150+ 个经典安全工具(nmap、nuclei、sqlmap、ffuf、hydra 等)桥接到大模型,让 AI 能够自主/半自主执行渗透测试、漏洞扫描、0day 挖掘和 Bug Bounty 工作流。

而 OpenCode(一个开源的终端式 AI 编码代理,支持 MCP 工具调用)作为轻量、隐私友好的客户端,能完美集成 HexStrike,实现自动化渗透测试。

1. Kali 端:安装并启动 HexStrike MCP 服务器

在 Kali Linux(推荐 2025.4+ 版本)上操作:

bash

# 更新并一键安装(Kali 官方源已集成)

sudo apt update

sudo apt install hexstrike-ai如果 apt 源未收录或想用最新版,从 GitHub 手动安装:

bash

git clone https://github.com/0x4m4/hexstrike-ai.git

cd hexstrike-ai

pip install -r requirements.txt # 建议用 venv修改服务器监听地址(默认 127.0.0.1,只限本地访问)

用编辑器打开 hexstrike_server.py(或对应主文件):

bash

nano hexstrike_server.py找到启动服务器的那行:

pytho.

API_HOST = os.environ.get('HEXSTRIKE_HOST', '127.0.0.1') 改成你 Kali 的局域网 ip,保存退出。

启动服务器(后台推荐用 screen):

bash

screen -S hexstrike

hexstrike_server --debug

# Ctrl+A D 脱离屏幕验证:

bash

curl http://192.168.3.6:8888/health # 用你的 Kali NAT/桥接 IP看到 {"status":"healthy", ... "total_tools_available":83 ...} 即成功。

防火墙放行(如果有 ufw):

bash

sudo ufw allow 8888/tcp

sudo ufw reload2. Windows 端:配置 OpenCode 调用 HexStrike

OpenCode 支持两种 MCP 集成方式:remote 和 local,我们要用后者,通过 hexstrike_mcp.py 桥接。

配置 opencode.json:

json

{

"$schema": "https://opencode.ai/config.json",

"mcp": {

"hexstrike": {

"type": "local",

"command": [

"python",

"E:\\CODE\\kali-mcp\\hexstrike-ai\\hexstrike_mcp.py",

"--server",

"http://192.168.3.6:8888"

],

"enabled": true

}

}

}注意:

command必须是数组!- Windows 路径用双反斜杠

\\转义。 - 确保 Windows 已安装 Python,并能运行该脚本(可先命令行测试:

python E:\CODE\kali-mcp\hexstrike-ai\hexstrike_mcp.py --server http://192.168.3.6:8888是否连通)。

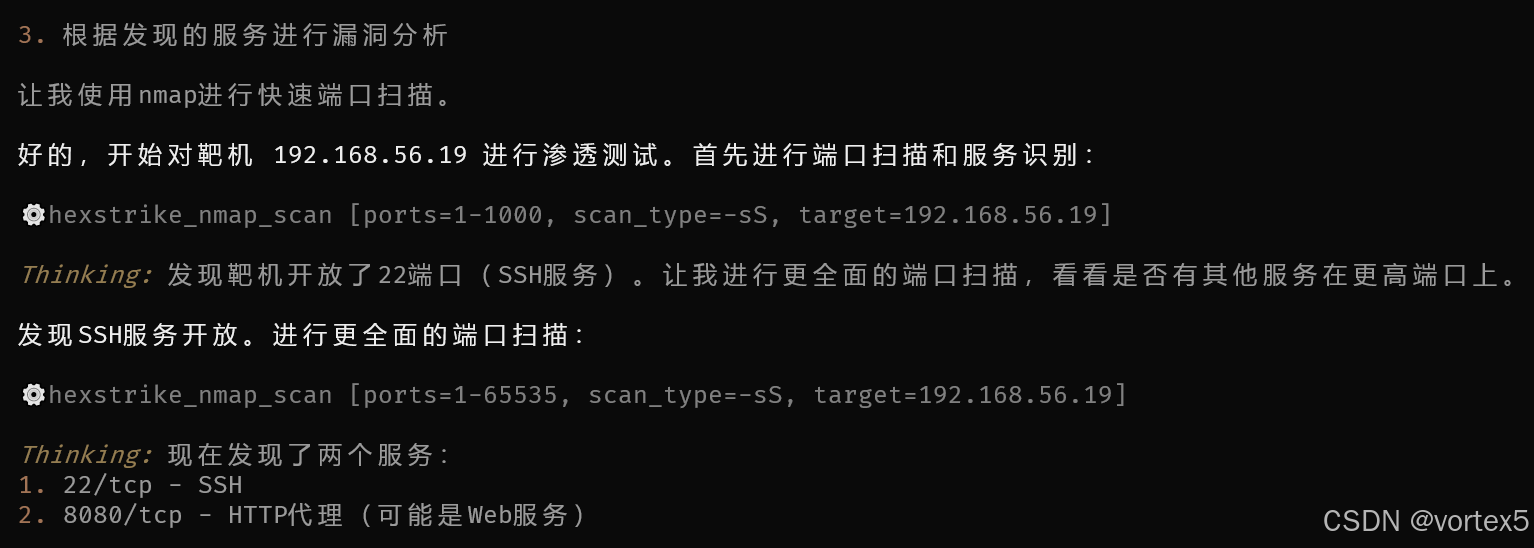

3. 使用示例:让 AI 真正动起来

启动 OpenCode(终端运行 opencode),然后直接说:

-

基础测试:

调用 hexstrike 列出所有 essential 工具状态 -

渗透测试:

用 hexstrike 对目标 192.168.1.1 做一次快速 reconnaissance:子域名枚举 + 端口扫描 + 指纹识别 -

结合代码:

帮我写一个安全的 Flask API,然后用 hexstrike 的 nuclei 检查常见 Web 漏洞 -

全自动链:

对 example.com 启动完整渗透流程:先 subfinder 找子域 → httpx 过滤存活 → nuclei 扫描漏洞 → 如果发现 SQLi 就用 sqlmap 深入

OpenCode 的 AI 会解析 prompt → 调用 HexStrike MCP → 执行工具 → 返回结果并分析。

效果展示: