第16天:信息打点-CDN绕过&业务部署&漏洞回链&接口探针&全网扫描&反向邮件_笔记|小迪安全2023-2024|web安全|渗透测试|

一、信息打点---CDN绕过、业务部署、漏洞回链、接口探针、全网扫描、反向邮件00:00

1. CDN配置方法02:39

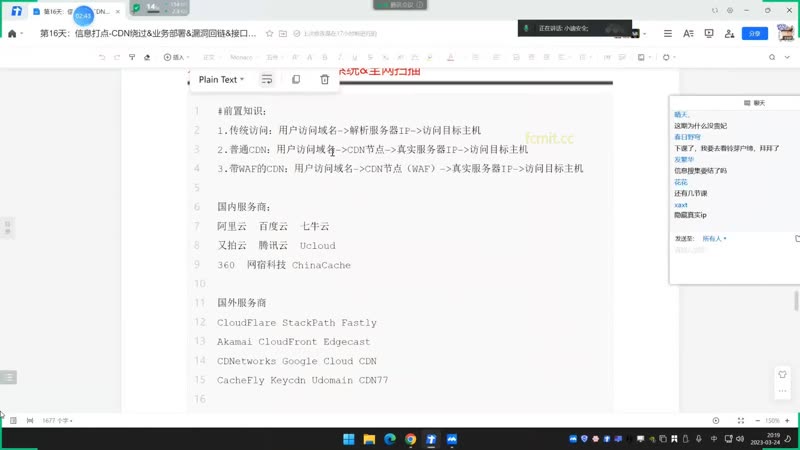

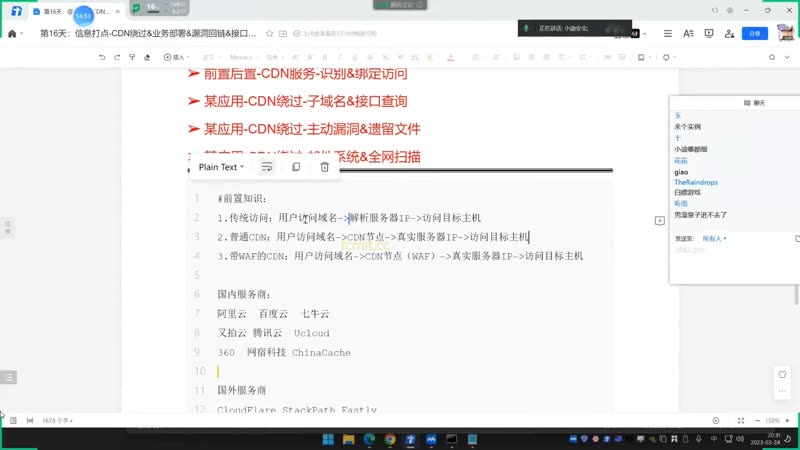

1)传统访问、普通CDN、带WAF的CDN02:45

- 传统访问模式:

- 流程:用户访问域名 → 解析服务器获取

IPIPIP

→ 直接访问目标主机 - 特点:域名解析的IP即为真实服务器地址,如访问未使用CDN的博客时,解析出的47.75.212.15就是真实服务IP

- 流程:用户访问域名 → 解析服务器获取

- 普通CDN模式:

- 流程:用户访问域名 → CDN节点 → 真实服务器

IPIPIP

→ 目标主机 - 核心差异:解析出的IP是CDN节点地址而非真实IP,信息收集会指向节点而非真实服务器

- 流程:用户访问域名 → CDN节点 → 真实服务器

- 带WAF的CDN模式:

- 流程:用户访问域名 → CDN节点(WAF防护) → 真实服务器

IPIPIP

→ 目标主机 - 安全特性:在CDN节点处增加Web应用防火墙,提供安全过滤层

- 流程:用户访问域名 → CDN节点(WAF防护) → 真实服务器

- 国内厂商:

- 阿里云、百度云、七牛云、又拍云

- 腾讯云、UCloud、360、网宿科技、ChinaCache

- 国际厂商:

- CloudFlare、StackPath、Fastly、Akamai

- CloudFront、Edgecast、CDNetworks、Google Cloud CDN

- CacheFly、Keycdn、Udomain、CDN77

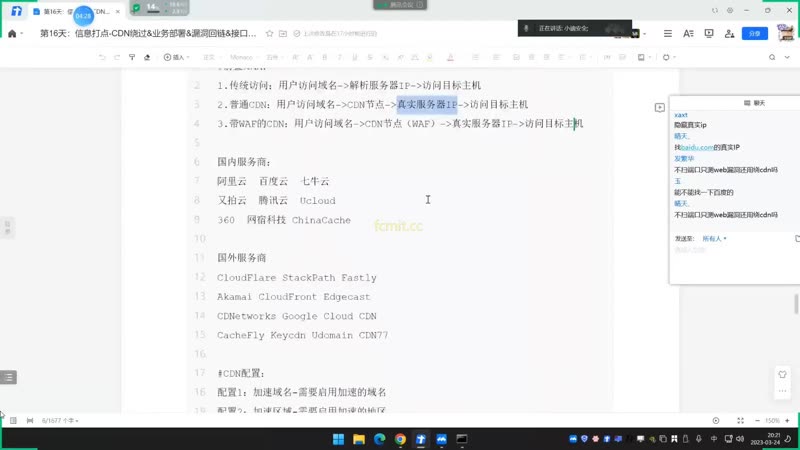

- 配置要素:

- 加速域名:需要启用加速的具体域名

- 加速区域:服务覆盖的地理范围

- 加速类型:静态资源/动态内容等加速对象

- 识别意义:

- 通过CDN厂商特征可辅助判断目标是否使用CDN

- 不同厂商的节点IP段存在差异,有助于信息收集时排除干扰

- 注意事项:

- 无需死记硬背厂商列表,了解常见服务商即可

- CDN主要影响主机层面的信息收集,其他资产不受影响

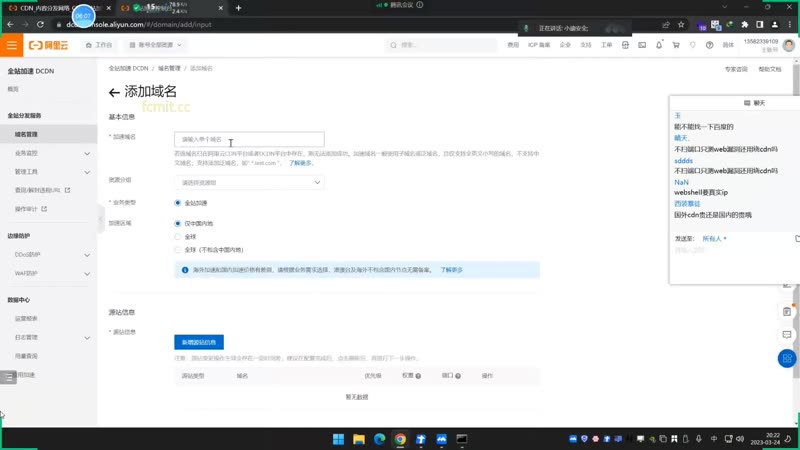

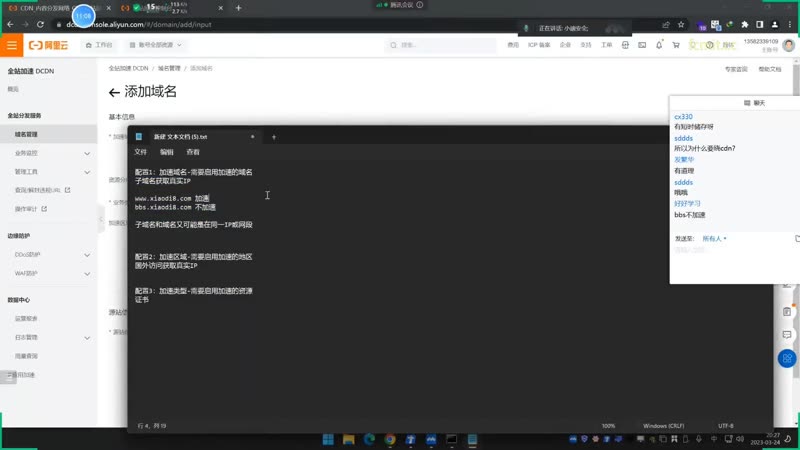

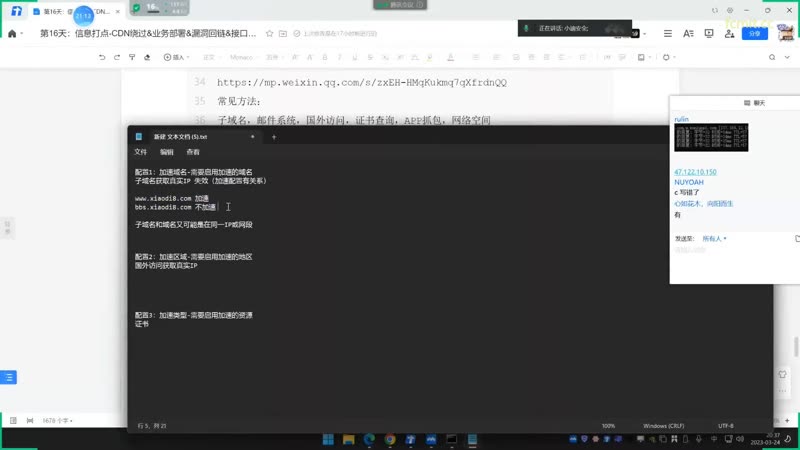

2)CDN配置05:08

- CDN配置概述05:11

- 核心功能:通过将源站内容分发至接近用户的节点,提高访问响应速度和成功率,解决因分布、带宽、服务器性能带来的延迟问题。

- 典型应用场景:适用于站点加速、点播、直播等场景,特别是解决源站带宽小、用户访问量大、网点分布不均等问题。

- 技术原理:类似迅雷P2P技术,通过就近访问缓存节点实现加速效果。

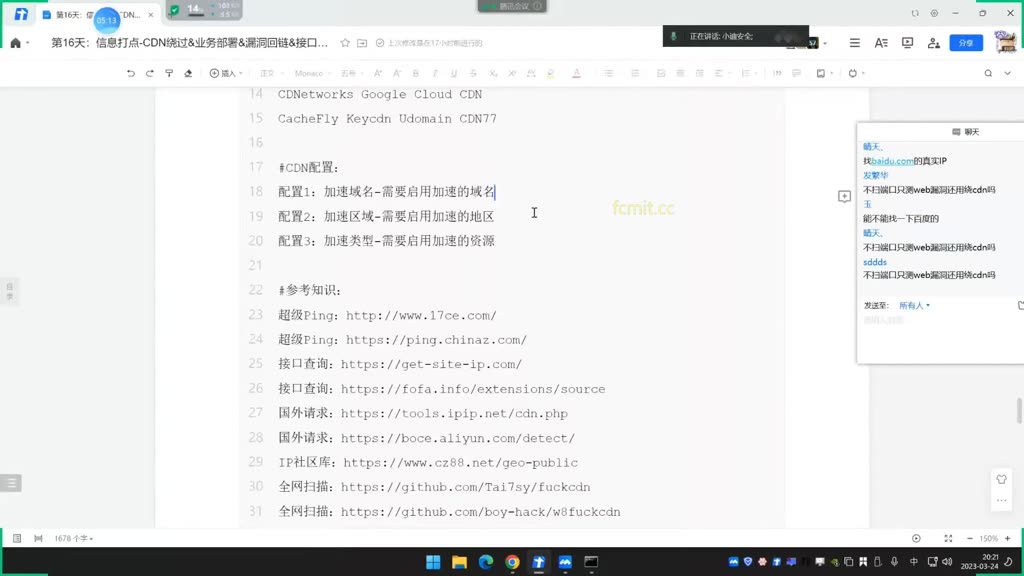

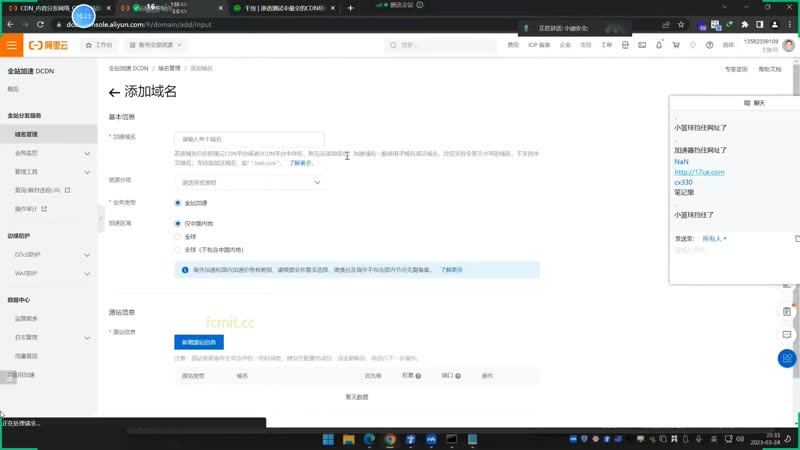

- 加速域名配置06:08

- 配置要素:

- 加速域名:需要启用加速的具体域名(如www.xiaodi8.com),支持子域名但不支持中文域名

- 加速区域:提供三种选项(仅中国内地/全球/全球不包括中国内地),不同区域价格存在差异

- 业务类型:包括图片小文件、大文件下载、音视频点播等不同加速类型

- 注意事项:

- 同一域名不能在多个CDN平台重复添加

- 默认域名数量上限为50个,可通过配额管理申请提升

- 配置变更后需要等待一定时间生效(约5分钟)

- 真实IP探测技术

- 子域名探测法

- 原理:当主域名(如www.xiaodi8.com)启用CDN而子域名(如bbs.xiaodi8.com)未启用时,通过查询子域名IP可能获取主域名真实IP

- 限制条件:若配置使用泛域名(如*.xiaodi8.com),则所有子域名都会加速,此方法失效

- 扩展技巧:同一域名下的子域名可能部署在同一IP或同网段,可通过IP段推测真实IP

- 国外节点探测法

- 原理:当CDN仅配置中国内地加速时,通过国外节点访问可能直接返回源站真实IP

- 实施工具:

- 注意事项:该方法有效性取决于CDN的区域配置策略

- 子域名探测法

- 源站信息配置

- 关键参数:

- 支持添加最多20个源站地址

- 支持设置主备源站和回源权重

- 安全建议:

- 源站IP应做好访问限制,仅允许CDN节点回源

- 建议开启WAF防护防止直接攻击源站

- 运维提示:源站变更操作需要一定时间生效,建议在业务低峰期进行

3)CDN判断方法12:36

- 判定是否有CDN13:22

- 检测工具:

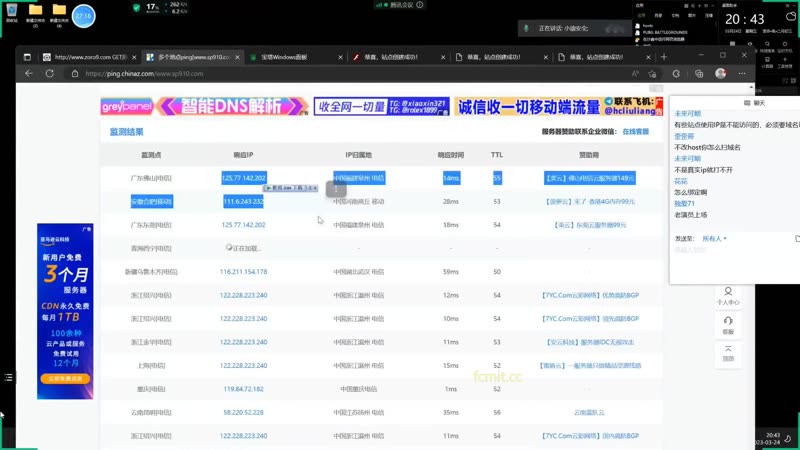

- 超级Ping工具:https://ping.chinaz.com/

- 17CE平台:http://17ce.com/

- 国外请求工具:https://tools.ipip.net/cdn.php

- 判断依据:

- 无CDN:所有地区返回相同IP

- 有CDN:不同地区返回不同IP(出现多个IP)

- 检测原理:通过多地服务器对目标域名进行访问解析,比对返回的IP地址是否一致

- 访问流程差异:

- 传统访问:用户→域名→真实服务器IP

- CDN访问:用户→CDN节点→真实服务器IP

- 带WAF的CDN:用户→CDN节点(WAF)→真实服务器IP

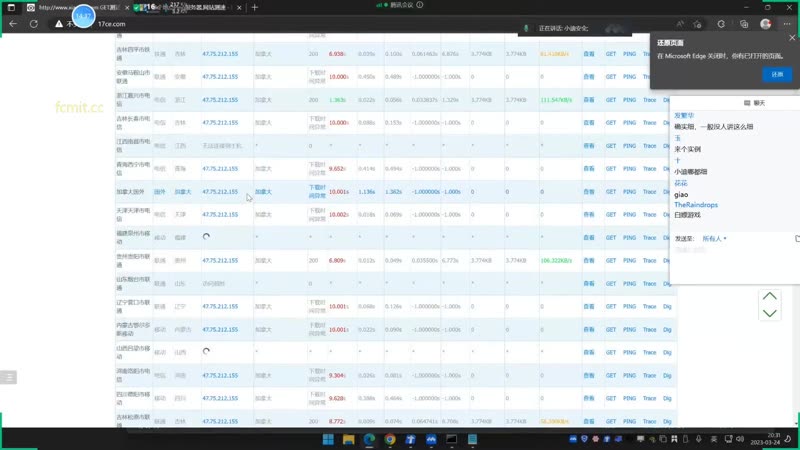

- 应用案例14:02

- 无CDN网站检测

- 特征:

- 全国各地区解析IP完全一致(如47.75.212.155)

- 访问速度受地理位置影响明显(离服务器越远越慢)

- 风险:

- 单点服务压力大

- 易受DDoS攻击

- 跨国访问延迟高

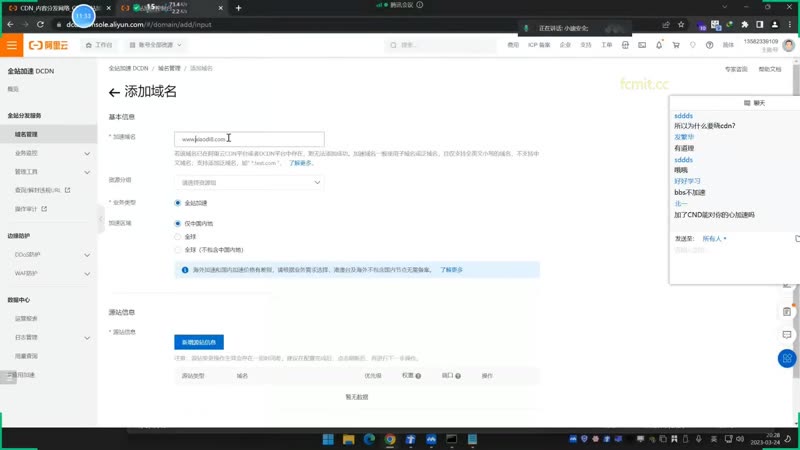

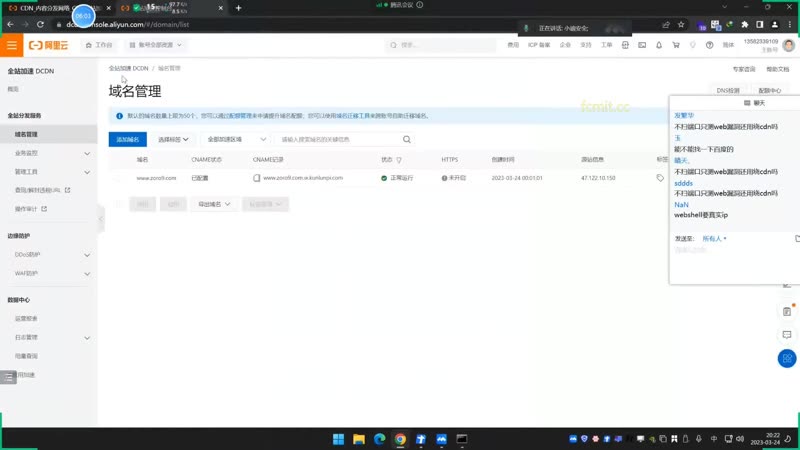

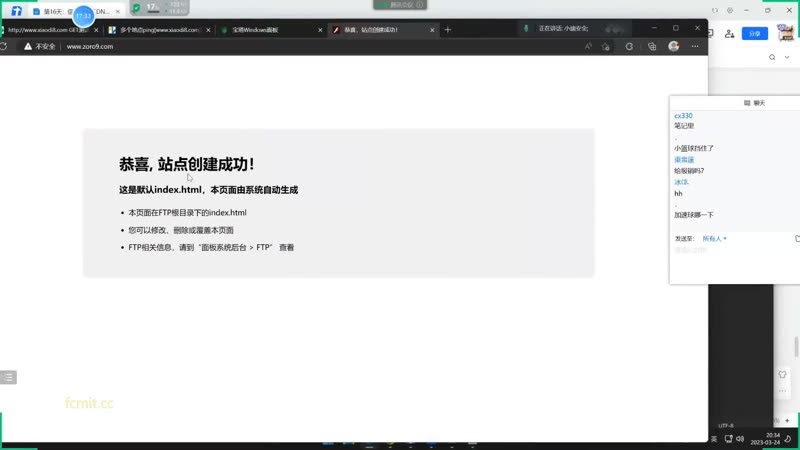

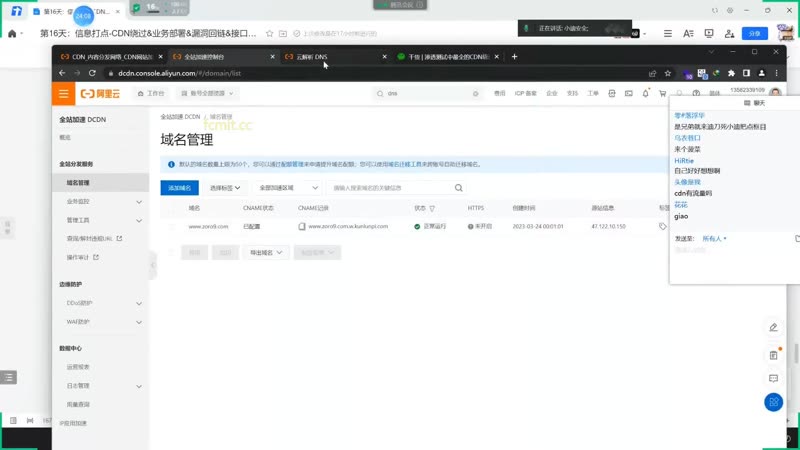

- 有CDN网站检测17:17

- 配置要点:

- 加速域名:需填写完整域名(如www.zoro9.com)

- 加速区域:可选择仅国内或全球

- 源站信息:必须填写真实服务器IP(如47.122.10.150)

- CNAME记录:需在DNS解析中添加CDN服务商提供的记录

- 特征:

- 不同地区返回不同IP(如广东返回119.147.148.208,福建返回27.152.185.54)

- 平均响应时间差异小(如13.5ms)

- TTL值普遍较低(如56-60)

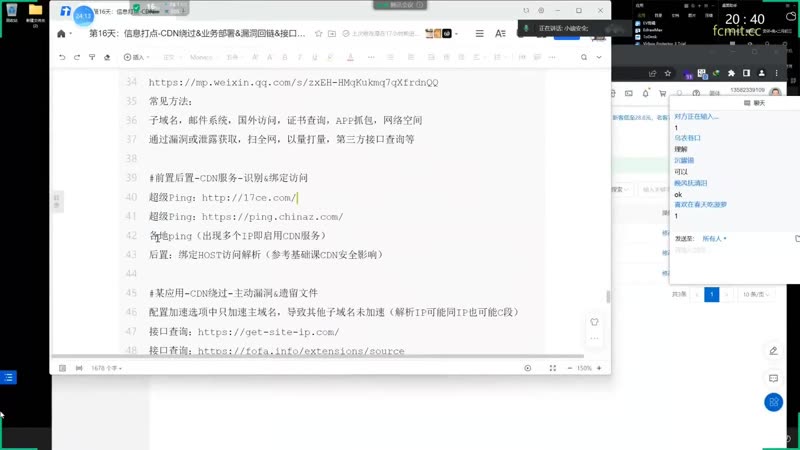

- CDN绕过方法20:21

- 子域名探测:

- 原理:主域名启用CDN但子域名未加速

- 方法:查询历史解析记录或扫描子域名

- 案例:www.zoro9.com启用CDN,但mail.zoro9.com可能直连源站

- 其他方法:

- 国外访问:部分CDN未配置海外节点

- 证书查询:通过SSL证书关联IP

- 全网扫描:使用工具如fuckcdn扫描C段

- 遗留文件:查找phpinfo等泄露文件

- 验证要点:

- 直接访问IP查看默认页面

- 检查服务器绑定域名

- 比对网站目录文件

- 注意:需多方法交叉验证,避免误判

- 无CDN网站检测

2. CDN配置示例24:04

1)配置解析

- 域名管理:默认域名数量上限为50个,可通过管理控制台申请提升配额

- 加速区域:支持按业务需求选择加速区域,配置差异可能导致子域名解析不同

- CNAME记录:域名绑定CDN服务需通过CNAME记录实现,创建时间可追溯

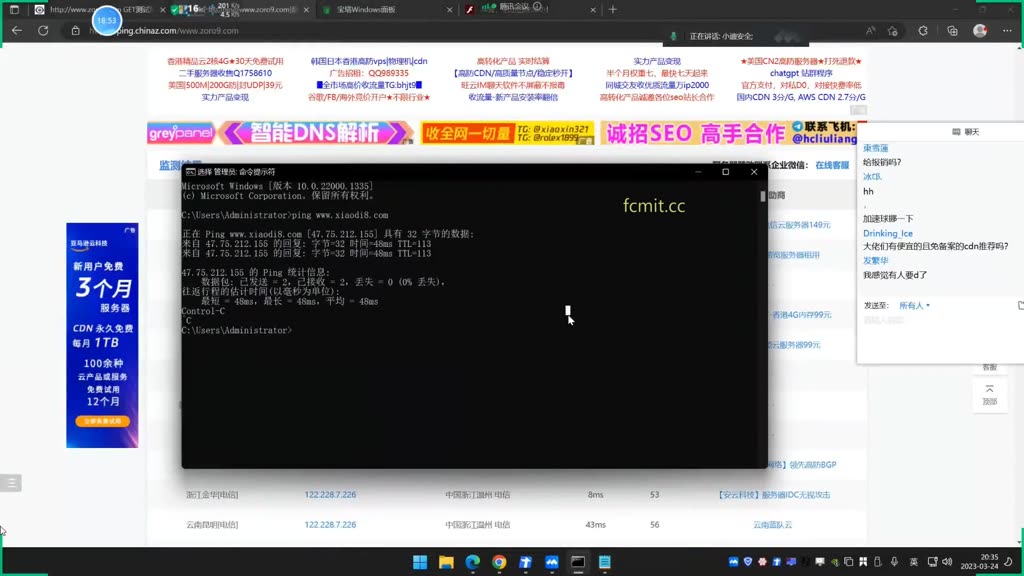

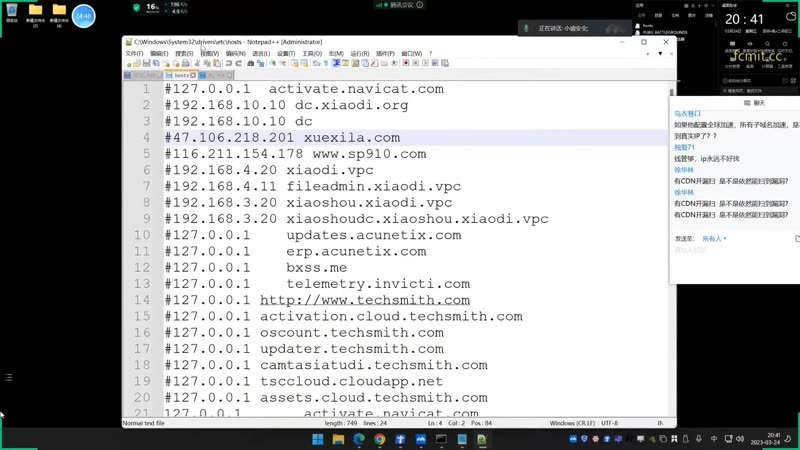

2)绑定HOST访问解析24:27

- 超级Ping工具:

- 使用http://17ce.com或https://ping.chinaz.com进行多地ping测试

- 判定标准:出现多个IP即启用CDN服务(如示例中116.211.154.170和47.122.10.150)

- HOST绑定步骤:

- 修改本地hosts文件路径:Windows系统在C:\Windows\System32\drivers\etc\hosts

- 添加格式:<IP地址> <域名>(如47.122.10.150 www.zoro9.com)

- 保存后通过ping命令验证解析是否生效

3)应用案例25:17

- 例题:网站访问测试

- 验证过程:

- 修改前:域名解析到CDN节点(116.211.154.170)

- 修改后:强制解析到指定IP(47.122.10.150)

- 异常情况:若绑定错误IP会导致访问失败(如示例中持续加载)

- 业务影响:

- 部分站点要求域名访问(直接IP访问无效)

- 配置差异可能导致子域名未加速(如sp910.com案例)

- 例题:网站访问测试26:49

- 检测方法:

- 通过chinaz等工具进行多地ping(示例显示203.107.44.133等多个IP)

- 对比主域名与子域名解析结果(如www.sp910.com与sp910.com)

- 佐证技巧:

- 查询网站备案信息(示例中广东备案指向阿里云)

- 结合IP归属地分析(深圳阿里云IP可能与真实服务器同区域)

- 注意事项:

- 需多维度验证IP真实性(非100%确定)

- 服务均衡可能导致多IP情况(需持续收集信息确认)

二、主动漏洞和遗留文件30:06

1. 主动漏洞原理

- 定义:指服务器主动向外发起请求的漏洞类型(如SSRF漏洞),区别于常规被动响应式漏洞

- 典型示例:

- 远程图片加载功能:用户提交图片URL后,服务器主动访问该URL获取图片

- 文章编辑器的外链资源加载功能

- 用户头像的远程URL设置功能

- 利用方法:

- 搭建监听服务器(如用Python启动Web服务)

- 构造特殊URL作为"图片地址"提交

- 当目标服务器主动请求该URL时,记录其真实IP

2. 遗留文件探测

- 常见类型:

- 调试信息文件(如phpinfo.php)

- 版本说明文件

- 开发配置文件

- 临时备份文件(如index.php.bak)

- 特征:

- 可能包含服务器环境变量

- 可能暴露内网IP或真实IP

- 通常位于网站非公开目录

- 探测技巧:

- 使用目录扫描工具尝试常见文件名

- 检查网页源代码中的注释信息

- 关注非常规文件扩展名(.bak/.swp等)

3. 方法对比

| 方法类型 | 可靠性 | 技术难度 | 适用场景 |

| 主动漏洞 | 高 | 中 | 存在SSRF等漏洞的网站 |

| 遗留文件 | 低 | 低 | 开发环境/未清理调试文件的站点 |

- 注意事项:

- 主动漏洞需要特定功能支持

- 遗留文件探测存在运气成分

- 内网IP显示时可能无法直接利用

三、邮件系统找CDN38:34

1. 邮件系统做不了CDN38:57

- DNS记录限制: 邮件系统使用MX记录(Mail Exchange)进行解析,而CDN服务通常仅支持CNAME记录和A记录。MX记录类型在多数CDN厂商中不被支持作为加速服务。

- 协议特殊性: 邮件服务采用SMTP/POP3/IMAP等专用协议,与HTTP/HTTPS流量加速机制不兼容,导致无法通过常规CDN进行加速。

- 架构差异: 邮件服务器需要保持稳定的双向通信(收发邮件),而CDN主要优化单向内容分发,架构设计目标存在本质差异。

2. 邮件系统主动发邮件41:20

- 主动泄露原理: 当网站通过自有邮件服务器发送验证邮件/通知邮件时,邮件头会携带原始服务器的真实IP地址。这是因为:

- 邮件传输过程需要建立直接SMTP连接

- 邮件头包含Received字段会记录经过的所有服务器IP

- 典型触发场景:

- 密码找回功能(发送重置链接)

- 用户注册验证(发送激活邮件)

- RSS订阅通知(定期推送更新)

- 异常登录提醒(安全警告邮件)

3. 应用案例42:06

1)例题:邮件系统找IP

- 操作步骤:

- 在目标网站触发密码找回功能

- 接收系统发送的邮件

- 查看邮件原文/头信息

- 查找Received字段中的原始IP

- 验证要点:

- 确认发件人域名与目标网站一致

- 排除第三方邮件服务商(如163/QQ邮箱)的干扰

2)例题:邮件系统判断44:12

- 无效情况识别:

- 发件人显示为第三方邮箱(如xxx@126.com)

- 邮件服务器IP属于公共邮箱服务商

- 网站仅使用外部邮箱进行业务通知

- 核心判断标准:

- 必须使用自有域名的邮件系统(如admin@target.com)

- 邮件服务器需由目标网站自主搭建和维护

3)例题:邮件系统找IP48:01

- 进阶技巧:

- 向不存在的邮箱地址发送邮件(如random@target.com)

- 接收系统返回的退信通知

- 分析退信邮件中的原始服务器IP

- 必要条件:

- 需使用自建邮件服务器进行发送

- 目标邮件系统未启用"全接收"策略

- 退信处理机制未被中间商拦截

四、全网扫描56:34

1. 国外查询接口56:45

1)功能特点

- 查询对象:专门用于寻找CDN的真实IP地址查询接口(如getsItip)

- 使用场景:当用户不想自行分析时可直接使用,例如查询coro9.com和sp910.com的案例

- 技术原理:采用综合性判断逻辑,具体技术细节未知

2)使用注意事项

- 结果验证:需要与其他方法交叉验证(如查得IP 47.120.101.50需与自行部署IP比对)

- 局限性:可能出现错误判断(如将IP误判为鹤岗地区)

- 动态性:查询结果可能出现多次变动(案例中IP变化三次)

3)判断标准

- 可信度指标:

- 优先选择标注云服务商的IP(如腾讯云、阿里云)

- 备案信息与IP地域需一致(案例中重庆备案对应成都IP更可信)

- 排除标准:

- 未标注服务商的个人宽带IP

- 与小机房关联的IP地址

2. forfree原始IP查询59:59

1)服务特性

- 目标厂商:专门针对Cloudflare和Fastly等国外CDN厂商

- 收费机制:3元/次查询,仅成功查询扣费(查询zoro9.com和SP910未果不扣费)

- 账户体系:需充值F点使用(案例中充值30元得10000点)

2)风险控制

- 法律规避:刻意不提供国内CDN查询服务(如腾讯云、阿里云)

- 错误案例:查询mozilla.com得到119开头的IP(与邮件翻出的42.193.4.22不一致)

3)结果分析框架

- 可信度对比:

- 云服务IP(腾讯云产品) > 非标注IP(联通宽带)

- 备案匹配IP > 地域不符IP

- 综合判断:不能单纯依赖查询结果,需结合自主分析(案例中成都腾讯云IP更可信)

4)技术背景

- 安全机制:CDN通过节点轮换防御DDoS攻击

- 风险暴露:真实IP泄露会导致源站被直接攻击

- 商业逻辑:CDN按流量计费,用量越大成本越高

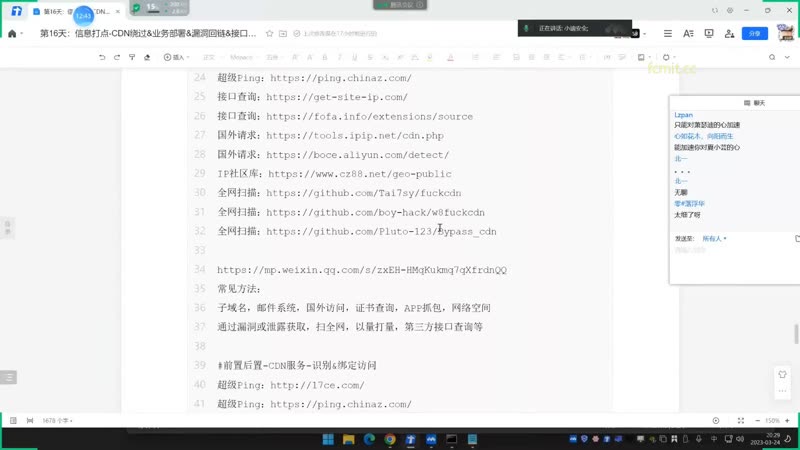

3. 全网扫描01:07:01

1)例题:全网扫描判断厂商01:08:24

- 判断加速厂商原理

- 地域匹配原则:国内域名优先使用国内加速厂商,国外域名使用国外厂商,这是基本匹配逻辑

- 检测方法:通过CNAME值检测确定CDN服务商,例如检测结果显示"服务厂商为阿里云"即表明使用阿里云CDN

- 常见厂商归属:

- 百度使用百度智能云

- QQ/微信使用腾讯云

- 淘宝/天猫使用阿里云

- 京东使用京东云

- 主流CDN厂商

- 头部厂商:阿里云、腾讯云等大型云服务商

- 其他厂商:

- 金山云

- 蓝盾/蓝汛

- 联通云

- 美团云

- 网宿科技

- 知道创宇

- IP库应用

- 核心工具:纯真IP数据库(社区免费版/商业收费版)

- 功能特点:

- IP查地区:根据IP地址查询所属地区

- 地区查IP:根据地区反向查找IP段(较罕见)

- 数据规模:示例中社区版包含53万条IP记录(2023年3月22日更新)

2)例题:全网扫描配置关键字01:13:40

- 扫描工具配置

- 常用工具:FuckCDN、BypassCDN、WPCDN等现成工具

- 基础配置:

- 端口设置:HTTPS用443,HTTP用80

- 线程数:默认5线程(可根据需要调整)

- 关键字选择:

- 优先选取网页标题中独特字符(如"恭喜")

- 多关键字可用逗号分隔(如"恭喜,创建")

- IP段筛选策略

- 精确筛选:

- 根据备案地区筛选对应区域IP

- 示例:阿里云杭州节点的IP段范围

- 效率优化:

- 小范围IP段(如/24网段约255个IP)扫描速度快

- 大范围IP段(如/16网段数万个IP)需更长时间

- 精确筛选:

- 扫描执行流程

- 端口扫描阶段:在目标IP段中扫描开放指定端口(80/443)的IP

- 内容验证阶段:对开放端口的IP访问并检查是否包含预设关键字

- 结果保存阶段:将同时满足端口开放和关键字匹配的IP保存为潜在真实目标

- 注意事项:

- 完整扫描可能耗时数天,需做好时间规划

- 信息收集越精确,扫描效率越高

- 免费工具存在功能限制,商业版数据更全面

3)全网扫描配置关键字并运行01:19:02

- 运行配置

- 启动命令:输入start后需要指定IP和端口,格式为IP:端口

- 配置验证:出现the config well work提示表示配置正确

- 主机IP示例:116.211.170.xx(实际操作中使用当前主机真实IP)

- 扫描过程

- 两阶段扫描:

- 先扫描目标IP段中所有开放80端口的服务器

- 从开放80端口的服务器中筛选包含特定关键字的响应

- 结果文件:最终生成result IP文件记录真实IP

- 扫描规模:

- 原始范围:6×25×25=39万个IP(耗时过长)

- 优化后:20×25=5000个IP(实际测试合理范围)

- 两阶段扫描:

- 关键字选择技巧

- 特殊性原则:应选择页面特有的关键字(如自定义标题"小的sc")

- 错误示范:避免使用通用关键字(如"恭喜"、"创建"等宝塔默认内容)

- 修改方法:通过修改网站标题增加特征值,提高识别准确率

- 工具对比

- Fuck CDN:

- 原理:基于IP访问+关键字筛选

- 局限:要求目标服务器支持IP直接访问

- Bypass CDN:

- 原理:基于子域名解析技术

- 特点:适用于IP访问受限的情况

- 注意事项:Bypass CDN需要预先准备子域名列表,实测中可能出现配置文件错误

- Fuck CDN:

- 常见问题处理

- 报错处理:工具运行中可能出现间歇性报错,但可能不影响最终结果

- 性能建议:大规模扫描应使用服务器运行(个人电脑性能有限)

- 结果验证:当结果过多时,应增加筛选条件或优化关键字组合

五、答疑01:32:18

1. C端扫描概念

- 定义: C端指对整个IP网段进行扫描,通常指

192.168.x.x192.168.x.x192.168.x.x

这类C类地址段 - 扫描范围: 从

111

到

255255255

的完整IP范围(如

192.168.1.1−192.168.1.255192.168.1.1-192.168.1.255192.168.1.1−192.168.1.255

) - 工具支持: Nmap等专业工具都支持C端扫描功能

2. IP地址分类

- 分类标准: 根据子网掩码划分A/B/C类地址

- 典型示例:

- C类地址示例:

192.168.1.0/24192.168.1.0/24192.168.1.0/24 - 扫描范围:

192.168.1.1−192.168.1.254192.168.1.1-192.168.1.254192.168.1.1−192.168.1.254

- C类地址示例:

- 专业背景: 属于网络工程基础知识,涉及子网划分概念

3. 扫描结果分析

- 开放端口: 通过扫描可发现网段内开放的端口(如80端口表示存在Web服务)

- 域名反查:

- 对开放80端口的IP可进行域名反查

- 若无域名解析记录则为纯IP站点

- 实际案例:

- 示例IP:

10.0.0.8510.0.0.8510.0.0.85 - 若绑定80端口且能反查到域名(如"haoduowen.com")则确认网站存在

- 示例IP:

4. 网络安全演变

- 历史技术:

- 旁站渗透:通过同一服务器上的其他站点获取权限

- C端渗透:利用同网段设备进行横向移动

- 现状变化:

- 现代防护体系(CDN/WAF)使传统手段失效

- 虚拟主机被云服务替代,架构安全性提升

- 适用场景: 目前仅内网渗透中可能用到C端概念

5. 技术工具说明

- 反查接口:

- 不同接口查询结果可能存在差异

- 需尝试多个反查接口确保准确性

- 扫描建议:

- 快速扫描模式适合初步探测

- 专业扫描需结合具体需求调整参数

六、知识小结

| 知识点 | 核心内容 | 技术要点 | 难度系数 |

| CDN基础概念 | CDN服务原理与影响分析 | 缓存节点与真实IP差异导致信息收集偏差 | ★★☆☆☆ |

| CDN识别方法 | 多节点IP检测技术 | 使用17ce/ping.chinaz等平台检测多地解析IP | ★★★☆☆ |

| 子域名探测法 | 利用未加速子域名寻找真实IP | 主站CDN配置范围验证与Hosts绑定测试 | ★★★★☆ |

| 主动漏洞探测 | SSRF漏洞利用原理 | 通过服务器外连行为暴露真实IP | ★★★★★ |

| 遗留文件分析 | PHPINFO等调试文件信息泄露 | 服务器环境变量中的内网IP暴露风险 | ★★★☆☆ |

| 邮件系统溯源 | 邮件头分析与发件服务器验证 | 企业邮局系统通常未配置CDN | ★★★★☆ |

| 全网扫描技术 | FuckCDN工具链使用 | IP段筛选->端口扫描->特征匹配工作流 | ★★★★★ |

| 国内外CDN厂商 | 阿里云/腾讯云/Cloudflare等 | 厂商特征识别与IP库关联分析 | ★★☆☆☆ |

| 真实IP验证方法 | 多源交叉验证策略 | 备案信息/服务商特征/历史解析记录比对 | ★★★★☆ |

| C段扫描技术 | 同网段资产关联分析 | Nmap扫描与反域名查询技术 | ★★★☆☆ |