AI 驱动的安卓恶意软件新时代:ESET 揭秘 PromptSpy 如何实时调用 Google Gemini 实现持久化与远程控制

2026 年 2 月 19 日,全球知名网络安全公司 ESET 发布重磅研究报告,首次曝光了一款革命性的安卓恶意软件------PromptSpy 。这是已知首个在运行时(Runtime) 直接集成生成式 AI 的安卓威胁家族。它不再像以往恶意软件那样依赖预先写死的代码或简单 AI 生成诈骗文案,而是实时调用 Google Gemini 模型,让恶意行为"边跑边思考、边适应"。

Google Gemini

IT之家注 :Runtime 指软件实际在设备上运行的阶段。本文中,PromptSpy 在感染手机后,实时连接 Gemini AI 进行屏幕分析和决策,而不是出厂时就把所有逻辑硬编码。

从 VNCSpy 到 PromptSpy:短短一个月的技术跃进

根据 ESET 遥测和 VirusTotal 数据:

- 2026 年 1 月 13 日,首款基础版 VNCSpy 从香港上传(3 个样本)。

- 2026 年 2 月 10 日,进阶版 PromptSpy 从阿根廷上传(4 个样本)。

PromptSpy 是 VNCSpy 的"AI 升级版",核心目的只有一个:解决安卓设备"持久化"难题。不同品牌(三星、华为、小米等)的"最近任务"列表锁定(Pin)逻辑差异极大,传统硬编码脚本难以通用。PromptSpy 用 AI 完美破解了这一难题,实现了跨设备、跨 ROM、跨 UI 布局的自适应持久化。

核心技术拆解:视觉分析 + AI 决策 + 无障碍执行闭环

PromptSpy 的 AI 集成极其精巧:

- 通过安卓无障碍服务(Accessibility Service)获取当前屏幕的 完整 XML 布局树(包含所有 UI 元素类型、文本、bounds 坐标)。

- 将 XML + 预定义自然语言 Prompt 一同发送给 Google Gemini。

- Gemini 分析后返回 JSON 格式的操作指令 (action_type、坐标、状态等)。

- 恶意软件通过 Accessibility Service 执行点击/长按/滑动,循环反馈,直到 Gemini 确认"任务完成"(如检测到锁图标)。

典型 Gemini 返回 JSON 示例(简化):

JSON

{

"status": "IN_PROGRESS",

"reasoning": "屏幕显示 MorganArg 应用卡片,需长按锁定...",

"action_type": "LONG_CLICK",

"x": 586,

"y": 1126

}这个反馈循环让 PromptSpy 能适应任意设备布局,甚至系统版本更新后依然有效------传统恶意软件根本做不到。

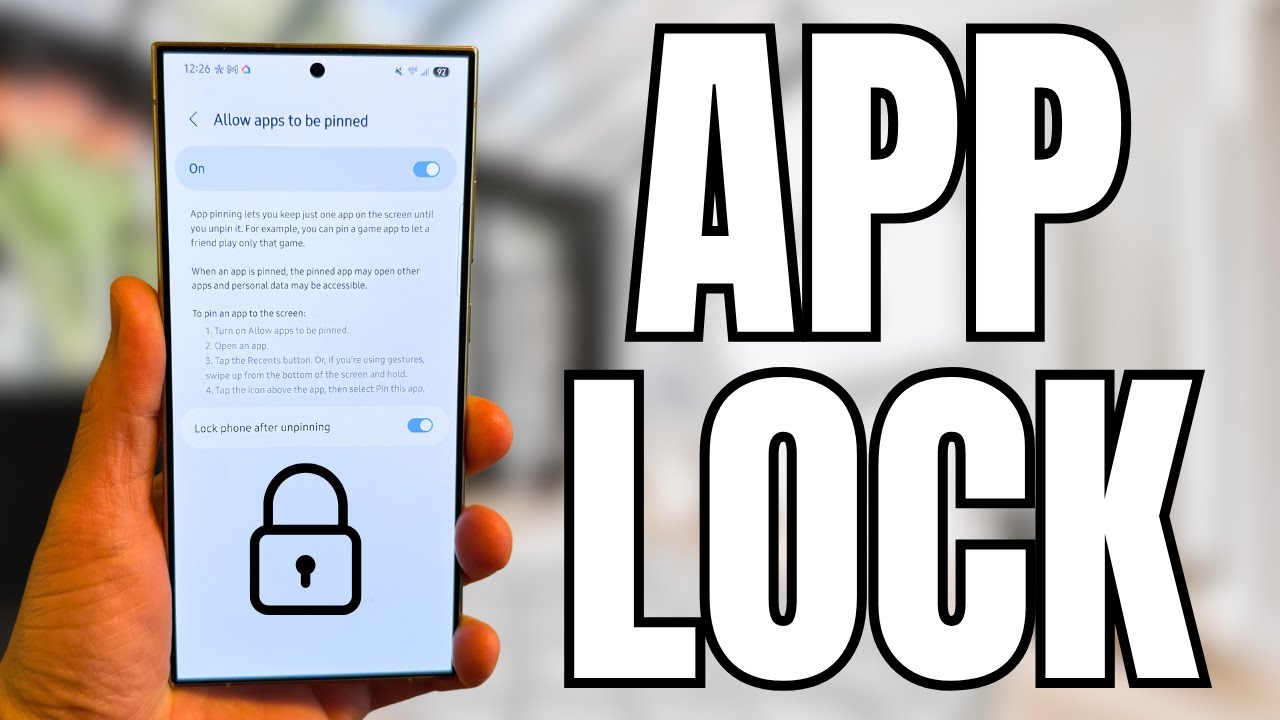

Incredible Samsung Update Could Enable This Feature Galaxy Users Desire

最近任务列表锁定成功示意 (左:未锁定;右:已锁定,出现小锁图标)

内置 VNC 模块:感染即完全远程接管

一旦用户授予无障碍权限,PromptSpy 立即部署内置 VNC 模块 。攻击者通过硬编码 C&;C 服务器(54.67.2.84,AES 加密通信)实现:

- 实时查看并操作屏幕(点击、滑动、输入)

- 上传已安装应用列表

- 窃取锁屏 PIN/密码

- 录制解锁图案视频

- 按需截屏 + 指定 App 录屏 + 用户手势记录

受害者隐私将彻底暴露,设备变成攻击者的"远程傀儡"。

Vultur, with a V for VNC

VNC 远程控制示意:攻击者像本地操作一样控制受害者手机

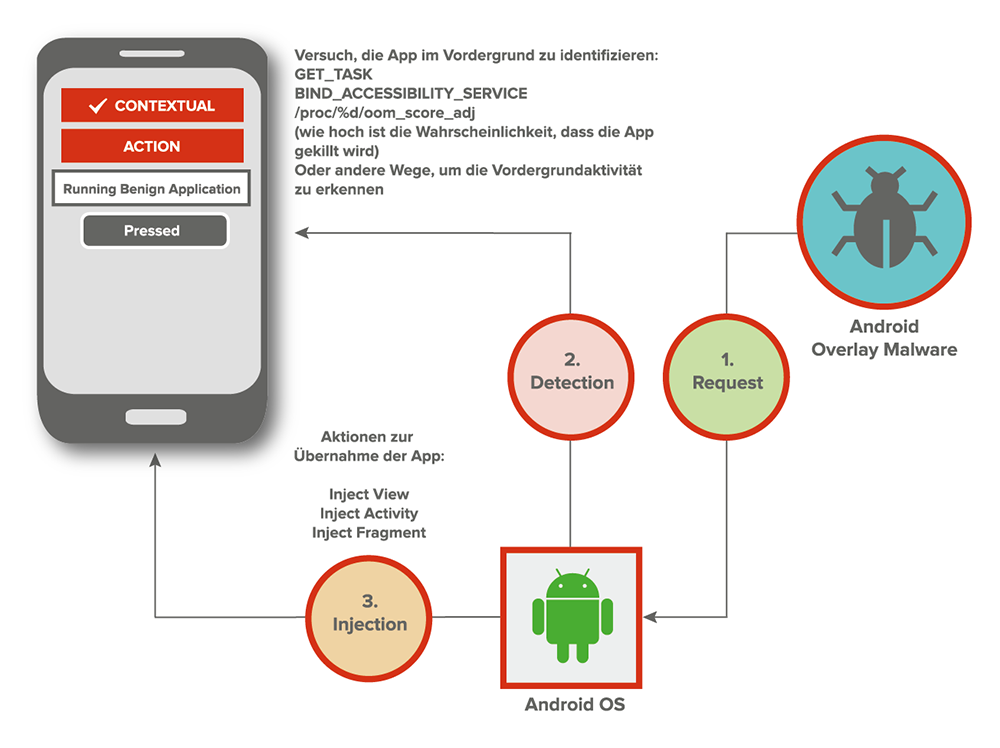

狡猾的反卸载防御:隐形覆盖层攻击

PromptSpy 还设计了"隐形按钮"防御机制:

- 当检测到用户进入设置 → 尝试卸载/停止/关闭无障碍服务时,

- 恶意软件在"停止""结束""清除""卸载"等系统按钮上方生成透明矩形覆盖层 。

- 用户以为点到了真实按钮,实际点击的是无效隐形图层,操作失败。

研究人员调试模式下可视化显示,这些红色矩形精准覆盖敏感按钮。

Mobile overlay attacks on Android - IKARUS Security Software

隐形覆盖层攻击原理图(实际运行时完全透明)

ESET 建议:必须重启进入安卓安全模式(长按电源键 → 长按"关机" → 选择"安全模式"),此时第三方应用被禁用,才能正常卸载。

What Is Safe Mode on Android? | How to Turn it Off & On

安卓安全模式启动界面

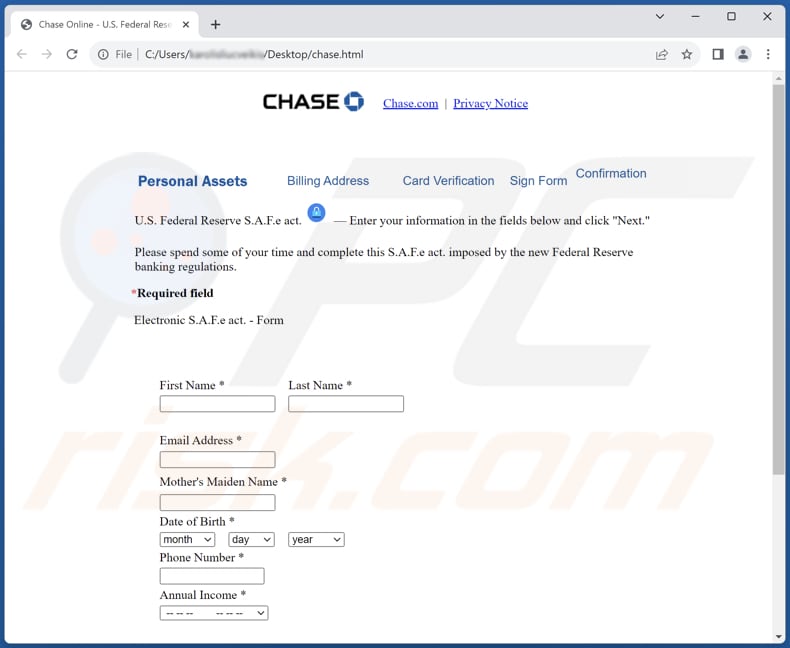

传播方式:伪装摩根大通的钓鱼网站

PromptSpy 从未上架 Google Play,仅通过专用分发域名 mgardownload[.]com 传播。Dropper 会打开伪装成 摩根大通银行(JPMorgan Chase) 的钓鱼页面(m-mgarg[.]com),品牌为"MorganArg ",以西班牙语针对阿根廷用户。配套的钓鱼木马还会伪装"更新"诱导安装。

JPMorgan Chase Online Security Department Email Scam - Removal and recovery steps (updated)

典型银行钓鱼页面示例(伪装 Chase)

代码中存在简体中文调试字符串,暗示开发者可能来自中文环境。目前 ESET 未在遥测中观察到大规模感染,但分发域名的存在表明已进入实际攻击阶段。

防护建议与行业启示

- 开启 Google Play Protect(默认已开)

- 谨慎授予"无障碍服务"权限(仅限可信应用)

- 定期检查"最近任务"列表是否异常锁定应用

- 发现可疑行为立即进入安全模式卸载

- 使用 ESET Mobile Security 等专业防护软件

PromptSpy 标志着安卓威胁进入"AI 原生时代"。正如 ESET 研究员 Lukáš Štefanko 所言:

"通过让生成式 AI 解读屏幕元素并决定交互方式,恶意软件能适应几乎任何设备、屏幕尺寸或 UI 布局......这不是科幻,而是已经发生的现实。"

它不再是简单的键盘记录器或银行木马,而是会"思考"的智能威胁。未来,攻击者可能进一步让 AI 动态生成 Payload、优化 C&C 通信,甚至实现全链路自适应攻击。

AI 是双刃剑 :它让普通开发者也能打造高级持久化威胁,也提醒整个行业必须加速 AI 安全治理、加强 Accessibility 服务管控、推动运行时行为检测。

ESET 已将样本分享给 Google(作为 App Defense Alliance 合作伙伴),希望尽快完善防护。读者朋友们,保护好你的手机------在 AI 时代,恶意软件比以往任何时候都更"聪明"了。

(本文基于 ESET 官方报告《PromptSpy ushers in the era of Android threats using GenAI》优化改写,技术细节已尽可能丰富与准确。建议关注 ESET WeLiveSecurity 获取最新 IoC 与更新。)

参考图片来源 :Google 官方、Samsung、安卓开发者文档、ESET 研究插图、IKARUS Security 等公开资源。