文章目录

前言

见《汽车电子------产品标准规范汇总和梳理(信息安全)》

基本概念

道路车辆信息安全 cybersecurity 使资产受到充分保护,免受道路车辆相关项、其功能及其电气或电子组件的威胁场景的危害。

资产 asset 资产具有一个或多个信息安全属性,未达到要求时可能导致一个或多个危害场景。

攻击路径 attack path 为实现威胁场景的一组攻击活动。

相关项 item 在车辆层面实现一个功能的组件或组件集。如果一个系统在车辆层面实现了一个功能,它就可以成为一个相关项,否则就是一个组件。

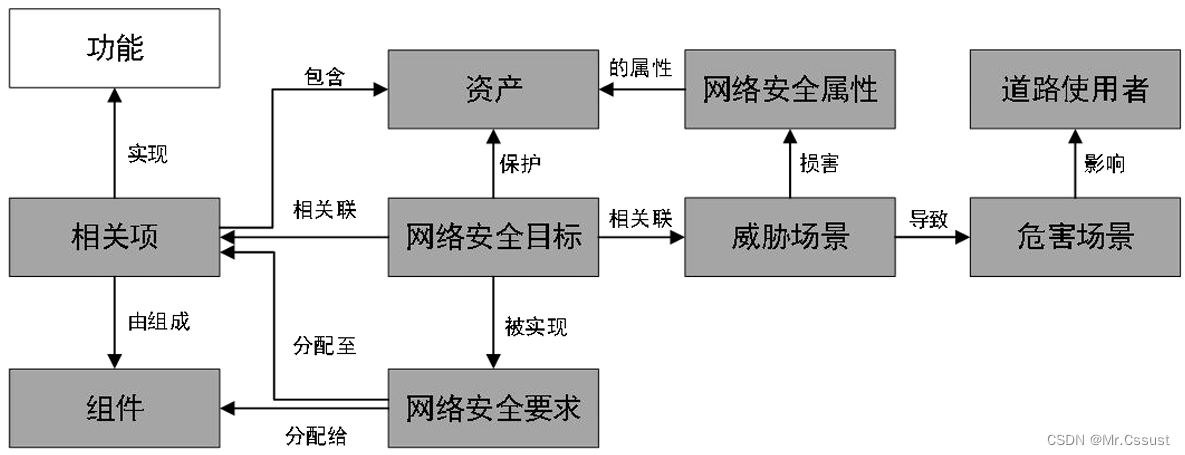

组件 component 逻辑上和技术上可分离的组成部分。功能、相关项、组件等术语之间的关系如下图所示:

信息安全评估

信息安全评估 cybersecurity assessment 信息安全状态的评价。

风险 risk 信息安全风险,道路车辆信息安全不确定性的影响,可用攻击可行性和影响表示。

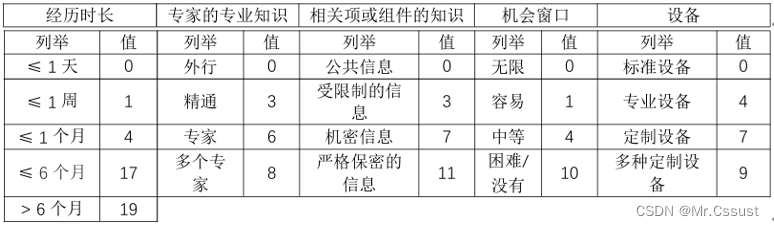

攻击可行性 attack feasibility 攻击路径的属性,描述成功执行相应攻击活动的难易度。基于攻击潜力的攻击可行性评级和相应描述如下表:

攻击潜力对应于所有参数的相加。攻击可行性映射关系如下:

危害 damage 涉及车辆或车辆功能并影响道路使用者的不良后果。

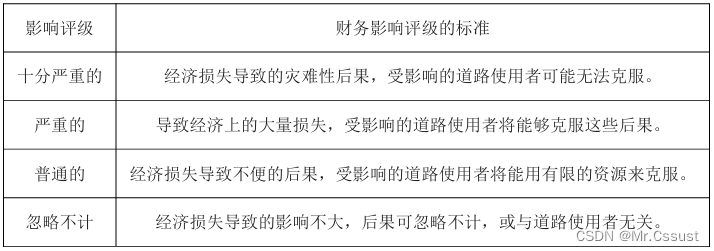

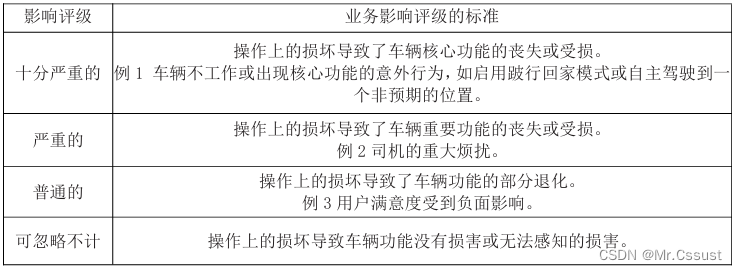

影响 impact 对危害的损害程度或物理伤害程度的估计。影响评级的标准,涉及安全、财务、业务运营和隐私的损害情况。

安全影响评级标准示例如下:

财务影响评级标准示例如下:

业务影响评级标准示例如下:

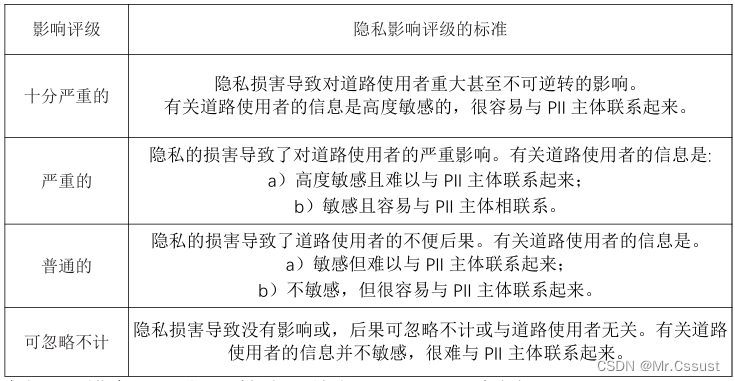

隐私影响评级标准示例如下:

组织级 信息安全审核、项目级信息安全评估和其他信息安全活动之间的关系如下图:

信息安全措施

信息安全目标 cybersecurity goal 与一个或多个威胁情景相关的概念级信息安全需求。

信息安全属性 cybersecurity property 值得保护的属性。属性包括保密性、完整性和/或可用性。

信息安全控制 cybersecurity control 改变风险的措施。

信息安全规范 cybersecurity specification 信息安全需求和相应的架构设计。

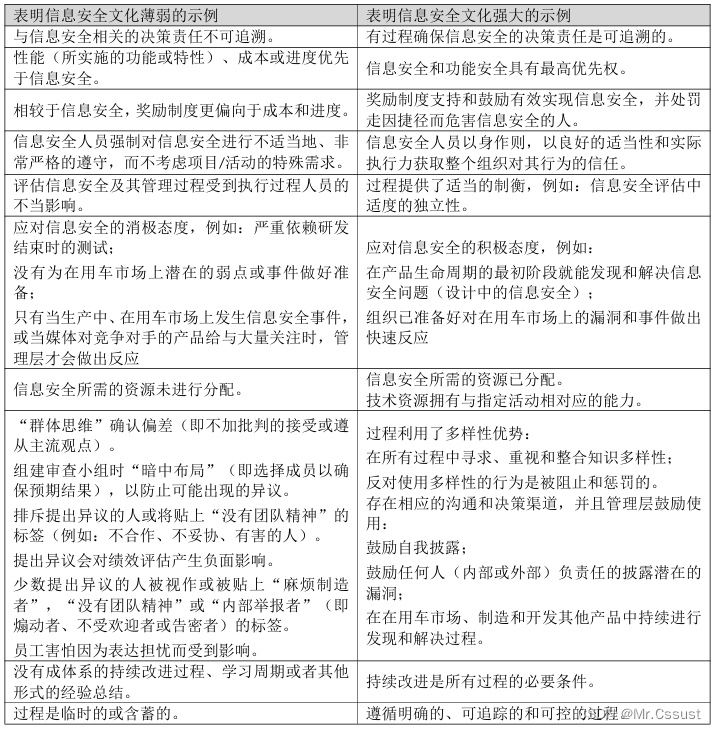

信息安全文化 cybersecurity culture 信息安全文化薄弱和强大的示例如下:

组织的信息安全管理 cybersecurity manage 为了实现信息安全工程,组织应建立并维护包括信息安全意识管理、能力管理和持续改进在内的信息安全治理和信息安全文化。这涉及到制定组织层面的规则和过程,需要支持信息安全的实施,包括资源的提供和信息安全过程与其他相关过程之间相互作用的管理;

信息安全计划 cybersecurity plan,项目中的信息安全计划应包括:a)活动的目标; b)对其他活动或信息的依赖; c)负责执行活动的人员; d)执行活动所需的资源; e)开始节点或终止节点以及预期持续时间; f)工作成果的标识。

信息安全支持 cybersecurity suport,又称分布式信息安全活动 distributed cybersecurity activities 相关项或组件的信息安全活动,其责任在客户和供应商之间分配。供应商应提供信息安全能力记录,来支持客户对供应商能力的评价。例如:在开发、后开发、治理、质量和传统信息安全等方面的信 息安全最佳实践

持续的信息安全活动,持续的信息安全活动可以在全生命周期的每一个阶段进行,也可以在项目之外进行。漏洞管理跟踪并监督相关项和组件中的漏洞处理,直至信息安全支持结束。

研发环节的信息安全,定义的信息安全需求应分配给架构设计的组件,指定组件开发后确保信息安全的程序,正确集成和启动信息安全控制的程序,以及在整个生产过程中维护信息安全的程序。适用于信息安全的设计、建模或编程语言的标准,应包含在设计、建模和编码指南或开发环境中。应采用已确立且可信的设计和实施原则,以避免或尽量减少引入弱点。应验证定义的信息安全规范以确保完整性、正确性以及与更高层级抽象架构的信息安 全规范的一致性。

生产环节的信息安全,落实后开发阶段的信息安全需求;防止在生产过程中引入新的漏洞。应制定生产控制计划,以满足后开发阶段的信息安全需求。生产控制计划应包括:在生产阶段防止未授权改动的信息安全控制,例如:可以防止对运行软件的生产服务器进行物理访问的物理控制,或者可以运用密码学技术和/或访问控制的逻辑控制。

运行和维护环节的信息安全,对于每个信息安全事件,应制定信息安全事件响应计划,确定并实施信息安全事件的补救措施。包括沟通计划、补救措施的责任分配、记录与信息安全事件有关的新信息安全情报的程序、关闭信息安全事件响应的标准。在生产后的相关项或组件的更新期间和更新后保持信息安全,直到其信息安全支持结束。

信息安全保障级别(CAL),可用于规定和传达一套保障要求, 其严格程度可确保相关项或组件的资产得到充分保护。CAL的示例等级和预期严格程度之间的关系如下表:

测试验证

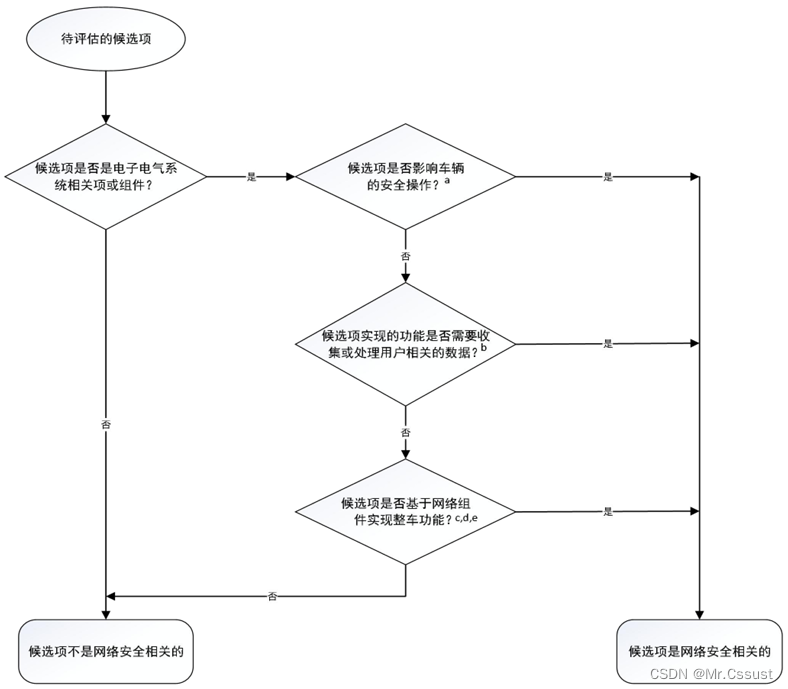

确定一个相关项或组件是否与信息安全相关的方法示例如下:

验证 verification 通过提供客观证据确认是否满足特定要求。

确认 validation 通过提供客观证据以证明相关项的信息安全目标是否充分并已实现。确定不存在不合理的风险。

弱点 weakness 可导致非预期行为的缺陷或特征。例如:缺少需求或规范;架构或设计缺陷、包括安全协议的不正确设计;实现的弱点,包括硬件和软件的缺陷, 安全协议的不正确的实现;操作过程或程序有缺陷,包括操作不当和用户培训不足;使用过时或弃用的功能,包括加密算法等。

应执行测试以确认组件中剩余的未识别弱点和漏洞已最小化。测试方法 可以包括:功能测试;漏洞扫描;模糊测试;渗透测试。渗透测试 penetration testing 模拟实际攻击的信息安全测试,用以识别破坏信息安全目标的方法。

参考文献

cpp

GB/T XXXX---XXXX(ISO/SAE 21434:2021) 道路车辆 信息安全工程