升级前先多开几个ssh窗口或者打开telnet,因为升级ssh可能会导致ssh无法登录

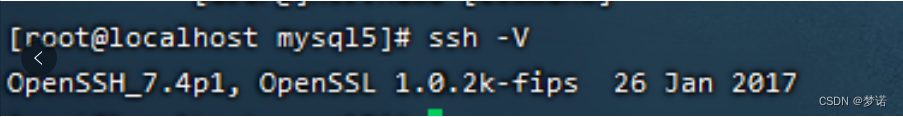

一、查看当前版本

ssh -V

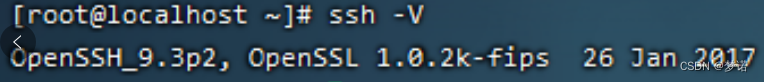

升级后的版本

二、开始升级OpenSSH

1.备份配置文件

bash

cd /etc/ssh

cp sshd_config{,.bak}

cd /etc/pam.d

cp sshd{,.bak}2.下载OpenSSH

bash

https://mirrors.aliyun.com/openssh/portable/openssh-9.3p2.tar.gz?spm=a2c6h.25603864.0.0.36ab3bf96vJxzA3.安装依赖软件包

bash

yum -y install gcc gcc-c++ zlib-devel openssl-devel pam-devel4.卸载旧版本,编译安装新版本OpenSSH

bash

tar -xf openssh-9.3p2.tar.gz -C /usr/src

cd /usr/src/openssh-9.3p2

# 在此之前,确保安装了pam,没安就执行 =》 yum install pam-devel

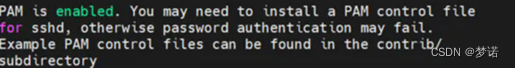

./configure --prefix=/usr --sysconfdir=/etc/ssh --with-zlib --with-pam执行结束会看到"PAM is enabled"

bash

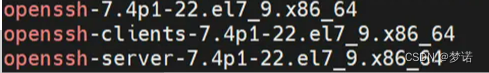

rpm -qa | grep openssh

bash

rpm -e --nodeps `rpm -qa | grep openssh`

make && make install

bash

echo $?

此次升级OpenSSH,并没有同时升级OpenSSL。

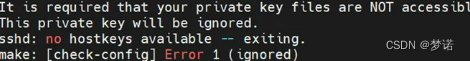

5.修改文件权限

bash

# 修改文件权限

chmod 600 /etc/ssh/ssh_host_rsa_key /etc/ssh/ssh_host_ecdsa_key /etc/ssh/ssh_host_ed25519_key

# 复制配置文件并授权

cp -a contrib/redhat/sshd.init /etc/init.d/sshd

chmod u+x /etc/init.d/sshd

# 还原之前备份的配置文件

cd /etc/ssh

cp -rap sshd_config.bak sshd_config

cd /etc/pam.d

cp -rap sshd.bak sshd

# 允许root用户远程登录

sed -i 's/#PermitRootLogin yes/PermitRootLogin yes/g' /etc/ssh/sshd_config

# 设置开机自启

chkconfig --add sshd

chkconfig sshd on

chkconfig --list6.重启并验证ssh是否升级成功

bash

# 重启SSH

systemctl restart sshd

# 版本验证

ssh -V三、可能出现的问题

1.ssh无论是root还是普通用户都无法登录,登录1秒后被弹出

一般是selinux策略有问题,可以先查看selinux状态

bash

sestatus如果是严格模式(Enforcing),可以先切换成宽松模式

bash

setenforce 0然后再去试试是否可以登录ssh了,如果可以,那就是selinux策略问题,按最下面的解决方法处理。

按解决方法处理完后还原成严格模式,再试试在严格模式下是否能ssh登录,如果可以,那就解决了

bash

setenforce Enforcing解决方法

bash

# 安装工具(如果还未安装)

yum install policycoreutils selinux-policy-devel -y

# 生成策略模块(会在当前目录生成mypol.te和mypol.pp两个文件)

ausearch -m avc -ts recent | audit2allow -M mypol

# 加载策略模块

semodule -i mypol.pp

# 将策略模块设置为持久化(开机自启)

semodule -e mypol

# 重启后可使用此来查看此策略模块是否加载成功,如果成功,上面的文件叫mypol,就有一个mypol模块

semodule -l2.sftp无法使用

bash

# vim /etc/ssh/sshd_config

Subsystem sftp /usr/libexec/openssh/sftp-server

修改为:

Subsystem sftp internal-sftp

# systemctl restart sshd