一头等保加固测评的牛马,需要能做到一下午测评n个服务器

接下来就讲讲如何当一头xxxxxxxxx===》严肃的等保测评加固的经验分享(

一、window等保

首先你要自己按着教程在虚拟机做过一遍(win2012和win2008都做过一遍,大概windows的服务器就这俩)

(win2008)

(win2012)

win+r主要命令:netplwiz,lusrmgr.msc,secpol.msc,eventvwr.msc,gpedit.msc,services.msc cmd: netstat -an,net share,firewall.cpl,appwiz.cpl

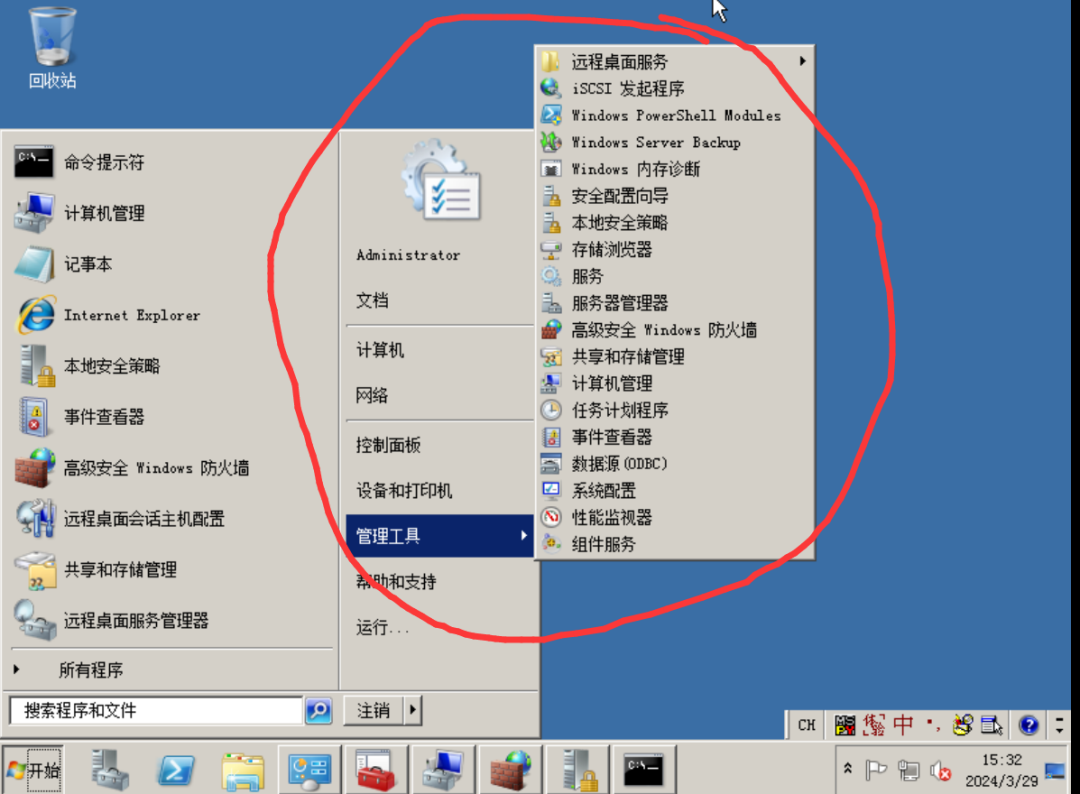

当然也可以不记,我们windows干嘛要输命令,直接在管理工具这里操作就好:

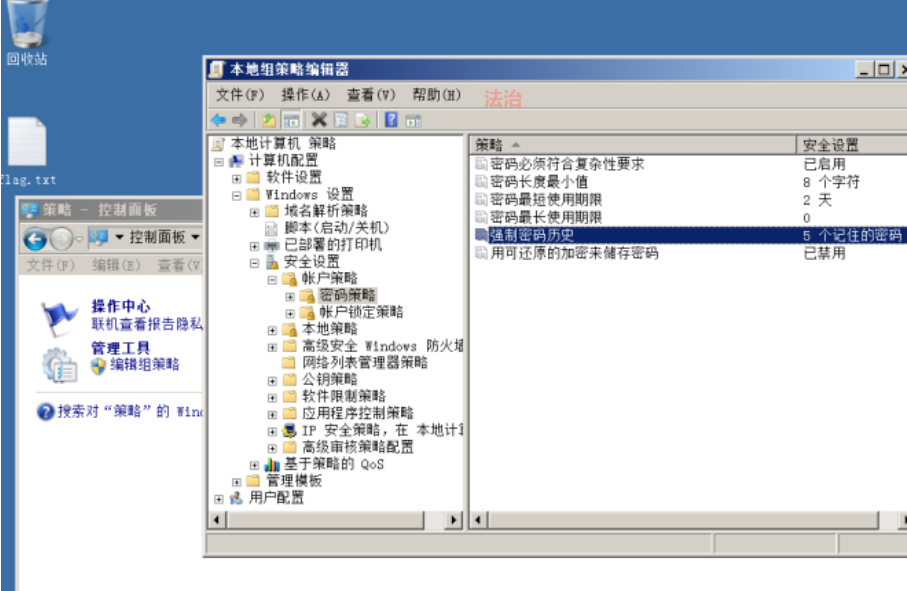

1、应对登录的用户进行身份标识和鉴别,身份标识具有唯一性,身份鉴别信息具有复杂度要求并定期更换:管理工具-本地安全策略-账户策略-密码策略

【建议配置口令的复杂度策略及有效期策略,防止口令被轻易破解(建议口令长度不小于8位,至少包含小写字母、大写字母、数字、特殊符号中的3种,口令有效期不超过90天)】

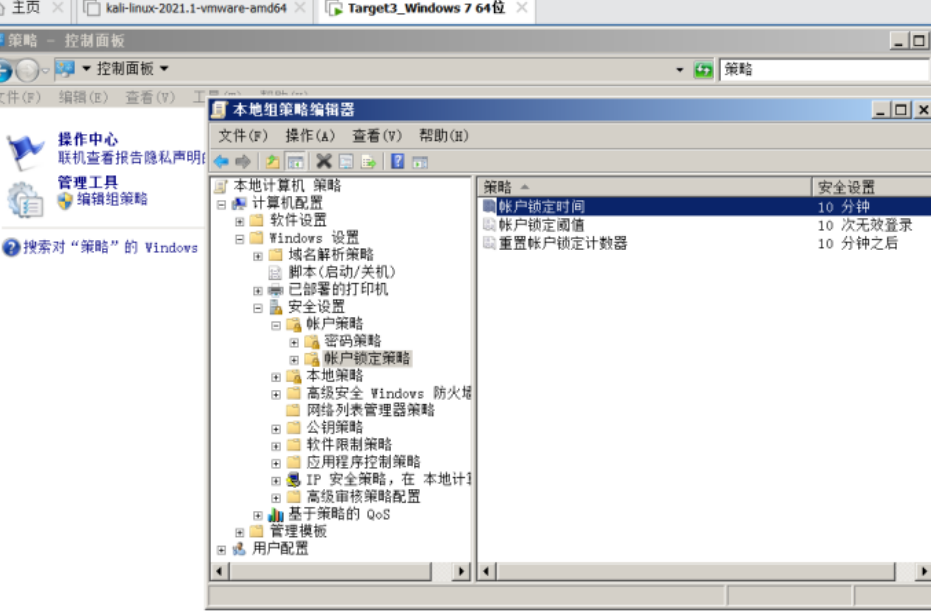

2、应具有登录失败处理功能,配置并启用结束会话、限制非法登录次数和当登录连接超时自动退出等相关措施;就在密码策略的下面就有锁定策略

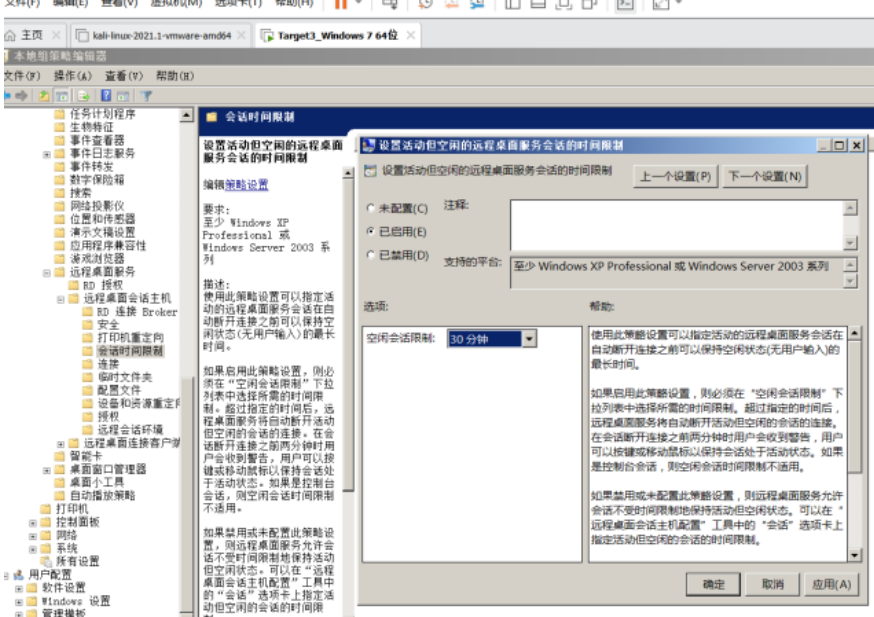

连接超时在这里配置:

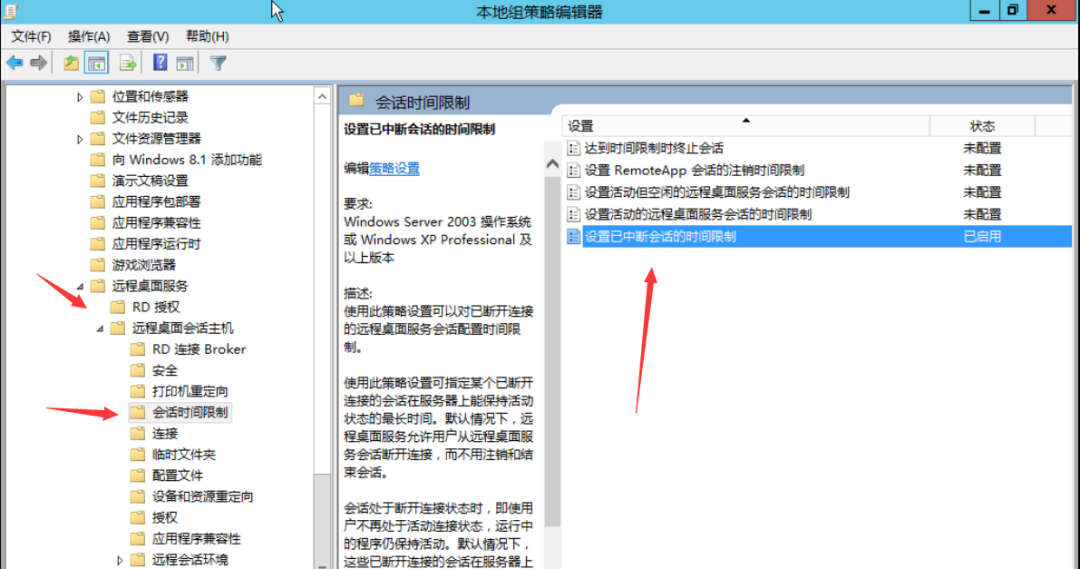

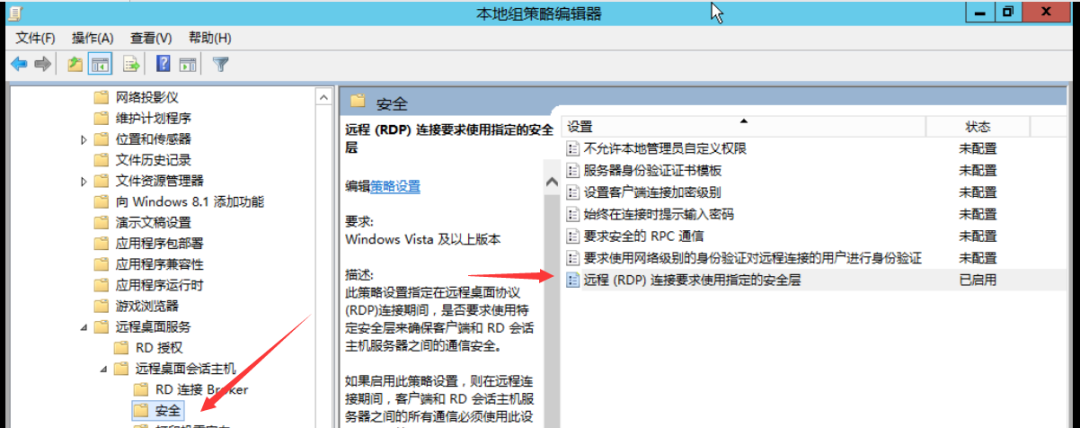

计算机配置---管理模板---windows组件---远程桌面服务---远程会话主机---安全

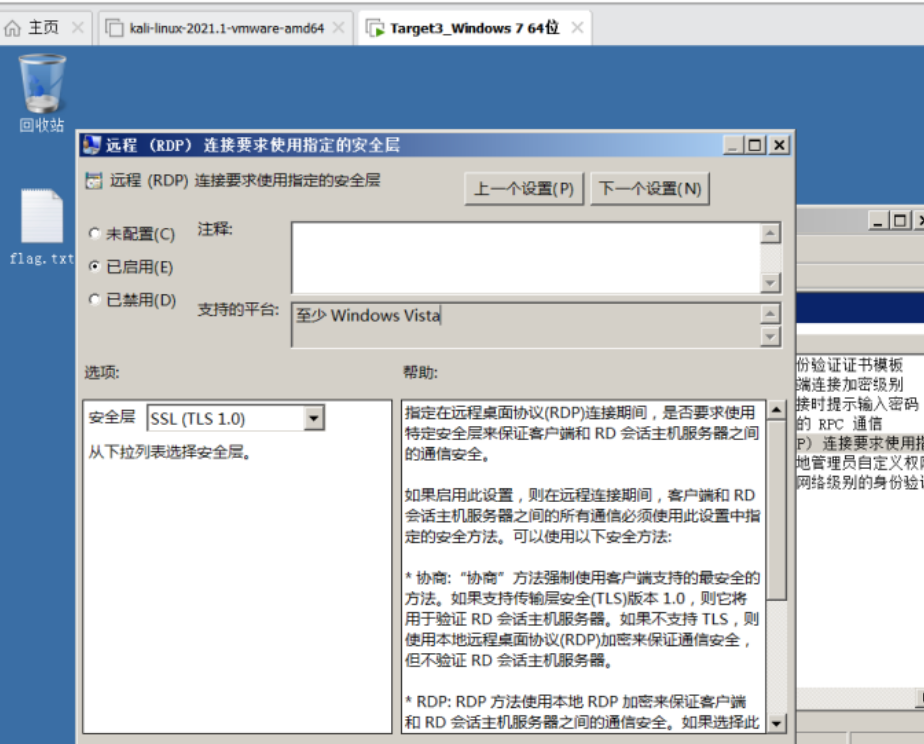

3、当进行远程管理时,应采取必要措施,防止鉴别信息在网络传输过程中被窃听;

其实就在连接超时的上面

运行---gpedit.msc---计算机配置---管理模板---windows组件---远程桌面服务---远程会话主机---安全,双击"远程(RDP)连接要求使用指定的安全层"

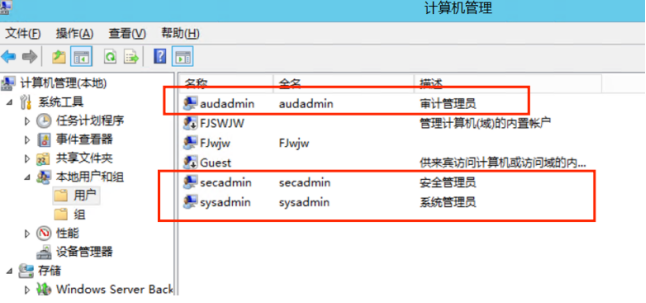

4、应对登录的用户分配账户和权限;(创建系统管理员、安全管理员、审计管理员)

只需要做两件事:重命名admin,三权分立

进入"计算机管理---本地用户和组---用户

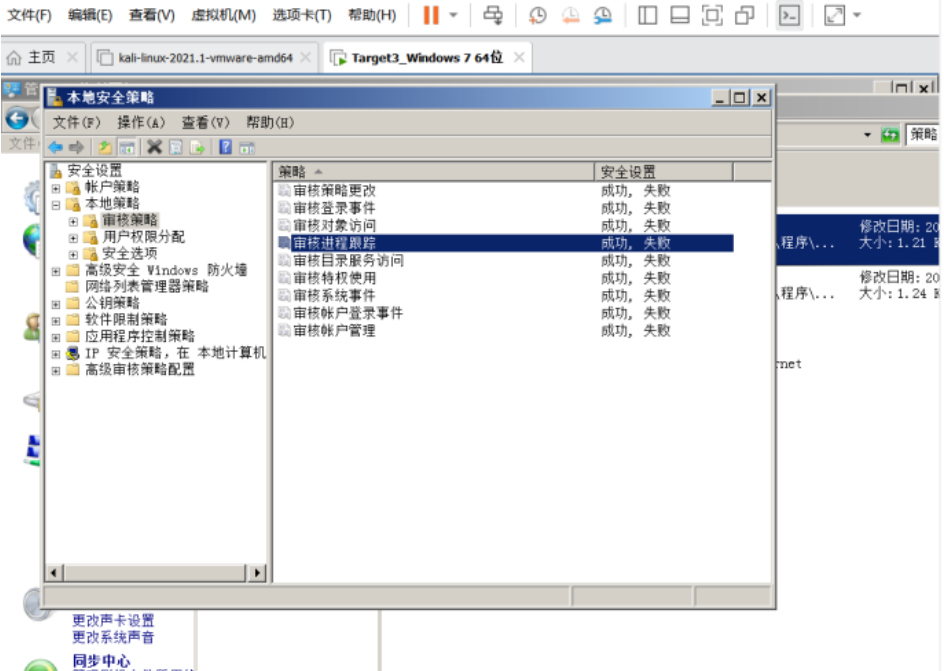

5、应启用安全审计功能,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计;管理工具-账户策略-本地策略-审核策略【配置密码的下面】

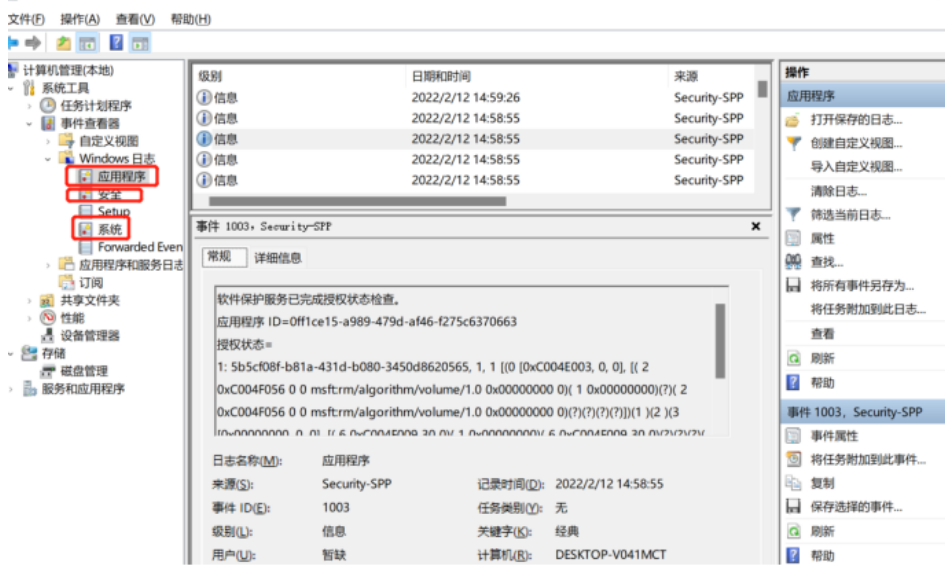

6、审计记录应包括事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息;右键"计算机"-管理-事件查看器-windows日志-应用程序/安全/系统

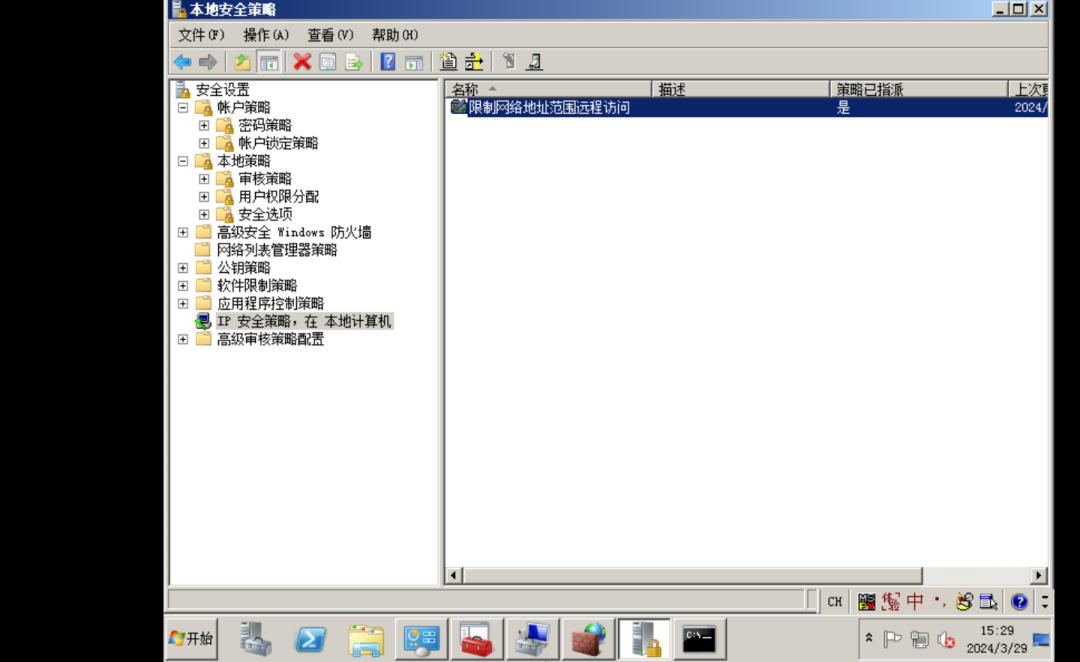

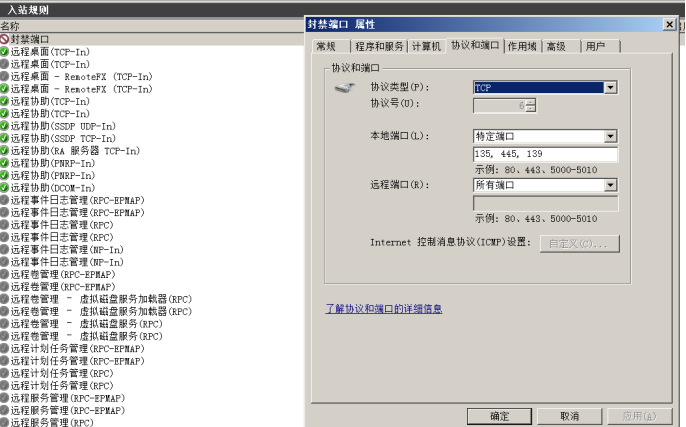

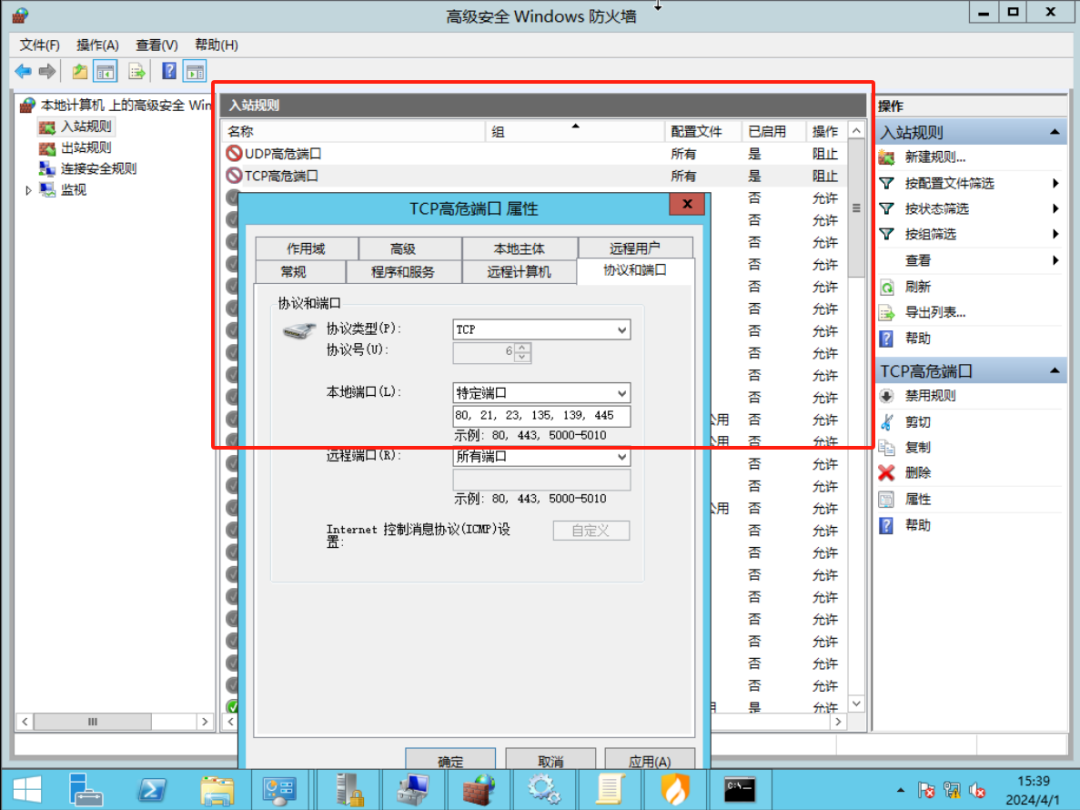

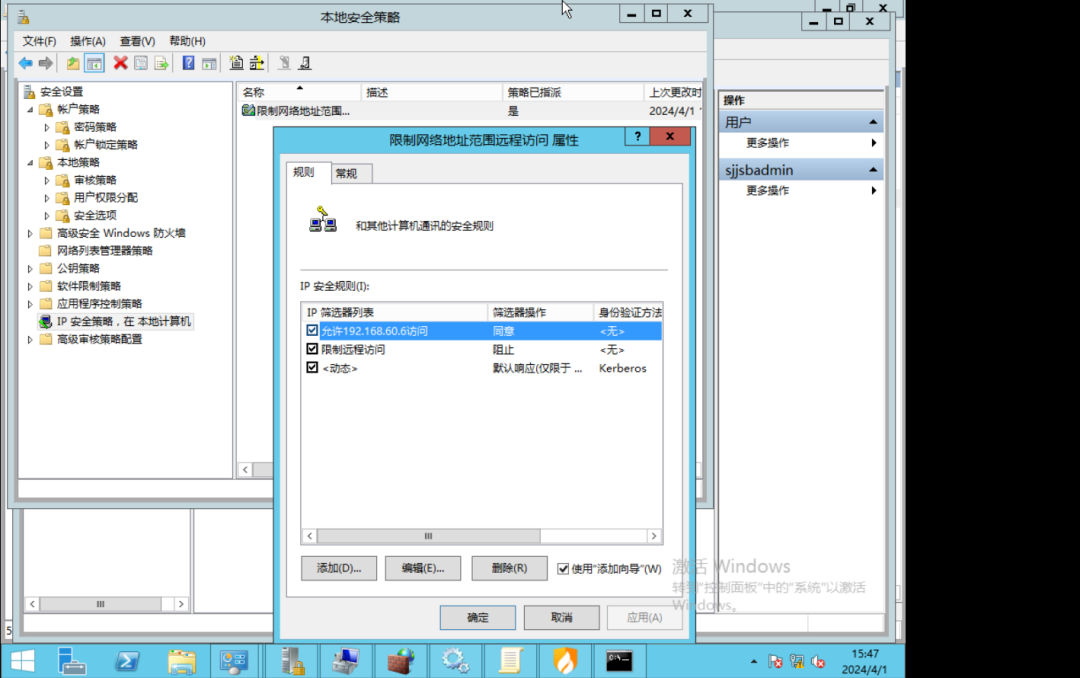

7、应关闭不需要的系统服务、默认共享和高危端口;在IP安全策略中建立阻断规则并分配启用,或在防火墙的出入站规则中进行阻断策略配置。(通过配置本机防火墙或组策略来关闭135、445、139等端口,且Windows关闭多余服务Print Spooler、Remote Registry、Task Scheduler、telephony和默认共享IPC$。)

控制面板-管理工具-账户策略-高级安全windows防火墙-入站规则/出站规则

and

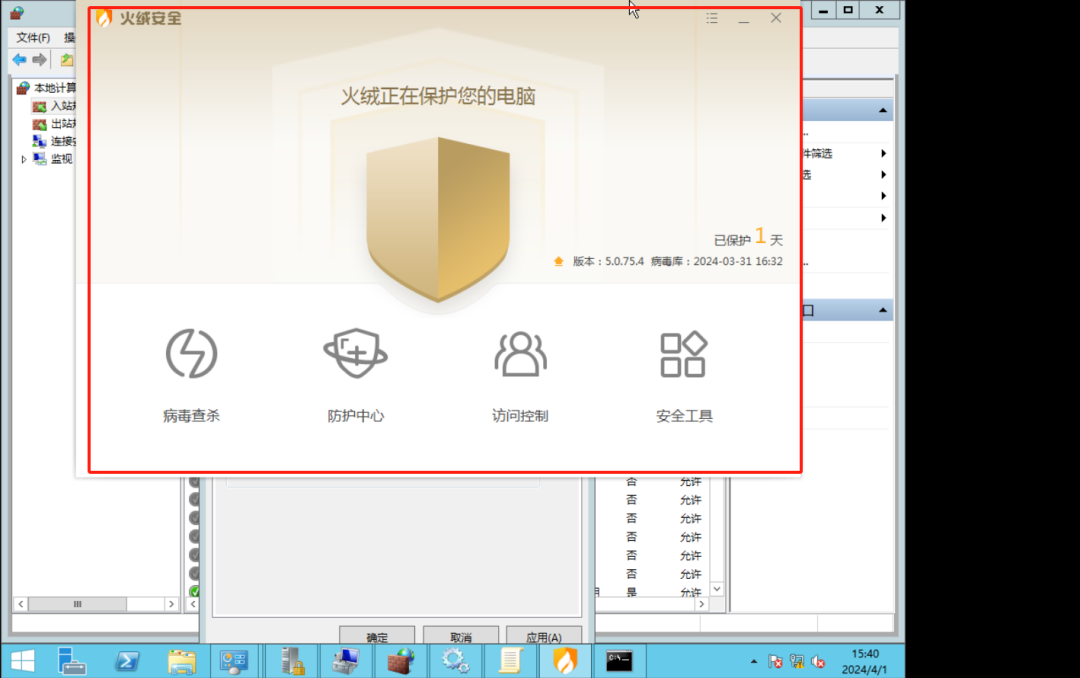

8、应能够检测到对重要节点进行入侵的行为,并在发生严重入侵事件时提供报警;

安装主机层入侵检查软件,安装的主机层检测软件要在

https://ispl.mps.gov.cn/ispl/jsp/common/ProductList_Public.jsp 里可查询到的。

火绒降风险即可,也最方便:

9、应采用免受恶意代码攻击的技术措施或主动免疫可信验证机制及时识别入侵和病毒行为,并将其有效阻断。

查看服务器是否安装杀毒软件

【同样火绒降风险】

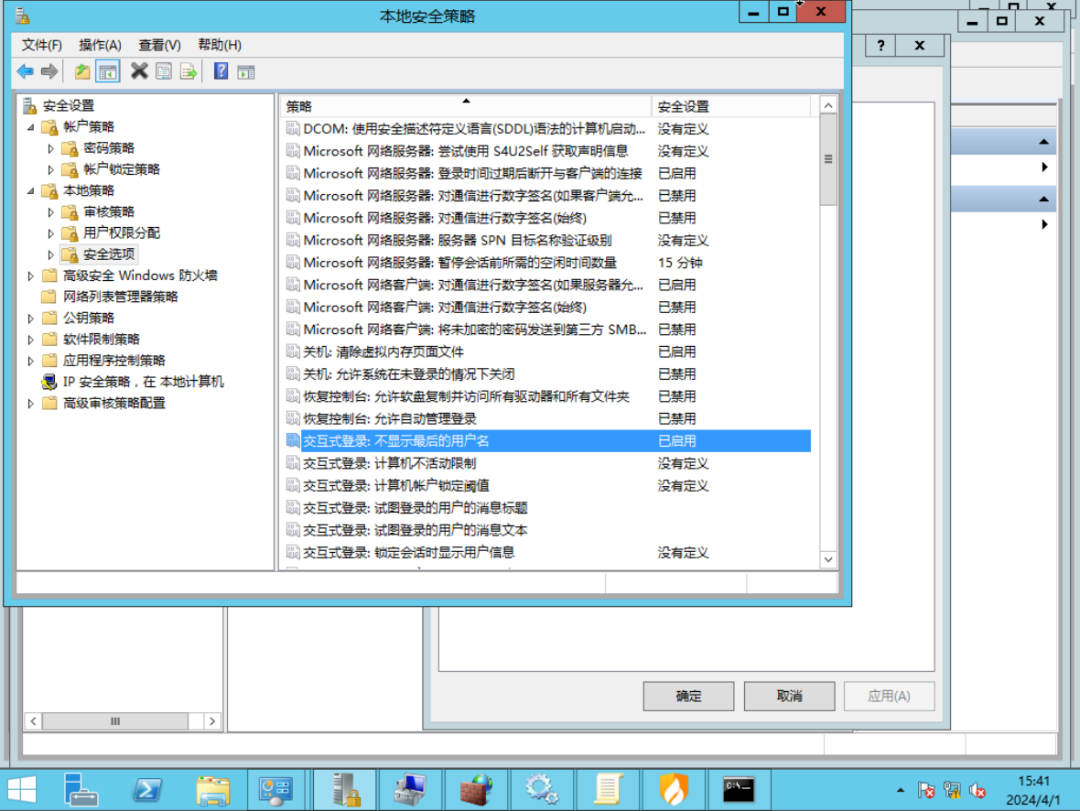

10、及时清理存放在系统中的用户鉴别信息,防止信息外泄,被黑客利用。

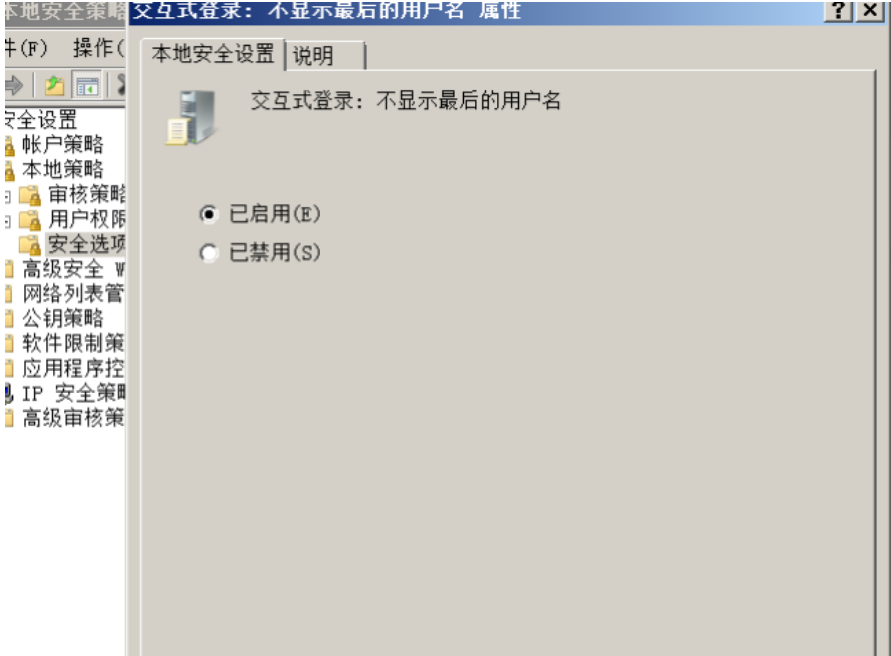

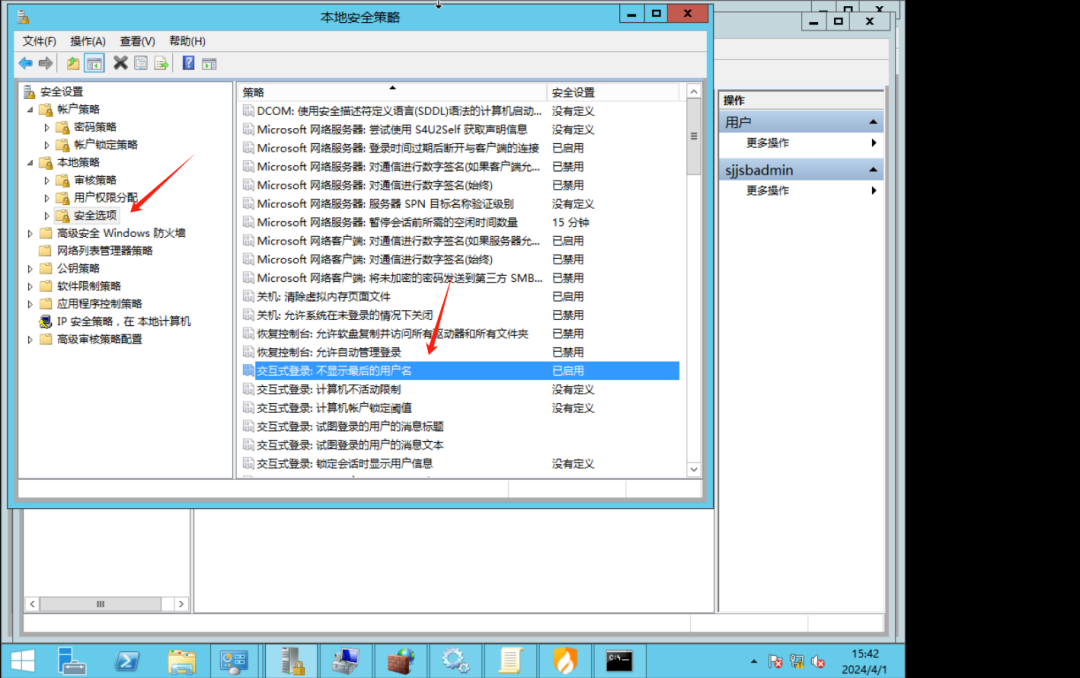

控制面板---管理工具---本地安全策略---本地策略---安全选项

"交互式登录:不显示最后的用户名" -选择"已启用"

11、及时清理存放在系统中的用户鉴别信息,防止信息外泄,被黑客利用

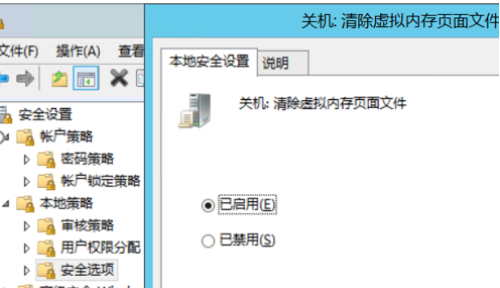

管理工具---本地安全策略---本地策略---安全选项:关机:清除虚拟内存页面文件

【其实就在配置密码策略的下面,所以配置完了话不要关闭,很多配置其实都是在一个页面】

12、设置屏保密码,提高服务器的安全性

控制面板---显示---更改屏幕保护程序

【在恢复时显示登陆屏幕一定要勾上,这才是最重要的】

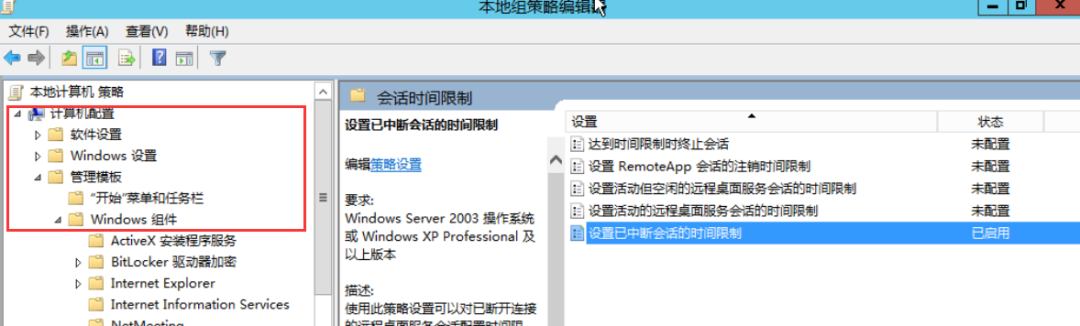

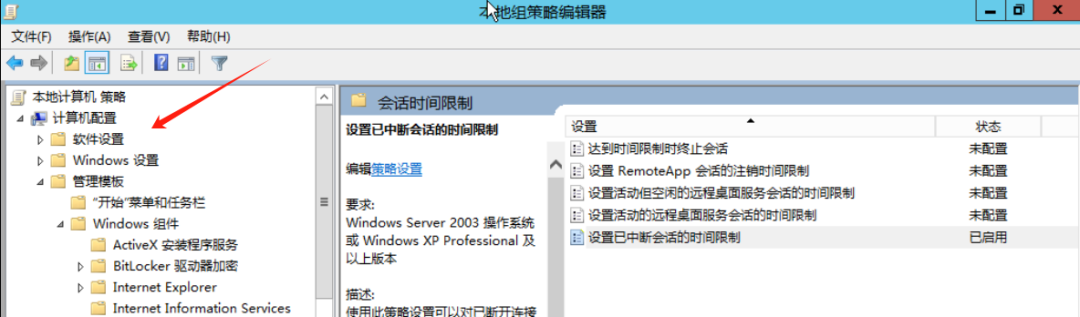

13、设置会话超时锁定功能,提高服务器的安全性。

运行---gpedit.msc---计算机配置---管理模版---Windows组件---远程桌面服务---远程桌面会话主机---会话时间限制---设置活动但空闲的远程桌面服务会话的时间限制

【这个页面前面也打开过】

大概就这些,还有一些东西大差不差,就是这几个页面,比如对远程连接的网络地址进行限制:

也是和密码策略配置在一个页面,所以开局直接全部把这些打开,然后做起来就很快了。

二、Linux服务器三级等保要求

Linux操作常用命令: cat看文件,vi vim打开编辑文件,"S/i"为修改命令,修改完毕"ESC"退出修改,然后再按":wq"进行保存。

大致都是centos7、redhat7,linux系统命令大差不差,做一遍后整理到记事本上,忘了命令就对着敲即可:

我的记录仅供参考,因为写的比较简略,自己看得懂别人不一定,所以还得自己做一遍自己整理

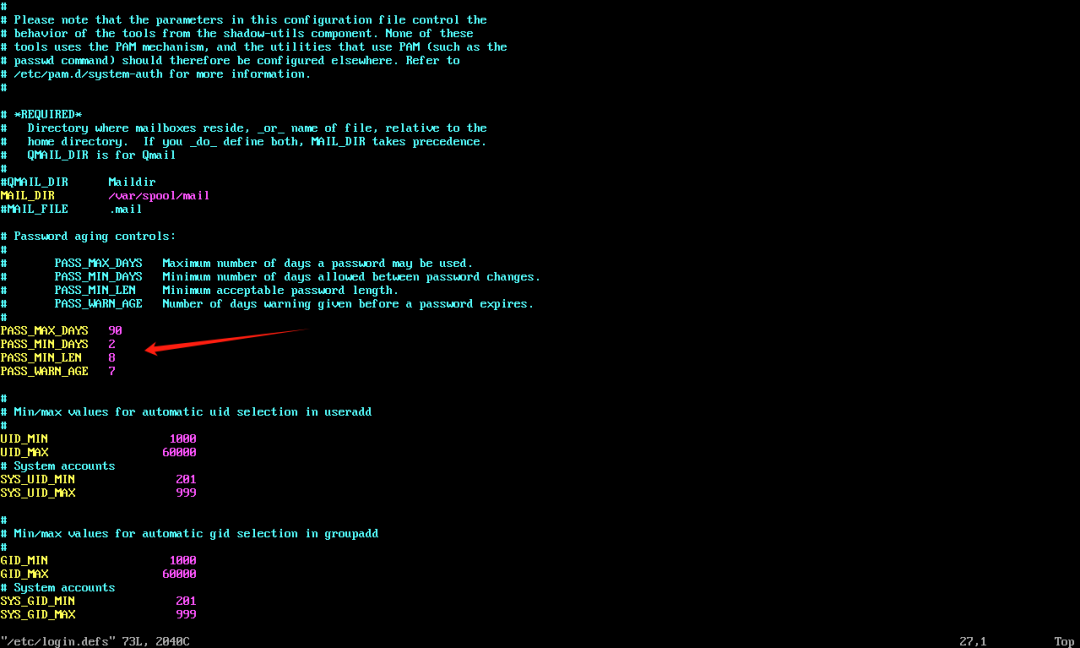

1.密码周期: vim /etc/login.defs max_days:90 mindays:2 minlen:8 warnage:7

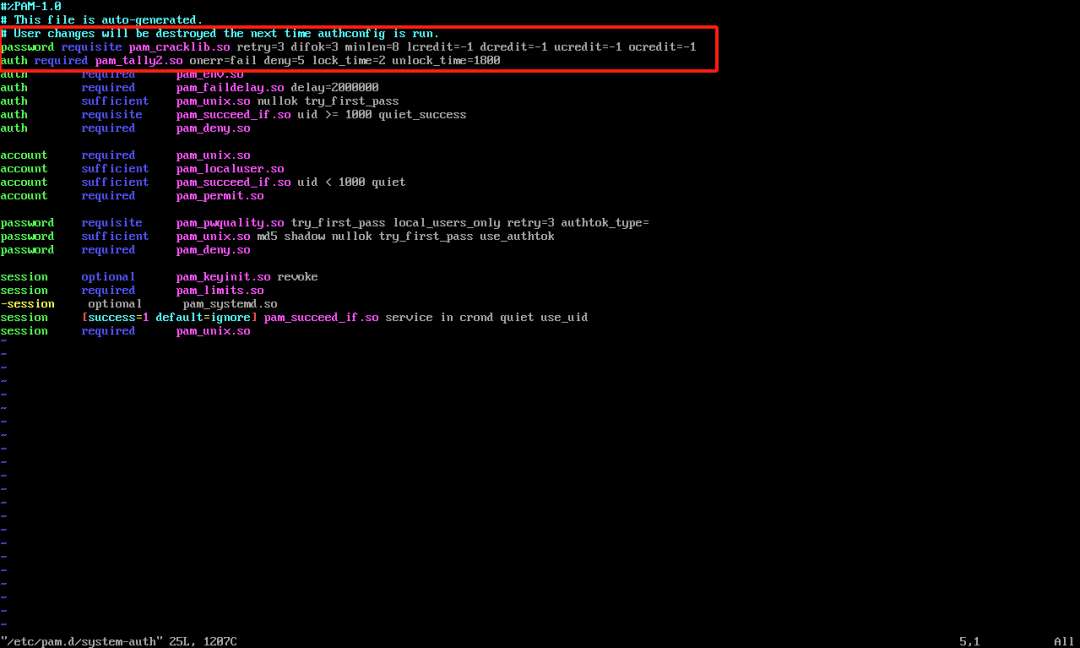

2.密码复杂度: vim /etc/pam.d/system-auth :

password requisite pam_cracklib.so retry=3 difok=3 minlen=8 lcredit=-1 dcredit=-1 ucredit=-1 ocredit=-1

【Ubuntu系统->vim /etc/pam.d/common-password】

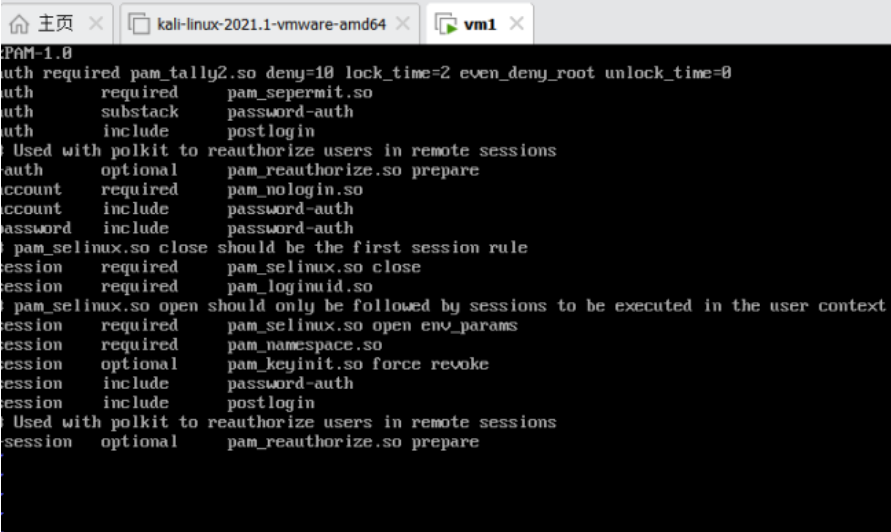

3.登录失败策略【和密码复杂度一起】: vim /etc/pam.d/system-auth:

auth required pam_tally2.so onerr=fail deny=5 lock_time=2 unlock_time=1800

【Ubuntu系统->vim /etc/pam.d/common-auth】

//4.centOS查看talnet服务是否运行:

netstat -an | grep ":23"

//禁止telnet运行,禁止开机启动:

systemctl stop telnet.socket

systemctl disable telnet.socket

systemctl restart xinetd

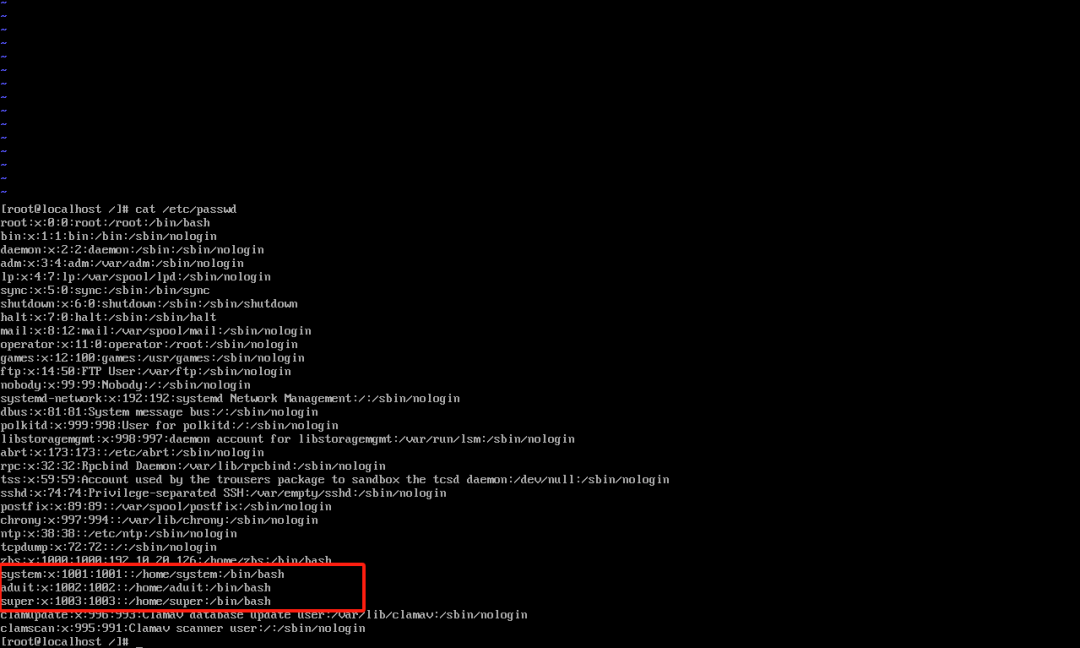

5.用户名 vim/etc/passwd 截图检查

useradd (name)

//passwd name【更改密码】

system,audit,super

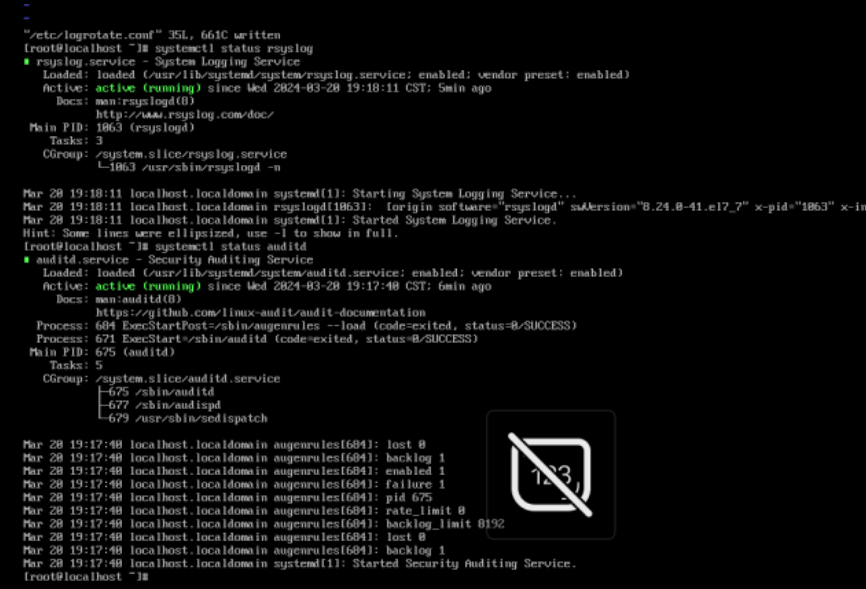

6.审计策略开启

systemctl status rsyslog

systemctl status auditd

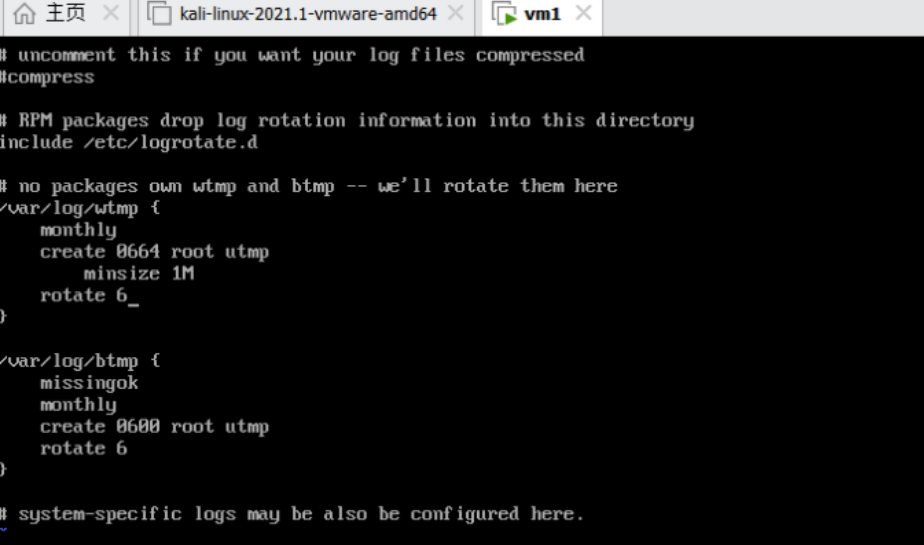

7.审计记录(日志配置)

vim /etc/logrotate.conf :让日志文件转储一个月,保留6个月的信息

minsize 1M

rotate 6

monthly

【连接日志审计系统】

vim /etc/rsyslog.conf

*.* @@:514处改为@+日志审计系统的ip

然后systemctl restart rsyslog.service

7.5 部署clamav

...

freshclam

8.超时锁定 vim /etc/profile

export TMOUT=900

8.5.安全备份:ls /tmp/

//etc.tar.gz

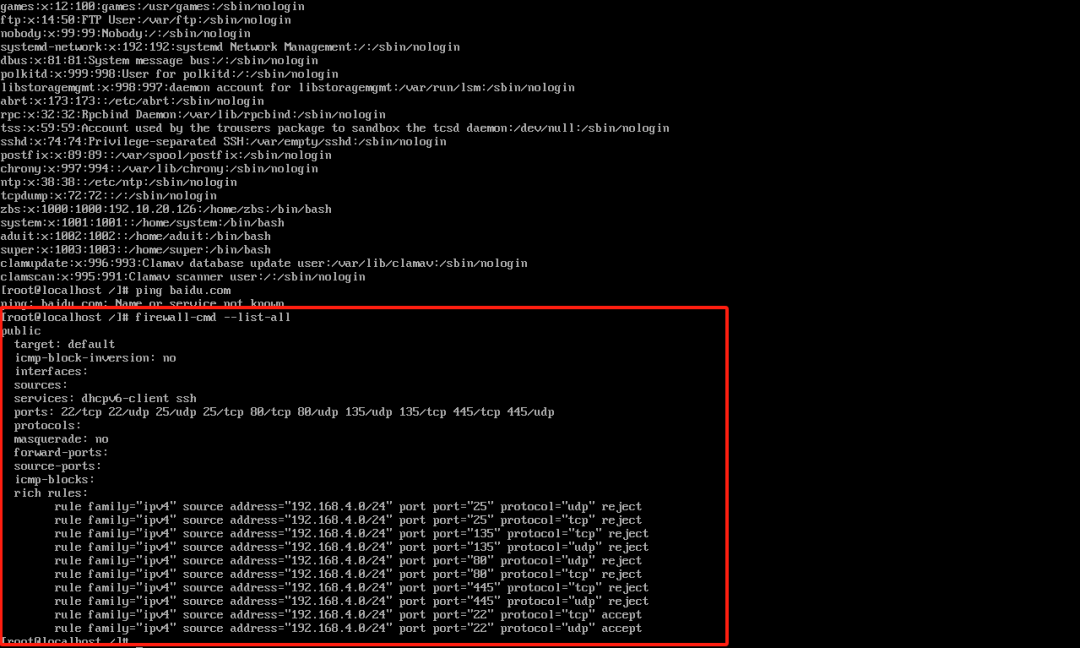

8.555 关闭不需要的服务、端口流程: firewall-cmd --list-all

[linux防火墙关闭端口]

打开防火墙服务:systemctl start firewalld

放行指定单个端口:firewall-cmd --zone=public --add-port=25/tcp --permanent

批量限制ip,限制192.168.x.x的所有ip访问yy端口:【25,135,445,139,80】

firewall-cmd --permanent --add-rich-rule="rule family='ipv4' source address='192.168.x.0/24' port protocol='tcp' port='80' reject"

firewall-cmd --permanent --add-rich-rule="rule family='ipv4' source address='192.168.4.0/24' port protocol='tcp' port='22' accept"

生效上面添加的指令:firewall-cmd --reload

查看所有被放行的端口:firewall-cmd --list-port (--list-all)

取消指定一开放端口:firewall-cmd --zone=public --remove-port=25/tcp --permanent

firewall-cmd --permanent --zone=public --remove-rich-rule='rule family="ipv4" source address="192.168.4.0/24" port protocol="tcp" port="22" reject'

9.cat /etc/passwd(shadow) 命令查看所有账号

userdel -r删除不必要的账号

passwd -l禁用账户

passwd -u解锁账户

//10.防dos

cat/proc/sys/net/ipv4/tcp_syncookies截图【syncookie默认值】

vim /etc/sysctl.conf 加上net.ipv4.tcp_max_syn_backlog = 20481、密码周期策略vim /etc/login.defs 查看密码策略

应对登录的用户进行身份标识和鉴别,身份标识具有唯一性,身份鉴别信息具有复杂度要求并定期更换;

vi /etc/login.defs,按"S"进入修改模式,将参数修改成以下图片上的参数值,修改完毕后按"ESC"退出修改模式,此时为只读模式,然后再输入":wq"进行保存。

2、密码复杂度策略

输入命令vi /etc/pam.d/system-auth 按"S"进入修改模式,在文中添加如下命令,修改完毕后按"ESC"退出修改模式,此时为只读模式,然后再输入":wq"进行保存。

password requisite pam_cracklib.so retry=3 difok=2 minlen=8 lcredit=-1 dcredit=-1 ucredit=-1 ocredit=-1

3.登入失败策略 vi /etc/pam.d/sshd 按"S"进入修改模式,在文中添加如下命令,修改完毕后按"ESC"退出修改模式,此时为只读模式,然后再输入":wq"进行保存。

auth required pam_tally2.so deny=10 lock_time=2 even_deny_root unlock_time=0

-

登录超时锁定:

在/etc/profile里加上export TMOUT=900就好

6、访问控制:应对登录的用户分配账户和权限:

查看是否进行三权分立,即有不同的用户 :cat /etc/passwd

创建三个管理员账户:audit、system、security

如果没有可以通过命令创建:

useradd audit

useradd system

...

应及时删除或停用多余的、过期的账户,避免共享账户的存在;应授予管理用户所需的最小权限,实现管理用户的权限分离;

但在实际生产中,Linux系统很难完全满足该项要求,因为超级管理员用户root一旦被禁用会影响系统和应用的正常使用。但仍应严格限制具有root级权限的账户,其他用户仅应通过使用sudo被赋予root级权限

7、开启策略审核功能

分别输入"systemctl status rsyslog"与"systemctl status auditd",开启策略审核功能即可。

8、安全日志属性设置 修改vi /etc/logrotate.conf 按"S"进入修改模式,将参数修改成以下图片上的参数值,修改完毕后按"ESC"退出修改模式,此时为只读模式,然后再输入":wq"进行保存。

9:关闭不必要端口、对远程连接的网络地址进行限制:

按一个linux的firewall:

对它进行配置:

打开防火墙服务:systemctl start firewalld

放行指定单个端口:firewall-cmd --zone=public --add-port=25/tcp --permanent

批量限制ip,限制192.168.x.x的所有ip访问yy端口:【25,135,445,139,80】

firewall-cmd --permanent --add-rich-rule="rule family='ipv4' source address='192.168.x.0/24' port protocol='tcp' port='80' reject"

firewall-cmd --permanent --add-rich-rule="rule family='ipv4' source address='192.168.4.0/24' port protocol='tcp' port='22' accept"

生效上面添加的指令:firewall-cmd --reload

查看所有被放行的端口:firewall-cmd --list-port (--list-all)

取消指定一开放端口:firewall-cmd --zone=public --remove-port=25/tcp --permanent

firewall-cmd --permanent --zone=public --remove-rich-rule='rule family="ipv4" source address="192.168.4.0/24" port protocol="tcp" port="22" reject'

10.入侵防范

应遵循最小安装的原则,仅安装需要的组件和应用程序;

查看系统当前版本,是否及时安装安全补丁

我都是安装部署clamav

具体怎么安装可以百度

截图freshclam证明是最新版本即可

11.可信验证

可基于可信根对计算设备的系统引导程序、 系统程序、重要配置参数和应用程序等进行可信验证,并在应用程序的关键执行环节进行动态可信验证,在检测到其可信性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理中心。

对该项的要求是做了加分,没做不扣分。

所以我从来不做[狗头]

免 / 费 / 资 / 料 :

zkaq567

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,

所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法