ASEC 研究人员发现了针对保护不善的 Linux SSH 服务器的新攻击。

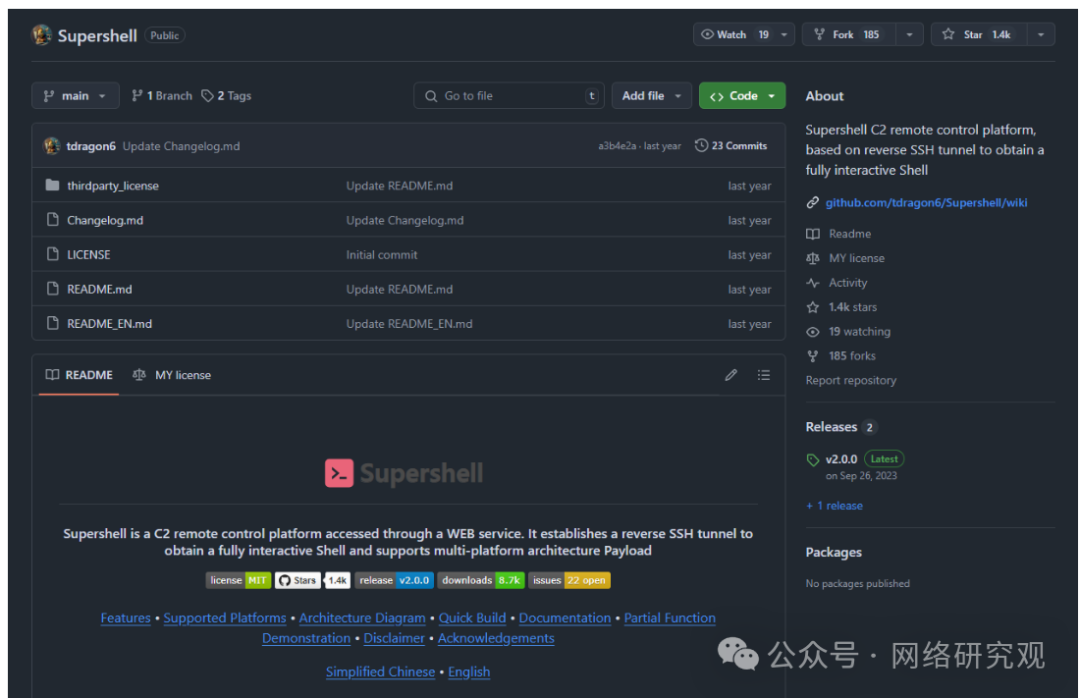

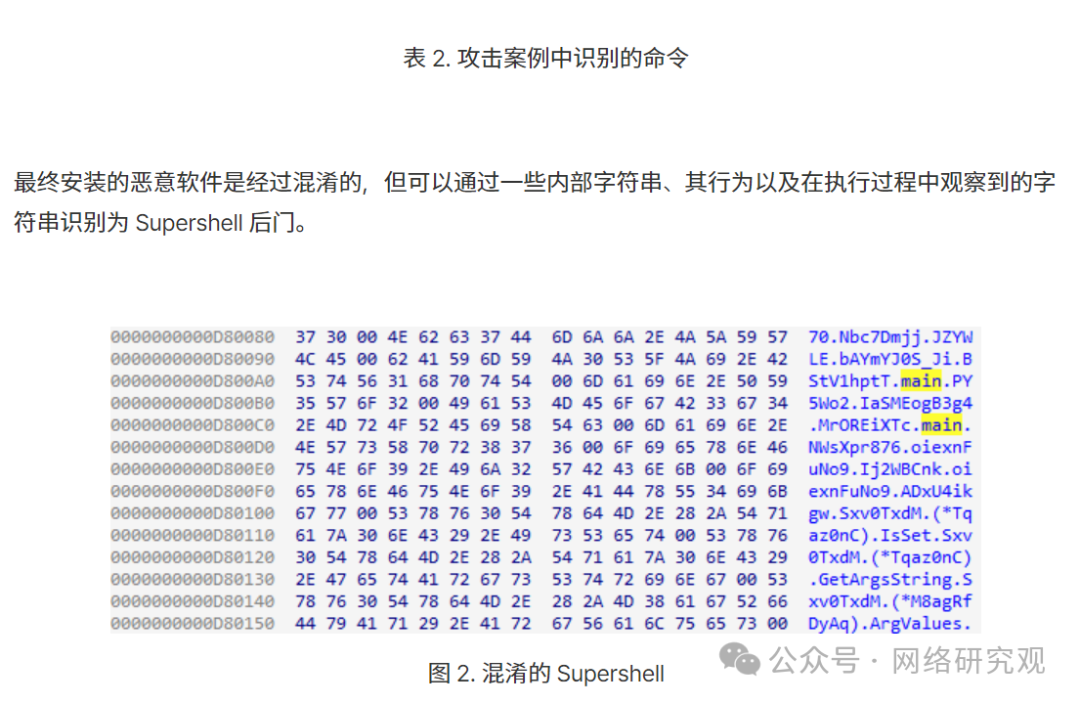

在其中,黑客使用了用Go编写的 Supershell恶意软件。

该后门使攻击者能够远程控制受感染的系统。

初次感染后,黑客启动扫描仪来寻找其他易受攻击的目标。

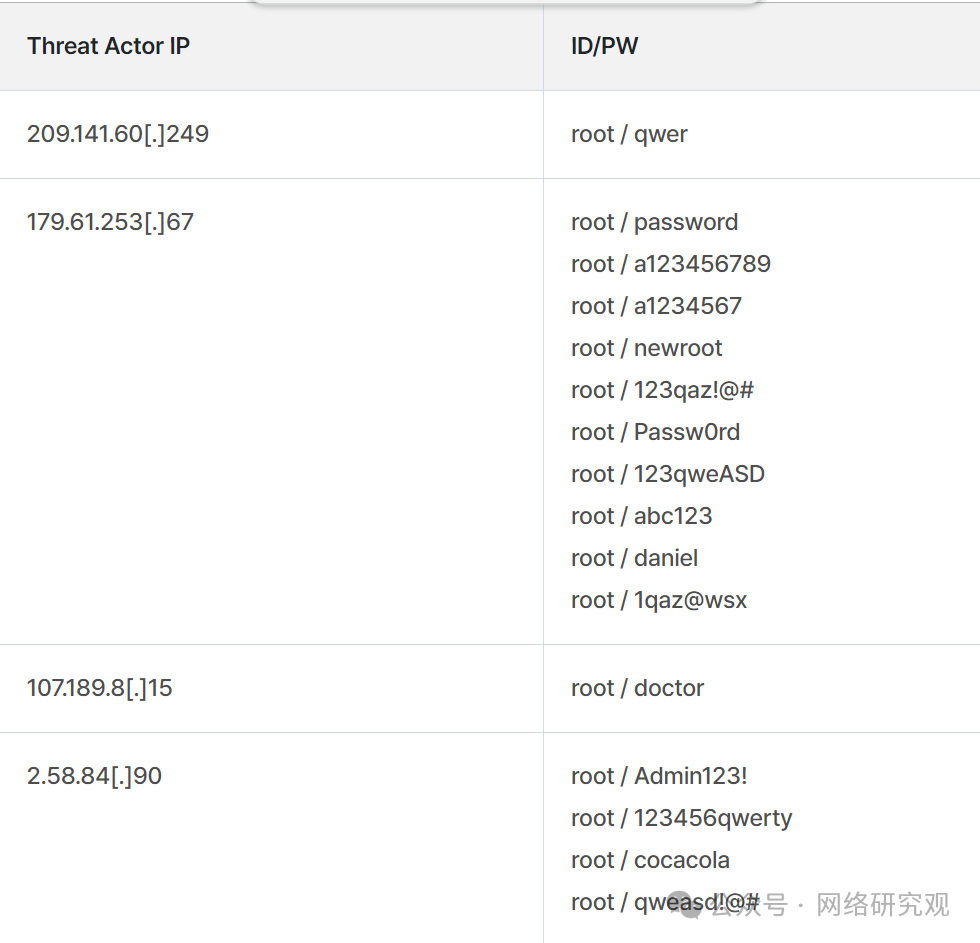

据信这些攻击是使用从已受感染的服务器获取的密码字典进行的。

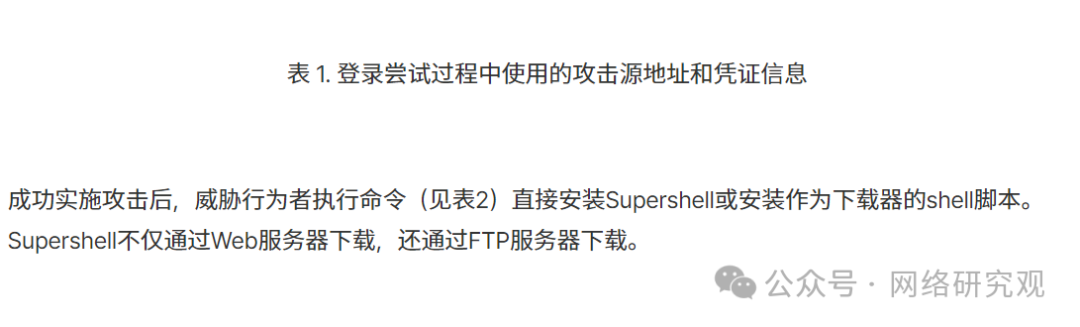

攻击者使用wget、curl、tftp和ftpget命令下载并执行恶意脚本。

这些脚本允许您获得对系统的完全访问权限并安装其他恶意软件。

然后通过删除下载的文件来隐藏攻击痕迹。

通过安装后门,黑客可以在受感染的主机上安装 XMRig 等隐藏的加密货币挖矿程序。

这是易受攻击的 Linux 服务器上的典型攻击模式。

在正在审查的活动中,黑客还使用Cobalt Strike来设置远程访问。

并使用 ElfMiner来安装加密货币矿工。

专家建议管理员加强系统的安全性,定期更新软件。

使用强密码并启用防火墙,以最大限度地降低感染风险。