OpenSSL编程解析

OpenSSL的主要功能模块:证书管理、加密解密、SSL/TLS测试、密钥生成等。每个模块需要给出常用命令和示例,如生成私钥、CSR、查看证书信息、测试服务器连接等。还要注意安全性的提示,比如密钥的保护措施

第一部分:背景与原理

SSL/TLS协议演进

- 密码学基础回顾

- 对称/非对称加密体系

- 数字证书与CA体系

- OpenSS发展简史

- 项目起源与社区发展

- 关键版本里程碑(1.0.x → 3.x)

- FIPS兼容性说明

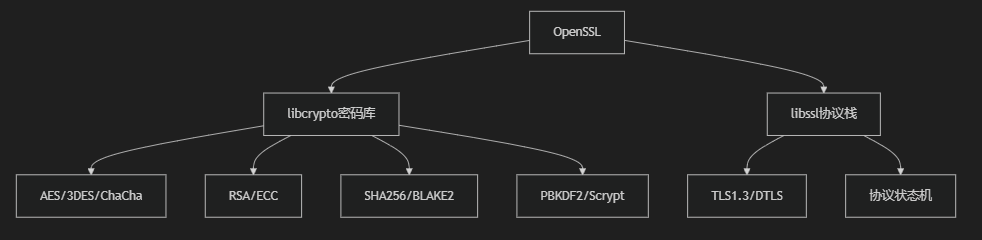

OpenSS架构解析

- 核心模块组成:

- libcrypto (算法实现)

- libssl (协议栈)

- CLI工具链

- BIGNUM大数运算原理

- BIO抽象IO层设计

第二部分:测试用例集

实现样板

cpp

class SecureServer {

public:

SecureServer(const std::string& cert, const std::string& key) {

SSL_load_error_strings();

OpenSSL_add_ssl_algorithms();

ctx = SSL_CTX_new(TLS_server_method());

if (!SSL_CTX_use_certificate_file(ctx, cert.c_str(), SSL_FILETYPE_PEM) ||

!SSL_CTX_use_PrivateKey_file(ctx, key.c_str(), SSL_FILETYPE_PEM)) {

throw std::runtime_error("Certificate loading failed");

}

}

void Start(int port) {

// BIO套接字绑定与监听实现...

}

private:

SSL_CTX* ctx;

};DTLS客户端示例

cpp

void DTLSClient::Connect(const char* host, int port) {

BIO* bio = BIO_new_dtls_socket(...);

SSL* ssl = SSL_new(ctx);

// DTLS特定超时设置示例:

struct timeval timeout{2, 0};

DTLSv1_set_link_timeout(ssl, &timeout);

// 握手过程处理...

}FIPS模式启用指南

bash

# FIPS模块编译配置步骤:

./config fips --with-fipsdir=/opt/openssl-fips

make depend && make && make install

// C代码中激活FIPS模式校验:

if (FIPS_mode_set(1) != 1) {

ERR_print_errors_fp(stderr);

abort();

}第三部分:核心API参考手册

上下文管理组

SSL_CTX_new_ex()

cpp

OSSL_LIB_CTX* libctx = OSSL_LIB_CTX_new();

EVP_MD* custom_md = EVP_MD_fetch(libctx, "SHA3-512", NULL);

SSL_CTX* ctx = SSL_CTX_new_ex(libctx, NULL, TLS_method());

// libctx允许隔离不同密码学组件环境SSL_CONF_cmd()进阶用法

支持动态配置更新:

cpp

const char* cmds[] = {"MinProtocol", "TLSv1.3", "Options",

"SessionTicket", NULL};

for (int i=0; cmds[i]; i+=2)

SSL_CONF_cmd(ctx, cmds[i], cmds[i+1]);TLS会话控制组

DTLSv1_listen()特性解析

NAT穿透场景下的特殊处理:

cpp

BIO_ADDR* client_addr;

do {

ret = DTLSv1_listen(ssl, client_addr);

} while (ret == 0); // 需配合非阻塞IO处理

// IPv6地址兼容性注意点:

BIO_ADDR_rawmake(client_addr, AF_INET6, ...);Certificate Verification组

X509_STORE深度定制

实现CRL/OCSP扩展验证:

cpp

X509_STORE* store = X509_STORE_new();

// OCSP响应装载器设置示例:

OCSP_RESPONSE* ocsp_resp = d2i_OCSP_RESPONSE(...);

sk_X509_add(xchain, intermediate_cert);

if (X509_STORE_add_crl(store, crl) != 1) {

ERR_log_error("CRL import failed");

}QA与调试技巧

典型故障诊断流程

$ openssl s_client -connect example.com:443 -tlsextdebug

↓

查看扩展支持情况 → ALPN/NPN协商结果

↓

Wireshark抓包过滤条件:"tls.handshake"

↓

ERR_print_errors_fp()输出堆栈信息解析范例:

1408A8CD067F000:error:0A000418:... [ssl/tls13enc.c] code=151 state=ready 性能优化建议

- Session票证重用率监控指标采集方法

- AES-GCM硬件加速检测指令集(

OPENSSL_ia32cap) - NUMA架构下的内存分配优化策略

本文持续更新版本请访问GitHub仓库:https://github.com/openssl-docs

注 :实际开发中建议结合rpm/apt仓库版本进行兼容性验证,

OpenSSF最佳实践推荐使用MemorySanitizer进行运行时检测