🔥「炎码工坊」技术弹药已装填!

点击关注 → 解锁工业级干货【工具实测|项目避坑|源码燃烧指南】

------从零掌握DevSecOps中的动态安全测试

一、基础概念

1. DevSecOps

DevSecOps 是将安全性(Security)融入开发(Dev)和运维(Ops)全流程的方法论,目标是实现"安全左移",即在开发早期发现并修复漏洞,而非事后补救。

2. DAST(动态应用程序安全测试)

DAST 是一种在应用程序运行时模拟攻击的测试技术,通过探测接口、输入输出等动态行为,发现如 SQL 注入、跨站脚本(XSS)等漏洞。它无需源码,适合黑盒测试。

3. CI/CD 流水线

持续集成(CI)和持续交付(CD)是 DevOps 的核心实践,通过自动化流程实现代码提交→构建→测试→部署的全链路自动化。集成 DAST 后,安全测试成为流水线的一环。

二、技术实现

1. 集成DAST到CI/CD的核心步骤

- 触发条件:代码提交(Git Push/PR)或定时任务触发流水线。

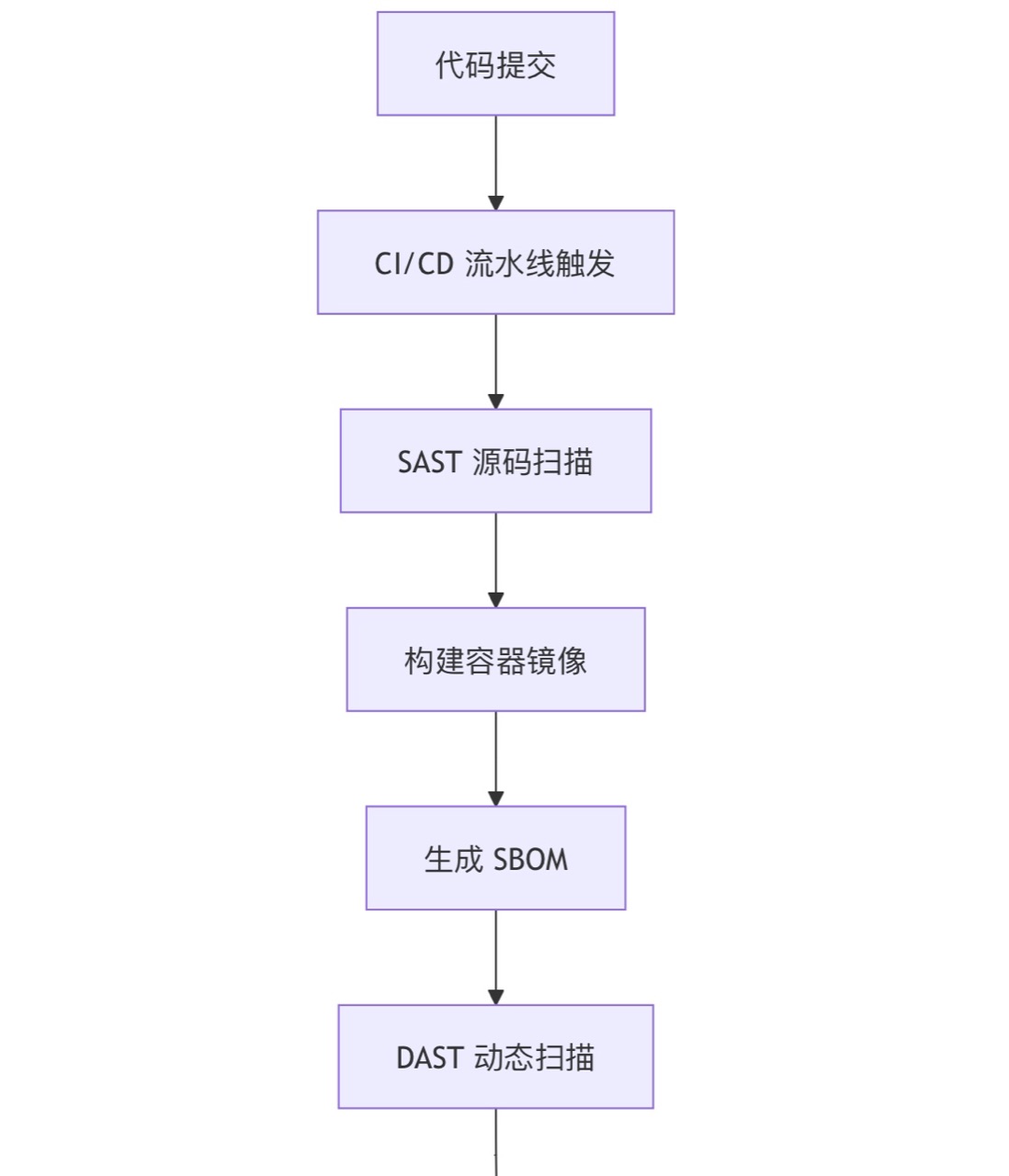

- 流水线阶段 :

- 代码扫描(SAST):静态分析源码漏洞。

- 构建镜像:生成容器镜像并生成软件物料清单(SBOM)。

- DAST扫描:对运行中的容器或服务进行动态测试。

- 策略引擎:根据漏洞严重级别(如 HIGH/CRITICAL)阻断流水线或通知团队。

- 部署与监控:安全通过后部署至生产环境,并持续监控运行时风险。

示例:GitHub Actions 集成 Trivy DAST

name: DevSecOps Pipeline

on: [push, pull_request]

jobs:

dast-scan:

runs-on: ubuntu-latest

steps:

- uses: actions/checkout@v3

- name: Install Trivy

run: |

curl -sfL https://raw.githubusercontent.com/aquasecurity/trivy/main/contrib/install.sh | sudo sh -s -- -b /usr/local/bin

- name: Trivy DAST Scan

run: |

trivy config --severity HIGH,CRITICAL . 三、常见风险

- 误报与漏报:DAST 可能误判正常行为为漏洞,或遗漏复杂攻击路径。

- 性能影响:大规模扫描可能拖慢流水线,延长交付周期。

- 工具局限性:部分 DAST 工具无法覆盖 API、微服务等复杂场景。

- 左移不足:仅在部署前扫描,未实现"左移测试"(早期介入)。

四、解决方案

- 结合 SAST 与 IAST :

- SAST(静态测试)早于 DAST 发现代码层漏洞,减少运行时扫描压力。

- IAST(交互式测试)通过插桩技术精准定位漏洞。

- 优化扫描参数 :

- 限定扫描范围(如关键接口),避免全量扫描。

- 调整超时时间、并发线程数等参数提升效率。

- 自动化修复反馈 :

- 使用 AI 工具(如 OpenAI Codey)自动生成修复建议,并在 PR 中自动评论。

- 左移 DAST :

- 在开发环境部署轻量级 DAST 工具(如 OWASP ZAP),实现早期动态测试。

五、工具示例

| 工具名称 | 特点与适用场景 |

|---|---|

| OWASP ZAP | 开源 DAST 工具,适合 Web 应用漏洞扫描。 |

| Burp Suite | 强大的 API 安全测试,支持手动与自动化。 |

| Trivy | 支持镜像、IaC(基础设施即代码)扫描,集成 CI/CD 简单。 |

| Fortify WebInspect | 商业工具,预置扫描策略,适合企业级合规需求。 |

六、最佳实践

- 安全左移:在开发阶段嵌入 DAST,而非仅在部署前测试。

- 自动化与人工结合 :

- 自动化扫描高频低风险漏洞,人工复核高风险误报。

- 持续监控与响应 :

- 部署后使用 SIEM(安全信息与事件管理)工具监控运行时威胁。

- 团队协作 :

- 开发、安全、运维团队共享安全责任,建立统一的安全基线。

- 定期演练 :

- 模拟攻击场景(如红蓝对抗),验证 DAST 工具有效性。

可视化流程图

专有名词说明表

| 术语 | 解释 |

|---|---|

| DevSecOps | 开发、安全、运维一体化的方法论,强调全生命周期安全。 |

| DAST | 动态应用程序安全测试,通过模拟攻击发现运行时漏洞。 |

| CI/CD | 持续集成与持续交付,自动化代码构建、测试和部署的流程。 |

| SAST | 静态应用程序安全测试,在不运行代码的情况下分析源码漏洞。 |

| SCA | 软件成分分析,识别开源组件中的已知漏洞和许可风险。 |

| IAST | 交互式应用程序安全测试,结合 SAST 和 DAST,运行时插桩分析漏洞。 |

| SBOM | 软件物料清单,记录应用依赖组件及其版本、许可证等信息。 |

| OWASP ZAP | 开源 DAST 工具,支持自动化扫描和手动渗透测试。 |

| Trivy | 开源安全扫描工具,支持容器镜像、IaC 文件、SBOM 等多维度检测。 |

| SIEM | 安全信息与事件管理工具,实时监控和响应安全威胁。 |

总结

通过将 DAST 集成到 CI/CD 流水线,企业可以实现"安全左移",在开发早期发现并修复漏洞,降低修复成本。结合 SAST、SCA 等工具,并遵循最佳实践,可构建高效、安全的云原生应用交付体系。

🚧 您已阅读完全文99%!缺少1%的关键操作:

加入「炎码燃料仓」🚀 获得:

√ 开源工具红黑榜

√ 项目落地避坑指南

√ 每周BUG修复进度+1%彩蛋

(温馨提示:本工坊不打灰工,只烧脑洞🔥)