一、实验知识总结(模拟)

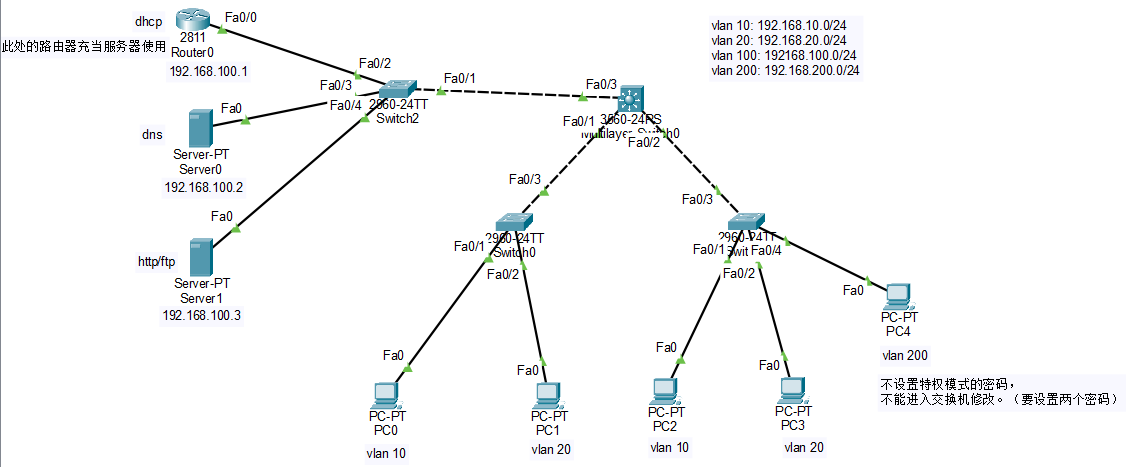

实验一:ACL配置实验案例

实验拓扑图(在Section 9实验基础上进行):

要求1:不允许VLAN 10的主机访问VLAN 20(传统标准ACL)

① 如果写在三层交换机的vlan 10的出方向:

三层交换机配置(由于过滤,通信被强行禁止):

Switch>en

Switch#conf t

Switch(config)#access-list 1 deny 192.168.20.0 0.0.0.255

Switch(config)#int vlan 10

Switch(config-if)#ip access-group 1 out

Switch(config-if)#exit

Switch(config)#access-list 1 permit any #思科设备默认拒绝所有,所以务必要配置这条命令

② 如果写在三层交换机的vlan 10的入方向:

Switch(config)#access-list 1 deny 192.168.10.0 0.0.0.255

Switch(config)#access-list 1 permit any

Switch(config)#int vlan 10

Switch(config-if)#ip access-group 1 in

注:配置后,VLAN 20也不能访问VLAN 10。

同理,①如果配置三层交换机的VLAN 20的入方向:

Switch(config)#access-list 1 deny 192.168.20.0 0.0.0.255

Switch(config)#access-list 1 permit any

Switch(config)#int vlan 20

Switch(config-if)#ip access-group 1 in

②如果配置三层交换机的VLAN 20的出方向:

Switch(config)#access-list 1 deny 192.168.10.0 0.0.0.255

Switch(config)#access-list 1 permit any

Switch(config)#int vlan 20

Switch(config-if)#ip access-group 1 out

要求2:不允许VLAN 10的主机访问VLAN 20,也不允许访问网管VLAN 8(命名标准ACL)

配置三层交换机的VLAN 10的出方向:

Switch(config)#ip access-list standard vlan10

Switch(config-std-nacl)#10 deny 192.168.20.0 0.0.0.255

Switch(config-std-nacl)#20 permit any

Switch(config-std-nacl)#exit

Switch(config)#int vlan 10

Switch(config-if)#ip access-group vlan10 out

Switch(config-if)#exit

Switch(config)#ip access-list standard vlan10

Switch(config-std-nacl)#15 deny 192.168.8.0 0.0.0.255

要求3:不允许VLAN 10的主机去向DHCP服务器自动获取ip地址(传统扩展ACL)

配置三层交换机的VLAN 10的入方向:

Switch(config)#access-list 100 deny udp any eq 68 any eq 67

Switch(config)#int vlan 10

Switch(config-if)#ip access-group 100 in

Switch(config-if)#exit

Switch(config)#access-list 100 permit ip any any

要求4:不允许VLAN 10的主机访问web服务器(命名扩展ACL)

Switch(config)#ip access-list extended v10

Switch(config-ext-nacl)#10 deny tcp any host 192.168.100.3 eq 80

Switch(config-ext-nacl)#20 permit ip any any

Switch(config-ext-nacl)#exit

Switch(config)#int vlan 10

Switch(config-if)#no ip access-group vlan10 in

Switch(config-if)#ip access-group v10 in

要求5:不允许VLAN 10的主机访问DNS服务 (命名扩展ACL)

Switch(config)#ip access-list extended v10

Switch(config-ext-nacl)#15 deny udp any host 192.168.100.2 eq 53

总结:

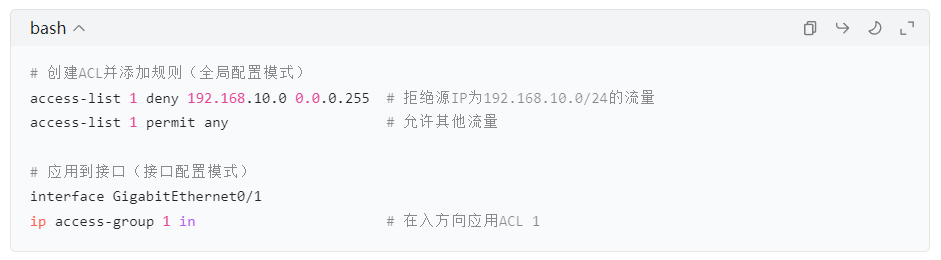

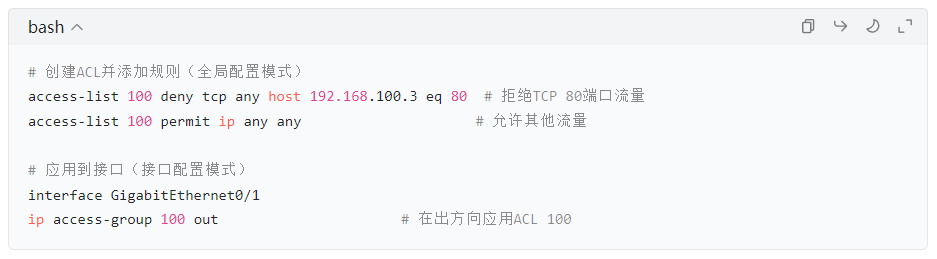

1. 思科设备配置ACL

(1)传统标准ACL(编号1-99)

命令格式:access-list ACL编号 {deny | permit} 源IP地址 通配符掩码

(2)传统扩展ACL(编号100-199)

命令格式:access-list ACL编号 {deny | permit} 协议 源IP地址 通配符掩码 目的IP地址 通配符掩码 [operator] [port]

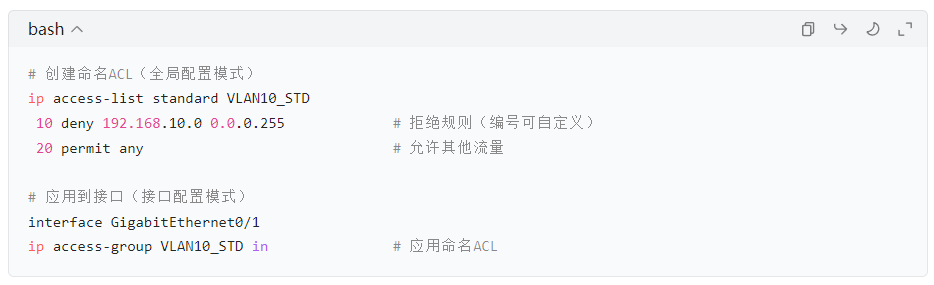

(3)命名标准ACL

命令格式: ip access-list standard ACL名称

[规则编号] {deny | permit} 源IP地址 通配符掩码

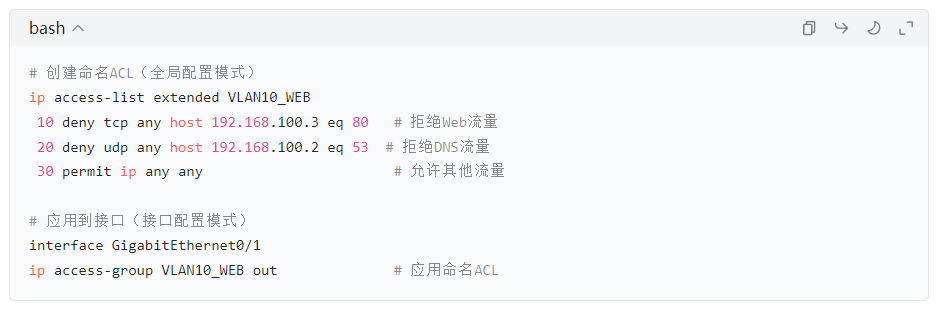

(4)命名扩展ACL

命令格式: ip access-list extended ACL名称

[规则编号] {deny | permit} 协议 源IP地址 通配符掩码 目的IP地址 通配符掩码 [operator] [port]

2. 华为设备配置ACL

(1)传统标准ACL(2000-2999)

命令格式:# 创建ACL(系统视图)

acl [number] ACL编号

进入ACL视图并添加规则(ACL视图)

rule [rule-id] {deny | permit} source {源IP地址 | any} [源IP掩码]

退出ACL视图(回到系统视图)

quit

将ACL应用到接口(接口视图)

interface 接口类型 接口编号

traffic-filter {inbound | outbound} acl [acl-number]

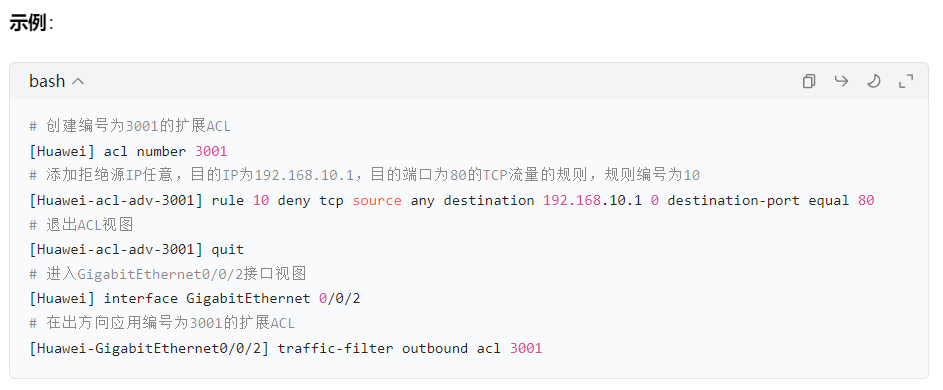

(2)传统扩展ACL(编号3000-3999)

命令格式:# 创建ACL(系统视图)

acl [number] ACL编号

进入ACL视图并添加规则(ACL视图)

rule [rule-id] {deny | permit} protocol source {源IP地址 | any} [源IP掩码] destination {目的IP地址 | any} [目的IP掩码] [destination-port {equal | greater-than | less-than} 端口号]

退出ACL视图(回到系统视图)

quit

将ACL应用到接口(接口视图)

interface 接口类型 接口编号

traffic-filter {inbound | outbound} acl [acl-number]

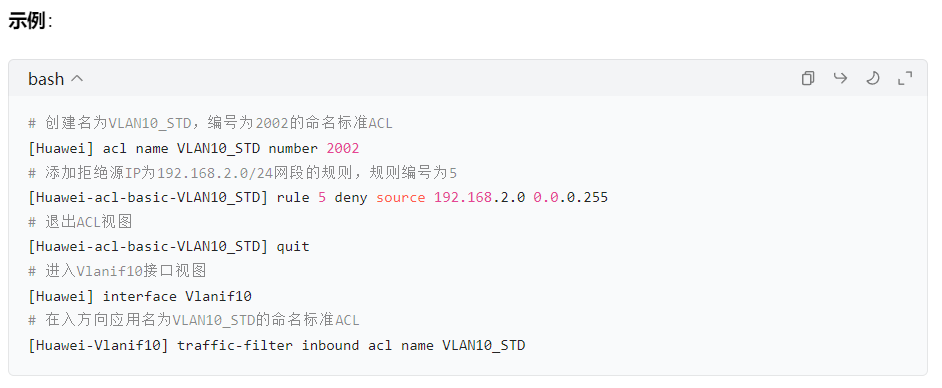

(3)命名标准ACL

命令格式:# 创建命名标准ACL并进入ACL视图(系统视图)

acl name ACL名称 [number] ACL编号

添加规则(ACL视图)

rule [rule-id] {deny | permit} source {源IP地址 | any} [源IP掩码]

退出ACL视图(回到系统视图)

quit

将ACL应用到接口(接口视图)

interface 接口类型 接口编号

traffic-filter {inbound | outbound} acl name ACL名称

(4)命名扩展ACL

命令格式:# 创建命名扩展ACL并进入ACL视图(系统视图)

acl name ACL名称 [number] ACL编号

添加规则(ACL视图)

rule [rule-id] {deny | permit} protocol source {源IP地址 | any} [源IP掩码] destination {目的IP地址 | any} [目的IP掩码] [destination-port {equal | greater-than | less-than} 端口号]

退出ACL视图(回到系统视图)

quit

将ACL应用到接口(接口视图)

interface 接口类型 接口编号

traffic-filter {inbound | outbound} acl name ACL名称

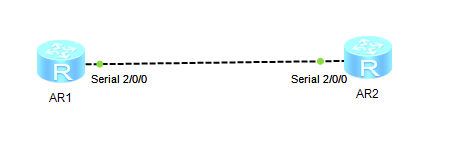

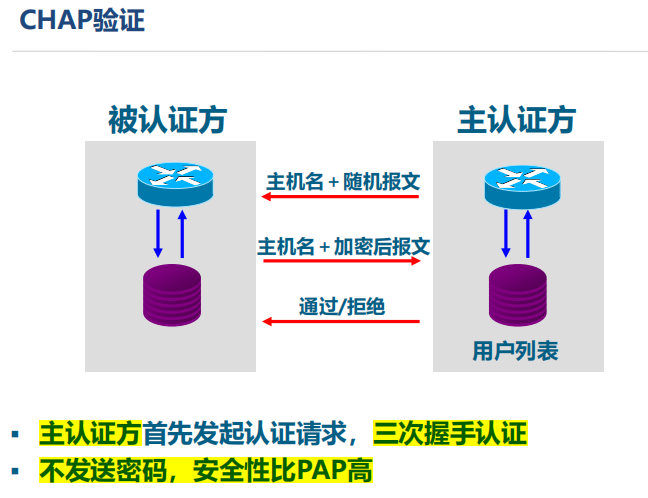

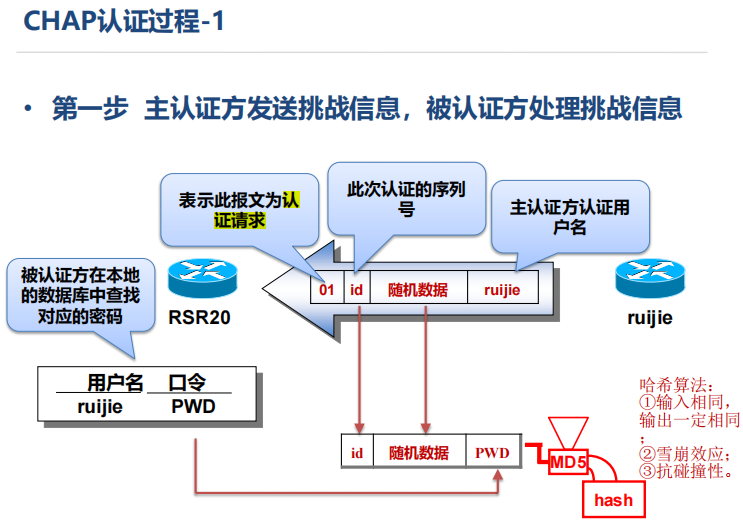

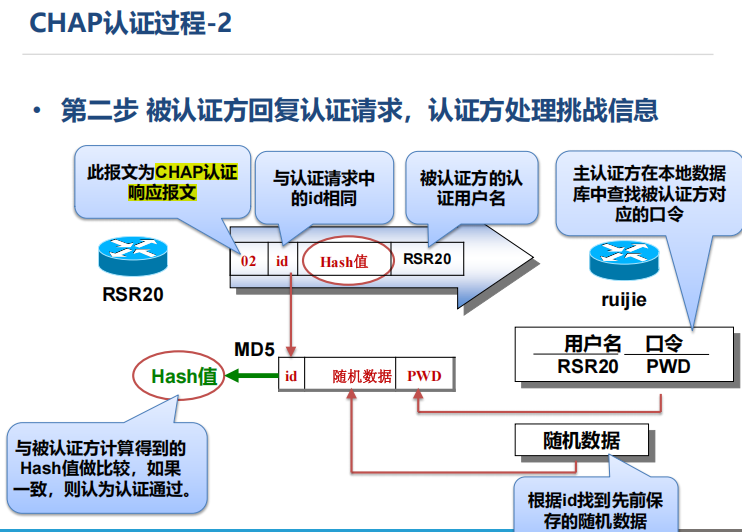

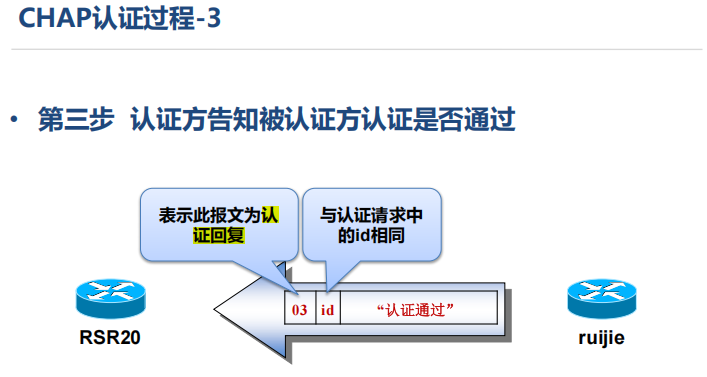

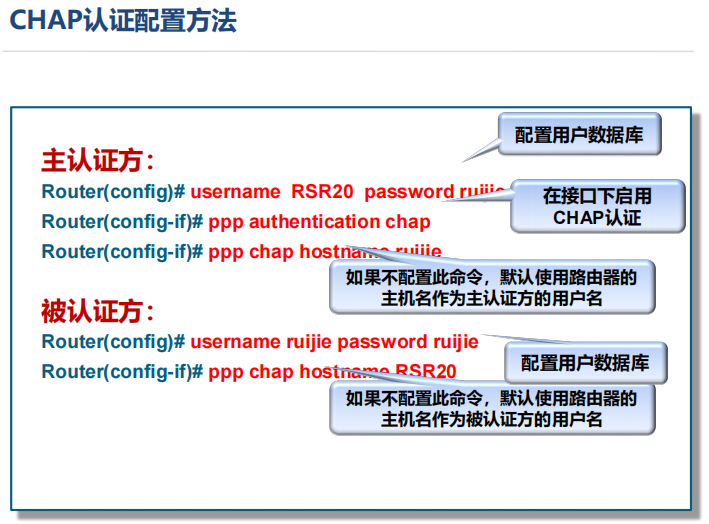

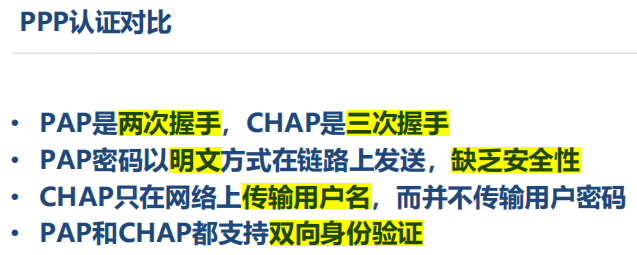

实验二:华为设备的 PPP 协议 CHAP 认证实验

实验拓扑图:

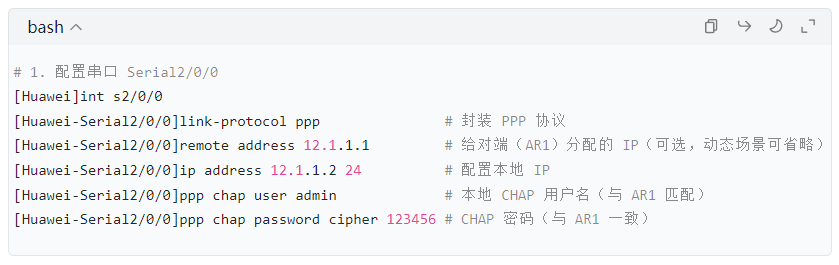

AR1配置(主动发起 CHAP 认证方):

AR2配置(被动响应 CHAP 认证方):

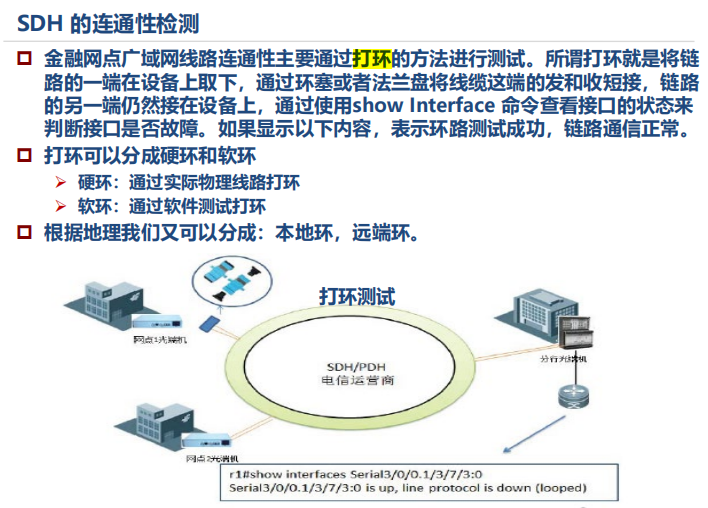

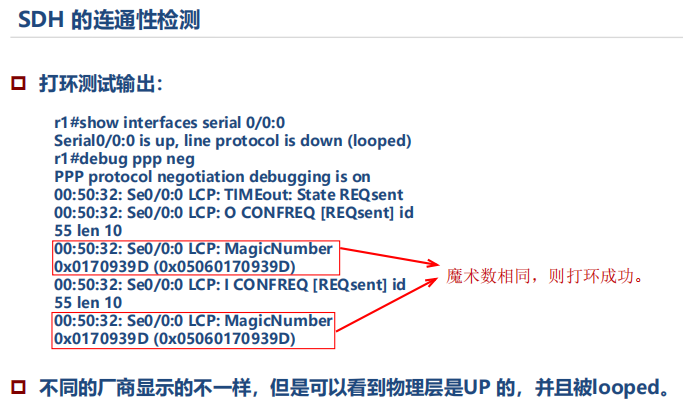

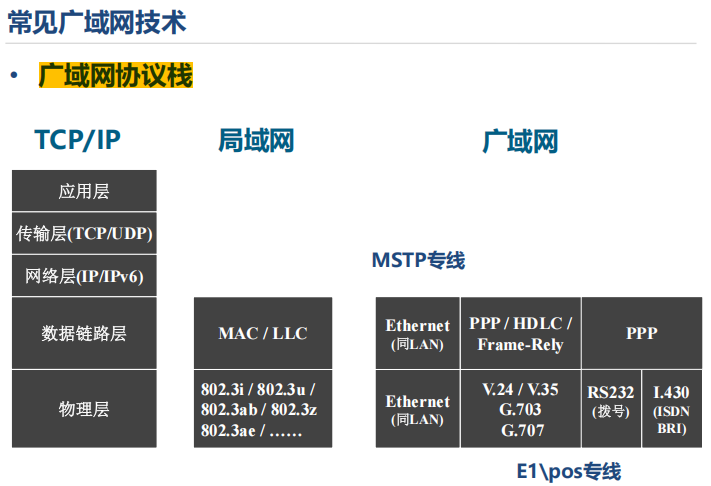

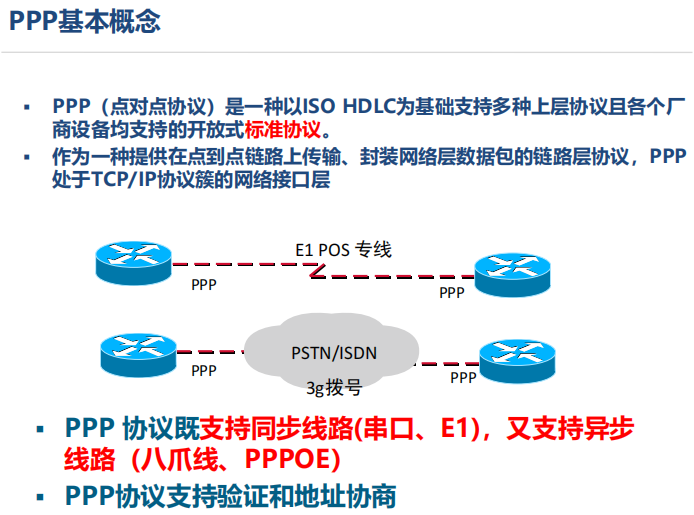

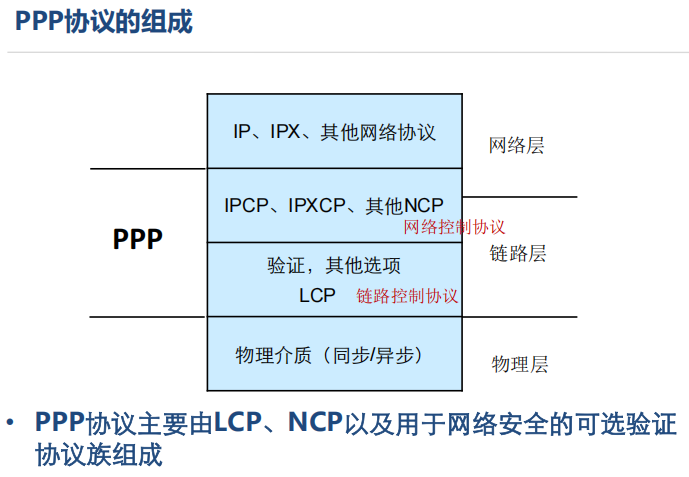

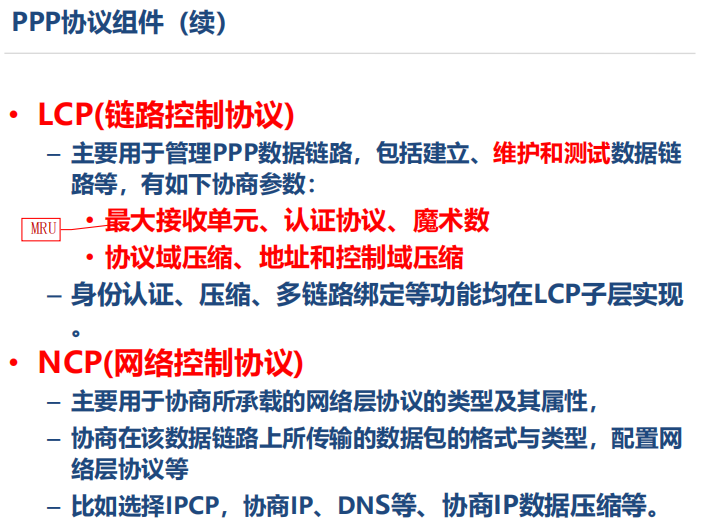

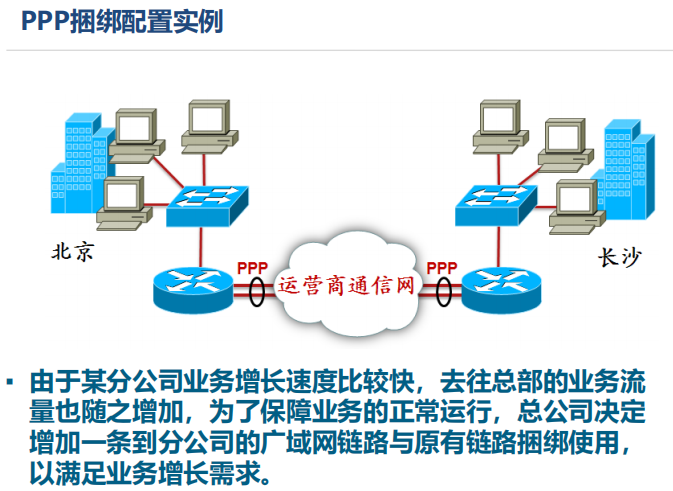

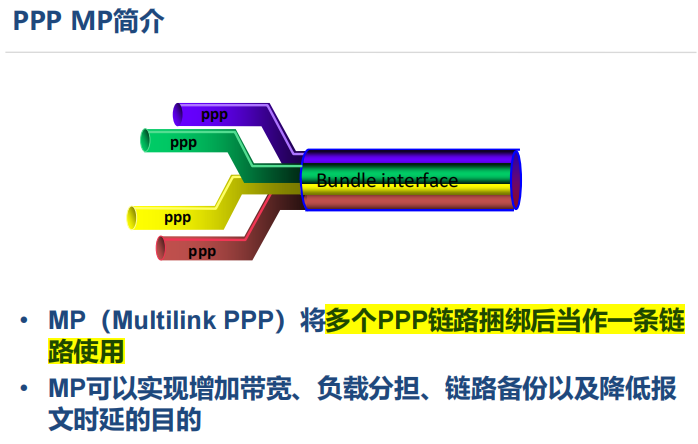

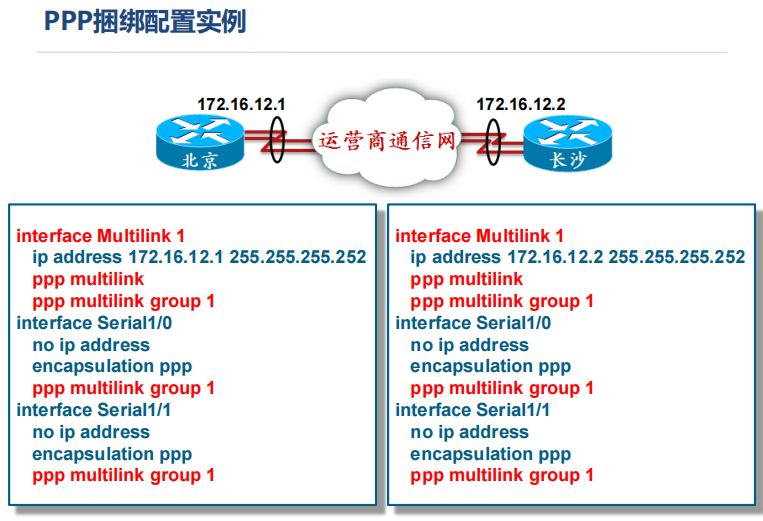

二、理论知识总结(广域网WAN了解/拓展)

1. 广域网和局域网的区别:有没有第三方参与。

2. 帧中继:把端口绑定在一起。

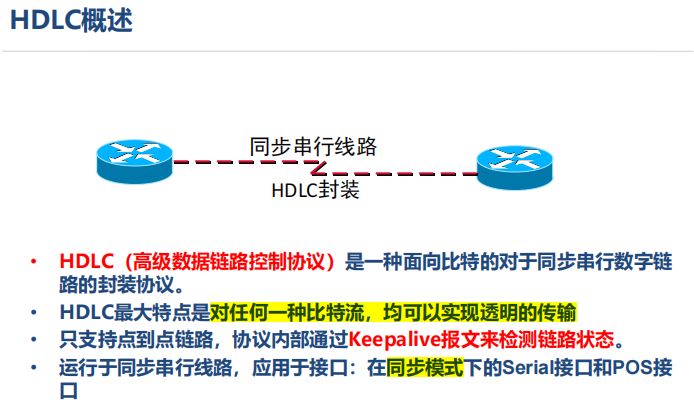

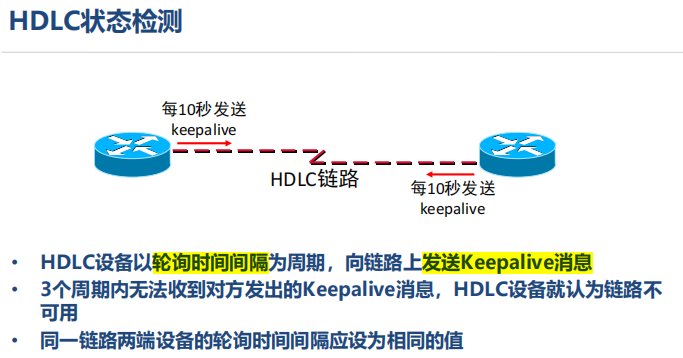

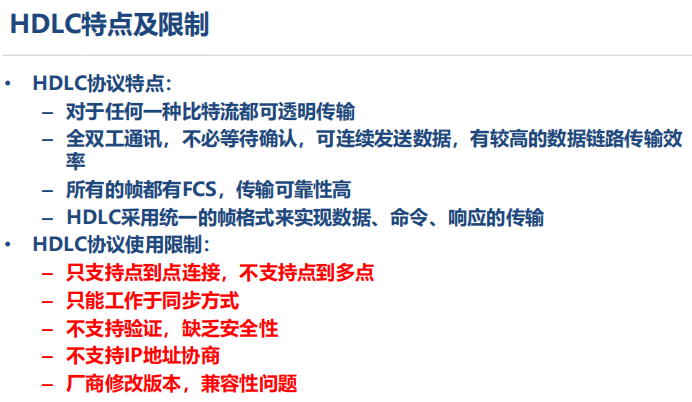

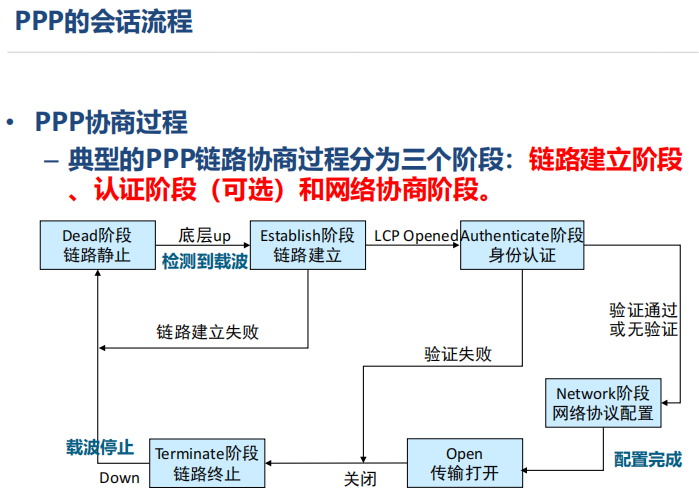

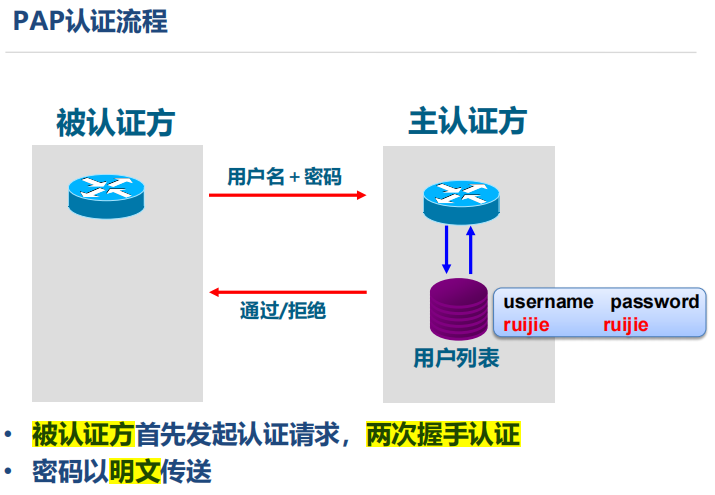

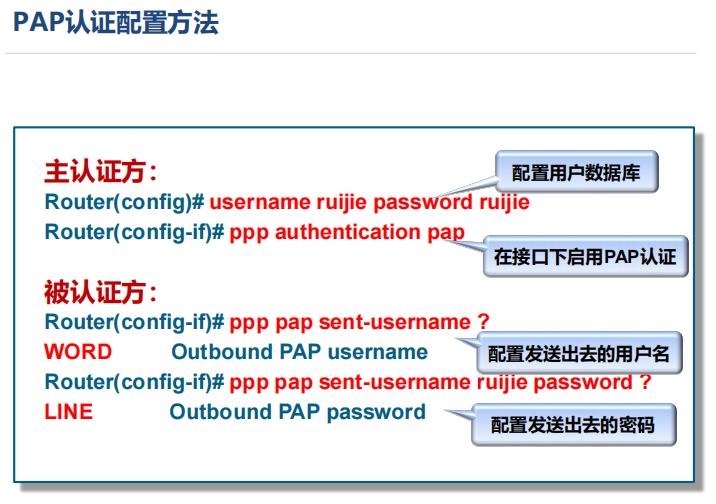

3. 广域网WAN协议工作原理

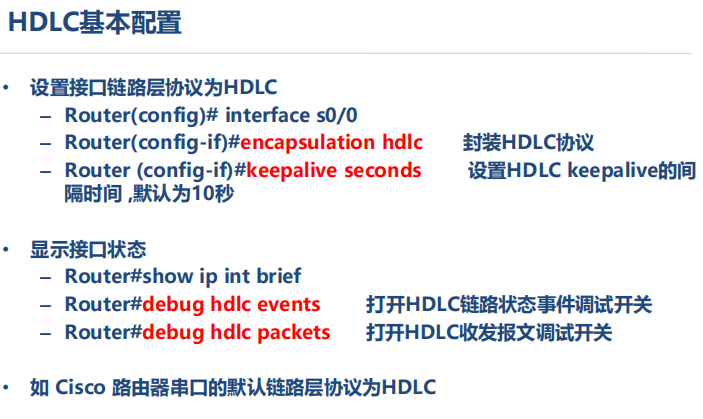

4. 广域网WAN典型配置