引言

在当今快速发展的软件开发领域,开发者面临的关键挑战不仅是编写代码,更在于确保代码能在不同环境中保持一致运行。你是否曾听过(或自己说过)那句臭名昭著的话:"但是我的机器上能运行!"?本章将正面解决这一普遍难题。

随着章节推进,我们将了解容器化的世界,探索它如何彻底改变我们创建、共享和维护开发环境的方式。过去花费数小时配置开发机器或调试环境特定问题的时代已经过去。我们将发现,现代工具和实践如何帮助我们创建可复现、一致的环境,实现开发、测试和生产各阶段的无缝衔接。

本章的核心是 Docker,这项技术根本改变了我们对容器化的理解。我们将从基本的容器化概念讲起,到高级的多容器编排,确保你掌握构建稳健开发环境的能力。无论是小型个人项目还是大型企业应用,我们涵盖的原则和实践都将极具价值。

在解决环境一致性、配置管理及与现代 CI/CD 流水线集成时,请记住,我们的目标不仅是搭建开发环境,而是为高效、可靠且可扩展的软件开发奠定坚实基础。

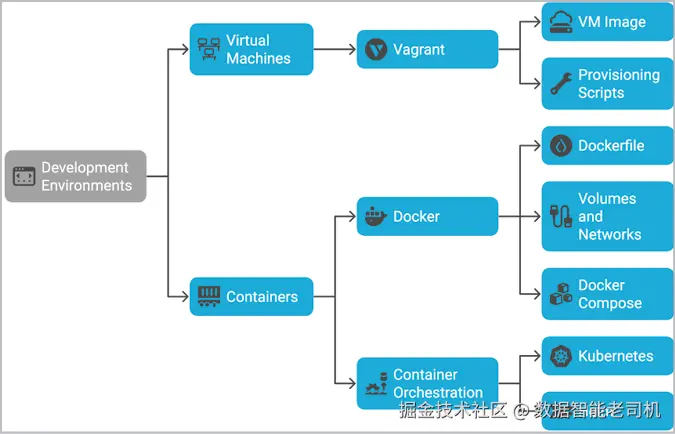

以下是本章即将介绍技术的视觉路线图:

章节结构

本章将涵盖以下主题:

- 容器化及其优势

- 容器的内部工作原理

- Docker 及其基础知识

- 使用 Vagrant 创建开发环境

- 容器编排基础

- DevOps 中的环境一致性

- 开发环境配置管理

- 与 CI/CD 流水线的集成

学习目标

本章结束时,你将能够:

- 理解容器化的基本原理及其如何解决困扰开发团队的"它在我机器上能运行"问题;

- 解释容器的内部机制,包括用户空间、控制组(cgroups)和命名空间(namespaces)如何实现隔离和资源管理;

- 构建、运行和管理 Docker 容器,从基础镜像到复杂的多容器应用;

- 使用 Docker Compose 和 Vagrant 创建可复现的开发环境,确保团队内环境一致性;

- 实施环境一致性实践,最小化开发、测试和生产环境之间的差异;

- 了解容器编排基础,以及 Kubernetes 等工具如何将容器管理扩展到生产级别应用;

- 按照行业最佳实践配置和管理开发环境,并将容器化环境与 CI/CD 流水线集成,优化开发工作流。

这些技能直接适用于现实场景,比如快速引入新团队成员,确保代码在不同环境中可靠运行,并为现代 DevOps 实践奠定基础。无论你是在需要敏捷轻量开发方案的初创企业,还是在需要跨大团队标准化环境的企业,本章介绍的基于容器的方法都能提供实用工具,改善开发流程,减少环境相关问题。

容器化及其优势

假设你准备去旅行。你不会打包整个房子(就像虚拟机那样),而只是带上一个装满旅途所需物品的行李箱。这个行李箱就代表了 Linux 容器:一个智能、自给自足的包,包含了应用平稳运行所需的一切,比如应用代码、运行环境、系统库、依赖和配置文件。

容器的内部工作原理

容器通过提供轻量级、可移植且一致的环境,彻底革新了应用的部署和运行方式。然而,要真正理解容器的工作机制,必须深入探究支撑其实现的基础技术。本节将聚焦 Linux 内核的能力,特别是用户空间、控制组(cgroups)和命名空间(namespaces),来揭示容器的内部原理。

用户空间与内核空间

在 Linux 中,操作系统分为两个主要空间:内核空间和用户空间。内核空间运行着操作系统的核心,负责管理硬件和执行底层关键任务;而用户空间则运行应用程序,与内核隔离,以确保系统的稳定和安全。

容器运行在用户空间,通过系统调用(syscalls)与内核交互,系统调用是请求内核服务(如访问文件或分配内存)的入口。容器本质上将应用及其依赖打包在用户空间环境中,利用宿主机的内核进行执行。

控制组(cgroups)

cgroups 是内核提供的功能,允许对不同进程组分配和管理系统资源。它确保容器化应用使用定义好的 CPU、内存、I/O 等资源,防止单个容器独占宿主机资源。

cgroups 的主要功能包括:

- 资源限制:设定资源使用上限。

- 优先级分配:为特定进程组分配更多 CPU 或 I/O 带宽。

- 资源计量:监控和报告资源使用情况。

- 控制操作:暂停或恢复进程组。

以下是 Linux 中创建 cgroup 的简要步骤:

- 创建 cgroup 目录

bash

sudo mkdir /sys/fs/cgroup/cpu/mycontainer说明:

a. /sys/fs/cgroup/ 是 Linux 内核提供的虚拟文件系统,用于管理 cgroups。

b. /sys/fs/cgroup/cpu/ 是 CPU 子系统目录,用于管理进程的 CPU 使用限制和优先级。

c. 创建 mycontainer 目录后,会自动生成多个文件,用于配置该进程组的资源限制。

- 设置 CPU 配额

ruby

echo 100000 > /sys/fs/cgroup/cpu/mycontainer/cpu.cfs_quota_us解释:

a. cpu.cfs_quota_us 文件定义了该 cgroup 中任务在一个调度周期内允许使用的最大 CPU 时间(微秒)。

b. 设置为 100000 表示该 cgroup 任务每 100 毫秒可使用 100 毫秒 CPU 时间,相当于限制为 100% 一个 CPU 核心的使用率。

- 将进程添加到 cgroup

ruby

echo $$ > /sys/fs/cgroup/cpu/mycontainer/tasks说明:

a. $$ 是当前 shell 进程的进程 ID(PID)。

b. tasks 文件列出属于该 cgroup 的所有进程。执行上述命令即将当前 shell 及其衍生进程加入 mycontainer cgroup。

添加进程后,其 CPU 使用受到 cgroup 配额限制。该进程衍生的子进程将继承相同的 CPU 限制,除非被显式移至其他 cgroup。通过上述步骤,即创建目录、设置配额、分配任务,我们实现了一个受控的沙箱环境,确保进程不会超出 CPU 配额,从而防止影响系统中其他进程。

命名空间(Namespaces)

Linux 命名空间为各种系统资源提供隔离,确保命名空间内的进程只能看到其自身版本的系统资源,独立于全局系统资源。每种命名空间隔离系统的特定方面,使得容器尽管共享同一内核,却能如同运行在独立机器上。

常见的 Linux 命名空间包括:

- PID 命名空间(pid):隔离进程 ID,使容器内进程只能看到同一命名空间内的进程。

- 挂载命名空间(mnt):隔离文件系统挂载点,使每个容器拥有自己的文件系统层级结构。

- 网络命名空间(net):隔离网络接口、IP 地址和路由表。

- 用户命名空间(user):隔离用户和组 ID,容器内可拥有 root 权限,而宿主机上为非 root 用户。

- UTS 命名空间:隔离主机名和网络信息服务(NIS)域名,使容器拥有独立标识。

- IPC 命名空间:隔离 System V IPC 对象和 POSIX 消息队列。

- 时间命名空间:隔离系统时钟,使容器可拥有不同的时间或时区设置。

举例说明如何创建 PID 命名空间:

css

sudo unshare --pid --fork --mount-proc bash命令解析:

- unshare:创建命名空间,使进程从父进程"剥离"某些资源,进入新命名空间。

- --pid:创建新的 PID 命名空间,实现进程 ID 隔离。

- --fork:在新命名空间内创建新进程,避免当前 shell 显示宿主机的进程。

- --mount-proc:挂载新的 /proc 文件系统,容器内进程树仅显示该命名空间内的进程。

执行后,将进入一个新的 bash shell,运行 ps 命令只会看到该命名空间内的进程。通过在宿主机上使用 ps aux | grep bash 可见同一 bash 进程在宿主机上的 PID 不同,确认了命名空间的进程隔离功能。

命名空间的重要性体现在:

- 进程隔离:确保一个容器内的进程无法查看或干涉另一个容器或宿主机的进程,保障安全性,防止意外干扰。

- 资源独立:每个容器仿佛系统中的唯一进程,便于管理,避免冲突。

理解了 Linux 容器的基础概念后,接下来我们将深入了解 Docker,这是一款强大的平台,简化了容器的创建、部署和管理。本节将探讨 Docker 的核心组件,包括镜像、容器和 Dockerfile,使开发与运维团队都能高效便捷地使用容器化技术。

容器命名空间------公寓大楼类比

让我们用一个类比来理解 Linux 命名空间。

想象一栋大型公寓楼(宿主操作系统),里面住着多个租户(容器)。每个公寓都有:

- 自己的门和独特的锁(PID 命名空间) :租户只能看到并与自己公寓内的人互动,无法访问其他公寓。

- 自己的恒温器和电气控制面板(cgroups) :每个租户有自己的资源控制,不能超出分配的电力或水资源。

- 独立的邮箱(UTS 命名空间) :邮件(主机名、网络标识)准确送达正确的公寓,避免混淆。

- 私有的 Wi-Fi 网络(网络命名空间) :每个公寓有自己独立的网络和唯一的 IP 地址,不与邻居冲突。

- 个人储藏空间(挂载命名空间) :租户拥有自己的储物空间,无法访问他人财物。

- 独立的对讲系统(IPC 命名空间) :公寓内的通信保持私密。

公寓管理员(内核)确保所有系统正常运行,租户彼此隔离,同时高效共享公寓的核心基础设施(管道、地基、电网)。这就是容器如何在同一宿主机上共存,同时保持隔离和资源边界的原理。

Docker 及其基础知识

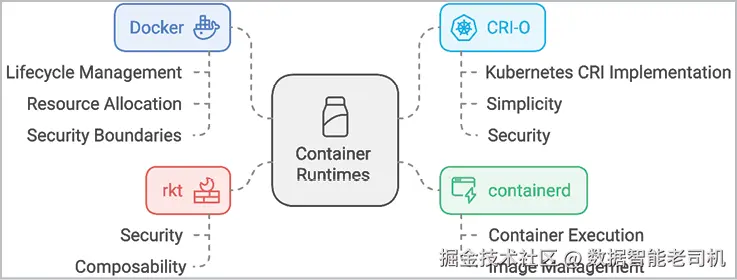

容器运行时核心是负责在宿主操作系统上运行容器的软件。可以将其看作容器化的"引擎",负责启动、停止和管理容器的基本任务。容器运行时管理容器的生命周期,建立隔离环境,并确保资源分配和安全边界的合理性。

Docker 革新了软件行业,使全球开发者都能轻松使用容器。虽然人们常将 Docker 与容器化同义,但它实际上是一个完整的平台,包含高级工具和自身的容器运行时。Docker 通过提供直观的方式来打包、分发和运行应用于隔离环境,简化了复杂的容器化过程。

生态系统中还有其他多种容器运行时,各有其优势,包括:

- containerd:最初由 Docker 开发,后捐赠给云原生计算基金会(CNCF),是一款轻量级高性能的运行时,负责容器执行和镜像管理。现为许多容器平台的默认运行时。

- CRI-O:专为 Kubernetes 设计,是实现 Kubernetes 容器运行时接口(CRI)的轻量级替代方案。针对 Kubernetes 环境优化,注重简洁与安全。

- rkt:由 CoreOS(现为红帽旗下)开发,设计时考虑了安全性和可组合性。虽然已不再积极维护,但其理念对容器生态系统贡献重大。

图 2.2 描述了行业内一些广泛使用的容器运行时:

Docker 的重要性在于它能够抽象底层运行时的复杂性,通过其用户友好的命令行界面(CLI)和强大的工具生态系统,为开发者提供无缝的使用体验。它将复杂的容器化过程转化为易于理解的命令,如 docker run 和 docker build,使各种技能水平的开发者都能轻松上手容器技术。

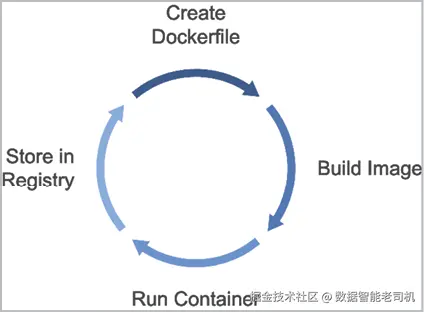

Docker 利用操作系统级虚拟化,将应用打包为标准化单元------容器。容器将应用及其所有必要依赖(如库文件等)打包在一起,确保应用在开发到生产的不同环境中保持一致运行。Docker 基于以下几个核心概念构建:

- 镜像(Images) :不可变、只读的模板,包含应用及其依赖,是运行容器的基础。

- 容器(Containers) :镜像的实例,彼此及与宿主机隔离,创建独立的运行环境。

- Dockerfile:包含构建镜像指令的文本文件,实现自动化构建并保证一致性。

- 镜像仓库(Registry) :存储、共享和版本管理 Docker 镜像的仓库,如 Docker Hub。

图 2.3 展示了 Docker 容器典型的生命周期:

现在让我们更详细地了解这些基础概念。

Docker 镜像

Docker 镜像就像容器的蓝图。它们包含运行应用所需的应用代码、库文件和配置文件。当你创建 Docker 容器时,实际上是在从 Docker 镜像实例化一个容器。

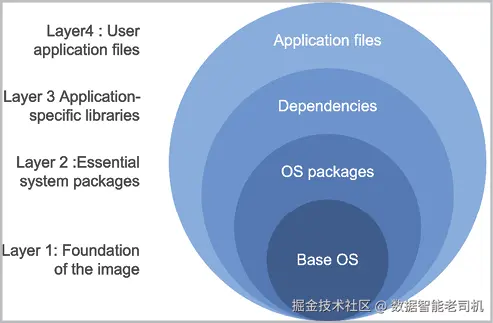

这些镜像是不可变的分层文件系统,遵循联合挂载(union mount)设计模式。每个镜像由一系列只读层组成,代表文件系统的差异,现代 Docker 安装中通过 overlay 或 overlay2 存储驱动实现,如下所示:

图 2.4 中的每一层由一个加密哈希标识,仅包含相较于上一层的文件系统更改。联合文件系统(Union File System,UFS)将这些层合并为一个统一的文件系统视图。

接下来,我们来看如何使用 Dockerfile 创建一个简单的 Docker 镜像。首先,在某个目录下创建一个名为"Dockerfile"的文件。作为前提条件,你可以访问 docs.docker.com/engine/inst... 安装适合你系统版本的 Docker。

在任意目录下创建 Dockerfile,内容示例:

bash

# 使用官方 Python 运行时作为基础镜像

FROM python:3.8-slim

# 设置工作目录

WORKDIR /app

# 复制依赖文件以安装依赖

COPY requirements.txt .

# 安装依赖

RUN pip install --no-cache-dir -r requirements.txt

# 复制应用代码到容器

COPY . .

# 暴露应用运行的端口

EXPOSE 80

# 定义启动应用的命令

CMD ["python", "app.py"]上述 Dockerfile 中,我们主要完成以下操作:

a. FROM 设置基础镜像。

b. WORKDIR 定义容器内工作目录。

c. COPY 将文件从宿主机复制到容器。

d. RUN 执行命令,如安装依赖。

e. EXPOSE 开放容器端口。

f. CMD 定义启动应用的命令。

在同一目录下创建应用文件:

-

requirements.txt,列出应用依赖(此例仅包含 flask):

flask

-

app.py,包含应用代码:

python

from flask import Flask

app = Flask(__name__)

@app.route('/')

def hello():

return "Hello, Docker World!"

if __name__ == "__main__":

app.run(host="0.0.0.0", port=80)然后,通过以下命令构建镜像:

perl

docker build -t my-python-app .执行该命令后,你将看到镜像构建成功。可用以下命令检查镜像状态:

arduino

docker image ls输出示例:

perl

REPOSITORY TAG IMAGE ID CREATED SIZE

my-python-app latest a17bbd45cc3e 37 seconds ago 161MBDocker 容器

既然已有镜像,可以基于它启动容器。Docker 容器是镜像在隔离环境中的运行实例,拥有独立的文件系统和网络栈,便于跨环境迁移。

启动容器命令示例:

arduino

docker run -p 4001:80 my-python-app输出示例:

vbnet

* Serving Flask app "app"

* Debug mode: off

WARNING: This is a development server. Do not use it in a production deployment. Use a production WSGI server instead.

* Running on all addresses (0.0.0.0)

* Running on http://127.0.0.1:80

* Running on http://172.17.0.2:80

Press CTRL+C to quit

172.17.0.1 - - [10/Nov/2024 09:03:30] "GET / HTTP/1.1" 200 -

172.17.0.1 - - [10/Nov/2024 09:03:30] "GET /favicon.ico HTTP/1.1" 404 --在浏览器打开 http://localhost:4001/ ,即可看到页面显示 "Hello, Docker World!"。

常见错误示例------端口映射遗漏:

运行提供网页内容或 API 的容器时,必须使用 -p 或 --port 标志将容器内部端口映射到宿主机端口:

yaml

# 错误示范------服务运行但宿主机无法访问

docker run nginx

# 正确示范------将宿主机 8080 端口映射到容器 80 端口

docker run -p 8080:80 nginx注意:端口映射格式为 HOST_PORT:CONTAINER_PORT,若无映射,容器服务无法从宿主机访问。

了解 Docker CLI 常用命令:

docker pull <image_name>:从镜像仓库(如 Docker Hub)拉取镜像。docker run <image_name>:基于指定镜像创建并启动容器。docker ps:列出所有正在运行的容器,使用docker ps -a查看包括停止的容器。docker stop <container_id>:停止运行中的容器。docker start <container_id>:启动已停止的容器。docker build -t <tag>:从当前目录下的 Dockerfile 构建镜像并打标签。docker logs <container_id>:查看容器日志,便于调试。docker exec -it <container_id> <command>:在运行中的容器内执行命令,如打开交互式 shell(bash)。

掌握了 Docker 镜像、容器和 Dockerfile 的基础后,接下来我们将探索 Docker Compose,它是管理多容器应用的强大工具。单个容器适合简单应用,但实际项目常需多个服务协作,如 Web 服务器、数据库、缓存层和消息队列。Docker Compose 通过单个 YAML 文件定义并协调多个容器,成为每位 Docker 开发者的必备工具。

总结:

- 镜像是包含应用代码和依赖的只读模板。

- 容器是镜像的运行实例,拥有隔离环境。

- Dockerfile 通过一系列指令(如 FROM、RUN、COPY 等)定义镜像构建过程。

- 每个镜像由多层构成,每条指令创建一层。

- Docker 使用联合文件系统将多层合并成统一视图。

- 使用

docker build构建镜像,docker run启动容器。

理解 Dockerfile

Dockerfile 是一份文本文件,包含 Docker 用于自动构建镜像的指令。它本质上是一段脚本,定义如何创建可以在任何安装了 Docker 的平台上运行的容器,示例如下:

bash

# 基础镜像

FROM ubuntu:20.04

# 设置工作目录

WORKDIR /app

# 复制文件

COPY . /app/

# 安装依赖

RUN apt-get update && apt-get install -y \

python3 \

python3-pip \

&& pip3 install -r requirements.txt

# 暴露端口

EXPOSE 8080

# 设置环境变量

ENV NODE_ENV=production

# 定义容器启动时运行的命令

CMD ["python3", "app.py"]上述 Dockerfile 包含以下关键元素:

- FROM:指定基础镜像(必须作为第一条指令)。

- WORKDIR:设置后续指令的工作目录。

- COPY/ADD:将宿主机文件复制到容器镜像中。

- RUN:在构建过程中执行命令。

- EXPOSE:声明容器运行时监听的端口。

- ENV:设置环境变量。

- CMD:定义容器启动时的默认执行命令。

- ENTRYPOINT:配置容器作为可执行程序运行(此示例未使用)。

Docker Compose 多容器应用

随着现代软件生态的复杂化,应用往往需要多个服务协同工作(例如 Web 服务器、数据库和缓存)。Docker Compose 简化了这一过程,允许你通过单条命令定义并运行多容器应用。通过 docker-compose.yml 文件为每个服务配置参数,方便管理和扩展多容器环境。

示例:使用 nginx Web 服务器和 redis 数据库搭建多容器应用。

- 创建目录结构:

bash

mkdir simple-docker-compose

cd simple-docker-compose确保目录结构如下:

arduino

simple-docker-compose/

├── docker-compose.yml

├── nginx/

│ └── default.conf- 在根目录创建

docker-compose.yml文件,内容如下:

yaml

version: '3.8'

services:

web:

image: nginx:latest

ports:

- "8080:80" # 将宿主机 8080 端口映射到容器 80 端口

volumes:

- ./nginx/default.conf:/etc/nginx/conf.d/default.conf:ro # 挂载自定义 Nginx 配置

depends_on:

- redis

redis:

image: redis:latest

ports:

- "6379:6379" # 映射 Redis 默认端口- 创建

nginx/default.conf,简单配置示例:

arduino

server {

listen 80;

location / {

return 200 'Hello, Docker Compose!';

add_header Content-Type text/plain;

}

location /redis {

default_type text/plain;

return 200 'Connected to Redis!';

}

}-

运行服务:

docker-compose up -d

启动后,你会看到:

Network simple-docker-compose_default Created 0.0s

Container simple-docker-compose-redis-1 Started 0.2s

Container simple-docker-compose-web-1 Started 0.3s- 使用

docker-compose ps查看运行中的容器。 6. 在浏览器访问以下地址验证服务:

- http://localhost:8080/ :显示 "Hello, Docker Compose!"

- http://localhost:8080/redis :显示 "Connected to Redis!"

Docker Compose 简化了多容器环境的编排,让你用一个 docker-compose.yml 文件定义、部署和管理复杂应用,确保本地开发、测试和预发布环境的一致性。它支持从 Web 服务器到数据库的无缝集成,是现代容器化工作流的重要工具。

容器重建提示

修改应用代码或 Dockerfile 后,仅执行 docker-compose up 不会自动重建容器,变更不会反映到运行中的应用。正确做法是:

css

docker-compose up --build这样确保容器用最新代码重建。或者先执行:

docker-compose build

docker-compose up为实现更高效的开发流程,可以使用卷(volumes)将本地代码目录映射到容器中。

虽然 Docker 擅长运行轻量级隔离服务,但有时需要复制包含系统配置和虚拟机的完整开发环境,此时 Vagrant 就派上用场。下一节我们将探讨 Vagrant 如何与 Docker 配合,提供强大的开发环境创建和管理工具,助你根据项目需求灵活定制工作流程。

微服务博客平台

让我们来看一个现实场景。

场景描述:你正在构建一个基于微服务的博客平台,包含三个组件:

- 前端服务(React),负责渲染用户界面。

- 后端 API 服务(Node.js),负责数据处理和业务逻辑。

- 数据库服务(MongoDB),存储博客文章和用户信息。

如果不使用 Docker Compose,你需要打开三个独立的终端,分别启动每个服务,并手动确保它们正确连接。每个团队成员还需记住多条命令才能让环境运行起来。

解决方案:通过在一个 docker-compose.yml 文件中定义所有三个服务,你可以:

- 只需一条命令启动整个环境:

docker-compose up --build - 确保服务按正确顺序启动(先数据库,再 API,最后前端)

- 自动创建服务间一致的网络

- 跨服务共享环境变量

- 使用卷(volumes)持久化数据库数据

以下是该场景下的 docker-compose.yml 示例:

yaml

version: '3.8'

services:

# MongoDB 数据库服务

mongodb:

image: mongo:latest

ports:

- "27017:27017"

volumes:

- mongo-data:/data/db

environment:

- MONGO_INITDB_ROOT_USERNAME=admin

- MONGO_INITDB_ROOT_PASSWORD=password

# Node.js 后端 API 服务

backend:

build: ./backend

ports:

- "3000:3000"

depends_on:

- mongodb

environment:

- MONGODB_URI=mongodb://admin:password@mongodb:27017

- NODE_ENV=development

# React 前端服务

frontend:

build: ./frontend

ports:

- "8080:80"

depends_on:

- backend

environment:

- REACT_APP_API_URL=http://localhost:3000/api

volumes:

mongo-data:这个真实例子展示了 Docker Compose 如何简化复杂的多容器开发环境,提升团队生产力,并确保开发机器间环境一致。

总结要点:

- 在一个 YAML 文件中定义多个容器及其配置。

- 自动管理容器间网络连接。

- 支持环境变量、卷(volumes)和依赖关系。

- 使用

docker-compose up启动所有服务,docker-compose down停止所有服务。 - 非常适合本地开发和多服务应用测试。

- 保障团队间环境的可复现性。

构建具有数据持久化的容器化 API

运用你对 Docker 和 Docker Compose 的知识,完成以下多步骤挑战。具体内容如下:

挑战 1:为 Node.js API 创建 Dockerfile

-

新建一个项目目录。

-

创建一个简单的 Express.js API,包含:

/route路由,返回欢迎信息。/status路由,返回当前时间。

-

编写 Dockerfile,要求:

- 以 Node.js 16 作为基础镜像。

- 复制

package.json并安装依赖。 - 复制应用代码。

- 暴露 3000 端口。

- 设置启动命令。

挑战 2:添加 Redis 并使用 Docker Compose 连接服务

-

创建

docker-compose.yml文件,内容包括:- 使用 Dockerfile 定义 API 服务。

- 添加使用官方 Redis 镜像的 Redis 服务。

- 配置两服务间的网络连接。

-

修改 API,使其:

- 使用

redisnpm 包连接 Redis。 - 新增

/counter端点,实现对 Redis 中访问计数器的递增与返回。

- 使用

挑战 3:测试多容器应用

-

使用 Docker Compose 构建并运行服务。

-

使用 curl、Postman 或浏览器测试所有端点。

-

通过以下步骤验证数据持久化:

- 停止并重启服务。

- 检查计数器值是否保持不变。

成功标准:

- 两个服务使用

docker-compose up成功启动。 - API 能够与 Redis 通信。

- 计数器在服务重启后保持值。

- 所有端点均返回正确响应。

Vagrant 用于创建开发环境

Vagrant 是一款用于构建和管理虚拟化开发环境的工具。它通过使用虚拟机(VM)或容器,简化了开发者一致性环境的搭建,确保每个团队成员都在相同的配置下工作。借助 Vagrant,你可以将环境定义为代码,使环境具备可移植性、可复现性且易于共享。

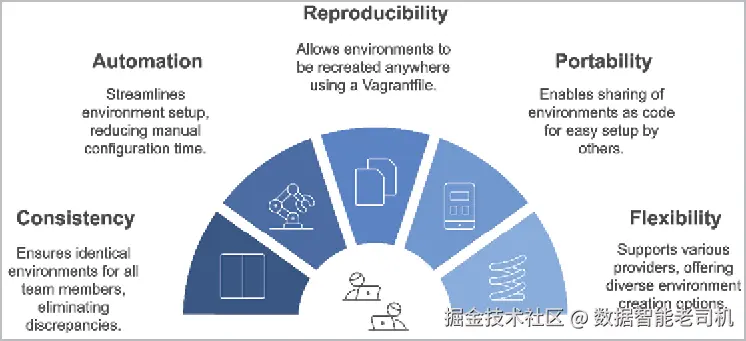

图 2.5 展示了 Vagrant 的一些常见优势:

让我们快速了解一下 Vagrant 的工作原理。

Vagrant 使用一个名为 Vagrantfile 的配置文件来定义环境。该文件包括以下内容:

- 基础盒子(Base box) :预配置的操作系统镜像(如 Ubuntu、CentOS)。

- 提供者(Providers) :虚拟化平台,如 VirtualBox、VMware 或 Docker。

- 配置程序(Provisioners) :用于自动化环境搭建的脚本或工具(如 Shell、Ansible、Puppet)。

当你运行 vagrant up 时,它会执行以下操作:

- 从指定的基础盒子创建虚拟机或容器。

- 根据 Vagrantfile 配置环境。

- 使用配置程序安装必要的软件或依赖。

搭建基础开发环境步骤

-

下载并安装 Vagrant(developer.hashicorp.com/vagrant/ins...)和 VirtualBox(www.virtualbox.org/wiki/Downlo...),根据你的操作系统选择版本。

-

在项目目录初始化 Vagrant:

bash

mkdir python-dev-env

cd python-dev-env

vagrant init- 更新生成的 Vagrantfile,如下示例:

arduino

Vagrant.configure("2") do |config|

config.vm.box = "ubuntu/focal64"

config.vm.provider "virtualbox" do |vb|

vb.memory = "1024"

vb.cpus = 2

end

config.vm.provision "shell", inline: <<-SHELL

apt-get update

apt-get install -y python3 python3-pip

SHELL

end-

启动环境:

vagrant up

上述命令会完成以下操作:

- 下载 Ubuntu 基础盒子。

- 创建配置为 1GB 内存、2 核 CPU 的虚拟机。

- 安装 Python 和 Pip。

-

使用 SSH 连接到虚拟机:

vagrant ssh

此时你可以在该虚拟机中进行开发工作。你也可以创建多个虚拟环境(虚拟机)。

通过将环境以代码形式定义在 Vagrantfile 中,Vagrant 简化了开发环境的创建、共享和管理。无论是单项目还是复杂多机环境,Vagrant 都能确保一致性、自动化和高效性。

总结:

- 通过 Vagrantfile 创建一致的基于虚拟机的开发环境。

- 支持多种提供者(VirtualBox、VMware、AWS 等)。

- 支持 Shell、Ansible、Puppet 等配置程序。

- 使用

vagrant up创建并启动虚拟机,vagrant ssh访问虚拟机。 - 适用于需要完整操作系统隔离或特定操作系统环境的场景。

- 当 Docker 无法满足需求(如特定于 Windows 的开发)时非常有用。

容器编排基础

容器编排是现代云计算的"指挥家"。想象一下,如果没有指挥,如何协调数百名乐手在一个乐团中共同演奏?随着应用变得越来越复杂,功能被拆分成多个专门化的容器,每个容器运行特定的服务。但是,谁来管理这些分布在庞大计算网络中的容器呢?

这正是容器编排发挥作用的地方。它是一个自动化系统,负责部署、网络配置和容器扩展的复杂协调工作。就像一位娴熟的指挥家,容器编排确保每个容器在正确的时间启动,能与其他容器正常通信,并能根据环境变化进行动态调整,且无需人工干预。

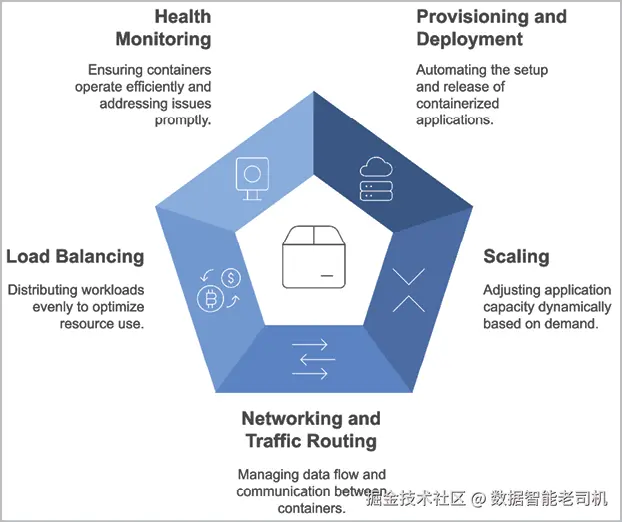

图 2.6 清晰地描绘了容器编排器的整体职责:

深入解析,容器编排器依赖声明式编程------即你描述期望的状态,底层逻辑负责实现它。开发者通过 YAML 或 JSON 格式的配置文件定义系统的期望状态(例如运行哪些容器、如何扩展、网络需求等),编排工具自动化执行流程以达成并维持该状态。

编排流程主要包括以下步骤:

-

设置配置

开发者在配置文件中定义容器镜像、网络规则、存储卷和资源需求。

这些配置文件通过版本控制管理,确保在开发、测试和生产环境中一致且可复用。

-

部署容器

根据预设约束(如内存、CPU、与其他服务的距离)将容器部署到合适的主机。

例如,Kubernetes 使用 Pod(最小部署单位)管理容器组。

-

管理容器生命周期,全面自动化

- 根据流量动态扩缩容。

- 发生故障时迁移容器到其他主机。

- 负载均衡与流量路由。

- 监控容器健康状态和可达性。

接下来快速了解几款流行的容器编排工具:

-

Kubernetes(K8s)

最广泛采用的容器编排平台,自动化管理容器化应用的部署、扩展和运行。

具备自愈、负载均衡及跨云提供商的可移植性。

我们将在第 10 章《Kubernetes 基础》中详细讨论。

-

Docker Swarm

Docker 原生的轻量级集群与编排方案。

相较 Kubernetes 更简单,适合小规模容器部署。

-

Apache Mesos

支持容器化及非容器化工作负载的集群管理器。

通常与 Marathon 搭配,用于管理大型复杂环境中的容器编排。

-

云厂商的托管 Kubernetes 服务

- Azure Kubernetes Service(AKS) :微软 Azure 的托管 Kubernetes 服务,负责控制平面管理,用户专注于应用部署。

- Amazon Elastic Kubernetes Service(EKS) :AWS 提供的托管 Kubernetes 服务,简化云端 Kubernetes 运行并深度集成 AWS 生态。

- Google Kubernetes Engine(GKE) :谷歌云托管 Kubernetes 服务,支持无缝扩展、监控及与谷歌云其他服务的集成。

了解了容器编排基础后,我们将关注现代软件开发的另一个关键方面:环境一致性(Environment Parity)。

容器编排中提到的维护一致性、保证可扩展性、管理依赖等挑战,引出了如何在不同部署环境间保持一致的更广泛问题。虽然容器帮助我们打包应用保证一致性,但确保开发、测试、生产环境表现完全一致依然是开发团队长期面临的重要难题。

正如我们将探讨的,环境一致性基于刚才介绍的容器化原则,延伸出贯穿整个开发流水线的无缝体验。该概念对保障系统可靠性,减少"它在我机器上能跑"的问题至关重要。

总结:

- 管理跨集群的容器部署、扩展和运行。

- 负责容器调度、网络配置、负载均衡及健康监控。

- Kubernetes 是生产环境最流行的编排平台。

- Docker Swarm 为小规模部署提供更简单的替代方案。

- 云服务商提供托管的 Kubernetes 服务(AKS、EKS、GKE)。

- 使用声明式配置定义系统期望状态。

DevOps 中的环境一致性

环境一致性是现代软件开发中的一项基本原则,强调保持所有环境------开发、预发布和生产------尽可能相似。简单来说,如果你的应用在一个环境中能正常运行,那么它在其他环境中也应表现一致。

为了理解这一原则的重要性,让我们探讨环境一致性如何影响现实世界的软件开发和部署。

关键差距

在审视环境一致性时,常见三大根本差距会导致开发环境与生产环境之间产生不一致。这些差距历史上给软件团队带来了巨大挑战,至今仍然适用。理解它们是解决环境相关问题根源的关键。

这三大差距包括:

-

时间差距

- 传统方式:代码完成到部署通常间隔数周甚至数月。

- 现代方式:从提交代码到上线仅需几分钟到几小时。

- 影响:时间差距越短,代码质量越高,因为开发者知道他们的代码很快会进入生产环境。

时间差距或许是维护环境一致性中最显著的挑战。开发和部署之间时间过长会导致开发者丧失上下文,环境漂移风险大幅提升。

-

人员差距

- 传统方式:不同团队分别负责开发和部署。

- 现代方式:自动化部署,极少人工干预。

- 关键点:如果你不能一键部署,说明流程可能存在问题。

人员差距揭示了维护环境一致性的组织挑战。不同团队负责不同环境时,沟通障碍和优先级差异容易导致环境不一致。

-

工具差距

- 传统方式:各环境使用不同的工具和服务。

- 示例:开发环境使用 SQLite,生产环境使用 PostgreSQL。

- 解决方案:各环境使用完全相同的后端服务。

工具差距体现了环境间的技术差异,常因开发阶段的权宜之计而产生,但这些"捷径"在生产环境可能引发重大问题。

在努力维护环境一致性的过程中,团队经常会遇到一些反复出现的挑战。理解这些挑战及其解决方案对于实施有效的环境一致性策略至关重要。汽车行业提供了一个生动的例子。

在汽车软件开发中,团队面临一个重大挑战:云端开发环境的性能往往远超它们设计的实际车辆系统。开发者在资源丰富的高性能云环境中工作,但最终代码必须运行在受限的嵌入式系统上,这些系统硬件受限、内存有限,并且接口复杂。开发与生产环境之间的不匹配,可能导致软件只有在真实车辆中部署时才暴露关键问题。

为应对这一挑战,汽车公司通过搭建云端环境,精确复刻物理车辆部件的特性和约束来实现环境一致性。他们使用专门工具模拟硬件限制,应用实时内核补丁,并创建尽可能贴近真实车辆条件的开发环境。这种方法使开发者能在开发早期捕捉潜在问题,减少对稀缺硬件资源的依赖,并确保软件在车辆中部署时表现可靠。

最终结果是更高效的开发周期、更低的测试成本,以及最重要的------最终产品中更可靠的软件。

维护环境一致性的最佳实践

结合各行业和开发团队的经验教训,形成了若干维护有效环境一致性的最佳实践。这些实践构成了稳健环境一致性策略的基础,具体包括:

- 使用容器化:确保运行时环境一致。

- 全流程自动化:减少部署中的人工干预。

- 版本控制环境配置:跟踪所有环境设置的变更。

- 定期测试:验证各环境中的行为一致性。

- 监控差异:主动追踪并消除环境偏差。

这些实践共同构建了全面的环境一致性方法,帮助团队在整个部署流水线中保持一致性。

环境一致性的黄金法则

环境一致性中最重要的原则是:每次提交都应该是可部署的候选版本。如果环境不真正相同,就无法准确预测代码在生产环境中的表现。该法则应指导所有关于环境配置和管理的决策。

总结:

- 最大限度减少开发、测试和生产环境之间的差异。

- 解决三大关键差距:时间差距、人员差距和工具差距。

- 通过容器化确保运行环境一致。

- 对环境配置实施版本控制,追踪变更。

- 定期执行测试和监控,及早发现差异。

- 遵循黄金法则:每次提交都应具备部署资格。

开发环境配置管理

在理解了环境一致性的重要性后,我们需要重点关注如何有效管理开发环境。关键挑战在于保持开发环境既可靠适合实验,又能与生产环境持续保持一致。

当开发环境偏离生产环境时,可能会出现以下严重问题:

- 在开发环境中有效的变更在生产环境失败。

- 不同环境间行为不一致。

- 部署时出现意外失败。

- 非预期的变更混入部署流程。

为避免这些问题,环境管理应遵循以下原则:

避免手动变更

- 所有变更应通过用户故事(user stories)跟踪。

- 一致使用自动化部署工具。

- 通过元数据 API 实施变更,而非手动配置。

- 测试或生产环境的手动变更会导致环境漂移。

平衡开发环境管理

-

版本控制 支持并行开发工作。

-

单一共享开发环境

- 优点:工作天然整合。

- 缺点:一位开发者的改动可能影响他人。

-

独立开发环境

- 优点:隔离实验,互不干扰。

- 缺点:需频繁同步。

环境同步措施

- 实施每日回推(back-promotion)以保持环境同步。

- 开发者需在同步前提交代码。

- 定期刷新沙箱环境(通常季度或年度)。

- 尽可能自动化同步流程。

通过遵循以上原则,团队可以有效管理开发环境,最大限度降低环境漂移风险,保障开发与生产环境的一致性。

与 CI/CD 流水线的集成

虽然有效管理开发环境至关重要,但将其集成到稳健的 CI/CD 流水线中,则是维护环境一致性和可靠性的重要进一步提升。我们之前讨论的环境管理实践------避免手动变更、保持环境同步以及实施合理的刷新策略------构成了成功实现 CI/CD 集成的基础。

后续章节将深入探讨 CI/CD,但现在理解环境管理实践如何增强持续交付能力同样至关重要。

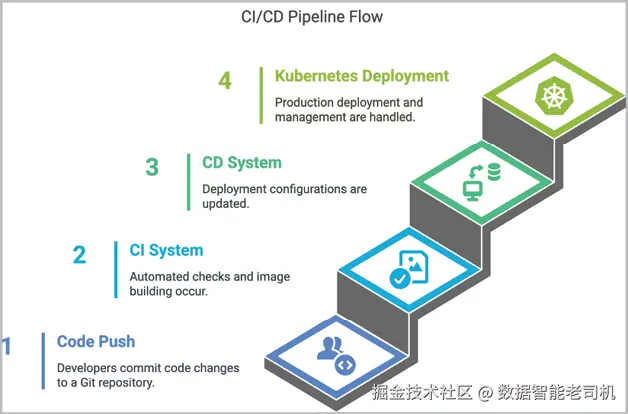

上述图示展示了容器化应用如何在现代 CI/CD 流水线中流转:

-

开发者将代码推送到 Git 仓库。

-

CI 系统自动完成:

- 运行代码风格检查和测试,确保代码质量。

- 从 Dockerfile 构建 Docker 镜像。

- 用版本标签(通常是 git 提交哈希)标记镜像。

- 将镜像推送到容器镜像仓库。

-

CD 系统检测到新镜像后:

- 从仓库拉取最新镜像。

- 更新部署配置。

- 将变更应用到 Kubernetes 集群。

-

Kubernetes 负责生产环境的部署、扩展和管理。

这一持续流程确保开发环境与生产环境同步,保持之前讨论的环境一致性。容器化方法保证了通过测试的相同代码及依赖被部署到生产。

它们如何自然延伸至 CI/CD 架构的三大关键领域:

-

自动化环境搭建

- 将手动环境配置转为声明式流水线阶段。

- 实施跨环境的系统回推(back-promotion)流程。

- 通过自动调度管理环境刷新周期。

- 利用基础设施即代码(IaC)实现环境定义一致性。

-

全面测试策略

- 在测试阶段维护严格的环境一致性。

- 设计针对不同环境层级优化的自动测试套件。

- 部署环境特定的验证关卡与检查。

- 建立专门的热修复测试路径。

-

部署编排

- 用流水线驱动部署流程替代人工干预。

- 构建健壮的自动回滚机制。

- 通过环境模板保障部署一致性。

- 实施完善的变更跟踪和验证流程。

这一集成打造了无缝的交付流水线,同时坚持环境一致性和受控变更管理的核心原则,形成可靠、可复现的系统,最大限度减少环境漂移,保障运营完整性。

使用 Docker Compose 构建 Flask + Redis 访问计数器

下面通过一个简单实用的微服务示例,应用所学 Docker 和 Docker Compose 知识,创建一个用 Redis 存储访问计数的 Flask 应用。

项目目标:

- 创建容器化的 Flask 应用。

- 连接 Redis 数据库实现数据持久化。

- 使用 Docker Compose 编排两个服务。

- 实现基本 API 端点展示功能。

步骤详解:

-

搭建项目结构

flask-redis-counter/

├── docker-compose.yml

├── app/

│ ├── Dockerfile

│ ├── requirements.txt

│ └── app.py

└── README.md -

创建 Flask 应用

app/requirements.txt内容:

ini

flask==2.0.1

redis==3.5.3app/app.py内容:

ini

from flask import Flask, jsonify

import redis

import socket

app = Flask(__name__)

cache = redis.Redis(host='redis', port=6379)

def get_hit_count():

return cache.incr('hits')

@app.route('/')

def home():

count = get_hit_count()

return jsonify(

message="Hello Docker Compose!",

counter=count,

container_id=socket.gethostname()

)

@app.route('/set/<key>/<value>')

def set_key(key, value):

cache.set(key, value)

return jsonify(

message=f"Stored {key}",

key=key,

value=value

)

@app.route('/get/<key>')

def get_key(key):

value = cache.get(key)

if value:

value = value.decode('utf-8')

return jsonify(

key=key,

value=value

)

if __name__ == "__main__":

app.run(host="0.0.0.0", port=5000, debug=True)- 创建 Dockerfile

app/Dockerfile 内容:

sql

FROM python:3.9-slim

WORKDIR /app

COPY requirements.txt .

RUN pip install --no-cache-dir -r requirements.txt

COPY . .

EXPOSE 5000

CMD ["python", "app.py"]- 创建 Docker Compose 配置

docker-compose.yml 内容:

yaml

version: '3.8'

services:

web:

build: ./app

ports:

- "5000:5000"

volumes:

- ./app:/app

environment:

- FLASK_ENV=development

depends_on:

- redis

restart: always

redis:

image: redis:alpine

ports:

- "6379:6379"

volumes:

- redis-data:/data

volumes:

redis-data:- 运行应用

css

docker-compose up --build- 测试应用

- 访问

http://localhost:5000/,刷新页面可见计数递增。 - 通过

http://localhost:5000/set/username/developer设置键值。 - 通过

http://localhost:5000/get/username获取键值。

- 测试容器弹性

-

停止容器但保留数据卷:

docker-compose down

-

重新启动容器:

docker-compose up

计数器值依然保持,因为 Redis 数据存储在持久化卷中。

额外挑战建议:

- 增加环境变量配置 Redis 连接信息。

- 实现

/reset端点重置计数器。 - 给 API 添加基本认证。

- 使用 NGINX 创建简单前端容器,展示计数器数据的静态网页。

该迷你项目涵盖了多个核心概念:

- Python 应用容器化。

- 使用 Docker Compose 管理多容器编排。

- 实现服务间通信。

- 利用卷实现数据持久化。

- 用 Flask 构建 RESTful API。

完成本项目,将帮助你掌握本章所涉及的关键概念与实战技巧。

结论

本章结束时,我们已经探讨了构建稳健开发环境的基本组成部分。从容器化基础到先进的环境管理技术,我们确立了创建一致、可复现工作空间的模式,以支持现代 DevOps 实践。所讨论的工具和方法------Docker、Vagrant、环境一致性以及自动化流水线------共同构成了可靠软件交付的基础。

在下一章中,我们将基于这些环境管理原则,深入探讨版本控制与 Git 工作流。虽然稳固的开发环境为编写代码提供了工作空间,但像 Git 这样的版本控制系统则为代码的管理、跟踪与协作提供了框架。我们将看到 Git 工作流如何与环境管理策略相辅相成,打造兼具稳定性与敏捷性的整体软件开发方法。