一、中间件漏洞的严峻现状

根据Synopsys《2023年开源安全报告》显示:

-

企业应用中平均包含158个中间件依赖

-

高危漏洞年增长率达62%(X-Force数据)

-

最危险漏洞:Log4j2(CVE-2021-44228)影响全球83%企业

-

平均修复延迟:112天(远超应用层漏洞)

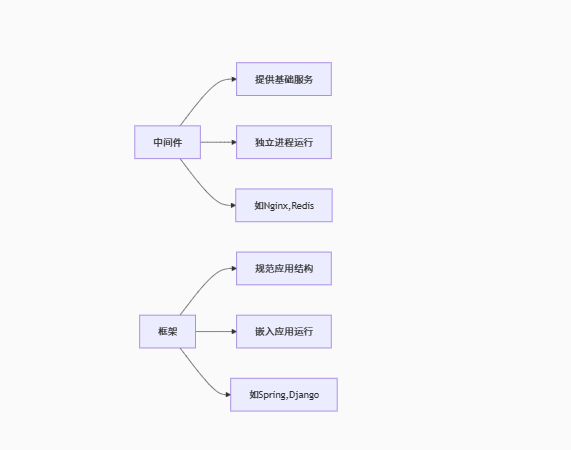

1.1 中间件与框架的区别

二、关键漏洞类型解析

2.1 中间件典型漏洞

| 类型 | 代表案例 | CVSS评分 | 影响范围 |

|---|---|---|---|

| 反序列化漏洞 | Apache Dubbo(CVE-2021-25641) | 9.8 | 微服务架构 |

| 远程代码执行 | Elasticsearch(CVE-2021-22145) | 8.8 | 大数据平台 |

| 配置错误 | Kubernetes API Server匿名访问 | 8.6 | 容器编排系统 |

| 内存破坏 | Redis缓冲区溢出(CVE-2021-32761) | 7.8 | 缓存数据库 |

2.2 框架核心漏洞

| 框架类型 | 典型漏洞 | 攻击面 |

|---|---|---|

| Java EE | Spring Cloud Gateway RCE | 表达式注入 |

| Python | Django SQL注入(CVE-2022-34265) | ORM层缺陷 |

| JavaScript | Express原型污染 | 请求参数处理 |

| .NET | ASP.NET ViewState反序列化 | 身份验证绕过 |

三、触目惊心的真实案例

案例1:全球性日志漏洞事件(2021)

-

漏洞组件:Apache Log4j2

-

利用方式:通过JNDI注入实现RCE

-

传播速度:72小时内影响70%互联网企业

-

行业损失:全球应急响应支出超$30亿

案例2:微服务框架供应链攻击(2022)

-

受影响组件:Spring Cloud Function

-

攻击路径:恶意jar包注入到官方仓库

-

特殊手法:利用动态路由功能执行任意代码

-

修复难度:需要全量版本更新

四、企业级防御体系

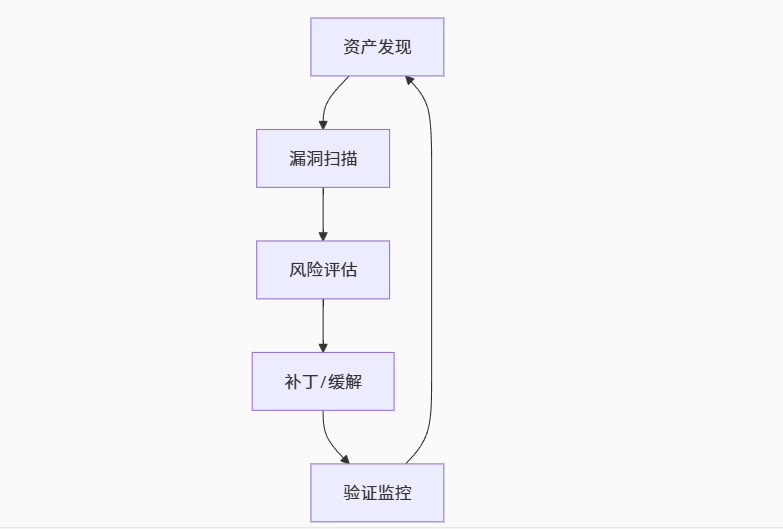

4.1 安全治理框架

4.2 技术防护矩阵

| 防护层级 | 中间件措施 | 框架措施 |

|---|---|---|

| 构建阶段 | SCA工具扫描(Dependency-Check) | 安全模板校验 |

| 部署阶段 | 最小化安装+安全基线 | 环境隔离(虚拟env) |

| 运行时 | Seccomp/AppArmor限制 | RASP防护 |

| 监控阶段 | 异常行为检测(Falco) | 请求特征分析 |

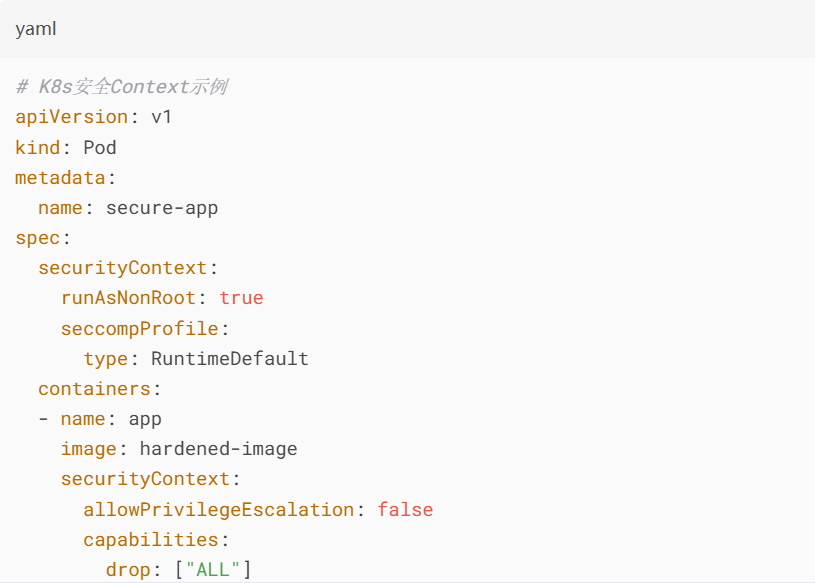

4.3 云原生特别防护

五、渗透测试方法论

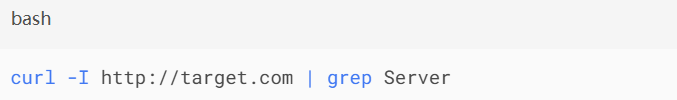

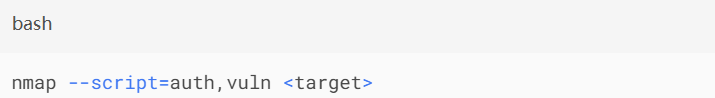

5.1 中间件测试要点

-

版本指纹识别 :

-

默认配置检测 :

-

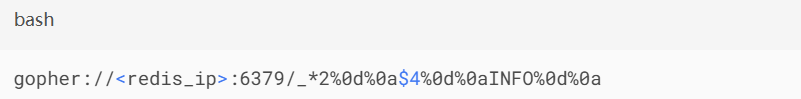

协议漏洞利用 :

5.2 框架测试技术

-

Java框架:JRMP反序列化探测

-

Python框架:模板注入(SSTI)测试

-

Node.js:原型污染Payload构造

-

.NET:ViewState解密工具链

六、开发者安全清单

-

是否建立完整的组件清单(SBOM)?

-

是否禁用所有非必要功能模块?

-

是否定期更新CVE监控订阅?

-

是否实施网络分层隔离?

-

是否启用内存安全防护(ASLR/DEP)?

-

是否对第三方镜像进行安全扫描?

-

是否建立漏洞应急响应流程?

本文干货有限,更多深度内容藏在《👇的字符》里,懂的朋友自然懂~

🌏号:sqtogogo01

特别声明: 此教程为纯技术分享!本教程的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本教程的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失。