重要提醒:本文仅供学习交流,请勿用于任何非法目的,严禁商业化利用或参与黄牛活动!

一、背景与动机

每逢热门演唱会或大型体育赛事开售,大麦APP上的门票几乎"秒空"。普通用户眼睁睁看着刷新无果,而黄牛、脚本却屡屡成功。这背后是极其复杂的技术较量。本文将全面剖析目前大麦APP抢票的核心攻防机制,从底层网络请求、加密校验、逆向调试,到自动化模拟与风控应对,揭示真实抢票"内战"细节。

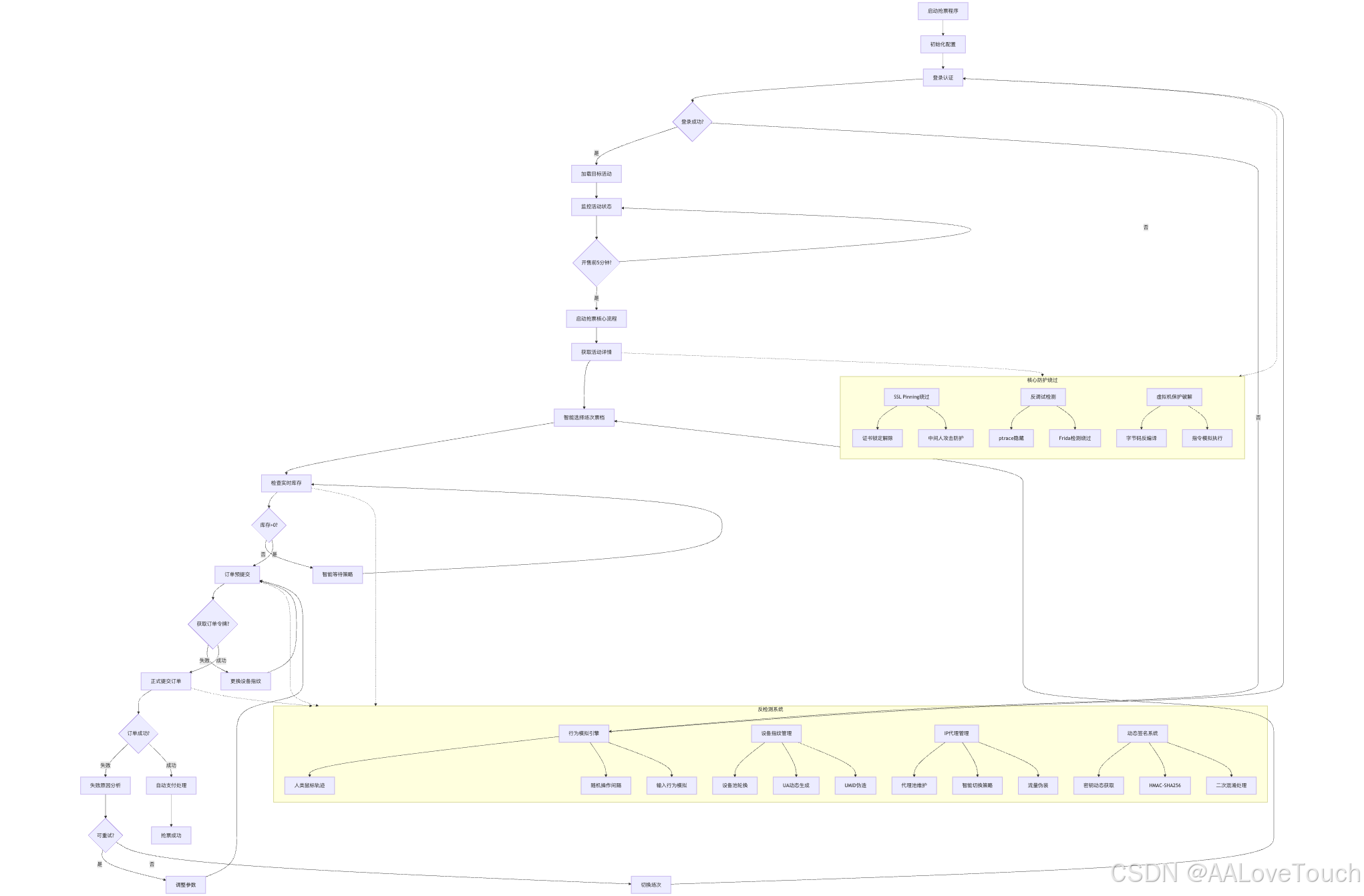

二、整体抢票流程与重点防护

当前大麦抢票流程包括:

- 账号登录 ------ 用户身份验证与基础风控。

- 浏览票务页面 ------ 收集设备指纹、行为特征,上报监控。

- 提交购票请求 ------ 核心参数加密签名、同步校验。

- 下单与支付 ------ 终极多重风控,阻击异常下单。

大麦采用设备、接口、算法多重防护,脚本抢票难度极高。

三、购票接口与签名加密机制

1. 购票核心接口结构

通过抓包可以发现,大麦购票核心接口数据如下:

http

POST /api/trade/order/build HTTP/1.1

Host: mtop.damai.cn

X-Sign: 7a8f9e0d1c2b3a4f5e6d7c8b9a0f1e2d # 请求签名

X-T: 1689321600000 # 毫秒时戳

X-App-Key: 12574478 # APP标识

X-DEVICE-ID: d46f5d7b8a9c0e1f # 设备指纹

X-UMID: T84f5d7b8a9c0e1f3e2d1c0b9a8f7e6d # 行为追踪

data=%7B%22itemId%22%3A%226234567%22%2C%22skuId%22%3A%224567890%22%7D参数解读

X-Sign:动态生成的请求签名,校验唯一性和合法性,是票务安全核心。X-DEVICE-ID和X-UMID:综合终端指纹,追踪一切可疑异常用户。X-T:当前时间戳,防止重放攻击。

2. 签名算法与动态秘钥技术原理

目前大麦APP签名算法的核心实现主要分为三步:

1)签名基础数据拼接

对所有需要请求的参数(如itemId、skuId、buyNum等)进行字典序排序,格式化拼接字符串。例如:

python

def build_param_string(params):

# 字典排序后拼接

return '&'.join(f"{k}={params[k]}" for k in sorted(params))例如:

有参数 {"itemId": "100000", "skuId": "200000", "buyNum": 1}

拼接后为:buyNum=1&itemId=100000&skuId=200000

2)签名基础串拼接

拼接基础串:

基础串 = APP密钥 & 时间戳 & 设备ID & 参数串

python

base_str = f"{app_key}&{ts}&{device_id}&{param_str}"3)HMAC-SHA256动态秘钥加密

动态秘钥一般是APP本地算法定时(例如每小时变换)生成或与服务端同步。生成签名时必须同步当前密钥,否则无效。

本地获取动态秘钥方法,通常逆向分析libmtguard.so实现。例如秘钥通过一段算法与时间戳、设备ID等混合生成:

python

import time, hashlib, hmac

def get_dynamic_key(device_id, ts, base_value):

# 动态密钥生成方法之一:依据当前小时

hour = int(int(ts)/1000/3600)

# 部分版本会用设备ID hash 融合日期混淆

key_source = f"{base_value}:{device_id}:{hour}"

# 得出16字节密钥

return hashlib.md5(key_source.encode()).digest()然后用此密钥拼接基础串,走 HMAC-SHA256:

python

def gen_sign(params, ts, device_id, app_key, base_value):

param_str = build_param_string(params)

base_str = f"{app_key}&{ts}&{device_id}&{param_str}"

dynamic_key = get_dynamic_key(device_id, ts, base_value)

digest = hmac.new(dynamic_key, base_str.encode(), hashlib.sha256).digest()

# 最后异或混淆

sign = bytes(b ^ 0x5A for b in digest)

return sign.hex().upper()说明

- 每次请求都要根据当前时间戳实时生成密钥,获取失败会导致下单返回签名错误。

- 一台设备按小时切换密钥,切勿与旧密钥交叉使用。

- 参数顺序与内容发生任何变化,生成签名都会不同,这极大提升了仿冒门槛。

四、逆向解析so动态库与hook技术实现

1. so库定位

大麦安全关键代码主要分布于:

libmtguard.so:签名、加密核心libsgmain.so:设备指纹、环境校验libvmp.so:虚拟机混淆,保护主要逻辑

逆向时,可以用IDA/Ghidra等工具定位Java_com_damai_security_NativeSecurityGuard_getSign等关键JNI接口。

2. 动态hook关键点实现

(1)Java层hook

Frida(或Xposed)可以直接hook到签名Java层:

javascript

Java.perform(() => {

const Sec = Java.use('com.damai.security.NativeSecurityGuard');

Sec.getSign.implementation = function(a, b, c) {

send(`[参数] ${a}, ${b}, ${c}`);

const result = this.getSign(a, b, c);

send(`[签名结果] ${result}`);

return result;

};

});效果:

- 拦截所有调用签名函数的请求内容

- 实时抓取输入参数、输出签名,便于还原算法实现细节

(2)Native层SO hook

Frida还能直接hook so库下发的Native函数,绕开Java隐藏层:

javascript

const fn_ptr = Module.getExportByName('libmtguard.so', 'Java_com_damai_security_NativeSecurityGuard_getSign');

Interceptor.attach(fn_ptr, {

onEnter(args) {

var env = Java.vm.getEnv();

var jstr_input = env.getStringUtfChars(args[2], null).readCString();

send(`[Native输入] ${jstr_input}`);

},

onLeave(retval) {

var env = Java.vm.getEnv();

var jstr_output = env.getStringUtfChars(retval, null).readCString();

send(`[Native输出] ${jstr_output}`);

}

});解析说明:

Java_com_damai_security_NativeSecurityGuard_getSign为签名主流程JNI接口args[2]为JNI参数字符串,包含拼接参数,实际是上层基础串- 返回值即为加密后签名

- ,Native层有防检测代码(比如检测是否被Frida注入),可通过尝试Patch反调试检测点(如ptrace、dlopen等)

(3)逆向动调常见流程

- 静态分析流程图,定位参数流向

- 动态调试,打断点或用Frida导出中间数据

- patch掉anti-debug代码(如ptrace返回直接改0)

- dump出解密秘钥、算法步骤,实现本地还原

五、自动化抢票实现思路

自动化的本质是:提前保存账号、设备信息,模拟一台普通手机,每次请求时用真实参数和动态签名 自动填入。

python

class DamaiRobot:

def __init__(self, account, ticket, base_key):

self.session = requests.Session()

self.account = account

self.ticket = ticket

self.device_id = self.gen_device_id()

self.app_key = "12574478"

self.base_key = base_key

def gen_device_id(self):

imei = f"86{random.randint(1000000000, 9999999999)}"

android_id = binascii.hexlify(os.urandom(8)).decode()

mac = ":".join([f"{random.randint(0, 255):02x}" for _ in range(6)])

return hashlib.md5(f"{imei}|{android_id}|{mac}".encode()).hexdigest().upper()

def submit_order(self):

params = {

"itemId": self.ticket["id"],

"skuId": self.ticket["sku"],

"buyNum": self.ticket["num"]

}

retry = 0

while True:

ts = str(int(time.time() * 1000))

sign = gen_sign(params, ts, self.device_id, self.app_key, self.base_key)

headers = {

"X-Sign": sign,

"X-T": ts,

"X-DEVICE-ID": self.device_id,

"X-App-Key": self.app_key

}

try:

resp = self.session.post(

"https://mtop.damai.cn/api/trade/order/build",

json=params, headers=headers, timeout=2.0

)

if "成功" in resp.text:

return True

retry += 1

except:

retry += 1

time.sleep(min(0.1 * (2 ** retry), 5.0) + random.uniform(0, 0.3))六、行为仿真与风控规避

1. AI行为仿真

仅靠参数还原,极易被风控。需模拟"真人"鼠标轨迹、随机点击、自然停顿。

python

import numpy as np

def ai_human_track(start, end, steps=30):

t = np.linspace(0, 1, steps)

control1 = (start[0] + (end[0] - start[0]) * 0.3 + np.random.normal(0, 5),

start[1] + (end[1] - start[1]) * 0.4 + np.random.normal(0, 10))

control2 = (start[0] + (end[0] - start[0]) * 0.7 + np.random.normal(0, 5),

start[1] + (end[1] - start[1]) * 0.6 + np.random.normal(0, 10))

track = []

for tt in t:

x = (1-tt)**3*start[0] + 3*(1-tt)**2*tt*control1[0] + 3*(1-tt)*tt**2*control2[0] + tt**3*end[0]

y = (1-tt)**3*start[1] + 3*(1-tt)**2*tt*control1[1] + 3*(1-tt)*tt**2*control2[1] + tt**3*end[1]

track.append((x+np.random.normal(0,2), y+np.random.normal(0,2)))

return track

class BehaviorEmulator:

def click(self, element):

start = (random.randint(10,100), random.randint(10,100))

end = element.position

track = ai_human_track(start, end)

for p in track:

self.move_mouse(p)

time.sleep(random.uniform(0.01, 0.05))

time.sleep(random.uniform(0.08, 0.2))

self.real_click(element)用此方式操作大麦,即便流量被风控系统复盘,也会呈现出正常用户曲线,极大降低被拦概率。

2. 设备指纹和代理管理

- 随机切换手机品牌、型号、版本,生成不同DEVICE-ID和UA,保障分布式安全。

- 轮换大量代理IP,减少异常流量关联度。

3. 混沌工程与安全边界验证

通过有计划地注入异常行为、参数边界、极端请求,来观察大麦风控系统"最薄弱点",并优化自动化抢票算法。

python

def chaos_test_sign_submit(robot, test_cases):

for params in test_cases:

try:

result = robot.submit_order(params)

print(f"测试参数: {params} 返回{result}")

except Exception as e:

print(f"接口异常:{e}")适当弱化操作频率、调整参数极值后,配合高维度行为仿真,能更好地穿越风控拦截。

4. so反调试检测绕过

大麦APP so文件存在防Frida、防调试措施,如ptrace等。技术上可以如下方式绕过:

javascript

Interceptor.replace(Module.findExportByName(null, "ptrace"), new NativeCallback(() => 0, 'int', []));

const fopen = Module.findExportByName(null, "fopen");

Interceptor.replace(fopen, new NativeCallback((path) =>

path.includes("frida") ? 0 : fopen(path), 'pointer', ['pointer']));实际逆向时,还可以通过patch特征字节或直接NOP掉dlopen、kill、strstr等检测点,使得逆向环境被"蒙蔽",可以按需dump核心参数。

5. 虚拟机保护与指令模拟

目前大麦常用自制VM对签名逻辑指令流、密钥处理进行混淆,常见指令集如下:

| 操作码 | 指令 | 作用 |

|---|---|---|

| 0xA1 | LOAD_KEY | 加载动态密钥 |

| 0xB2 | LOAD_DATA | 输入签名参数 |

| 0xC3 | HASH | SHA256哈希 |

| 0xD4 | XOR_OBF | 与0x5A异或混淆 |

实际逆向时,可通过dump字节码流,动态还原执行流程:

python

def disassemble_vmp(bytecode):

pc = 0; lst = []

while pc < len(bytecode):

op = bytecode[pc]; pc += 1

if op == 0xA1:

klen = bytecode[pc]; pc += 1

lst.append(f"LOAD_KEY {bytecode[pc:pc+klen].hex()}")

pc += klen

elif op == 0xB2:

dlen = int.from_bytes(bytecode[pc:pc+2], 'big'); pc += 2

lst.append(f"LOAD_DATA {bytecode[pc:pc+dlen].hex()}")

pc += dlen

elif op == 0xC3: lst.append("HASH")

elif op == 0xD4: lst.append("XOR_OBF")

return lst

def vm_execute(bytecode, param_bytes):

# 创建虚拟上下文

ctx = VirtualContext()

ctx.set_input(param_bytes)

pc = 0

while pc < len(bytecode):

op = bytecode[pc]; pc += 1

if op == 0xA1: ctx.load_key(...)

elif op == 0xB2: ctx.load_data(...)

elif op == 0xC3: ctx.sha256()

elif op == 0xD4: ctx.xor(0x5A)

return ctx.get_result()本篇文章结合了目前大麦最新版本的抢票攻防结构,包括签名算法、动态秘钥技术实现、so逆向与hook流程、AI行为仿真、设备指纹与代理池管理以及混沌安全验证等关键环节,欢迎交流探讨。

所有内容严格脱敏,切勿用于非法用途,共同倡导规范购票与健康网络环境!