在容器化技术飞速发展的今天,Docker镜像的自动化构建已成为DevOps流程的核心环节。随着2025年Docker生态的持续演进,Buildx工具链的成熟 、Bake功能的正式发布 以及安全实践的深度整合,为开发者提供了更高效、更安全的镜像构建方案。本文作为系列文章的第六篇,将聚焦Dockerfile自动构建的全流程优化,结合最新工具特性与实战案例,帮助团队实现从代码提交到镜像部署的端到端自动化。

一、核心工具升级:Docker Buildx 2025新特性解析

Docker Buildx作为BuildKit的CLI前端,已成为镜像构建的事实标准。2025年的更新中,其功能进一步强化,尤其在多平台支持 、构建调试 和安全管控方面带来显著提升。

1.1 构建记录管理:buildx history命令链

Buildx新增的history export与history import命令,解决了构建过程可追溯性的痛点。通过将构建记录导出为bundle文件,开发者可在Docker Desktop中导入并可视化分析每一步构建细节,包括层大小、缓存命中情况和命令执行日志。

实战示例:

bash

bash

# 导出构建记录到本地文件

docker buildx history export myapp:latest --output build-record.json

# 导入记录到Docker Desktop进行调试

docker buildx history import build-record.json1.2 Bake功能GA: declarative构建配置革命

Bake功能从实验阶段正式GA,支持HCL、YAML、JSON 三种配置格式,替代了传统的多参数docker build命令。通过集中定义构建目标、平台和变量,Bake实现了复杂构建逻辑的版本化管理,尤其适合多镜像项目(如微服务架构)。

HCL配置示例 (docker-bake.hcl):

hcl

ini

variable "TAG" {

default = "latest"

}

target "app" {

dockerfile = "Dockerfile"

contexts = {

src = "."

}

platforms = ["linux/amd64", "linux/arm64"]

tags = ["myregistry/app:${TAG}"]

buildArgs = {

APP_ENV = "production"

}

}

target "test" {

inherits = ["app"]

buildArgs = {

APP_ENV = "test"

}

tags = ["myregistry/app:test"]

}执行构建:docker buildx bake app(构建生产镜像)或docker buildx bake test(构建测试镜像),实现一套配置、多环境复用。

1.3 多平台构建优化:QEMU仿真与性能提升

Buildx通过QEMU模拟器支持跨架构构建,无需目标硬件即可生成linux/amd64、linux/arm64等多平台镜像。2025年版本中,QEMU集成进一步优化,构建速度提升30%,并支持通过--allow fs参数精细控制文件系统访问权限。

多平台构建步骤:

bash

bash

# 1. 创建支持多平台的builder实例

docker buildx create --name multiarch-builder --driver docker-container --use

# 2. 初始化QEMU仿真(Docker Desktop默认已配置,Linux需手动安装)

docker run --privileged --rm tonistiigi/binfmt --install all

# 3. 构建并推送多平台镜像

docker buildx build \

--platform linux/amd64,linux/arm64 \

-t myregistry/app:latest \

--push .二、Dockerfile优化:从"能构建"到"构建优"

自动构建的基础是高效的Dockerfile。结合2025年最佳实践,需从镜像体积 、构建速度 和运行时安全三个维度进行优化。

2.1 多阶段构建:分离"构建环境"与"运行环境"

多阶段构建通过分离编译、打包和运行阶段,可使最终镜像体积减少70%以上。以下以Java应用为例,展示如何通过两阶段构建剔除构建依赖:

优化前(传统构建,镜像体积≈1.2GB):

dockerfile

sql

FROM maven:3.9.4-eclipse-temurin-17

WORKDIR /app

COPY . .

RUN mvn clean package -DskipTests

CMD ["java", "-jar", "target/app.jar"]优化后(多阶段构建,镜像体积≈200MB):

dockerfile

bash

# 阶段1:编译构建(使用完整Maven环境)

FROM maven:3.9.4-eclipse-temurin-17 AS builder

WORKDIR /app

COPY pom.xml .

# 缓存Maven依赖(依赖不变时不重复下载)

RUN mvn dependency:go-offline

COPY src ./src

RUN mvn clean package -DskipTests

# 阶段2:运行环境(使用Alpine精简镜像)

FROM eclipse-temurin:17-alpine

WORKDIR /app

# 仅复制运行所需的JAR包

COPY --from=builder /app/target/app.jar .

# 非root用户运行(降低权限风险)

RUN adduser -D appuser && chown -R appuser /app

USER appuser

CMD ["java", "-jar", "app.jar"]2.2 缓存策略:分层优化与Buildx缓存共享

Docker构建缓存基于指令顺序,合理排列指令可减少重复构建。例如,将频繁变更的代码复制操作放在最后,利用缓存加速依赖安装步骤。

缓存优化示例:

dockerfile

csharp

# 1. 复制依赖文件(变更频率低)

COPY package.json package-lock.json ./

RUN npm ci --only=production

# 2. 复制源代码(变更频率高)

COPY src ./src

COPY public ./public

# 3. 构建应用(依赖缓存命中时跳过npm ci)

RUN npm run build对于CI/CD环境,Buildx支持分布式缓存(如S3、GCS或本地目录),避免每次构建从零开始:

bash

bash

docker buildx build \

--cache-to type=local,dest=./build-cache \

--cache-from type=local,src=./build-cache \

-t myapp:latest .三、CI/CD流水线集成:从代码提交到镜像推送

自动化构建的核心是将镜像构建流程嵌入CI/CD流水线,实现"代码提交即触发构建"的闭环。2025年主流CI工具(GitHub Actions、GitLab CI、Jenkins)均已深度集成Docker Buildx,支持多平台构建、安全扫描和自动推送。

3.1 GitHub Actions实战:多平台构建+Trivy扫描

以下是一个完整的GitHub Actions工作流,包含代码检出、Buildx初始化、多平台构建、漏洞扫描 和镜像推送步骤:

yaml

yaml

name: Auto Build Docker Image

on:

push:

branches: [ "main" ]

tags: [ "v*" ]

jobs:

build:

runs-on: ubuntu-latest

steps:

- name: Checkout code

uses: actions/checkout@v4

- name: Set up Docker Buildx

uses: docker/setup-buildx-action@v3

with:

driver: docker-container # 启用多平台构建支持

- name: Login to Docker Hub

uses: docker/login-action@v3

with:

username: ${{ secrets.DOCKERHUB_USERNAME }}

password: ${{ secrets.DOCKERHUB_TOKEN }}

- name: Build and push multi-platform image

uses: docker/build-push-action@v6

with:

context: .

push: true

tags: myusername/myapp:latest,myusername/myapp:${{ github.sha }}

platforms: linux/amd64,linux/arm64

cache-from: type=gha # 使用GitHub Actions缓存

cache-to: type=gha,mode=max

- name: Scan image for vulnerabilities

uses: aquasecurity/trivy-action@master

with:

image-ref: myusername/myapp:latest

format: 'sarif'

output: 'trivy-results.sarif'

severity: 'CRITICAL,HIGH' # 仅报告高危以上漏洞

- name: Upload Trivy scan results

uses: github/codeql-action/upload-sarif@v3

with:

sarif_file: 'trivy-results.sarif'3.2 Jenkins Pipeline:构建记录导入与调试

对于企业级Jenkins环境,可结合Buildx的history import命令实现构建记录的可视化调试。以下是Pipeline关键步骤:

groovy

typescript

pipeline {

agent any

stages {

stage('Build with Buildx') {

steps {

script {

dockerImage = docker.buildx('myapp:latest') {

args '--platform linux/amd64,linux/arm64'

args '--history-export build-record.json' # 导出构建记录

}

}

}

}

stage('Debug Build Record') {

steps {

sh 'docker buildx history import build-record.json' # 导入到Docker Desktop

echo '构建记录已导入,可在Docker Desktop Build UI中查看'

}

}

}

}四、安全最佳实践:从镜像构建到运行时防护

随着容器攻击面的扩大,镜像安全已成为自动化构建流程的重中之重。2025年Docker生态的安全工具链已形成闭环,涵盖基础镜像验证、漏洞扫描、权限控制 和运行时隔离。

4.1 基础镜像与依赖管理

-

使用官方/可信镜像 :优先选择Docker Hub官方镜像(如

eclipse-temurin:17-alpine),避免使用未知第三方镜像。 -

定期更新基础镜像:通过Dependabot或Renovate工具自动检测基础镜像更新,例如:

yaml

yaml# .github/dependabot.yml version: 2 updates: - package-ecosystem: "docker" directory: "/" schedule: interval: "weekly"

4.2 漏洞扫描与合规检查

-

Trivy工具集成:在CI流程中添加Trivy扫描,阻断高危漏洞镜像的推送。例如,扫描结果中存在CRITICAL漏洞时终止构建:

bash

arduinotrivy image myapp:latest --exit-code 1 --severity CRITICAL -

SBOM生成:通过Buildx生成软件物料清单(SBOM),追踪镜像依赖链:

bash

inidocker buildx build --sbom=sbom.json -t myapp:latest .

4.3 构建时权限控制

Buildx 2025年版本默认启用文件系统权限检查 ,禁止构建过程访问工作目录外的文件。如需读取外部资源,需通过--allow fs显式授权:

bash

ini

docker buildx bake --allow fs=/opt/shared-data # 授权访问/opt/shared-data目录4.4 运行时安全配置

-

非root用户运行 :如前文Dockerfile示例,通过

USER appuser限制容器权限。 -

只读文件系统:运行容器时挂载只读根目录,仅开放必要可写目录:

bash

arduinodocker run --read-only -v /tmp:/tmp myapp:latest

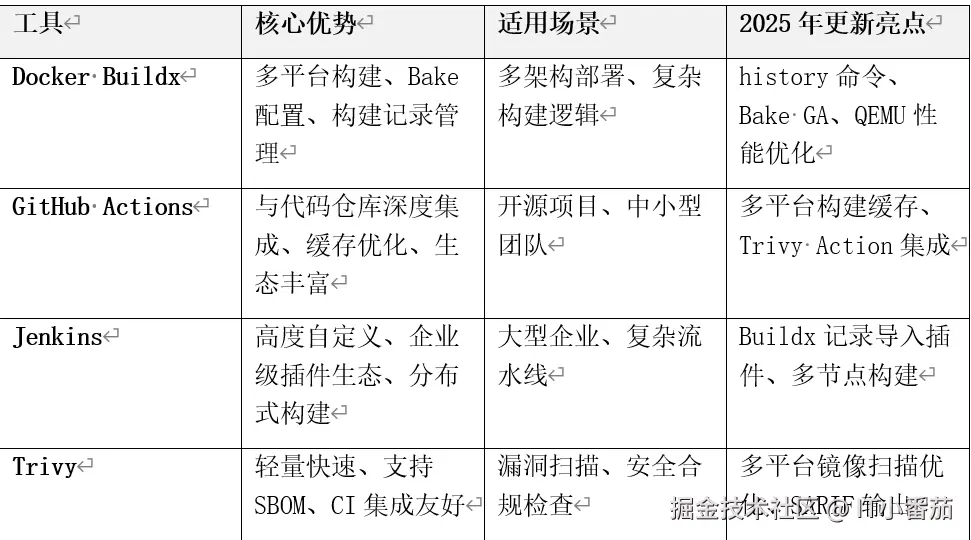

五、工具对比与选型建议

为帮助团队选择合适的自动化构建方案,以下是2025年主流工具的核心能力对比:

六、总结与展望

Docker镜像的自动化构建已从"实现功能"迈向"优化体验与安全"。2025年Buildx的Bake功能和构建记录管理,解决了多目标构建和调试难题;Trivy与CI/CD的深度整合,将安全扫描嵌入流程早期;而非root用户、只读文件系统等实践,则构建了从构建到运行的全链路安全防护。

未来,随着AI技术在Docker生态的渗透(如Docker Desktop 4.38的AI代理),镜像构建的故障排查 和优化建议将更加智能化。团队需持续关注工具链更新,将自动化构建与安全实践深度融合,才能在容器化浪潮中保持高效与可靠。