大家好,最近我在仓库中开启了 GitLab 的 IaC Scanning 功能,GitLab 自动创建了一个包含 include: - template: Auto-DevOps.gitlab-ci.yml 的 .gitlab-ci.yml 文件。合并代码后,一个全新的 Pipeline 拔地而起,包含了 build、review 等多个阶段(Stage),这让我感到困惑。这套"从天而降"的 CI/CD 流程究竟包含了什么?每个阶段又该如何使用?

今天,我们就来深入探索 GitLab 这份开箱即用的礼物------Auto DevOps,看看它如何将我们的项目从代码自动推向生产环境,实现 DevOps 的最佳实践。

Auto DevOps:GitLab 内置的自动化CI/CD专家

在我们深入细节之前,首先要理解 Auto DevOps 的核心理念。它是一套预先配置好的 CI/CD 模板,旨在通过"约定优于配置"的原则,自动检测项目语言和框架,然后运行一套完整的构建、测试、代码质量扫描、安全检查、打包、部署和监控流程。 简单来说,开发者只需要专注于编写业务代码,而 Auto DevOps 会像一位经验丰富的运维专家,处理后续所有繁杂的发布流程。

当我们在 .gitlab-ci.yml 中引入 Auto-DevOps.gitlab-ci.yml 模板时,实际上是激活了这套强大的自动化流水线。

Auto DevOps 流水线核心阶段拆解

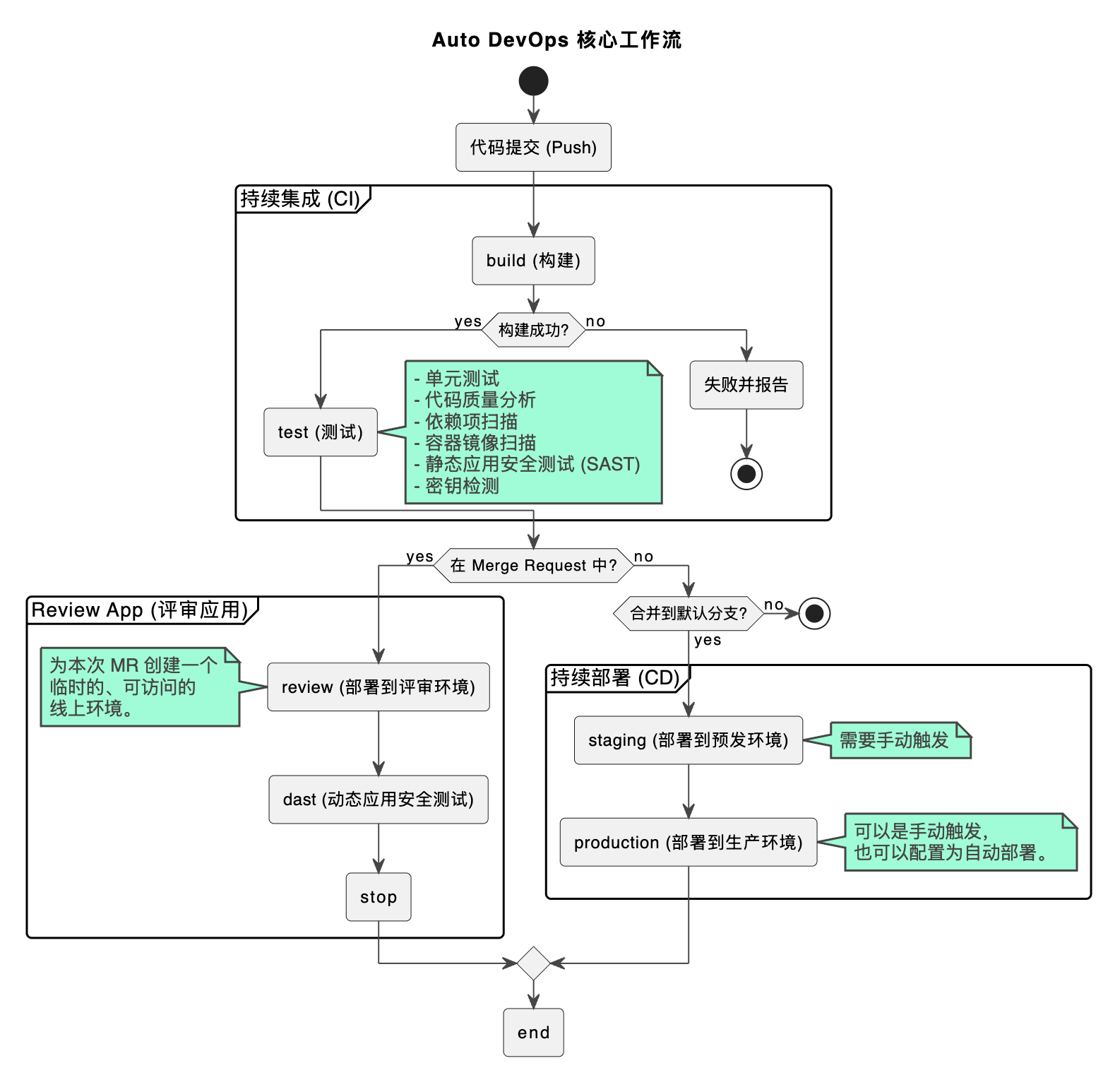

Auto DevOps 的流水线通常包含多个阶段,虽然具体阶段会根据项目配置和 GitLab 版本有所不同,但其核心流程万变不离其宗。下面,我们通过一个可视化的流程图来展示其主要工作流,并逐一解析关键阶段。

Build (构建) 阶段

这是流水线的起点。build 阶段的目标是为我们的应用程序创建一个可运行的工件(Artifact)。

- 工作机制 :Auto DevOps 会首先在项目的根目录寻找

Dockerfile。如果找到了,它会使用docker build命令来构建一个 Docker 镜像。 如果没有找到Dockerfile,它会回退到使用 Herokuish buildpacks,这是一个能自动检测项目语言(如 Ruby, Node.js, Python, Java, Go 等)并将其打包成 Docker 镜像的工具。 - 产出:成功执行后,会生成一个 Docker 镜像,并将其推送到 GitLab 项目内置的容器镜像仓库(Container Registry)中。这个镜像会被标记上提交的 SHA 值,确保了可追溯性。

- 如何使用 :对于开发者而言,最简单的方式就是在项目根目录提供一个

Dockerfile,这样可以最大程度地控制构建过程。如果不想管理Dockerfile,则需要确保项目结构符合所用语言的 buildpack 标准。

Test (测试) 阶段

构建完成后,代码质量和安全性就成了关注的焦点。test 阶段是一个综合性的检查站,它并行运行多个任务,以确保代码的健壮性与安全性。

- 核心功能 :

- 代码质量 (Code Quality):分析源代码的可维护性和风格问题。

- 静态应用安全测试 (SAST):扫描代码,查找常见的安全漏洞。

- 密钥检测 (Secret Detection):检查代码库中是否有意外提交的密码、API密钥等敏感信息。

- 依赖项扫描 (Dependency Scanning) :检查项目的依赖库(如

package.json或Gemfile.lock)是否存在已知的安全漏洞。 - 容器扫描 (Container Scanning):扫描上一步构建出的 Docker 镜像,检查其操作系统和基础组件是否存在安全风险。

- 如何使用:这些测试任务大多是自动执行的,开发者无需额外配置。流水线运行后,所有的报告都会汇总到合并请求(Merge Request)的 Widget 中,让代码评审者可以直观地看到新增的漏洞或问题,从而决定是否合并。

Review (评审) 阶段

这是 Auto DevOps 中一个极具特色的功能,也是大家关心的重点之一。review 阶段的目标是为每个合并请求(Merge Request)创建一个临时的、动态的运行环境,我们称之为 "Review App"。

- 工作机制 :当一个 MR 被创建或更新时,

review任务会自动触发。它会利用上一步构建的 Docker 镜像,将其部署到一个动态生成的环境中(通常是 Kubernetes 集群)。 这个环境拥有一个唯一的 URL,可以直接访问。 - 核心价值:Review App 让代码评审不再局限于静态的代码审查。产品经理、设计师、测试人员甚至最终用户,都可以通过这个临时环境,真实地体验和测试新功能,极大地提升了沟通效率和交付质量。

- 如何使用 :要使用此功能,项目需要关联一个 Kubernetes 集群。在 GitLab 的

Operations > Kubernetes页面进行配置。配置完成后,每当有新的 MR 提交,流水线就会自动执行部署,并在 MR 页面显示 Review App 的访问链接。 MR 关闭或合并后,这个临时环境会自动销毁,节约资源。

DAST (动态应用安全测试) 阶段

在 Review App 成功部署后,Auto DevOps 还会运行动态应用安全测试(Dynamic Application Security Testing)。

- 工作机制:与 SAST 在静态代码层面扫描不同,DAST 会模拟攻击者,对正在运行的 Review App 进行黑盒测试,从而发现运行时可能出现的安全漏洞。

- 如何使用:这个阶段同样是自动运行的,其报告也会集成到 MR 的安全看板中,为代码合并提供决策依据。

Staging & Production (预发与生产) 阶段

当一个合并请求被接受并合入项目的主分支(如 main 或 master)后,流水线将进入真正的部署阶段。

- 工作机制 :默认情况下,代码会首先部署到

staging(预发)环境。这一步通常需要手动点击触发,作为上线前的最后确认。验证无误后,可以再手动触发production(生产)任务,将应用正式部署到生产环境。 - 如何使用:同样,这两个阶段也需要配置 Kubernetes 集群。开发者可以通过 GitLab 的环境变量来定制部署策略,例如,可以修改部署副本数,甚至实现金丝雀发布等高级部署模式。

结论:拥抱自动化,但保持掌控

GitLab 的 Auto DevOps 是一套功能强大且设计精良的自动化 CI/CD 解决方案。通过简单地引入一个模板,我们就能够获得从代码构建、多维度测试、动态评审到最终部署的全流程自动化能力。

对于初、中级技术团队而言,它极大地降低了实施 DevOps 的门槛,让大家能快速享受到自动化带来的效率提升和质量保障。而对于经验丰富的团队,Auto DevOps 也并非一个"黑盒",它的所有阶段和任务都是可以被覆盖和定制的。大家可以从这个优秀的模板出发,根据自身业务需求,逐步调整和优化,最终打造出最适合自己团队的 CI/CD 流水线。

所以,下次当 GitLab 为我们自动创建 .gitlab-ci.yml 时,不必惊慌。这正是我们迈向更高效、更可靠的软件交付之路的开始。