谷歌此前披露了Chrome浏览器V8 JavaScript引擎中存在一个高危零日漏洞(CVE-2025-5419)。而在近日,该漏洞的概念验证(PoC)利用代码已被公开。相关补丁已经发布,用户应尽快进行更新。

**核心要点**

1. CVE-2025-5419允许攻击者利用V8越界读写漏洞实现远程代码执行

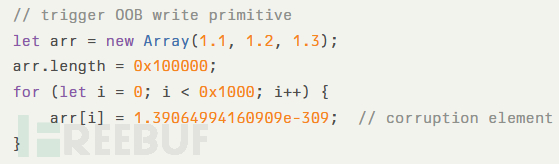

2. 公开的PoC展示了数组后备存储损坏和函数指针劫持技术,实际攻击已被确认

3. 建议立即更新Chrome、屏蔽攻击域名或在非信任站点禁用JIT编译越界读写漏洞分析

CVE-2025-5419是V8引擎数组处理例程中的越界读写漏洞。攻击者可构造包含特殊JavaScript数组的恶意HTML页面,当引擎解析时会触发堆内存破坏。这种破坏可在渲染器进程中建立任意读写原语,最终实现以登录用户权限执行远程代码。

典型攻击链首先利用越界原语泄露关键V8对象地址,然后通过任意写操作覆盖函数指针。成功利用后,攻击者可部署第二阶段恶意载荷,包括勒索软件、键盘记录器等恶意程序。

| 风险指标 | 详情 |

|---|---|

| 受影响产品 | 137.0.7151.68版本之前的Google Chrome |

| 危害程度 | 任意代码执行 |

| 利用条件 | 受害者需访问恶意网页 |

| CVSS 3.1评分 | 9.8(严重) |

概念验证利用代码

安全研究人员mistymntncop已在GitHub发布PoC脚本。关键代码片段展示了如何通过越界写入破坏数组后备存储,进而控制相邻内存区域。该PoC最终劫持V8函数调度表,实现渲染器进程中的任意代码执行。

PoC代码链接如下,用户可自行查阅:

https://github.com/mistymntncop/CVE-2025-5419/blob/main/exploit.js部分代码展示效果如下:

目前已发现针对性鱼叉式钓鱼攻击,诱使用户访问植入漏洞利用的网站。企业应采取以下措施:

- 确保所有终端升级至137.0.7151.68或更高版本

- 屏蔽已知攻击域名并监控V8进程异常行为

- 排查JavaScript异常或可疑的堆内存布局异常

谷歌官方补丁通过修正V8数组实现的边界检查逻辑从根本上解决了该漏洞。鉴于PoC代码的快速公开和野外攻击的确认,防御方必须立即行动消除这一高危威胁。