全球商用机器人存在重大安全隐患

您可能在餐厅见过这些猫脸造型的送餐机器人,它们穿梭于餐桌之间递送餐盘。这些主要由全球最大商用服务机器人公司普渡科技(Pudu Robotics)制造的设备,正日益融入我们的日常生活。从知名的贝拉机器人(BellaBot)到清洁消毒机器人,普渡的产品已应用于全球餐厅、医院、酒店和办公场所,服务数百万人。但最新研究发现,这些机器人存在令人震惊的安全漏洞:稍具技术知识的人就能控制它们。

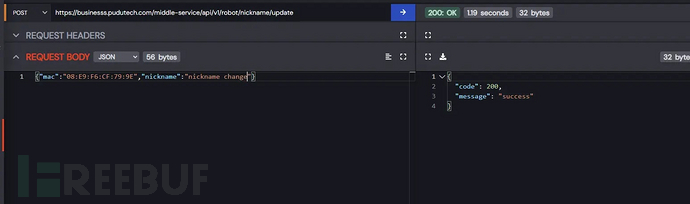

网络安全研究员"BobDaHacker"发现,普渡的机器人管理API存在关键缺陷:系统缺乏有效的身份验证机制。虽然操作需要有效的认证令牌(authentication token),但系统不会验证用户是否具备控制机器人的权限。这意味着几乎所有普渡机器人------无论是餐厅的贝拉机器人还是企业办公室的闪电机器人(FlashBot)------都暴露在风险中。

漏洞导致的四大安全风险

该漏洞使未经授权的攻击者能够:

- 查看任意机器人的呼叫记录

- 创建新任务并控制非所属机器人

- 修改机器人设置(包括名称和行为模式)

- 获取全球任意门店关联的所有机器人列表

潜在危害范围广泛且令人担忧。在餐厅场景中,黑客可以劫持贝拉机器人将餐食送至自己餐桌、在用餐高峰期取消所有机器人任务,甚至让机器人在餐厅循环播放音乐制造混乱。

跨行业安全威胁升级

风险不仅限于餐饮行业。配备机械臂和电梯使用能力的闪电机器人可能被远程操控,在办公室窃取机密文件后通过电梯将其送至其他楼层。更严重的是,攻击者可劫持整个机器人集群索要赎金,甚至在机器人屏幕上显示支付二维码。

医疗环境中的风险尤为严峻。医院用于送药和消毒的普渡机器人若遭篡改,可能导致药物误送、清洁机器人闯入无菌手术室,或消毒机器人跳过关键区域,直接威胁患者安全。

漏洞披露过程波折

研究员于8月12日发现漏洞后尝试联系普渡科技,但发送至销售、支持和技术团队的邮件均未获回复。8月21日向50多名员工发送的跟进邮件同样石沉大海,漏洞在敏感环境中持续存在数周未修复。

由于始终未获回应,研究员采取了"终极方案"------直接联系普渡的主要客户,包括在日本运营7000多家餐厅的Skylark控股及大型连锁餐饮集团Zensho,告知其场所内机器人存在被任意控制的风险。客户收到通知48小时内,普渡终于做出回应(疑似AI生成),感谢研究员的"负责任披露",称安全团队已"及时调查问题"。回复邮件中甚至出现发件人邮箱占位符,显系仓促套用模板。两天后,所有报告漏洞完成修复。

随着这类机器人日益深入医院、学校等公共场所,保障其安全性已不仅是技术需求,更是企业应尽的基本责任。