在使用GitLab OIDC作为身份提供程序(IdP)以认证和授权CI/CD流程访问AWS资源时,安全是至关重要的。AWS IAM角色的信任策略是实现安全访问控制的核心。通过在信任策略的Condition元素中设置精细化的规则,我们可以确保只有符合特定条件的GitLab CI/CD任务才能扮演(Assume)该角色。本文将深入探讨sts:AssumeRoleWithWebIdentity操作中可用的条件键,它们如何与GitLab实体对应,以及它们的书写格式和规律。

Condition元素的核心作用

在IAM信任策略中,Condition元素扮演着"守门人"的角色。当GitLab CI/CD任务尝试使用OIDC令牌调用sts:AssumeRoleWithWebIdentity API时,IAM会评估该令牌(一个JWT)中的声明(Claims),并将其与信任策略Condition中定义的规则进行比较。只有当所有条件都满足时,IAM才会授予临时的AWS凭证。

这种机制的强大之处在于,它将授权决策从简单的"谁可以访问"提升到了"在什么情况下谁可以访问"的层面,从而实现了最小权限原则。

GitLab OIDC令牌声明与IAM条件的对应关系

要理解可以设置哪些条件,我们首先需要了解GitLab生成的OIDC令牌中包含了哪些关键信息(即声明)。这些声明是GitLab实体的数字化表示,可以被AWS IAM读取和验证。

以下是GitLab OIDC令牌中一些核心声明及其在IAM条件中的应用:

主体 (Subject) - sub

这是最常用也是最重要的声明。它以一种结构化的字符串格式,唯一地标识了触发工作流的上下文。

- GitLab声明 (

sub) :project_path:{group}/{project}:ref_type:{type}:ref:{branch_name} - IAM条件键 :

gitlab.com:sub(这里的gitlab.com是OIDC提供程序的URL,需要替换为实际配置的URL) - 用途: 这是限制访问最强大的工具。我们可以用它来精确控制哪些项目、哪些分支或标签可以扮演该角色。

- 示例 :

-

只允许

my-group/my-app项目的main分支扮演角色:json"Condition": { "StringEquals": { "gitlab.com:sub": "project_path:my-group/my-app:ref_type:branch:ref:main" } } -

允许

my-group/my-app项目的任何分支扮演角色,可以使用通配符:json"Condition": { "StringLike": { "gitlab.com:sub": "project_path:my-group/my-app:ref_type:branch:ref:*" } }

-

受众 (Audience) - aud

aud声明指定了令牌的目标接收者。在GitLab CI/CD配置中,可以为id_tokens关键字指定aud值,这通常是OIDC提供程序的URL。

-

GitLab声明 (

aud) : 在.gitlab-ci.yml中为id_tokens配置的aud值。 -

IAM条件键 :

gitlab.com:aud -

用途: 确保只有为特定受众(即AWS IAM角色)生成的令牌才能被接受,防止令牌被滥用于其他地方。

-

示例 :

json"Condition": { "StringEquals": { "gitlab.com:aud": "d9cba96849f42fef1cab7bea093ab7b21647262dcf0c922f3fc4689e14f2b715" } }

项目与命名空间相关声明

GitLab还提供了更细粒度的声明,允许我们基于项目路径、项目ID、命名空间(组)路径或ID来设置条件。

- GitLab声明 :

project_path,project_id,namespace_path,namespace_id - IAM条件键 :

gitlab.com:project_path,gitlab.com:project_id, 等。 - 用途: 当需要为整个组或特定项目(无论分支如何)授权时非常有用。

- 示例 :

-

允许

my-secure-group组下的任何项目扮演角色:json"Condition": { "StringEquals": { "gitlab.com:namespace_path": "my-secure-group" } }

-

用户相关声明

我们还可以根据触发CI/CD流程的用户信息来设置条件。

decoded Token example:

json

{

iss: 'https://gitlab.com',

sub: '68',

aud: 'd9cba96849f42fef1cab7bea093ab7b21647262dcf0c922f3fc4689e14f2b715',

exp: 1756897630,

iat: 1756897510,

nonce: '2287c6066714e967dc6fcc836c5a6160e467721e48a538d329b22572a5c1b4e7',

auth_time: 1754620358,

sub_legacy: '378ac5fb4f7fb49b5cbb90560d1a81d69899f5b99cd56a054b2208f773d1ab96',

name: 'Dave King',

nickname: 'Dave',

preferred_username: 'Dave',

email: 'daveking@gitlab.com',

email_verified: true,

profile: 'https://gitlab.com/Dave',

picture: 'https://secure.gitlab.com/avatar/fa309f6c9cdb7f15573b0bd4aa2e7864910f2313ba4a3fb2f0ded3a28ed36321?s=80&d=identicon',

groups_direct: [ 'xlink' ]

}- GitLab声明 :

name,email,sub - IAM条件键 :

gitlab.com:sub, 等。 - 用途: 在需要限制只有特定用户才能触发部署流程的场景下使用。

- 示例 :

-

只允许用户

admin-user触发的工作流扮演角色:json"Condition": { "StringEquals": { "gitlab.com:name": "admin-user" } }

-

条件配置的书写格式与规律

- 条件键格式 : 格式为

<OIDC提供程序URL>:<声明名>。例如,如果OIDC提供程序URL是gitlab.com,要基于sub声明进行判断,那么条件键就是gitlab.com:sub。 - 条件操作符 :

StringEquals: 用于精确匹配。值必须与声明中的内容完全相同。StringLike: 用于模糊匹配,支持使用通配符(*代表多个字符,?代表单个字符)。这在需要匹配多个分支或项目时非常有用。

- 组合多个条件 : 我们可以在一个

Condition块中组合多个条件。默认情况下,它们之间是逻辑"与"(AND)的关系,即所有条件都必须满足。

下面是一个组合了多个条件的复杂示例,它要求:

- 必须是

my-group/my-app项目。 - 必须是

main分支。 - 必须是由用户

deploy-bot触发的。

json

"Condition": {

"StringEquals": {

"gitlab.com:sub": "project_path:my-group/my-app:ref_type:branch:ref:main",

"gitlab.com:name": "deploy-bot"

}

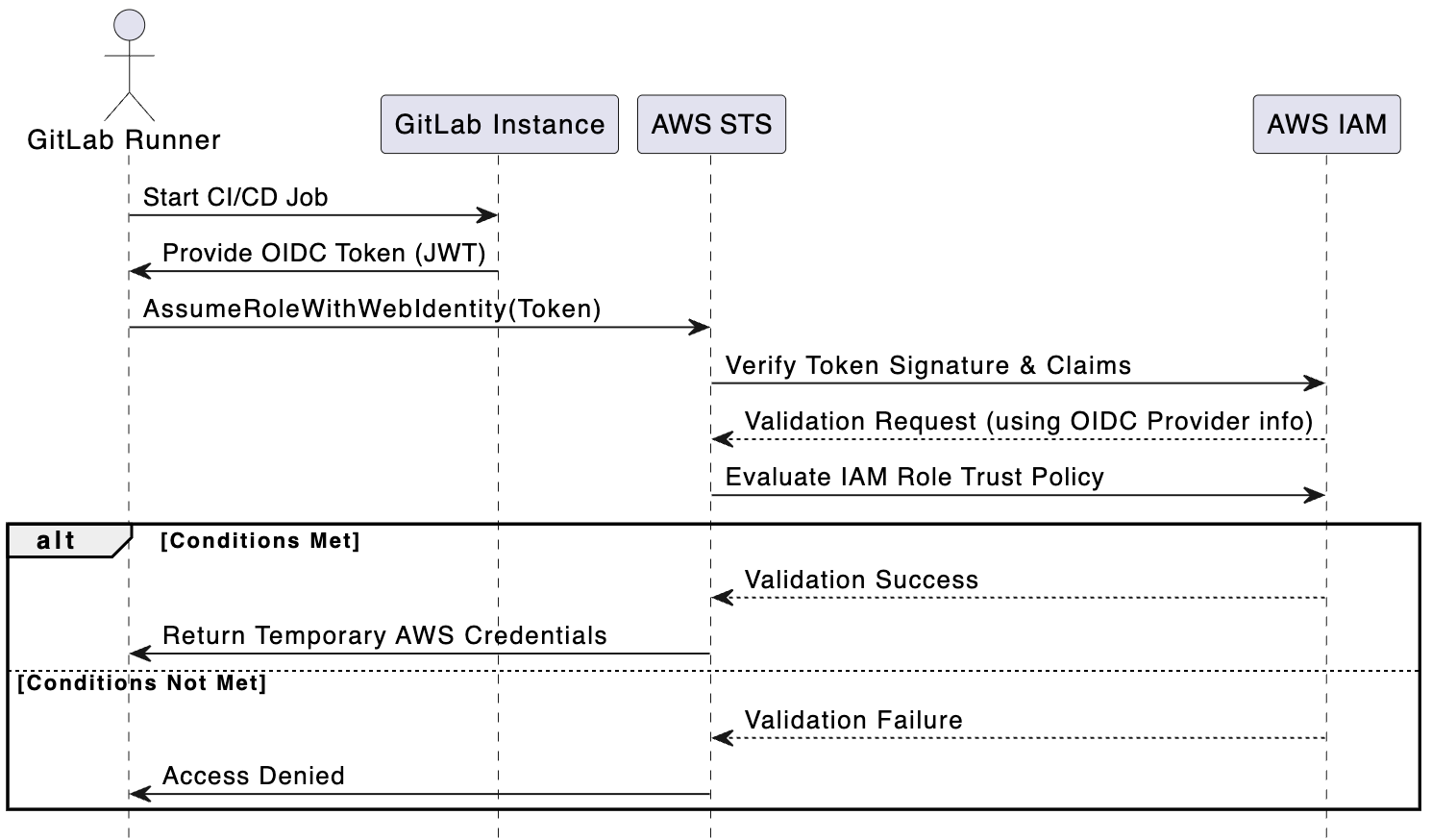

}流程建模:GitLab OIDC认证流程

为了更清晰地展示整个认证和授权流程,我们可以使用UML序列图来建模。

结论与最佳实践

通过巧妙地利用GitLab OIDC令牌中的声明和AWS IAM信任策略中的Condition元素,我们可以构建一个既灵活又高度安全的CI/CD环境。

核心建议:

- 始终使用

sub声明: 这是最基本的安全措施,确保只有预期的项目和分支才能访问AWS资源。 - 精确匹配优于模糊匹配 : 尽可能使用

StringEquals来缩小授权范围。仅在确实需要时才使用StringLike。 - 组合条件以增强安全性: 根据业务需求,可以组合项目、用户、分支等多个维度的条件,实现更精细的访问控制。

- 定期审计: 定期审查IAM角色的信任策略,确保它们仍然符合最新的安全要求和最小权限原则。

掌握这些条件配置的知识,将使我们在设计云原生CI/CD安全架构时更加得心应手,从而在享受自动化便利的同时,确保云环境的坚实安全。