一、量子威胁具象化:从技术风险到产业冲击

量子计算对传统密码体系的威胁已从理论走向现实,其破坏性不仅体现在算法破解效率的飞跃,更渗透到数据全生命周期的安全防护中。以金融领域为例,2024 年国际安全机构模拟实验显示,采用 1000 量子比特的原型机,对 2048 位 RSA 加密的银行转账数据进行 "存储 - 解密" 攻击,仅需 12 小时便成功获取账户密钥 ------ 这一结果较 2020 年的模拟时间缩短了 87%,且随着量子比特纠错技术的突破,实际攻击门槛还在持续降低。

从数据类型来看,三类信息面临极高风险:一是长期敏感数据 ,如医疗档案(保存周期通常 20-30 年)、政务隐私数据(法定保存期超 50 年),这类数据若现在以传统加密方式存储,未来量子计算机成熟后将直接面临泄露风险;二是实时交互数据 ,如电力调度指令、金融交易报文,量子攻击可能导致数据篡改,引发电网瘫痪、交易欺诈等重大事故;三是密钥基础设施数据,如 CA 认证中心的根密钥、VPN 网关的会话密钥,一旦被量子计算破解,将导致整个信任体系崩塌。

更严峻的是,"量子攻击准备期" 已悄然到来。2023 年暗网数据交易平台监测显示,针对政府、能源、金融行业的 "数据囤积" 攻击增长 42%,攻击者通过窃取加密数据并长期存储,等待量子计算技术成熟后进行解密。这种 "现在窃取、未来解密" 的模式,使得 PQC 迁移不再是 "未来任务",而是关乎当前数据安全的 "紧急防线"。

二、全球 PQC 迁移进展:区域特色与产业落地差异

(一)美国:标准先行,政企协同构建量子安全生态

美国的 PQC 迁移呈现 "标准主导、政策强制、产业跟进" 的立体化推进模式。在标准化层面,NIST 的 PQC 项目历经四轮严格筛选,形成了 "核心标准 + 备份方案 + 持续评估" 的动态体系:

- 核心标准落地:2024 年 8 月发布的 FIPS 203(ML-KEM 密钥封装)、FIPS 204(ML-DSA 签名)、FIPS 205(Falcon/SPHINCS⁺签名),不仅明确了算法参数选择(如 ML-KEM 推荐使用 1024 参数级,对应传统 256 位 ECC 安全强度),还配套发布了《算法实现安全指南》,针对侧信道攻击、故障注入攻击等硬件安全风险提出防护要求。

- 备份方案补充:2025 年新增的 HQC(基于编码的 KEM)作为备份标准,主要应对格基算法可能面临的潜在量子攻击风险,形成 "格基 + 编码" 的双技术路线保障,避免单一算法被突破导致的系统性风险。

- 持续评估机制:NIST 每 6 个月发布《PQC 算法安全评估报告》,2025 年 Q1 报告显示,ML-DSA 在物联网设备(如智能电表、工业传感器)的轻量化实现中,签名验证耗时较传统 ECDSA 减少 18%,已具备实际部署条件。

政策层面,2025 年白宫发布的《国家量子安全战略》行政令,将 PQC 迁移纳入联邦机构 "网络安全合规考核指标":

- 强制时间节点:要求 2027 年前,联邦政府所有外部 - facing 系统(如政务服务网站、电子政务平台)必须支持 PQ-TLS 混合加密;2030 年前,内部核心系统(如国防通信网、情报传输系统)全面禁用 RSA/ECC 等传统算法。

- 采购导向:明确 2026 年起,联邦政府采购的 IT 产品需通过 "量子安全认证",未达标产品将被排除在采购清单外,这一政策直接推动了产业界的技术升级。

产业落地方面,科技巨头已形成 "从算法优化到产品集成" 的全链条布局:

- 软件层面:微软在 2024 年 11 月发布的 Windows Server 2025 中,内置 PQ-TLS 1.3 协议支持,管理员可通过组策略一键开启 "传统 + PQC" 混合加密模式;谷歌 Chrome 120 版本实现对 ML-KEM 的原生支持,截至 2025 年 Q2,全球已有 32% 的 HTTPS 网站支持 PQ-TLS 协商。

- 硬件层面:英特尔 2025 年推出的第 14 代酷睿处理器,集成专门的 PQC 加速指令集(如 ML-DSA 签名加速指令),使签名生成速度提升 3 倍;IBM 的 z16 大型机则实现了 PQ 密钥的硬件级安全存储,通过专用加密协处理器防止密钥泄露。

(二)欧洲:区域协同,聚焦关键基础设施防护

欧洲的 PQC 迁移以 "风险驱动、区域协调、合规引领" 为特点,重点关注能源、交通、医疗等关键基础设施的安全转型。

- 风险评估先行:欧盟网络安全局(ENISA)2024 年发布的《关键基础设施量子风险评估报告》,将基础设施分为 "极高风险"(如电网调度系统、核设施监控网络)、"高风险"(如铁路信号系统、医院 HIS 系统)、"中风险"(如商业数据中心、普通企业网络)三类,并针对性提出迁移优先级 ------ 极高风险场景需在 2028 年前完成迁移,高风险场景在 2032 年前完成。

- 区域协调机制:2025 年 6 月欧盟成员国达成的《PQC 转型协调协议》,建立了 "跨境基础设施量子安全互认机制",例如德国电力系统与法国电力系统的跨境数据传输,将采用统一的 ML-KEM+AES-GCM 混合加密方案,避免因各国标准不一导致的安全漏洞。

- 产业支持政策:欧盟 "地平线欧洲" 计划在 2025-2027 年投入 12 亿欧元,资助 "PQ-Core" 等重点项目,聚焦 PQC 在工业互联网的轻量化实现(如针对 PLC 控制器的低功耗 PQC 算法)、历史数据加密改造(如电力系统 SCADA 数据的重加密技术)等难点问题。

(三)中国:QKD 与 PQC 双线并行,加速标准与产业突破

我国的 PQC 迁移呈现 "QKD 先行、PQC 追赶、政策引导" 的发展态势。在 QKD 领域,我国已建成全球规模最大的量子通信网络 ------"京沪干线"+"墨子号" 卫星构成的天地一体化网络,2025 年 Q1 已实现北京、上海、合肥等 11 个城市的城际量子密钥分发,在政务、金融等领域的应用规模达 1.2 万公里。

但在 PQC 领域,我国仍处于 "标准制定起步、产业生态培育" 阶段:

- 标准进程:2025 年 2 月商用密码标准研究院宣布,将面向全球开展新一代商用密码算法征集活动,旨在推动抗量子密码算法的标准化进程,筑牢未来网络安全的坚固防线。征集活动涵盖新一代公钥密码算法、密码杂凑算法、分组密码算法三大领域。商用密码标准研究院将从安全性、性能、创新性等多个维度,对提交的算法进行全面评估,优中选优,为商用密码算法标准制定奠定坚实基础。

- 产业现状:我国 PQC 专利布局存在 "QKD 强、PQC 弱" 的不均衡现象 ------ 截至 2025 年 5 月,国内 PQC 相关专利共 1863 件,其中 72% 集中在应用层(如 PQC 与区块链的结合),核心算法层(如格基算法的数学优化)专利仅占 15%,且主要分布在高校和科研院所(如中国科学技术大学、清华大学),企业专利占比不足 30%,产业转化能力有待提升。

- 政策支持:2025 年 3 月发布的《"十四五" 数字经济发展规划》补充通知,将 "后量子密码技术研发与应用" 纳入 "数字安全重点工程",明确对 PQC 芯片、PQC 加密模块等核心产品给予最高 20% 的研发补贴,推动产业链上下游协同创新。

三、PQC 迁移的核心挑战:技术瓶颈与实施难点

(一)标准协同难题:国际互认与国产化平衡

当前全球 PQC 标准存在 "多体系并存" 的现状,除 NIST 标准、欧盟 ENISA 指南、中国国密征集外,ISO/IEC 也在推进 PQC 国际标准(预计 2026 年发布),不同标准间的算法选择、参数定义存在差异 ------ 例如 NIST 推荐 ML-KEM 1024,而 ISO/IEC 提案中建议采用 ML-KEM 768 作为基础参数级,这给跨国企业的全球部署带来挑战。

对我国企业而言,还面临 "国际兼容与国产化自主" 的平衡问题:若企业同时服务国内外市场,需同时支持 NIST 算法和未来的国密 PQC 算法,将增加系统开发复杂度和维护成本;若仅采用国密算法,可能面临海外市场准入壁垒(如欧盟可能要求进口产品支持 ENISA 推荐算法)。

此外,标准的 "动态性" 也给企业带来不确定性 ------NIST 计划 2028 年启动 PQC 标准的首轮修订,可能调整算法参数或新增替代方案,企业若现在完成全系统迁移,未来可能面临二次改造风险。

(二)历史数据安全:从 "加密保护" 到 "全生命周期管理"

历史数据迁移是 PQC 实施中的 "硬骨头",其核心难点在于 "传统加密数据的兼容性处理" 与 "长期存储安全保障":

- 兼容性问题:企业现有数据中心存储的历史数据(如 5 年前的金融交易记录、10 年前的政务档案),多采用 AES-256(对称加密)+RSA-2048(密钥加密)的混合方案。若要实现量子安全,需对 RSA 加密的密钥进行 "重加密"------ 即用 PQC 算法(如 ML-KEM)重新加密 AES 密钥,但这要求现有存储系统支持 "密钥分层管理",而多数老旧存储设备(如 2018 年前部署的 SAN 存储)不具备该功能,需进行硬件升级,单数据中心的改造成本可达数百万元。

- 数据完整性风险:在重加密过程中,若数据量过大(如某银行的历史交易数据达 50PB),可能出现 "重加密中断" 或 "数据篡改" 问题。2024 年某欧洲银行的 PQC 迁移试点中,因重加密软件漏洞,导致 1.2 万条交易记录的校验值错误,后续花了 3 个月才完成数据修复。

- 长期存储策略:对于需保存数十年的归档数据(如医疗影像、法律文书),仅靠 PQC 加密还不够 ------ 需结合 "时间戳 + 区块链存证" 等技术,确保数据在长期存储过程中不被篡改,同时定期(如每 5 年)对 PQC 密钥进行更新,应对可能的算法安全风险。

(三)硬件适配瓶颈:从 "性能优化" 到 "安全防护"

PQC 算法的数学复杂度远高于传统算法,对硬件的计算能力、存储资源、安全防护提出更高要求:

- 计算性能挑战:以 ML-KEM 1024 算法为例,其密钥封装过程需进行多次多项式乘法运算,在传统 x86 服务器(如 Intel Xeon E5-2680)上的处理时延约为 1.2ms,是 RSA-2048 的 3 倍;在资源受限设备(如物联网传感器、智能卡)上,若采用软件实现,可能导致设备续航时间缩短 30% 以上。

- 硬件安全风险:PQC 算法易遭受侧信道攻击 ------2023 年研究人员通过监测 ML-KEM 算法运行时的功耗变化,成功提取出密钥,这要求硬件实现必须采用 "恒定时间算法""功耗均衡设计" 等防护技术。但目前国内多数密码芯片(如 USB Key、SM4 加密芯片)未支持这些防护措施,需重新设计芯片架构,研发周期长达 18-24 个月。

- 供应链安全:PQC 硬件(如 PQC 加密芯片、PQC 加速卡)的核心技术仍被少数国际厂商垄断(如美国 Rambus、荷兰 NXP),国内企业在芯片设计、晶圆制造等环节的自主可控能力不足,可能面临 "卡脖子" 风险。

(四)成本与投入:短期投入与长期收益的平衡

PQC 迁移是一项 "高投入、长周期" 的系统工程,其成本涵盖硬件升级、软件改造、人员培训、运维支持等多个方面:

- 直接成本:某中型金融机构(员工规模 5000 人)的 PQC 迁移预算显示,硬件升级(如更换支持 PQC 的服务器、存储设备)占比 45%,软件改造(如升级加密库、改造业务系统)占比 30%,第三方咨询与测试占比 15%,人员培训占比 10%,总投入约 8000 万元,迁移周期长达 2.5 年。

- 间接成本:迁移过程中可能出现 "业务中断风险"------ 例如某电商平台在 PQ-TLS 协议升级时,因兼容性问题导致 3 小时的支付系统故障,直接损失超千万元;此外,迁移后系统的运维复杂度提升,需组建专门的 "量子安全运维团队",人员成本较传统运维增加 50%。

- 投入回报不确定性:量子计算机的成熟时间仍存在争议(部分机构预测 2030 年实现实用化,部分认为需到 2040 年),企业若过早完成迁移,可能面临 "投入闲置";若过晚迁移,又可能面临数据泄露风险,如何把握迁移节奏成为企业的关键决策难题。

四、PQC 迁移的实施路径与策略建议

(一)分阶段迁移:基于风险评估的优先级规划

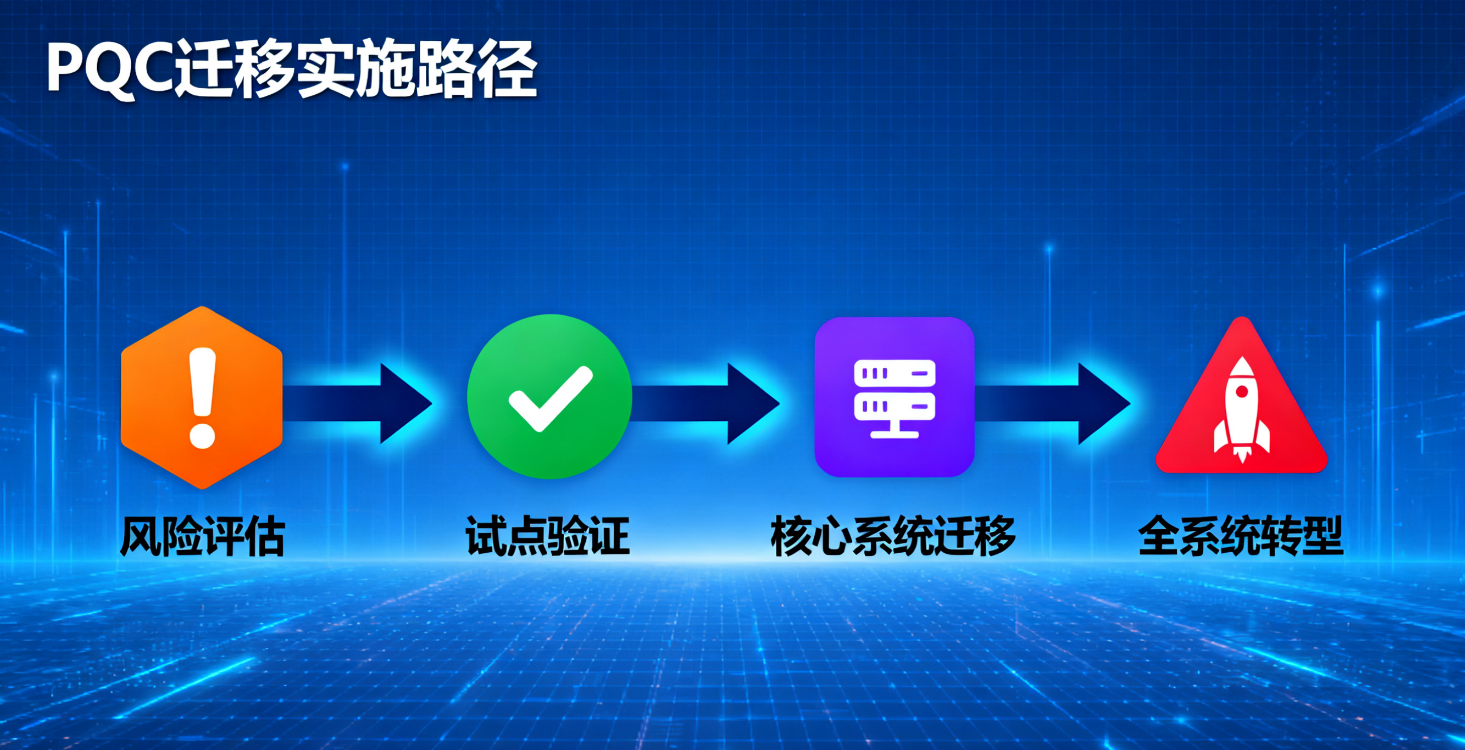

企业应采用 "风险分级、分步实施" 的迁移策略,避免 "一刀切" 导致的资源浪费或安全漏洞。具体可分为三个阶段:

第一阶段:风险评估与试点验证(0-1 年)

- 步骤 1:资产梳理与风险分级:全面梳理企业的 IT 资产(服务器、网络设备、终端、数据),结合 ENISA 风险分级标准,确定高风险资产(如核心数据库、支付系统、CA 服务器)、中风险资产(如办公 OA、普通业务系统)、低风险资产(如测试环境、非敏感文件服务器)。

- 步骤 2:技术选型与试点:针对高风险资产,选择成熟的 PQC 技术方案(如 NIST ML-KEM+ML-DSA),在非生产环境(如测试环境)进行试点验证,重点测试算法性能(时延、吞吐量)、兼容性(与现有系统的对接)、安全性(抗侧信道攻击能力)。例如某银行在 2025 年 Q1 选择 "网上银行测试系统" 作为试点,验证 PQ-TLS 协议的兼容性,发现 23% 的老旧浏览器(如 IE11)不支持新协议,需制定用户升级引导方案。

- 步骤 3:制定迁移计划:根据试点结果,明确各阶段的迁移目标、时间节点、责任部门,例如:2026 年 Q2 完成核心数据库的 PQC 加密改造,2027 年 Q4 完成全系统的 PQ-TLS 部署。

第二阶段:核心系统迁移(1-3 年)

- 优先迁移高风险场景:重点改造核心业务系统(如金融行业的支付清算系统、能源行业的电网调度系统),采用 "混合加密" 模式 ------ 即同时使用传统算法(RSA/ECC)和 PQC 算法,确保在迁移过渡期内的业务连续性。例如某电网公司在 2026 年对 SCADA 系统的远程控制指令加密,采用 "ECC-256+ML-KEM 1024" 混合方案,既保障当前安全,又为未来全 PQC 迁移预留接口。

- 历史数据处理:对高敏感历史数据(如客户隐私数据、交易记录)进行 "重加密",采用 "离线处理 + 增量更新" 模式 ------ 先对存量数据进行批量重加密,再对新增数据实时采用 PQC 加密,避免影响业务系统的正常运行。同时,建立 "数据迁移审计日志",记录每一条数据的重加密时间、操作人员、校验结果,确保数据完整性。

第三阶段:全系统转型与优化(3-5 年)

- 全面禁用传统算法:在完成核心系统迁移且 PQC 技术验证成熟后(如运行 1 年无安全漏洞),逐步禁用 RSA/ECC 等传统算法,实现全系统的 PQC 加密。例如美国国防部计划 2030 年实现 "全 PQC 通信",届时所有军事通信链路将仅使用 ML-DSA 签名和 ML-KEM 密钥封装。

- 持续优化与升级:跟踪 PQC 标准的更新动态(如 NIST 的算法修订、国密标准的发布),定期对系统进行算法升级和安全评估。同时,优化硬件资源配置,如部署 PQC 加速卡、升级支持 PQC 指令集的服务器,提升系统性能,降低运维成本。

(二)技术选型策略:兼顾安全性、兼容性与性价比

企业在选择 PQC 技术方案时,需综合考虑以下因素:

- 安全性匹配:根据业务场景的安全需求选择算法参数,例如:金融交易场景需选择 "高安全级" 参数(如 ML-KEM 1024、ML-DSA 1024),对应传统 256 位 ECC 安全强度;物联网设备可选择 "轻量化" 参数(如 ML-KEM 768、ML-D