文章目录

- [第一章 SSL安全传输技术概述](#第一章 SSL安全传输技术概述)

-

- [1.1 SSL技术原理与重要性](#1.1 SSL技术原理与重要性)

- [1.2 KingbaseES中的SSL实现](#1.2 KingbaseES中的SSL实现)

- [第二章 SSL配置与部署实践](#第二章 SSL配置与部署实践)

-

- [2.1 服务端SSL配置](#2.1 服务端SSL配置)

-

- [2.1.1 基础SSL启用](#2.1.1 基础SSL启用)

- [2.1.2 证书文件配置](#2.1.2 证书文件配置)

- [2.1.3 SSL模式配置](#2.1.3 SSL模式配置)

- [2.2 证书生成与管理](#2.2 证书生成与管理)

-

- [2.2.1 服务端证书生成](#2.2.1 服务端证书生成)

- [2.2.2 客户端证书生成](#2.2.2 客户端证书生成)

- [2.3 客户端配置示例](#2.3 客户端配置示例)

-

- [2.3.1 JDBC连接配置](#2.3.1 JDBC连接配置)

- [2.3.2 Python连接配置](#2.3.2 Python连接配置)

- [2.3.3 .NET连接配置](#2.3.3 .NET连接配置)

- [第三章 数据完整性保护机制](#第三章 数据完整性保护机制)

-

- [3.1 传输层完整性保护](#3.1 传输层完整性保护)

- [3.2 存储层数据完整性保护](#3.2 存储层数据完整性保护)

-

- [3.2.1 数据水印技术](#3.2.1 数据水印技术)

- [3.2.2 支持的校验算法](#3.2.2 支持的校验算法)

- [3.2.3 数据库初始化时配置校验](#3.2.3 数据库初始化时配置校验)

- [3.2.4 运行时校验管理](#3.2.4 运行时校验管理)

- [3.3 透明加密环境下的完整性保护](#3.3 透明加密环境下的完整性保护)

-

- [3.3.1 写入流程](#3.3.1 写入流程)

- [3.3.2 读取流程](#3.3.2 读取流程)

- [第四章 安全配置最佳实践](#第四章 安全配置最佳实践)

-

- [4.1 生产环境SSL配置建议](#4.1 生产环境SSL配置建议)

-

- [4.1.1 证书管理策略](#4.1.1 证书管理策略)

- [4.1.2 SSL模式选择指南](#4.1.2 SSL模式选择指南)

- [4.2 数据完整性保护配置建议](#4.2 数据完整性保护配置建议)

-

- [4.2.1 校验算法选择](#4.2.1 校验算法选择)

- [4.2.2 错误处理配置](#4.2.2 错误处理配置)

- [4.3 监控与维护](#4.3 监控与维护)

-

- [4.3.1 SSL连接监控](#4.3.1 SSL连接监控)

- [4.3.2 数据完整性监控](#4.3.2 数据完整性监控)

- [第五章 性能优化与故障排除](#第五章 性能优化与故障排除)

-

- [5.1 SSL性能优化](#5.1 SSL性能优化)

-

- [5.1.1 加密算法选择](#5.1.1 加密算法选择)

- [5.1.2 连接池优化](#5.1.2 连接池优化)

- [5.2 常见问题排除](#5.2 常见问题排除)

-

- [5.2.1 SSL连接失败](#5.2.1 SSL连接失败)

- [5.2.2 数据完整性错误](#5.2.2 数据完整性错误)

- 结论

这篇文章我们就来聊一聊KingbaseES数据库如何通过SSL协议来保证数据在网络上安全传输。

第一章 SSL安全传输技术概述

1.1 SSL技术原理与重要性

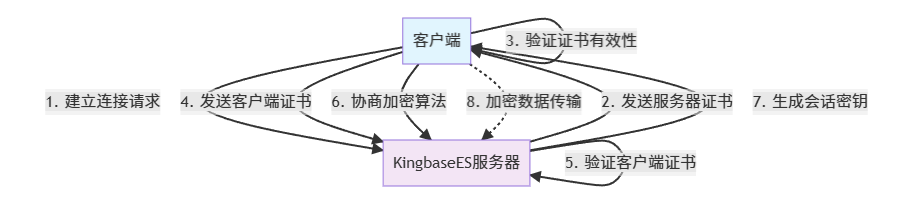

SSL(Secure Sockets Layer)是一种网络安全协议,能够为网络通信提供安全性和数据完整性保障。在数据库的应用场景中,SSL技术的重要性主要体现在以下几个方面:

数据加密保护:SSL通过对传输数据进行加密,确保即使数据在传输过程中被截获,攻击者也无法读取其中的敏感信息。这对于包含用户隐私、商业机密等敏感数据的数据库系统尤为重要。

身份认证机制:通过数字证书技术,SSL能够验证通信双方的身份,防止中间人攻击和身份伪造,确保客户端连接到的确实是预期的数据库服务器。

数据完整性验证:SSL协议包含消息认证码(MAC)机制,能够检测数据在传输过程中是否被篡改,保证数据的完整性。

1.2 KingbaseES中的SSL实现

KingbaseES数据库采用了业界先进的TLS 1.3协议标准,并集成了高安全强度的加密算法套件。系统支持的主要加密算法包括:

- ECDHE-RSA-AES128-GCM-SHA256:基于椭圆曲线密钥交换的RSA算法,使用128位AES-GCM加密

- ECDHE-RSA-AES256-GCM-SHA384:采用256位AES-GCM加密,提供更高的安全强度

- ECDHE-ECDSA-AES128/256-GCM-SHA256/384:基于椭圆曲线数字签名算法的加密套件

这些算法套件均达到了"HIGH"安全等级,能够有效抵御当前已知的各种密码学攻击。

第二章 SSL配置与部署实践

2.1 服务端SSL配置

2.1.1 基础SSL启用

我们要在KingbaseES服务器上启用SSL功能,首先需要确保系统已安装OpenSSL库,安装完毕OenSSL库后,修改kingbase.conf配置文件启动SSL功能:

bash

# 启用SSL功能

ssl = on

# 指定SSL证书文件路径

ssl_cert_file = 'server.crt'

ssl_key_file = 'server.key'

ssl_ca_file = 'root.crt'

# 配置SSL加密套件(可选)

ssl_ciphers = 'ECDHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES128-GCM-SHA256'2.1.2 证书文件配置

SSL证书配置是确保安全连接的关键环节。KingbaseES需要以下几类证书文件:

2.1.3 SSL模式配置

KingbaseES支持多种SSL模式,以适应不同安全级别的需求:

bash

# 在sys_hba.conf中配置SSL连接规则

hostssl all all 0.0.0.0/0 scram-sha-256 clientcert=verify-ca不同SSL模式的安全特性对比:

2.2 证书生成与管理

2.2.1 服务端证书生成

生成服务端证书的完整流程如下:

bash

# 1. 生成服务器私钥和证书请求

openssl req -new -text -out server.req

# 2. 移除私钥密码保护(用于自动启动)

openssl rsa -in privkey.pem -out server.key

rm privkey.pem

# 3. 生成自签名证书

openssl req -x509 -days 3650 -in server.req -text -key server.key -out server.crt

# 4. 设置适当的文件权限

chmod og-rwx server.key

# 5. 生成根证书

cp server.crt root.crt2.2.2 客户端证书生成

bash

# 1. 生成客户端私钥

openssl genrsa -des3 -out kingbase.key 1024

# 2. 移除密码保护

openssl rsa -in kingbase.key -out kingbase.key

chmod 400 kingbase.key

# 3. 生成证书签名请求(CN需指定为数据库用户名)

openssl req -new -key kingbase.key -out kingbase.csr \

-subj '/C=CN/ST=Beijing/L=Beijing/O=Kingbase/CN=system'

# 4. 生成客户端证书

openssl x509 -req -days 3650 -in kingbase.csr \

-CA root.crt -CAkey server.key -out kingbase.crt -CAcreateserial

# 5. 为JDBC生成PKCS8格式私钥

openssl pkcs8 -topk8 -outform DER -in kingbase.key \

-out kingbase.pk8 -nocrypt2.3 客户端配置示例

2.3.1 JDBC连接配置

java

// JDBC连接字符串示例

String url = "jdbc:kingbase8://127.0.0.1:54321/test?" +

"sslmode=verify-ca&" +

"sslrootcert=/home/test/root.crt&" +

"sslcert=/home/test/kingbase.crt&" +

"sslkey=/home/test/kingbase.pk8";

Connection conn = DriverManager.getConnection(url, "username", "password");2.3.2 Python连接配置

python

import ksycopg2

# ksycopg2连接配置

conn = ksycopg2.connect(

"dbname={} user={} password={} host={} port={} "

"sslmode=verify-ca "

"sslrootcert=/home/cert/root.crt "

"sslcert=/home/cert/kingbase.crt "

"sslkey=/home/cert/kingbase.key".format(

database, user, password, host, port

)

)2.3.3 .NET连接配置

csharp

// NDP连接字符串

string connectionString =

"Server=10.12.1.30;" +

"User ID=system;" +

"Password=123456;" +

"Database=test;" +

"Port=52222;" +

"Use SSL Stream=True;" +

"SSL Mode=Require;" +

"TrustServerCertificate=true;";第三章 数据完整性保护机制

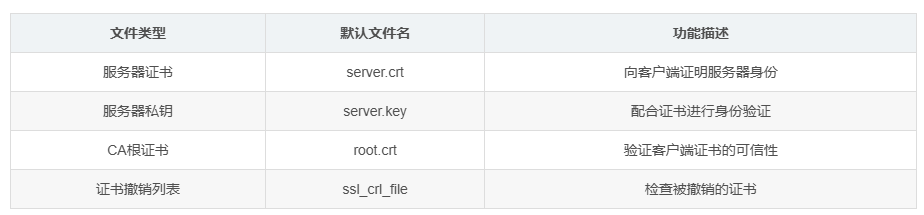

3.1 传输层完整性保护

KingbaseES通过SSL协议实现传输层的数据完整性保护。SSL协议内置的消息认证码(MAC)机制能够:

- 检测数据篡改:通过哈希算法计算数据摘要,接收方可验证数据是否在传输过程中被修改

- 防止重放攻击:使用序列号和时间戳机制,防止攻击者重复发送已截获的数据包

- 确保数据顺序:保证数据包按正确顺序到达,避免乱序造成的数据错误

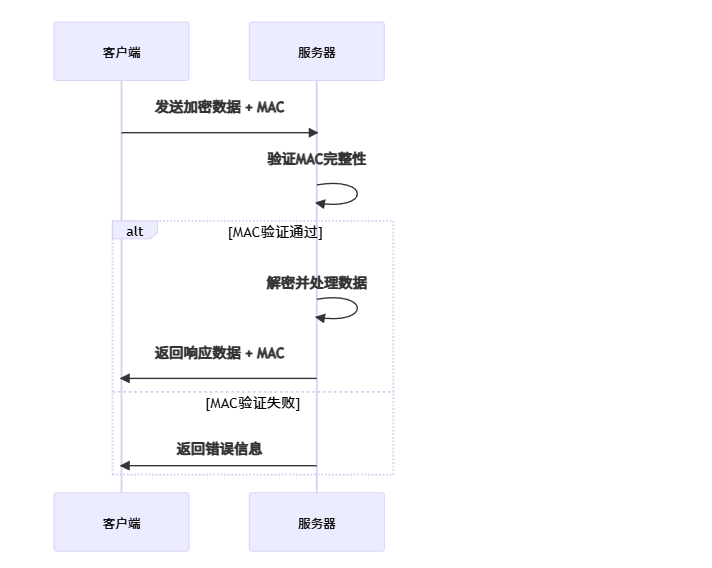

3.2 存储层数据完整性保护

3.2.1 数据水印技术

KingbaseES在每个数据块头部增加"数据水印"来实现存储完整性校验:

- 写入时:自动计算并更新数据水印

- 读取时:自动验证数据水印的有效性

- 异常处理:发现数据损坏时可配置相应的处理策略

3.2.2 支持的校验算法

KingbaseES支持多种数据完整性校验算法:

3.2.3 数据库初始化时配置校验

bash

# 使用SM3算法初始化数据库

initdb -a sm3 -D /data/kingbase

# 使用CRC算法初始化数据库

initdb -a crc -D /data/kingbase3.2.4 运行时校验管理

bash

# 启用数据校验

sys_checksums -e -D /data/kingbase

# 禁用校验并指定算法

sys_checksums -d -a sm3 -D /data/kingbase

# 查看当前校验状态

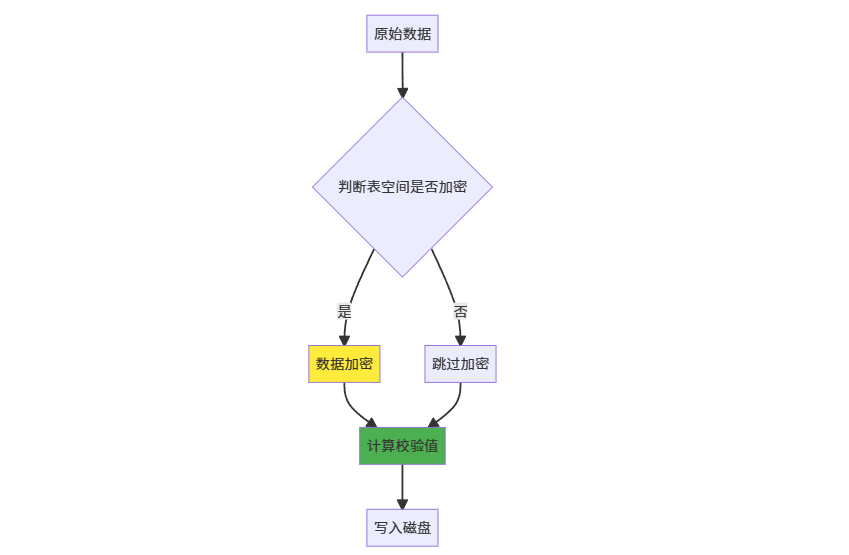

sys_controldata -D /data/kingbase3.3 透明加密环境下的完整性保护

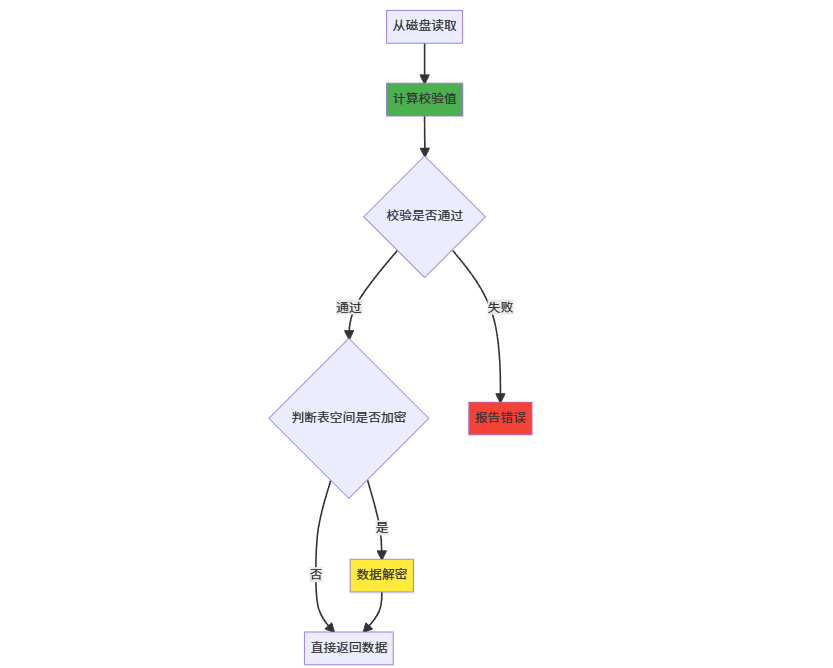

在透明加密场景下,KingbaseES采用了先进的"加密后校验"机制:

3.3.1 写入流程

3.3.2 读取流程

这种设计确保了:

- 加密数据的完整性:对加密后的数据进行校验,防止加密数据被篡改

- 性能优化:只对需要加密的表空间进行加密操作

- 兼容性:加密和非加密表空间可以共存

第四章 安全配置最佳实践

4.1 生产环境SSL配置建议

4.1.1 证书管理策略

-

使用正式CA证书:避免使用自签名证书,选择知名CA机构颁发的证书

-

定期更新证书:建立证书生命周期管理机制,及时更新即将过期的证书

-

私钥安全保护 :

bash# 设置严格的文件权限 chmod 600 server.key kingbase.key chown kingbase:kingbase server.key kingbase.key

4.1.2 SSL模式选择指南

- 高安全环境 :使用

verify-full模式,确保主机名验证 - 内网环境 :可使用

verify-ca模式,平衡安全性和便利性 - 开发测试 :可使用

require模式,但不建议在生产环境使用

4.2 数据完整性保护配置建议

4.2.1 校验算法选择

bash

# 国密合规环境推荐配置

initdb -a sm3 -D /data/kingbase

# 高性能要求环境

initdb -a crc -D /data/kingbase4.2.2 错误处理配置

bash

# kingbase.conf中配置数据损坏处理策略

zero_damaged_pages = off # 生产环境建议关闭,确保数据一致性

log_checksum_failures = on # 启用校验失败日志记录4.3 监控与维护

4.3.1 SSL连接监控

sql

-- 查看当前SSL连接状态

SELECT pid, usename, application_name, client_addr, ssl, ssl_version, ssl_cipher

FROM sys_stat_ssl

JOIN sys_stat_activity USING (pid);4.3.2 数据完整性监控

bash

# 定期检查数据完整性

sys_checksums --verify -D /data/kingbase

# 监控校验失败日志

tail -f /data/kingbase/log/kingbase.log | grep "checksum"第五章 性能优化与故障排除

5.1 SSL性能优化

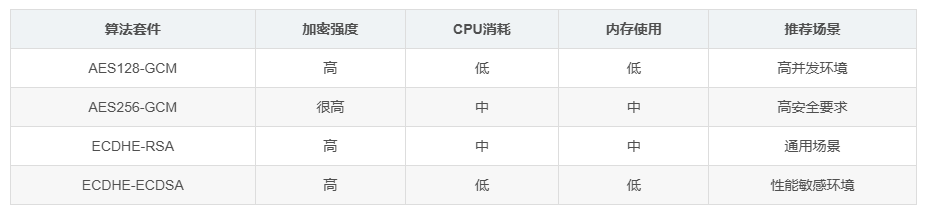

5.1.1 加密算法选择

不同加密算法的性能对比:

5.1.2 连接池优化

java

// 配置SSL连接池

HikariConfig config = new HikariConfig();

config.setJdbcUrl("jdbc:kingbase8://localhost:54321/test?sslmode=require");

config.setMaximumPoolSize(20);

config.setConnectionTimeout(30000);

config.setIdleTimeout(600000);5.2 常见问题排除

5.2.1 SSL连接失败

bash

# 检查SSL配置

sys_controldata -D /data/kingbase | grep -i ssl

# 验证证书有效性

openssl x509 -in server.crt -text -noout

# 检查证书链完整性

openssl verify -CAfile root.crt server.crt5.2.2 数据完整性错误

sql

-- 查看校验失败统计

SELECT schemaname, tablename, checksum_failures, checksum_last_failure

FROM sys_stat_database_conflicts;结论

那我们在实际的部署中,我建议根据具体的需求来选择合适的SSL模式和校验算法。同时的话,需要建立完善的证书管理和监控机制,要确保系统长期稳定运行。

我们通过合理的配置和使用KingbaseES的安全功能,可以构建起坚实的数据安全防护体系,能够有效的保护核心的业务数据。