渗透测试所需信息收集的方法

-

- 收集域名或IP

-

- 方法一:通过kali的dnsenum工具查找

-

- 操作步骤

-

- 第一步:登录kali

- 第二步:点击kali左上角的应用图标

- 第三步:搜索dnsenum工具并点击

- [第四步:在打开的窗口中执行命令dnsenum 域名](#第四步:在打开的窗口中执行命令dnsenum 域名)

- 方法二:通过备案号查找

- 方法三:通过SSL查询

- 方法四:通过App提取

-

- 操作步骤

-

- 第一步:下载对应公司的apk安装包

- 第二步:下载AndroidKiller反编译软件

- 第三步:启动AndroidKiller反编译软件

- [第四步:推动apk文件到软件中,反编译完成后切换到Android 菜单,字符串搜索,搜索http://或https:// 【需要人工判断是否是自己想要的域名】](#第四步:推动apk文件到软件中,反编译完成后切换到Android 菜单,字符串搜索,搜索http://或https:// 【需要人工判断是否是自己想要的域名】)

- 方法五:通过Demon工具破解

- [方法六:通过JsFinder 提取js文件里的二级域名](#方法六:通过JsFinder 提取js文件里的二级域名)

- 方法七:通过谷歌浏览器获取

- 方法八:通过360安全大脑

- 方法九:通过fofa搜索

-

- fofa的搜索语法

- 使用案例1:通过网站的title值在fofa里查询真实ip

- [使用案例2:通过网站https证书序列号结合fofa cert语法搜索](#使用案例2:通过网站https证书序列号结合fofa cert语法搜索)

--

收集域名或IP

方法一:通过kali的dnsenum工具查找

操作步骤

kali安装包:kali安装包下载地址

第一步:登录kali

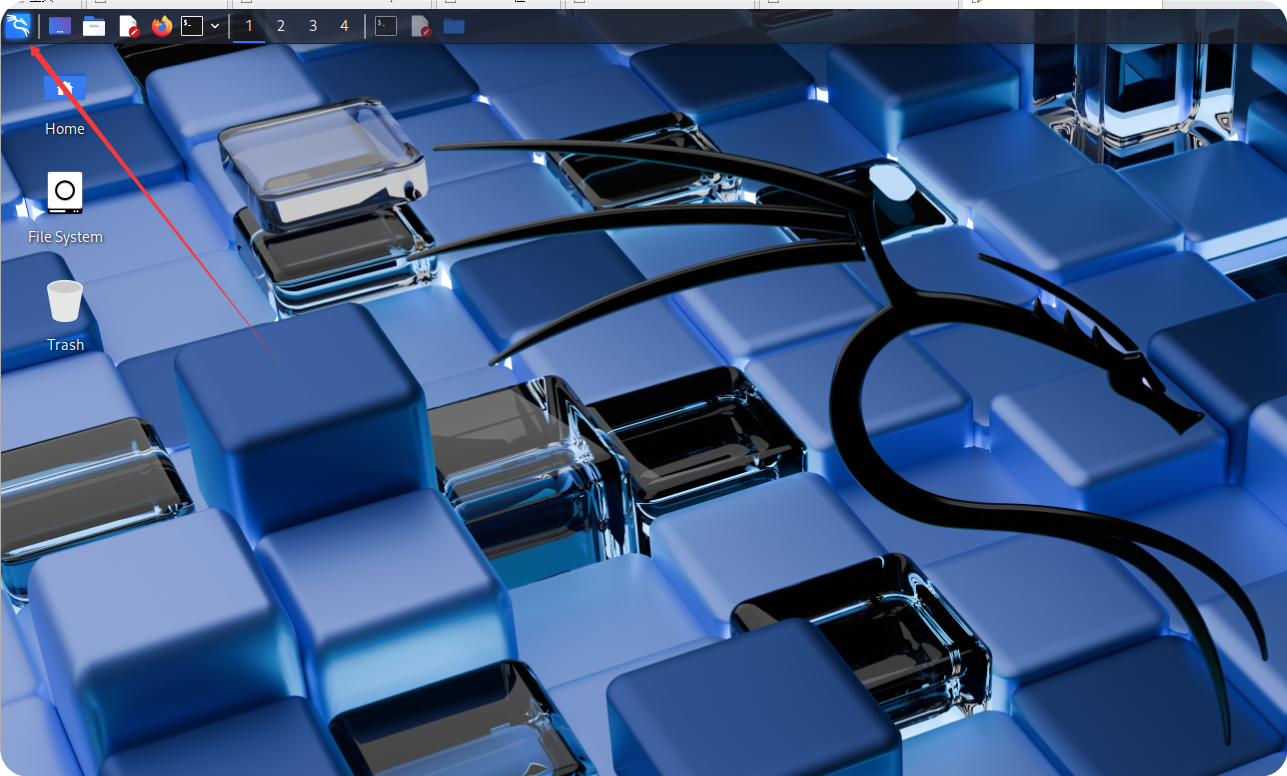

第二步:点击kali左上角的应用图标

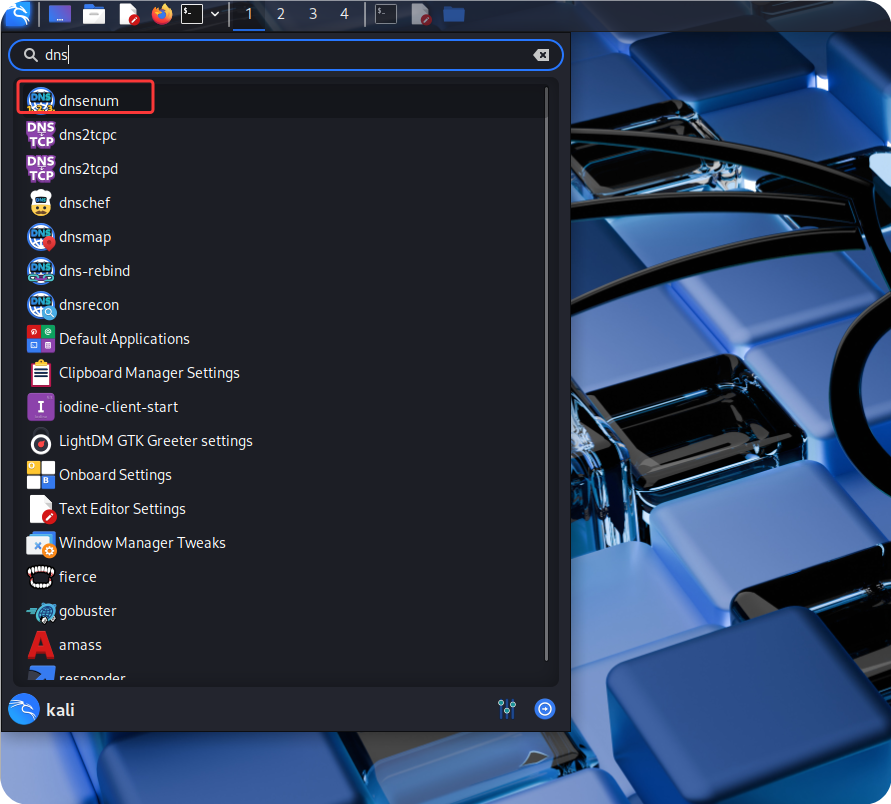

第三步:搜索dnsenum工具并点击

第四步:在打开的窗口中执行命令dnsenum 域名

注意:上面的域名为一级域名

举例: www.xxx.com

xxx.com 为一级域名 所以想通过dnsenum工具查找xxx的域名执行的命令应该为 dnsenum xxx.com

第五步:查看结果

dnsenum 工具会将A段和C段的域名或ip 都查找出来

一级和二级域名的区别

方法二:通过备案号查找

操作步骤

第一步:访问备案号网站

第二步:输入网站的域名

第三步:查询出备案号

第四步:复制备案号继续查询即可查询出该公司备案的其他域名

点击详情进行查看

方法三:通过SSL查询

操作步骤

第一步:访问SSL地址

第二步:输入一级域名后点击检测

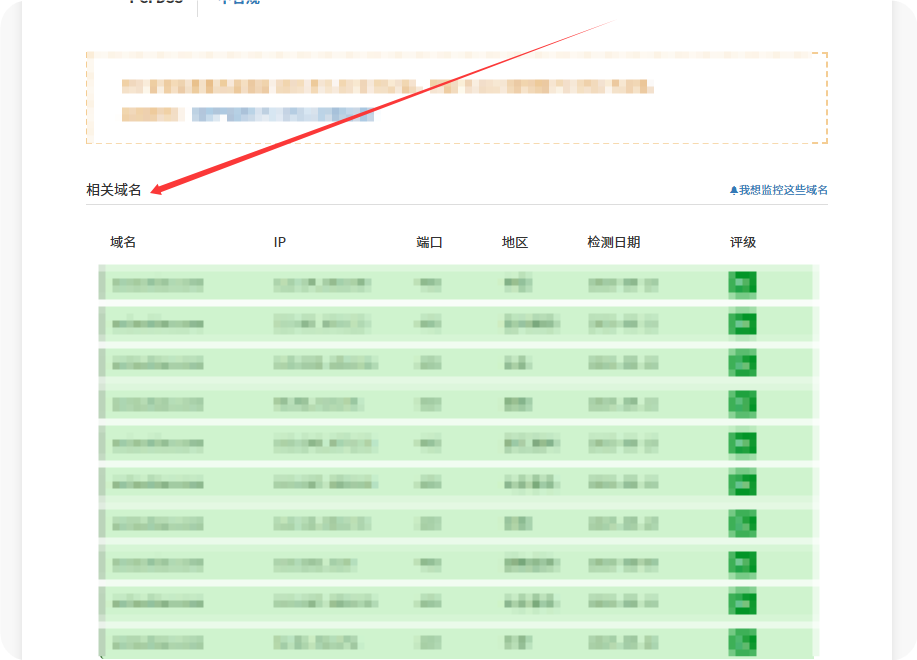

第三步:在检测报告相关域名区域可以看到域名

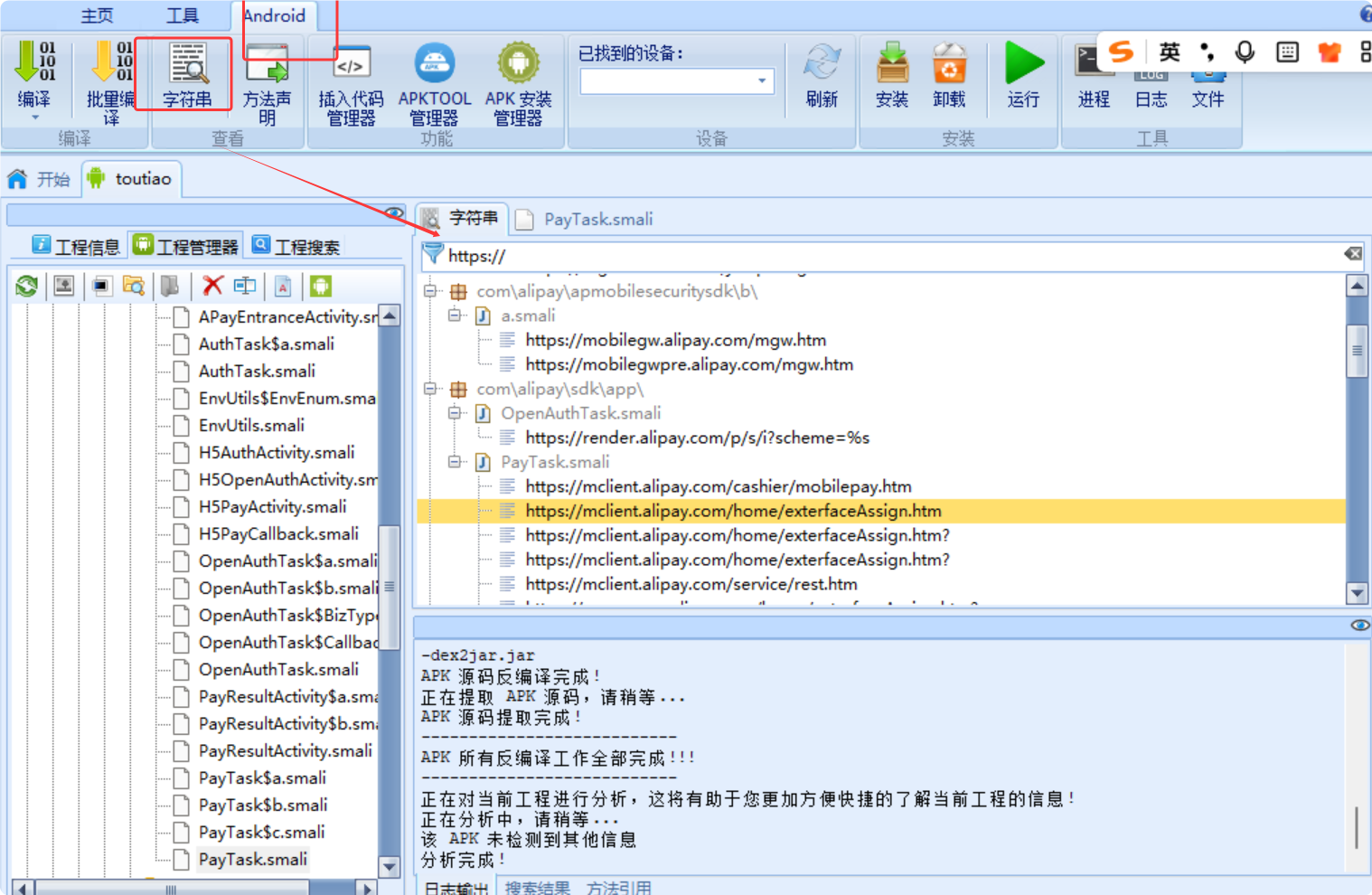

方法四:通过App提取

操作步骤

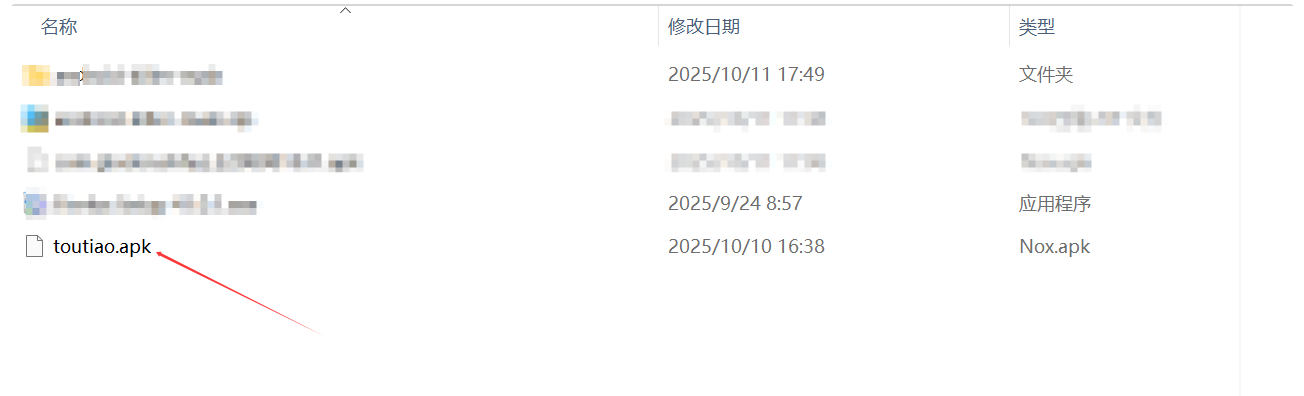

第一步:下载对应公司的apk安装包

第二步:下载AndroidKiller反编译软件

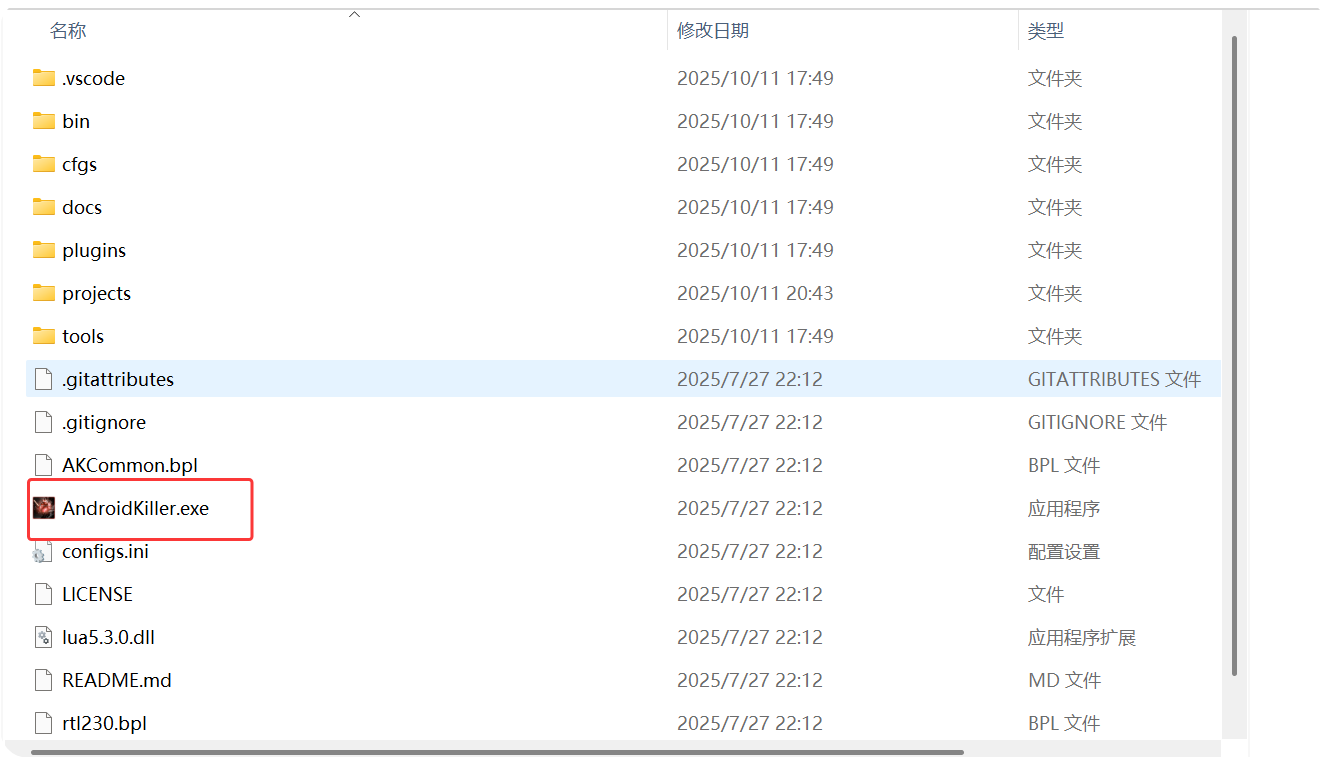

第三步:启动AndroidKiller反编译软件

双击

第四步:推动apk文件到软件中,反编译完成后切换到Android 菜单,字符串搜索,搜索http://或https:// 【需要人工判断是否是自己想要的域名】

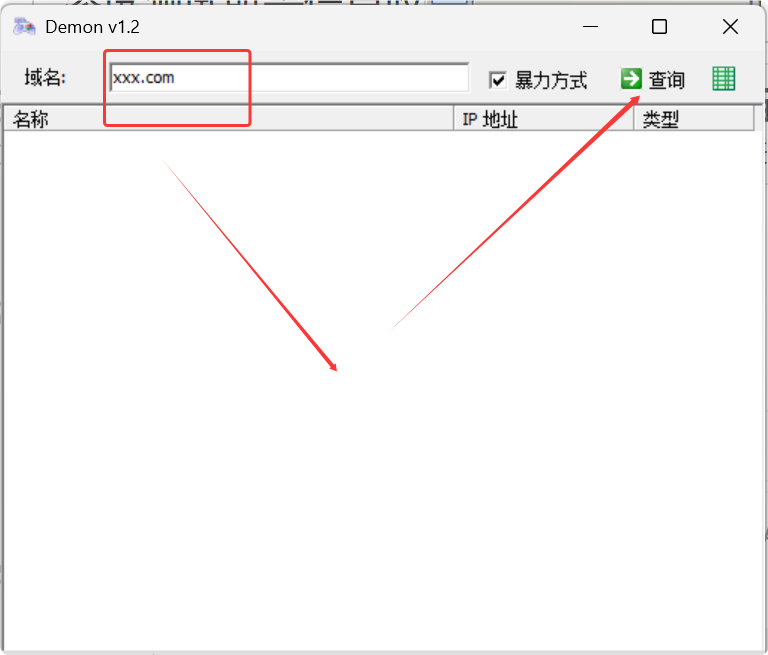

方法五:通过Demon工具破解

操作步骤

第一步:安装Demon工具并启动

第二步:输入域名点击查询

第三步:等待扫描结果,支持导出

在线ping工具可以查询域名解析结果

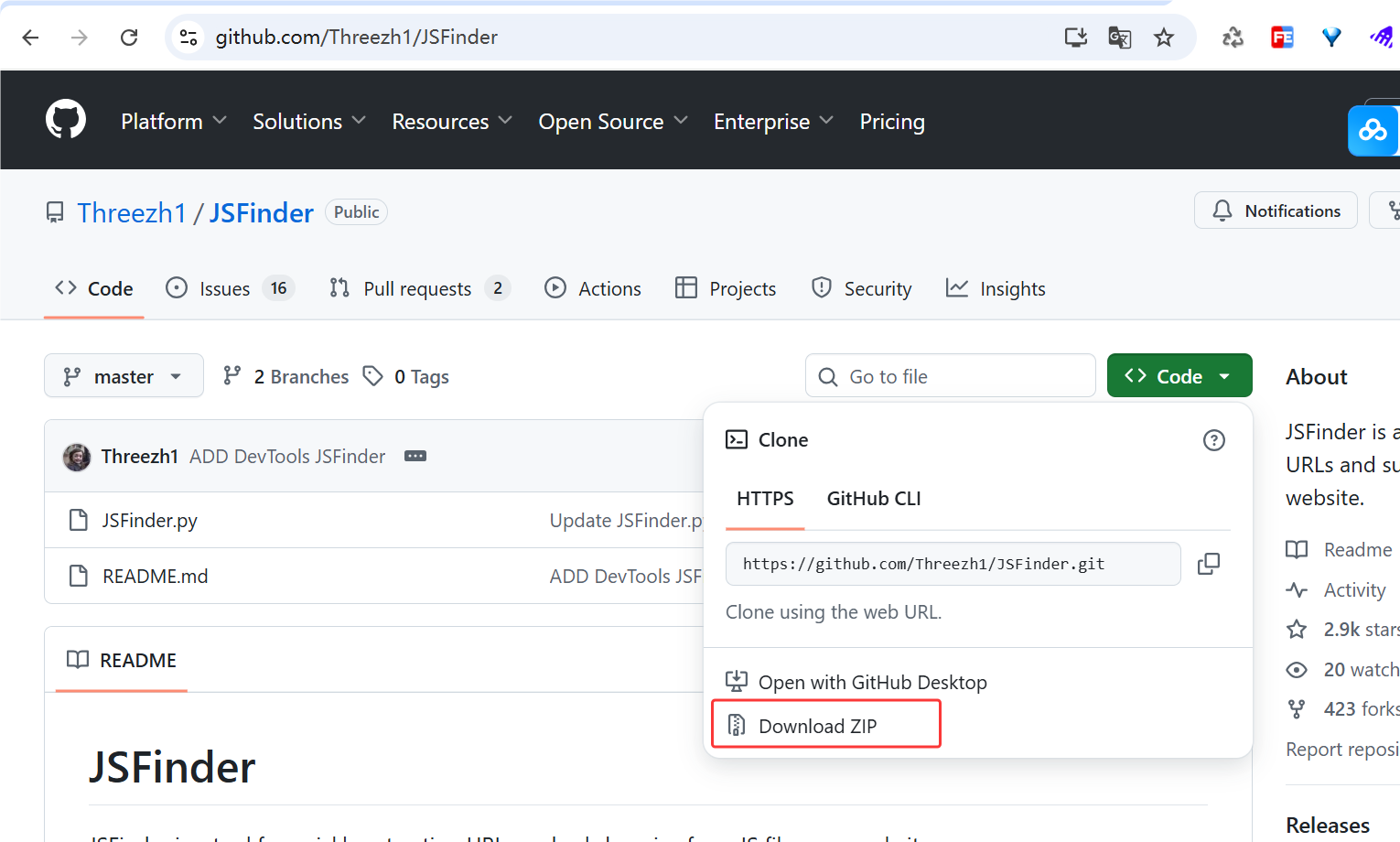

方法六:通过JsFinder 提取js文件里的二级域名

操作步骤

第一步下载

第二步执行爬取命令

简单爬取

bash

python JSFinder.py -u http://www.xxx.com深度爬取

bash

python JSFinder.py -u http://www.xxx.com -d建议使用-ou 和 -os来指定保存URL和子域名的文件名。 例如:

bash

python JSFinder.py -u http://www.mi.com -d -ou mi_url.txt -os mi_subdomain.txt其他用法官网都有介绍

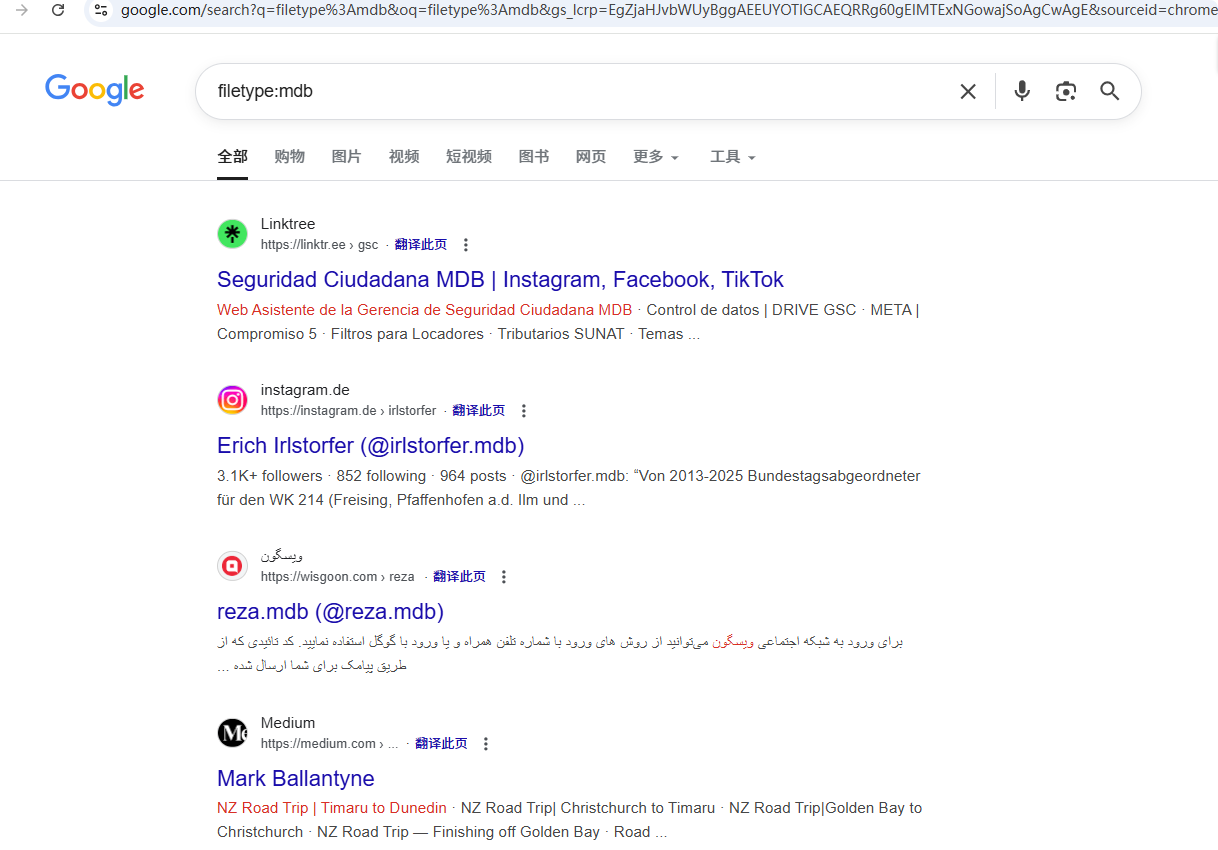

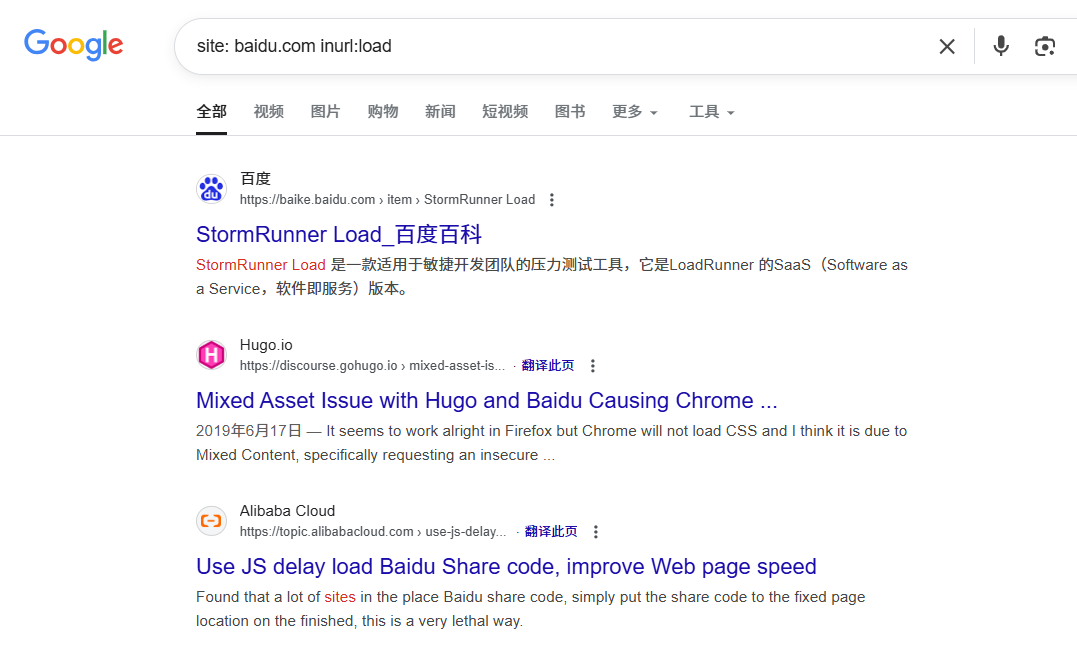

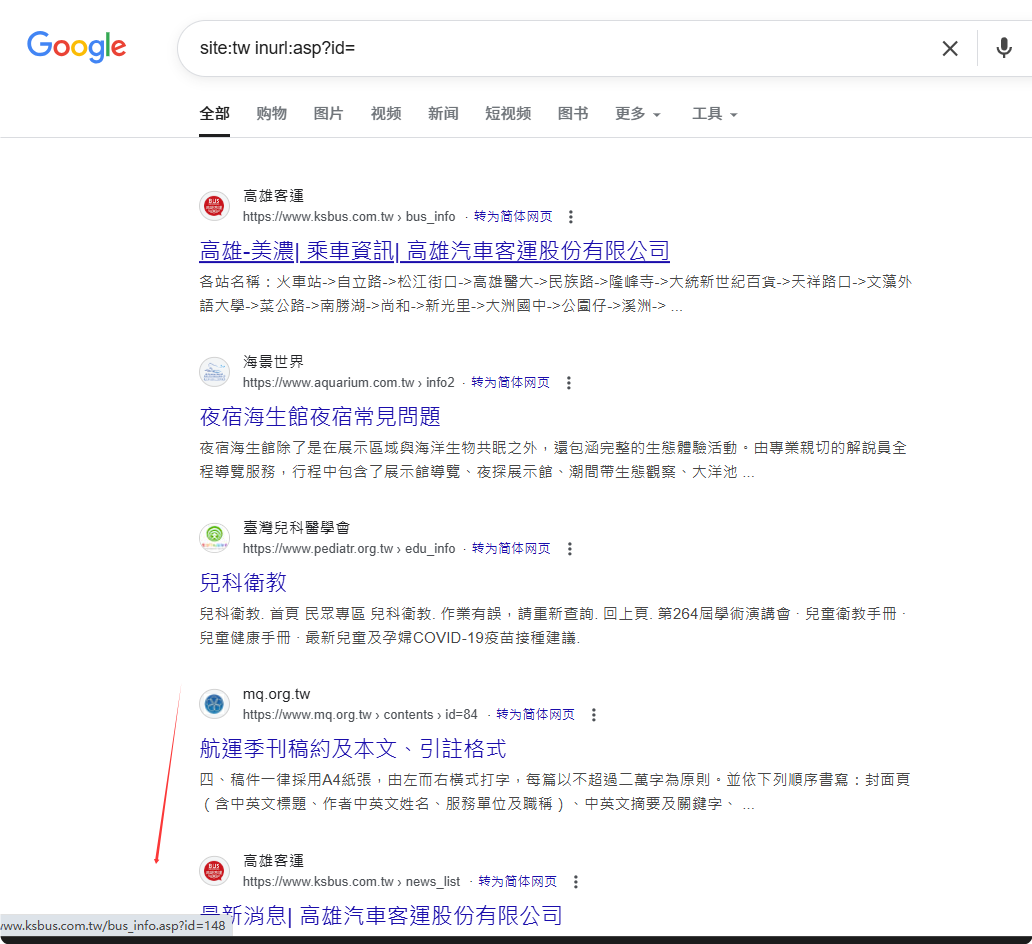

方法七:通过谷歌浏览器获取

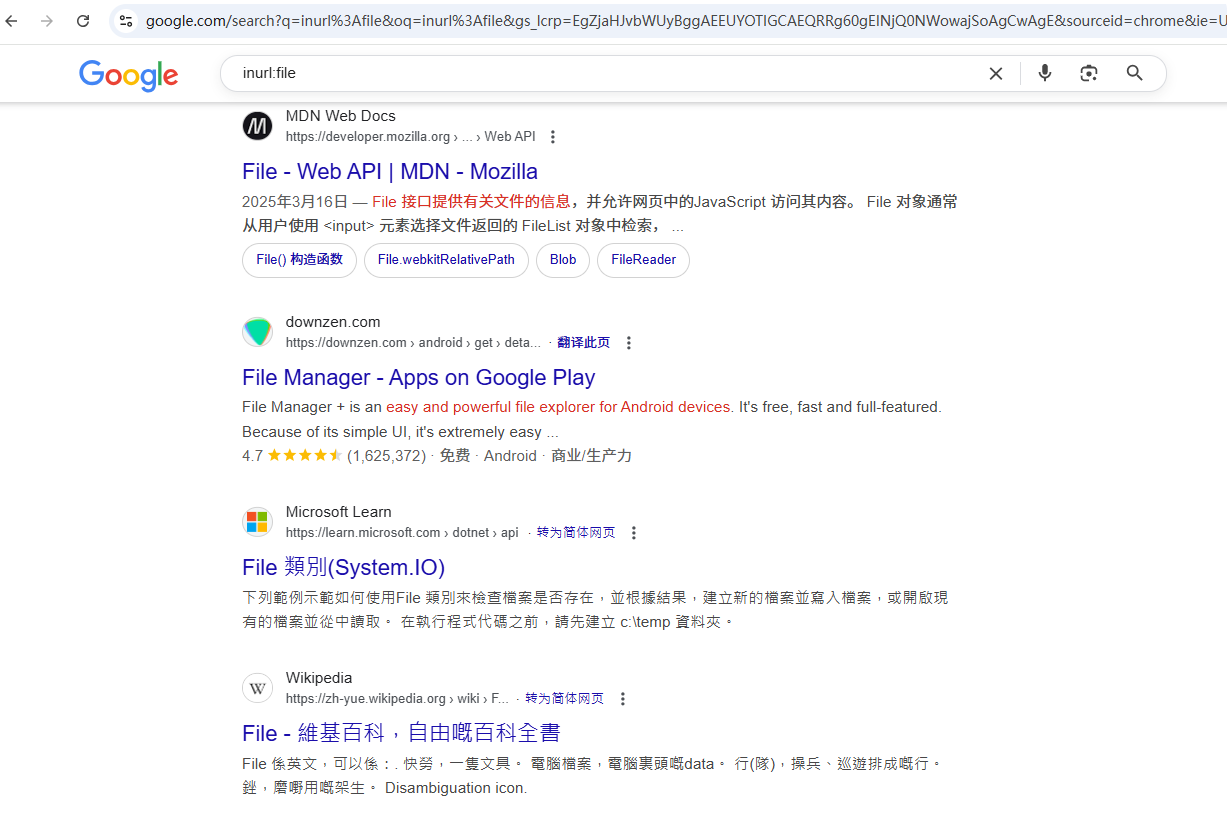

Google搜索引擎之所以强大,关键在于它详细的搜索关键词,以下常用关键词介绍

- inurl: 用于搜索网页上包含的URL. 这个语法对寻找网页上的搜索,帮助之类的很有用.

- intext: 只搜索网页部分中包含的文字(也就是忽略了标题,URL等的文字).

- site: 可以限制你搜索范围的域名.

- filetype: 搜索文件的后缀或者扩展名

- intitle: 限制你搜索的网页标题.

- link: 可以得到一个所有包含了某个指定URL的页面列表. 例如🔗www.google.com 就可以得到所有连接到Google的页面。

用法举例

intext:渗透测试

filetype:mdb

inurl:file

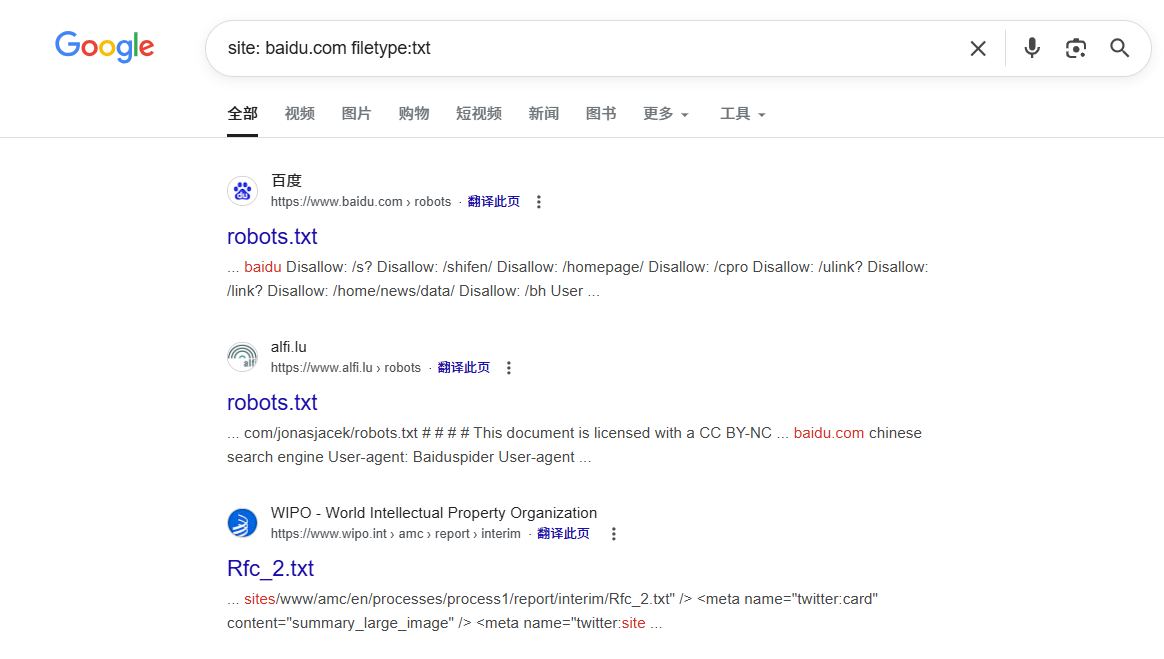

site: baidu.com filetype:txt 查找TXT文件 其他的依次类推

site:baidu.com intext:测试

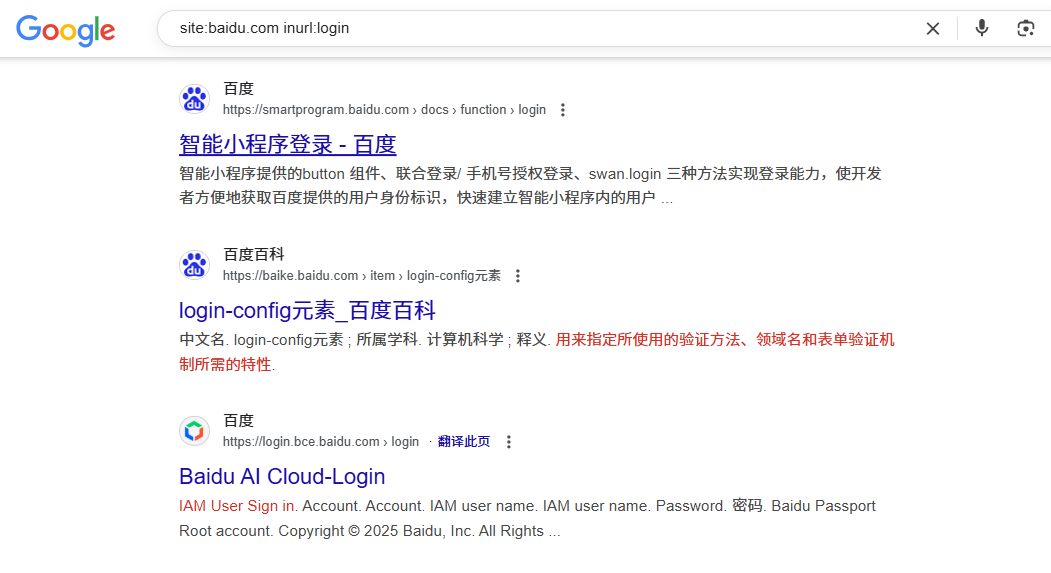

site:baidu.com inurl:login

site:baidu.com intitle:后台

查看服务器使用的程序

site:baidu.com filetype:asp

site:baidu.com filetype:php

site:baidu.com filetype:jsp

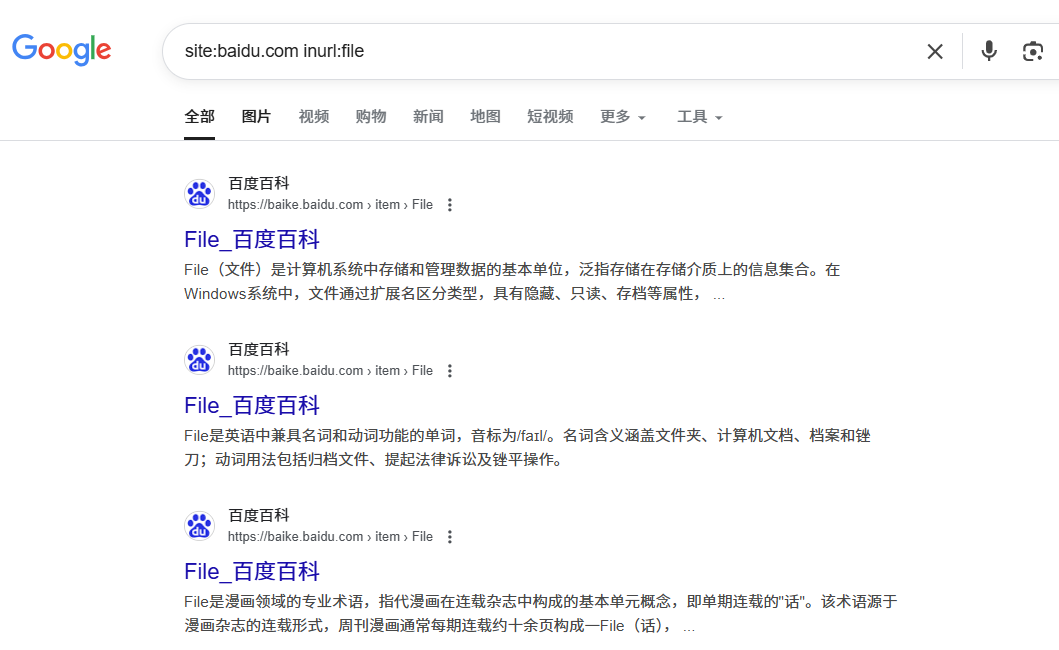

查看上传漏洞

site:baidu.com inurl:file

site: baidu.com inurl:load

site:bj inurl:asp?id=

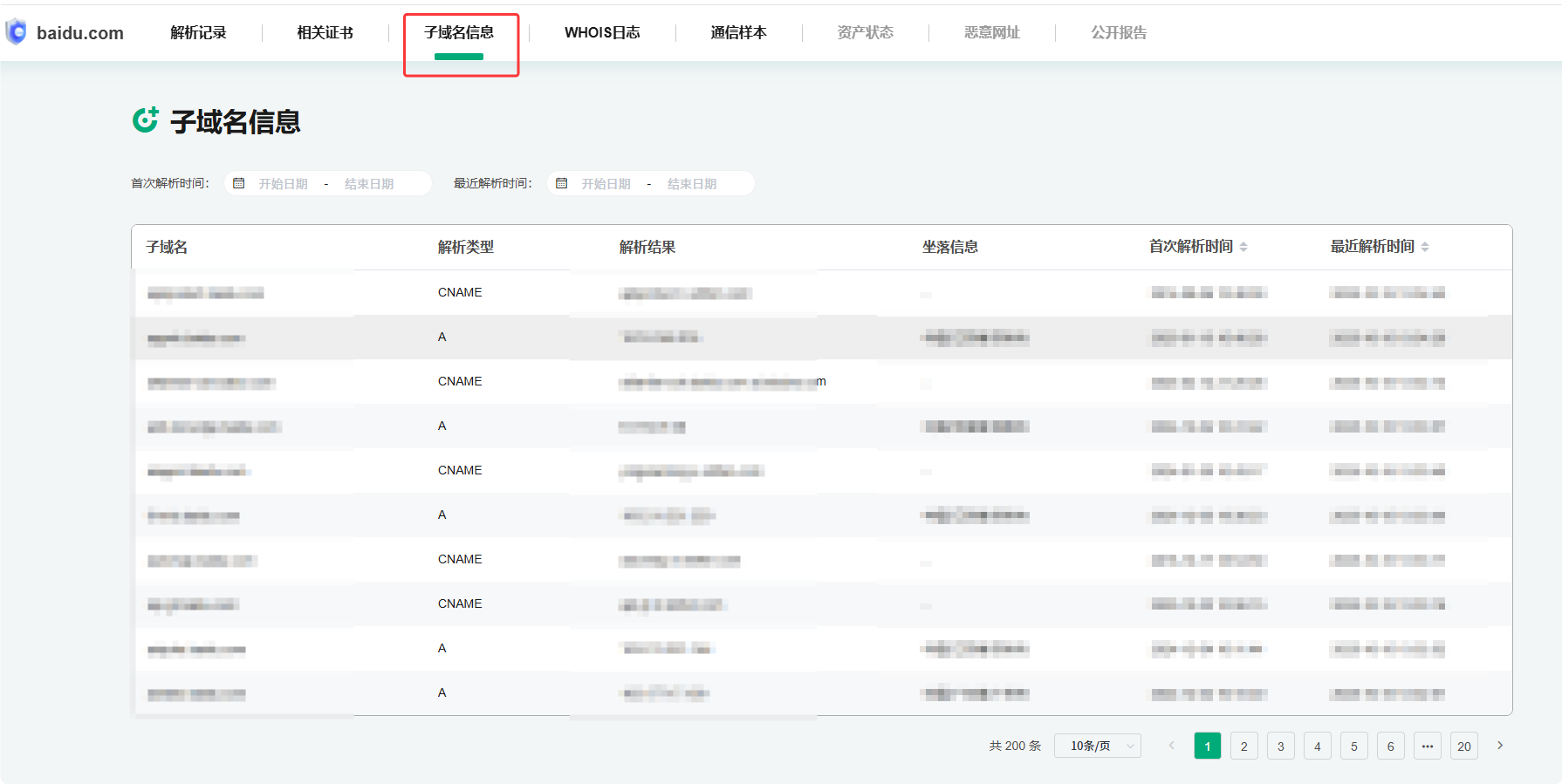

方法八:通过360安全大脑

操作步骤

第一步:注册登录

第二步:按实例输入域名或ip

第三步:在子域名信息菜单可以看到搜索网站的其他域名和ip信息

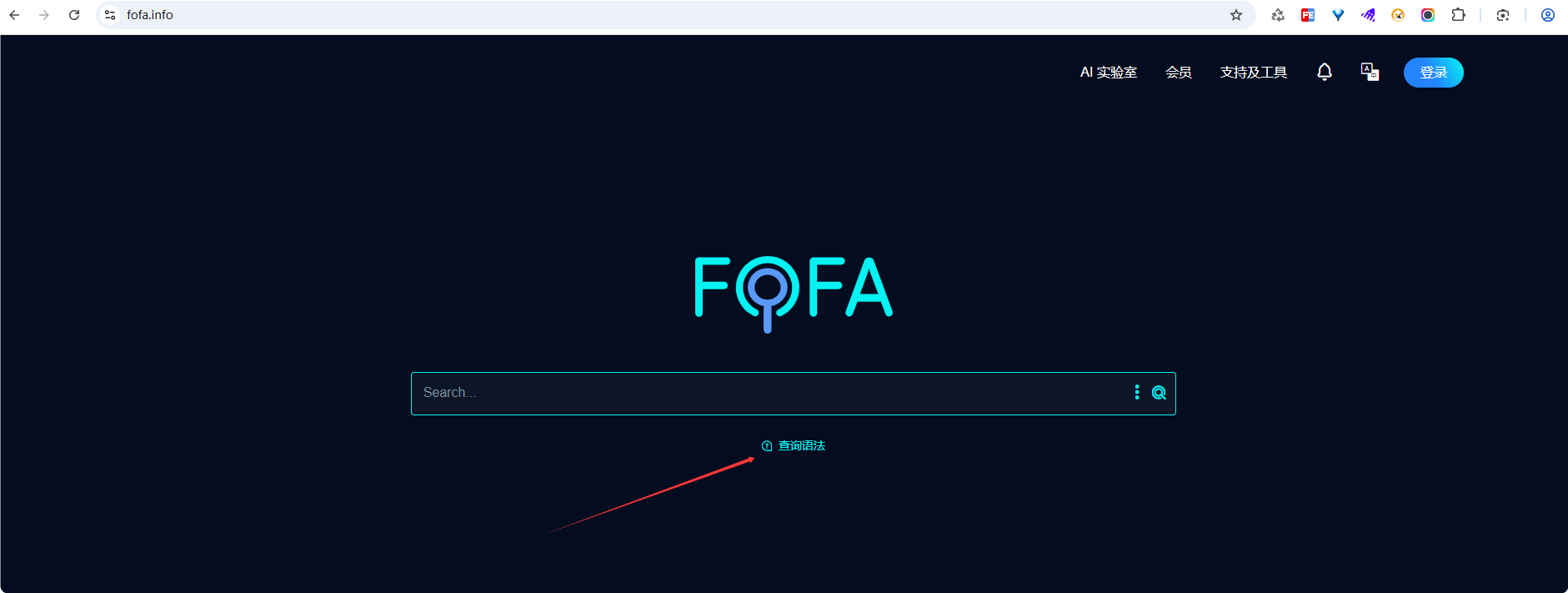

方法九:通过fofa搜索

fofa的搜索语法

使用案例1:通过网站的title值在fofa里查询真实ip

操作步骤

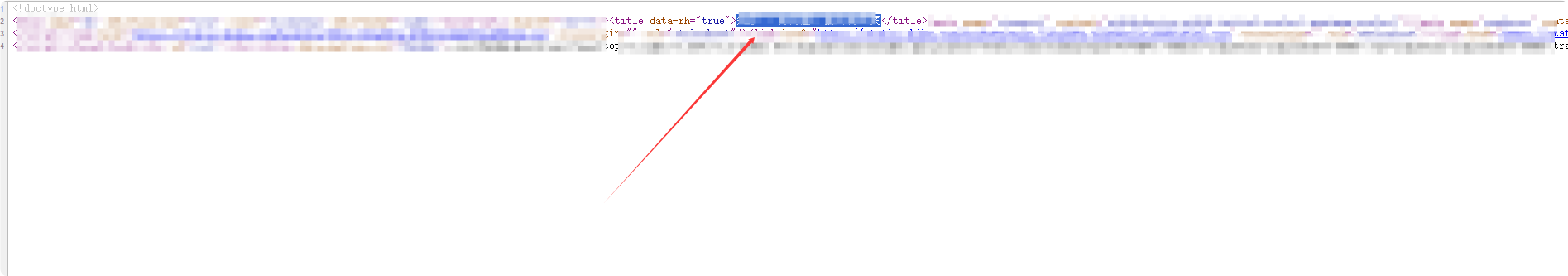

第一步:打开要查询的网站,鼠标右键查看源代码,获取titile的值

第二步:安装fofa相关的语法发起搜索

第三步:在检索结果中查看ip(需要手动试一下)

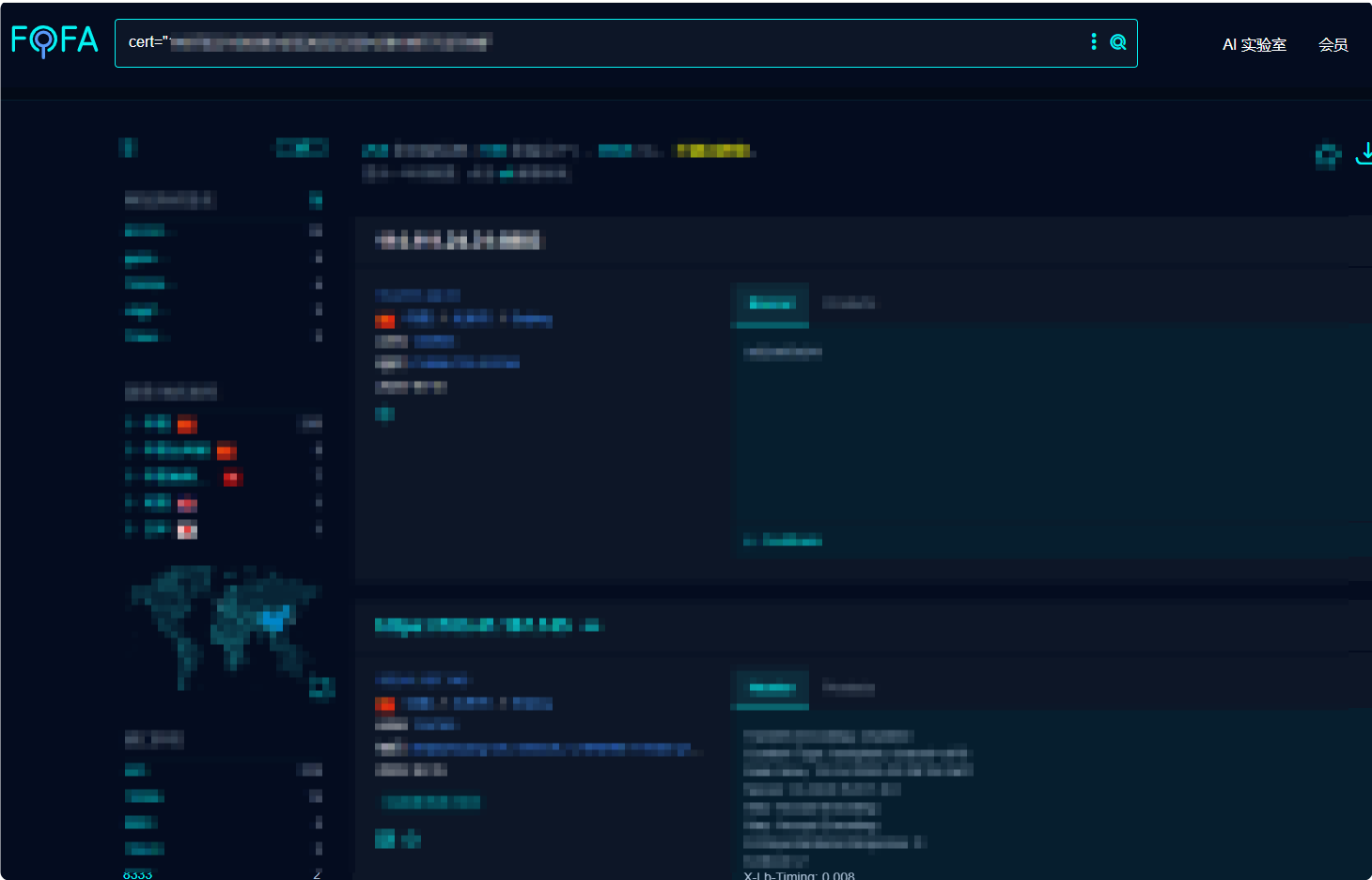

使用案例2:通过网站https证书序列号结合fofa cert语法搜索

操作步骤

第一步:获取证书序列号

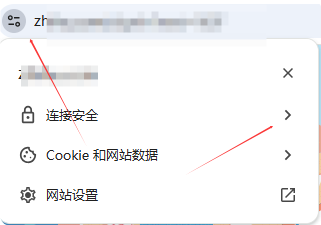

点击浏览器的此处再点击连接安全

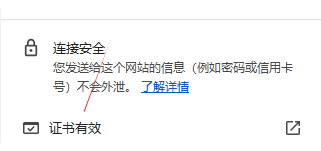

再点击证书有效按钮

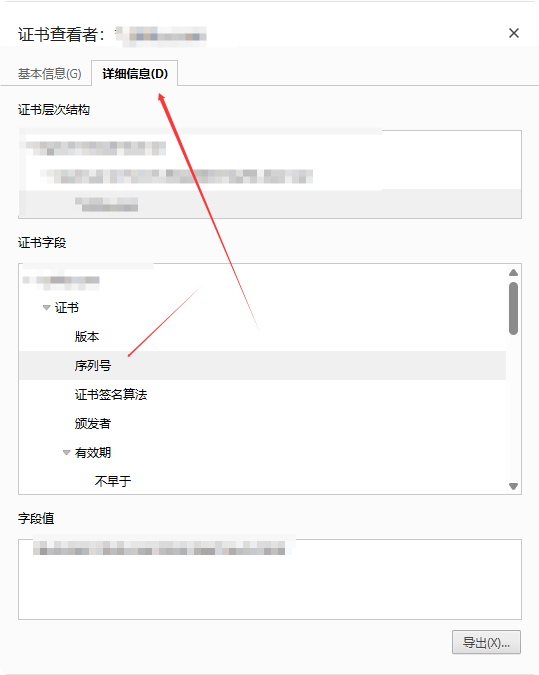

在详细信息里找到序列号并复制出来

原序列号中的的: 都去掉

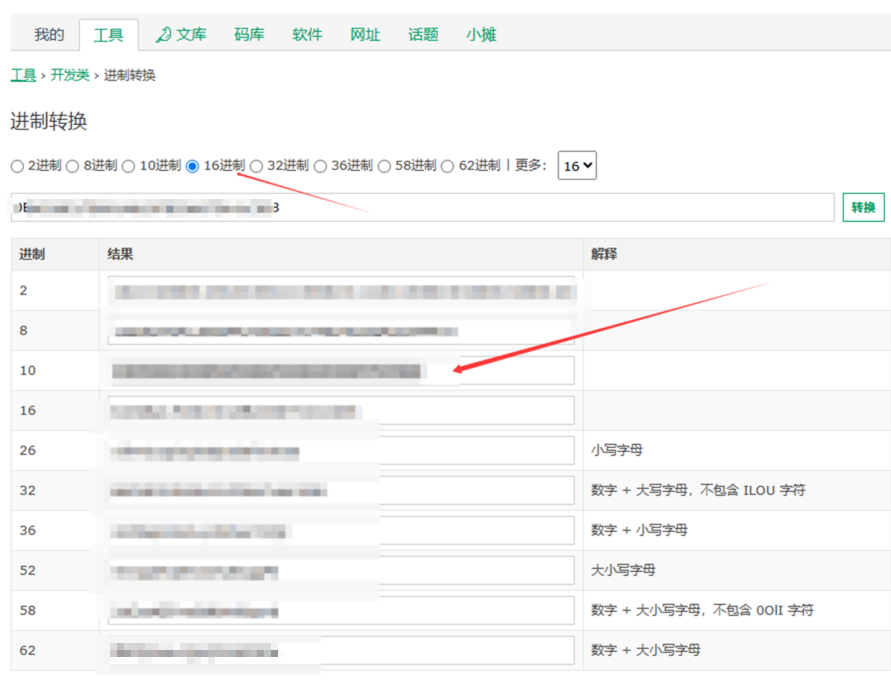

原序列号为16进制,借助转换工具转换为10进制

转换工具地址

第二步:获取10进制的序列号到fofa中

第三步:发起检索,在检索结果中查找需要的信息