摘要

本文系统剖析Docker核心架构与组件运作机制,通过与传统虚拟机的多维对比凸显容器化技术优势;继而从镜像分层构建、容器生命周期管理到数据卷持久化,提供开发部署的简易流程实战,帮助开发者全面掌握Docker技术。

一、初识Docker:容器化革命

1.1 Docker简介

容器技术起源于Linux内核的命名空间(Namespace)和控制组(cgroups)机制,通过轻量级隔离实现应用运行环境的标准化。Docker将容器技术普及化,通过轻量化、标准化和高效隔离,解决了传统部署中环境不一致、资源浪费等问题,成为云原生时代的核心基础设施。2013年Docker开源后,迅速成为容器技术的代名词。

1.2 Docker与虚拟机的本质区别

|------|--------|----------|

| 特性 | 虚拟机 | Docker容器 |

| 隔离级别 | 硬件级 | 进程级 |

| 启动速度 | 分钟级 | 秒级 |

| 资源占用 | GB级 | MB级 |

| 镜像大小 | 通常数GB | 通常数十MB |

| 性能损耗 | 15-20% | 3-5% |

1.3 为什么选择Docker

环境一致性保障**:**

开发、测试、生产环境完全一致,彻底解决"在我机器上能跑"的问题

资源利用率提升**:**

- CPU利用率提升3-5倍

- 内存占用减少50-70%

- 服务器成本降低60%+

开发运维效率**:**

- 部署时间从小时级降到分钟级

- 回滚操作秒级完成

- CI/CD流程简化30%+

二、架构

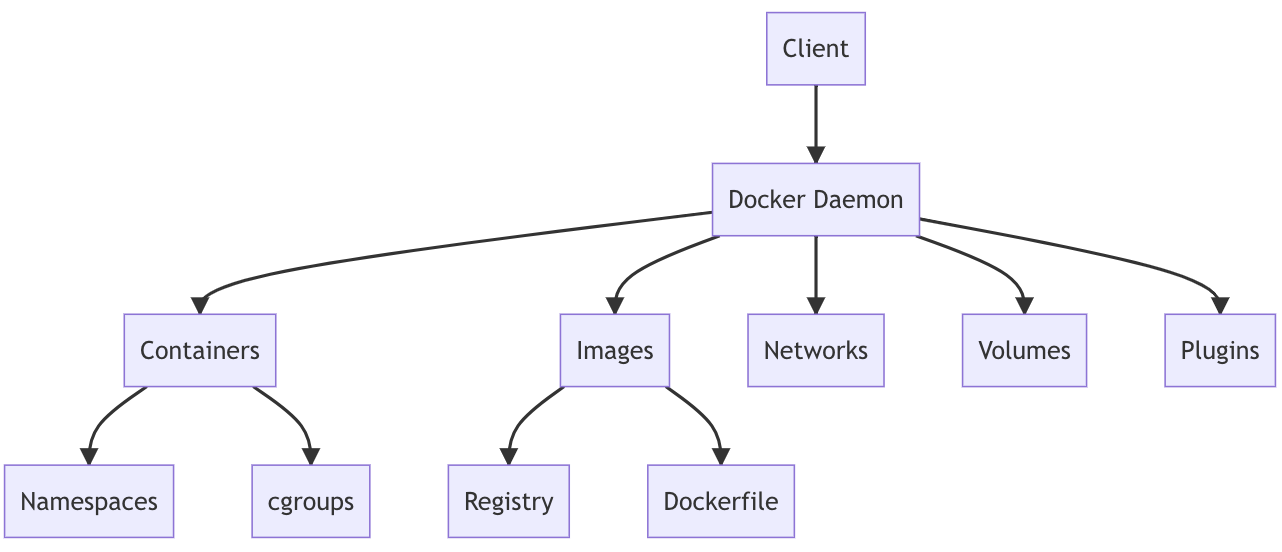

2 . 1 Docker核心组件

1. 镜像(Image)

Docker镜像是一个只读模板,包含运行应用所需的所有内容:代码、运行时、库、环境变量和配置文件。镜像采用分层存储结构,使得不同镜像可以共享相同的基础层,极大节省存储空间。

特点:

- 不可变的静态文件

- 由多层文件系统联合组成

- 通过Dockerfile定义构建过程

- 存储在Docker仓库中

2. 容器(Container)

容器是镜像的运行实例,提供隔离的运行环境。每个容器都是独立且安全的进程空间,拥有自己的文件系统、网络配置和进程空间。

特点:

- 轻量级(共享主机内核)

- 可写层(对文件系统的修改)

- 生命周期管理(创建、启动、停止、删除)

- 资源限制(CPU、内存等)

3. 仓库(Registry)

Docker仓库用于存储和分发Docker镜像,分为公共仓库和私有仓库两种类型。

主要仓库:

- Docker Hub:官方公共仓库

- Harbor:企业级私有仓库解决方案

- AWS ECR:亚马逊云容器仓库

4. 服务(Daemon)

Docker守护进程是运行在后台的服务,负责管理容器生命周期、镜像存储和网络配置等核心功能。

功能:

- 镜像管理(拉取、构建、推送)

- 容器管理(创建、启动、停止)

- 网络管理(创建网络、端口映射)

- 存储管理(数据卷、绑定挂载)

2**.**2 Docker架构图解

1. Docker整体架构

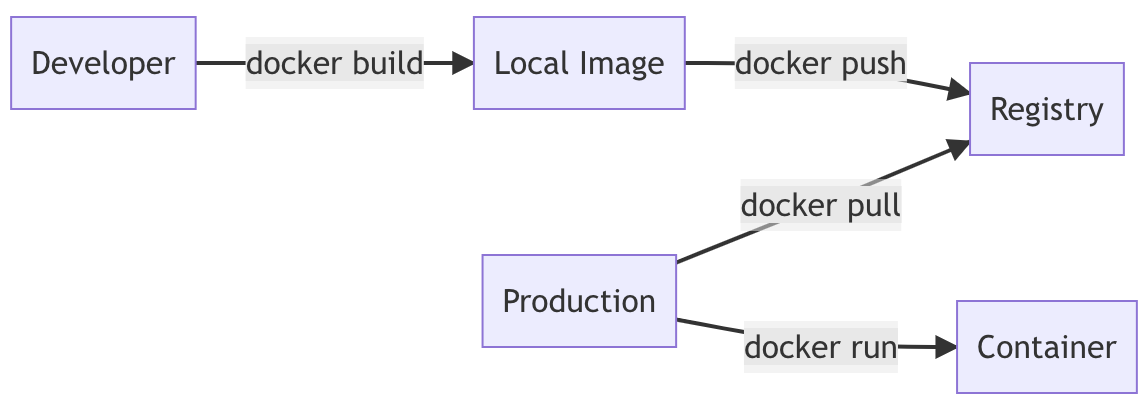

2. 数据流架构

2**.**3 组件交互流程

- 开发阶段:

- 开发者编写Dockerfile定义应用环境

- 使用docker build命令构建镜像

- 通过docker run启动容器测试

- 部署阶段:

- 将镜像推送到仓库(docker push)

- 生产环境从仓库拉取镜像(docker pull)

- 运行容器提供服务

- 运维阶段:

- 监控容器状态(docker ps/logs/stats)

- 管理容器生命周期(start/stop/restart)

- 更新服务(构建新镜像→停止旧容器→启动新容器)

三、镜像与容器操作

3**.**1 镜像生命周期管理

|-------------|---------------------------|----------------------------------------------------|

| 操作类型 | 命令示例 | 核心步骤说明 |

| 拉取镜像 | docker pull nginx:1.19 | 1. 从默认/指定仓库下载镜像 2. 自动验证镜像签名(若启用) 3. 存储到本地镜像库 |

| 查看镜像 | docker images | 1. 列出本地所有镜像的REPOSITORY/TAG/IMAGE ID 2. 显示镜像大小和创建时间 |

| 查看镜像 | docker inspect nginx:1.19 | 1. 输出镜像完整元数据(包括环境变量/挂载点/启动命令等) 2. 支持JSON格式过滤查询 |

| 删除镜像 | docker rmi nginx:1.19 | 1. 检查是否有容器使用该镜像 2. 删除镜像层(需先删除依赖容器) 3. 回收存储空间 |

| 构建镜像 | docker build -t myapp:v1 | 1. 解析Dockerfile指令 2. 逐层构建镜像 3. 最终生成带标签的可执行镜像 |

Dockerfile最佳实践说明:

- 多阶段构建:分离构建环境与运行环境,减少最终镜像体积

- 分层优化:高频变更的指令放最后,利用缓存加速构建

- 最小化基础镜像:优先选用alpine/slim版本

Dockerfile核心语法**:**

|--------------------|--------------------------------|------------------------------------------------------------|

| 指令 | 作用描述 | 示例用法 |

| FROM | 指定基础镜像(必须为第一条指令) | FROM ubuntu:20.04 |

| WORKDIR | 设置工作目录(后续命令的默认执行路径) | WORKDIR /app |

| COPY | 复制本地文件到镜像(支持通配符) | COPY . . |

| ADD | 增强版COPY(支持自动解压和URL下载) | ADD https://example.com/file.tar.gz /tmp |

| RUN | 执行Shell命令(构建时运行) | RUN apt-get update && apt-get install -y curl |

| ENV | 设置环境变量(运行时可用) | ENV NODE_ENV=production |

| ARG | 构建时变量(仅构建阶段有效) | ARG APP_VERSION=1.0 |

| EXPOSE | 声明容器运行时监听的端口(需配合-p参数实际映射) | EXPOSE 8080 |

| CMD | 容器启动命令(只能有一条,会被docker run参数覆盖) | CMD ["python", "app.py"] |

| ENTRYPOINT | 容器入口命令(与CMD配合使用,不易被覆盖) | ENTRYPOINT ["java", "-jar"] |

| VOLUME | 定义匿名卷(数据持久化) | VOLUME /data |

| USER | 指定运行用户(影响后续命令执行身份) | USER nobody |

| LABEL | 添加元数据(通常用于作者/版本等信息) | LABEL maintainer="dev@example.com" |

| HEALTHCHECK | 定义容器健康检查 | `HEALTHCHECK --interval=30s CMD curl -f http://localhost/ |

3.2 容器操作

|-------------|-----------------------------------------------|------------------------------------------------------|

| 操作类型 | 命令示例 | 核心步骤说明 |

| 创建容器 | docker run -d -p 8080:80 --name mynginx nginx | 1. 从镜像创建可写层 2. 分配虚拟网络接口 3. 启动ENTRYPOINT进程 |

| 查看容器 | docker ps | 1. 列出运行中容器状态 2. 显示CONTAINER ID/IMAGE/PORTS/STATUS等信息 |

| 查看容器 | docker logs mynginx | 1. 捕获容器stdout/stderr输出流 2. 支持--tail和--follow实时监控 |

| 进入容器 | docker exec -it mynginx bash | 1. 在运行中容器创建新进程 2. 分配伪终端实现交互 |

| 停止容器 | docker stop mynginx | 1. 发送SIGTERM信号 2. 等待10秒后强制SIGKILL(可调整--time参数) |

| 删除容器 | docker rm mynginx | 1. 必须先停止容器 2. 移除可写层(数据卷需单独处理) |

| 资源限制 | docker run -it --cpus="1.5" ubuntu | 1. 通过cgroups实现CPU配额 2. 支持小数核分配(如1.5核) |

| 资源限制 | docker run -it --memory="512m" ubuntu | 1. 设置内存硬限制 2. 可配合--memory-swap控制交换空间 |

关键注意事项:

- 容器删除后数据会丢失,重要数据应挂载volume

- 资源限制需根据宿主机实际配置调整

- 生产环境建议始终指定镜像tag(避免使用latest)

四、数据管理与网络

4.1 持久化数据方案

4**.1.**1 持久化数据方案解决的问题

1. 数据生命周期管理

- 容器销毁时自动清除数据的问题(默认行为)

- 实现应用数据的持久化存储(如数据库、配置文件)

2. 数据共享需求

- 解决多容器间数据同步问题(如Web服务器与数据库)

- 实现开发环境与生产环境数据一致性

3. 性能优化

- 避免重复生成临时数据(如编译缓存)

- 支持高性能存储方案(如SSD卷、内存挂载)

4.1**.2持久化数据方案**

|--------------------|-----------------|---------------|----------------------------------------------------------|

| 方案类型 | NFS支持情况 | 适用场景 | 核心特性 |

| 数据卷(Volume) | 原生支持(需指定NFS驱动) | 生产环境跨主机数据共享 | • 独立于容器的生命周期 • 存储在宿主机/var/lib/docker/volumes目录 • 支持多容器共享 |

| 绑定挂载 | 需宿主机预先挂载NFS | 开发测试环境临时使用 | • 直接映射宿主机目录 • 适合开发环境快速修改代码 • 需注意权限问题 |

| 临时文件系统 | 不支持 | 仅限内存临时存储 | • 内存挂载(高性能临时存储) • 容器销毁后数据自动清除 |

| 数据卷容器 | 间接支持(需容器内挂载NFS) | 旧版本Docker过渡方案 | • 专用容器作为数据载体 • 适合跨容器共享配置 |

4.2 网络连接方案

4**.2.1 **网络连接**方案解决的问题**

|-----------------|------------------------------|

| 问题 | 问题描述 |

| 容器间通信隔离 | 默认网络限制导致容器无法直接通信 |

| 跨主机服务访问 | 容器分布在不同的物理机/虚拟机上时,需要实现跨主机通信 |

| 外部访问容器服务 | 需要让外部系统访问容器内服务,传统端口映射管理复杂 |

| 流量管理 | 需要限制特定容器间通信,防止未授权访问 |

| 服务发现 | 动态容器环境下维护服务地址困难,需要负载均衡机制 |

| 性能优化 | NAT转换带来性能开销,需要降低网络延迟 |

| 安全隔离 | 多租户场景需要网络隔离,敏感业务(如金融)需独立网络环境 |

4.2.2****网络连接方案

Docker网络方案的核心是解决 隔离性 与 连通性 的矛盾,同时兼顾性能和安全。实际应用中需根据场景选择:

|------------|---------------------------------|-----------------------|----------------------------------------|

| 方案类型 | 方案定义 | 技术实现 | 典型应用场景 |

| 桥接网络 | Docker默认创建的虚拟子网,通过NAT实现容器间及外网通信 | docker network create | • 默认网络模式 • 容器间通过IP/容器名通信 • 需手动端口映射暴露服务 |

| 主机网络 | 容器直接共享宿主机的网络命名空间,无独立网络栈 | --network=host | • 高性能但牺牲隔离性 • 适合网络密集型应用 |

| Overlay网络 | 基于VXLAN封装的跨主机虚拟网络,实现多主机容器间透明通信 | --driver=overlay | • 跨主机容器通信 • 需Swarm集群支持 • 自动服务发现和负载均衡 |

| Macvlan | 为容器分配真实MAC地址,使其表现为物理网络中的独立设备 | --driver=macvlan | • 直接接入物理网络 • 适合传统网络设备集成 |

典型场景对比**:**

|--------|------------------|-----------------------|

| 场景 | Docker 方案 | K8s 方案 |

| 单机容器互联 | bridge 网络 | Pod 网络(默认 CNI 插件) |

| 跨主机通信 | overlay 网络 | Service Mesh(如 Istio) |

| 外部访问 | -p 端口映射或 host 模式 | NodePort/LoadBalancer |

| 微服务架构 | 自定义网络 + 服务发现工具 | Service + Ingress 控制器 |

五、实战:从开发到部署的完整Docker化流程

5**.**1 编写自己的应用(以Spring Boot为例)

java

// 示例:简单的商品查询API

@RestController

public class ProductController {

@GetMapping("/products/{id}")

public Product getProduct(@PathVariable Long id) {

return productService.findById(id);

}

}技术要点:

- 遵循12-Factor应用原则(配置分离/无状态)

- 日志统一输出到stdout(便于Docker日志收集)

- 健康检查端点/actuator/health(K8s就绪探针基础)

5.2 镜像打包演进史

**传统方式(JAR直接运行)**:

bash

mvn package && java -jar target/app.jar现代容器化方案:

bash

# 多阶段构建Dockerfile(最佳实践)

FROM maven:3.8.6 AS build

WORKDIR /app

COPY pom.xml .

RUN mvn dependency:go-offline

COPY src/ ./src/

RUN mvn package -DskipTests

FROM openjdk:17-jdk-slim

COPY --from=build /app/target/*.jar app.jar

EXPOSE 8080

ENTRYPOINT ["java","-jar","/app.jar"]优化对比:

|-------|------------|----------------|

| 维度 | 传统方式 | Docker方案 |

| 环境一致性 | ❌ 依赖宿主机JDK | ✅ 镜像包含完整运行时 |

| 部署速度 | 较快(需预装环境) | 首次拉取镜像较慢 |

| 资源隔离 | ❌ 弱隔离 | ✅ 强隔离(Cgroups) |

5.3 容器启动与调试

bash

# 基础运行(开发环境)

docker build -t product-service .

docker run -p 8080:8080 -e "SPRING_PROFILES_ACTIVE=dev" product-service

# 生产级启动参数

docker run -d \

--name=prod-service \

--memory=2g \

--cpus=1.5 \

--restart=unless-stopped \

-v /logs:/var/log/app \

product-service:1.0.0常用调试命令:

bash

docker logs -f <container_id> # 实时日志

docker exec -it <container_id> bash # 进入容器

docker stats # 资源监控总结

Docker作为云原生时代的核心基础设施,通过轻量级隔离和标准化镜像彻底解决了"环境差异"这一顽疾。本文从架构原理到操作实践,不仅帮助开发者掌握容器化核心技能,更通过分层构建、数据卷管理等高级特性,为企业级应用部署提供完整解决方案。随着K8s等编排工具的协同使用,Docker的效能将得到进一步释放。