👍点「赞」 📌收「藏」 👀关「注」 💬评「论」

更多文章戳👉 晖度丨安全视界-CSDN博客🚀(原名:whoami!)

在金融科技深度融合的背景下,信息安全已从单纯的++技术攻防++ 扩展至**++架构、合规、流程与创新++** 的系统工程。作为一名从业十多年的老兵 ,将系统阐述数字银行安全体系的建设路径与方法论,旨在提出一套可落地、系统化、前瞻性的新一代安全架构。

| 序号 | 主题 | 内容简述 |

| 1 | 安全架构概述 | 全局安全架构设计,描述基础框架。 |

| 2 | 默认安全 | 标准化安全策略,针对已知风险的标准化防控(如基线配置、补丁管理)。 |

| 3 | 可信纵深防御 | 多层防御体系,应对++未知威胁++与高级攻击(如APT攻击、零日漏洞)。 |

| 4 | 威胁感知与响应 | 实时监测、分析威胁,快速处置安全事件,优化第二、三部分策略。 |

| 👉5 | 实战检验 | 通过红蓝对抗演练验证防御体系有效性,提升安全水位。 |

| 6 | 安全数智化 | 运用数据化、自动化、智能化(如AI)提升安全运营(各部分)效率。 |

|---|

目录

[13 安全水位评估框架](#13 安全水位评估框架)

[13.3 安全水位指标](#13.3 安全水位指标)

[13.3.1 如何评估企业安全水位](#13.3.1 如何评估企业安全水位)

[13.3.1.1 威胁路径图建设:绘制企业的"安全风险地图"](#13.3.1.1 威胁路径图建设:绘制企业的“安全风险地图”)

[13.3.1.2 安全水位评估:从"地图"到"实测"](#13.3.1.2 安全水位评估:从“地图”到“实测”)

[13.3.2 安全水位量化关键指标](#13.3.2 安全水位量化关键指标)

[13.3.2.2 指标类型](#13.3.2.2 指标类型)

[1. 威胁路径纵深防御突破率](#1. 威胁路径纵深防御突破率)

[2. 攻击技术防御/感知覆盖率](#2. 攻击技术防御/感知覆盖率)

[3. 攻击技术防御率/感知率](#3. 攻击技术防御率/感知率)

[4. 攻击技术溯源率](#4. 攻击技术溯源率)

[13.3.3 当前安全水位可抵御的威胁等级](#13.3.3 当前安全水位可抵御的威胁等级)

[13.3.3.1 攻防场景防御等级判定](#13.3.3.1 攻防场景防御等级判定)

[13.3.3.2 单条攻击路径防御等级判定](#13.3.3.2 单条攻击路径防御等级判定)

13 安全水位评估框架

安全水位评估框架: 该框架旨在系统化评估企业应对网络攻击的能力。分成三个部分:安全水位定义 、威胁路径图模型 、安全水位指标。这些部分共同构成一个完整的评估体系,帮助企业量化安全防护水平并持续改进。下面详细展开每个部分,并通过图表和生动描述增强理解。

13.3 安全水位指标

安全水位指标: 基于威胁路径图 检验结果形成的量化评估体系 ,它使企业的安全状态变得可衡量、可追踪。

13.3.1 如何评估企业安全水位

评估企业安全水位,本质上是利用威胁路径图 这一数字化模型,对企业防御体系进行一次系统性的"压力测试" 。整个过程分为两大阶段:建设威胁路径图 与执行安全水位评估。

13.3.1.1 威胁路径图建设:绘制企业的"安全风险地图"

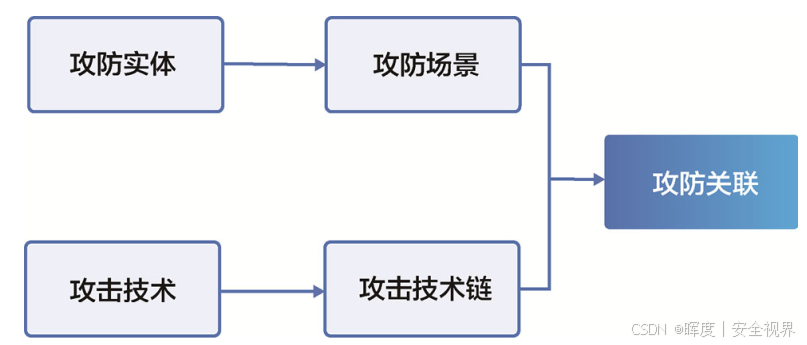

构建企业专属的威胁路径图是一个系统化工程,其流程如下图所示,可分解为四个关键步骤:

图:威胁路径图建设流程

下表详细说明每个步骤的核心任务与产出:

| 步骤 | 核心任务 | 关键原则与示例 |

|---|---|---|

| ① 攻防实体构建 | 将企业IT资产进行抽象与聚类。 | 原则 :聚类后不影响对整体资产的描述。 示例 :将成百上千台同类型办公电脑聚类为"办公终端"一个实体。 |

| ② 攻防场景构建 | 基于行为交互性连接攻防实体。 | 原则 :有交互就有潜在攻击面。 示例 :不仅包括网络直连,还包括邮件往来、蓝牙连接等。 |

| ③ 攻击技术梳理 | 对ATT&CK等技术库进行定制化裁剪与扩充。 | 原则 :贴合企业实际。 行动 :剔除 不适用技术,补充特有环境下的攻击技术。 |

| ④ 攻击技术链编织 | 将攻击技术串联到具体场景中,描述完整攻击过程。 | 示例 :"外部黑客 → 办公终端"场景下的钓鱼攻击链: · 阶段1:附件构造 (多种构造方法) · 阶段2:木马执行 (多种执行技术) 特点 :阶段内技术可灵活替换与复用 ,像组合乐高积木一样构建多样化攻击链。 |

通过以上流程,我们最终得到一份高度贴合企业现状的、动态的"安全风险地图"。

13.3.1.2 安全水位评估:从"地图"到"实测"

在拥有威胁路径图后,我们即可基于它开展安全水位的评估 工作。评估的核心是检验企业所有安全能力,理想情况下需要对所有计算出的攻击路径进行攻防演练。

面临的挑战与解决方案:

-

挑战 :攻击路径数量庞大,全路径检验耗费资源巨大,难以执行。

-

核心洞察 :攻击路径由攻防场景首尾相连构成。

-

解决方案 :将 "攻击路径检验"转化为"攻防场景检验" 。通过对每个基础攻防场景的防御效果进行测试,即可像拼图一样组合出全路径的检验结果,从而达到**"以点带面"的全量检验效果**。

未来趋势:自动化与常态化

由于人工完成全场景覆盖演练耗时过长,无法保证安全水位的时效性 ,未来的发展方向是采用自动化手段 ,周期性地对安全水位进行评估,从而实现持续监控、快速反馈的安全运营新模式。

13.3.2 安全水位量化关键指标

基于威胁路径图的基础数据,我们可以构建一个多维度的安全水位量化指标体系 ,使企业的安全状态从模糊的感知变为精确的度量。

13.3.2.1 构建指标的三个维度

为了全面体现安全水位,我们通过三个维度来构建指标:

| 维度 | 描述 |

|---|---|

| 安全能力 | 涵盖风险治理 (事前)、可信纵深防御 (事中)、威胁感知与响应(事后)三大能力。 |

| 风险域 | 包括网络入侵风险 、数据失窃风险 、业务安全风险等不同领域的威胁。 |

| 风险等级 | 对应不同级别的攻击者,从脚本小子 、黑灰产团队 ,到国家级APT团队。 |

通过这三个维度的组合计算,可以精准评估企业在特定安全能力上应对特定风险域和等级攻击者的防御水平。企业可根据自身情况,定制符合需求的指标。

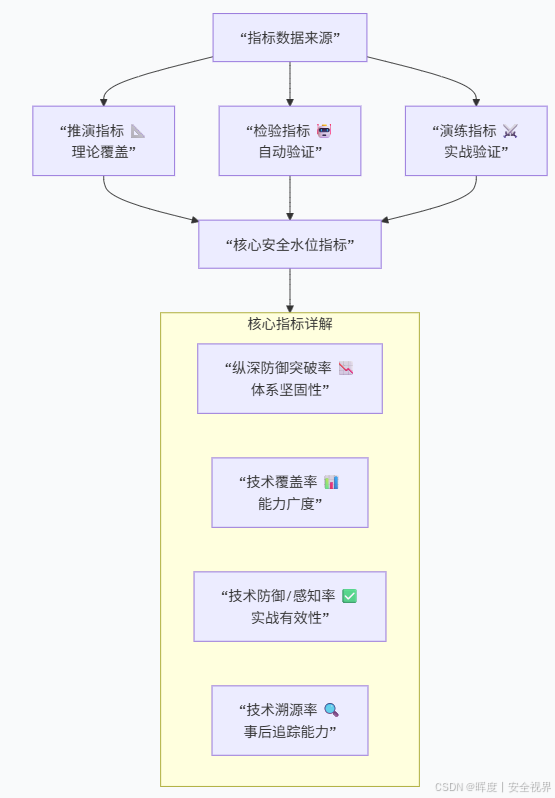

13.3.2.2 指标类型

根据数据来源和验证方式,指标分为三种类型,共同构成评估闭环:

| 指标类型 | 数据来源 | 特点与用途 |

|---|---|---|

| 推演指标 | 基于红蓝双方对现有防御能力的标记(理论值)。 | 代表预期防御水平,用于初步评估和规划。 |

| 检验指标 | 基于自动化工具检验攻防数据得出的结果。 | 全面、高效,可用于周期性检验整体防御水位。 |

| 演练指标 | 基于真实红蓝对抗演练产生的数据。 | 最真实、最可信,用于对特定路径进行定向深度检验。 |

核心指标详解

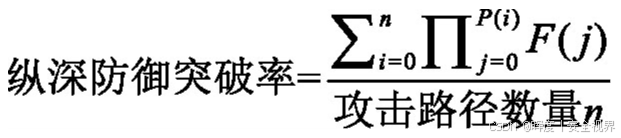

1. 威胁路径纵深防御突破率

-

指标类型 : 推演指标、检验指标

它计算的是攻击者从起点突破所有防线抵达核心目标的整体概率 。

-

计算逻辑 :

该指标计算的是所有可能路径的平均突破概率。其中:

-

P(i) 代表第

i条攻击路径包含的攻防场景数量。 -

F(j) 代表第

i条路径上第j个场景的单点突破率(即该场景下未覆盖防御的攻击技术占比)。

-

2. 攻击技术防御/感知覆盖率

-

指标类型 : 推演指标

企业安全能力部署广度 的"战略地图",反映了防御和感知体系在理论上的覆盖范围。

-

计算逻辑:

-

防御覆盖率 = 所有场景下可防御的攻击技术数量 / 所有场景下的攻击技术总数

-

感知覆盖率 = 所有场景下可感知的攻击技术数量 / 所有场景下的攻击技术总数

-

3. 攻击技术防御率/感知率

-

指标类型 : 检验指标、演练指标

反映了防御体系在真实对抗中的有效性。

-

计算逻辑:

-

防御率 = 检验/演练中成功防御的攻击技术数量 / 检验/演练中使用的攻击技术总数

-

感知率 = 检验/演练中成功感知的攻击技术数量 / 检验/演练中使用的攻击技术总数

-

4. 攻击技术溯源率

-

指标类型 : 演练指标

衡量安全团队在遭受攻击后反向追踪能力 的"侦探指数",是事后响应能力的核心体现。

-

计算逻辑:

- 溯源率 = 演练中红军可溯源的攻击技术数量 / 演练中使用的所有攻击技术数量

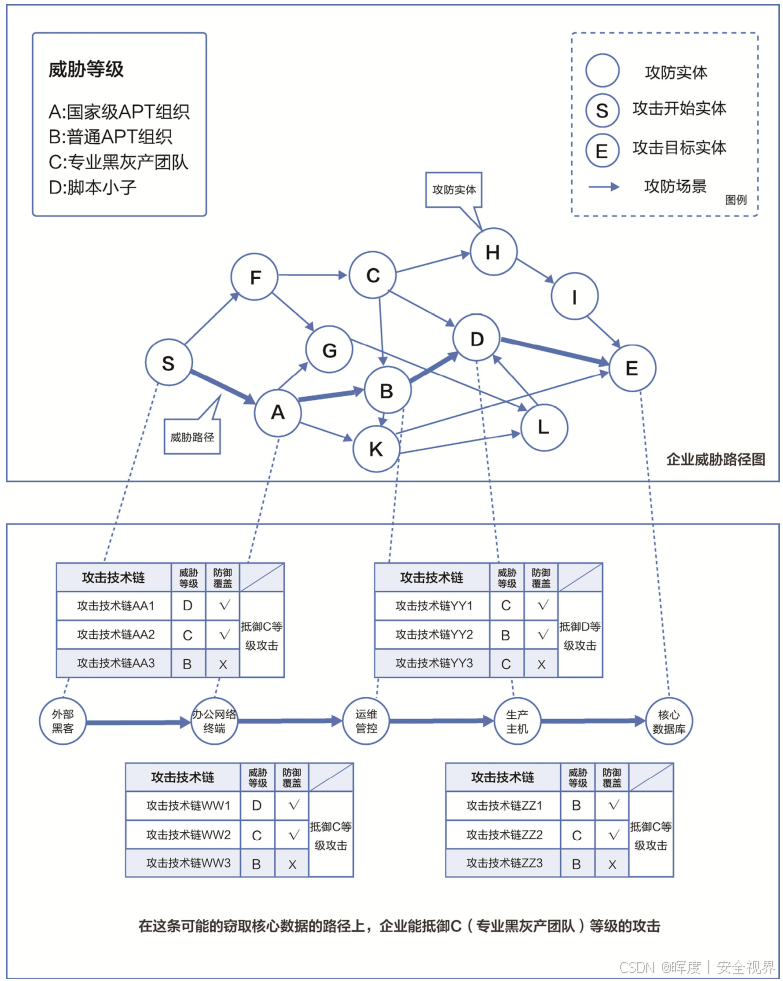

13.3.3 当前安全水位可抵御的威胁等级

除了具体的量化指标,还创新性地将安全水位总结为一个直观的结论:企业当前能够抵御何种等级的威胁 。这就像为企业的安全防护体系贴上了一个清晰的 "能力等级标签" 🏷️。

核心原理:安全界的"木桶效应" 🪣:安全防护的最终效果不取决于最强的环节,而取决于最薄弱的一环 。在所有可能的攻击路径中,防御能力最低的那条路径,决定了企业整体的安全水位等级。

评估模型:单条攻击路径防御等级计算 :要计算整体等级,首先需要评估每一条单一攻击路径的防御水平。

13.3.3.1 攻防场景防御等级判定

一个攻防场景的防御等级,取决于该场景内所有攻击技术链的防御覆盖情况。

- 判定规则 :该场景能够防御的最高威胁等级 ,由它未能成功防御的、威胁等级最高的攻击技术链所决定。

表:攻防场景防御等级判定逻辑

| 场景内攻击技术链 (按威胁等级排序) | 防御能力覆盖情况 | 判定说明 |

|---|---|---|

| **A级链,**B级链, C级链, D级链 | A级链:未覆盖 B/C/D级链:已覆盖 | 无法防御A级攻击,但能防御所有更低级别攻击。 |

| A级链, B级链, C级链, D级链 | A级链:未覆盖 B级链:未覆盖 C/D级链:已覆盖 | 无法防御B级及以上攻击,但能防御C级和D级。 |

| A级链, B级链, C级链, D级链 | A/B级链:未覆盖 C级链:未覆盖 D级链:已覆盖 | 无法防御C级及以上攻击,仅能防御D级。 |

| A级链, B级链, C级链, D级链 | A/B/C级链:未覆盖 D级链:已覆盖 | 无法防御任何级别的攻击。 |

13.3.3.2 单条攻击路径防御等级判定

一条完整的攻击路径由多个攻防场景串联而成。

- 判定规则 :攻击者必须突破路径上所有 场景的防御才能成功。因此,整条路径的防御等级,取其中各个攻防场景防御等级的最高值。

实战推演:从单条路径到整体水位 🎯

我们以下图所示的攻击路径为例,它包含 4个攻防场景:

| 攻防场景序列 | 场景内可用攻击技术链的威胁等级 | 该场景的防御等级 | 判定依据 |

|---|---|---|---|

| 场景1 | B, C, D | C | 无法防御B级攻击,但能防御C级和D级。 |

| 场景2 | B, C, D | C | 同上。 |

| 场景3 | C, D | D | 无法防御C级攻击,但能防御D级。 |

| 场景4 | B, C, D | C | 同场景1。 |

-

该条路径的防御等级 = Max( C, C, D, C ) = C

-

结论 :这条攻击路径可以抵御 C等级(专业黑灰产团队) 及以下级别攻击者的入侵。

整体安全水位:找到那块"短板" :计算出所有 攻击路径的防御等级后,根据 "木桶效应" ,企业的整体安全水位 由所有路径中防御等级最低的那条路径决定。

参考资料:《数字银行安全体系构建》

👍点「赞」➛📌收「藏」➛👀关「注」➛💬评「论」

🔥您的支持,是我持续创作的最大动力!🔥