**郑重声明:**本文所涉安全技术仅限用于合法研究与学习目的,严禁任何形式的非法利用。因不当使用所导致的一切法律与经济责任,本人概不负责。任何形式的转载均须明确标注原文出处,且不得用于商业目的。

🔋 点赞 | 能量注入 ❤️ 关注 | 信号锁定 🔔 收藏 | 数据归档 ⭐️ 评论| 保持连接💬

🌌 立即前往 👉 晖度丨安全视界 🚀

▶ 信息收集

▶ 漏洞检测

▶ 初始立足点 ➢ 查找漏洞的公共利用 ➢ 漏洞利用实操案例🔥🔥🔥

▶ 权限提升

▶ 横向移动

▶ 报告/分析

▶ 教训/修复

目录

[1.4 漏洞利用实操案例](#1.4 漏洞利用实操案例)

[1.4.1 目标枚举与漏洞发现](#1.4.1 目标枚举与漏洞发现)

[1.4.1.1 渗透测试流程](#1.4.1.1 渗透测试流程)

[1.4.1.2 关键步骤详解](#1.4.1.2 关键步骤详解)

[1.4.2 寻找应用程序的漏洞利用](#1.4.2 寻找应用程序的漏洞利用)

[1.4.2.1 漏洞搜寻流程](#1.4.2.1 漏洞搜寻流程)

[1.4.2.2 关键步骤详解](#1.4.2.2 关键步骤详解)

[1.4.3 分析漏洞利用代码](#1.4.3 分析漏洞利用代码)

[1.4.3.1 代码审查流程](#1.4.3.1 代码审查流程)

[1.4.3.2 关键步骤详解](#1.4.3.2 关键步骤详解)

[1.4.3.3 当前处境与后续方向](#1.4.3.3 当前处境与后续方向)

[欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论](#欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论)

1.查找漏洞公共利用

漏洞利用(Exploit) :一个能够利用目标系统缺陷或漏洞的程序或脚本,查找这种脚本并利用。

1.4 漏洞利用实操案例

本次演示旨在通过一个结构化的渗透测试工作流程,利用一个已知的公开漏洞来攻陷一台专用的Linux服务器。

核心目标: 完全利用并控制目标服务器(IP: 192.168.50.10)。

攻击流程(重要):

-

信息收集与枚举:

-

首先对目标系统

192.168.50.10进行基本的网络枚举,以识别开放的端口、运行的服务以及可能存在的脆弱应用程序。 -

注:为了简洁,部分常规枚举步骤被省略。

-

-

漏洞发现与分析:

-

基于枚举结果,分析目标系统上托管的应用程序,并发现其中存在一个易受公开利用的漏洞。

-

随后,主动搜索并找到适用于该特定漏洞的公开漏洞利用代码。

-

-

漏洞利用与初始访问:

-

执行找到的公开漏洞利用代码,针对目标应用程序发起攻击。

-

攻击成功后在目标主机 (

192.168.50.10) 上获得了一个有限的 Shell 访问权限,这标志着成功实现了远程代码执行,建立了初步的立足点。

-

-

后续利用:

- 获得初始 Shell 后,标准的渗透测试流程会进一步进行权限提升 和权限维持 ,直到完全控制目标机器,获得持续的交互式控制。

1.4.1 目标枚举与漏洞发现

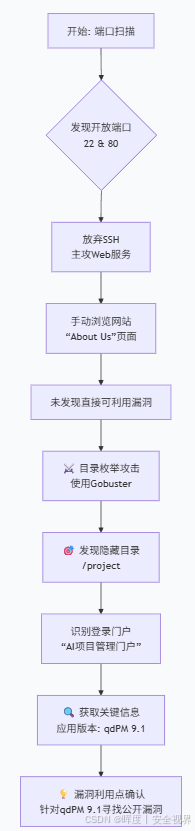

1.4.1.1 渗透测试流程

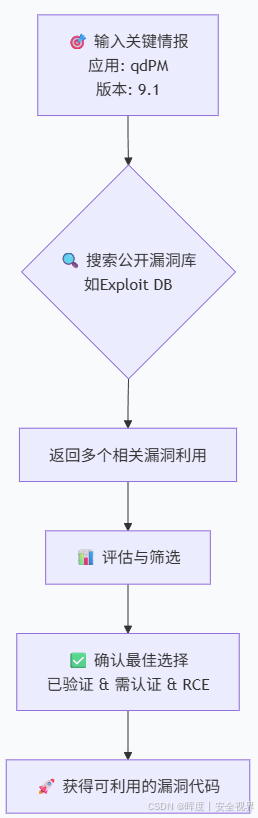

下图清晰地展示了从初始侦察到发现关键漏洞的完整过程:

1.4.1.2 关键步骤详解

-

初步侦察:端口扫描

-

动作 :对目标IP

192.168.50.10进行端口扫描,例如:使用nmap等,不具体展开。 -

发现:确认了两个开放端口:

端口号 服务 评估 22 SSH 通常加固良好,暂不优先考虑 80 HTTP (Web服务) 作为主要攻击入口

-

-

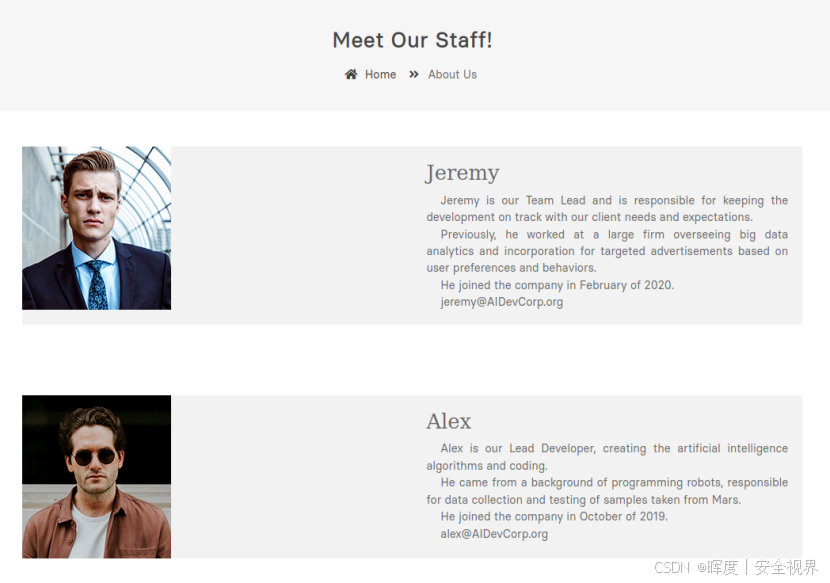

手动审查Web应用

-

动作:通过浏览器访问目标网站,发现这是一个AI公司官网。重点检查了"About Us"页面,获取了员工邮箱和入职年份等信息。

-

结论 :这些表面信息暂时无法直接利用 ,需要更深层次的枚举。

-

-

⚔️ 自动化目录枚举

-

动作 :使用

Gobuster工具对网站进行暴力扫描,以发现隐藏的目录或文件。 -

命令示例:

bash$ gobuster dir -u http://192.168.50.10 -w /usr/share/wordlists/dirb/big.txt -

重大发现 :扫描结果中出现了

/project目录,这像是一扇隐藏的后门。

-

-

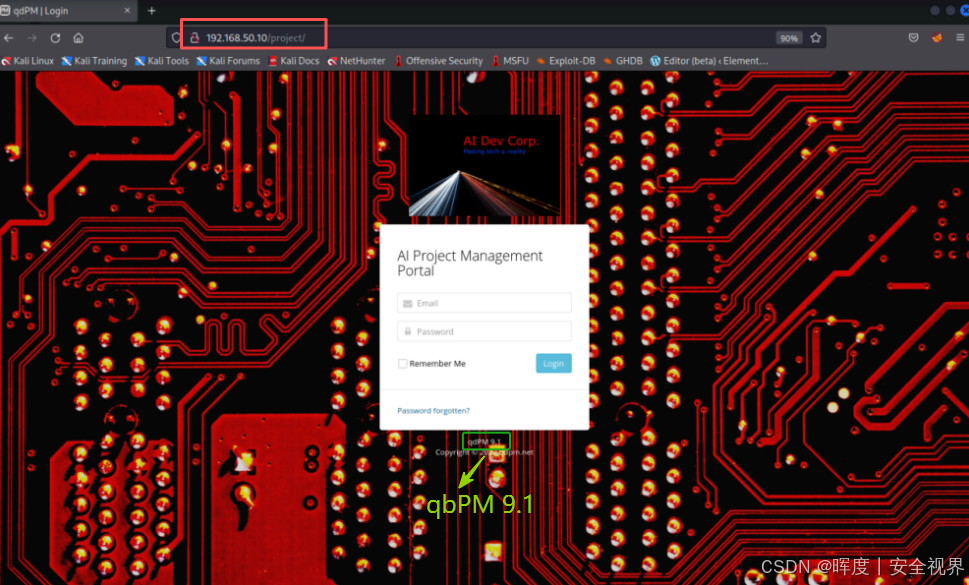

🔍 识别关键资产与版本

-

动作 :访问

http://192.168.50.10/project,发现了一个名为 "AI项目管理门户" 的登录页面。

-

核心收获 :在登录页面下方或网页源代码中,成功获取了以下关键情报:

-

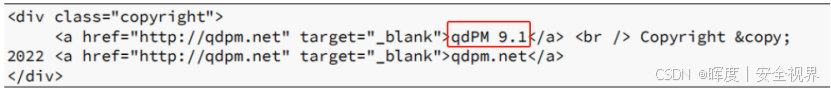

Web应用程序名称 : qdPM ,版本号 : 9.1。

-

也可以,检查网页源代码获取应用程序及版本号。

-

结论:技术栈: 调查qdPM,它是基于PHP和MySQL的开源web项目管理软件。

-

-

1.4.2 寻找应用程序的漏洞利用

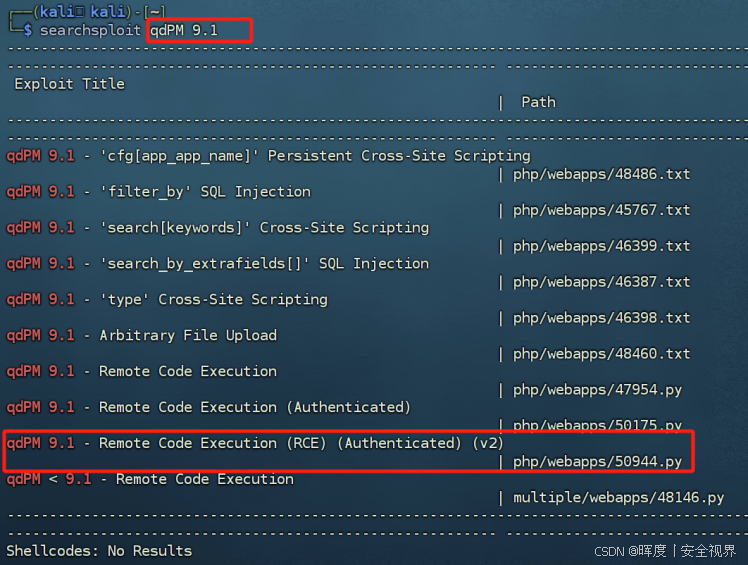

在成功获取应用程序名称 (qdPM) 和精确版本号 (9.1) 这一关键情报后,我们立即转向漏洞利用库,开始为这个特定的目标寻找"武器"。

1.4.2.1 漏洞搜寻流程

下图清晰地展示了从锁定目标到确认可用漏洞的决策过程:

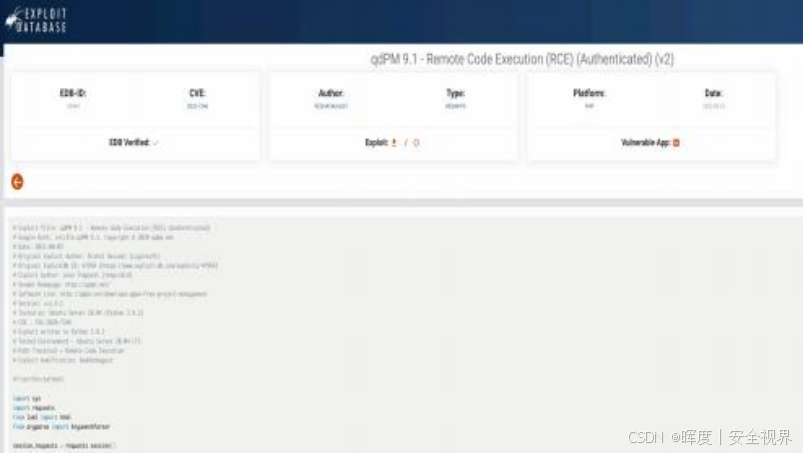

1.4.2.2 关键步骤详解

-

发起搜索

-

动作 :利用 Kali Linux 内置的搜索工具或直接访问 Exploit DB 等在线漏洞库,以 "qdPM 9.1" 为关键词进行搜索。

-

结果 :搜索返回了若干个相关的漏洞利用代码,表明该版本存在已知的安全问题。

-

-

评估漏洞利用

-

动作 :仔细检查返回的漏洞利用列表,对比它们的类型、利用条件和可靠性。

-

发现 :我们确定了一个与目标高度匹配 的最佳选择。该漏洞利用的关键属性如下:

-

| 属性 | 详情 | 说明 |

|---|---|---|

| 验证状态 | 已验证 Authenticated | 表明该漏洞利用代码有效、可靠。 |

| 利用前提 | 需身份认证 | 攻击需要先获得一个有效的用户账号登录系统。 |

| 漏洞类型 | 远程代码执行(RCE) | 攻击者可以在目标服务器上执行任意命令,危害极大。 |

| 影响 | 获得Shell权限 | 是实现初始入侵的关键一步。 |

1.4.3 分析漏洞利用代码

在找到合适的"武器"后并没有立即开火,而是先仔细检查它的使用说明和运作机制,这是专业渗透测试中的关键一步。

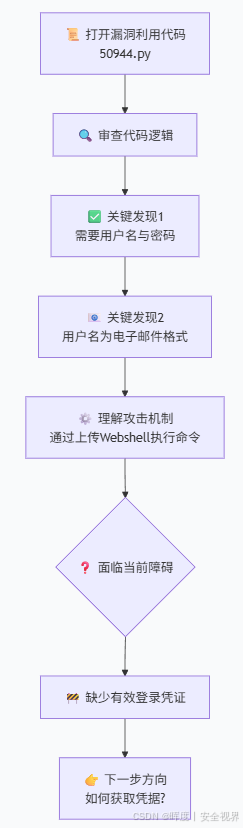

1.4.3.1 代码审查流程

下图清晰地展示了分析漏洞利用代码并规划下一步行动的完整思路:

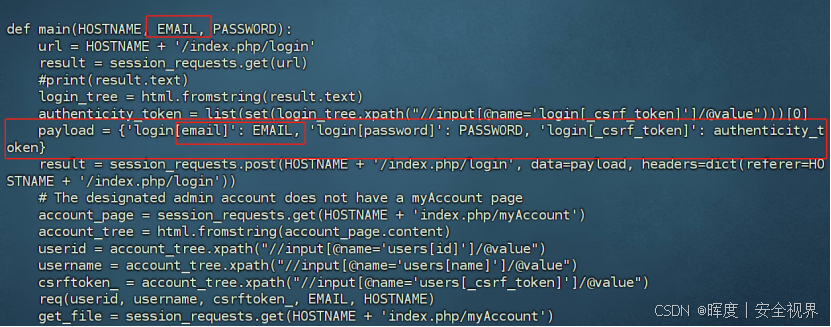

1.4.3.2 关键步骤详解

-

利用前提条件

-

通过审查

50944.py代码,我们确认该漏洞利用有一个关键前提 :它需要获取目标项目管理网站的有效用户名和密码。 -

进一步发现,该系统的用户名字段实际上是电子邮件地址 。

-

-

攻击机制解析

-

该漏洞利用的工作方式是:在成功登录后,会向目标服务器上传一个Webshell。

-

这个Webshell是一个命令执行脚本 ,允许攻击者在目标服务器上远程执行任意系统命令,从而完全控制该服务器。

-

1.4.3.3 当前处境与后续方向

-

当前障碍 :虽然我们手上有之前在"About Us"页面收集到的员工电子邮件地址 ,但缺乏对应的密码,导致漏洞利用无法直接进行。

-

下一步 :这个发现为我们指明了清晰的后续攻击方向------如何获取有效的登录凭证? 这可能需要通过密码爆破、社会工程学或其他方式来完成。

欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论

每一份支持,都是我持续输出的光。感谢阅读,下一篇文章见。