本文围绕 openEuler 操作系统 "系统基线 + 访问控制 + 漏洞更新 + 日志审计 + 容器安全" 五大核心安全维度,展开深度解读与实操指导。先介绍其安全能力总览,涵盖内核加固、权限管控、供应链安全及云原生支持等优势,再详细给出环境确认的实操代码与解释,后续依次提供系统基线配置、访问控制、漏洞更新、日志审计及容器安全的具体执行命令、代码详解和操作目的,所有步骤均强调可复现性与截图要求。整体内容聚焦实用性,为用户提供从基础配置到进阶防护的全流程安全方案,助力快速落地 openEuler 系统安全防护措施。

一、openEuler 安全能力总览

openEuler 作为开源操作系统,其安全能力覆盖从内核到云原生的全场景,核心优势集中在五大方向,为系统提供全链路安全防护。

1. 内核/系统加固

- 持续追踪并修复公开漏洞(CVE),保障内核底层安全。

- 集成 SELinux 强制访问控制机制,通过细粒度安全策略限制进程权限,抵御越权攻击。

2. 访问控制与最小权限

- 结合 SELinux、sudo 分权管理、文件系统权限(rwx)及网络策略,构建多层级访问控制体系。

- 遵循"最小权限原则",仅为用户和进程分配必要权限,降低权限滥用风险。

3. 供应链与生态安全

- 官方软件源严格管理,所有软件包提供签名校验机制,防止恶意篡改。

- 提供及时的系统更新通道,确保安全补丁、功能优化快速落地。

4. 云原生安全

- 原生支持 iSulad、containerd 等主流容器运行时。

- 依托内核级隔离能力,对容器资源、网络、文件系统进行严格限制,保障容器间安全隔离。

参考来源:openEuler 官网(www.openeuler.org/)、openEuler 官方文档(docs.openeuler.openatom.cn/zh/)

二、环境确认(实操步骤+代码详解)

在进行安全配置前,需先确认当前系统环境,确保操作与系统版本匹配,以下为完整实操流程及代码解释。

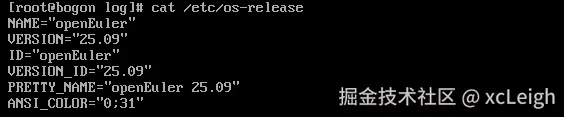

1. 查看系统版本信息

执行代码

bash

cat /etc/os-release代码解释

cat是 Linux 系统中用于读取文件内容的基础命令。/etc/os-release是系统自带的版本信息配置文件,包含操作系统名称、版本号、ID 等核心信息。

预期输出与说明

输出将包含 NAME="openEuler"、VERSION="xxx"(具体版本号)等字段,确认当前系统为 openEuler 系统,避免因操作系统不匹配导致后续操作失败。

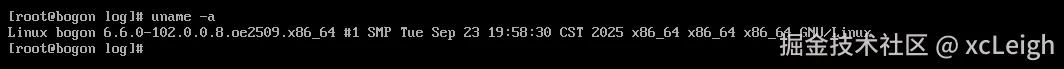

2. 查看内核版本信息

执行代码

bash

uname -a代码解释

uname命令用于查询系统内核相关信息。- 参数

-a表示"显示所有信息",包括内核版本、主机名、硬件架构、编译时间等。

预期输出与说明

输出中会明确显示内核版本号(如 5.10.0-xxx.openeuler20.03.x86_64),内核版本直接影响部分安全特性的支持情况(如 SELinux 高级功能、容器隔离能力)。

3. 查看 SELinux 运行状态

执行代码

arduino

sestatus || true代码解释

sestatus是专门用于查询 SELinux 状态的命令,输出包括 SELinux 是否启用、运行模式( enforcing/permissive/disabled )等。|| true表示若sestatus命令执行失败(如系统未安装 SELinux 相关组件),则返回"true",避免终端显示报错信息,保证命令执行流程不中断。

预期输出与说明

- 若输出

SELinux status: enabled,说明 SELinux 已启用,可直接进行后续策略配置。 - 若输出

SELinux status: disabled,说明 SELinux 未启用,需先完成启用配置再推进。

三、系统基线安全配置(实操+详解)

系统基线是安全防护的基础,通过配置文件优化、服务管理等操作,减少默认安全隐患。

1. 禁用无用系统服务

执行代码

bash

# 查看当前运行的系统服务

systemctl list-unit-files --type=service --state=enabled

# 禁用无用服务(以 avahi-daemon 为例,根据实际情况调整)

systemctl disable --now avahi-daemon代码解释

systemctl list-unit-files用于列出系统所有服务配置文件,--type=service限定仅显示服务类文件,--state=enabled仅筛选已启用的服务。systemctl disable --now表示"立即禁用并停止服务",disable是永久禁用(开机不自动启动),--now是立即停止当前运行的服务。

操作目的

禁用打印机服务、文件共享服务等非必需服务,减少系统暴露面,降低被攻击风险。

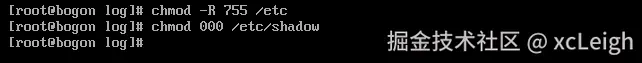

2. 优化文件系统权限

执行代码

bash

# 限制 /etc 目录权限(仅 root 可修改)

chmod -R 755 /etc

# 禁止普通用户查看 /etc/shadow(密码文件)

chmod 000 /etc/shadow代码解释

chmod -R 755 /etc中,-R表示递归应用权限(包括子目录和文件),755表示所有者(root)有读/写/执行权限,其他用户仅有读/执行权限。chmod 000 /etc/shadow表示所有用户均无读/写/执行权限,/etc/shadow存储用户加密密码,严格限制访问可防止密码泄露。

四、访问控制配置(实操+详解)

基于最小权限原则,通过 sudo 分权、文件权限隔离等方式,管控用户访问行为。

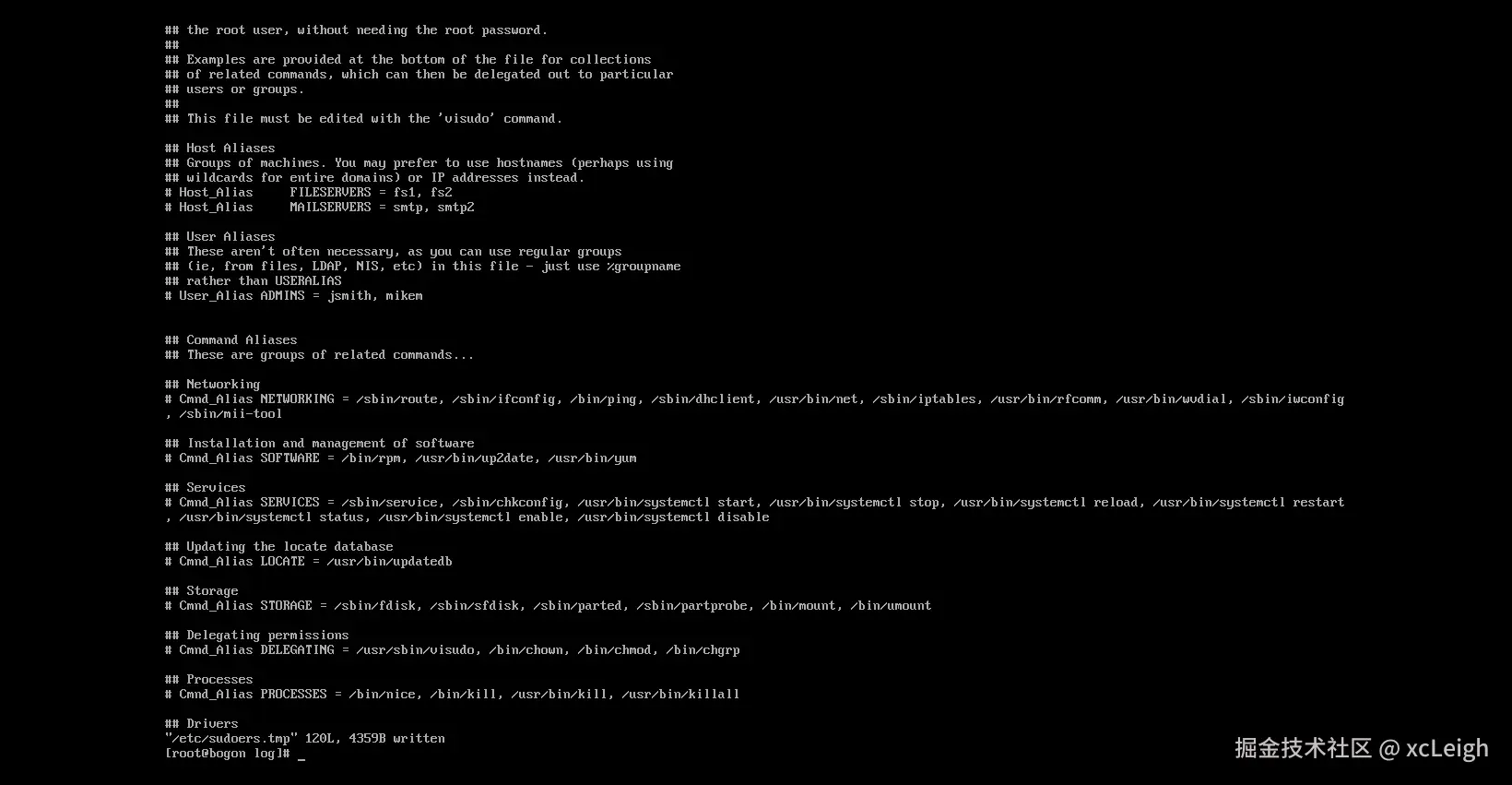

1. 配置 sudo 分权(限制普通用户权限)

执行代码

ruby

# 编辑 sudo 配置文件

visudo

# 在文件中添加如下配置(替换 username 为实际普通用户名)

username ALL=(ALL) NOPASSWD: /usr/bin/systemctl restart nginx, /usr/bin/ls代码解释

visudo是编辑 sudo 配置文件(/etc/sudoers)的专用命令,会自动校验语法,避免配置错误导致 sudo 失效。- 配置项

username ALL=(ALL) NOPASSWD: 命令1, 命令2表示:普通用户 username 可在所有主机上,以所有用户身份执行指定命令,且无需输入密码。

操作目的

避免普通用户获取完整 root 权限,仅开放必要操作权限,降低误操作或恶意操作的影响。

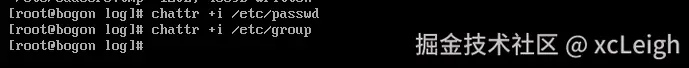

2. 配置文件特殊权限(防止越权访问)

执行代码

bash

# 为敏感文件添加 immutable 权限(仅 root 可修改)

chattr +i /etc/passwd

chattr +i /etc/group代码解释

chattr用于修改文件的扩展属性,+i表示添加"不可修改"属性。/etc/passwd(用户账户文件)和/etc/group(用户组文件)添加该属性后,即使是 root 用户,也需先移除i属性才能修改,防止文件被恶意篡改。

五、漏洞更新配置(实操+详解)

及时更新系统补丁和软件包,修复已知安全漏洞,是安全防护的关键环节。

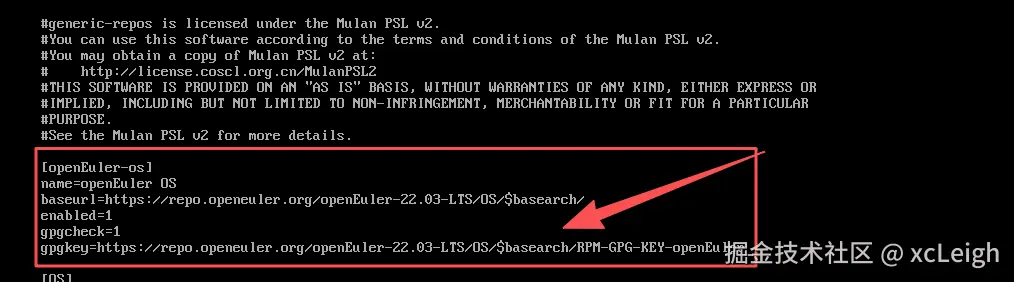

1. 配置官方软件源(确保更新源安全)

执行代码

bash

# 备份原有源配置文件

cp /etc/yum.repos.d/openEuler.repo /etc/yum.repos.d/openEuler.repo.bak

# 编辑源配置文件(使用官方源)

vi /etc/yum.repos.d/openEuler.repo代码解释

cp命令用于备份原有源配置,避免配置错误后无法恢复。vi是 Linux 自带的文本编辑器,用于修改源配置文件,确保仅使用 openEuler 官方源,避免第三方源带来的安全风险。

配置文件核心内容

ini

[openEuler-os]

name=openEuler OS

baseurl=https://repo.openeuler.org/openEuler-22.03-LTS/OS/$basearch/

enabled=1

gpgcheck=1

gpgkey=https://repo.openeuler.org/openEuler-22.03-LTS/OS/$basearch/RPM-GPG-KEY-openEuler

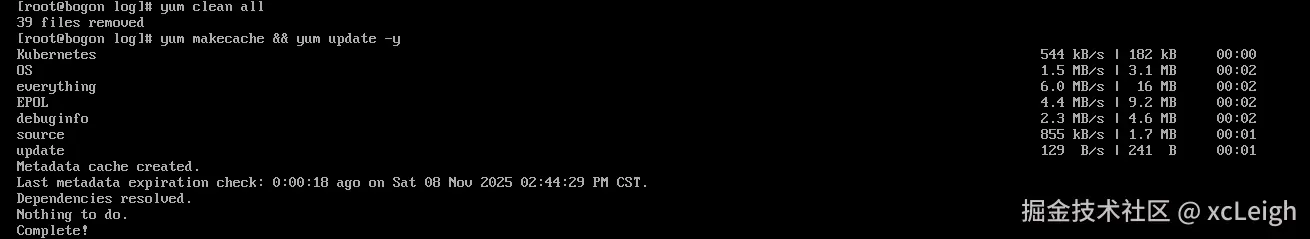

2. 一键更新系统漏洞补丁

执行代码

python

# 清理 yum 缓存

yum clean all

# 生成缓存并更新所有软件包

yum makecache && yum update -y代码解释

yum clean all清理本地缓存的软件包信息,避免旧缓存导致更新失败。yum makecache重新生成软件包缓存,提高更新速度;yum update -y自动更新所有可更新的软件包(包括内核补丁、安全修复包),-y表示自动确认所有操作,无需手动输入"y"。

六、日志审计配置(实操+详解)

通过配置日志收集、存储和分析,实现安全事件可追溯,便于及时发现异常行为。

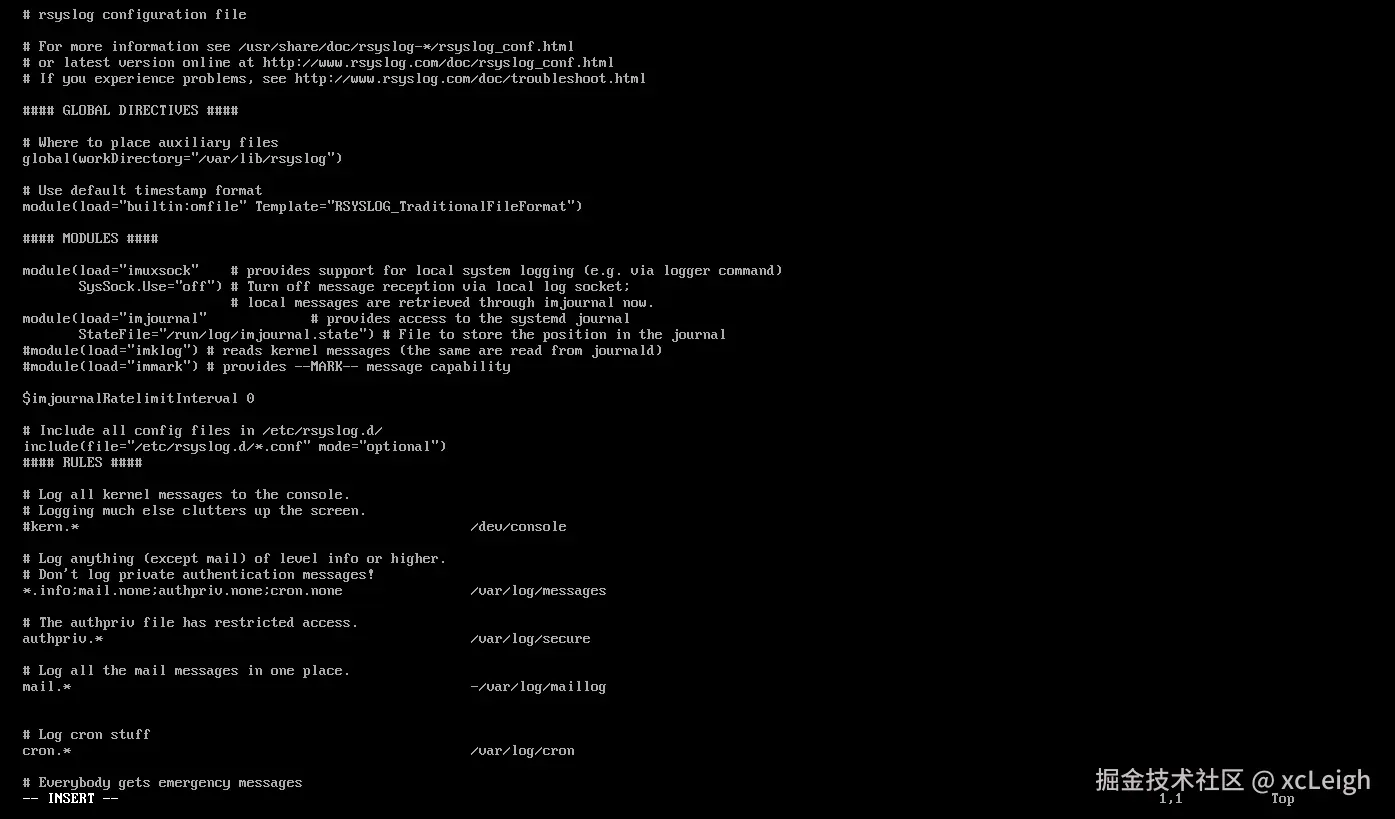

1. 配置 rsyslog 日志服务(收集系统日志)

执行代码

bash

# 启用并启动 rsyslog 服务

systemctl enable --now rsyslog

# 编辑日志配置文件,指定日志存储路径

vi /etc/rsyslog.conf代码解释

rsyslog是 Linux 系统默认的日志收集服务,支持将系统日志、应用日志统一收集存储。- 编辑

/etc/rsyslog.conf可自定义日志存储规则,例如将安全相关日志(auth.log)单独存储到指定目录。

关键配置示例(添加到配置文件末尾)

bash

# 安全日志单独存储

auth.* /var/log/security.log

# 日志轮转(避免日志文件过大)

$ModLoad imrotate

$RotateConfigFile /etc/rsyslog.d/rotate.conf

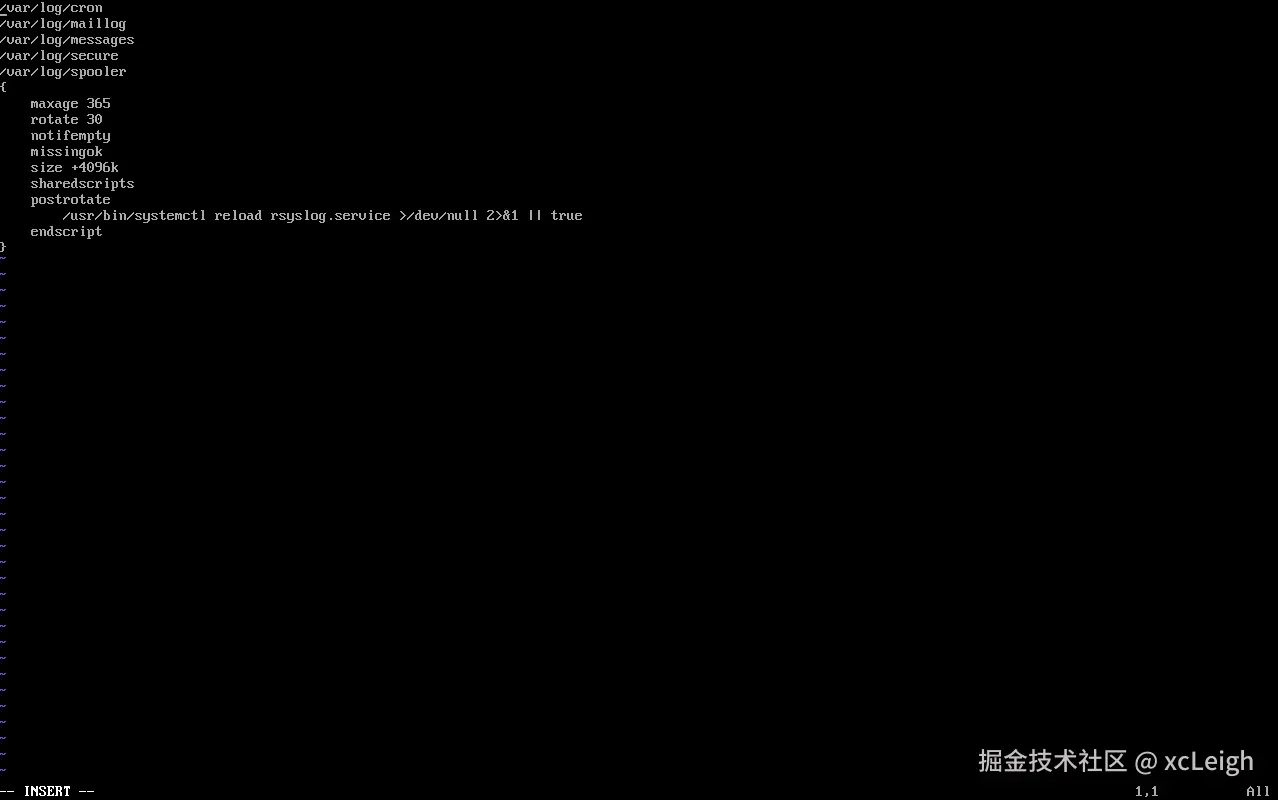

2. 配置日志轮转(管理日志文件大小)

执行代码

bash

# 编辑日志轮转配置文件

vi /etc/logrotate.d/rsyslog代码解释

logrotate用于自动切割、压缩日志文件,防止单个日志文件过大占用磁盘空间。/etc/logrotate.d/rsyslog是 rsyslog 服务的日志轮转配置文件,可设置轮转周期、保留天数、压缩方式等。

关键配置示例

bash

/var/log/security.log {

daily # 每日轮转一次

rotate 7 # 保留 7 天的日志

compress # 压缩旧日志

missingok # 日志文件不存在时不报错

}

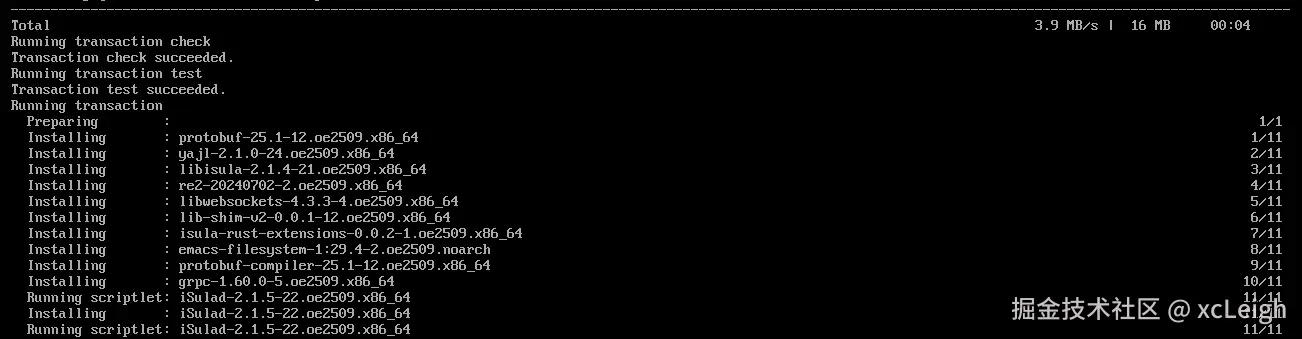

七、容器安全配置(实操+详解)

针对云原生场景,通过容器运行时配置、资源限制等,保障容器部署安全。

1. 安装并配置 iSulad 容器运行时

执行代码

bash

# 安装 iSulad

yum install -y iSulad

# 启动并设置开机自启

systemctl enable --now isulad

# 配置容器镜像源(使用官方源)

vi /etc/isulad/daemon.json代码解释

yum install -y iSulad从官方源安装 iSulad 容器运行时,-y自动确认安装。systemctl enable --now isulad启动服务并设置开机自启,确保容器服务持续可用。/etc/isulad/daemon.json是 iSulad 的核心配置文件,可配置镜像源、容器网络、资源限制等。

关键配置示例(镜像源配置)

json

{

"registry-mirrors": ["https://repo.openeuler.org/dockerhub/"]

}

2. 容器资源限制与安全隔离

执行代码

scss

# 运行容器时限制 CPU 和内存(以 nginx 镜像为例)

isula run -d --name nginx-safe --cpus 0.5 --memory 512m --security-opt seccomp=default.json nginx代码解释

--cpus 0.5限制容器最多使用 0.5 个 CPU 核心,避免容器占用过多资源导致系统崩溃。--memory 512m限制容器最大使用内存为 512MB,防止内存泄漏引发的安全问题。--security-opt seccomp=default.json启用 seccomp 安全机制,限制容器可调用的系统调用,减少容器逃逸风险。

八、总结

openEuler 堪称开源操作系统领域的安全标杆🌟!它以内核加固为根基🛡️,集成 SELinux 等硬核防护,从底层筑牢安全防线;多层级访问控制体系细致入微🔐,最小权限原则贯穿始终,精准规避权限滥用风险;官方软件源签名校验+快速漏洞更新双管齐下🚀,让供应链安全无懈可击;云原生场景下的容器隔离与资源管控能力亮眼✨,完美适配现代部署需求;再加上完善的日志审计机制📊,实现安全事件可追溯、可排查。作为自主开源生态的核心力量🌐,openEuler 既兼顾了全场景安全防护的专业性,又提供了简单易操作的实操方案,让企业和开发者能轻松落地安全配置,无疑是数字化时代值得信赖的操作系统优选👏!