2.1.4 信息安全

1、CIA三要素:保密性(confidentiality)、完整性(integrity)、可用性(availability)也称为信息安全三元组。

保密性:信息在我给你传输的过程中不被其他人窃取

完整性:发送的数据和接收的数据是一样的,不能被修改的

可用性:当你需要的时候可以用到

2、信息安全的四个层次

设备安全、数据安全、内容安全、行为安全

(1)设备安全

设备的稳定性。设备在一定时间不出故障的概率。

设备的可靠性。设备在一定时间内正常执行任务的的概率。

设备的可用性。设备随时可以正常使用的概率。

设备安全是信息系统安全的物质基础。需要考虑硬件设备,也要考虑软件系统

(2)数据安全

秘密性、完整性、可用性

数据安全是静态安全

(3)内容安全

在政治、法律、道德层次上的要求

(4)行为安全

秘密性、完整性、可控性

行为安全是动态安全

3、加解密

加密技术包括两个元素:算法和密钥

(1)对称加密算法(DES):私人密钥加密,加密密钥和解密密钥相同

优点:简单快捷、密钥较短、破译困难

(2)非对称加密算法(RSA):公开密钥加密,加密密钥和解密密钥不同

将传统密码的密钥K一分为二,分为加密钥Ke和解密钥Kd,Ke是公开的,Kd是保密的。

加密密钥可以公开,但解密密钥需要保密

(3)Hash函数(散列函数)

实现保密性、报文认证、数字签名

(4)数字签名

如果当事的双方关于签名的真伪发生争执,能够在公正的仲裁者面前通过验证签名来确认其真伪,利用RSA密码可以同时实现数字签名和数字加密。数字签名用的非对称加密

(5)认证

认证的那个东西是保密的,数字签名的那个东西是公开的。

认证允许收发双方互相验证其真实性,不允许第三方验证,数字签名允许第三方验证。

数字签名具有发送方不能抵赖、接收方不能伪造和具有在公证人面前解决纠纷的能力,而认证不一定具备。

认证和数字签名都是确保数据真实性的措施

4、信息网络安全

计算机设备网络、网络安全、操作系统安全、数据库系统安全、应用系统安全

1)计算机设备网络

保证计算机设备的运行安全是信息系统安全最重要的内容之一,除完整性、机密性和可用性之外,计算机设备安全还包括:

抗否认性:一般通过数字签名 来提供抗否认服务。

可审计性:对计算机信息系统的工作过程进行详细的审计跟踪,同时保证审计记录和审计日志,从中可以发现问题。

可靠性:计算机在规定的条件下和给定的时间内完成预定功能的概率。

2) 网络安全

网络作为信息的收集、存储、分配、传输、应用的主要载体,其安全对整个信息的安全起着至关重要甚至是决定性的作用。网络环境是信息共享、信息交流、信息服务的理想空间。互联网 (Internet)与生俱来的开放性、交互性和分散性特征,在满足人们开放、灵活、快速地分享信息的同时,也同时带来了网络安全的相关问题。

信息泄露、信息污染、信息不易受控。

信息泄密、信息破坏、信息侵权和信息渗透。

网站遭受恶意攻击而导致损坏和瘫痪。

互联网是以TCP/IP网络协议为基础的,没有针对信息安全问题在协议层面做专门的设计,这是网络信息安全问题频繁出现且不易解决的根本原因。

常见的网络威胁包括:

•网络监听。

• 口令攻击。

• 拒绝服务(DoS) 攻击及分布式拒绝服务(DDoS)攻击。

•漏洞攻击。例如利用Web安全漏洞和OpenSSL安全漏洞实施攻击。

• 僵尸网络 (Botnet)。

•网络钓鱼(Phishing)。

•网络欺骗。网络欺骗主要有ARP欺骗、DNS欺骗、IP欺骗、Web欺骗、E-mail欺骗等。

• 网站安全威胁。网站安全威胁主要有SQL注入攻击、跨站攻击、旁注攻击等。

•高级持续性威胁(APT)。

3)操作系统安全

操作系统是计算机系统最基础的软件,实质上是一个资源管理系统,管理着计算机系统的各种资源,用户通过它获得对资源的访问权限。

操作系统安全是计算机系统软件安全的必要条件,若没有操作系统提供的基础安全性,信息系统的安全性是没有基础的。按照安全威胁的表现形式来划分,操作系统面临的安全威胁主要有:

•计算机病毒。

•逻辑炸弹。指在特定逻辑条件满足时,实施破坏的计算机程序。

•特洛伊木马。特洛伊木马程序能够在计算机管理员未发觉的情况下开放系统权限、泄漏用户信息、甚至窃取整个计算机管理使用权限。

•后门指的是嵌在操作系统中的一段非法代码,渗透者可以利用这段代码侵入系统。安装后门的目的就是为了渗透。

•隐蔽通道。隐蔽通道可定义为系统中不受安全策略控制的、违反安全策略、非公开的信息泄露路径。

5、网络安全技术

网络安全技术主要包括:防火墙、入侵检测与防护、VPN、安全扫描、网络罐技术、用户和实体行为分析技术等。

1)防火墻

防火墻是建立在内外网络边界上的过滤机制,内部网络被认为是安全和可信赖的,而外部网络被认为是不安全和不可信赖的。防火墙可以监控进出网络的流量,仅让安全、核准的信息进入,同时抵御企业内部发起的安全威胁。防火墙的主要实现技术有:数据包过滤、应用网关和代理服务等。

2) 入侵检测与防护

入侵检测与防护技术主要有两种:入侵检测系统 (Intrusion Detection System,IDS)和入侵防护系统(Intrusion Prevention System, IPS)

入侵检测系统(IDS)注重网络安全状况的监管,通过监视网络或系统资源,寻找违反安全策略的行为或攻击迹象并发出报警。因此绝大多数IDS 系统都是被动 的。

入侵防护系统(IPS)倾向于提供主动 防护,注重对入侵行为的控制。其设计宗旨是预先对入侵活动和攻击性网络流量进行拦截,避免造成损失。IPS是通过直接嵌入到网络流量中实现这一功能的,即通过一个网络端口接收来自外部系统的流量,经过检查确认其中不包含异常活动或可疑内容后,再通过另外一个端口将它传送到内部系统中。这样一来,有问题的数据包以及所有来自同一数据流的后续数据包,都能在IPS设备中被清除掉。

3) 虚拟专用网络(Virtual Private Network, VPN)

VPN是依靠ISP (Internet服务提供商)和其他NSP(网络服务提供商),在公用网络中建立专用的、安全的数据通信通道的技术。VPN可以认为是加密和认证技术在网络传输中的应用。VPN网络连接由客户机、传输介质和服务器三部分组成,VPN的连接不是采用物理的传输介质,而是使用称之为"隧道 "的技术作为传输介质,这个隧道是建立在公共网络或专用网络基础之上的。常见的隧道技术包括:点对点隧道协议(Point-to-Point Tunneling Protocol,PPTP)、第2层隧道协议 (Layer2 TunnelingProtocol,L2TP)和IP安全协议 (IPSec)。

4) 安全扫描

安全扫描包括漏洞扫描、端口扫描、密码类扫描(发现弱口令密码)等。安全扫描可以应用被称为扫描器的软件来完成,扫描器是最有效的网络安全检测工具之一,它可以自动检测远程或本地主机、网络系统的安全弱点以及可能被利用的系统漏洞。

5)网络蜜罐技术

蜜罐(Honeypot) 技术是一种主动防御 技术,是入侵检测技术的一个重要发展方向,也是一个"诱捕"攻击者的陷阱。蜜罐系统是一个包含漏洞的透骗系统,它通过模拟一个或多个易受攻击的主机和服务,给攻击者提供一个容易攻击的目标。攻击者往往在蜜罐上浪费时间,延缓对真正目标的攻击。由于蜜罐技术的特性和原理,使得它可以对入侵的取证提供重要的信息和有用的线索,便于研究入侵者的攻击行为。

6、Web威胁防护技术

(1)Web访问控制技术

在访问页面的时候进行身份认证

(2)单点登录技术

采用数字证书的加密和数字签名技术,"一点登录,多点访问"

(3)网页防篡改技术

网页防篡改技术包括时间轮询技术、核心内嵌技术、事性触发技术、文件过滤驱动技术等。

•时间轮询技术。时间轮询技术利用网页检测程序,以轮询方式读出要监控的网页,通过与真实网页相比较来判断网页内容的完整性,对于被篡改的网页进行报警和恢复。

•核心内嵌技术。核心内嵌技术即密码水印技术,该技术将篡改检测模块内嵌在Web服务器软件里,它在每一个网页流出时都进行完整性检查,对于篡改网页进行实时访问阻断,并予以报警和恢复。

•事件触发技术。事件触发技术就是利用操作系统的文件系统或驱动程序接口,在网页文件被修改时进行合法性检查,对于非法操作进行报警和恢复。

• 文件过滤驱动技术。文件过滤技术是一种简单、高效且安全性又极高的一种防篡改技术,通过事件触发方式,对Web服务器所有文件夹中的文件内容,对照其底层文件属性,经过内置散列快速算法进行实时监测;若发现属性变更,则将备份路径文件夹中的内容复制到监测文件夹的相应文件位置,使得公众无法看到被篡改页面。

总结:

第一代:时间轮询:每隔一段时间(10分钟)就对页面就行一次自动化检查,这种技术有两个缺点:存在时间间隔、资源占用大

第二代:核心内嵌和事件触发

核心内嵌:密码水印,先对页面进行非对称加密,如果有人访问的话先进行判断有没有被篡改,如果篡改了就不让访问。

事件触发:利用文件系统的属性判断是否被篡改,比如之前是1K篡改后变成1M

第三代:文件过滤驱动技术

通过内置散列快速算法(哈希算法)对文件的属性进行检查,如果被篡改了就用备份文件夹里面的内容

(4)Web内容安全

内容安全管理分为:电子邮件过滤、网页过滤、反间谍软件

7、下一代防火墙(NGFW)

在传统防火墙数据包过滤、网络地址转换、协议状态检查、VPN功能的基础上,可以全面应对应用层威胁的高性能防火墙,与传统的防火墙相比,新增如下功能:

(1)入侵防御系统(IPS)

(2)基于应用识别的可视化。根据数据包的去向,阻止或允许数据包。他们通过分析第7层(应用层)的流量来做到这一点,传统的防火墙不具备这种能力,因为他们只分析3、4层的流量。

(3)智能防火墙

8、安全行为分析技术

用户和实体行为分析(UEBA)

三个考点:

(1)两种方法:基本分析方法、高级分析方法(机器学习)

(2)有没有分析行为? 答:分析行为了

(3)组成:数据获取层、算法分析层、场景应用层

9、网络安全态势

安全态势感知的前提是"安全大数据"

网络安全态势感知的相关关键技术主要包括:海量多元异构数据的汇聚融合技术、面向多类型的网络安全威胁评估技术、网络安全态势评估与决策支撑技术、网络安全态势可视化等。

2.2.1 物联网(物品连接到网络)

1、三层架构:感知层、网络层、应用层

感知层:由传感器构成。是识别物体采集信息的

网络层:整个物联网的中枢,负责传输信息

应用层:面向用户的

2、关键技术

1)传感器技术

射频识别技术(RFID):无线系统、无线电信号

2)传感网

微机电系统(MEMS):就是微型传感器,通过微型传感器和其他设备结合在一起,组成微型系统,然后将微型系统集成到大型的系统中,提高大型系统的自动化、智能化和可靠性水平。

3)应用系统框架

5个重要技术部分:

机器、传感器硬件、通信网络、中间件、应用

2.2.2云计算

1、技术基础

(1)IaaS:基础设施即服务:租用服务器、存储、算力,给用户提供基础设施的

(2)PaaS:平台即服务:提供虚拟的操作系统、数据库管理系统、Web应用等平台的服务,在平台的基础上进行开发

(3)SaaS:软件即服务:向用户提供应用软件

2、关键技术

虚拟化技术、云存储技术、多租户和访问控制管理、云安全技术

(1)虚拟化技术

单CPU模拟多CPU

虚拟化技术与多任务以及超线程技术是完全不同的。

虚拟化技术:允许一个平台同时运行多个操作系统,每个操作系统中都有多个程序运行,每个操作系统都运行在一个虚拟的CPU或者虚拟主机上。之间是相互独立的,互不影响,

多任务:一个操作系统中多个程序并行运行

超线程:单CPU模拟双CPU来平衡程序的运行,这两个模拟出来的CPU是不能分离的,只能协同工作。

(2)云存储技术

容器:可以共用电脑资源,不需要分配空间

技术:Docker

(3)多租户和访问控制管理

ABE密码机制的4个参与者:数据提供者、可信第三方授权中心、云存储服务器、用户

基于ABE密码机制云计算访问控制具体流程:

①可信授权中心生成主密钥和公开参数,将系统公钥传给数据提供者,数据提供者收到系统公钥之后,用策略树和系统公钥对文件加密,将密文和策略树上传到云服务器;

②当一个新用户加入系统后,将自己的属性集上传给可信授权中心并提交私钥申请请求,可信授权中心针对用户提交的属性集和主密钥计算生成私钥,传给用户;

③用户下载感兴趣的数据。如果其属性集合满足密文数据的策略树结构,则可以解密密文;否则,访问数据失败。

(4)云安全技术

※云计算的典型特征

多租户及虚拟化的访问控制

2.2.3 大数 据

1、技术基础

主要特征:数据海量、数据类型多样、数据价值密度低、数据处理速度快

技术架构:大数据获取技术、分布式数据处理技术、大数据管理技术、大数据应用和服务技术

2.2.4区块链(分布式的结构)

以非对称加密算法(RSA)为基础

4大分类:公有链、联盟链、私有链、混合链

7大特征:多中心化、多方维护、时序数据、智能合约、不可篡改、开放共识、安全可信

2、关键技术

(1)分布式账本

交易记账由分布式在不同地方的多个节点共同完成,每个节点保存一个唯一、真实账本的副本

理解:我借给小王多少钱大家都在账本中知道,小王还钱的时候大家也都知道

(2)加密算法

散列(哈希)算法、非对称加密算法

主要的哈希算法:MD5、SHA、SM3,目前区块链主要使用的是SHA256算法

(3)共识机制

常用的共识机制有PoW(工作量证明机制)、PoS(权益证明机制)、DPoS、Paxos、PBFT等

根据区块链不同应用场景中各种共识机制的特性,共识机制分析可基于:

•合规监管:是否支持超级权限节点对全网节点、数据进行监管。

•性能效率:交易达成共识被确认的效率。

•资源消耗:共识过程中耗费的CPU、网络输入输出、存储等资源。

•容错性:防攻击、防欺诈的能力。

总结:

1)区块链将成为互联网的基础协议之一。

2)区块链架构的不同分层将承载不同的功能。

3)区块链的应用和发展将呈螺旋式上升趋势。

2.2.5人工智能

1、关键技术

(1)机器学习

(2)自然语言处理:自然语言处理不是一般的去研究自然语言,自然语言处理主要应用于机器翻译、與情监测、自动摘要、观点提取、文本分类、问题回答、文本语义对比、语音识别、中文OCR等方面。

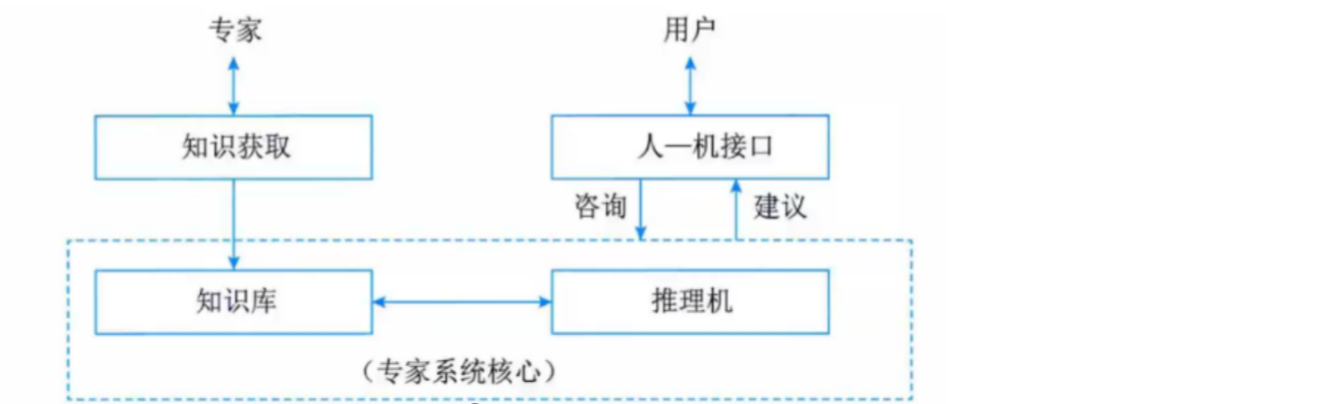

(3)专家系统

专家系统是一个智能计算机程序系统,通常由人机交互界面、知识库、推理机、解释器、综合数据库、知识获取等6个部分构成,其内部含有大量的某个领域专家水平的知识与经验,它能够应用人工智能技术和计算机技术,根据系统中的知识与经验,进行推理和判断,模拟人类专家的决策过程,以便解决那些需要人类专家处理的复杂问题。简而言之,专家系统是一种模拟人类专家解决领域问题的计算机程序系统。

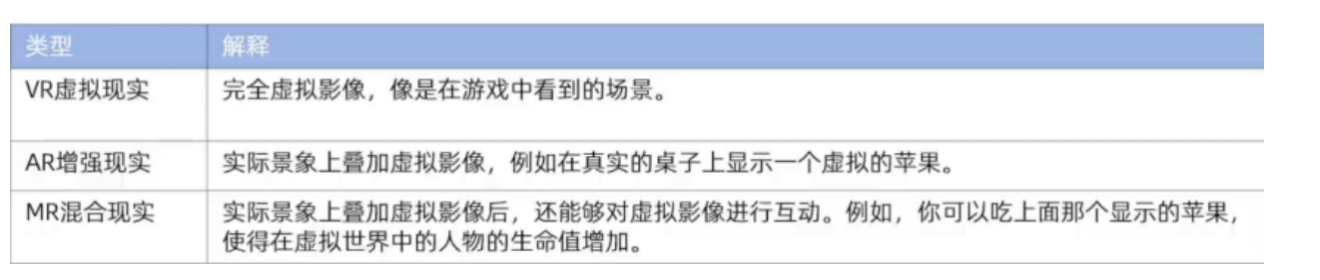

2.2.6虚拟现实

主要特征:

沉浸性、交互性、多感知性、构想性、自主性

主要技术:

人机交互技术、传感器技术、动态环境建模技术、系统集成技术